Google Workspace を使用してシングルサインオンを設定する

最小限の設定で、このコネクターを利用して Microsoft Entra ID とのエンタープライズシングルサインオン (SSO) 連携が可能です。

SSO についての詳細や Logto での SSO の設定方法については、エンタープライズシングルサインオン (SSO) (SAML & OIDC) ドキュメントを参照して始めてください。

ステップ 1: Google Cloud Platform で新しいプロジェクトを作成する

Google Workspace を認証 (Authentication) プロバイダーとして使用する前に、Google API Console でプロジェクトを設定し、OAuth 2.0 資格情報を取得する必要があります。すでにプロジェクトがある場合は、このステップをスキップできます。そうでない場合は、Google 組織の下で新しいプロジェクトを作成してください。

ステップ 2: アプリケーションの同意画面を設定する

新しい OIDC 資格情報を作成するには、アプリケーションの同意画面を設定する必要があります。

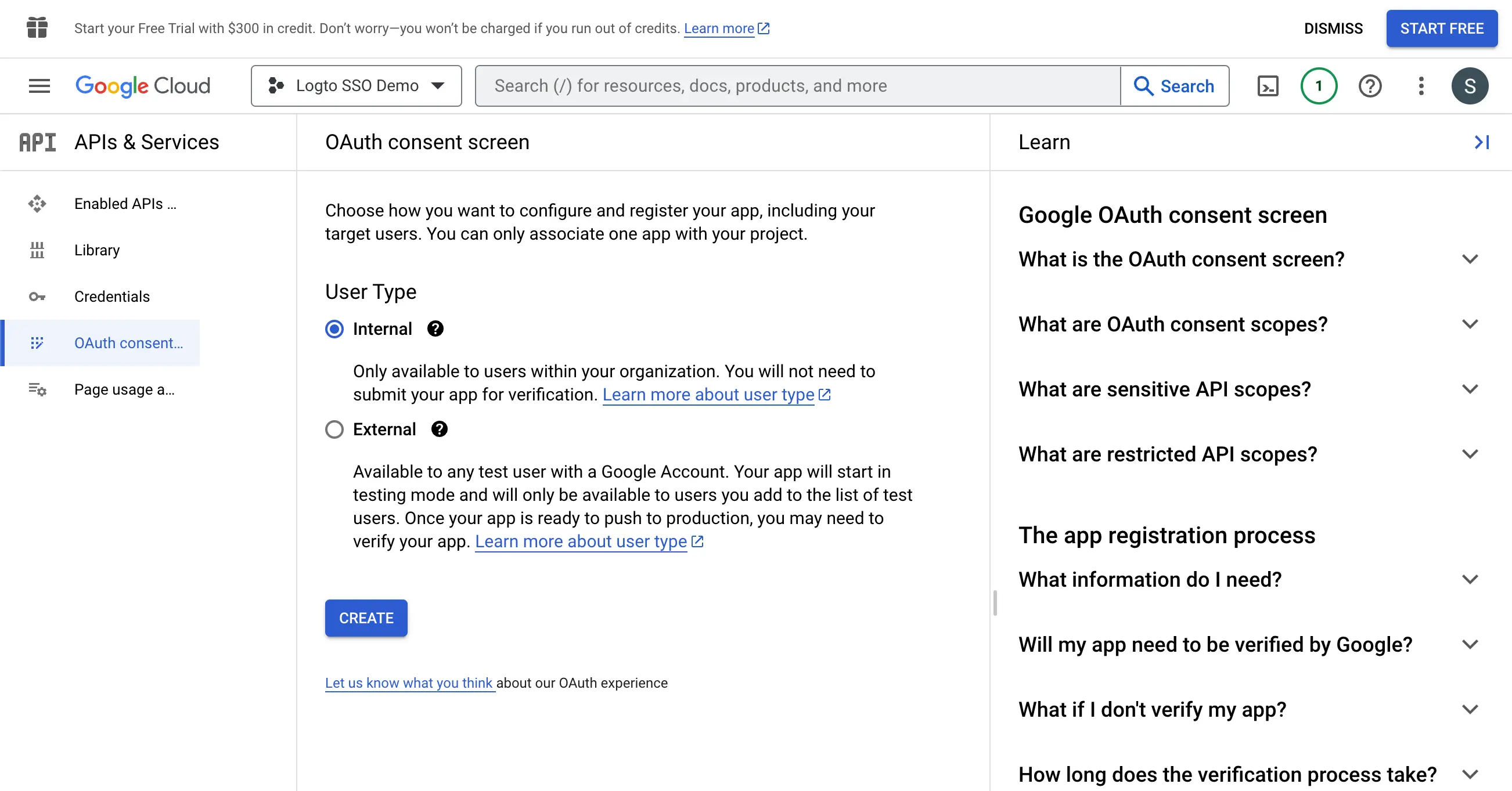

- OAuth 同意画面 ページに移動し、

Internalユーザータイプを選択します。これにより、OAuth アプリケーションは組織内のユーザーのみが利用可能になります。

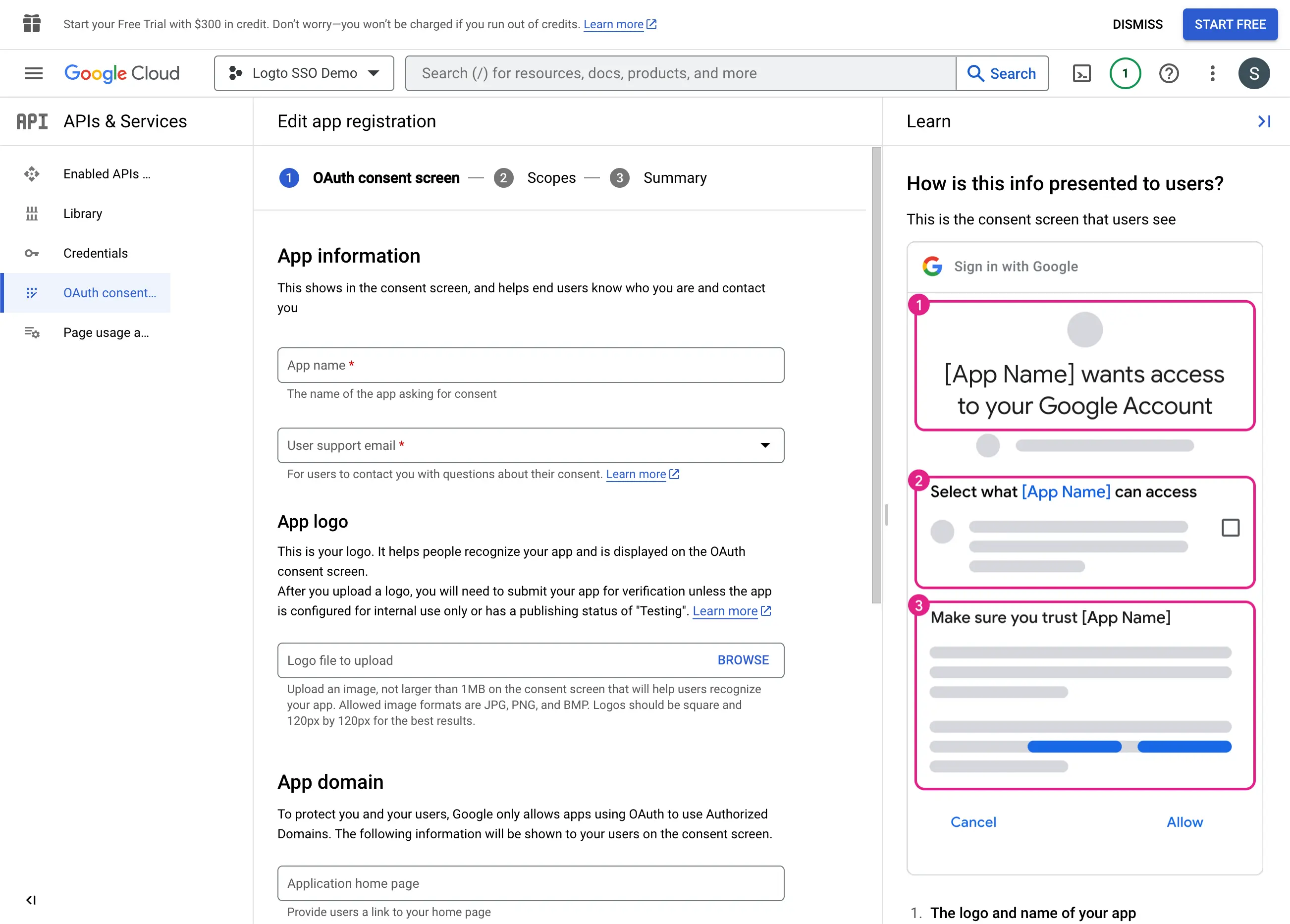

- ページの指示に従って

Consent Screen設定を入力します。次の最低限の情報を提供する必要があります:

- アプリケーション名:アプリケーションの名前です。同意画面に表示されます。

- サポートメール:アプリケーションのサポートメールです。同意画面に表示されます。

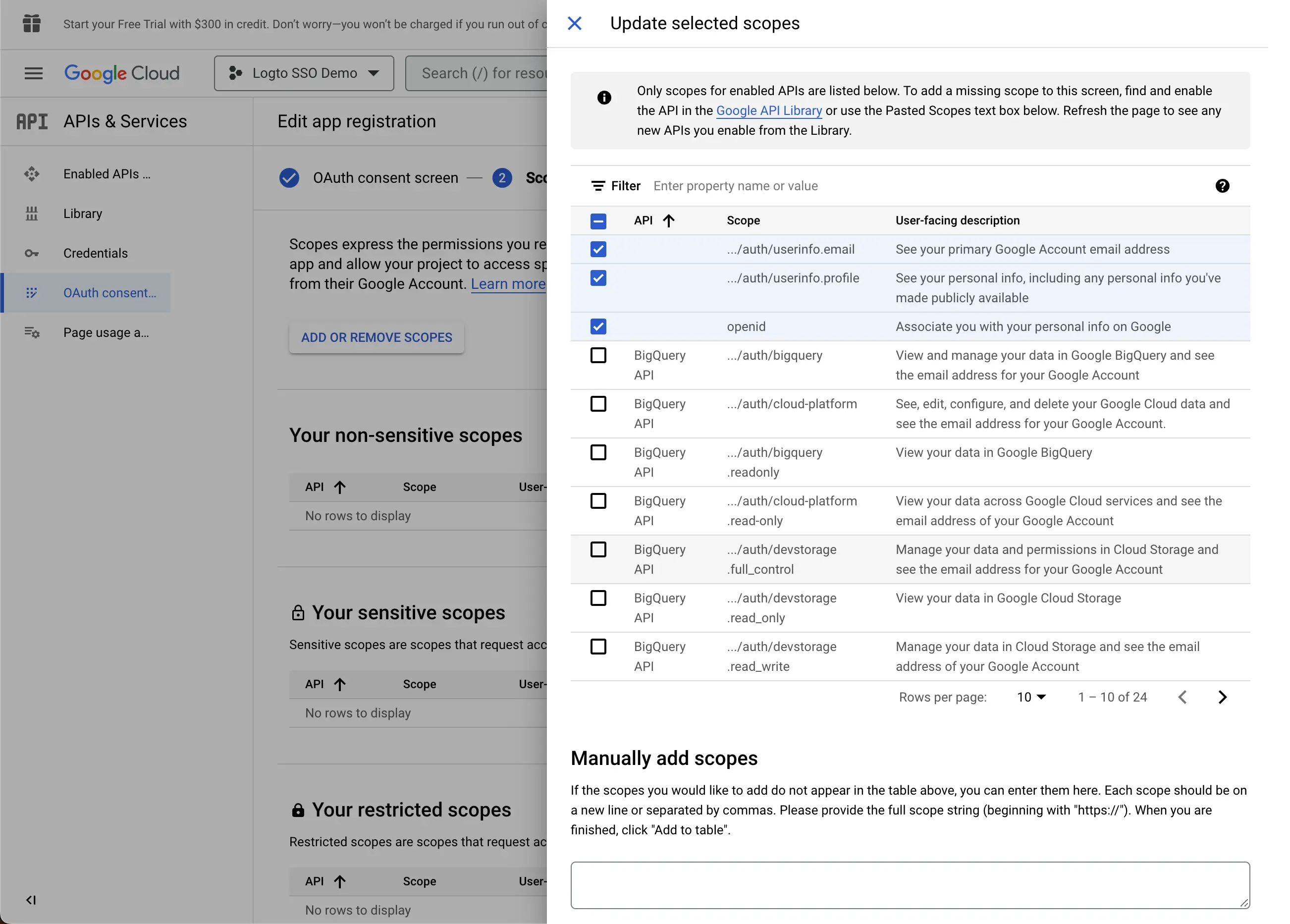

- アプリケーションの

Scopesを設定します。ユーザーのアイデンティティ情報とメールアドレスを IdP から適切に取得するために、Logto SSO コネクターは IdP から次のスコープを付与する必要があります:

- openid:このスコープは OIDC 認証 (Authentication) に必要です。ID トークンを取得し、IdP の userInfo エンドポイントにアクセスするために使用されます。

- profile:このスコープはユーザーの基本的なプロフィール情報にアクセスするために必要です。

- email:このスコープはユーザーのメールアドレスにアクセスするために必要です。

Save ボタンをクリックして同意画面の設定を保存します。

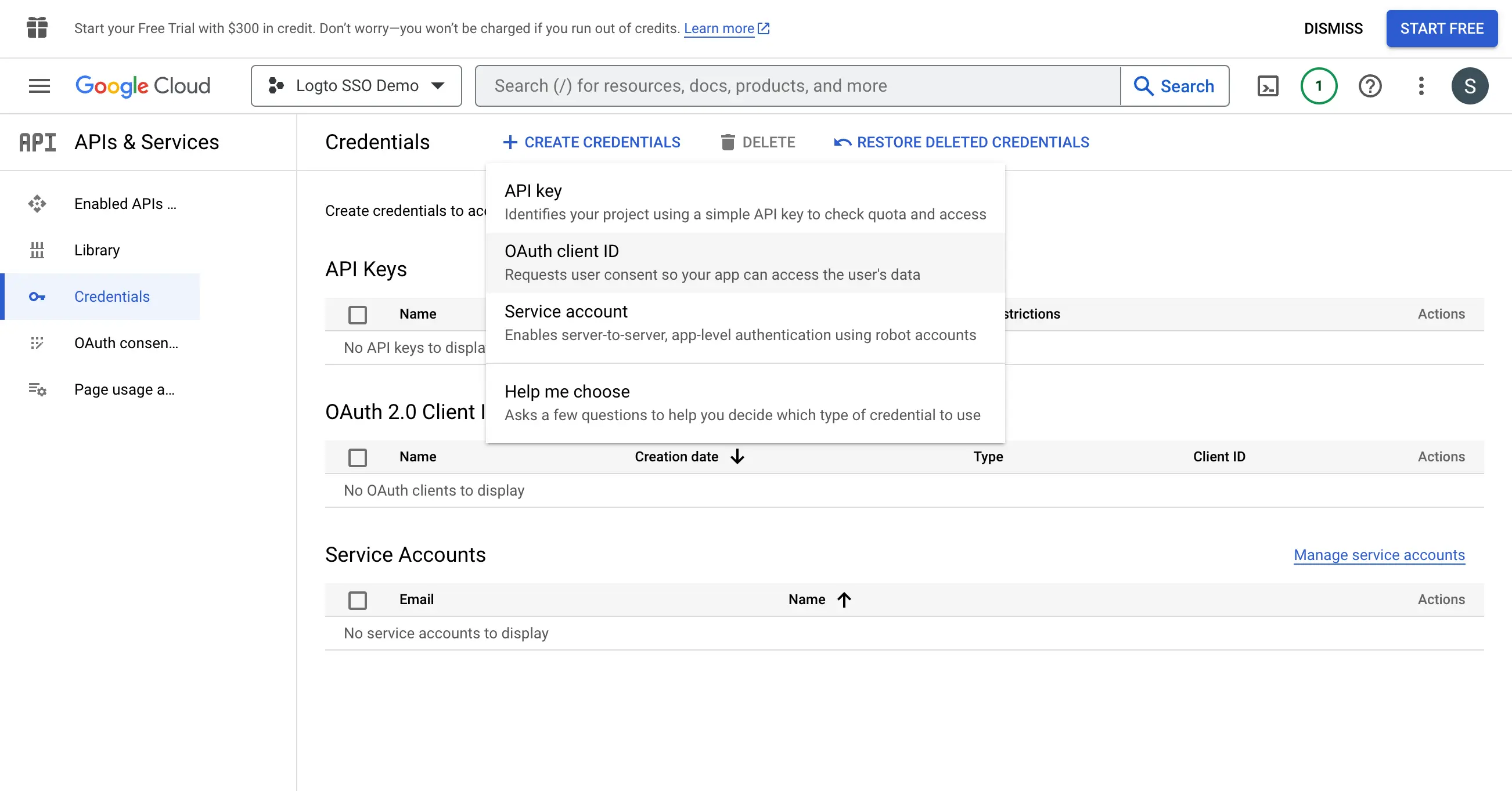

ステップ 3: 新しい OAuth クレデンシャルを作成する

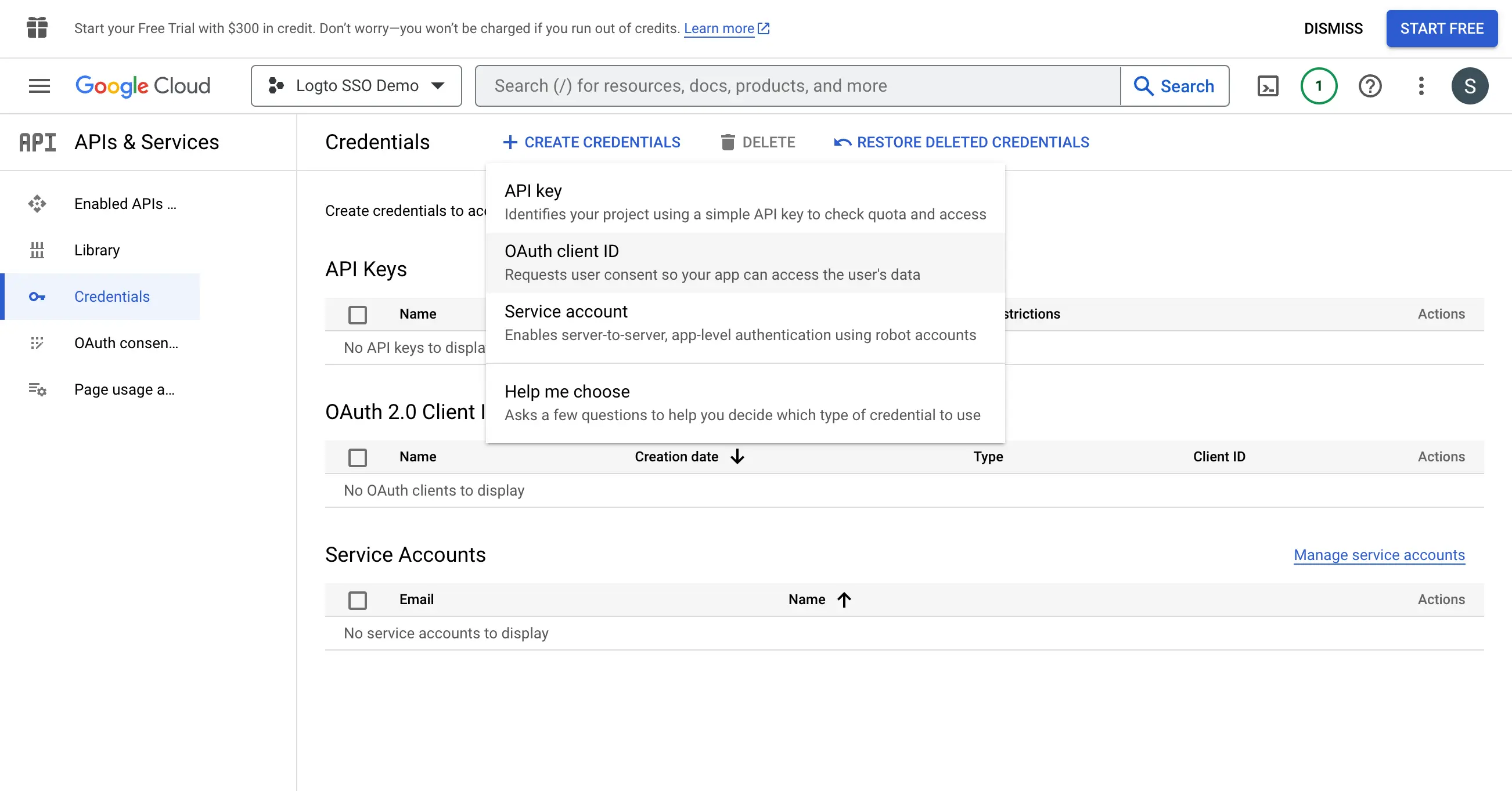

Credentials ページに移動し、Create Credentials ボタンをクリックします。ドロップダウンメニューから OAuth client ID オプションを選択して、アプリケーション用の新しい OAuth 資格情報を作成します。

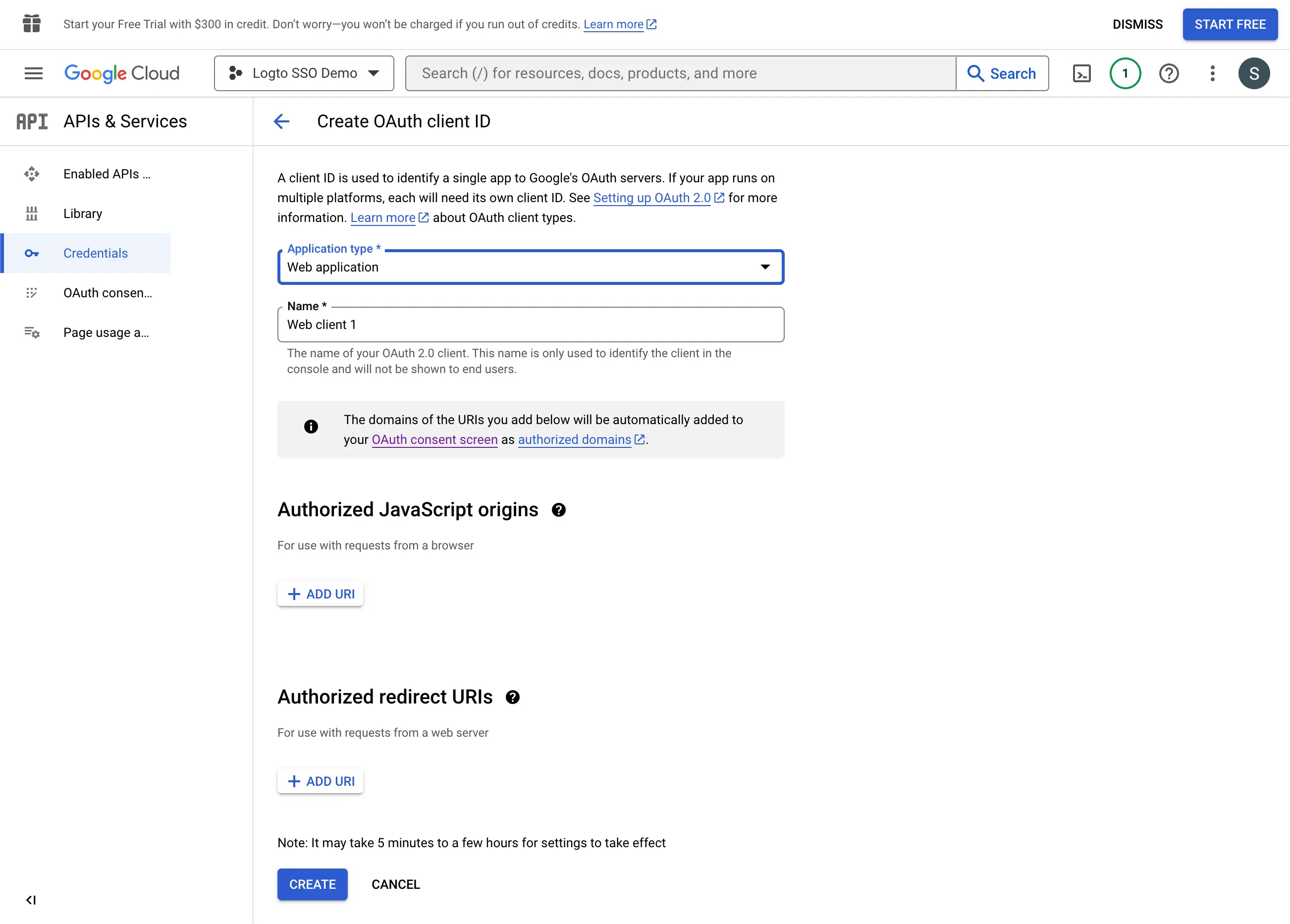

次の情報を入力して OAuth 資格情報の設定を続行します:

- アプリケーションタイプとして

Web applicationを選択します。 - クライアントアプリケーションの

Nameを入力します。例えば、Logto SSO Connector。これにより、将来的に資格情報を識別するのに役立ちます。 Authorized redirect URIsに Logto のコールバック URI を入力します。これは、Google が認証 (Authentication) に成功した後にユーザーのブラウザをリダイレクトする URI です。ユーザーが IdP での認証に成功した後、IdP はユーザーのブラウザをこの指定された URI に認可 (Authorization) コードと共にリダイレクトします。Logto は、この URI から受け取った認可 (Authorization) コードに基づいて認証 (Authentication) プロセスを完了します。Authorized JavaScript originsに Logto コールバック URI のオリジンを入力します。これにより、あなたの Logto アプリケーションのみが Google OAuth サーバーにリクエストを送信できるようになります。Createボタンをクリックして OAuth 資格情報を作成します。

ステップ 4: クライアントクレデンシャルで Logto コネクターを設定する

OAuth 資格情報の作成に成功すると、クライアント ID とクライアントシークレットが表示されるプロンプトモーダルが表示されます。

Client ID と Client secret をコピーし、Logto の SSO コネクターの Connection タブの対応するフィールドに入力します。

これで、Logto 上で Google Workspace SSO コネクターの設定が完了しました。

ステップ 5: 追加スコープ(オプション)

スコープ (Scopes) は、アプリがユーザーから要求する権限 (Permissions) を定義し、Google Workspace アカウントからアプリがアクセスできるデータを制御します。Google の権限 (Permissions) をリクエストするには、両方の側で設定が必要です:

Google Cloud Console での操作:

- APIs & Services > OAuth consent screen > Scopes に移動します。

- Add or Remove Scopes をクリックし、アプリに必要なスコープ (Scopes) のみを選択します:

- 認証 (Authentication)(必須):

https://www.googleapis.com/auth/userinfo.emailhttps://www.googleapis.com/auth/userinfo.profileopenid

- API アクセス(任意):アプリに必要な追加スコープ (Scopes) を追加します(例:Drive、Calendar、YouTube)。利用可能なサービスは Google API ライブラリ で確認できます。アプリが基本的な権限 (Permissions) 以上の Google API へのアクセスを必要とする場合は、まず Google API ライブラリでアプリが使用する特定の API(例:Google Drive API、Gmail API、Calendar API)を有効にしてください。

- 認証 (Authentication)(必須):

- Update をクリックして選択を確定します。

- Save and Continue をクリックして変更を適用します。

Logto Google Workspace コネクター (Connector) での操作:

- Logto は、基本的なユーザーアイデンティティ情報を取得するために

openid、profile、emailのスコープ (Scopes) を自動的に含めます。基本的なユーザー情報のみが必要な場合は、Scopesフィールドを空欄のままにできます。 - Google からさらに多くのデータをリクエストする場合は、

Scopesフィールドに追加のスコープ (Scopes)(スペース区切り)を入力します。スコープ (Scopes) の URL は完全な形式で入力してください。例:https://www.googleapis.com/auth/calendar.readonly

アプリがこれらのスコープ (Scopes) をリクエストして Google API にアクセスし操作を行う場合は、Logto Google コネクターで Store tokens for persistent API access を有効にしてください。詳細は次のセクションを参照してください。

ステップ 6: Google API へアクセスするためのトークンを保存する(オプション)

Google APIs へアクセスし、ユーザーの認可 (Authorization) で操作を行いたい場合、Logto は特定の API スコープとトークンを取得して保存する必要があります。

- 必要なスコープを Google Cloud Console の OAuth 同意画面設定および Logto の Google コネクターに追加します。

- Logto の Google コネクターで 永続的な API アクセスのためにトークンを保存 を有効にします。Logto は Google のアクセス トークンおよびリフレッシュ トークンを Secret Vault に安全に保存します。

- リフレッシュ トークンが返されるようにするには、Logto の Google コネクターで オフラインアクセス を有効にしてください。

Logto の Scope フィールドに offline_access を追加する必要はありません — 追加するとエラーになる場合があります。Google はオフラインアクセスが有効な場合、自動的に access_type=offline を使用します。

ステップ 7: メールドメインを設定し、SSO コネクターを有効化する

Logto のコネクター「SSO 体験」タブで、組織の メールドメイン を入力してください。これにより、指定したユーザーに対して SSO コネクターが認証 (Authentication) 方法として有効になります。

指定したドメインのメールアドレスを持つユーザーは、唯一の認証 (Authentication) 方法として SSO コネクターを利用するようリダイレクトされます。

Google Workspace SSO コネクターの詳細については、 Google OpenID Connector をご確認ください。