Okta を使用してシングルサインオンを設定する

最小限の設定で、このコネクターを使って Okta とエンタープライズシングルサインオン (SSO) を統合できます。

SSO についての詳細や Logto での SSO の設定方法については、エンタープライズシングルサインオン (SSO) (SAML & OIDC) ドキュメントを参照して始めてください。

ステップ 1: Okta 管理ポータルで OIDC アプリケーションを作成する

- Okta 管理ポータルにアクセスし、管理者としてサインインします。

- サイドメニューを使用して

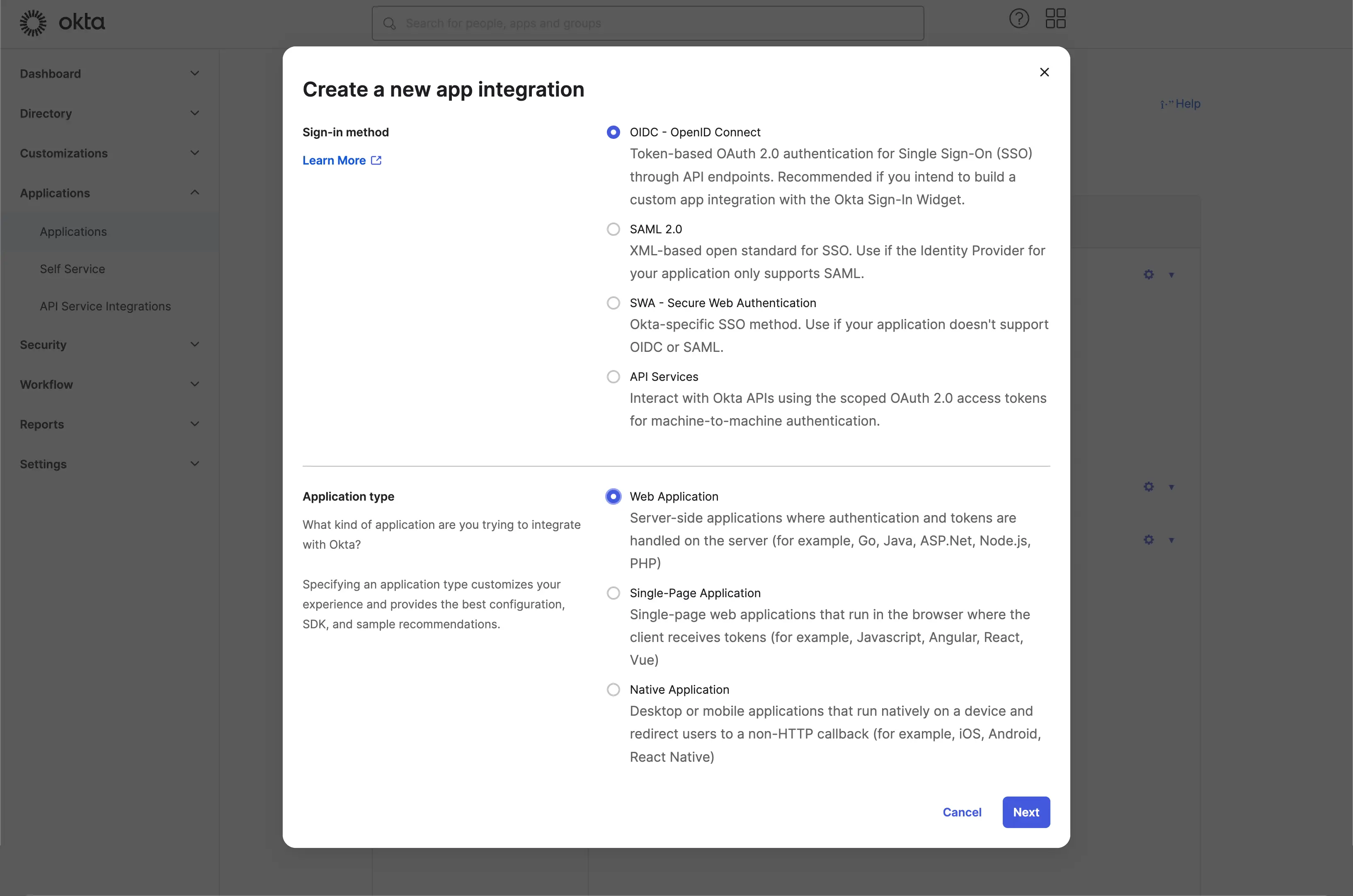

Applications/Applicationsページに移動します。 Create App Integrationボタンをクリックして、新しい OIDC アプリケーションを作成します。Sign-in methodとしてOIDC - OpenID Connectオプションを選択します。Application typeとしてWeb Applicationオプションを選択します。

Next ボタンをクリックして続行します。

ステップ 2: アプリケーション設定を構成する

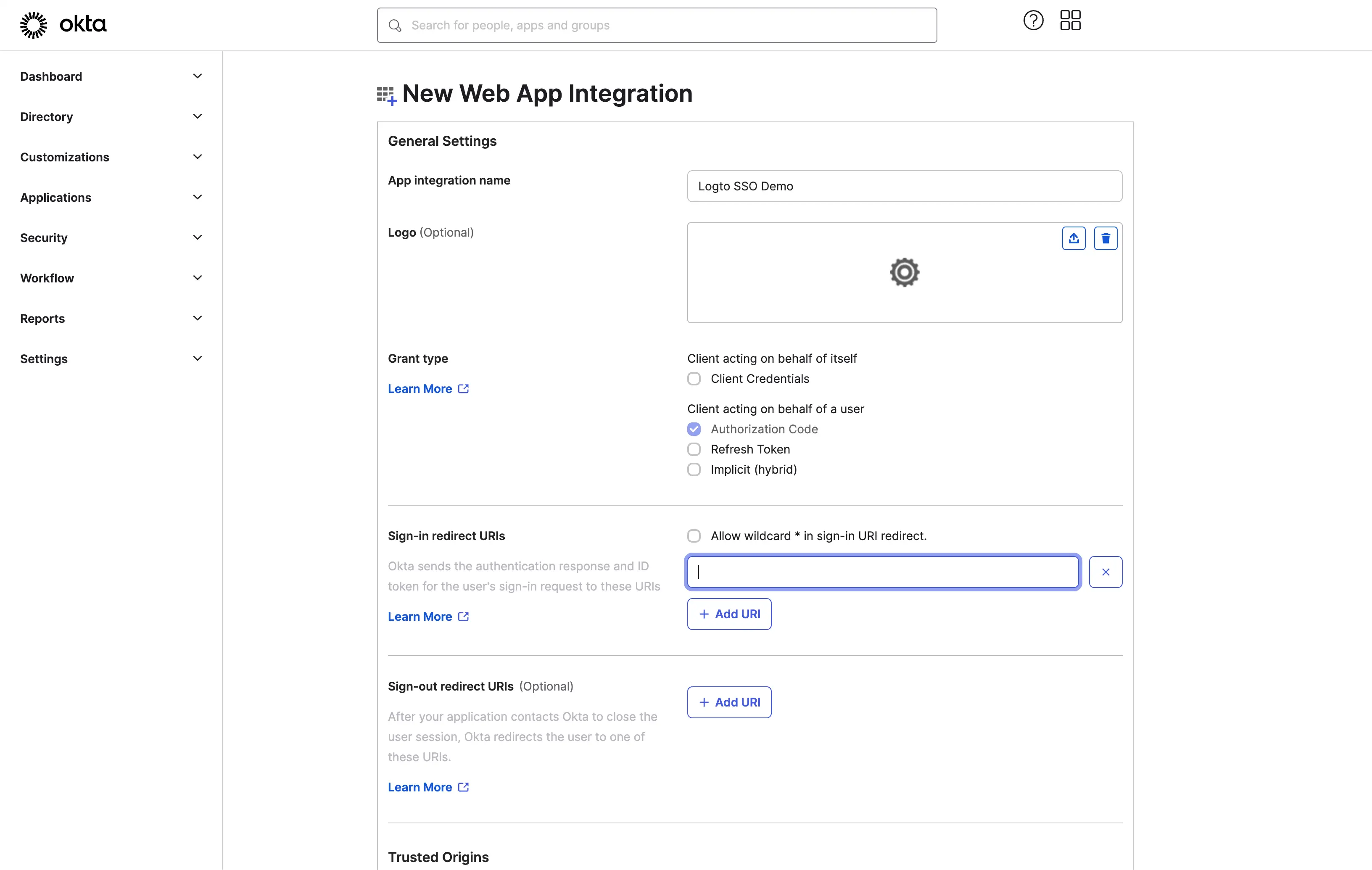

App integration nameを提供します。これは、あなたの OIDC アプリケーションの識別子として使用されます。- Logto SSO コネクターのコールバック URL を使用して、新しい

Sign-in redirect URIsを追加します。

これは、Okta が認証 (Authentication) に成功した後にユーザーのブラウザをリダイレクトする URI です。ユーザーが IdP での認証 (Authentication) に成功すると、IdP はユーザーのブラウザをこの指定された URI に認可 (Authorization) コードと共にリダイレクトします。Logto は、この URI から受け取った認可 (Authorization) コードに基づいて認証 (Authentication) プロセスを完了します。

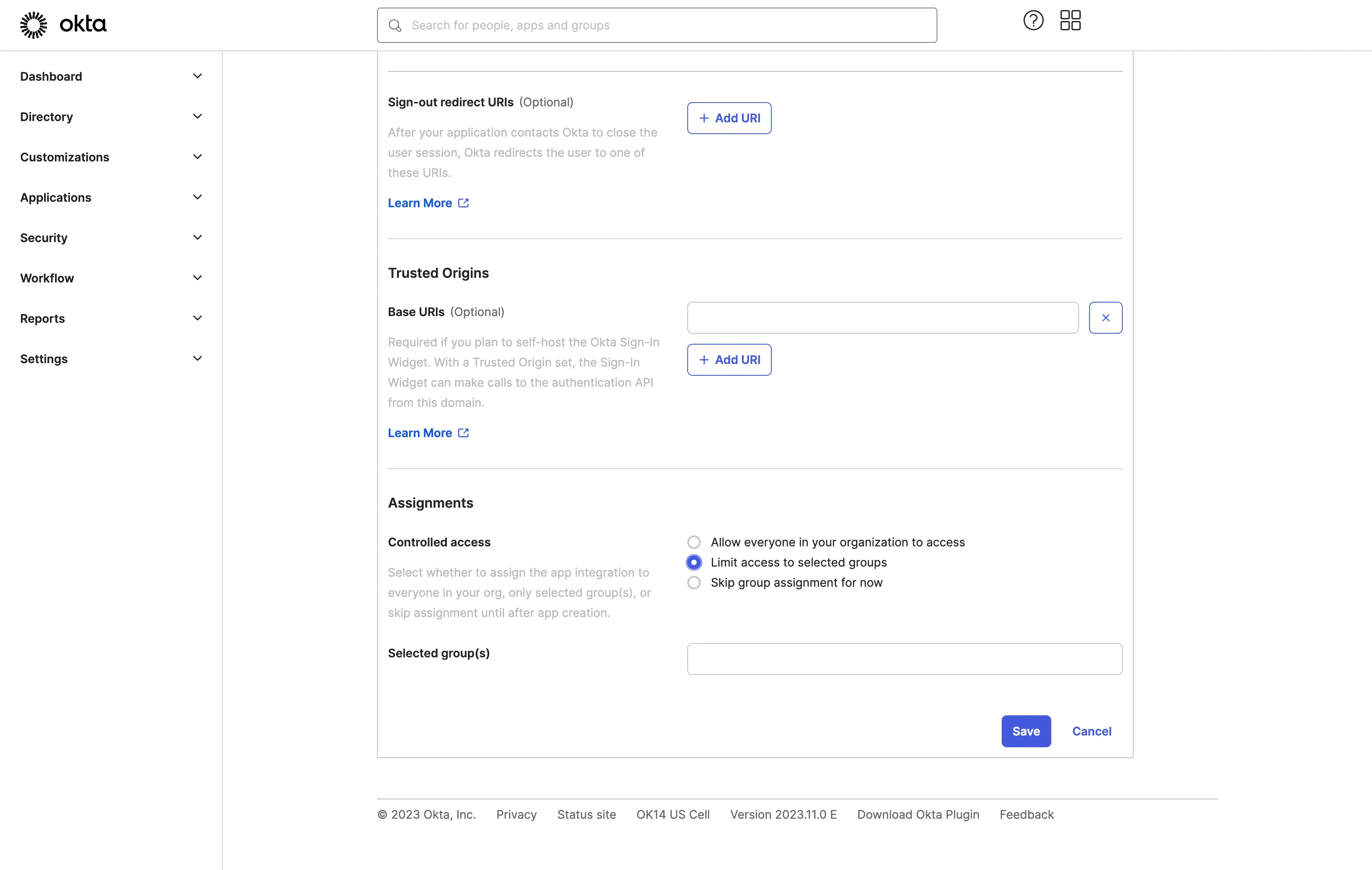

- アプリケーションにユーザーを割り当てます。

Assignments 設定に基づいて、アプリケーションをすべてのユーザーまたは特定のユーザー / グループに割り当てることができます。

Save ボタンをクリックしてアプリケーション設定を保存します。

ステップ 3: クライアント認証情報で Logto コネクターをセットアップする

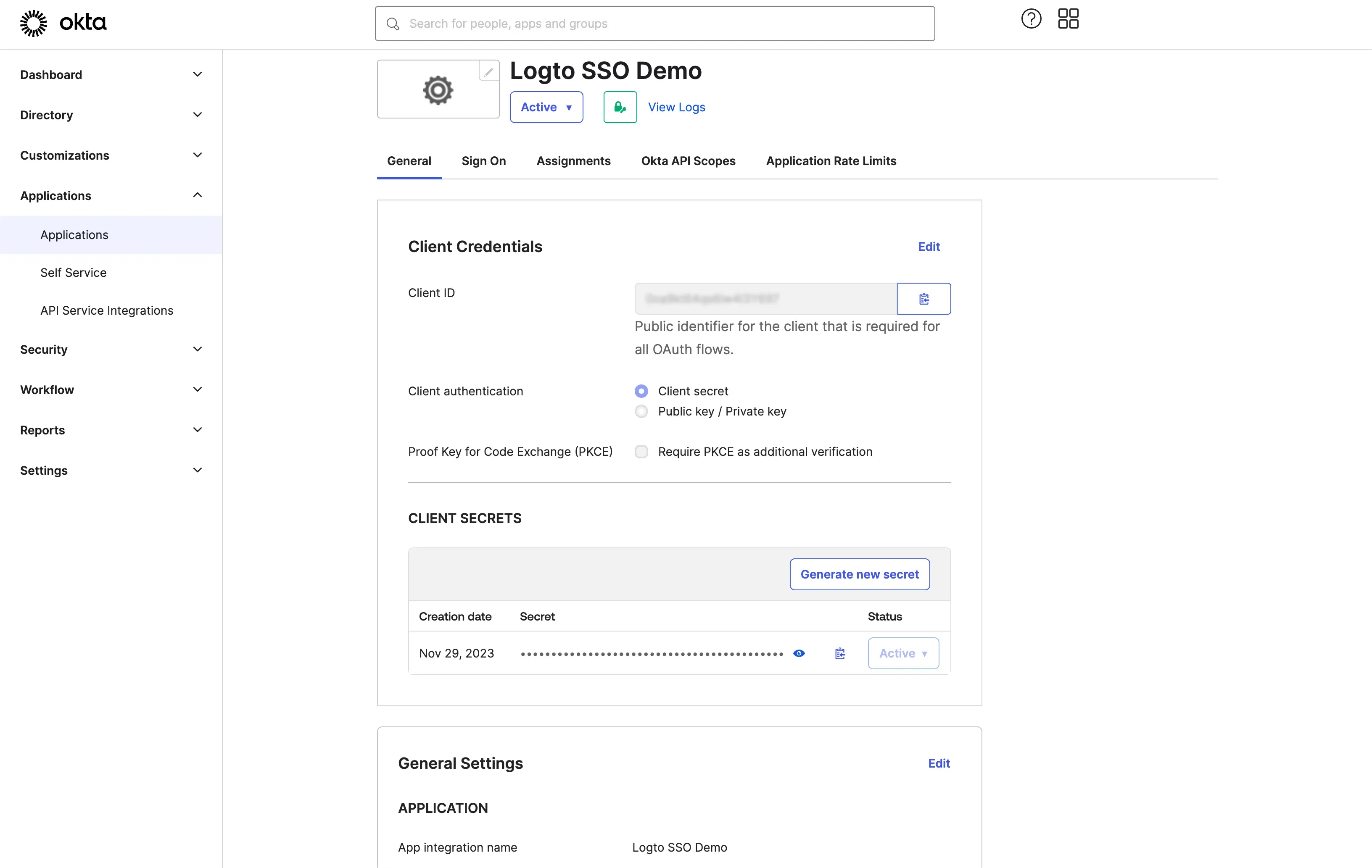

OIDC アプリケーションの作成に成功すると、アプリケーションの詳細ページにリダイレクトされます。

client ID と client secret をコピーし、Logto SSO コネクターの Connection タブの対応するフィールドに入力します。

Okta ドメインを 発行者 (Issuer) として使用します。例:https://dev-12345678.okta.com。すべてのフィールドに入力したら、Save ボタンをクリックしてコネクター設定を保存します。

提供した 発行者 (Issuer) リンクが有効であれば、発行者 (Issuer) フィールドの下に Okta IdP 設定の解析された完全なリストが表示されます。

ステップ 4: 追加スコープ(オプション)

スコープ (Scopes) は、アプリがユーザーから要求する権限 (Permissions) を定義し、アプリが Okta アカウントからアクセスできるデータを制御します。追加の Okta 権限 (Permissions) を要求するには、両方の側で設定が必要です:

Okta 管理コンソールで:

- Applications > Applications に移動し、OIDC アプリケーションを選択します。

- Assignments タブに移動し、アプリが必要なユーザーやグループにアクセスできることを確認します。

- カスタムスコープ (Scopes) の場合は、Security > API > Authorization Servers に移動し、認可サーバーを選択します。

- 必要に応じてカスタムスコープ (Scopes) を追加します:

- Scopes をクリックし、Add Scope を選択

okta.users.readやokta.groups.readなど、Okta API へのアクセス用のスコープ名を定義- 各スコープ (Scope) の同意要件を設定

利用可能なスコープ (Scopes) とその説明の完全なリストについては、 Okta OIDC ドキュメント を参照してください。

Logto Okta コネクターで:

- Logto は、基本的なユーザーアイデンティティ情報を取得するために

openid、profile、emailスコープ (Scopes) を自動的に含めます。基本的なユーザー情報のみが必要な場合は、Scopesフィールドを空白のままにできます。 - トークンを保存して永続的な API アクセスを行う場合は、

Scopesフィールドにoffline_accessを追加します。このスコープ (Scope) で長期間有効な API アクセス用のリフレッシュ トークン (Refresh token) が有効になります。 - Okta からさらに多くのデータを取得したい場合は、

Scopesフィールドに追加のスコープ (Scopes) をスペース区切りで入力します。例:okta.users.read okta.groups.read

アプリがこれらのスコープ (Scopes) を要求して Okta API へアクセスや操作を行う場合は、Logto Okta コネクターで Store tokens for persistent API access を有効にしてください。詳細は次のセクションを参照してください。

ステップ 5: Okta API へアクセスするためのトークンを保存する(オプション)

Okta スコープ にアクセスし、ユーザーの認可 (Authorization) でアクションを実行したい場合、Logto は特定のスコープを取得し、トークンを保存する必要があります。

- Okta デベロッパーコンソールの API 権限設定および Logto Okta コネクターに必要なスコープを追加します。

- Logto Okta コネクターで 永続的な API アクセスのためにトークンを保存 を有効にします。Logto は Okta のアクセス トークンおよびリフレッシュ トークンを Secret Vault に安全に保存します。

- リフレッシュ トークンが返されることを確実にするため、Okta アプリケーションの権限に

offline_accessスコープを追加し、Logto Okta コネクターのスコープにも含めてください。このスコープにより、アプリケーションは長期間リソースへのアクセスを維持できます。

ステップ 6: メールドメインを設定し、SSO コネクターを有効化する

Logto のコネクター「SSO 体験」タブで、組織の email domains を入力してください。これにより、指定したユーザーに対して SSO コネクターが認証 (Authentication) 方法として有効になります。

指定したドメインのメールアドレスを持つユーザーは、唯一の認証 (Authentication) 方法として SSO コネクターを利用するようリダイレクトされます。

Okta との OIDC 連携の作成について詳しくは、 Create OIDC App Integrations をご確認ください。