Microsoft Entra ID (SAML) を使用してシングルサインオンを設定する

最小限の設定作業で、このコネクターを使用して Microsoft Entra ID(以前の Azure AD)とエンタープライズシングルサインオン (SSO) を統合できます。

SSO についての詳細や Logto での SSO の設定方法については、エンタープライズシングルサインオン (SSO) (SAML & OIDC) ドキュメントを参照して始めてください。

ステップ 1: Azure AD SSO アプリケーションを作成する

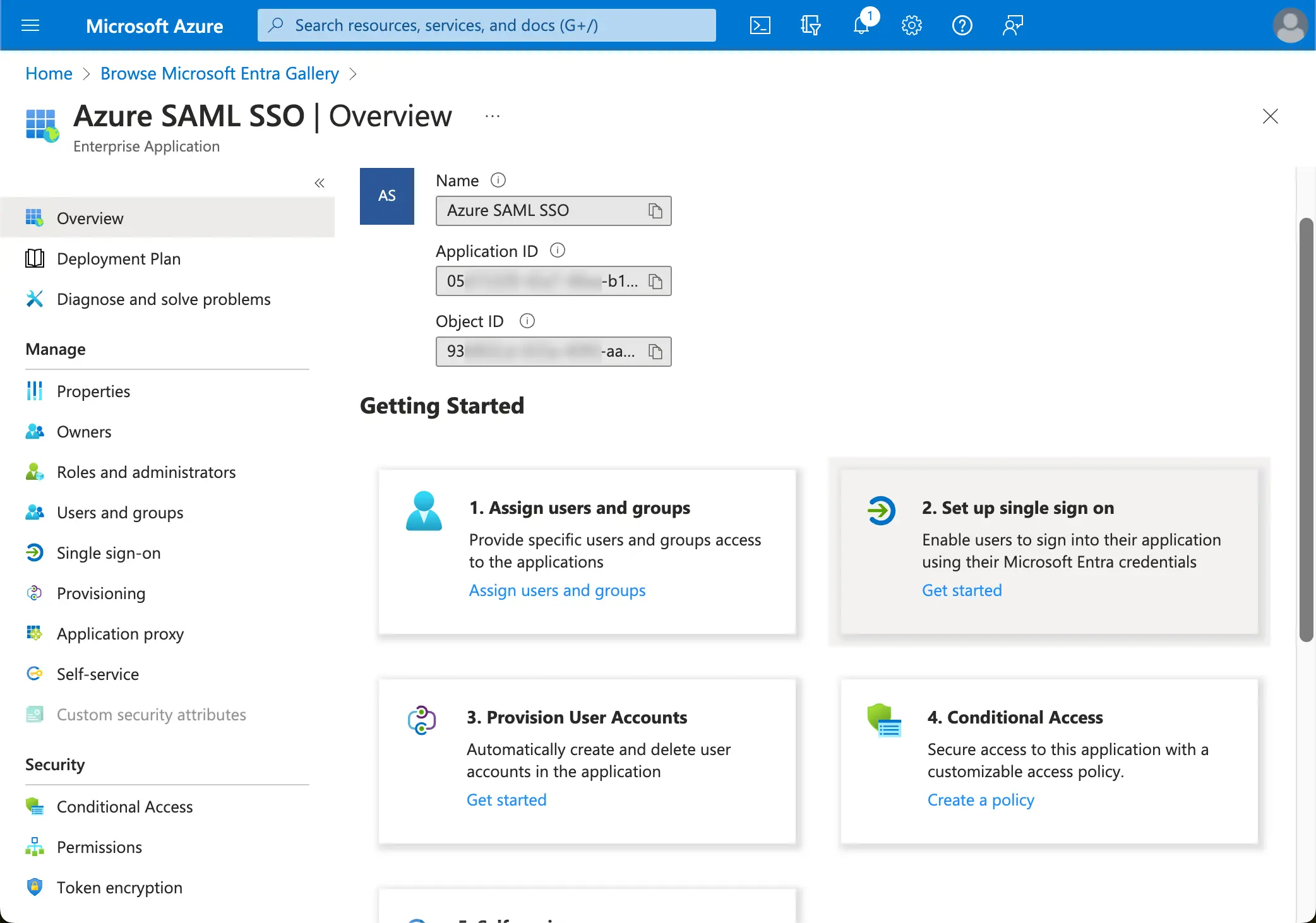

Azure AD 側で SSO アプリケーションを作成することで、Azure AD SSO 統合を開始します。

- Azure ポータル にアクセスし、管理者としてサインインします。

Microsoft Entra IDサービスを選択します。- サイドメニューを使用して

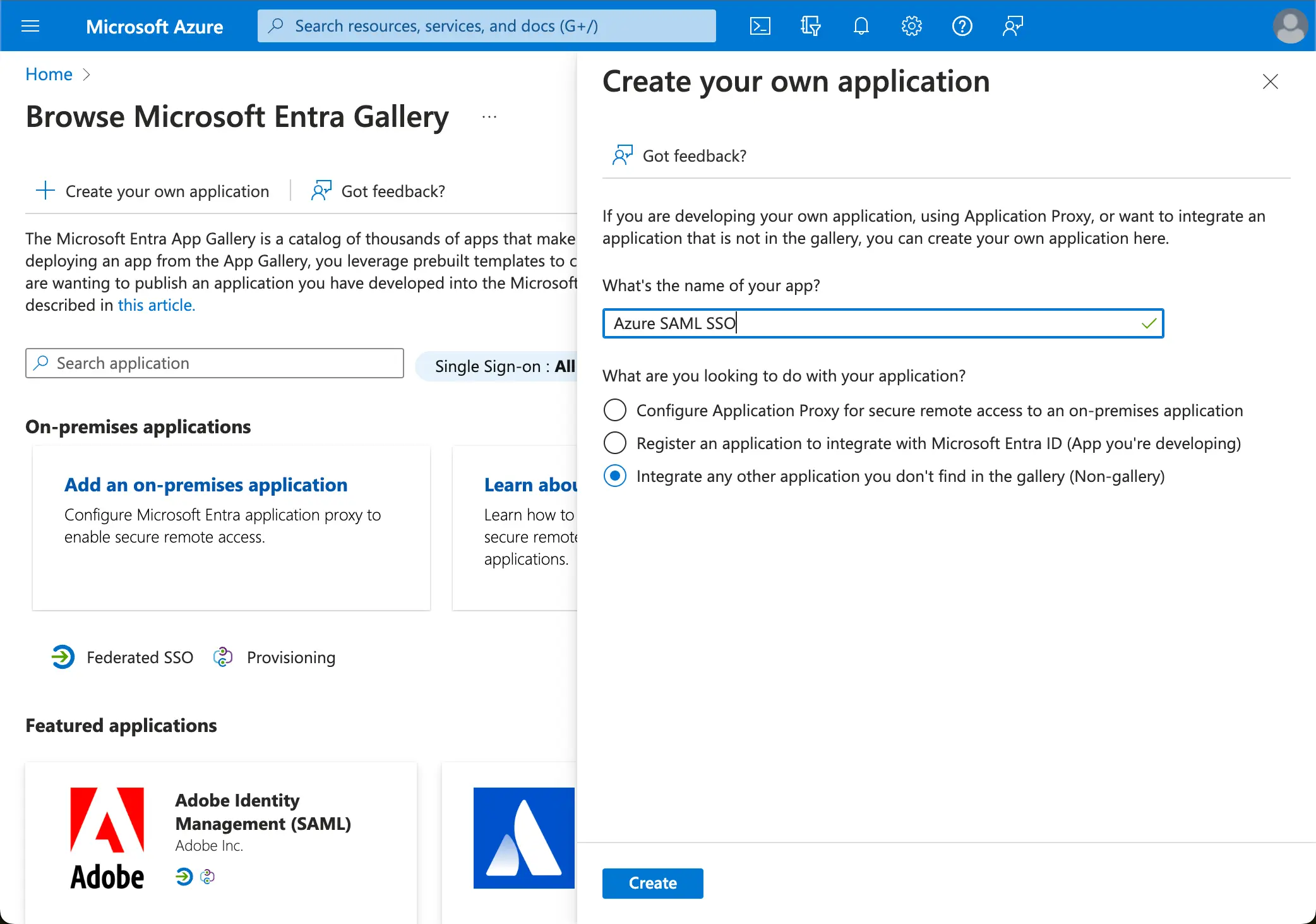

Enterprise applicationsに移動します。New applicationをクリックし、Create your own applicationを選択します。

- アプリケーション名を入力し、

Integrate any other application you don't find in the gallery (Non-gallery)を選択します。 Setup single sign-on>SAMLを選択します。

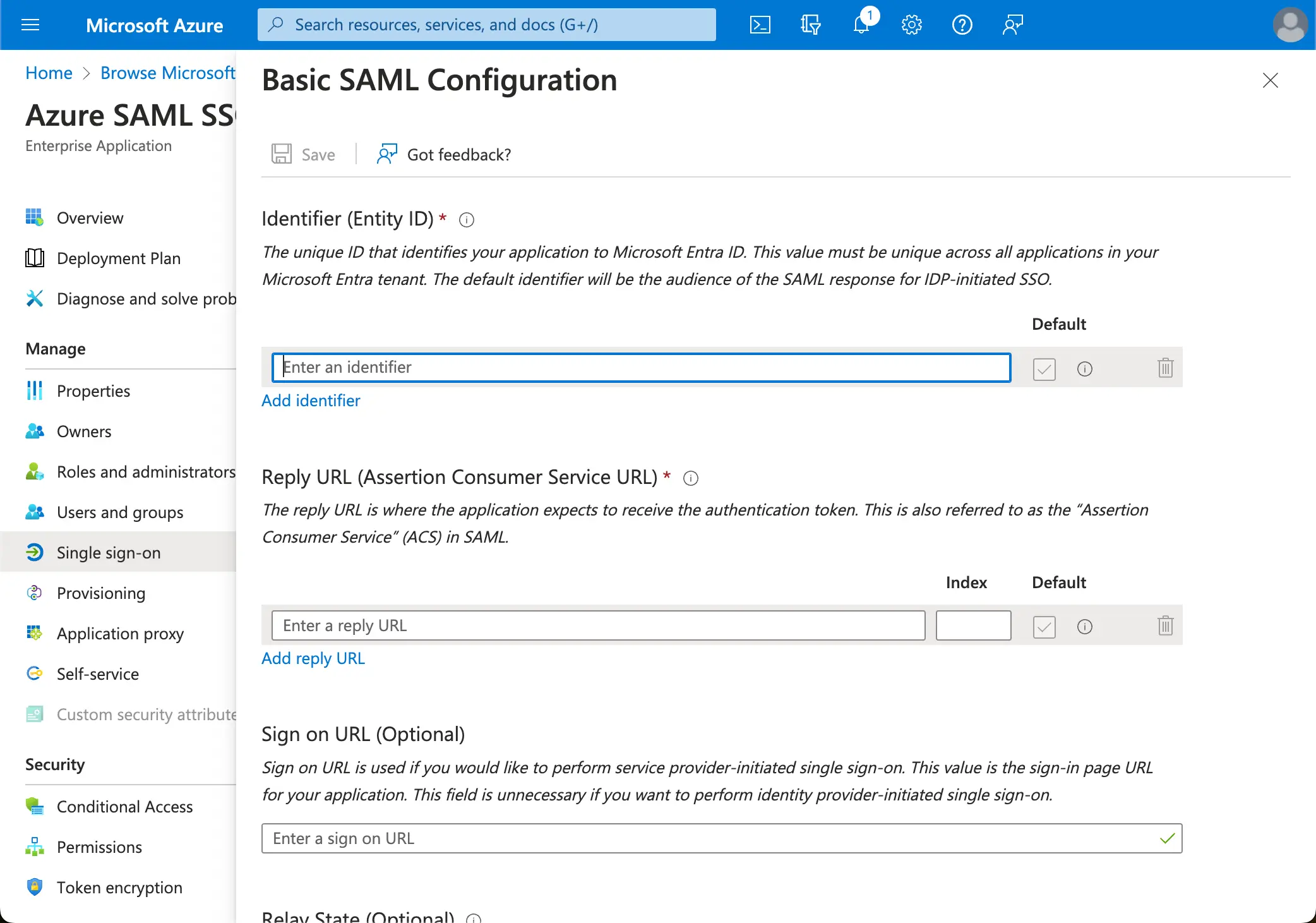

- 指示に従って、最初のステップとして、Logto によって提供される以下の情報を使用して基本的な SAML 設定を入力する必要があります。

- Audience URI(SP Entity ID): これは、IdP への認証リクエスト中に SP の EntityId として機能し、Logto サービスのグローバルに一意の識別子として表されます。この識別子は、IdP と Logto 間で SAML アサーションやその他の認証関連データを安全に交換するために重要です。

- ACS URL: Assertion Consumer Service (ACS) URL は、POST リクエストで SAML アサーションが送信される場所です。この URL は、IdP が SAML アサーションを Logto に送信するために使用されます。これは、Logto がユーザーのアイデンティティ情報を含む SAML 応答を受信し消費することを期待するコールバック URL として機能します。

Save をクリックして続行します。

ステップ 2: Logto で SAML SSO を設定する

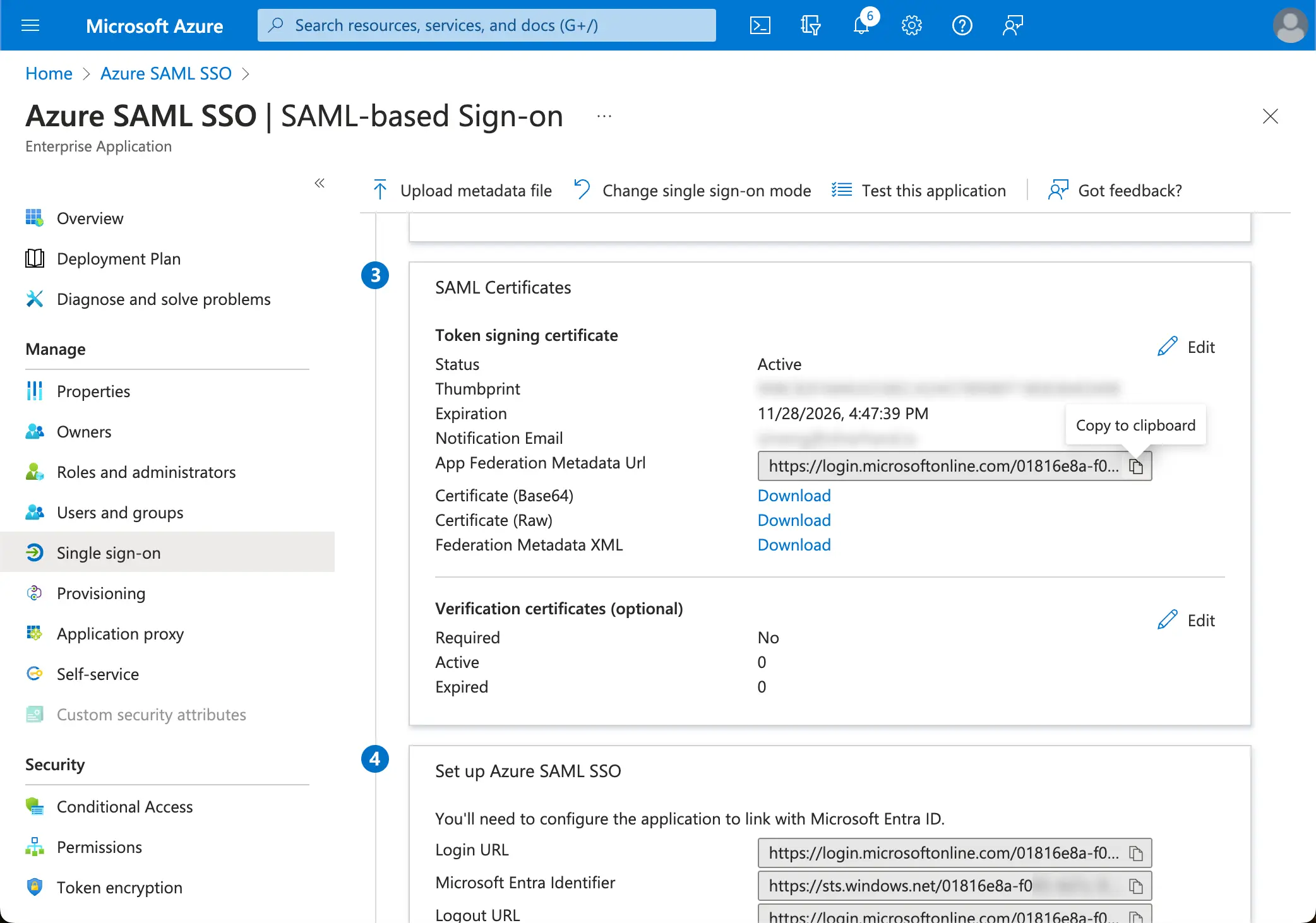

SAML SSO 統合を機能させるには、IdP メタデータを Logto に戻す必要があります。Logto 側に戻り、Azure AD SSO コネクターの Connection タブに移動しましょう。

Logto は、IdP メタデータを構成するための 3 つの異なる方法を提供しています。最も簡単な方法は、Azure AD SSO アプリケーションの metadata URL を提供することです。

Azure AD SSO アプリケーションの SAML Certificates section から App Federation Metadata Url をコピーし、Logto の Metadata URL フィールドに貼り付けます。

Logto は URL からメタデータを取得し、SAML SSO 統合を自動的に構成します。

ステップ 3: ユーザー属性のマッピングを設定する

Logto は、IdP から返されるユーザー属性を Logto のユーザー属性にマッピングする柔軟な方法を提供します。Logto はデフォルトで次のユーザー属性を IdP から同期します:

- id: ユーザーの一意の識別子。Logto は SAML レスポンスから

nameIDクレームを読み取り、ユーザーの SSO アイデンティティ ID として使用します。 - email: ユーザーのメールアドレス。Logto はデフォルトで SAML レスポンスから

emailクレームを読み取り、ユーザーのプライマリメールとして使用します。 - name: ユーザーの名前。

ユーザー属性のマッピングロジックは、Azure AD 側または Logto 側のいずれかで管理できます。

-

AzureAD ユーザー属性を Logto ユーザー属性に Logto 側でマッピングします。

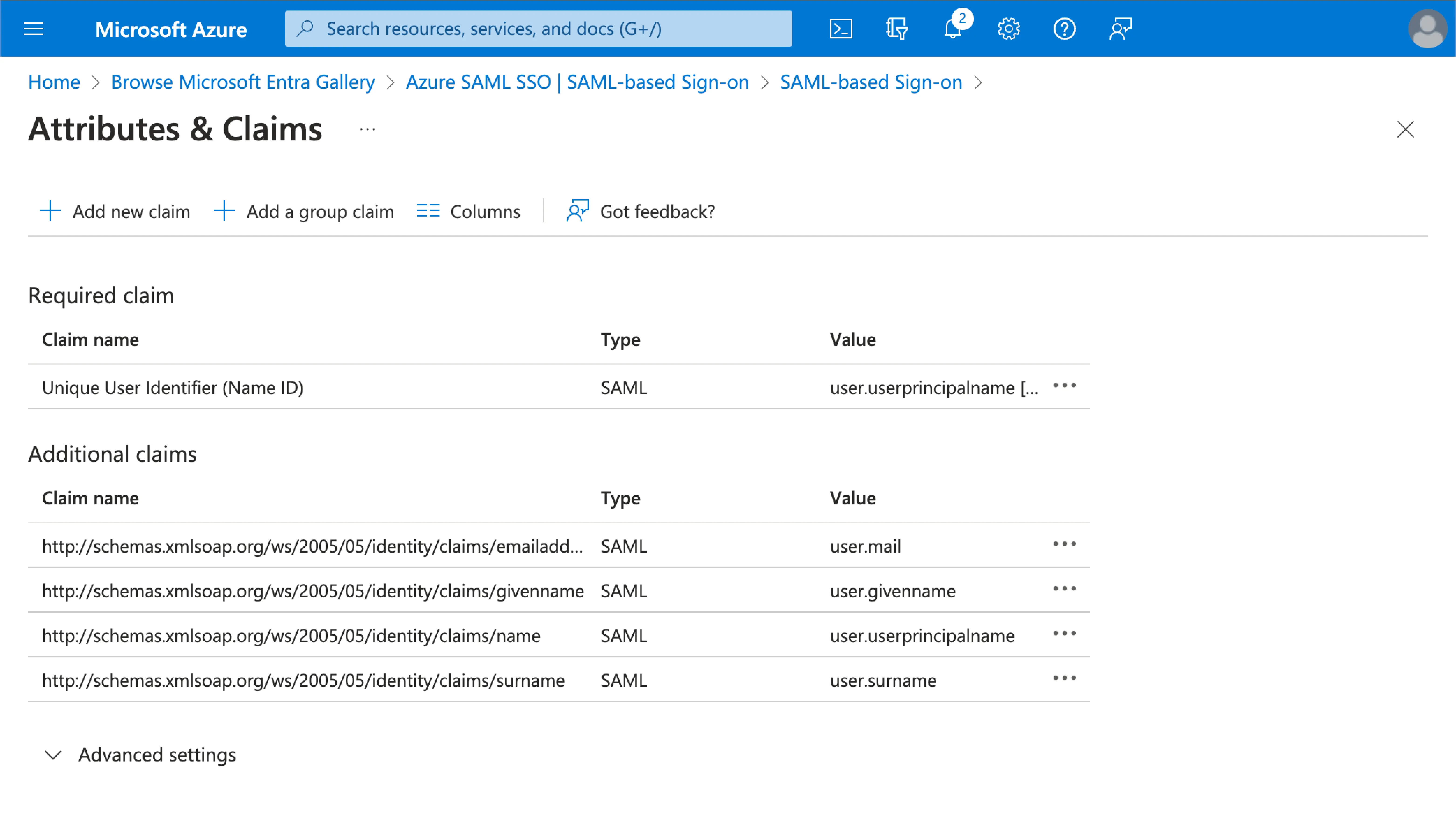

Azure AD SSO アプリケーションの

Attributes & Claimsセクションにアクセスします。次の属性名(名前空間プレフィックス付き)をコピーして、Logto の対応するフィールドに貼り付けます。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(推奨:この属性値マップをuser.displaynameに更新して、より良いユーザー体験を提供します)

-

AzureAD ユーザー属性を AzureAD 側で Logto ユーザー属性にマッピングします。

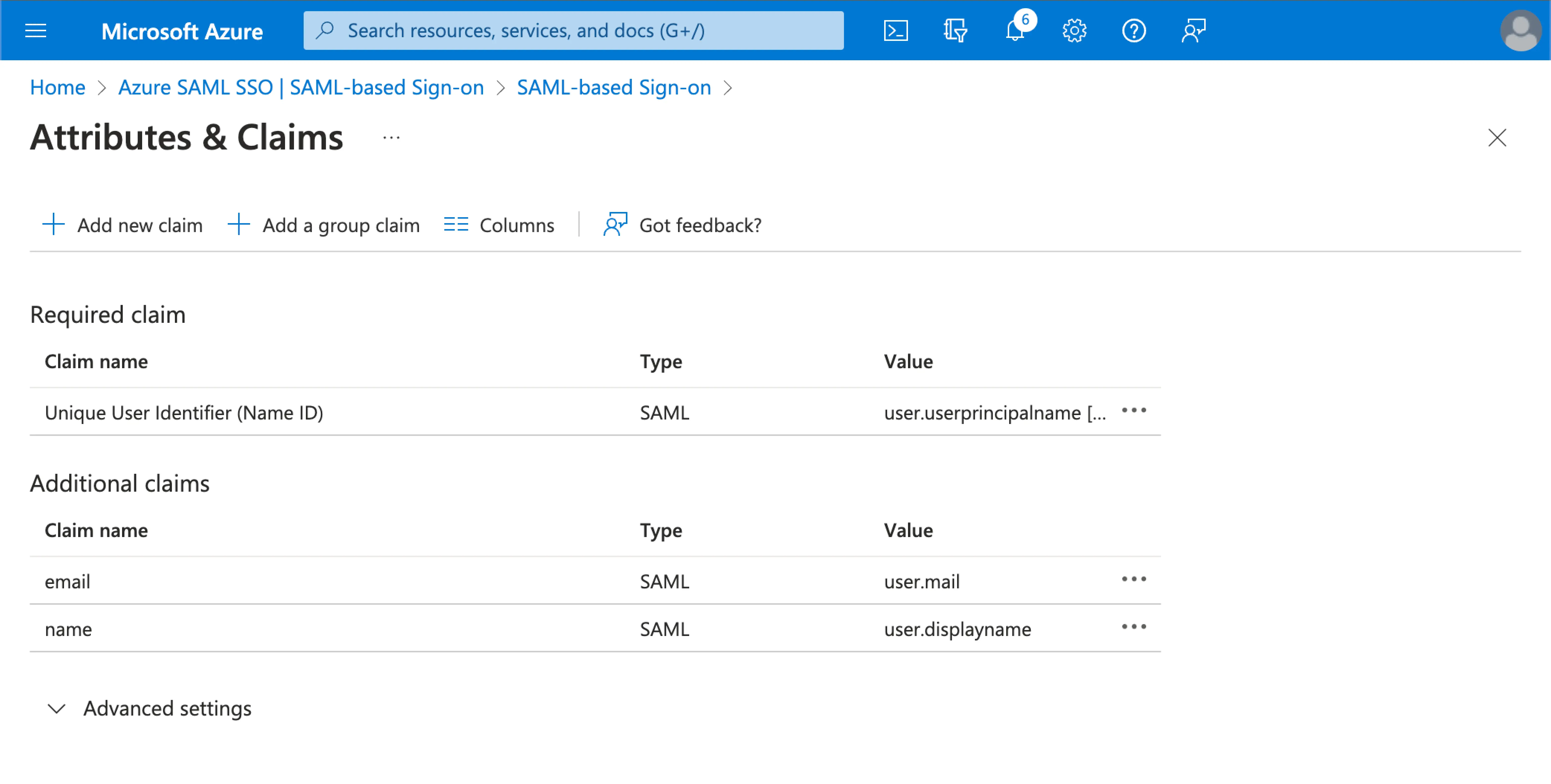

Azure AD SSO アプリケーションの

Attributes & Claimsセクションにアクセスします。Editをクリックし、Logto ユーザー属性設定に基づいてAdditional claimsフィールドを更新します:- Logto ユーザー属性設定に基づいてクレーム名の値を更新します。

- 名前空間プレフィックスを削除します。

Saveをクリックして続行します。

次の設定で終了する必要があります:

Azure AD 側で追加のユーザー属性を指定することもできます。Logto は、ユーザーの sso_identity フィールドの下に IdP から返された元のユーザー属性の記録を保持します。

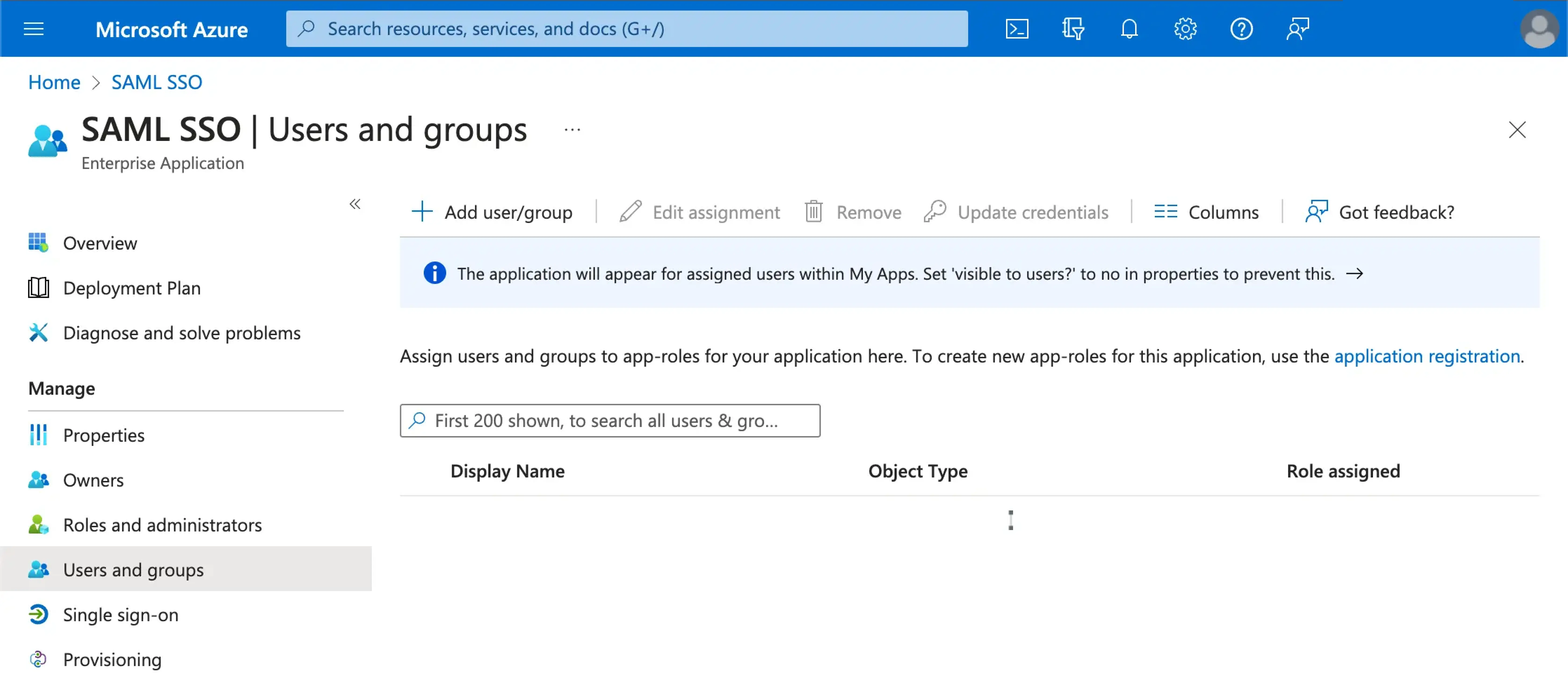

ステップ 4: Azure AD SSO アプリケーションにユーザーを割り当てる

Azure AD SSO アプリケーションの Users and groups セクションにアクセスします。Add user/group をクリックして、Azure AD SSO アプリケーションにユーザーを割り当てます。Azure AD SSO アプリケーションに割り当てられたユーザーのみが、Azure AD SSO コネクターを通じて認証 (Authentication) できます。

ステップ 5: メールドメインを設定し、SSO コネクターを有効にする

Logto のコネクター SSO 体験 タブで、あなたの組織の メールドメイン を提供してください。これにより、これらのユーザーに対する認証 (Authentication) 方法として SSO コネクターが有効になります。

指定されたドメインのメールアドレスを持つユーザーは、唯一の認証 (Authentication) 方法として SAML SSO コネクターを使用するようにリダイレクトされます。

Azure AD SSO 統合の詳細については、Azure AD の公式 ドキュメント を確認してください。