Configurar Single Sign-On com Microsoft Entra ID (SAML)

Com esforços mínimos de configuração, este conector permite a integração com o Microsoft Entra ID (antigo Azure AD) para SSO corporativo.

Para mais informações sobre SSO e como configurar SSO no Logto, por favor, confira a documentação de SSO corporativo (SAML & OIDC) para começar.

Passo 1: Criar um aplicativo Azure AD SSO

Inicie a integração do Azure AD SSO criando um aplicativo SSO no lado do Azure AD.

- Vá para o portal do Azure e faça login como administrador.

- Selecione o serviço

Microsoft Entra ID. - Navegue até

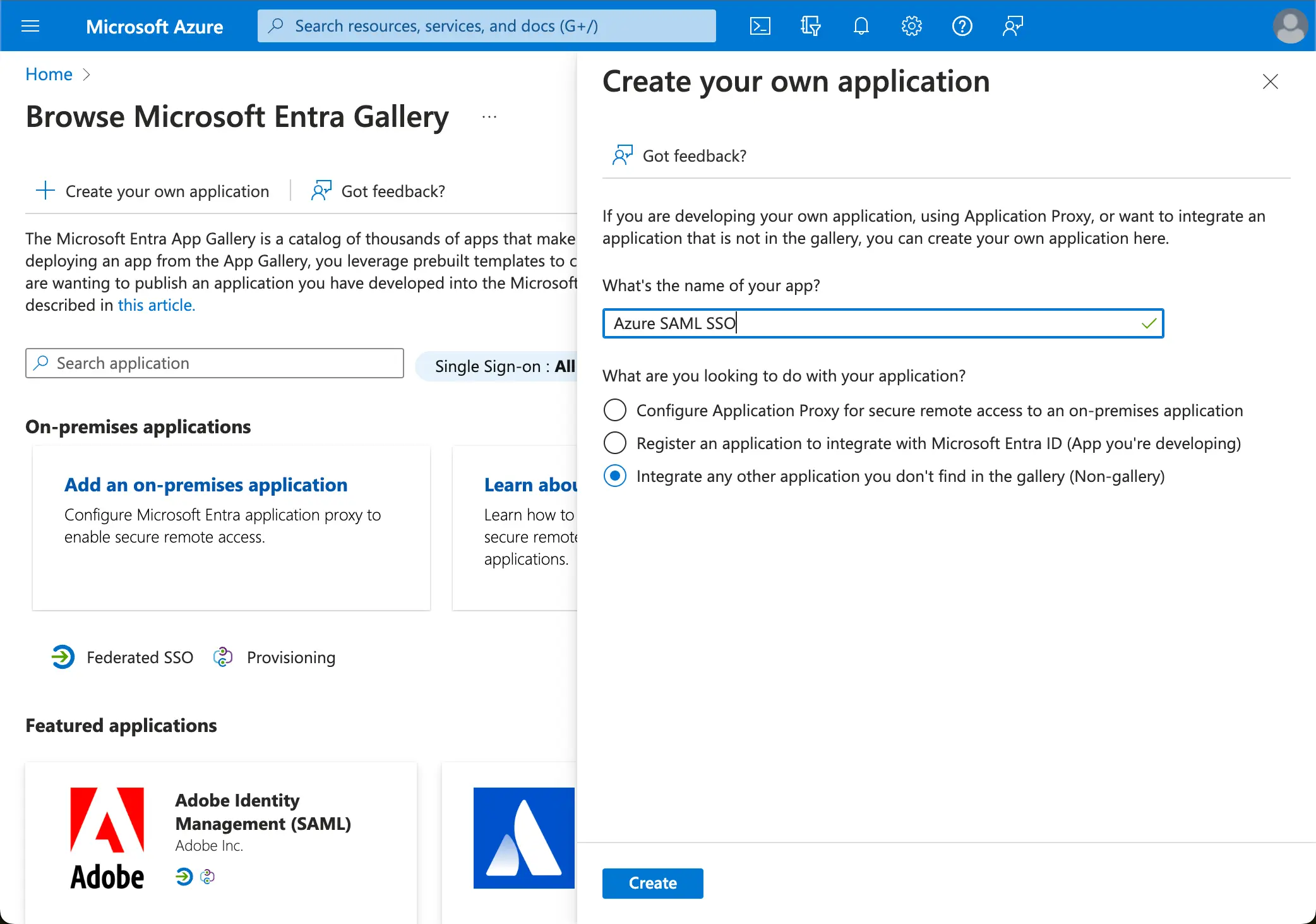

Aplicativos empresariaisusando o menu lateral. Clique emNovo aplicativoe selecioneCriar seu próprio aplicativo.

- Insira o nome do aplicativo e selecione

Integrar qualquer outro aplicativo que você não encontre na galeria (Não-galeria). - Selecione

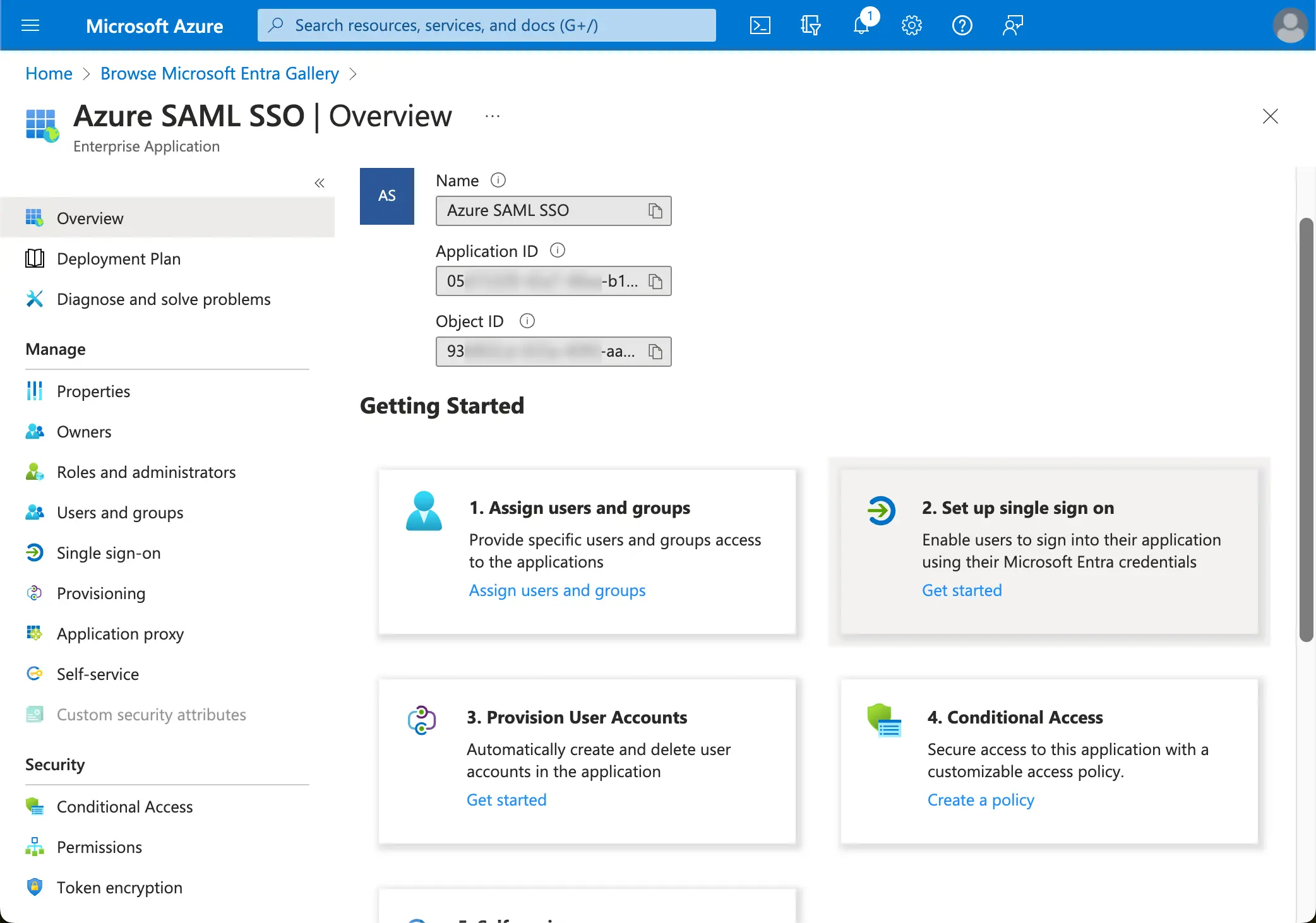

Configurar autenticação única>SAML.

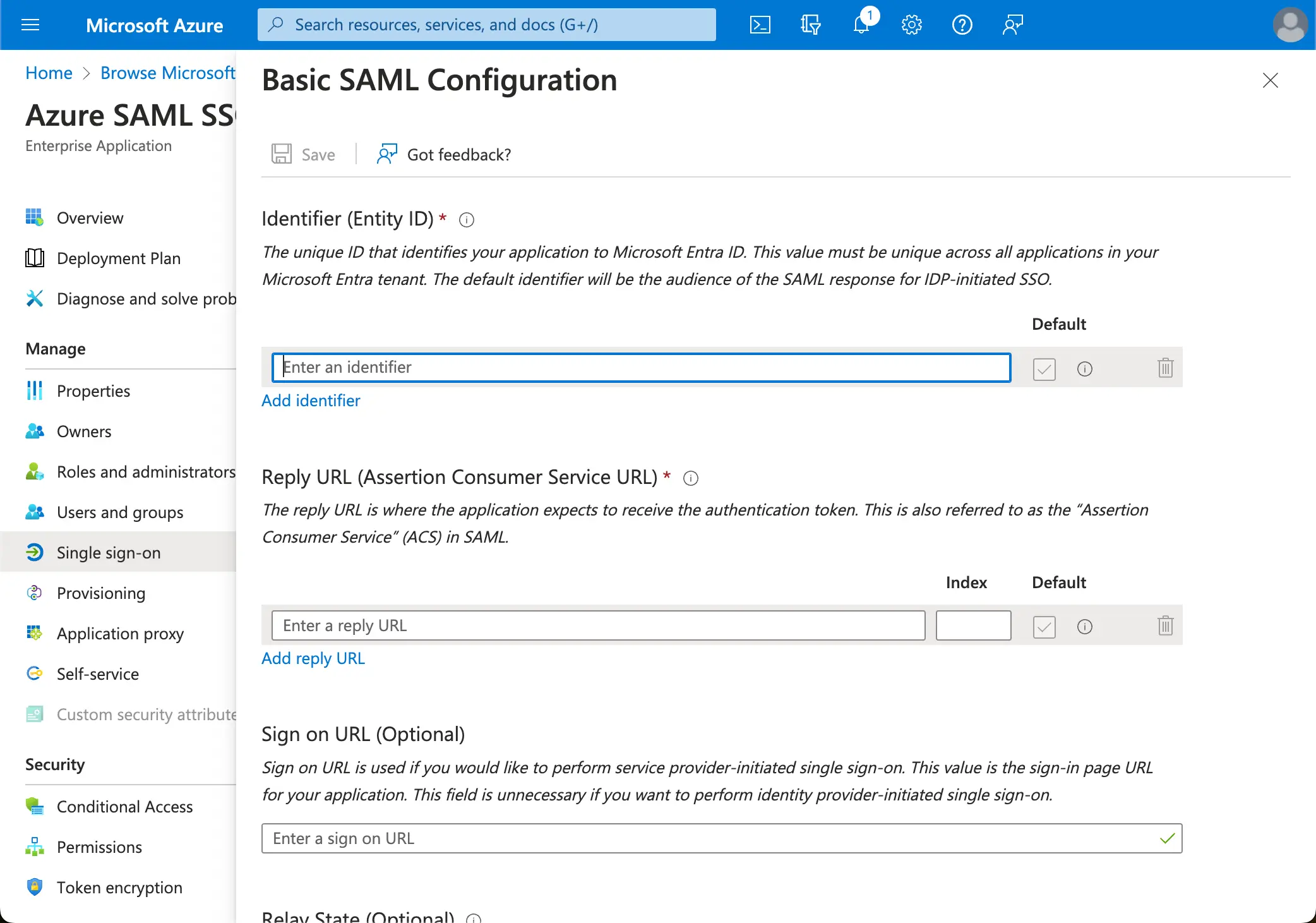

- Siga as instruções, como primeiro passo, você precisará preencher a configuração básica do SAML usando as seguintes informações fornecidas pelo Logto.

- URI do Público (Audience URI) (SP Entity ID): Representa um identificador globalmente único para o seu serviço Logto, funcionando como o EntityId para SP durante solicitações de autenticação ao IdP. Este identificador é fundamental para a troca segura de afirmações SAML e outros dados relacionados à autenticação entre o IdP e o Logto.

- URL ACS: O URL do Serviço de Consumidor de Afirmação (ACS) é o local onde a afirmação SAML é enviada com uma solicitação POST. Este URL é usado pelo IdP para enviar a afirmação SAML para o Logto. Ele atua como um URL de retorno onde o Logto espera receber e consumir a resposta SAML contendo as informações de identidade do usuário.

Clique em Salvar para continuar.

Passo 2: Configurar SAML SSO no Logto

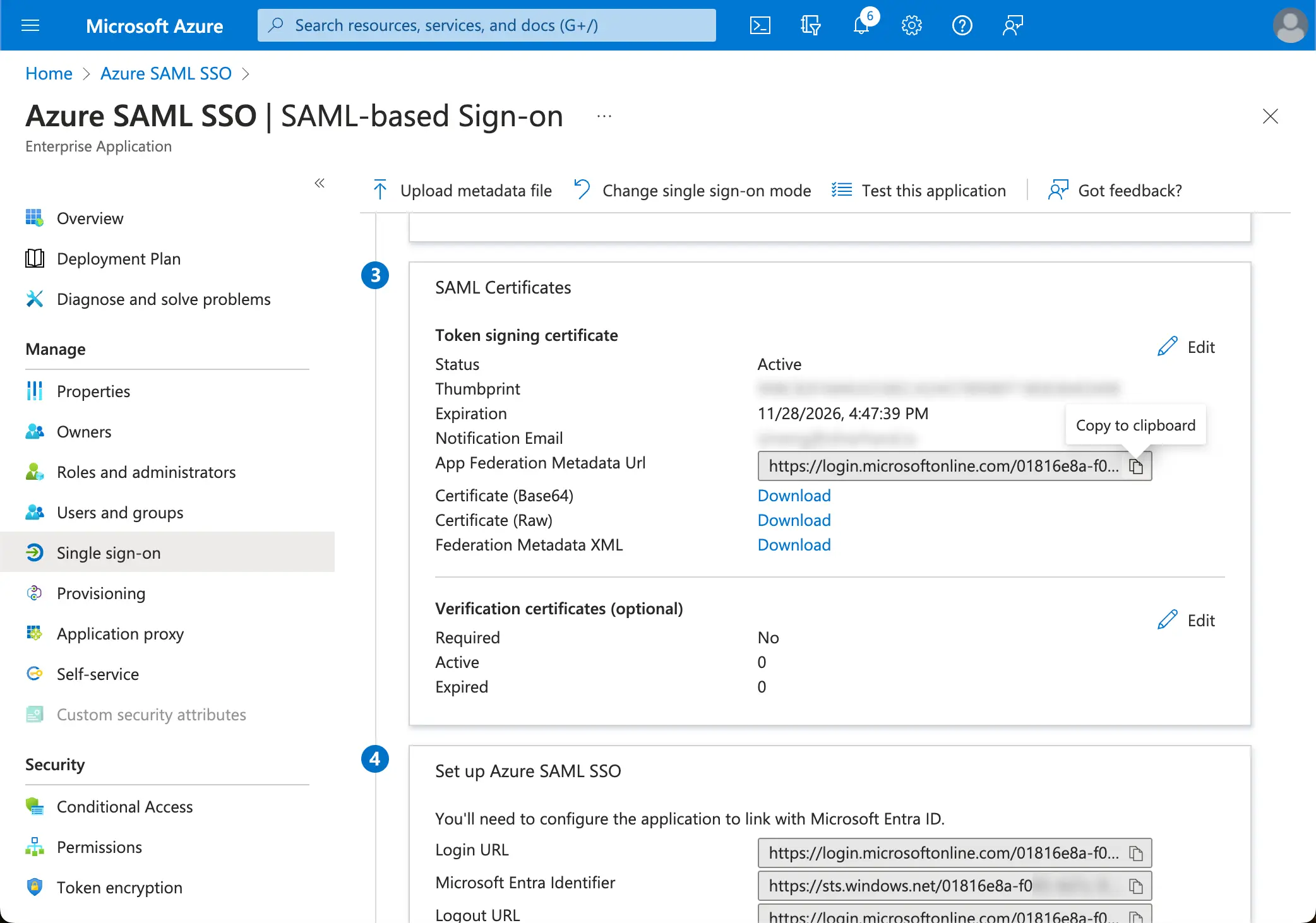

Para que a integração SAML SSO funcione, você precisará fornecer os metadados do IdP de volta ao Logto. Vamos voltar para o lado do Logto e navegar até a aba Connection do seu conector Azure AD SSO.

Logto oferece três maneiras diferentes de configurar os metadados do IdP. A maneira mais fácil é fornecendo a metadata URL do aplicativo Azure AD SSO.

Copie a App Federation Metadata Url da seção de Certificados SAML do seu aplicativo Azure AD SSO e cole no campo Metadata URL no Logto.

Logto buscará os metadados da URL e configurará a integração SAML SSO automaticamente.

Passo 3: Configurar mapeamento de atributos de usuário

Logto fornece uma maneira flexível de mapear os atributos de usuário retornados do IdP para os atributos de usuário no Logto. Logto sincronizará os seguintes atributos de usuário do IdP por padrão:

- id: O identificador único do usuário. Logto lerá a reivindicação

nameIDda resposta SAML como o id de identidade SSO do usuário. - email: O endereço de email do usuário. Logto lerá a reivindicação

emailda resposta SAML como o email principal do usuário por padrão. - name: O nome do usuário.

Você pode gerenciar a lógica de mapeamento de atributos de usuário tanto no lado do Azure AD quanto no lado do Logto.

-

Mapear os atributos de usuário do AzureAD para os atributos de usuário do Logto no lado do Logto.

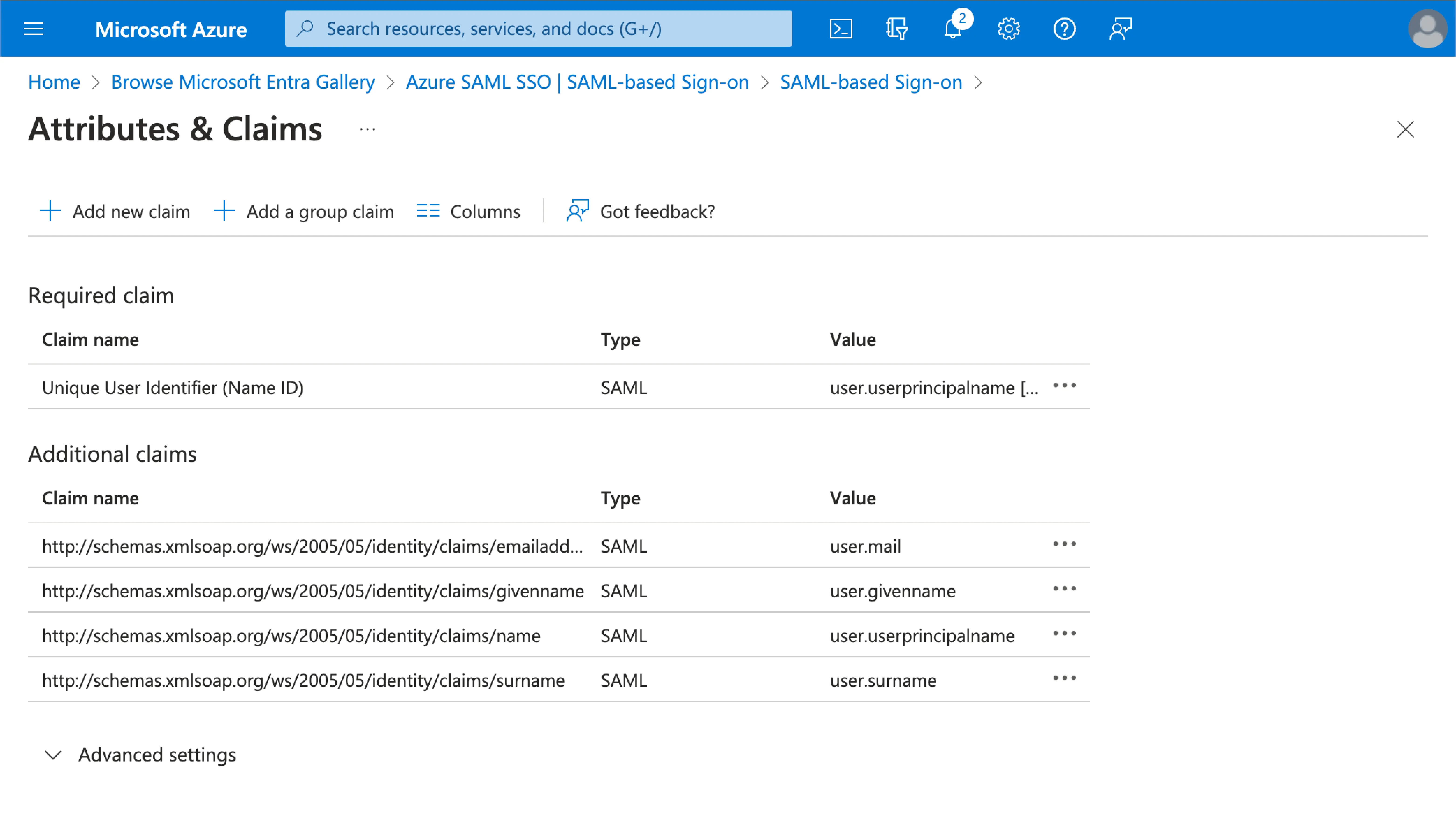

Visite a seção

Attributes & Claimsdo seu aplicativo SSO do Azure AD.Copie os seguintes nomes de atributos (com prefixo de namespace) e cole-os nos campos correspondentes no Logto.

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recomendação: atualize este valor de atributo parauser.displaynamepara uma melhor experiência do usuário)

-

Mapear os atributos de usuário do AzureAD para os atributos de usuário do Logto no lado do AzureAD.

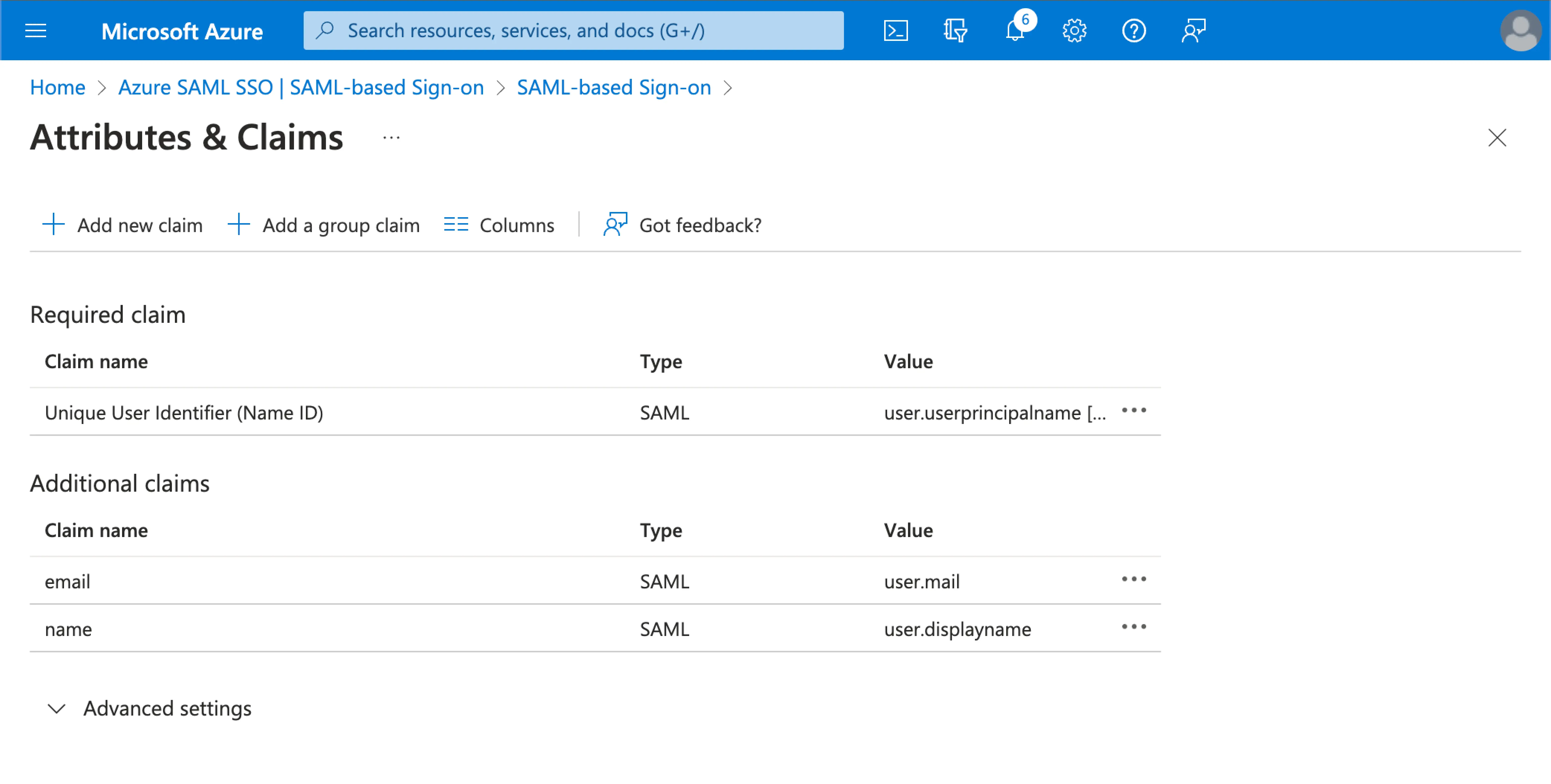

Visite a seção

Attributes & Claimsdo seu aplicativo SSO do Azure AD.Clique em

Edit, e atualize os camposAdditional claimscom base nas configurações de atributos de usuário do Logto:- atualize o valor do nome da reivindicação com base nas configurações de atributos de usuário do Logto.

- remova o prefixo de namespace.

- clique em

Savepara continuar.

Deve terminar com as seguintes configurações:

Você também pode especificar atributos de usuário adicionais no lado do Azure AD. Logto manterá um registro dos atributos de usuário originais retornados do IdP no campo sso_identity do usuário.

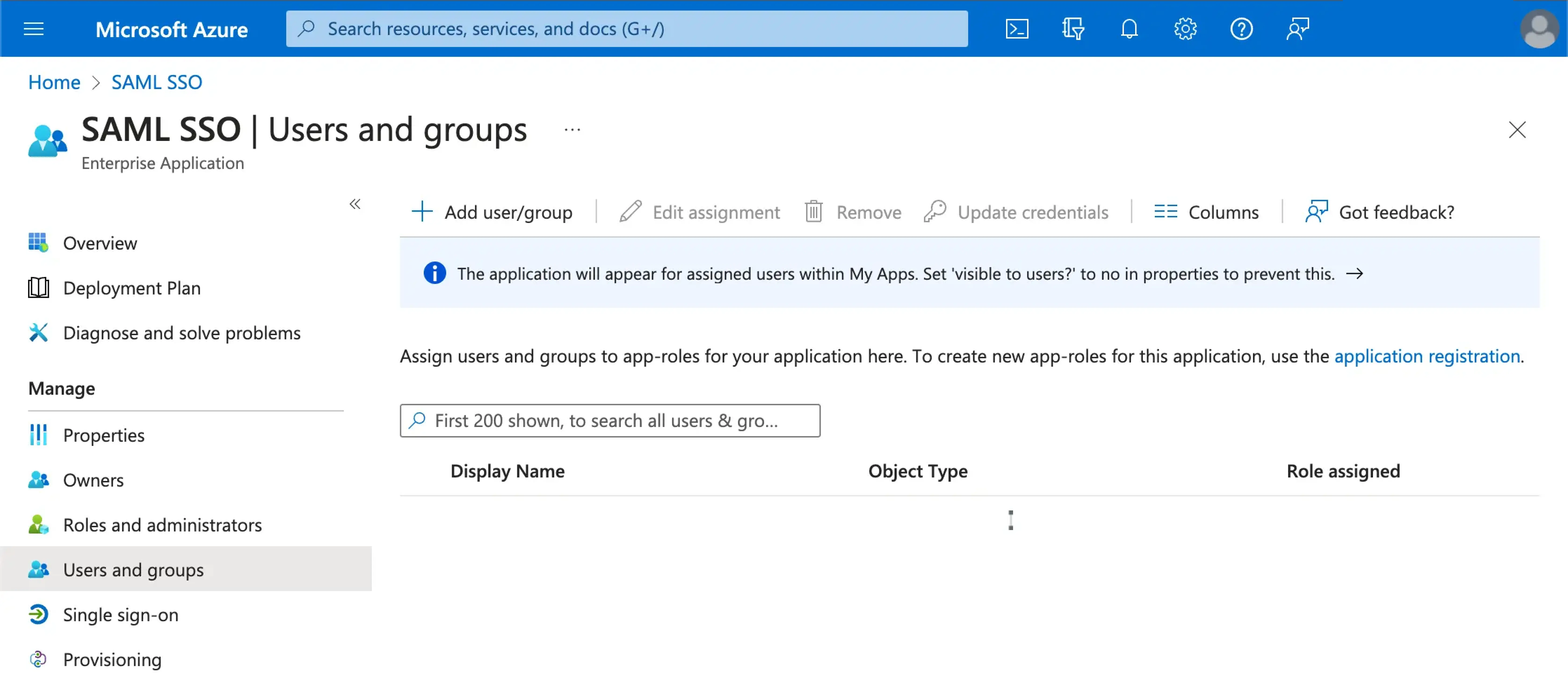

Passo 4: Atribuir usuários ao aplicativo Azure AD SSO

Visite a seção Users and groups do seu aplicativo Azure AD SSO. Clique em Add user/group para atribuir usuários ao aplicativo Azure AD SSO. Somente os usuários atribuídos ao seu aplicativo Azure AD SSO poderão se autenticar através do conector Azure AD SSO.

Passo 5: Definir domínios de email e habilitar o conector SSO

Forneça os domínios de email da sua organização na aba SSO experience do conector do Logto. Isso habilitará o conector SSO como um método de autenticação para esses usuários.

Usuários com endereços de email nos domínios especificados serão redirecionados para usar o conector SAML SSO como seu único método de autenticação.

Por favor, consulte a documentação oficial do Azure AD para mais detalhes sobre a integração do Azure AD SSO.