Configurar Single Sign-On com Google Workspace

Com um esforço mínimo de configuração, este conector permite a integração com o Microsoft Entra ID para SSO corporativo (Enterprise SSO).

Para mais informações sobre SSO e como configurar SSO no Logto, por favor, confira a documentação de SSO corporativo (SAML & OIDC) para começar.

Passo 1: Crie um novo projeto no Google Cloud Platform

Antes de poder usar o Google Workspace como um provedor de autenticação, você deve configurar um projeto no Google API Console para obter credenciais OAuth 2.0. Se você já tiver um projeto, pode pular esta etapa. Caso contrário, crie um novo projeto sob sua organização do Google.

Passo 2: Configure a tela de consentimento para seu aplicativo

Para criar uma nova credencial OIDC, você precisa configurar a tela de consentimento para o seu aplicativo.

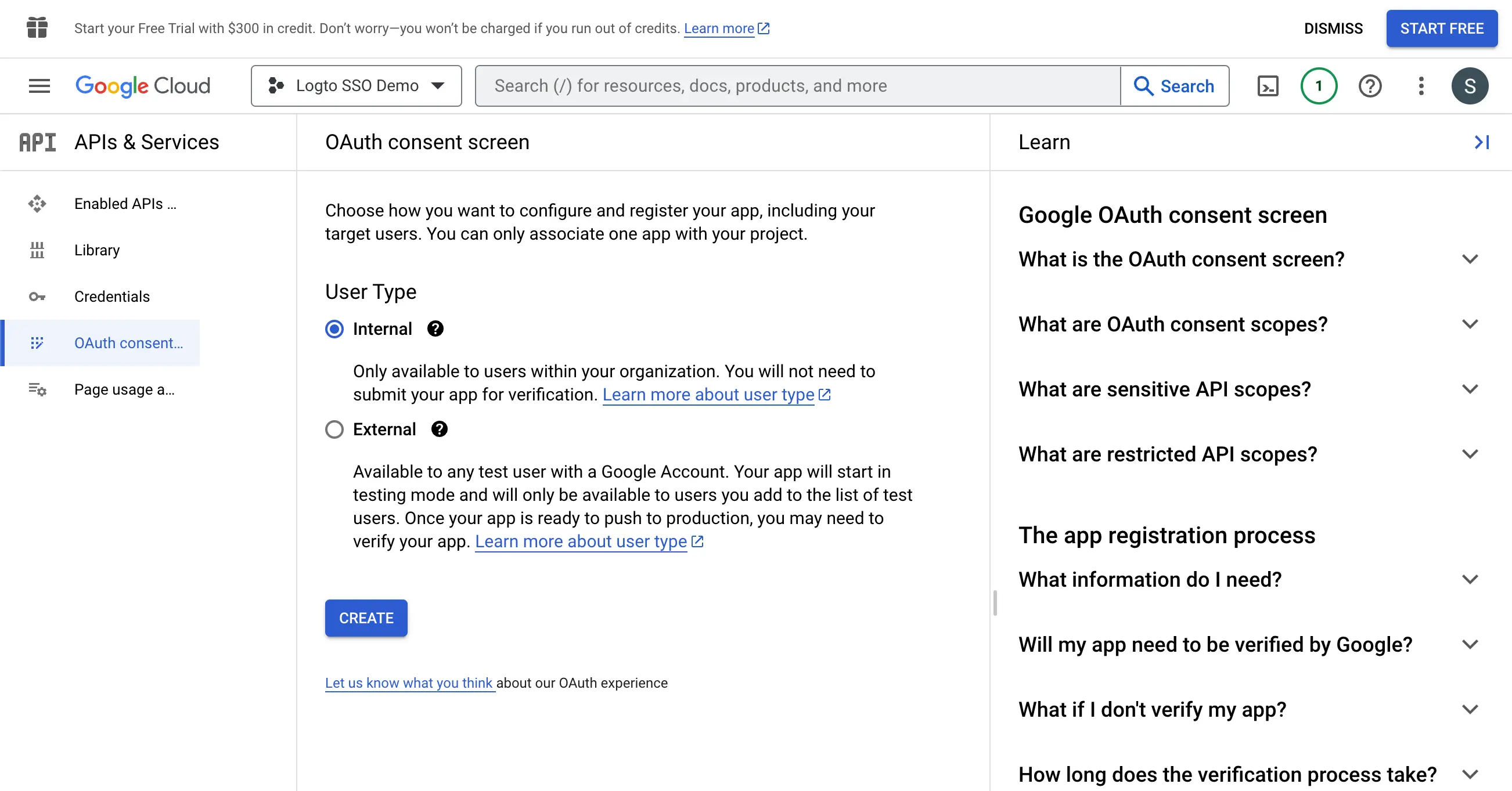

- Navegue até a página Tela de consentimento OAuth e selecione o tipo de usuário

Interno. Isso tornará o aplicativo OAuth disponível apenas para usuários dentro da sua organização.

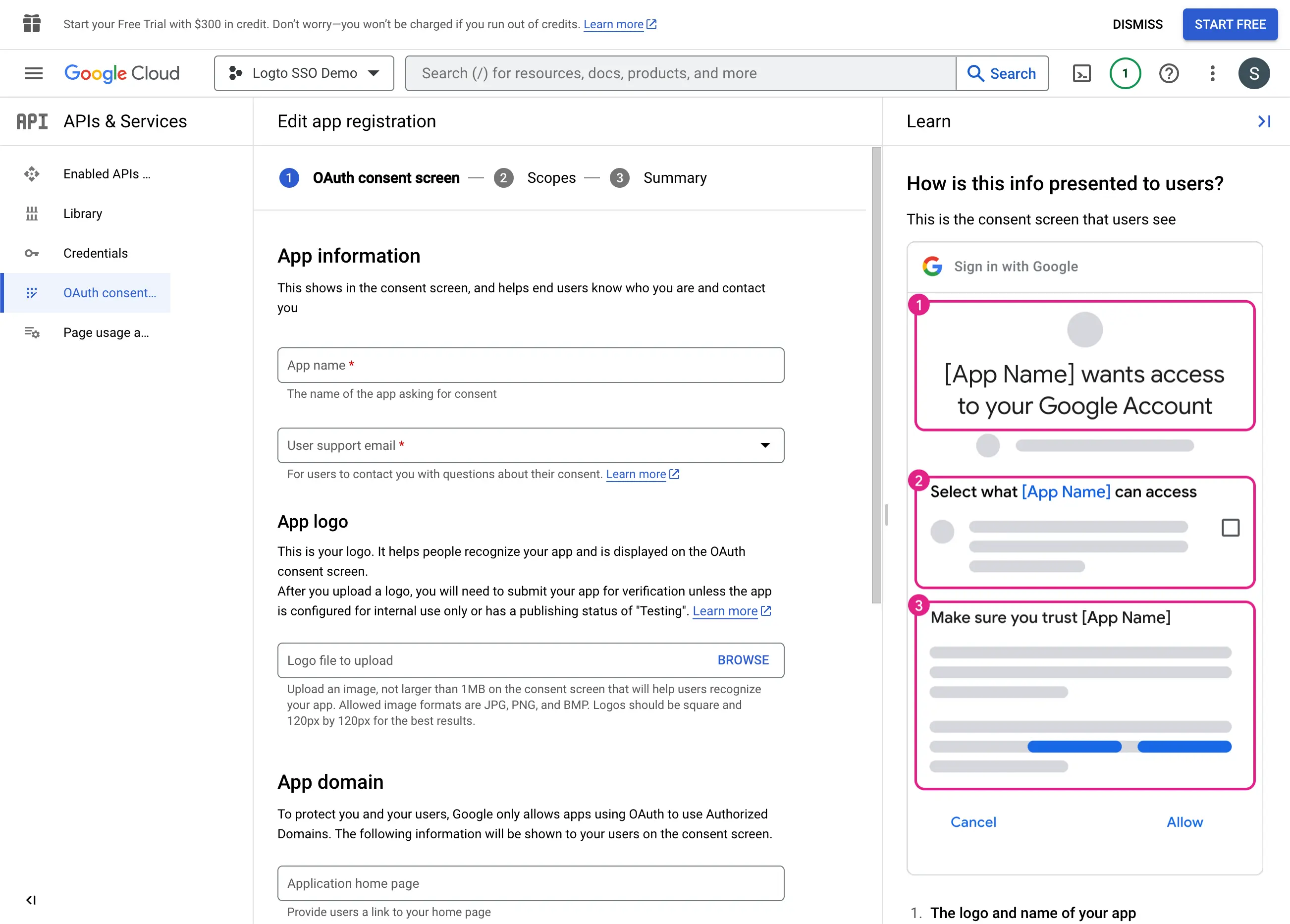

- Preencha as configurações da

Tela de Consentimentoseguindo as instruções na página. Você precisa fornecer as seguintes informações mínimas:

- Nome do aplicativo: O nome do seu aplicativo. Ele será exibido na tela de consentimento.

- Email de suporte: O email de suporte do seu aplicativo. Ele será exibido na tela de consentimento.

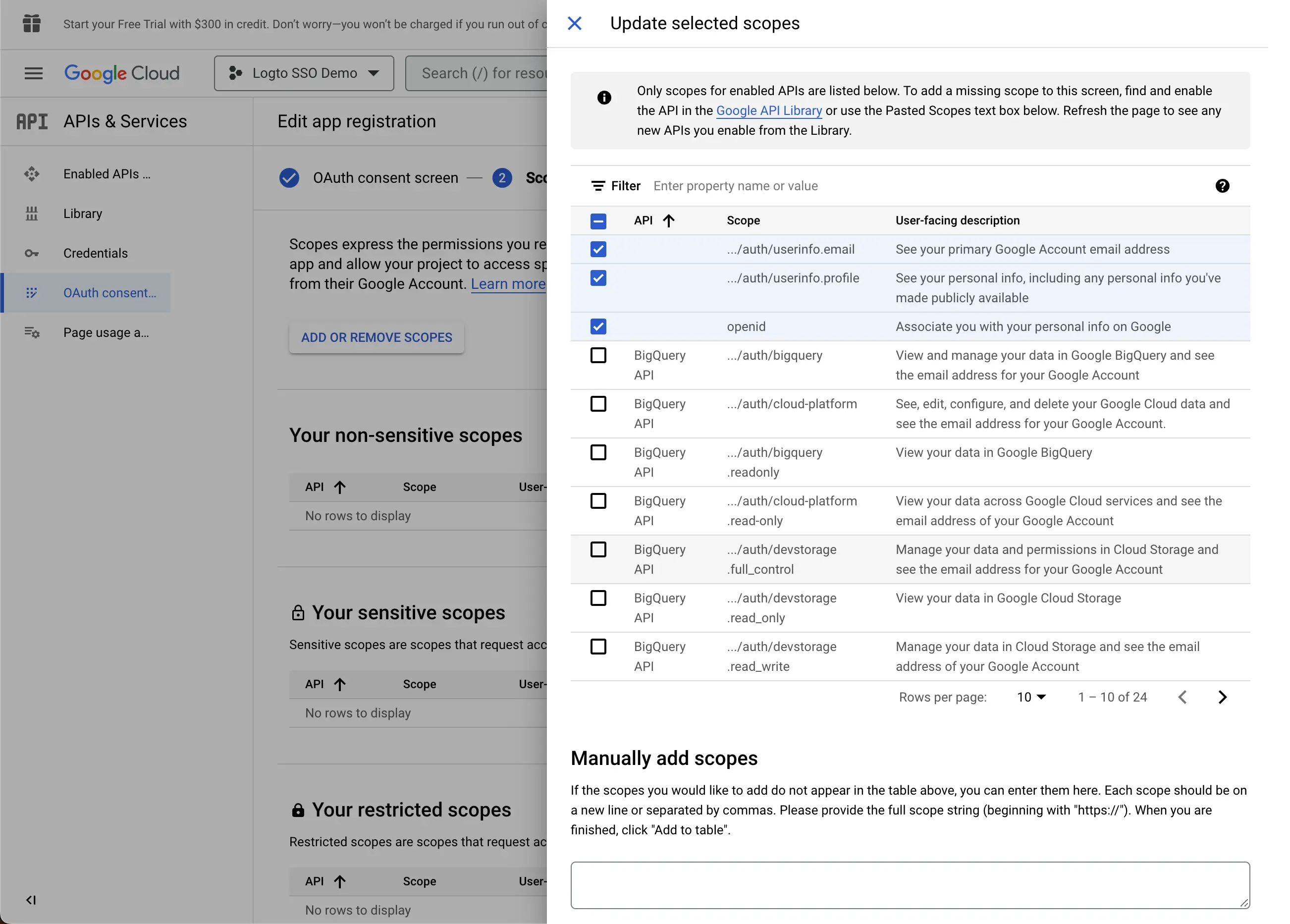

- Defina os

Escopospara o seu aplicativo. Para recuperar corretamente as informações de identidade do usuário e o endereço de email do IdP, os conectores SSO do Logto precisam conceder os seguintes escopos do IdP:

- openid: Este escopo é necessário para a autenticação OIDC. Ele é usado para recuperar o Token de ID e obter acesso ao endpoint userInfo do IdP.

- profile: Este escopo é necessário para acessar as informações básicas do perfil do usuário.

- email: Este escopo é necessário para acessar o endereço de email do usuário.

Clique no botão Salvar para salvar as configurações da tela de consentimento.

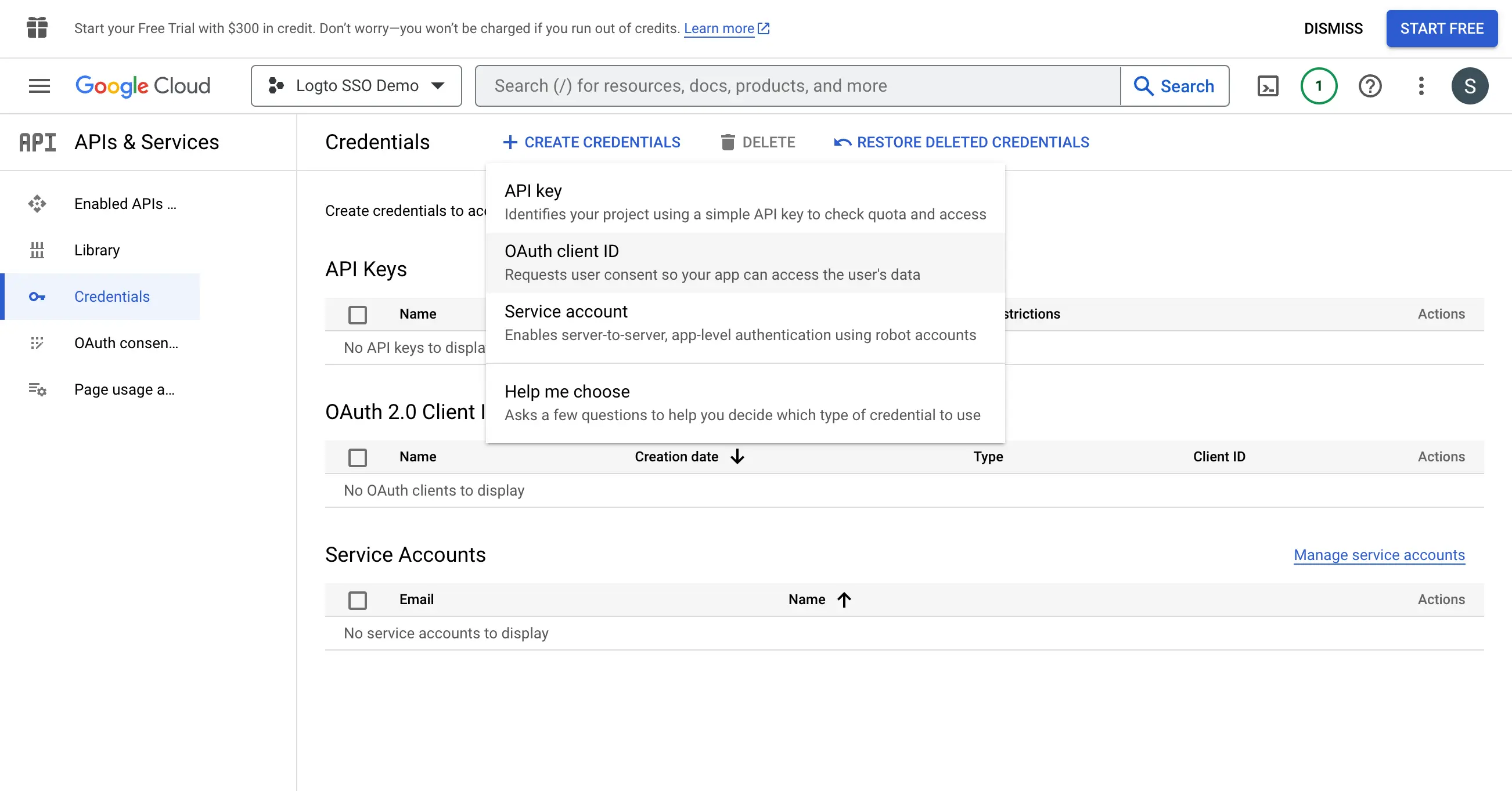

Passo 3: Crie uma nova credencial OAuth

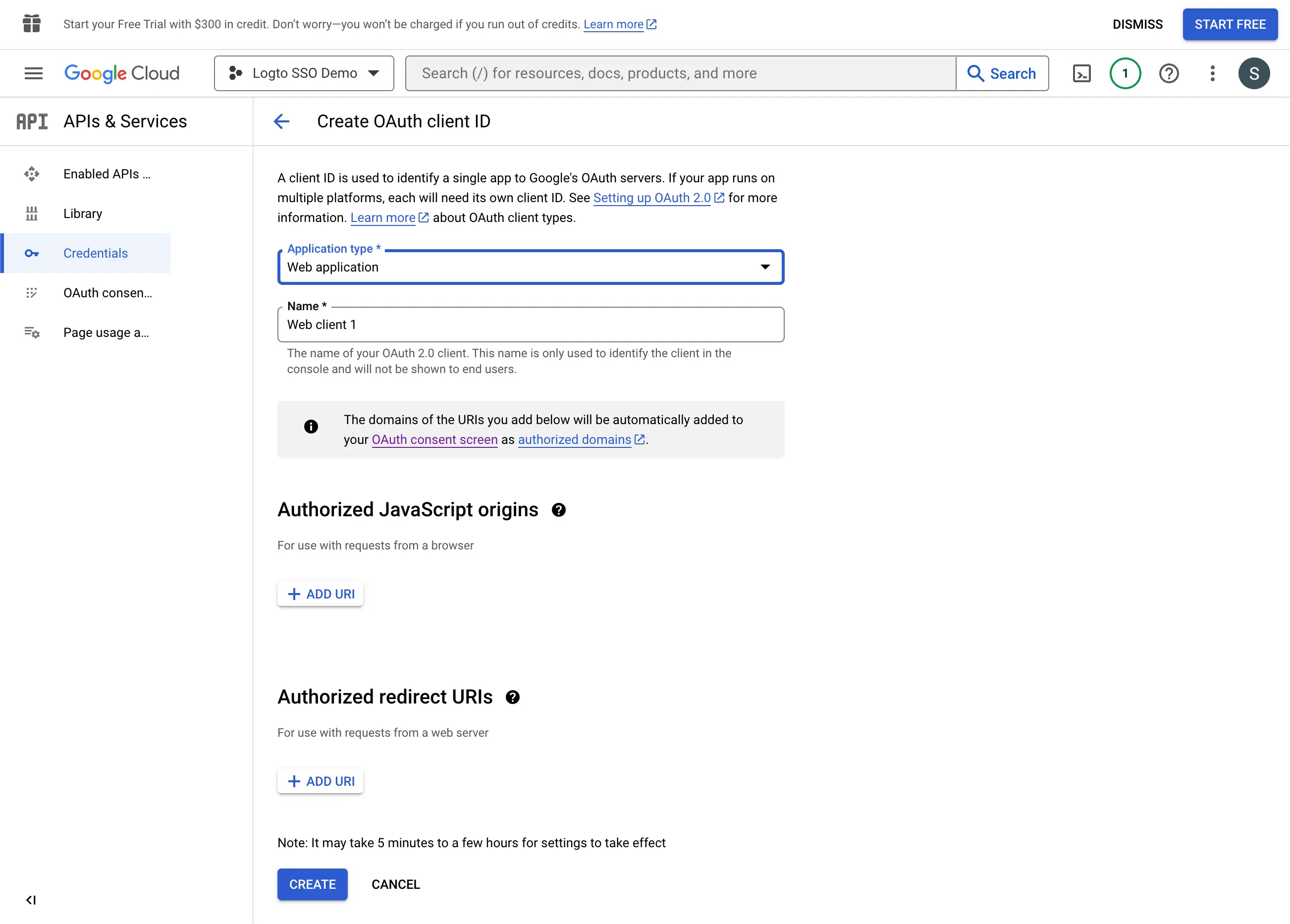

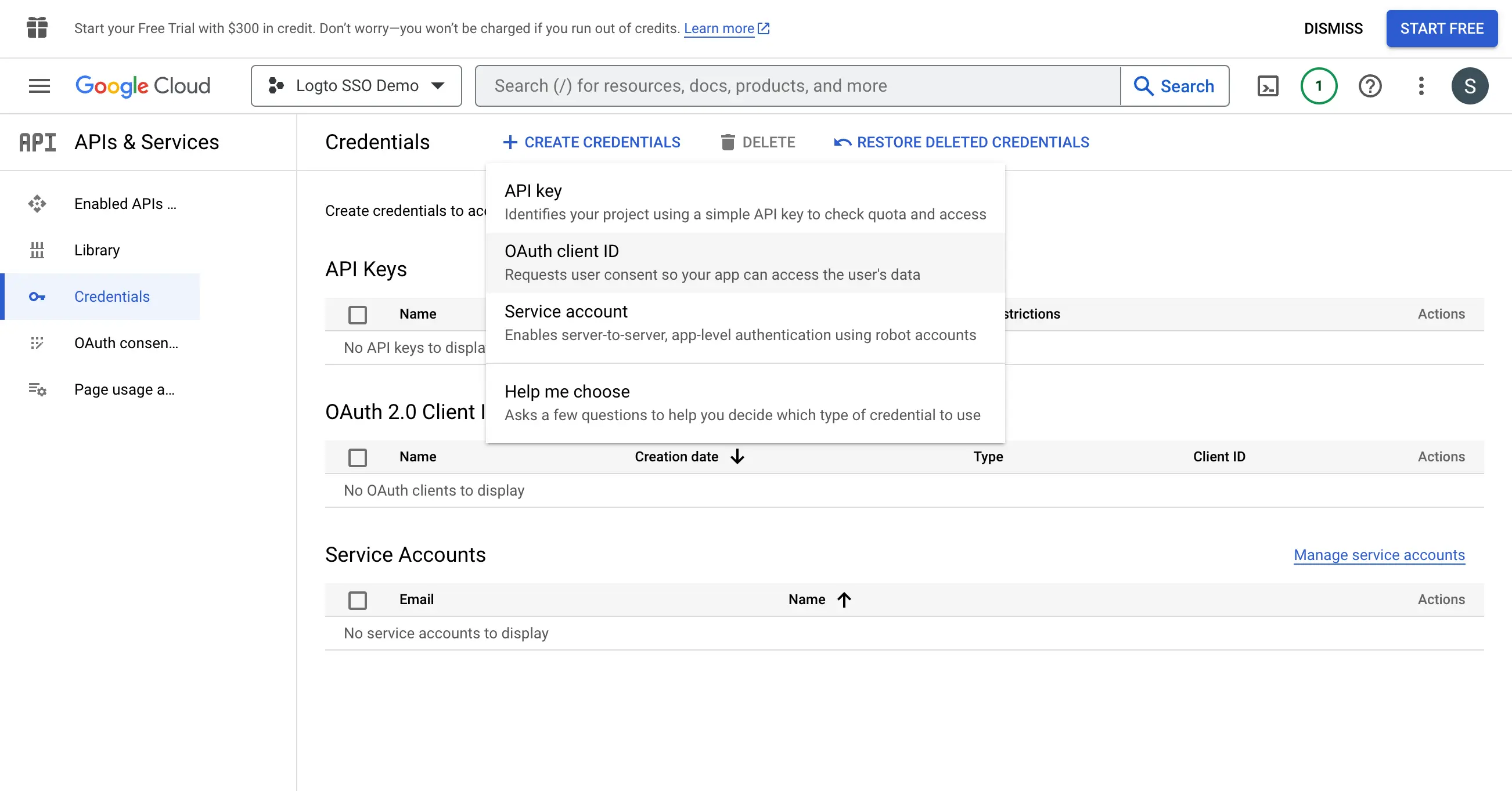

Navegue até a página de Credenciais e clique no botão Create Credentials. Selecione a opção OAuth client ID no menu suspenso para criar uma nova credencial OAuth para seu aplicativo.

Continue configurando a credencial OAuth preenchendo as seguintes informações:

- Selecione

Web applicationcomo o tipo de aplicativo. - Preencha o

Namedo seu aplicativo cliente,Logto SSO Connector, por exemplo. Isso ajudará você a identificar as credenciais no futuro. - Preencha os

Authorized redirect URIscom o URI de callback do Logto. Este é o URI para o qual o Google redirecionará o navegador do usuário após a autenticação bem-sucedida. Após um usuário autenticar-se com sucesso com o IdP, o IdP redireciona o navegador do usuário de volta para este URI designado junto com um código de autorização. O Logto completará o processo de autenticação com base no código de autorização recebido deste URI. - Preencha os

Authorized JavaScript originscom a origem do URI de callback do Logto. Isso garante que apenas seu aplicativo Logto possa enviar solicitações para o servidor OAuth do Google. - Clique no botão

Createpara criar a credencial OAuth.

Passo 4: Configure o conector Logto com as credenciais do cliente

Após criar com sucesso a credencial OAuth, você receberá um modal de prompt com o client ID e o client secret.

Copie o Client ID e o Client secret e preencha os campos correspondentes na aba Connection do conector SSO do Logto.

Agora você configurou com sucesso um conector SSO do Google Workspace no Logto.

Passo 5: Escopos adicionais (Opcional)

Escopos definem as permissões que seu aplicativo solicita dos usuários e controlam quais dados seu aplicativo pode acessar nas contas Google Workspace deles. Solicitar permissões do Google requer configuração em ambos os lados:

No Google Cloud Console:

- Navegue até APIs & Services > OAuth consent screen > Scopes.

- Clique em Add or Remove Scopes e selecione apenas os escopos que seu aplicativo necessita:

- Autenticação (Authentication) (Obrigatório):

https://www.googleapis.com/auth/userinfo.emailhttps://www.googleapis.com/auth/userinfo.profileopenid

- Acesso à API (Opcional): Adicione quaisquer escopos adicionais necessários para seu aplicativo (por exemplo, Drive, Calendar, YouTube). Navegue pela Google API Library para encontrar os serviços disponíveis. Se seu aplicativo precisar de acesso às APIs do Google além das permissões básicas, primeiro ative as APIs específicas que seu aplicativo usará (por exemplo, Google Drive API, Gmail API, Calendar API) na Google API Library.

- Autenticação (Authentication) (Obrigatório):

- Clique em Update para confirmar a seleção.

- Clique em Save and Continue para aplicar as alterações.

No conector Google Workspace do Logto:

- O Logto inclui automaticamente os escopos

openid,profileeemailpara recuperar informações básicas de identidade do usuário. Você pode deixar o campoScopesem branco se precisar apenas das informações básicas do usuário. - Adicione escopos adicionais (separados por espaços) no campo

Scopespara solicitar mais dados do Google. Use URLs completas dos escopos, por exemplo:https://www.googleapis.com/auth/calendar.readonly

Se seu aplicativo solicitar esses escopos para acessar a API do Google e realizar ações, certifique-se de habilitar Store tokens for persistent API access no conector Google do Logto. Veja a próxima seção para detalhes.

Passo 6: Armazene tokens para acessar APIs do Google (Opcional)

Se você deseja acessar as APIs do Google e realizar ações com autorização do usuário, o Logto precisa obter escopos de API específicos e armazenar tokens.

- Adicione os escopos necessários na configuração da tela de consentimento OAuth do Google Cloud Console e no conector Google do Logto.

- Ative Armazenar tokens para acesso persistente à API no conector Google do Logto. O Logto armazenará com segurança os tokens de acesso e atualização do Google no Cofre de Segredos (Secret Vault).

- Para garantir que os tokens de atualização sejam retornados, configure seu conector Google do Logto para habilitar o Acesso offline (Offline Access).

Você não precisa adicionar offline_access no campo Scope do Logto — fazer isso pode causar um erro. O Google usa access_type=offline automaticamente quando o acesso offline está habilitado.

Passo 7: Defina domínios de e-mail e habilite o conector SSO

Forneça os domínios de email da sua organização na guia Experiência SSO (SSO experience) do conector do Logto. Isso habilitará o conector SSO como um método de autenticação para esses usuários.

Usuários com endereços de email nos domínios especificados serão redirecionados para usar seu conector SSO como seu único método de autenticação.

Para mais informações sobre o conector SSO do Google Workspace, consulte Google OpenID Connector.