Configurer l’authentification unique avec Google Workspace (Set up Single Sign-On with Google Workspace)

Avec un minimum de configuration, ce connecteur permet l’intégration avec Microsoft Entra ID pour le SSO d’entreprise.

Pour plus d'informations sur l'authentification unique (SSO) et comment configurer l'authentification unique (SSO) dans Logto, veuillez consulter la documentation SSO d’entreprise (SAML & OIDC) pour commencer.

Étape 1 : Créer un nouveau projet sur Google Cloud Platform

Avant de pouvoir utiliser Google Workspace comme fournisseur d'authentification, vous devez configurer un projet dans la Google API Console pour obtenir des identifiants OAuth 2.0. Si vous avez déjà un projet, vous pouvez passer cette étape. Sinon, créez un nouveau projet sous votre organisation Google.

Étape 2 : Configurer l’écran de consentement pour votre application

Pour créer de nouvelles informations d'identification OIDC, vous devez configurer l'écran de consentement pour votre application.

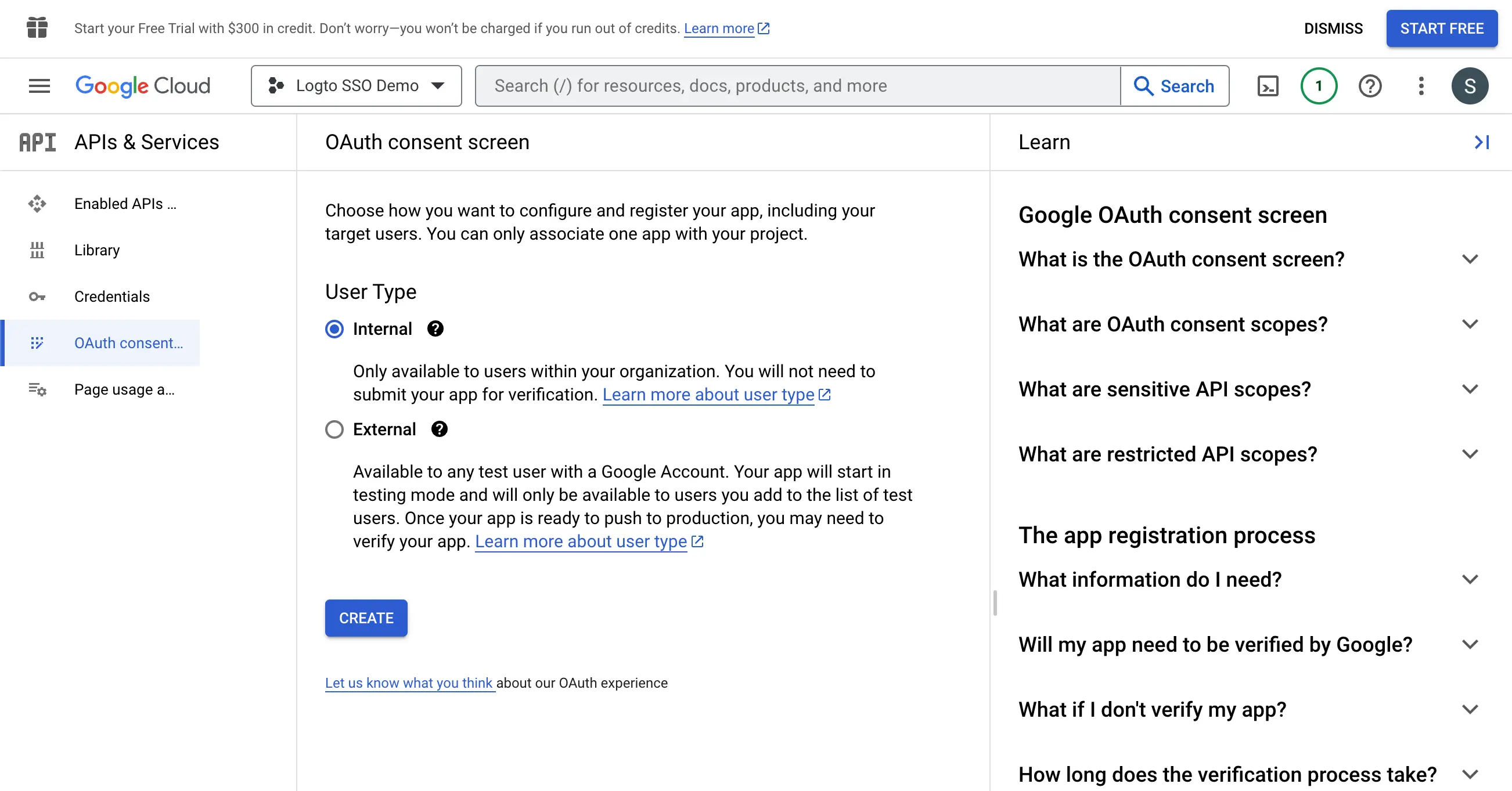

- Accédez à la page de l'écran de consentement OAuth et sélectionnez le type d'utilisateur

Interne. Cela rendra l'application OAuth disponible uniquement pour les utilisateurs au sein de votre organisation.

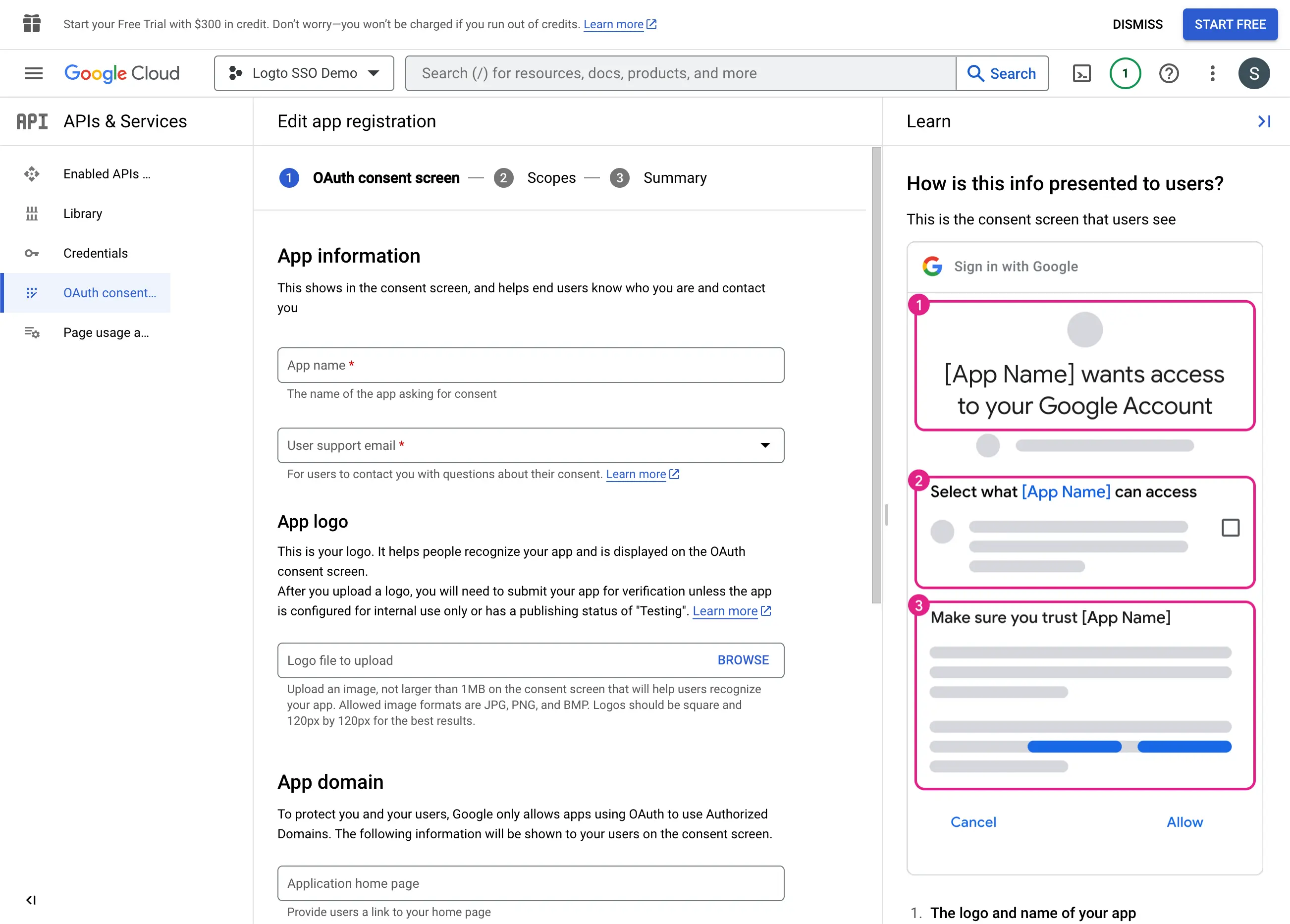

- Remplissez les paramètres de l'

Écran de consentementen suivant les instructions sur la page. Vous devez fournir les informations minimales suivantes :

- Nom de l'application : Le nom de votre application. Il sera affiché sur l'écran de consentement.

- Email de support : L'email de support de votre application. Il sera affiché sur l'écran de consentement.

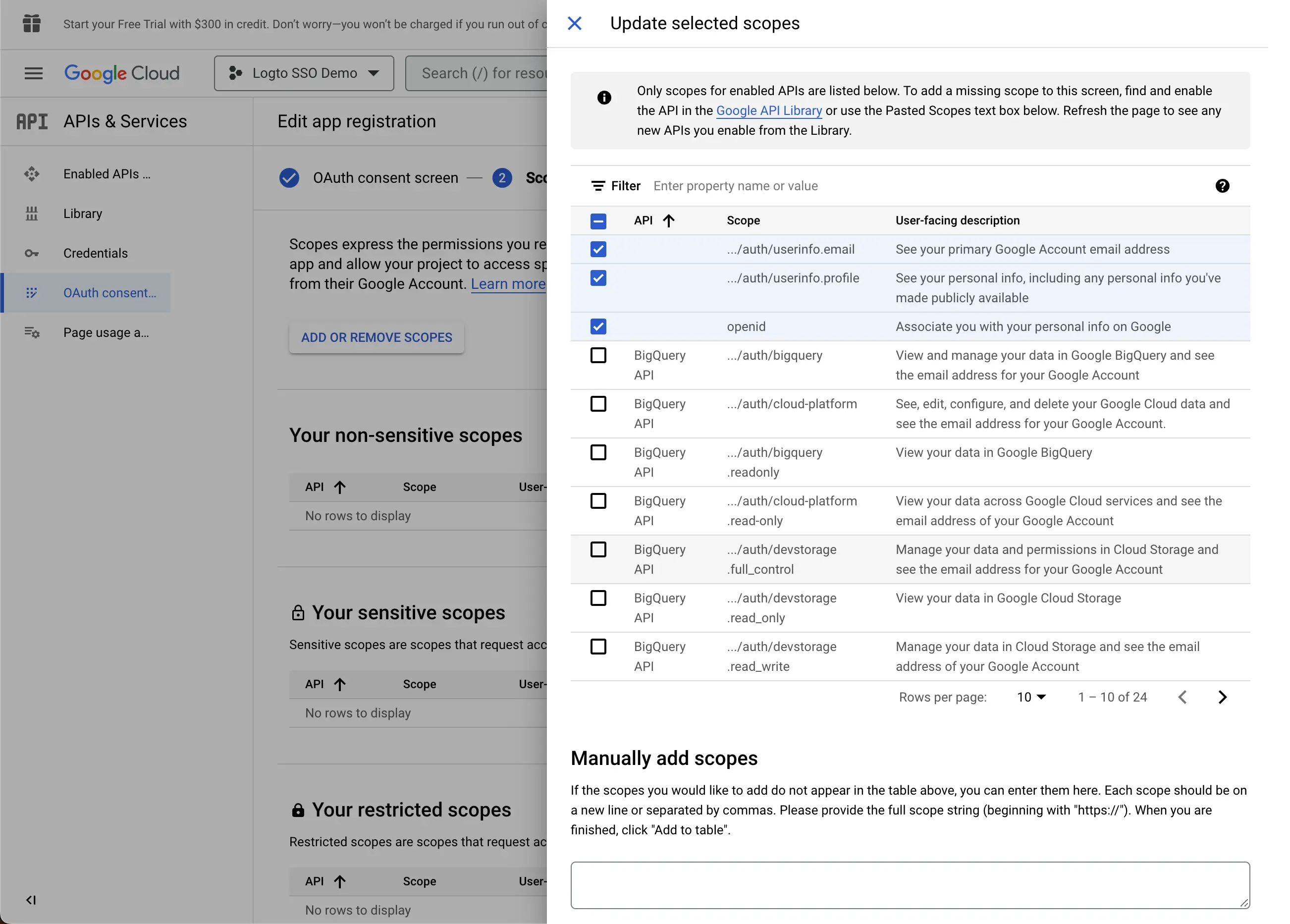

- Définissez les

Portéespour votre application. Afin de récupérer correctement les informations d'identité et l'adresse e-mail de l'utilisateur depuis le fournisseur d’identité (IdP), les connecteurs SSO de Logto doivent accorder les portées suivantes depuis le IdP :

- openid : Cette portée est requise pour l'authentification OIDC. Elle est utilisée pour récupérer le jeton d’identifiant et accéder au point de terminaison userInfo du IdP.

- profile : Cette portée est requise pour accéder aux informations de profil de base de l'utilisateur.

- email : Cette portée est requise pour accéder à l'adresse e-mail de l'utilisateur.

Cliquez sur le bouton Enregistrer pour sauvegarder les paramètres de l'écran de consentement.

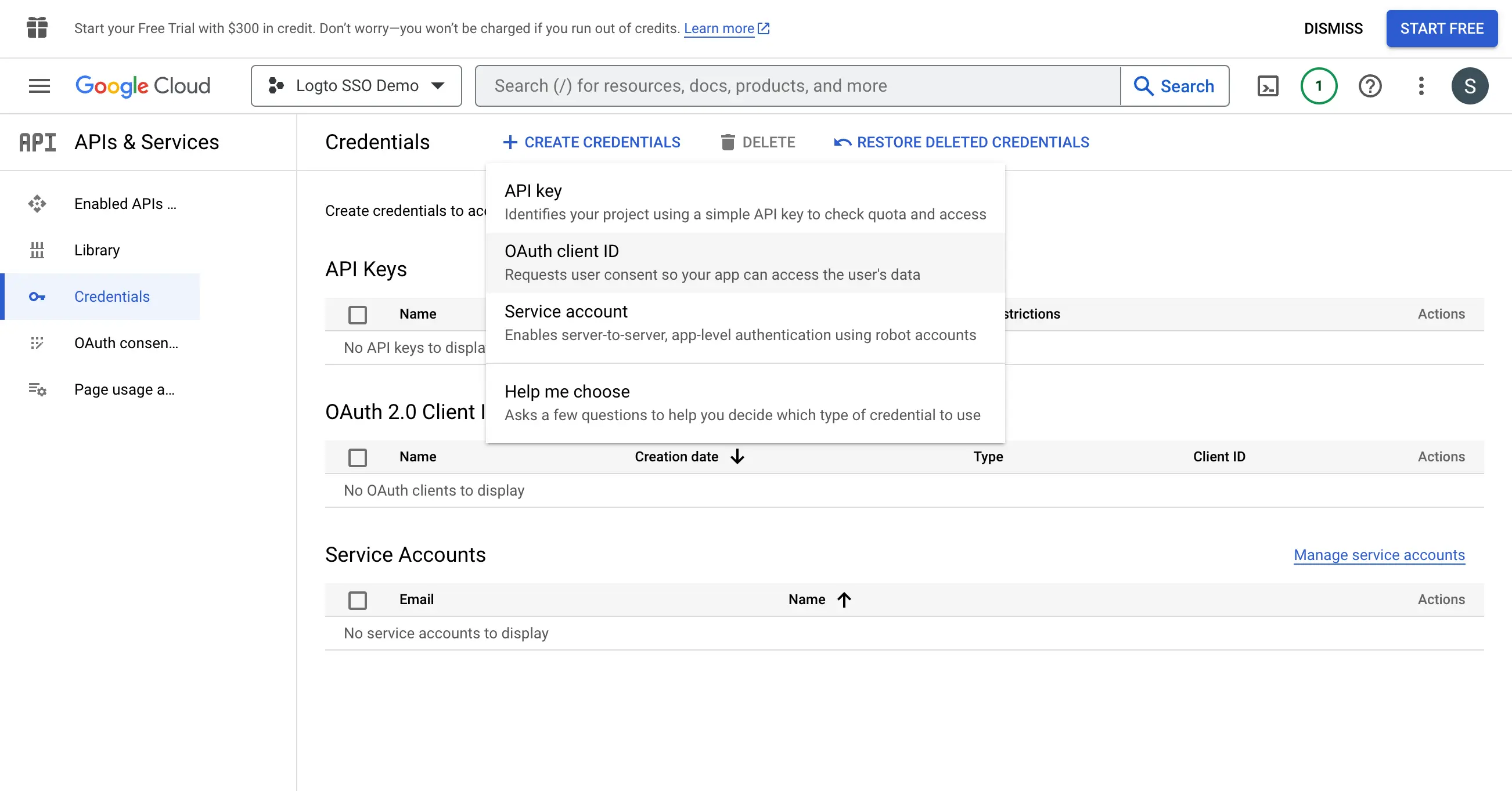

Étape 3 : Créer de nouvelles informations d’identification OAuth

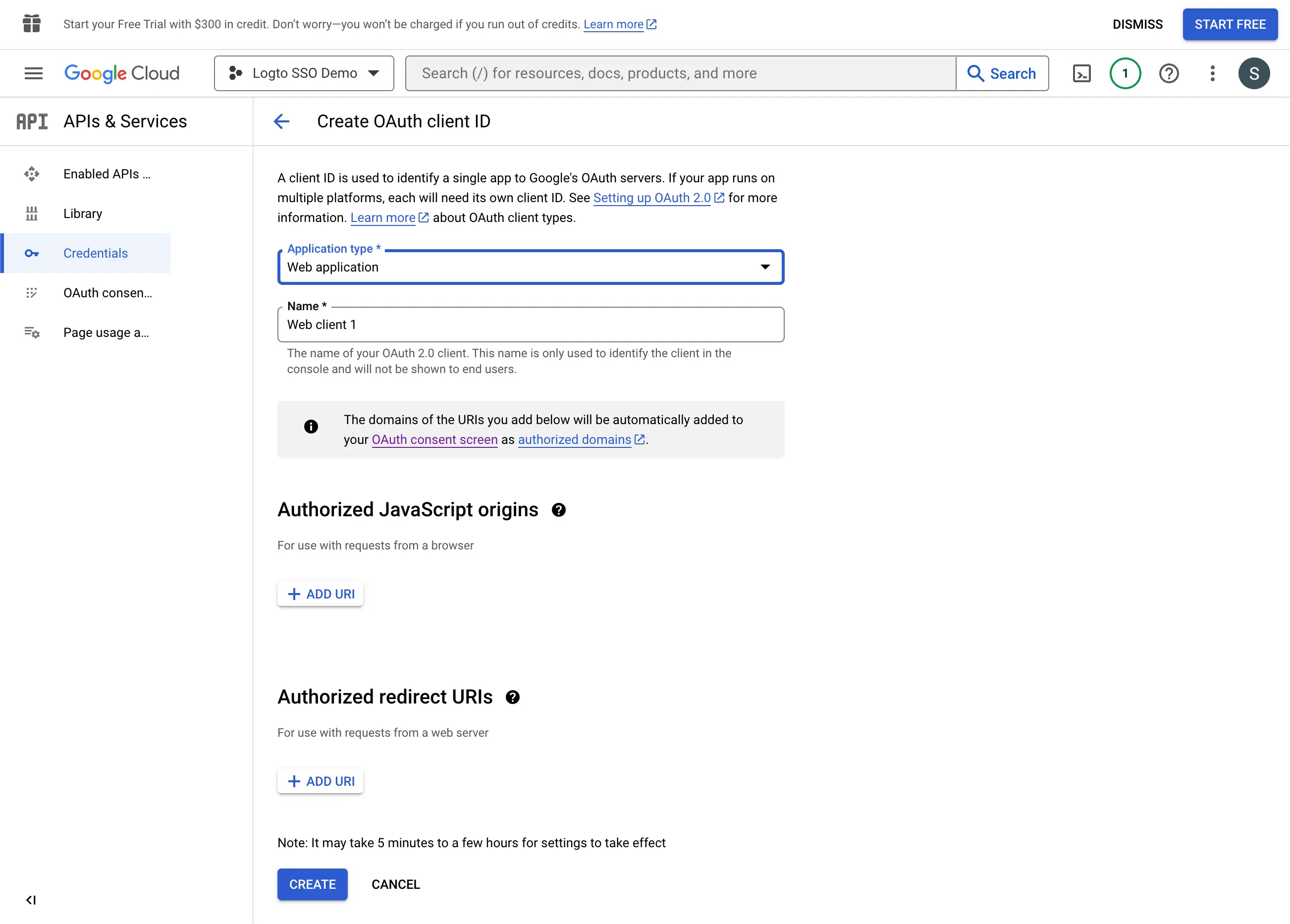

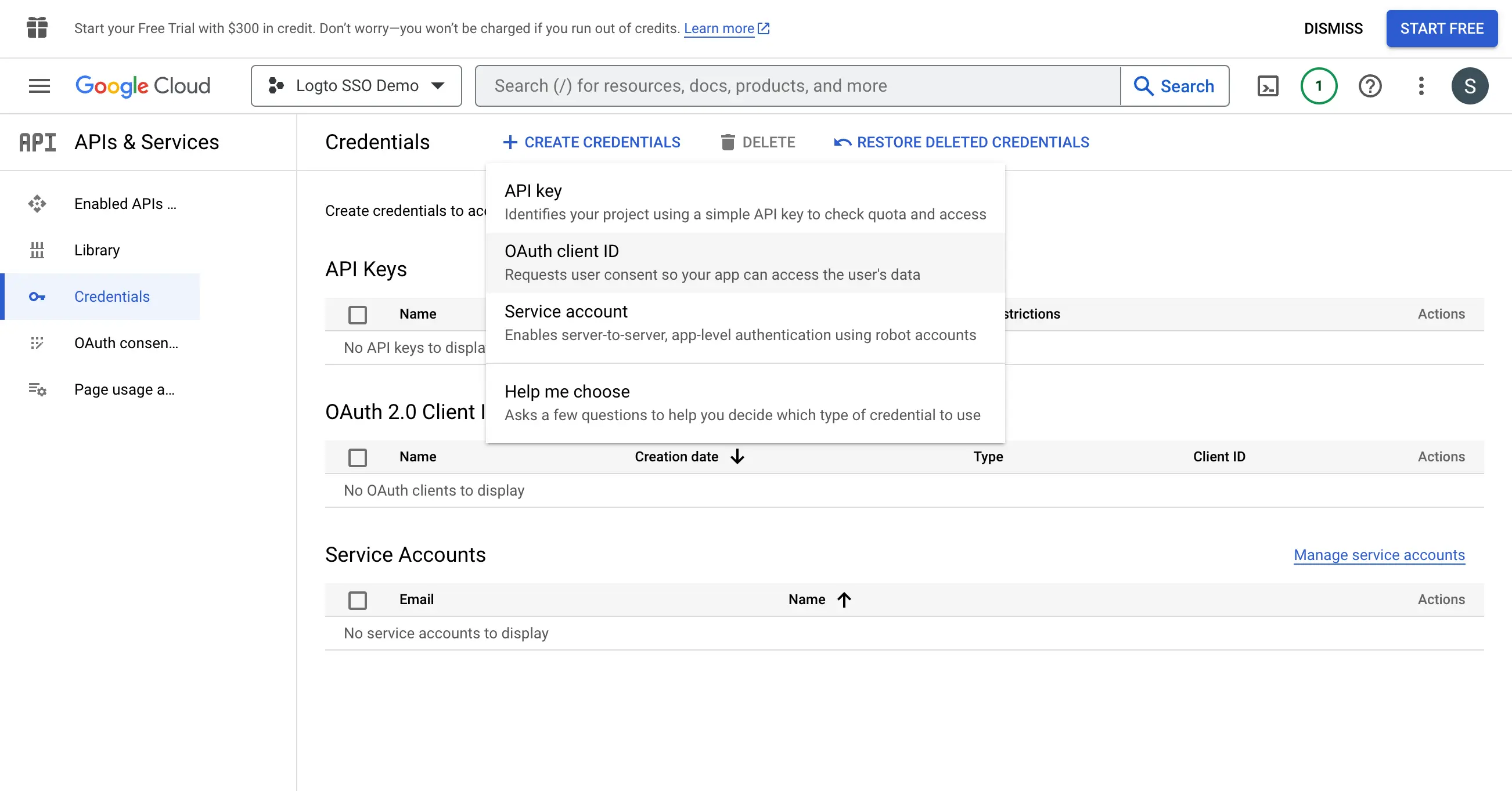

Accédez à la page Credentials et cliquez sur le bouton Create Credentials. Sélectionnez l'option OAuth client ID dans le menu déroulant pour créer une nouvelle référence OAuth pour votre application.

Continuez à configurer la référence OAuth en remplissant les informations suivantes :

- Sélectionnez

Web applicationcomme type d'application. - Remplissez le

Namede votre application cliente, par exempleLogto SSO Connector. Cela vous aidera à identifier les références à l'avenir. - Remplissez les

Authorized redirect URIsavec l'URI de rappel Logto. C'est l'URI vers lequel Google redirigera le navigateur de l'utilisateur après une authentification réussie. Après qu'un utilisateur s'est authentifié avec succès auprès du fournisseur d’identité (IdP), l'IdP redirige le navigateur de l'utilisateur vers cet URI désigné avec un code d'autorisation. Logto complétera le processus d'authentification basé sur le code d'autorisation reçu de cet URI. - Remplissez les

Authorized JavaScript originsavec l'origine de l'URI de rappel Logto. Cela garantit que seule votre application Logto peut envoyer des requêtes au serveur OAuth de Google. - Cliquez sur le bouton

Createpour créer la référence OAuth.

Étape 4 : Configurer le connecteur Logto avec les identifiants client

Après avoir créé avec succès l'identifiant OAuth, vous recevrez une fenêtre modale avec l'ID client et le secret client.

Copiez l'ID client et le secret client et remplissez les champs correspondants dans l'onglet Connection du connecteur SSO de Logto.

Vous avez maintenant configuré avec succès un connecteur SSO Google Workspace sur Logto.

Étape 5 : Portées supplémentaires (optionnel)

Les portées (Scopes) définissent les permissions que votre application demande aux utilisateurs et contrôlent à quelles données votre application peut accéder dans leurs comptes Google Workspace. La demande de permissions Google nécessite une configuration des deux côtés :

Dans la Google Cloud Console :

- Accédez à APIs & Services > Écran de consentement OAuth > Portées (Scopes).

- Cliquez sur Ajouter ou supprimer des portées et sélectionnez uniquement les portées dont votre application a besoin :

- Authentification (obligatoire) :

https://www.googleapis.com/auth/userinfo.emailhttps://www.googleapis.com/auth/userinfo.profileopenid

- Accès à l’API (optionnel) : Ajoutez toutes les portées supplémentaires nécessaires pour votre application (par exemple, Drive, Calendar, YouTube). Parcourez la bibliothèque d’API Google pour trouver les services disponibles. Si votre application a besoin d’accéder à des API Google au-delà des permissions de base, activez d’abord les API spécifiques que votre application utilisera (par exemple, Google Drive API, Gmail API, Calendar API) dans la bibliothèque d’API Google.

- Authentification (obligatoire) :

- Cliquez sur Mettre à jour pour confirmer la sélection.

- Cliquez sur Enregistrer et continuer pour appliquer les modifications.

Dans le connecteur Logto Google Workspace :

- Logto inclut automatiquement les portées

openid,profileetemailpour récupérer les informations d'identité de base de l'utilisateur. Vous pouvez laisser le champScopesvide si vous n'avez besoin que des informations de base sur l'utilisateur. - Ajoutez des portées supplémentaires (séparées par des espaces) dans le champ

Scopespour demander plus de données à Google. Utilisez les URLs complètes des portées, par exemple :https://www.googleapis.com/auth/calendar.readonly

Si votre application demande ces portées pour accéder à l’API Google et effectuer des actions, assurez-vous d’activer Stocker les jetons pour un accès API persistant dans le connecteur Logto Google. Voir la section suivante pour plus de détails.

Étape 6 : Stocker les jetons pour accéder aux API Google (optionnel)

Si vous souhaitez accéder aux API Google et effectuer des actions avec l'autorisation de l'utilisateur, Logto doit obtenir des portées API spécifiques et stocker les jetons.

- Ajoutez les portées requises dans la configuration de l'écran de consentement OAuth de votre Google Cloud Console et dans le connecteur Google de Logto.

- Activez Stocker les jetons pour un accès API persistant dans le connecteur Google de Logto. Logto stockera de manière sécurisée les jetons d’accès Google et les jetons de rafraîchissement dans le Secret Vault.

- Pour garantir que les jetons de rafraîchissement sont renvoyés, configurez votre connecteur Google Logto pour activer l’accès hors ligne.

Vous n'avez pas besoin d’ajouter offline_access dans le champ Scope de Logto — le faire peut entraîner une erreur. Google utilise automatiquement access_type=offline lorsque l’accès hors ligne est activé.

Étape 7 : Définir les domaines e-mail et activer le connecteur SSO

Fournissez les domaines e-mail de votre organisation dans l’onglet Expérience SSO du connecteur Logto. Cela activera le connecteur SSO comme méthode d’authentification pour ces utilisateurs.

Les utilisateurs ayant des adresses e-mail dans les domaines spécifiés seront redirigés pour utiliser votre connecteur SSO comme seule méthode d’authentification.

Pour plus d’informations sur le connecteur Google Workspace SSO, veuillez consulter Google OpenID Connector.