Configurer l’authentification unique avec Microsoft Entra ID (OIDC)

Avec un minimum de configuration, ce connecteur permet l’intégration avec Microsoft Entra ID (anciennement Azure AD) pour le SSO d’entreprise.

Pour plus d'informations sur l'authentification unique (SSO) et comment configurer l'authentification unique (SSO) dans Logto, veuillez consulter la documentation SSO d’entreprise (SAML & OIDC) pour commencer.

Étape 1 : Créer une application Microsoft EntraID OIDC

-

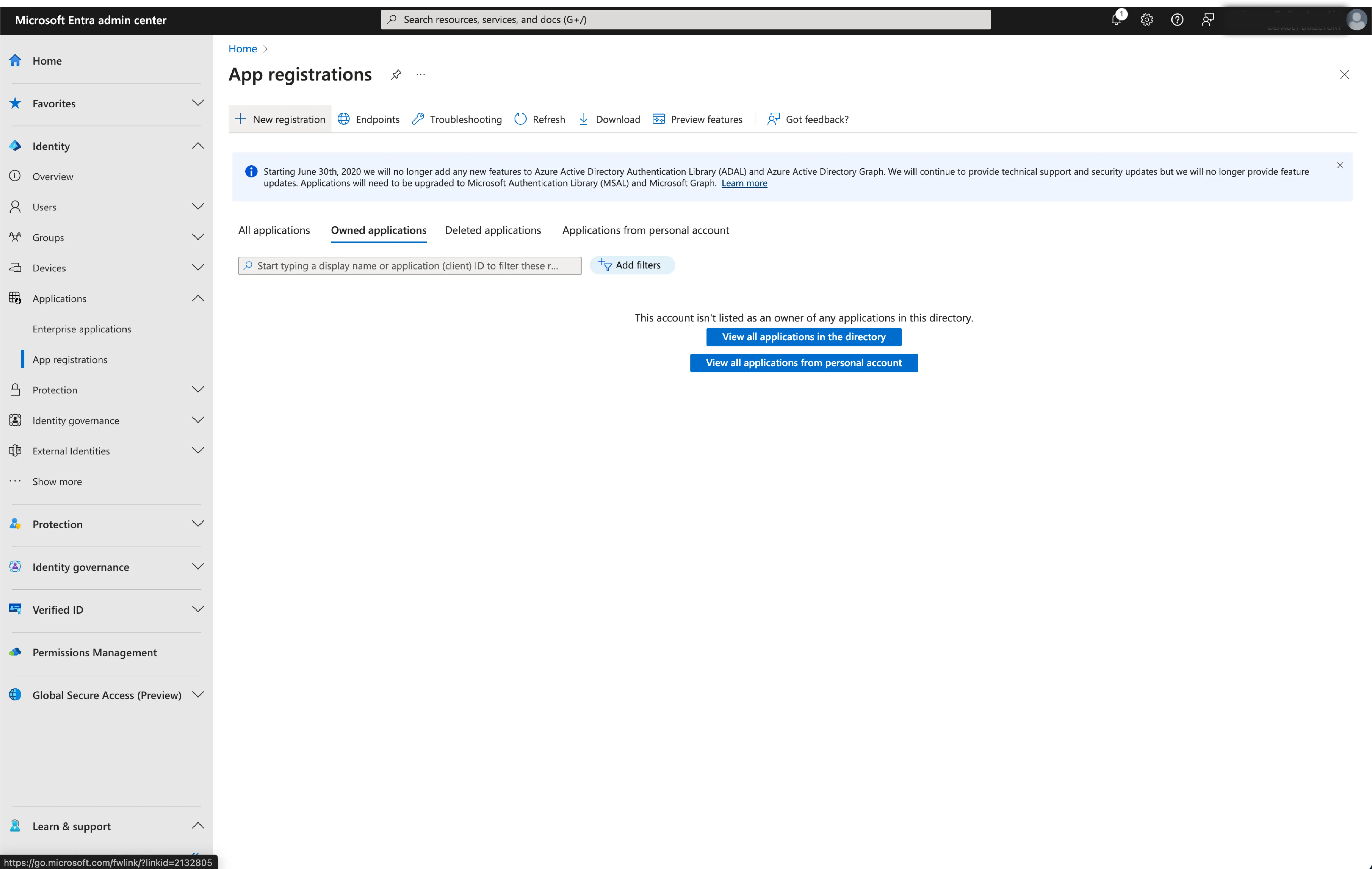

Allez sur le centre d'administration Microsoft Entra et connectez-vous en tant qu'administrateur.

-

Accédez à Identity > Applications > App registrations.

-

Sélectionnez

New registration. -

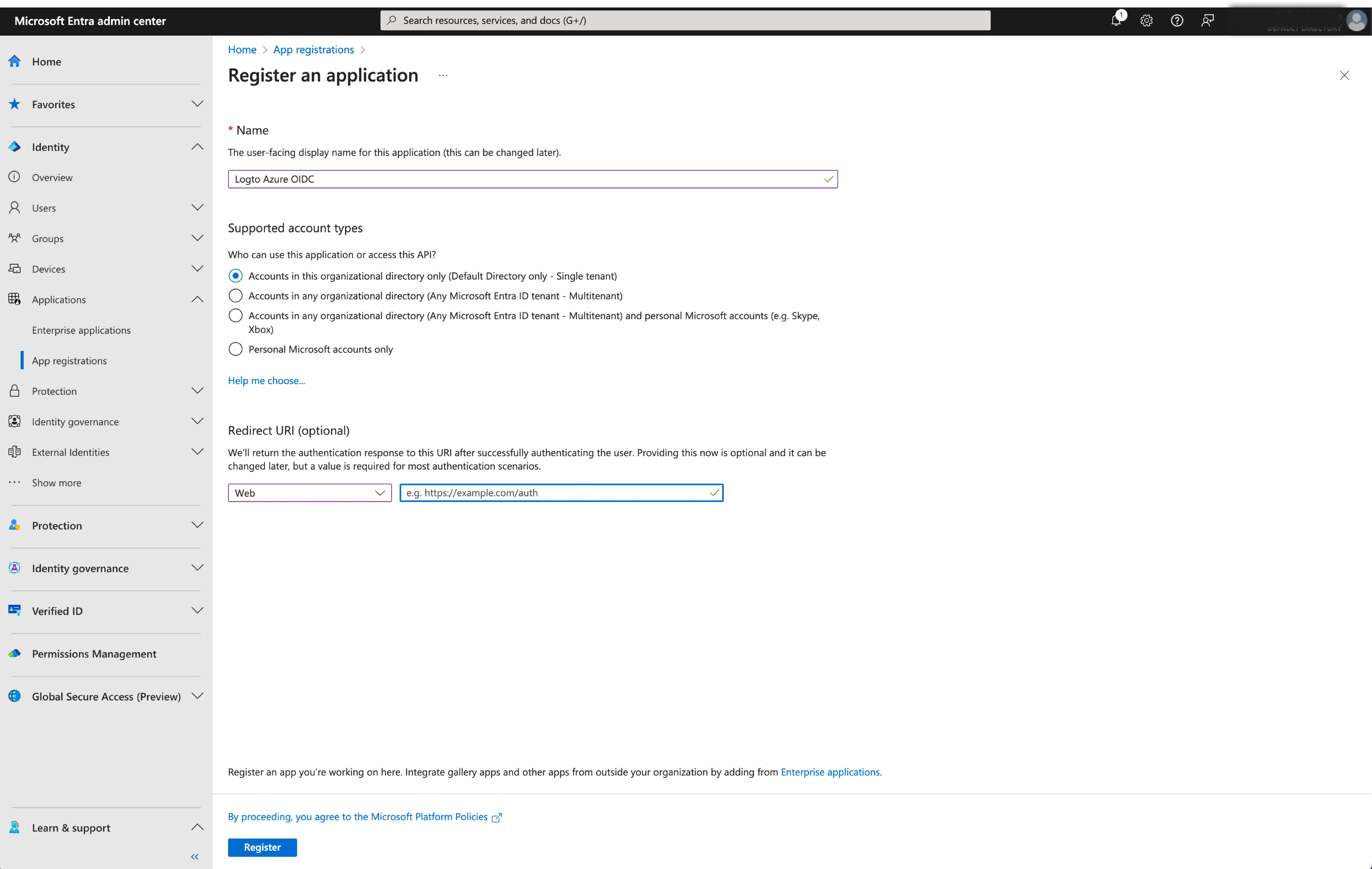

Entrez le nom de l'application et sélectionnez le type de compte approprié pour votre application.

-

Sélectionnez

Webcomme plateforme de l'application. -

Copiez et collez l'

URI de redirectiondepuis la page des paramètres SSO de Logto. L'URI de redirectionest l'URL où l'utilisateur est redirigé après s'être authentifié avec Microsoft Entra ID.

- Cliquez sur

Registerpour créer l'application.

Étape 2 : Configurer le SSO Microsoft Entra ID OIDC dans Logto

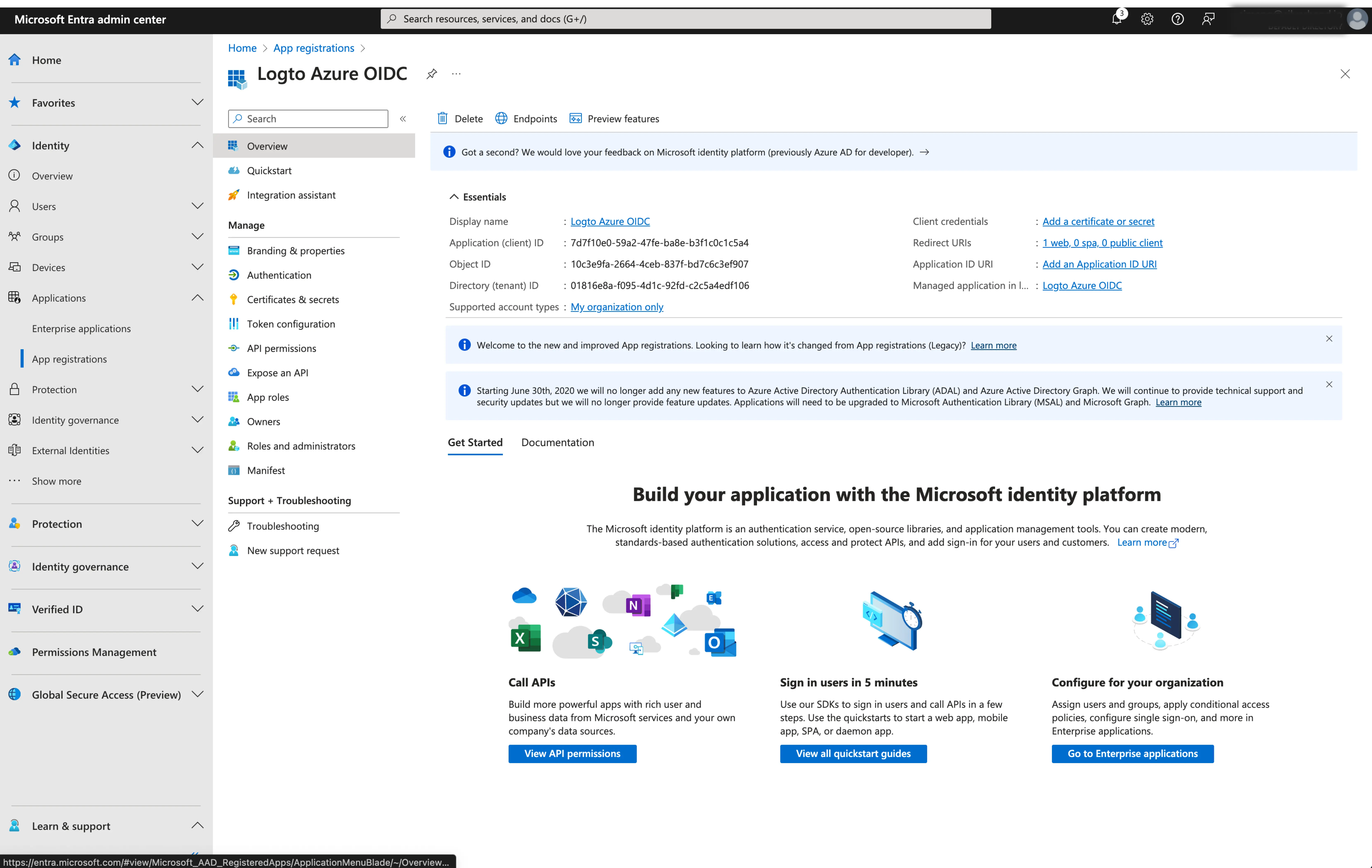

Après avoir créé avec succès une application Microsoft Entra OIDC, vous devrez fournir les configurations du fournisseur d’identité (IdP) à Logto. Rendez-vous dans l’onglet Connection de la Console Logto et renseignez les configurations suivantes :

- ID client : Un identifiant unique attribué à votre application OIDC par Microsoft Entra. Cet identifiant est utilisé par Logto pour identifier et authentifier l’application lors du flux OIDC. Vous pouvez le trouver sur la page d’aperçu de l’application sous

Application (client) ID.

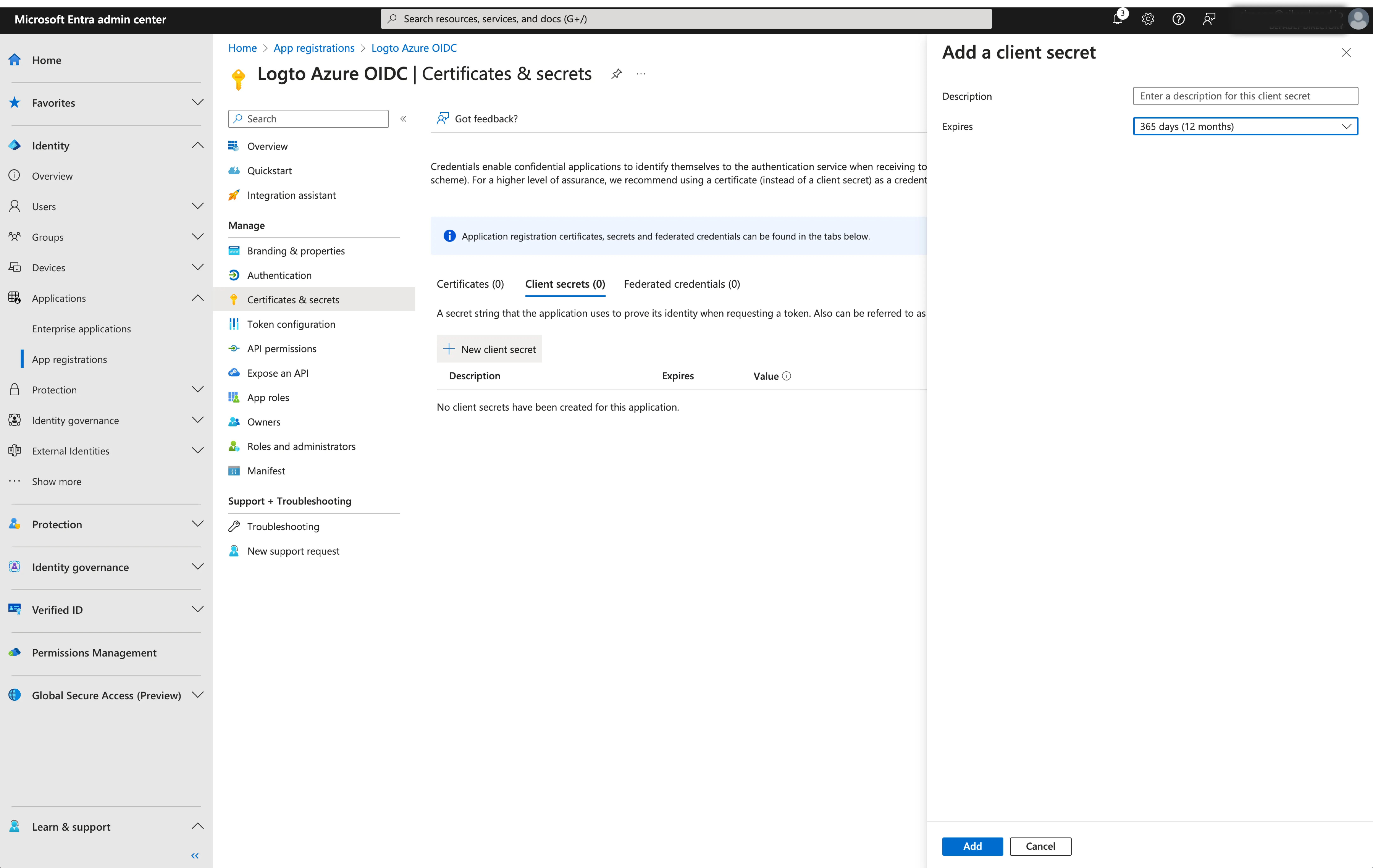

- Secret client : Créez un nouveau secret client et copiez la valeur dans Logto. Ce secret est utilisé pour authentifier l’application OIDC et sécuriser la communication entre Logto et le fournisseur d’identité (IdP).

-

Émetteur (Issuer) : L’URL de l’émetteur, un identifiant unique pour le fournisseur d’identité (IdP), spécifiant l’emplacement où le fournisseur d’identité OIDC peut être trouvé. Il s’agit d’une partie cruciale de la configuration OIDC car elle permet à Logto de découvrir les points de terminaison nécessaires.

Au lieu de fournir manuellement tous ces points de terminaison OIDC, Logto récupère automatiquement toutes les configurations requises et les points de terminaison du fournisseur d’identité (IdP). Cela se fait en utilisant l’URL de l’émetteur que vous avez fournie et en effectuant un appel au point de terminaison de découverte du fournisseur d’identité (IdP).

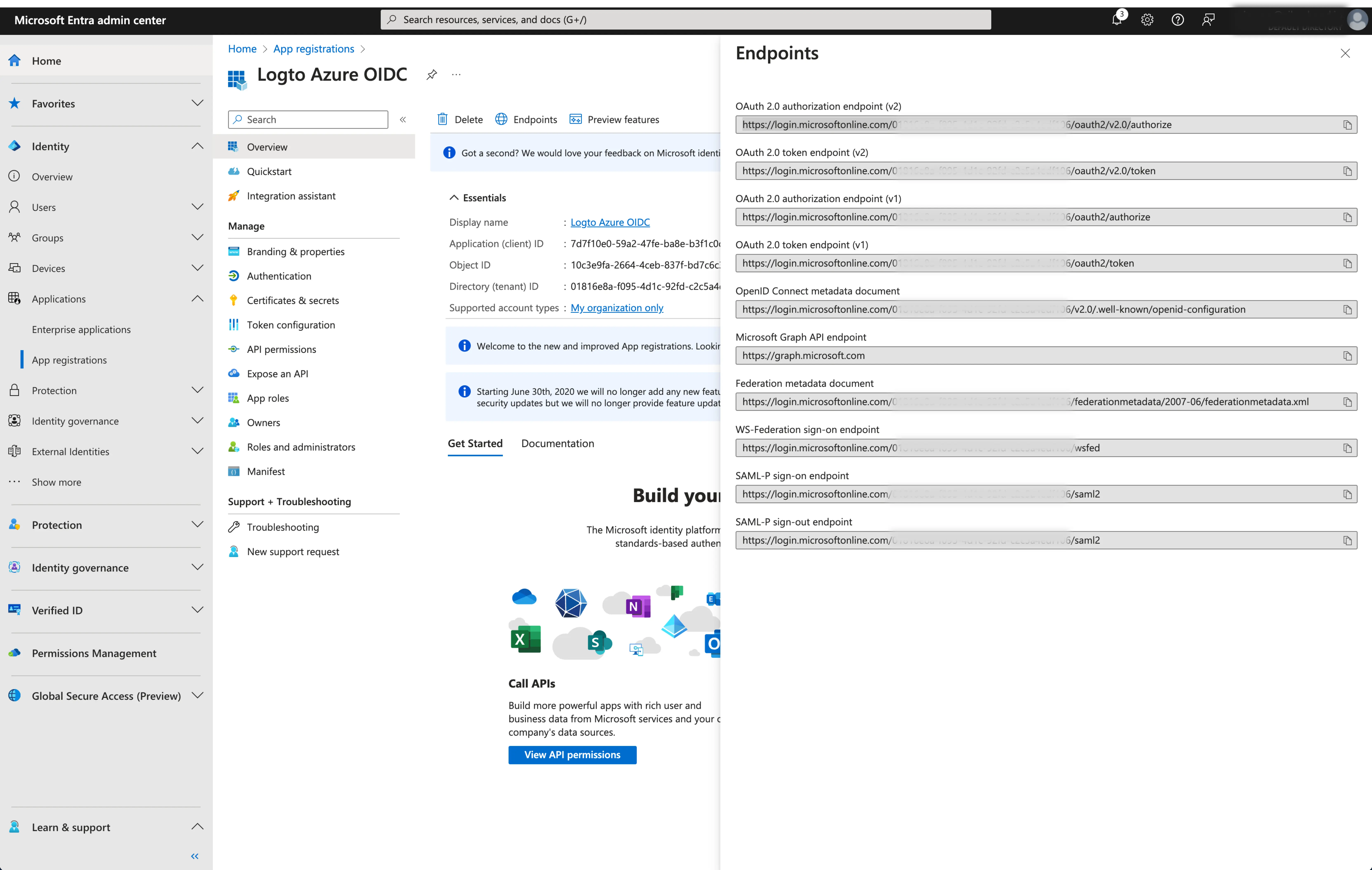

Pour obtenir l’URL de l’émetteur, vous pouvez la trouver dans la section

Endpointsde la page d’aperçu de l’application.Repérez le point de terminaison

OpenID Connect metadata documentet copiez l’URL SANS le chemin final.well-known/openid-configuration. En effet, Logto ajoutera automatiquement.well-known/openid-configurationà l’URL de l’émetteur lors de la récupération des configurations OIDC.

- Portée (Scope) (optionnel) : Logto inclut automatiquement les portées requises (

openid,profileetemail) dans toutes les requêtes. Vous pouvez spécifier des portées supplémentaires sous forme de liste séparée par des espaces si votre application nécessite des permissions ou des niveaux d’accès supplémentaires du fournisseur d’identité (IdP).

Cliquez sur Save pour terminer le processus de configuration

Étape 3 : Portées supplémentaires (facultatif)

Les portées (Scopes) définissent les permissions que votre application demande aux utilisateurs et contrôlent à quelles données votre application peut accéder depuis leurs comptes Microsoft Entra ID. La demande de permissions Microsoft Graph nécessite une configuration des deux côtés :

Dans le centre d'administration Microsoft Entra :

- Accédez à Microsoft Entra ID > Enregistrements d'applications et sélectionnez votre application.

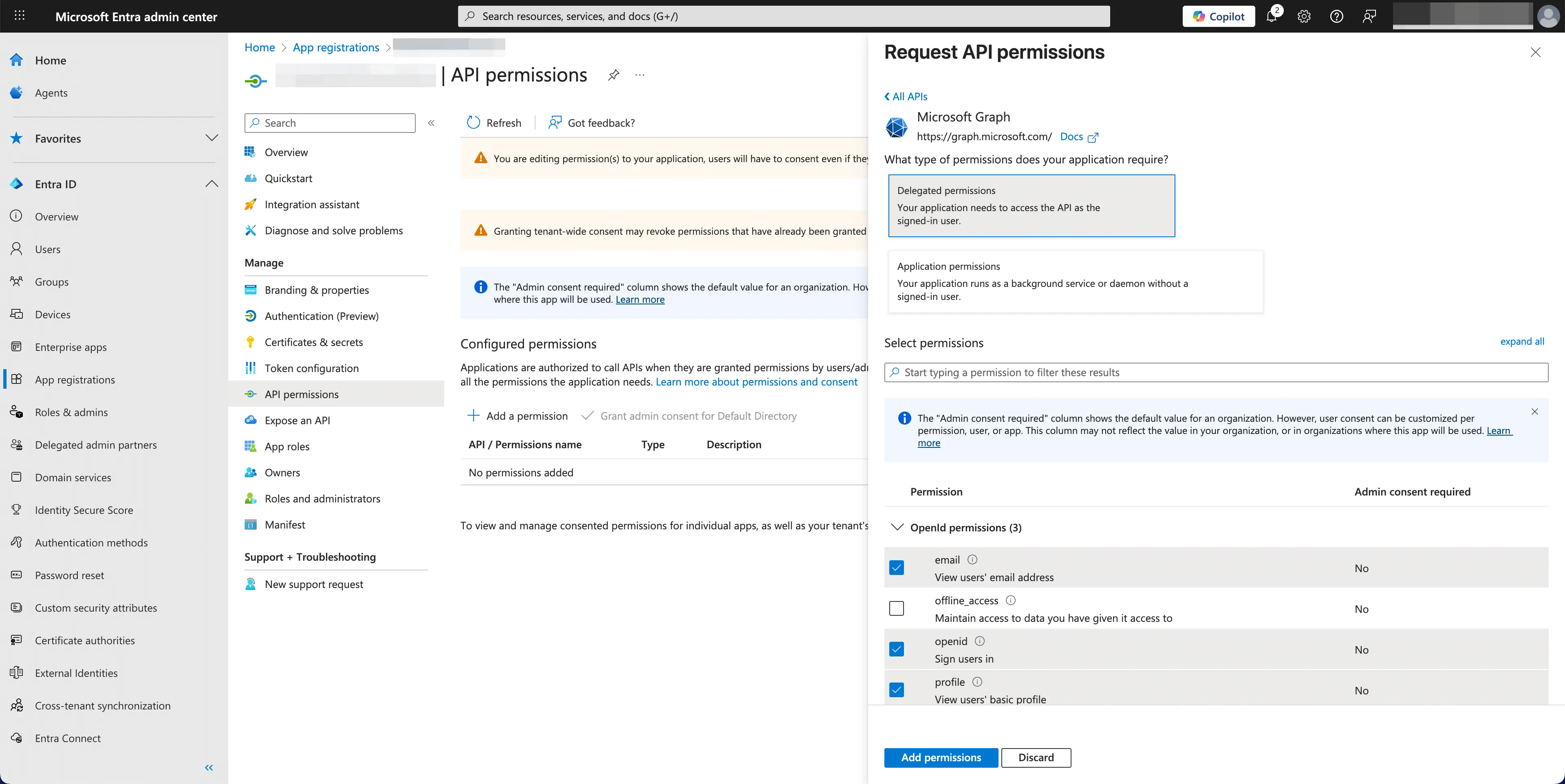

- Allez dans Permissions API > Ajouter une permission > Microsoft Graph > Permissions déléguées.

- Sélectionnez uniquement les permissions requises par votre application :

- Permissions OpenID :

openid(Obligatoire) - Connecter les utilisateursprofile(Obligatoire) - Voir le profil de base des utilisateursemail(Obligatoire) - Voir l'adresse e-mail des utilisateursoffline_access(Optionnel) - Nécessaire uniquement si vous activez Stocker les jetons pour un accès API persistant dans le connecteur Logto et que vous devez obtenir des jetons de rafraîchissement pour un accès longue durée aux API Microsoft Graph.

- Accès API (Optionnel) : Ajoutez toutes les permissions supplémentaires nécessaires à votre application. Les permissions courantes de Microsoft Graph incluent

Mail.Read,Calendars.Read,Files.Read, etc. Parcourez la référence des permissions Microsoft Graph pour trouver les permissions disponibles.

- Permissions OpenID :

- Cliquez sur Ajouter des permissions pour confirmer la sélection.

- Si votre application nécessite un consentement administrateur pour certaines permissions, cliquez sur Accorder le consentement administrateur pour [Votre organisation].

Dans le connecteur Logto Microsoft Entra ID :

- Logto inclut automatiquement les portées

openid,profileetemailpour récupérer les informations d'identité de base de l'utilisateur. Vous pouvez laisser le champScopesvide si vous n'avez besoin que des informations de base de l'utilisateur. - Ajoutez

offline_accessau champScopessi vous prévoyez de stocker des jetons pour un accès API persistant. Cette portée permet d'obtenir des jetons de rafraîchissement pour un accès longue durée à l'API. - Ajoutez des portées supplémentaires (séparées par des espaces) dans le champ

Scopespour demander plus de données à Microsoft Graph. Utilisez les noms de portées standards, par exemple :User.Read Mail.Read Calendars.Read

Si votre application demande ces portées pour accéder à l'API Microsoft Graph et effectuer des actions, assurez-vous d'activer Stocker les jetons pour un accès API persistant dans le connecteur Logto Microsoft Entra ID. Voir la section suivante pour plus de détails.

Étape 4 : Stocker les jetons pour accéder aux API Microsoft (facultatif)

Si vous souhaitez accéder aux API Microsoft Graph et effectuer des actions avec l'autorisation de l'utilisateur, Logto doit obtenir des portées API spécifiques et stocker les jetons.

- Ajoutez les portées requises dans la configuration des permissions API de votre centre d'administration Microsoft Entra et dans le connecteur Microsoft Entra ID de Logto.

- Activez Stocker les jetons pour un accès API persistant dans le connecteur Microsoft Entra ID de Logto. Logto stockera de manière sécurisée les jetons d’accès Microsoft et les jetons de rafraîchissement dans le Secret Vault.

- Pour garantir que les jetons de rafraîchissement sont renvoyés, ajoutez la portée

offline_accessaux permissions de votre application Microsoft Entra ID et incluez-la dans les portées de votre connecteur Microsoft Entra ID de Logto. Cette portée permet à votre application de maintenir l'accès aux ressources pendant de longues périodes.

Étape 5 : Définir les domaines e-mail et activer le connecteur SSO

Fournissez les domains e-mail de votre organisation dans l’onglet experience du connecteur. Cela activera le connecteur SSO comme méthode d’authentification pour ces utilisateurs.

Les utilisateurs ayant des adresses e-mail dans les domaines spécifiés seront exclusivement limités à l’utilisation de votre connecteur SSO comme seule méthode d’authentification.