Configurar Single Sign-On com Microsoft Entra ID (OIDC)

Com um esforço mínimo de configuração, este conector permite a integração com o Microsoft Entra ID (antigo Azure AD) para SSO corporativo (SSO).

Para mais informações sobre SSO e como configurar SSO no Logto, por favor, confira a documentação de SSO corporativo (SAML & OIDC) para começar.

Passo 1: Criar um aplicativo Microsoft EntraID OIDC

-

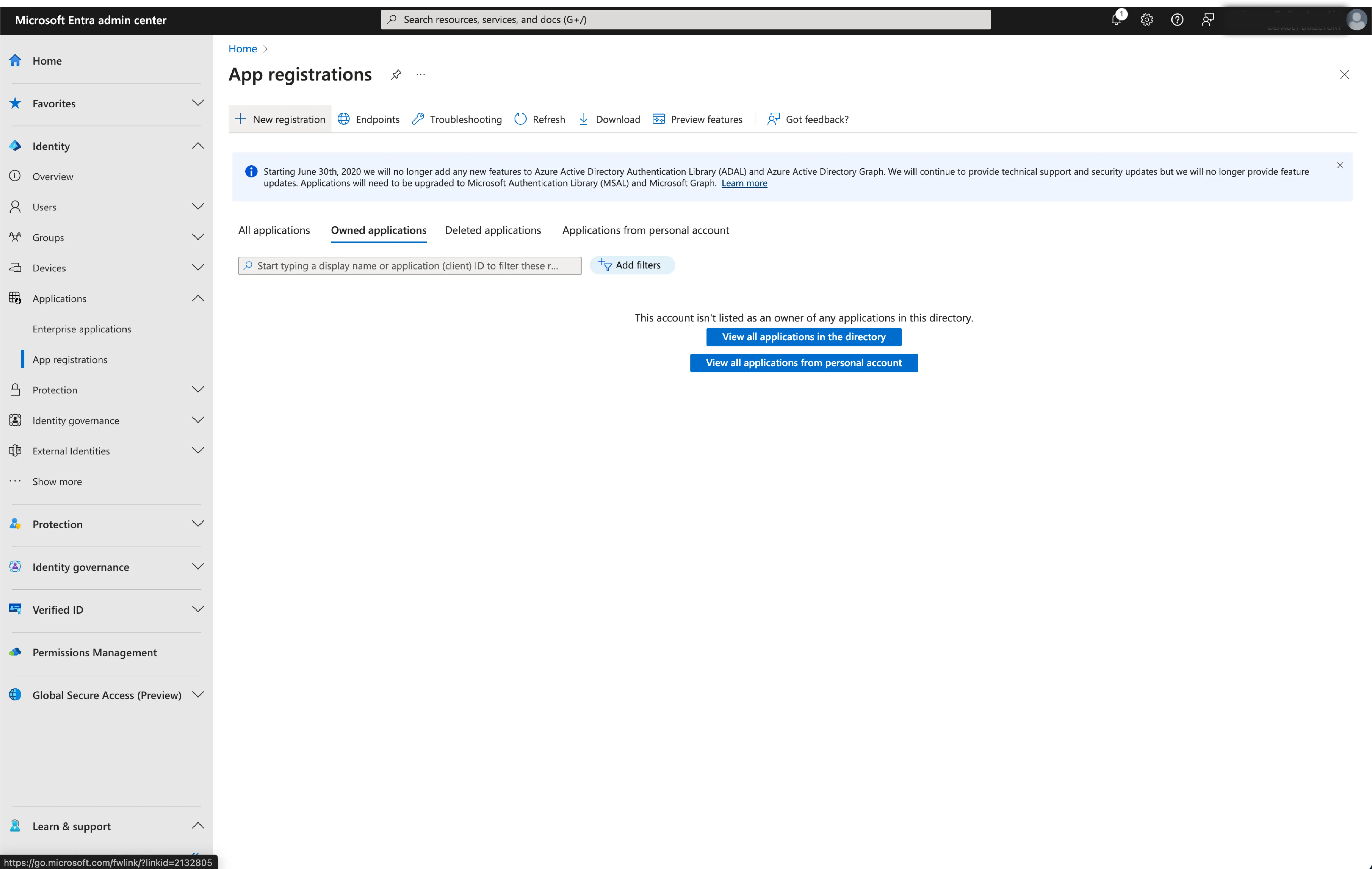

Vá para o Microsoft Entra admin center e faça login como administrador.

-

Navegue até Identity > Applications > App registrations.

-

Selecione

New registration. -

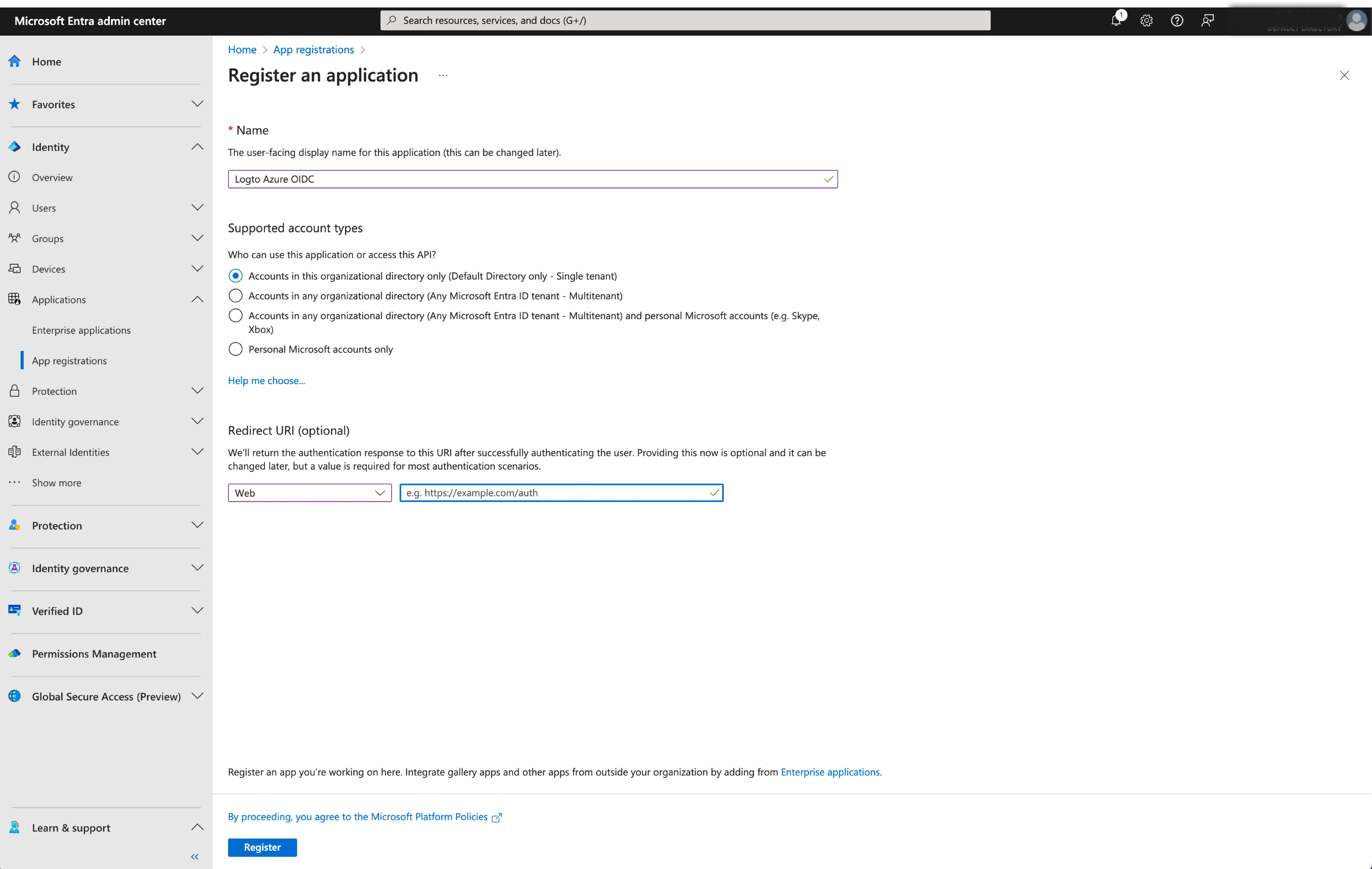

Insira o nome do aplicativo e selecione o tipo de conta apropriado para seu aplicativo.

-

Selecione

Webcomo a plataforma do aplicativo. -

Copie e cole o

redirect URIda página de configurações de SSO do Logto. Oredirect URIé o URL para onde o usuário é redirecionado após se autenticar com o Microsoft Entra ID.

- Clique em

Registerpara criar o aplicativo.

Passo 2: Configurar o SSO OIDC do Microsoft Entra ID no Logto

Após criar com sucesso um aplicativo Microsoft Entra OIDC, você precisará fornecer as configurações do IdP de volta ao Logto. Navegue até a aba Connection no Logto Console e preencha as seguintes configurações:

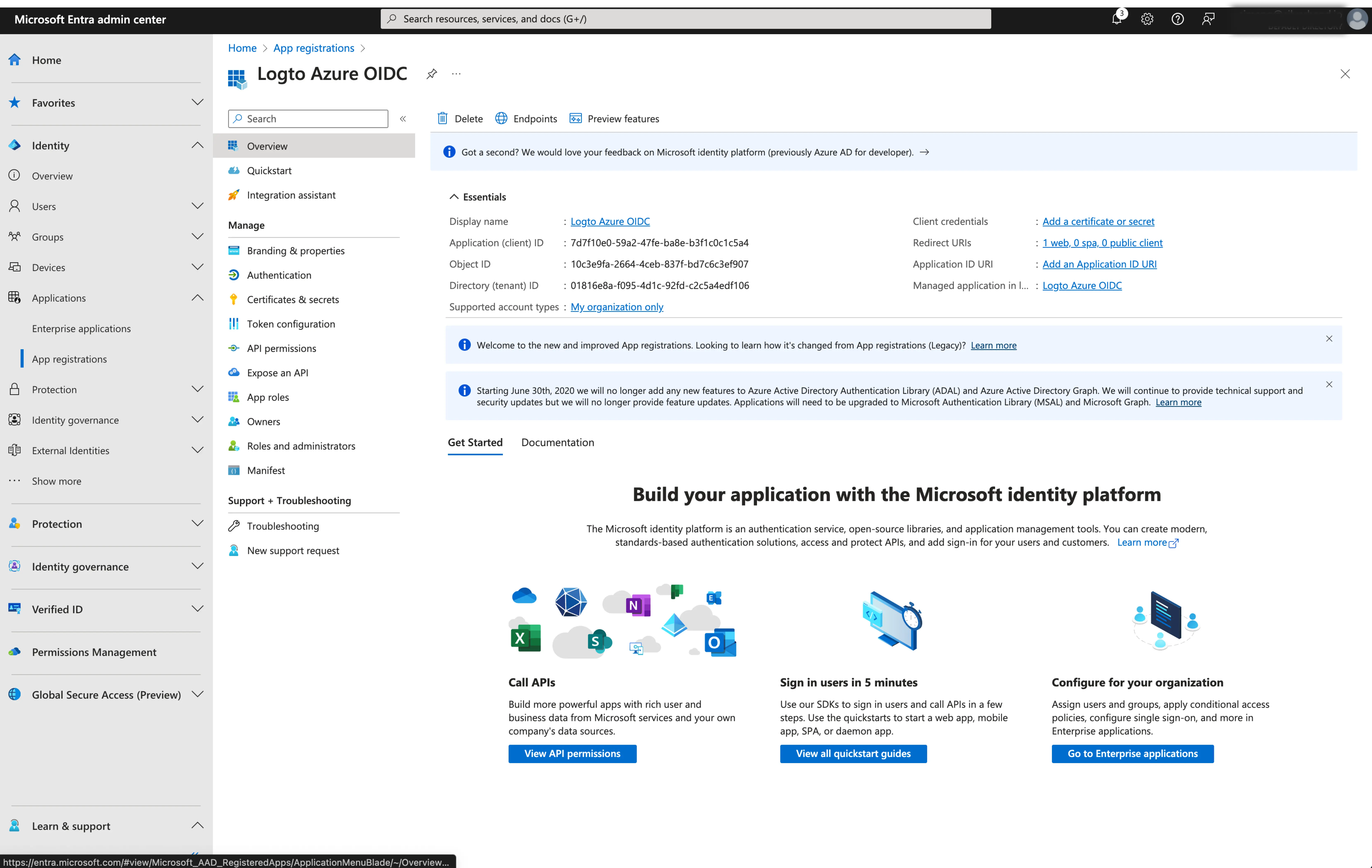

- Client ID: Um identificador único atribuído ao seu aplicativo OIDC pelo Microsoft Entra. Esse identificador é usado pelo Logto para identificar e autenticar o aplicativo durante o fluxo OIDC. Você pode encontrá-lo na página de visão geral do aplicativo como

Application (client) ID.

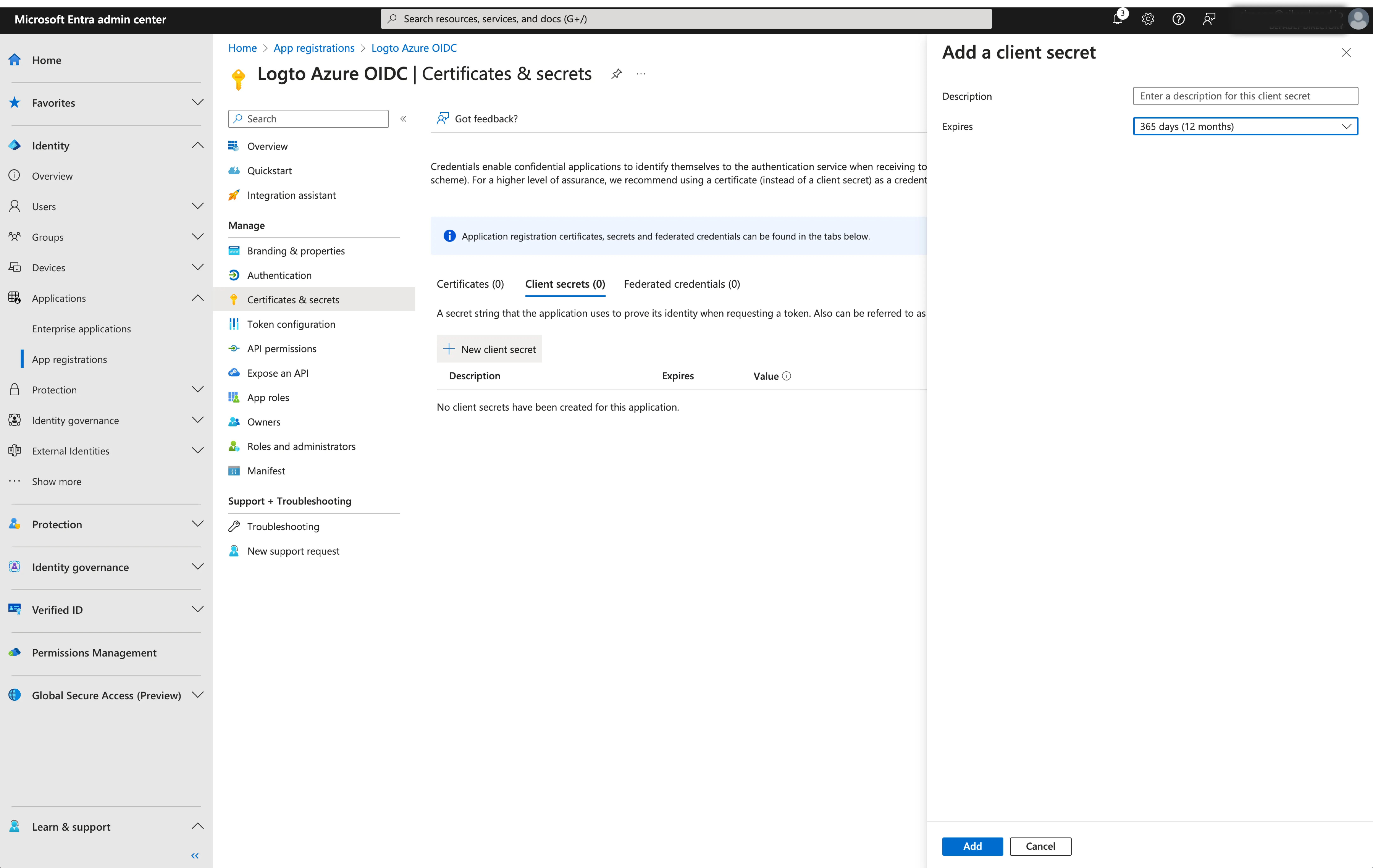

- Client Secret: Crie um novo client secret e copie o valor para o Logto. Esse segredo é usado para autenticar o aplicativo OIDC e proteger a comunicação entre o Logto e o IdP.

-

Emissor (Issuer): A URL do emissor, um identificador único para o IdP, especificando o local onde o provedor de identidade OIDC pode ser encontrado. É uma parte crucial da configuração OIDC, pois ajuda o Logto a descobrir os endpoints necessários.

Em vez de fornecer manualmente todos esses endpoints OIDC, o Logto busca automaticamente todas as configurações e endpoints do IdP necessários. Isso é feito utilizando a URL do emissor que você forneceu e fazendo uma chamada ao endpoint de descoberta do IdP.

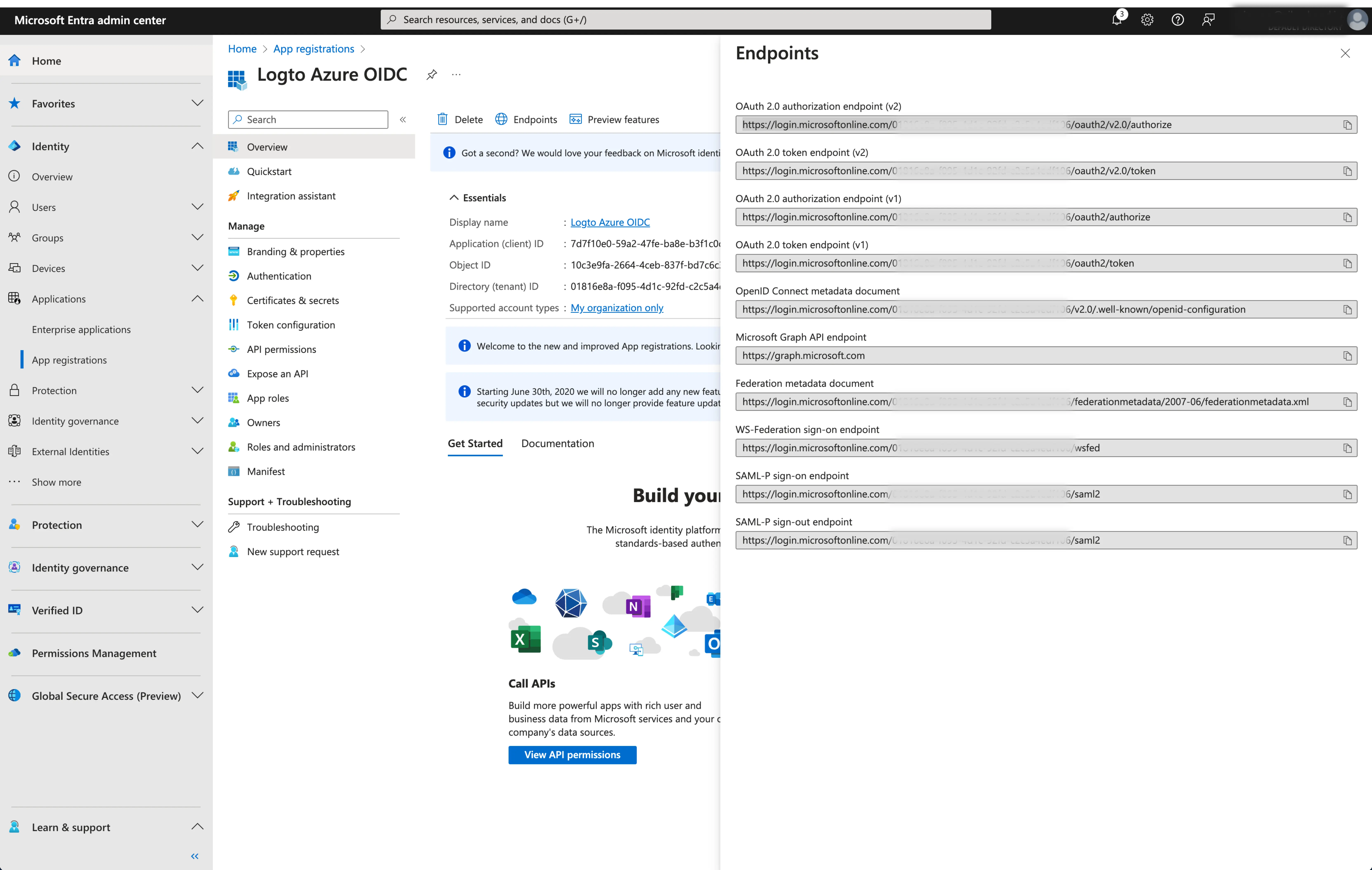

Para obter a URL do emissor, você pode encontrá-la na seção

Endpointsda página de visão geral do aplicativo.Localize o endpoint

OpenID Connect metadata documente copie a URL SEM o caminho final.well-known/openid-configuration. Isso porque o Logto irá adicionar automaticamente o.well-known/openid-configurationà URL do emissor ao buscar as configurações OIDC.

- Escopo (Scope) (Opcional): O Logto inclui automaticamente os escopos necessários (

openid,profileeemail) em todas as solicitações. Você pode especificar escopos adicionais como uma lista separada por espaços se seu aplicativo exigir permissões ou níveis de acesso extras do IdP.

Clique em Save para finalizar o processo de configuração

Passo 3: Escopos adicionais (Opcional)

Escopos (Scopes) definem as permissões que seu aplicativo solicita dos usuários e controlam quais dados seu aplicativo pode acessar das contas Microsoft Entra ID deles. Solicitar permissões do Microsoft Graph requer configuração em ambos os lados:

No centro de administração do Microsoft Entra:

- Navegue até Microsoft Entra ID > Registros de aplicativos (App registrations) e selecione seu aplicativo.

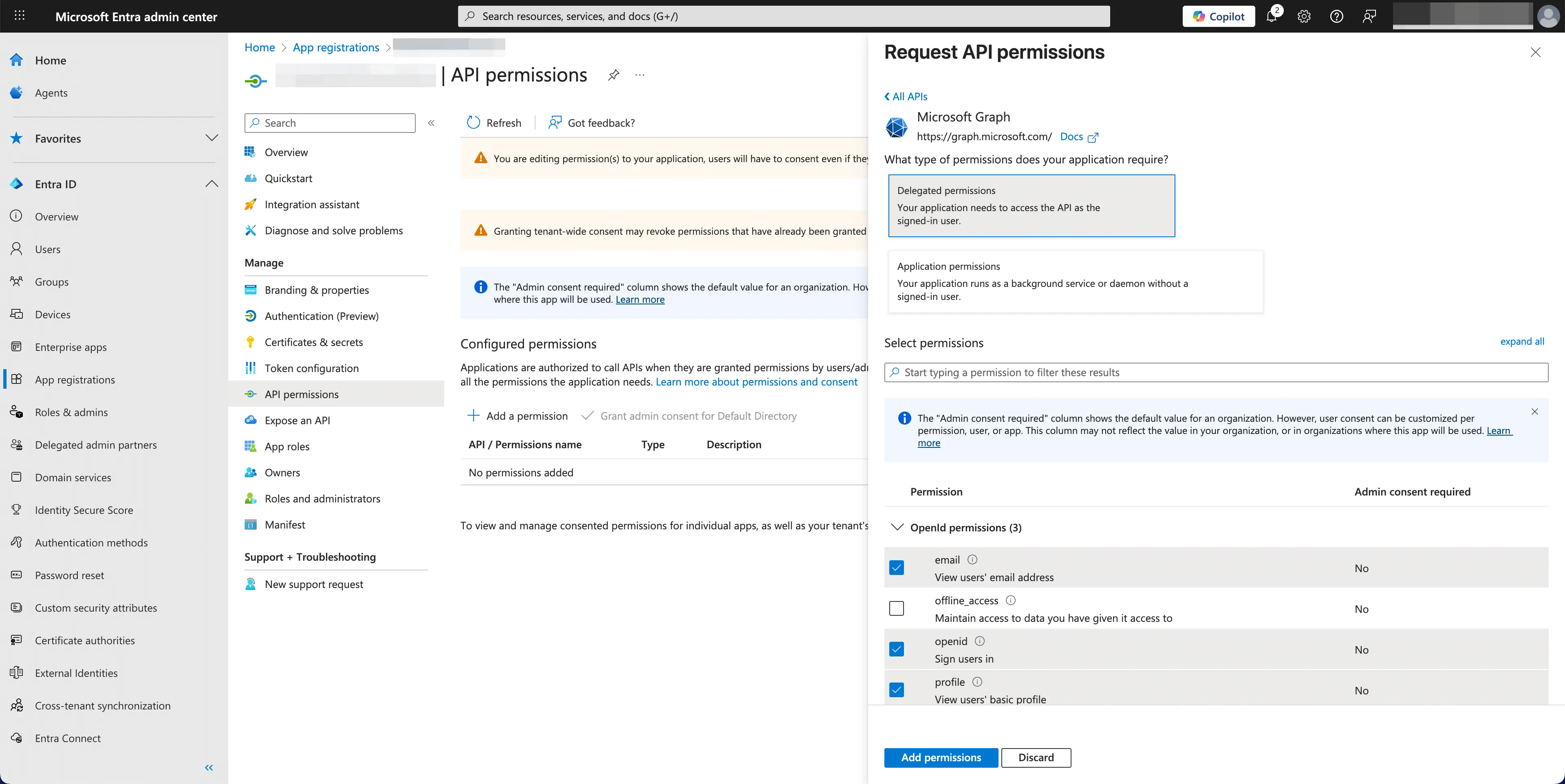

- Vá para Permissões de API (API permissions) > Adicionar uma permissão (Add a permission) > Microsoft Graph > Permissões delegadas (Delegated permissions).

- Selecione apenas as permissões que seu aplicativo requer:

- Permissões OpenID:

openid(Obrigatório) - Fazer login dos usuáriosprofile(Obrigatório) - Visualizar perfil básico dos usuáriosemail(Obrigatório) - Visualizar endereço de email dos usuáriosoffline_access(Opcional) - Necessário apenas se você ativar Armazenar tokens para acesso persistente à API no conector Logto e precisar obter tokens de atualização para acesso prolongado às APIs do Microsoft Graph.

- Acesso à API (Opcional): Adicione quaisquer permissões adicionais necessárias para seu aplicativo. Permissões comuns do Microsoft Graph incluem

Mail.Read,Calendars.Read,Files.Read, etc. Navegue pela referência de permissões do Microsoft Graph para encontrar permissões disponíveis.

- Permissões OpenID:

- Clique em Adicionar permissões (Add permissions) para confirmar a seleção.

- Se seu aplicativo exigir consentimento de administrador para certas permissões, clique em Conceder consentimento de administrador para [Sua Organização] (Grant admin consent for [Your Organization]).

No conector Logto Microsoft Entra ID:

- O Logto inclui automaticamente os escopos

openid,profileeemailpara recuperar informações básicas de identidade do usuário. Você pode deixar o campoScopesem branco se precisar apenas das informações básicas do usuário. - Adicione

offline_accessao campoScopesse planeja armazenar tokens para acesso persistente à API. Esse escopo habilita tokens de atualização para acesso prolongado à API. - Adicione escopos adicionais (separados por espaços) no campo

Scopespara solicitar mais dados do Microsoft Graph. Use nomes de escopos padrão, por exemplo:User.Read Mail.Read Calendars.Read

Se seu aplicativo solicitar esses escopos para acessar a API do Microsoft Graph e realizar ações, certifique-se de ativar Armazenar tokens para acesso persistente à API no conector Logto Microsoft Entra ID. Veja a próxima seção para detalhes.

Passo 4: Armazenar tokens para acessar APIs da Microsoft (Opcional)

Se você deseja acessar as APIs do Microsoft Graph e realizar ações com autorização do usuário, o Logto precisa obter escopos de API específicos e armazenar tokens.

- Adicione os escopos necessários na configuração de permissões de API do seu centro de administração Microsoft Entra e no conector Microsoft Entra ID do Logto.

- Ative Armazenar tokens para acesso persistente à API no conector Microsoft Entra ID do Logto. O Logto armazenará com segurança os tokens de acesso e atualização da Microsoft no Cofre de Segredos.

- Para garantir que os tokens de atualização sejam retornados, adicione o escopo

offline_accessàs permissões do aplicativo Microsoft Entra ID e inclua-o nos escopos do conector Microsoft Entra ID do Logto. Esse escopo permite que seu aplicativo mantenha acesso aos recursos por períodos prolongados.

Passo 5: Definir domínios de email e habilitar o conector SSO

Forneça os domains de email da sua organização na guia de experience do conector. Isso habilitará o conector SSO como um método de autenticação para esses usuários.

Usuários com endereços de email nos domínios especificados estarão exclusivamente limitados a usar seu conector SSO como seu único método de autenticação.