Configurar Single Sign-On com Okta

Com um esforço mínimo de configuração, este conector permite a integração com Okta para SSO corporativo (Enterprise SSO).

Para mais informações sobre SSO e como configurar SSO no Logto, por favor, confira a documentação de SSO corporativo (SAML & OIDC) para começar.

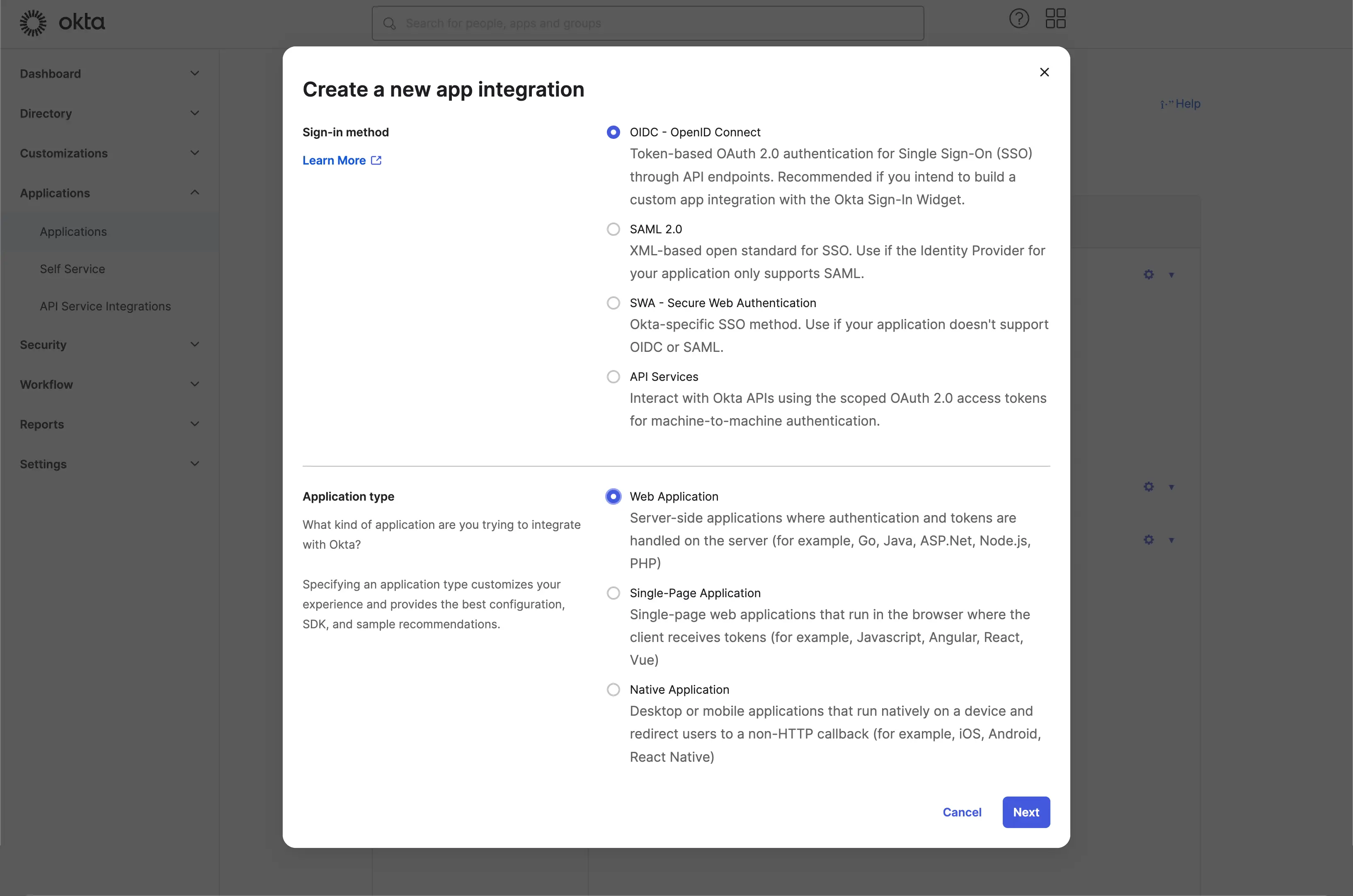

Passo 1: Crie um aplicativo OIDC no portal de administração Okta

- Visite o portal de administração do Okta e faça login como administrador.

- Navegue até a página

Applications/Applicationsusando o menu lateral. - Clique no botão

Create App Integrationpara criar um novo aplicativo OIDC. - Selecione a opção

OIDC - OpenID Connectcomo oSign-in method. - Selecione a opção

Web Applicationcomo oApplication type.

Clique no botão Next para continuar.

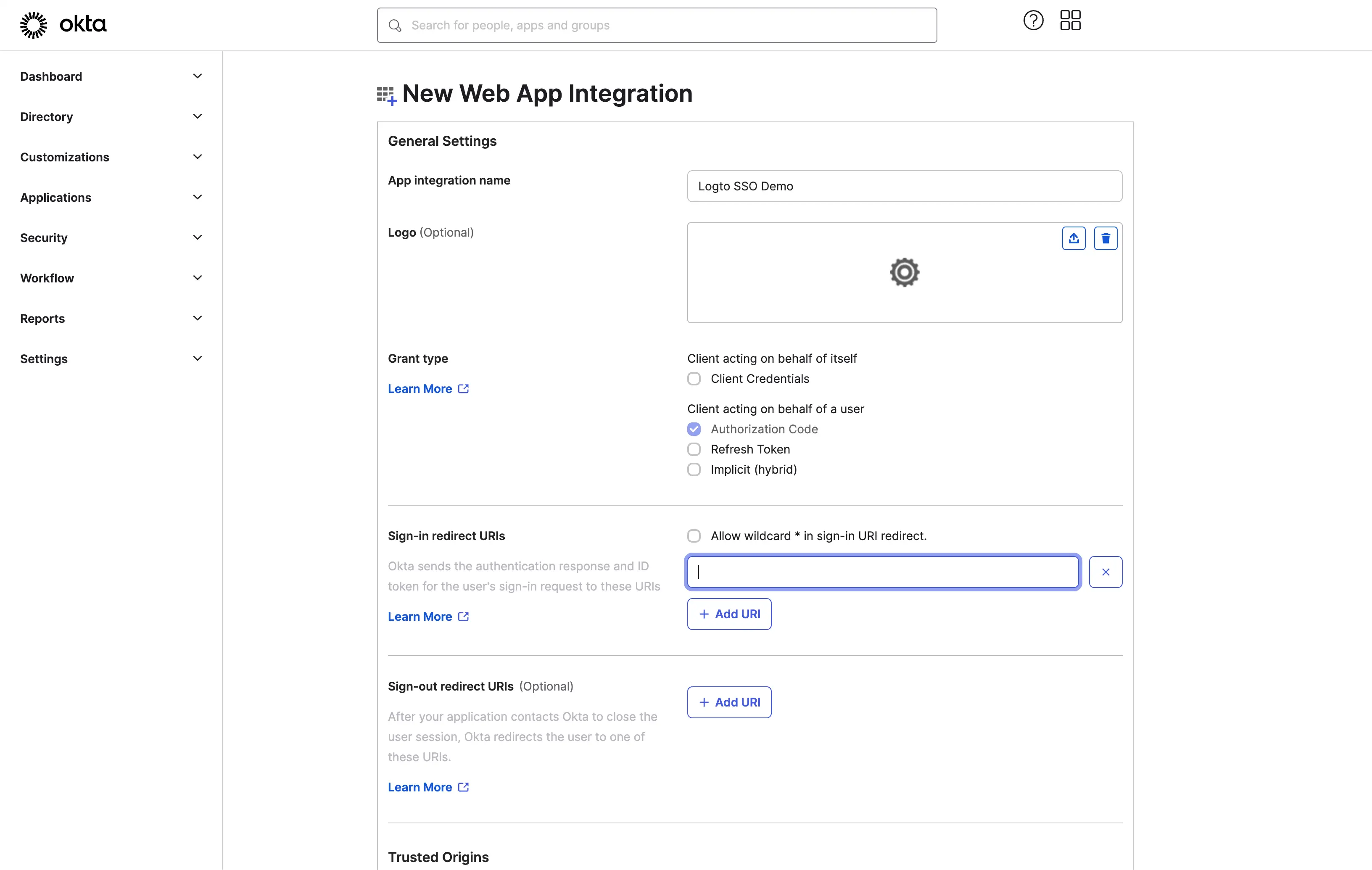

Passo 2: Configure as configurações do aplicativo

- Forneça um

App integration name. Ele será usado como o identificador do seu aplicativo OIDC. - Adicione um novo

Sign-in redirect URIsusando a URL de callback do conector SSO do Logto.

Este é o URI para o qual o Okta redirecionará o navegador do usuário após a autenticação bem-sucedida. Após um usuário autenticar-se com sucesso com o IdP, o IdP redireciona o navegador do usuário de volta para este URI designado junto com um código de autorização. O Logto completará o processo de autenticação com base no código de autorização recebido deste URI.

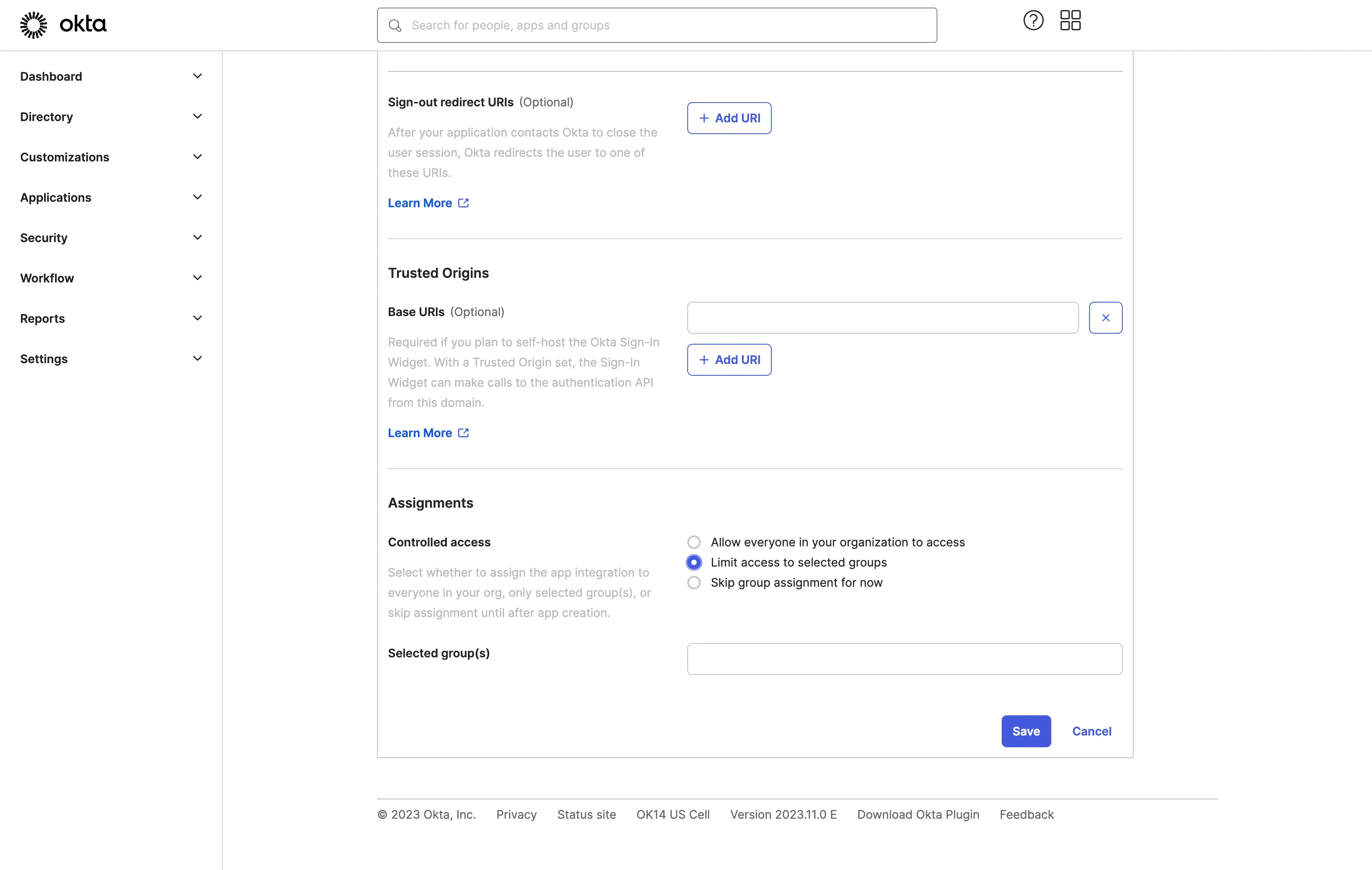

- Atribua usuários ao aplicativo.

Com base nas configurações de Assignments, você pode escolher atribuir o aplicativo a todos os usuários ou a usuários/grupos específicos.

Clique no botão Save para salvar as configurações do aplicativo.

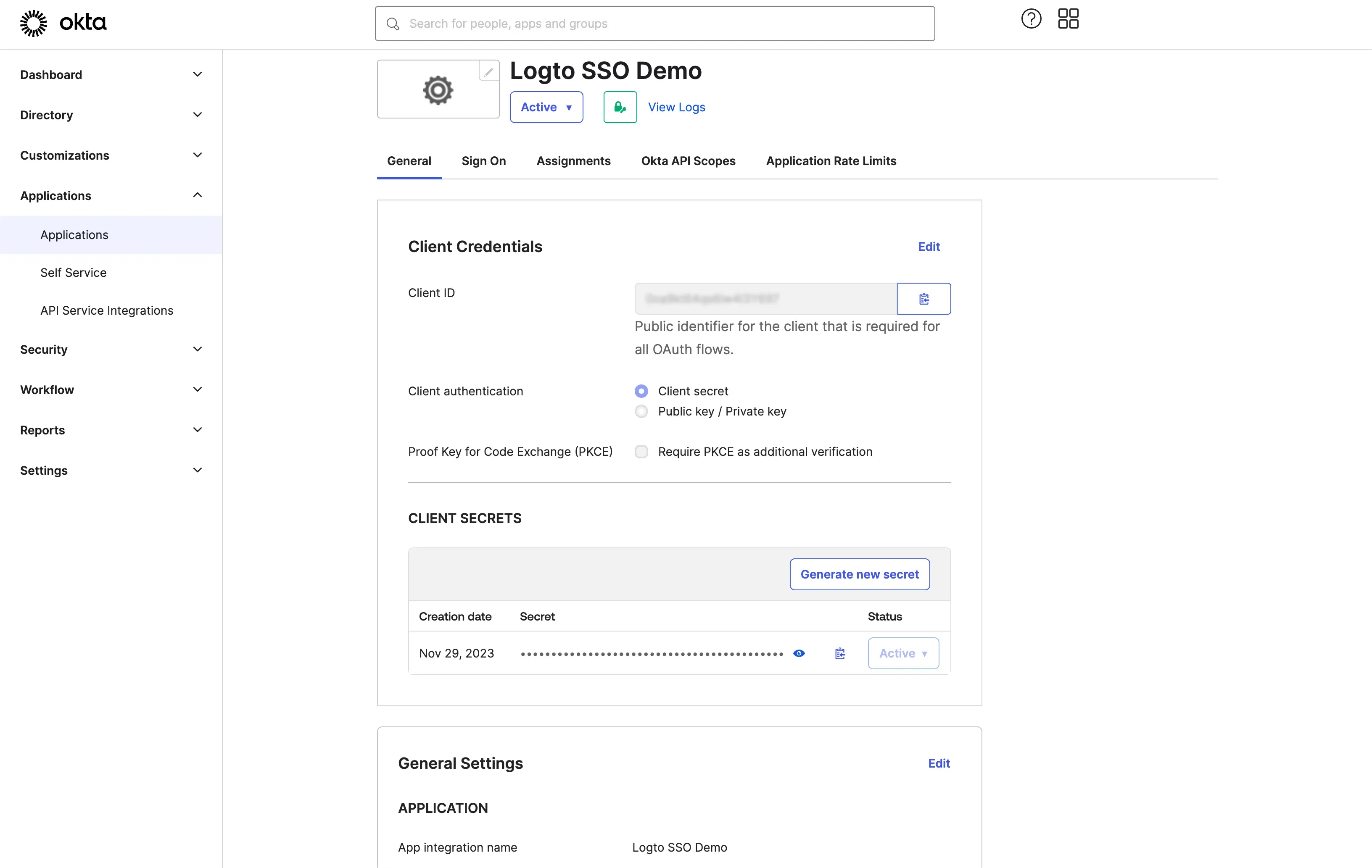

Passo 3: Configure o conector Logto com as credenciais do cliente

Após criar com sucesso o aplicativo OIDC, você será redirecionado para a página de detalhes do aplicativo.

Copie o client ID e o client secret e preencha os campos correspondentes na aba Connection do conector SSO do Logto.

Use seu domínio Okta como o issuer. Exemplo: https://dev-12345678.okta.com. Depois de preencher todos os campos, clique no botão Save para salvar as configurações do conector.

Se o link do issuer que você forneceu for válido, você verá uma lista completa analisada das configurações do IdP Okta mostrada abaixo do campo issuer.

Passo 4: Escopos adicionais (Opcional)

Escopos (Scopes) definem as permissões que seu aplicativo solicita dos usuários e controlam quais dados seu aplicativo pode acessar em suas contas Okta. Solicitar permissões adicionais da Okta requer configuração em ambos os lados:

No console de administração da Okta:

- Navegue até Applications > Applications e selecione seu aplicativo OIDC.

- Vá para a guia Assignments para garantir que seu aplicativo tenha acesso aos usuários e grupos necessários.

- Para escopos personalizados, navegue até Security > API > Authorization Servers e selecione seu servidor de autorização.

- Adicione escopos personalizados, se necessário:

- Clique em Scopes e depois em Add Scope

- Defina nomes de escopo como

okta.users.readouokta.groups.readpara acessar as APIs da Okta - Configure os requisitos de consentimento para cada escopo

Para uma lista completa dos escopos disponíveis e suas descrições, consulte a documentação Okta OIDC.

No conector Okta do Logto:

- O Logto inclui automaticamente os escopos

openid,profileeemailpara recuperar informações básicas de identidade do usuário. Você pode deixar o campoScopesem branco se precisar apenas das informações básicas do usuário. - Adicione

offline_accessao campoScopesse você planeja armazenar tokens para acesso persistente à API. Esse escopo habilita tokens de atualização para acesso prolongado à API. - Adicione escopos adicionais (separados por espaços) no campo

Scopespara solicitar mais dados da Okta. Por exemplo:okta.users.read okta.groups.read

Se seu aplicativo solicitar esses escopos para acessar as APIs da Okta e realizar ações, certifique-se de habilitar Store tokens for persistent API access no conector Okta do Logto. Veja a próxima seção para detalhes.

Passo 5: Armazene tokens para acessar as APIs do Okta (Opcional)

Se você deseja acessar escopos do Okta e realizar ações com autorização do usuário, o Logto precisa obter escopos específicos e armazenar tokens.

- Adicione os escopos necessários na configuração de permissões de API do seu console de desenvolvedor Okta e no conector Okta do Logto.

- Ative Armazenar tokens para acesso persistente à API no conector Okta do Logto. O Logto armazenará com segurança os tokens de acesso e de atualização do Okta no Cofre de Segredos.

- Para garantir que os tokens de atualização sejam retornados, adicione o escopo

offline_accessàs permissões do seu aplicativo Okta e inclua-o nos escopos do seu conector Okta do Logto. Esse escopo permite que seu aplicativo mantenha acesso aos recursos por períodos prolongados.

Passo 6: Defina domínios de email e habilite o conector SSO

Forneça os domínios de email da sua organização na guia SSO experience do conector do Logto. Isso habilitará o conector SSO como um método de autenticação para esses usuários.

Usuários com endereços de email nos domínios especificados serão redirecionados para usar seu conector SSO como seu único método de autenticação.

Para mais detalhes sobre como criar uma integração OIDC com Okta, consulte Create OIDC App Integrations.