Configura el inicio de sesión único con Microsoft Entra ID (OIDC)

Con un esfuerzo mínimo de configuración, este conector permite la integración con Microsoft Entra ID (anteriormente Azure AD) para SSO empresarial.

Para obtener más información sobre SSO y cómo configurar SSO en Logto, por favor consulta la documentación de SSO empresarial (SAML & OIDC) para comenzar.

Paso 1: Crea una aplicación OIDC de Microsoft Entra ID

-

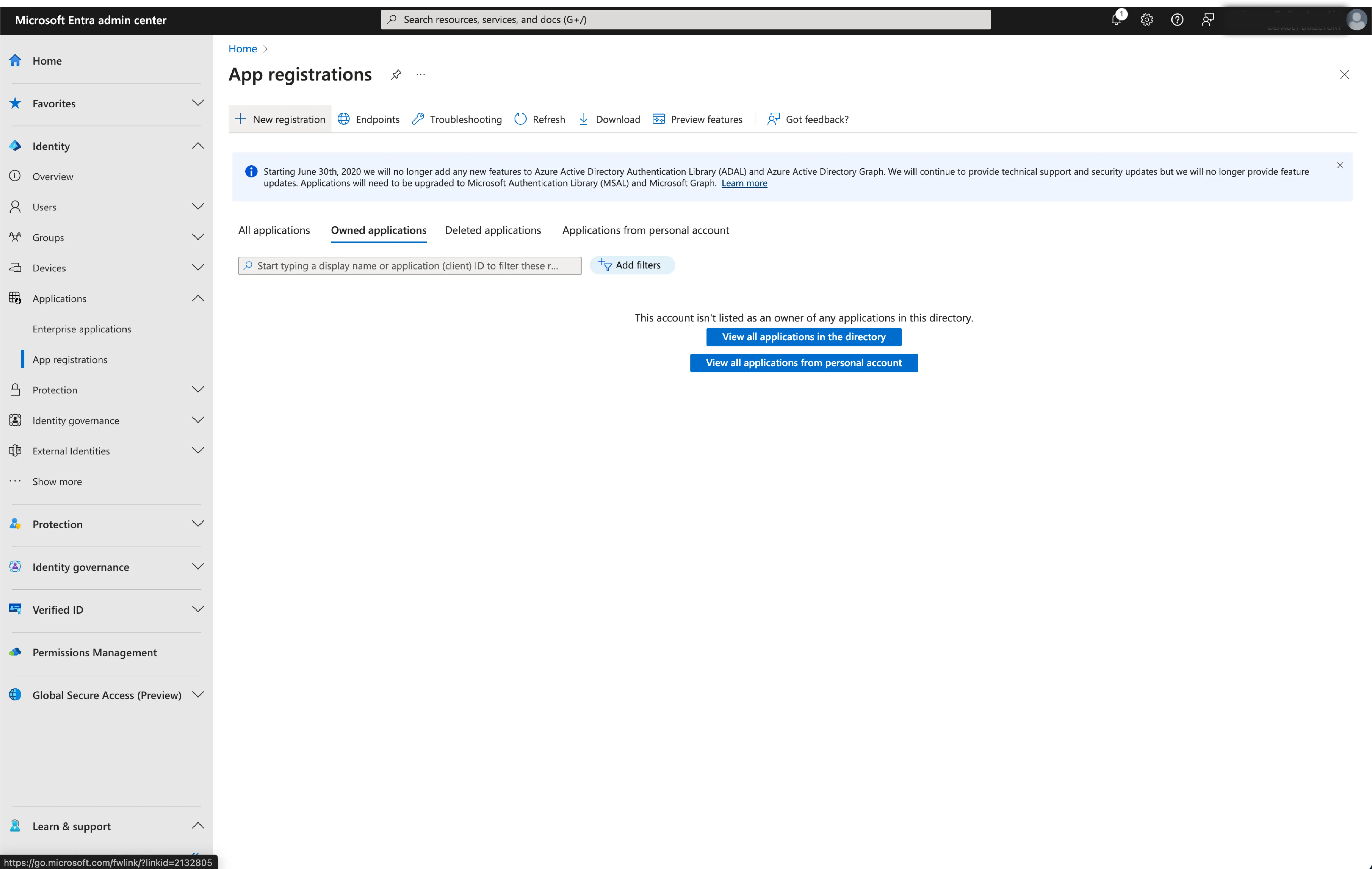

Ve al centro de administración de Microsoft Entra e inicia sesión como administrador.

-

Navega a Identity > Applications > App registrations.

-

Selecciona

New registration. -

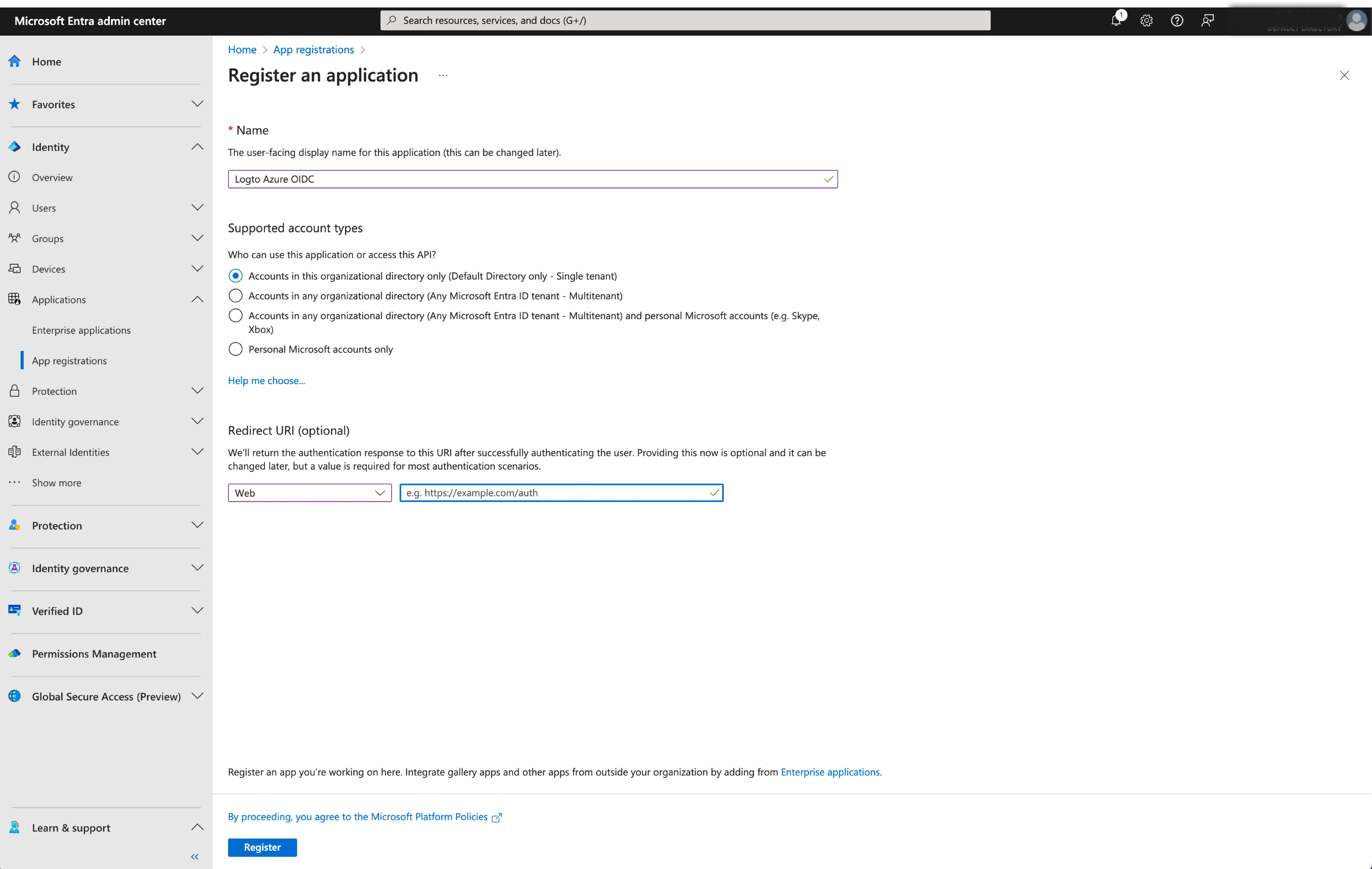

Ingresa el nombre de la aplicación y selecciona el tipo de cuenta apropiado para tu aplicación.

-

Selecciona

Webcomo la plataforma de la aplicación. -

Copia y pega el

redirect URIdesde la página de configuración de SSO de Logto. Elredirect URIes la URL a la que se redirige al usuario después de que se haya autenticado con Microsoft Entra ID.

- Haz clic en

Registerpara crear la aplicación.

Paso 2: Configura el SSO OIDC de Microsoft Entra ID en Logto

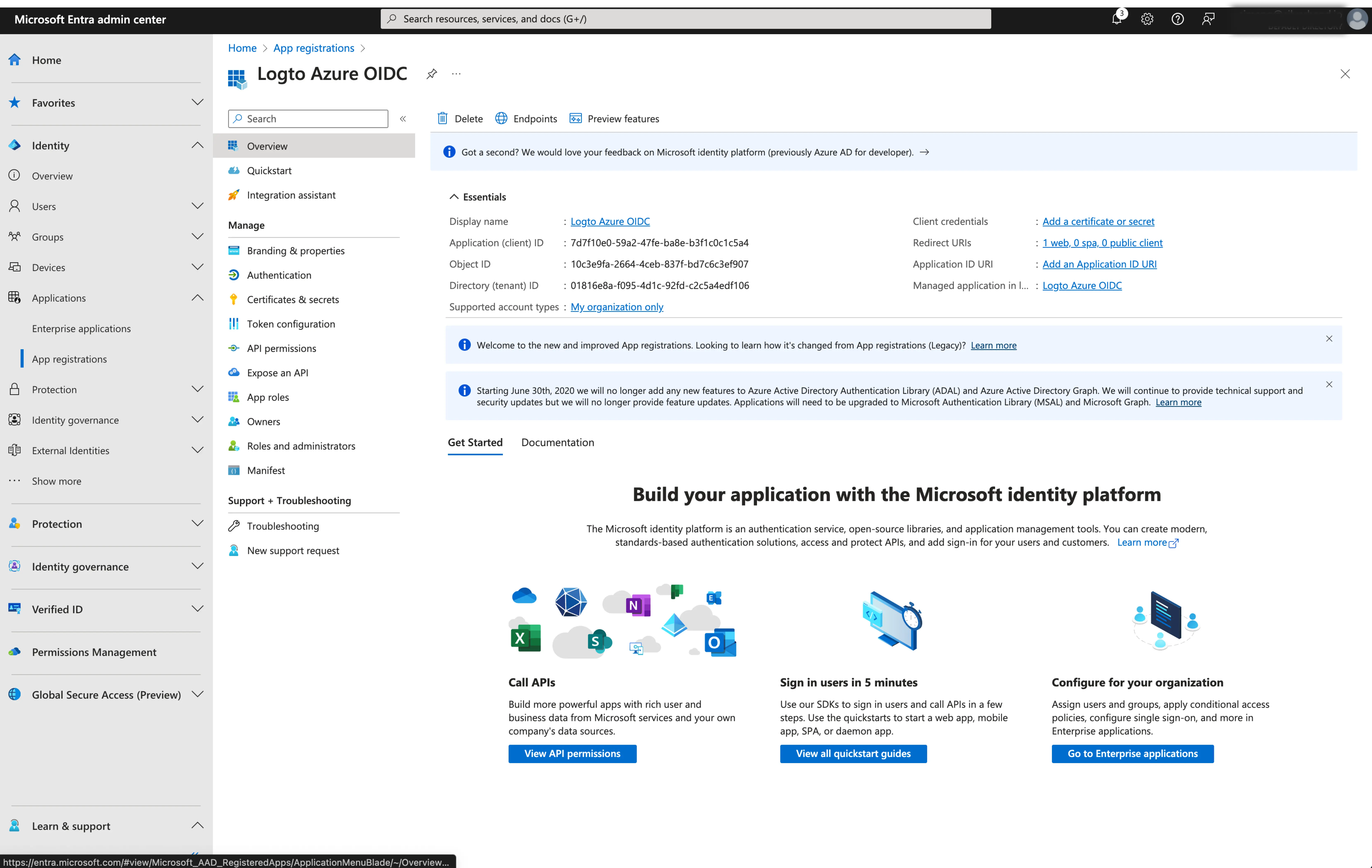

Después de crear exitosamente una aplicación OIDC de Microsoft Entra, deberás proporcionar las configuraciones del IdP de vuelta a Logto. Navega a la pestaña Connection en Logto Console y completa las siguientes configuraciones:

- ID de cliente (Client ID): Un identificador único asignado a tu aplicación OIDC por Microsoft Entra. Este identificador es utilizado por Logto para identificar y autenticar la aplicación durante el flujo OIDC. Puedes encontrarlo en la página de resumen de la aplicación como

Application (client) ID.

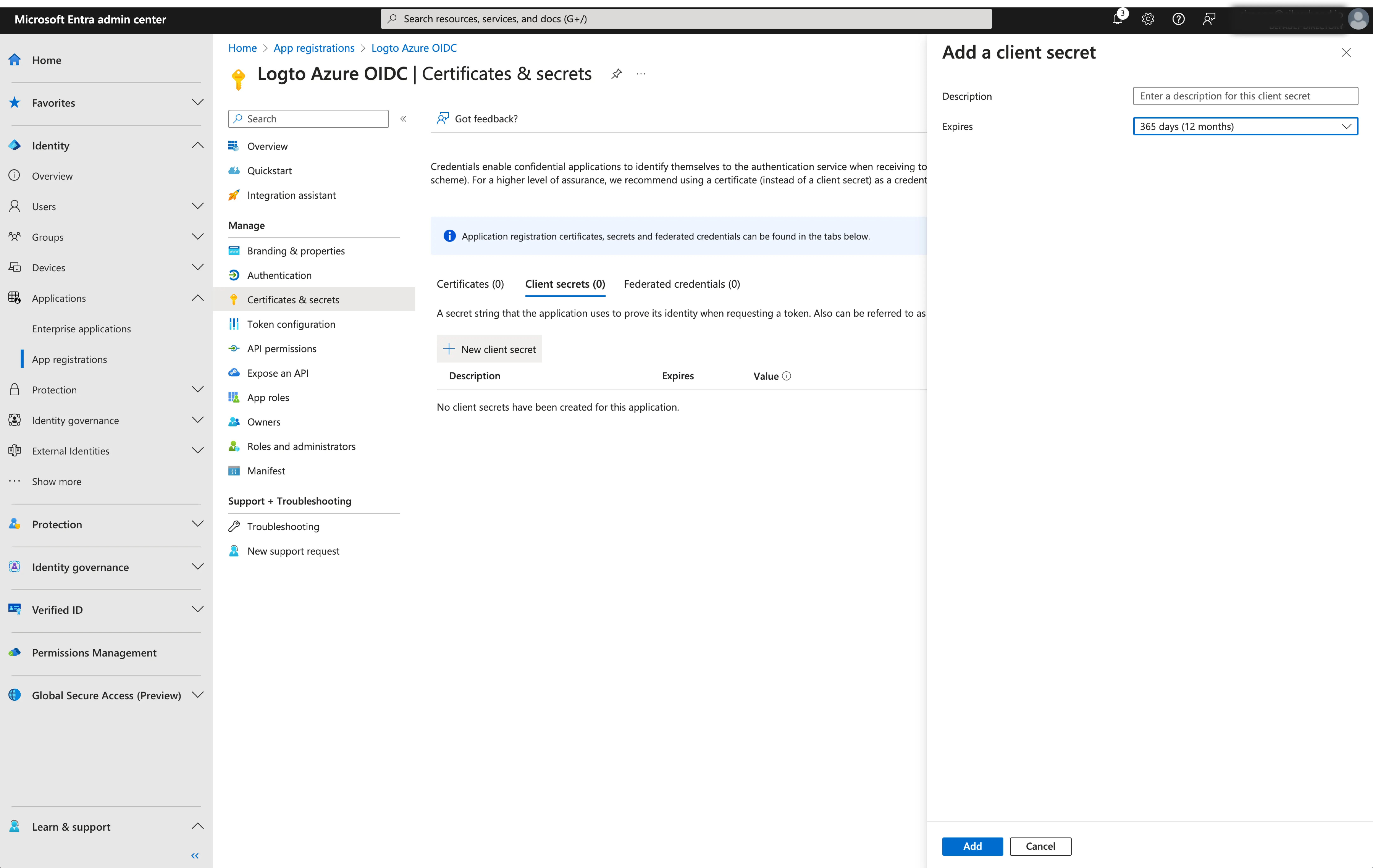

- Secreto de cliente (Client Secret): Crea un nuevo secreto de cliente y copia el valor en Logto. Este secreto se utiliza para autenticar la aplicación OIDC y asegurar la comunicación entre Logto y el IdP.

-

Emisor (Issuer): La URL del emisor, un identificador único para el IdP, que especifica la ubicación donde se puede encontrar el proveedor de identidad OIDC. Es una parte crucial de la configuración OIDC ya que ayuda a Logto a descubrir los endpoints necesarios.

En lugar de proporcionar manualmente todos estos endpoints OIDC, Logto obtiene automáticamente todas las configuraciones requeridas y los endpoints del IdP. Esto se realiza utilizando la URL del emisor que proporcionaste y haciendo una llamada al endpoint de descubrimiento del IdP.

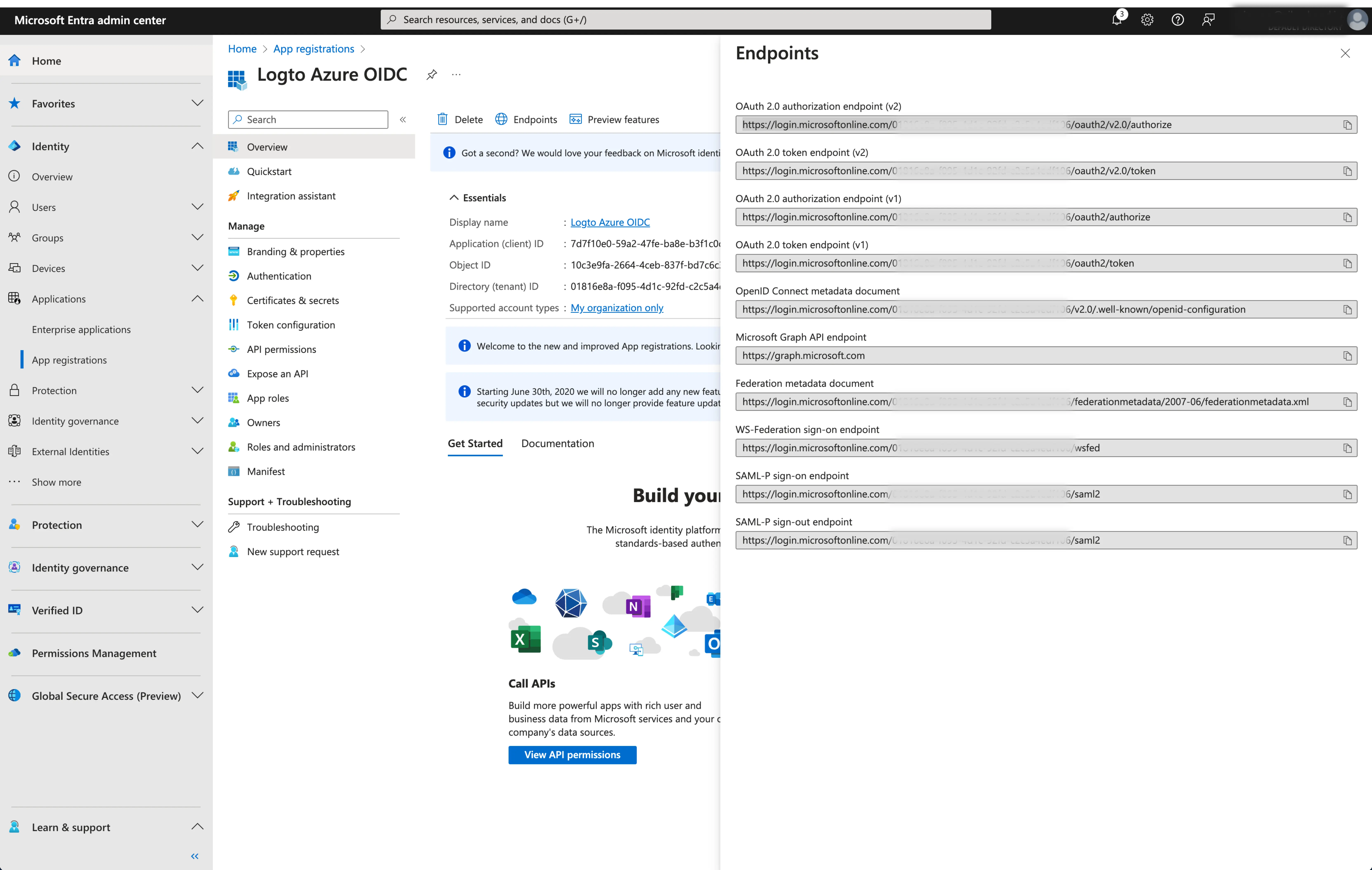

Para obtener la URL del emisor, puedes encontrarla en la sección

Endpointsde la página de resumen de la aplicación.Ubica el endpoint

OpenID Connect metadata documenty copia la URL SIN la ruta final.well-known/openid-configuration. Esto se debe a que Logto agregará automáticamente.well-known/openid-configurationa la URL del emisor al obtener las configuraciones OIDC.

- Alcance (Scope) (Opcional): Logto incluye automáticamente los alcances requeridos (

openid,profileyemail) en todas las solicitudes. Puedes especificar alcances adicionales como una lista separada por espacios si tu aplicación requiere permisos o niveles de acceso extra del IdP.

Haz clic en Save para finalizar el proceso de configuración

Paso 3: Alcances adicionales (opcional)

Los alcances (Scopes) definen los permisos que tu aplicación solicita a los usuarios y controlan a qué datos puede acceder tu aplicación desde sus cuentas de Microsoft Entra ID. Solicitar permisos de Microsoft Graph requiere configuración en ambos lados:

En el centro de administración de Microsoft Entra:

- Navega a Microsoft Entra ID > App registrations y selecciona tu aplicación.

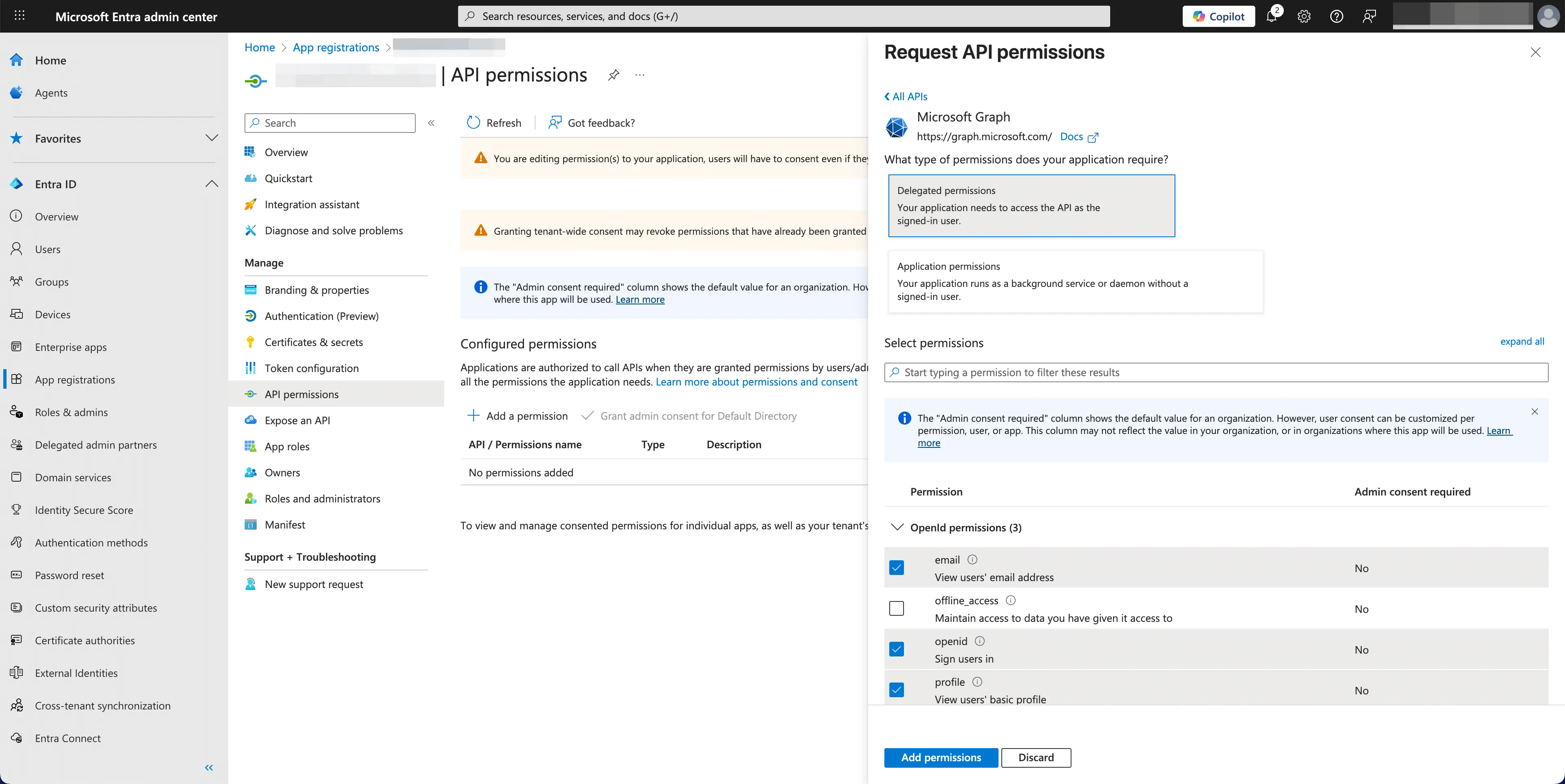

- Ve a API permissions > Add a permission > Microsoft Graph > Delegated permissions.

- Selecciona solo los permisos que tu aplicación requiere:

- Permisos de OpenID:

openid(Obligatorio) - Iniciar sesión de los usuariosprofile(Obligatorio) - Ver el perfil básico de los usuariosemail(Obligatorio) - Ver la dirección de correo electrónico de los usuariosoffline_access(Opcional) - Solo es necesario si habilitas Almacenar tokens para acceso persistente a la API en el conector de Logto y necesitas obtener tokens de actualización para acceso prolongado a las API de Microsoft Graph.

- Acceso a la API (Opcional): Agrega cualquier permiso adicional que tu aplicación necesite. Los permisos comunes de Microsoft Graph incluyen

Mail.Read,Calendars.Read,Files.Read, etc. Consulta la referencia de permisos de Microsoft Graph para encontrar los permisos disponibles.

- Permisos de OpenID:

- Haz clic en Add permissions para confirmar la selección.

- Si tu aplicación requiere consentimiento de administrador para ciertos permisos, haz clic en Grant admin consent for [Your Organization].

En el conector de Microsoft Entra ID de Logto:

- Logto incluye automáticamente los alcances

openid,profileyemailpara recuperar la información básica de identidad del usuario. Puedes dejar el campoScopesen blanco si solo necesitas información básica del usuario. - Agrega

offline_accessal campoScopessi planeas almacenar tokens para acceso persistente a la API. Este alcance habilita los tokens de actualización para acceso prolongado a la API. - Agrega alcances adicionales (separados por espacios) en el campo

Scopespara solicitar más datos de Microsoft Graph. Usa los nombres estándar de los alcances, por ejemplo:User.Read Mail.Read Calendars.Read

Si tu aplicación solicita estos alcances para acceder a la API de Microsoft Graph y realizar acciones, asegúrate de habilitar Almacenar tokens para acceso persistente a la API en el conector de Microsoft Entra ID de Logto. Consulta la siguiente sección para más detalles.

Paso 4: Almacena tokens para acceder a las APIs de Microsoft (opcional)

Si deseas acceder a las APIs de Microsoft Graph y realizar acciones con autorización de usuario, Logto necesita obtener alcances de API (Scopes) específicos y almacenar tokens.

- Añade los alcances requeridos en la configuración de permisos de API de tu centro de administración de Microsoft Entra y en el conector de Microsoft Entra ID de Logto.

- Habilita Almacenar tokens para acceso persistente a la API en el conector de Microsoft Entra ID de Logto. Logto almacenará de forma segura los tokens de acceso y actualización de Microsoft en el Secret Vault.

- Para asegurar que se devuelvan los tokens de actualización (Refresh tokens), añade el alcance

offline_accessa los permisos de tu aplicación de Microsoft Entra ID e inclúyelo en los alcances de tu conector de Microsoft Entra ID en Logto. Este alcance permite que tu aplicación mantenga el acceso a los recursos durante períodos prolongados.

Paso 5: Establece dominios de correo electrónico y habilita el conector SSO

Proporciona los domains de correo electrónico de tu organización en la pestaña de experience del conector. Esto habilitará el conector SSO como un método de autenticación para esos usuarios.

Los usuarios con direcciones de correo electrónico en los dominios especificados estarán exclusivamente limitados a utilizar tu conector SSO como su único método de autenticación.