Configurer l’authentification unique avec Microsoft Entra ID (SAML)

Avec un minimum d'efforts de configuration, ce connecteur permet l'intégration avec Microsoft Entra ID (anciennement Azure AD) pour le SSO d’entreprise.

Pour plus d'informations sur l'authentification unique (SSO) et comment configurer l'authentification unique (SSO) dans Logto, veuillez consulter la documentation SSO d’entreprise (SAML & OIDC) pour commencer.

Étape 1 : Créer une application SSO Azure AD

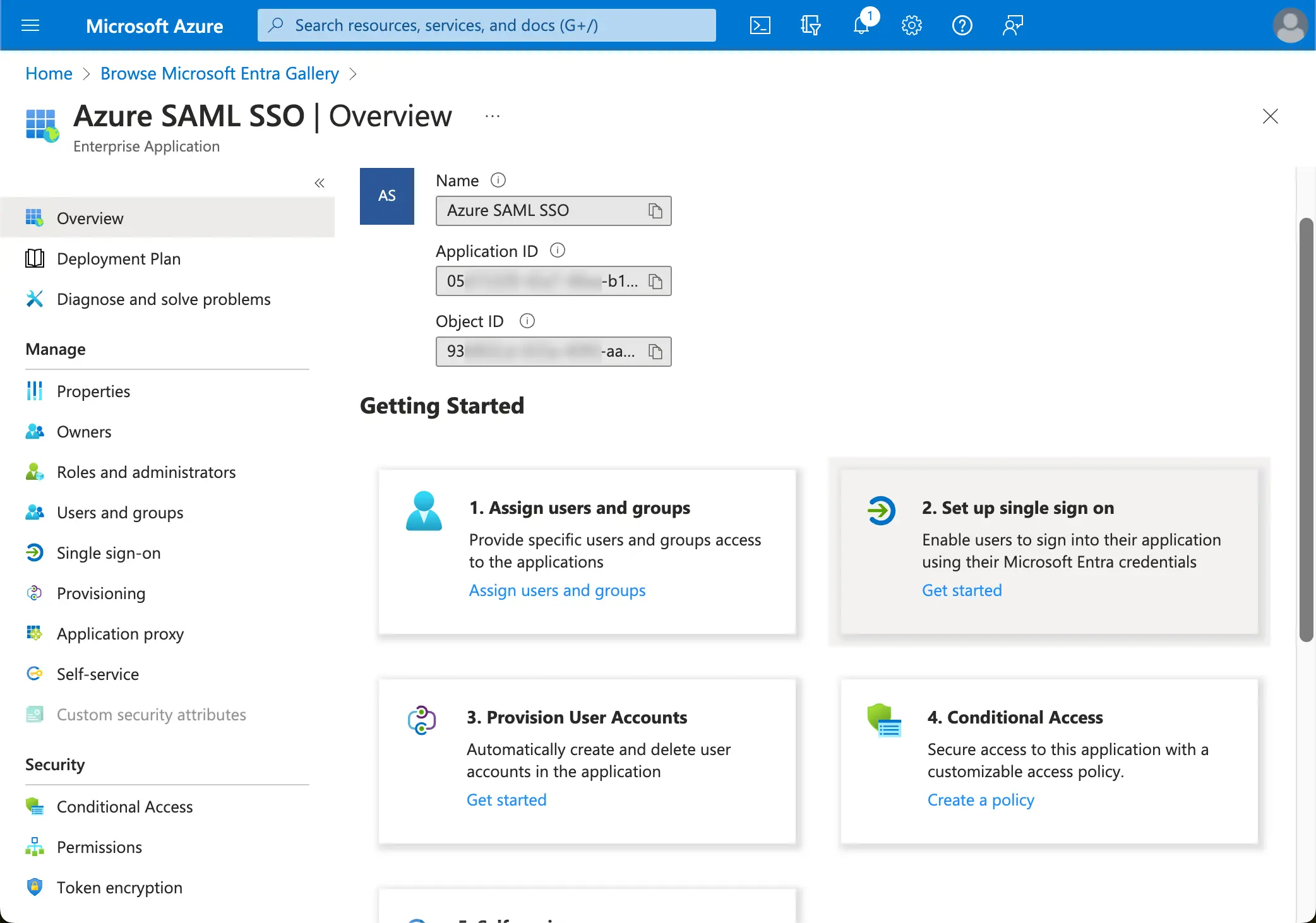

Initiez l'intégration SSO Azure AD en créant une application SSO du côté Azure AD.

- Allez sur le portail Azure et connectez-vous en tant qu'administrateur.

- Sélectionnez le service

Microsoft Entra ID. - Naviguez vers les

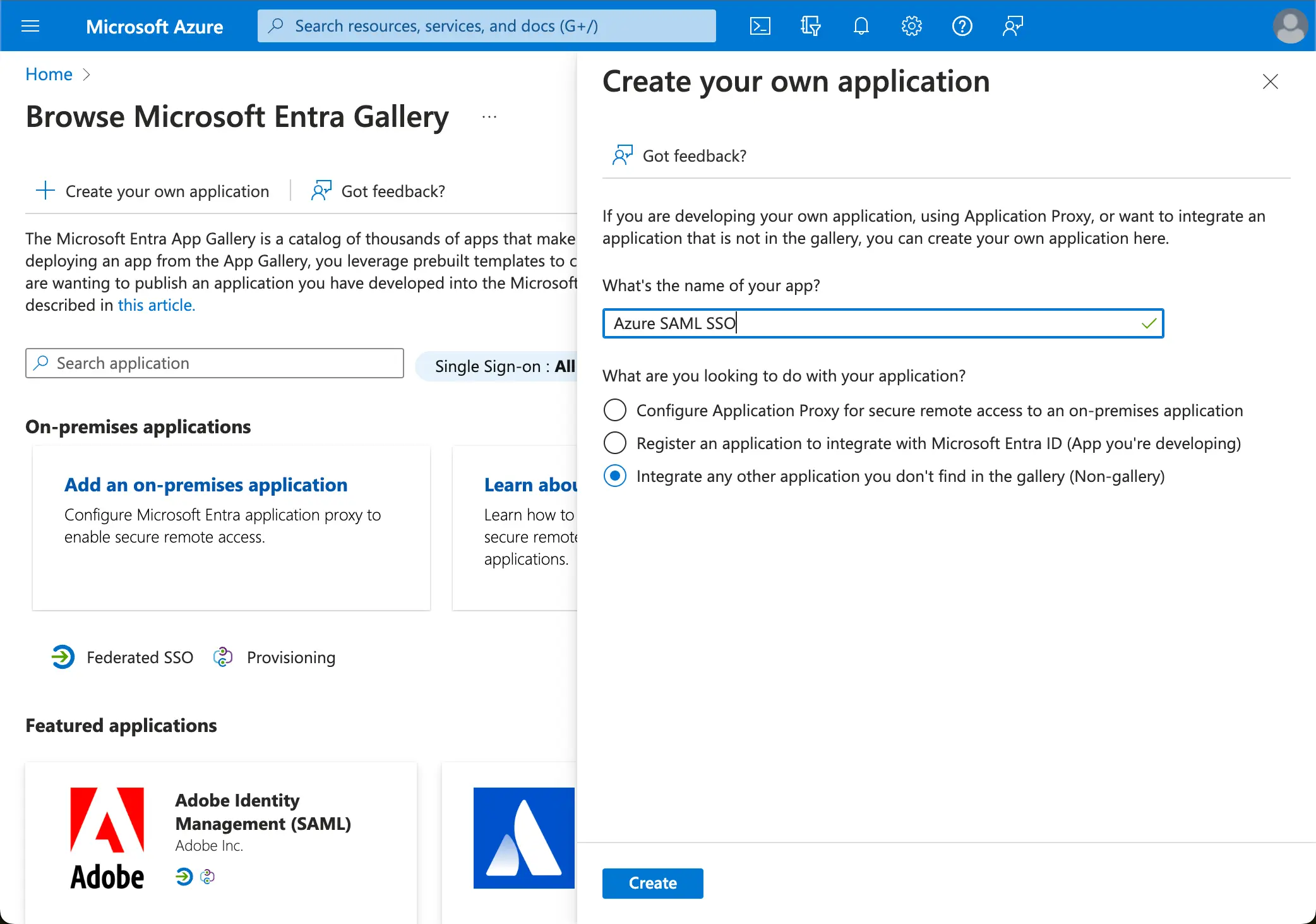

Applications d'entrepriseà l'aide du menu latéral. Cliquez surNouvelle application, et sélectionnezCréer votre propre application.

- Entrez le nom de l'application et sélectionnez

Intégrer toute autre application que vous ne trouvez pas dans la galerie (Non-galerie). - Sélectionnez

Configurer l’authentification unique>SAML.

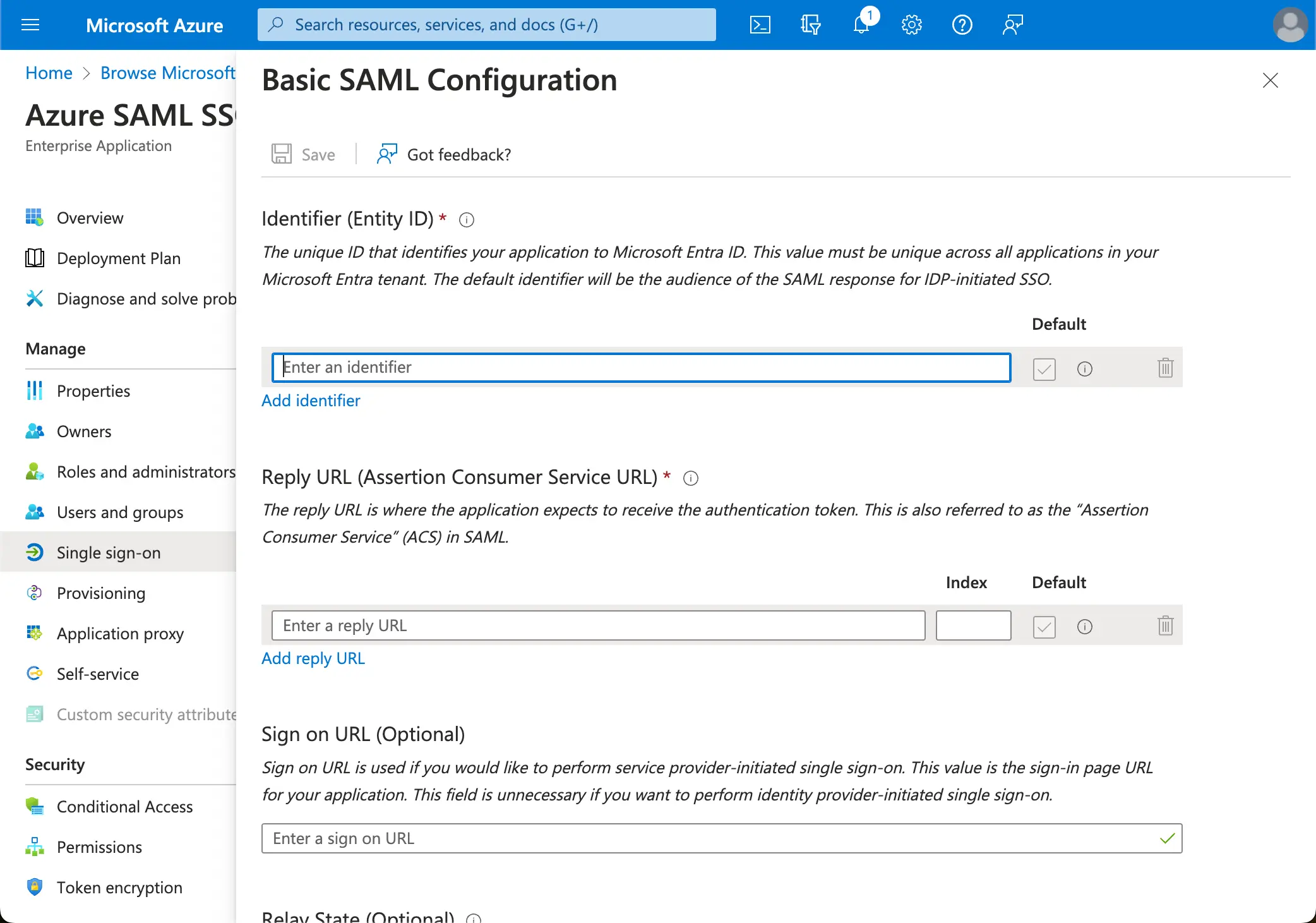

- Suivez les instructions, comme première étape, vous devrez remplir la configuration SAML de base en utilisant les informations suivantes fournies par Logto.

- URI d’audience (ID d’entité SP) : Il représente un identifiant unique global pour votre service Logto, fonctionnant comme l'EntityId pour SP lors des requêtes d’authentification vers le fournisseur d’identité (IdP). Cet identifiant est essentiel pour l'échange sécurisé des assertions SAML et d'autres données liées à l'authentification entre l'IdP et Logto.

- URL ACS : L'URL du service consommateur d'assertions (ACS) est l'emplacement où l'assertion SAML est envoyée avec une requête POST. Cette URL est utilisée par l'IdP pour envoyer l'assertion SAML à Logto. Elle agit comme une URL de rappel où Logto s'attend à recevoir et à consommer la réponse SAML contenant les informations d'identité de l'utilisateur.

Cliquez sur Enregistrer pour continuer.

Étape 2 : Configurer le SSO SAML sur Logto

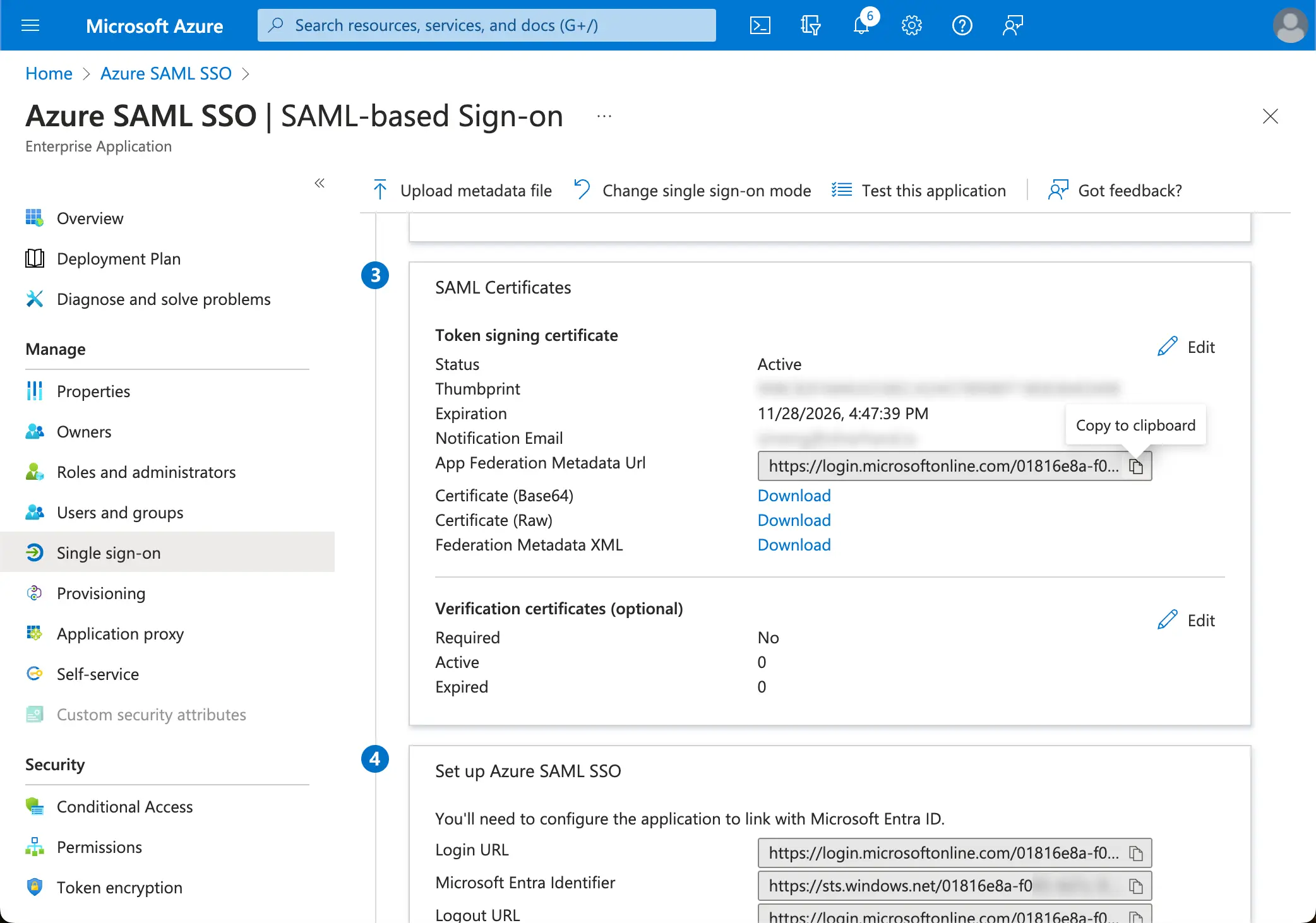

Pour que l'intégration SAML SSO fonctionne, vous devrez fournir les métadonnées de l'IdP à Logto. Revenons du côté de Logto et accédons à l'onglet Connection de votre connecteur Azure AD SSO.

Logto propose trois manières différentes de configurer les métadonnées de l'IdP. La manière la plus simple est de fournir l'URL des métadonnées de l'application Azure AD SSO.

Copiez l'URL des métadonnées de fédération de l'application à partir de la section Certificats SAML de votre application Azure AD SSO et collez-la dans le champ Metadata URL dans Logto.

Logto récupérera les métadonnées à partir de l'URL et configurera automatiquement l'intégration SAML SSO.

Étape 3 : Configurer le mapping des attributs utilisateur

Logto offre un moyen flexible de mapper les attributs utilisateur renvoyés par le fournisseur d’identité (IdP) aux attributs utilisateur dans Logto. Logto synchronisera par défaut les attributs utilisateur suivants depuis l'IdP :

- id : L'identifiant unique de l'utilisateur. Logto lira la revendication

nameIDde la réponse SAML comme identifiant d'identité SSO de l'utilisateur. - email : L'adresse e-mail de l'utilisateur. Logto lira la revendication

emailde la réponse SAML comme e-mail principal de l'utilisateur par défaut. - name : Le nom de l'utilisateur.

Vous pouvez gérer la logique de mappage des attributs utilisateur soit du côté Azure AD, soit du côté Logto.

-

Mapper les attributs utilisateur AzureAD aux attributs utilisateur Logto du côté Logto.

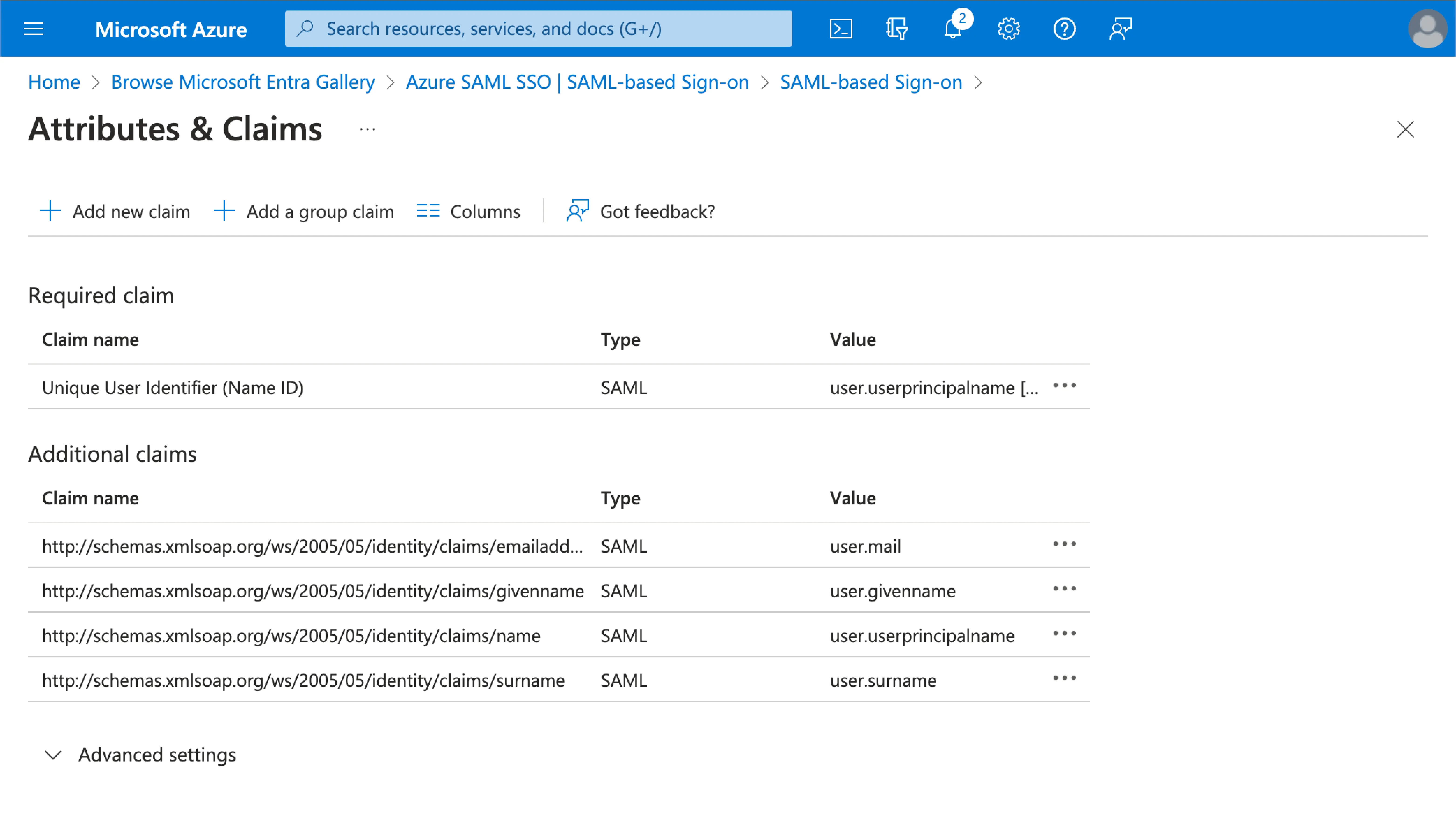

Visitez la section

Attributes & Claimsde votre application SSO Azure AD.Copiez les noms d'attributs suivants (avec le préfixe de l'espace de noms) et collez-les dans les champs correspondants dans Logto.

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recommandation : mettez à jour cette carte de valeur d'attribut àuser.displaynamepour une meilleure expérience utilisateur)

-

Mapper les attributs utilisateur AzureAD aux attributs utilisateur Logto du côté AzureAD.

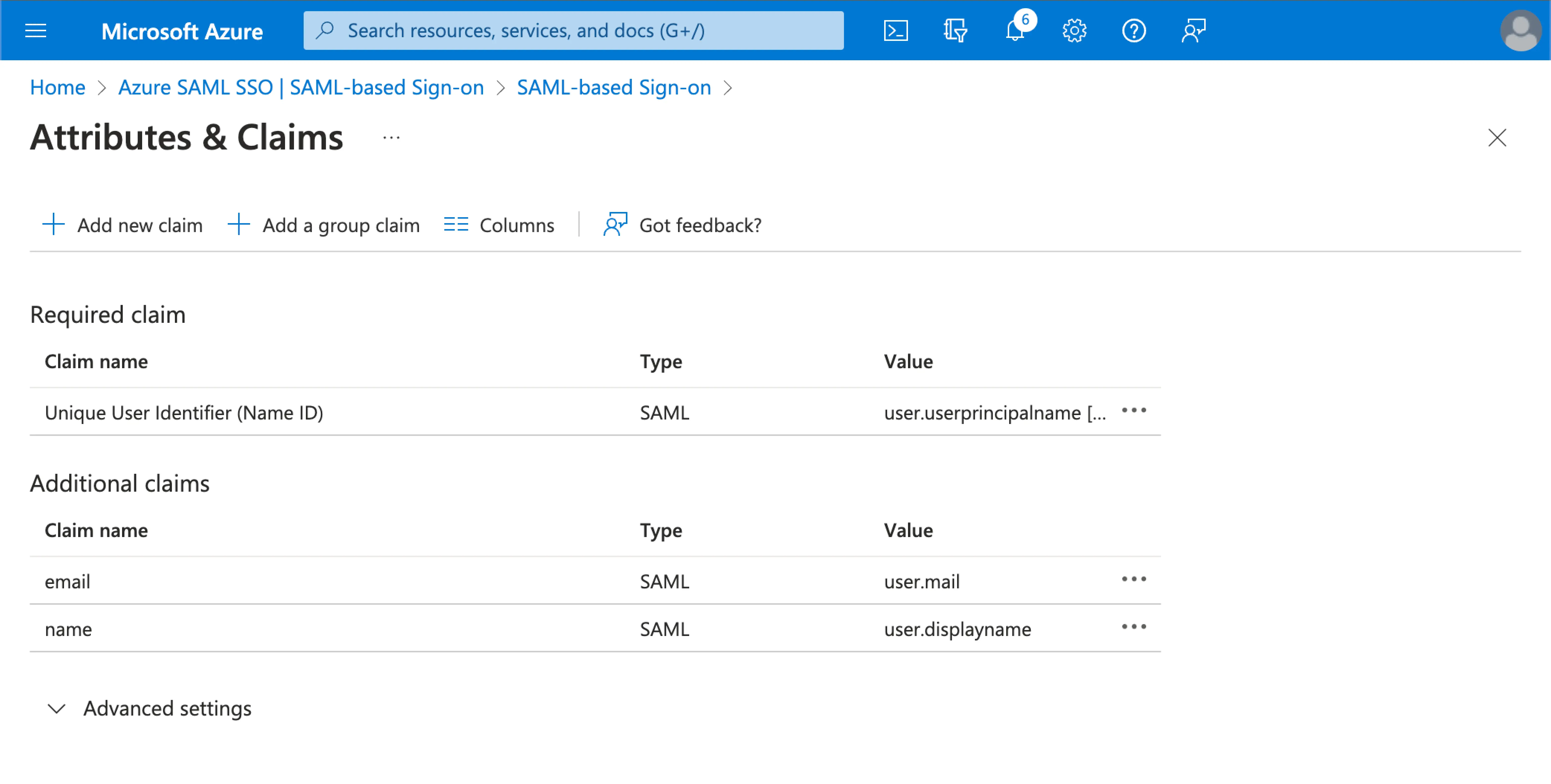

Visitez la section

Attributes & Claimsde votre application SSO Azure AD.Cliquez sur

Edit, et mettez à jour les champsAdditional claimsen fonction des paramètres des attributs utilisateur Logto :- mettez à jour la valeur du nom de revendication en fonction des paramètres des attributs utilisateur Logto.

- supprimez le préfixe de l'espace de noms.

- cliquez sur

Savepour continuer.

Vous devriez obtenir les paramètres suivants :

Vous pouvez également spécifier des attributs utilisateur supplémentaires du côté Azure AD. Logto conservera un enregistrement des attributs utilisateur originaux renvoyés par l'IdP sous le champ sso_identity de l'utilisateur.

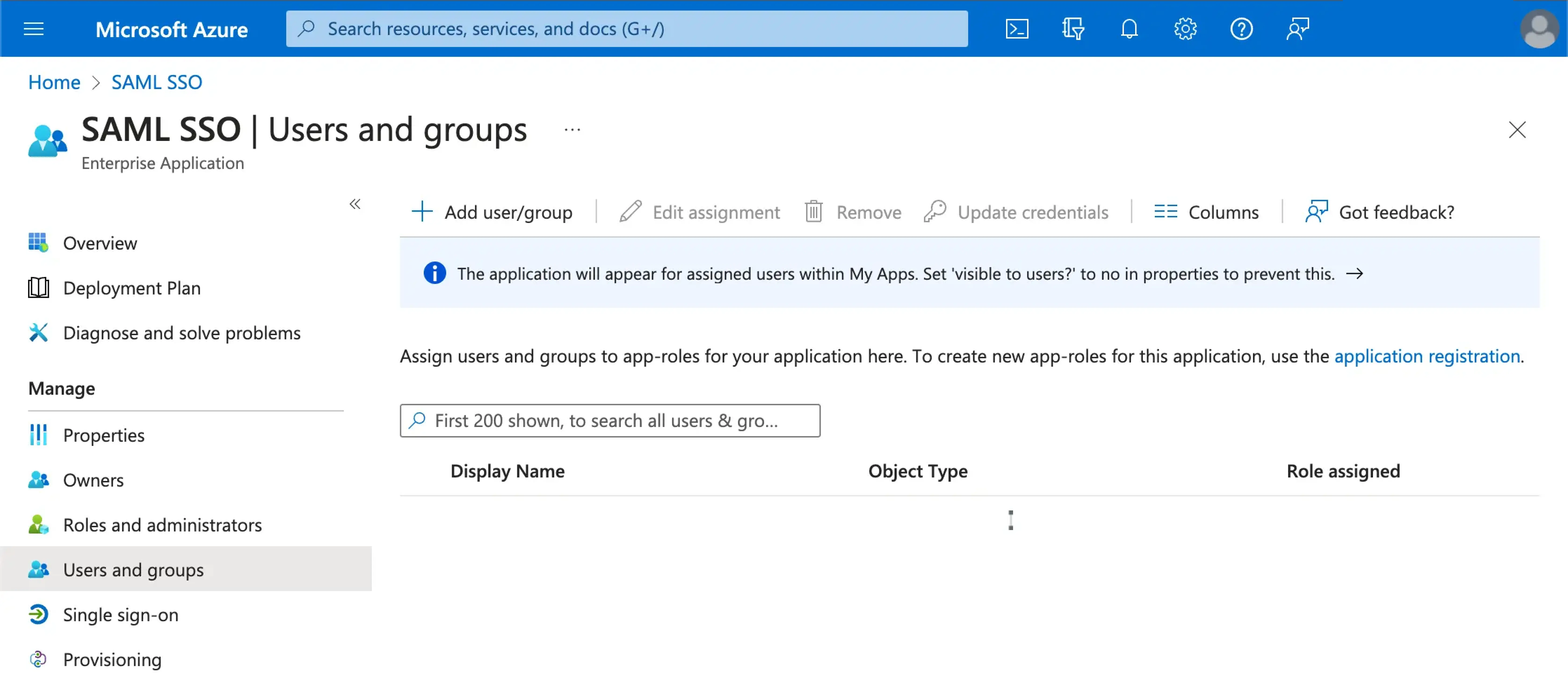

Étape 4 : Assigner des utilisateurs à l'application SSO Azure AD

Visitez la section Users and groups de votre application Azure AD SSO. Cliquez sur Add user/group pour attribuer des utilisateurs à l'application Azure AD SSO. Seuls les utilisateurs attribués à votre application Azure AD SSO pourront s'authentifier via le connecteur Azure AD SSO.

Étape 5 : Définir les domaines de messagerie et activer le connecteur SSO

Fournissez les domaines de messagerie de votre organisation dans l'onglet SSO experience du connecteur de Logto. Cela activera le connecteur SSO comme méthode d'authentification pour ces utilisateurs.

Les utilisateurs ayant des adresses e-mail dans les domaines spécifiés seront redirigés pour utiliser le connecteur SAML SSO comme seule méthode d'authentification.

Veuillez consulter la documentation officielle d'Azure AD pour plus de détails sur l'intégration SSO d'Azure AD.