Single Sign-On mit Microsoft Entra ID (SAML) einrichten

Mit minimalem Konfigurationsaufwand ermöglicht dieser Connector die Integration mit Microsoft Entra ID (früher Azure AD) für Enterprise SSO.

Für weitere Informationen über SSO und wie man SSO in Logto konfiguriert, schaue bitte in der Enterprise SSO (SAML & OIDC) Dokumentation nach, um loszulegen.

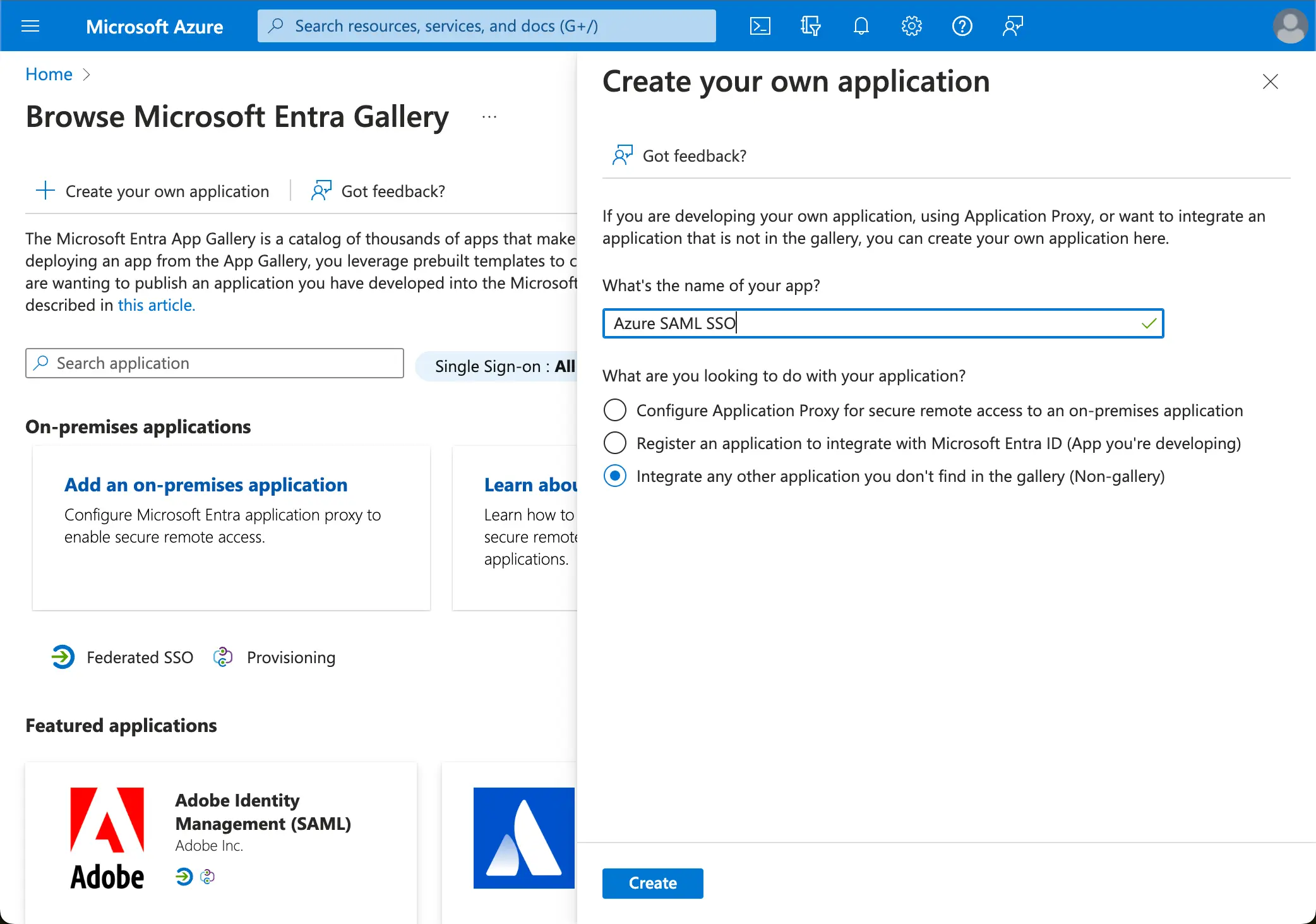

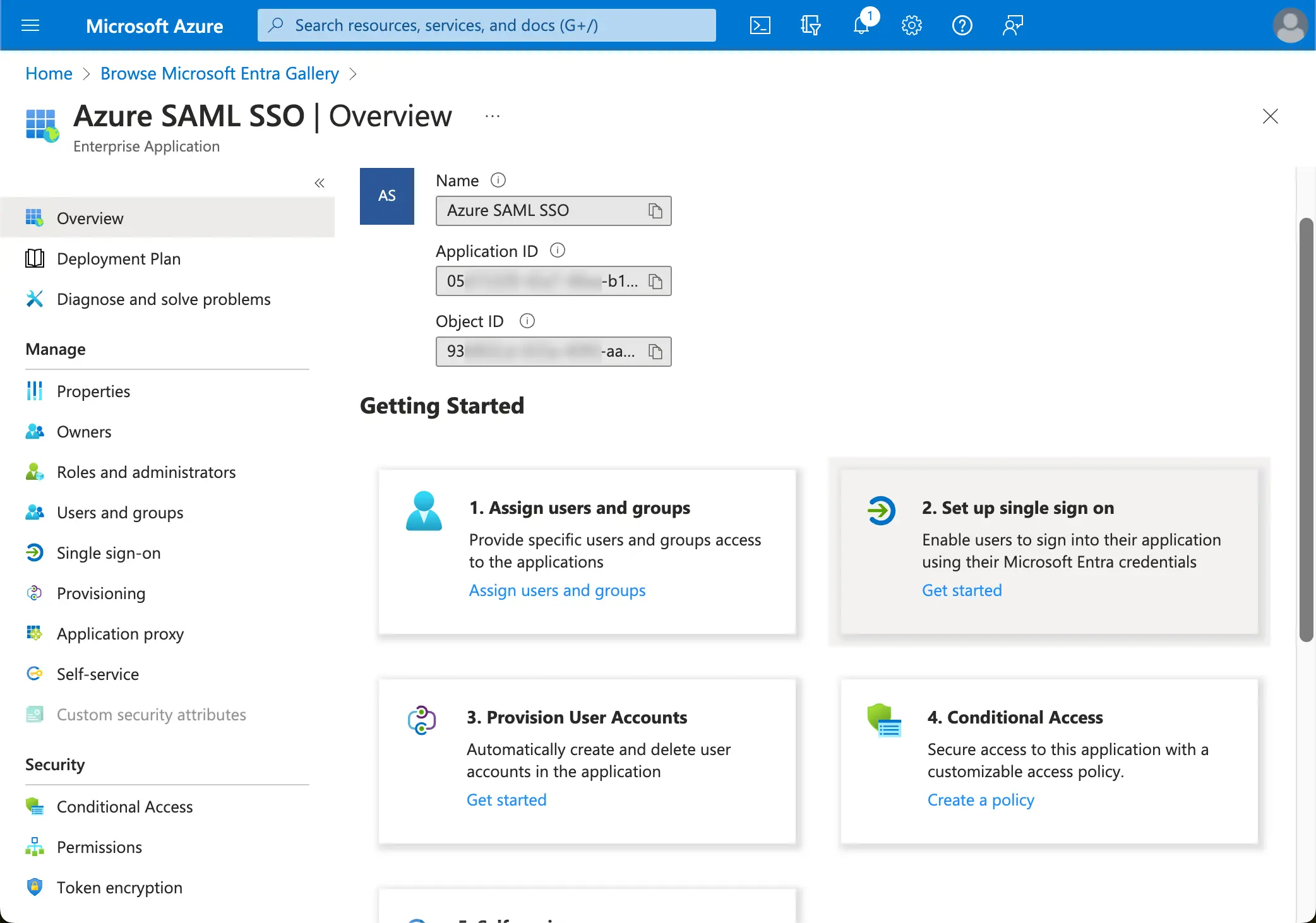

Schritt 1: Eine Azure AD SSO-Anwendung erstellen

Starte die Azure AD SSO-Integration, indem du eine SSO-Anwendung auf der Azure AD-Seite erstellst.

- Gehe zum Azure-Portal und melde dich als Administrator an.

- Wähle den Dienst

Microsoft Entra ID. - Navigiere im Seitenmenü zu den

Enterprise applications. Klicke aufNew applicationund wähleCreate your own application.

- Gib den Anwendungsnamen ein und wähle

Integrate any other application you don't find in the gallery (Non-gallery). - Wähle

Setup single sign-on>SAML.

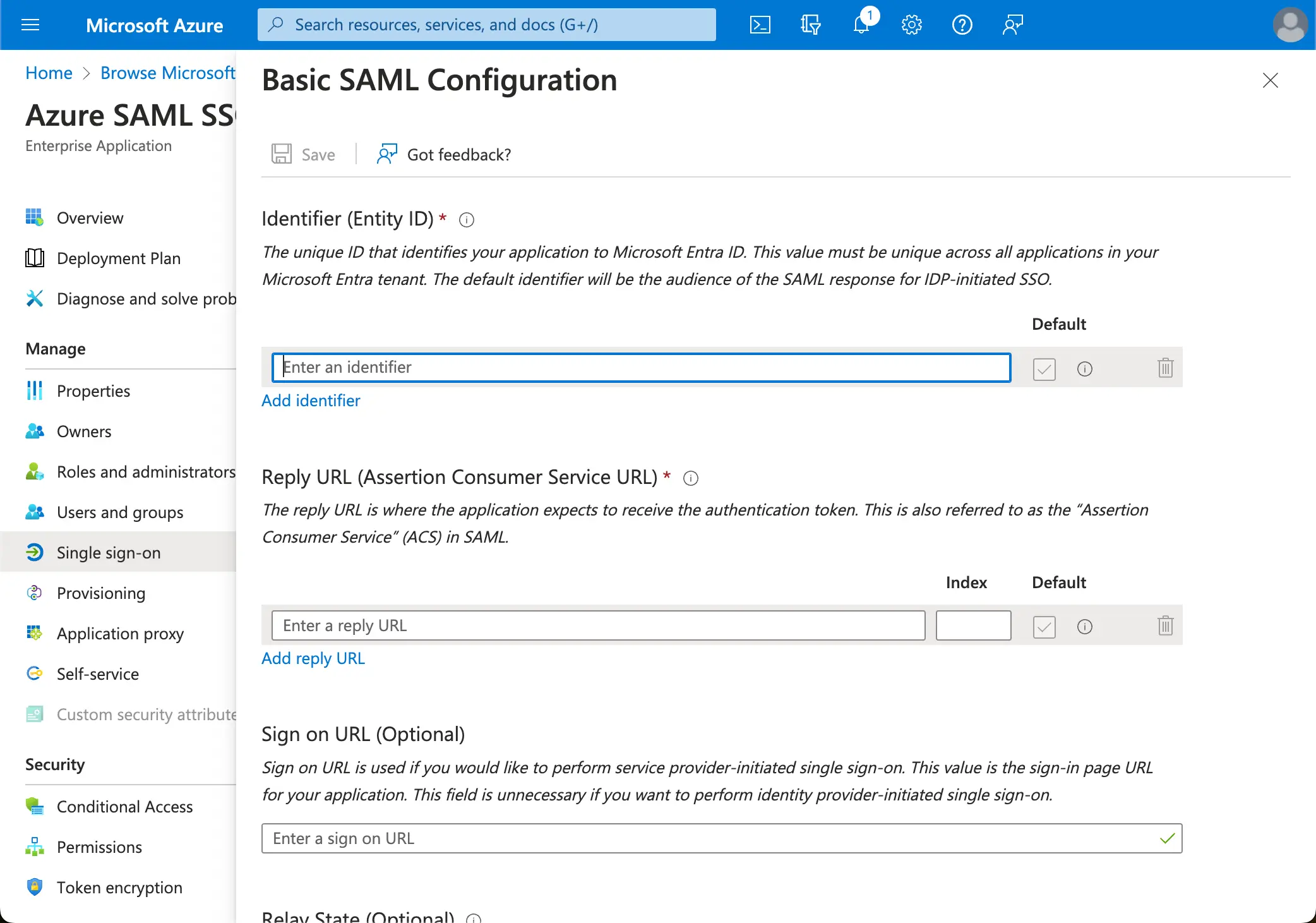

- Befolge die Anweisungen. Im ersten Schritt musst du die grundlegende SAML-Konfiguration mit den von Logto bereitgestellten Informationen ausfüllen.

- Audience URI (SP Entity ID): Sie stellt einen global eindeutigen Bezeichner für deinen Logto-Dienst dar und fungiert als EntityId für SP während Authentifizierungsanfragen an den IdP. Dieser Bezeichner ist entscheidend für den sicheren Austausch von SAML-Assertions und anderen authentifizierungsbezogenen Daten zwischen dem IdP und Logto.

- ACS URL: Die Assertion Consumer Service (ACS) URL ist der Ort, an den die SAML-Assertion mit einer POST-Anfrage gesendet wird. Diese URL wird vom IdP verwendet, um die SAML-Assertion an Logto zu senden. Sie fungiert als Callback-URL, bei der Logto erwartet, die SAML-Antwort mit den Identitätsinformationen des Benutzers zu erhalten und zu verarbeiten.

Klicke auf Save, um fortzufahren.

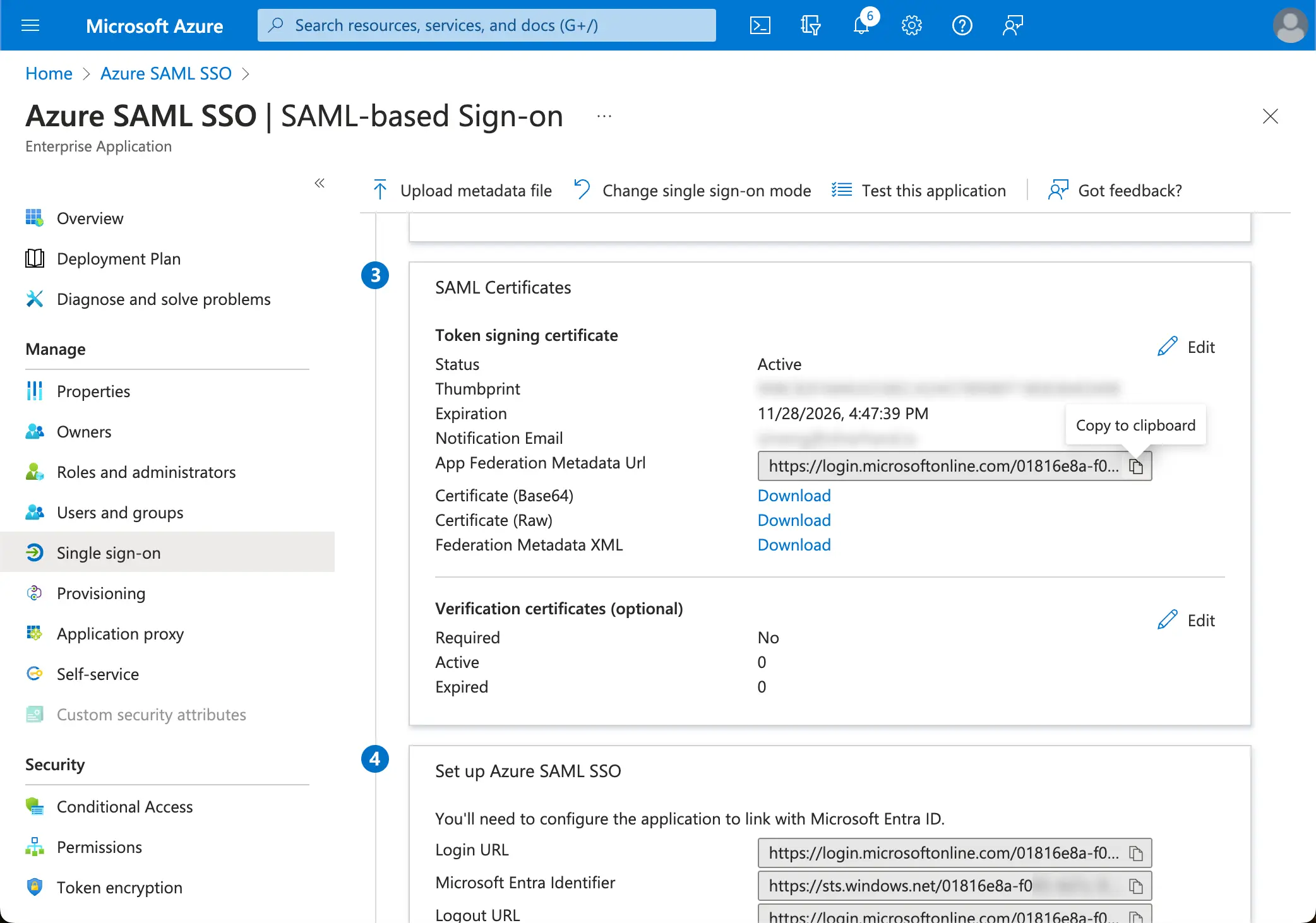

Schritt 2: SAML SSO bei Logto konfigurieren

Um die SAML SSO-Integration zum Laufen zu bringen, musst du die IdP-Metadaten an Logto zurückgeben. Wechseln wir zurück zur Logto-Seite und navigieren zum Connection-Tab deines Azure AD SSO-Connectors.

Logto bietet drei verschiedene Möglichkeiten, die IdP-Metadaten zu konfigurieren. Der einfachste Weg ist die Bereitstellung der metadata URL der Azure AD SSO-Anwendung.

Kopiere die App Federation Metadata Url aus dem SAML Certificates section deiner Azure AD SSO-Anwendung und füge sie in das Metadata URL-Feld in Logto ein.

Logto wird die Metadaten von der URL abrufen und die SAML SSO-Integration automatisch konfigurieren.

Schritt 3: Benutzerattributzuordnung konfigurieren

Logto bietet eine flexible Möglichkeit, die von IdP zurückgegebenen Benutzerattribute den Benutzerattributen in Logto zuzuordnen. Logto synchronisiert standardmäßig die folgenden Benutzerattribute von IdP:

- id: Der eindeutige Identifikator des Benutzers. Logto liest den

nameIDAnspruch aus der SAML-Antwort als Benutzer-SSO-Identitäts-ID. - email: Die E-Mail-Adresse des Benutzers. Logto liest den

emailAnspruch aus der SAML-Antwort standardmäßig als primäre E-Mail des Benutzers. - name: Der Name des Benutzers.

Du kannst die Logik der Benutzerattributzuordnung entweder auf der Azure AD-Seite oder auf der Logto-Seite verwalten.

-

Ordne die AzureAD-Benutzerattribute den Logto-Benutzerattributen auf der Logto-Seite zu.

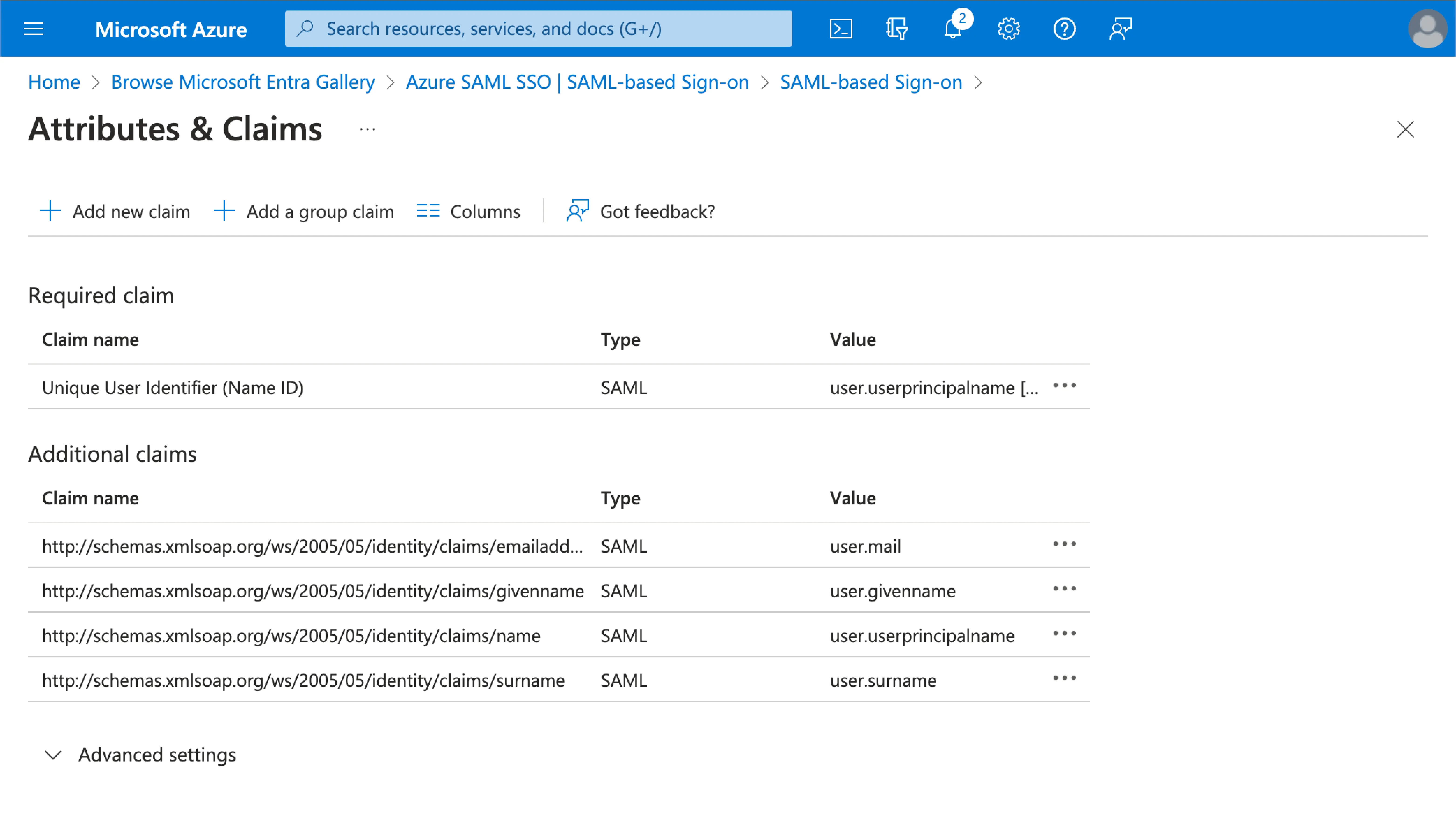

Besuche den Abschnitt

Attributes & Claimsdeiner Azure AD SSO-Anwendung.Kopiere die folgenden Attributnamen (mit Namespace-Präfix) und füge sie in die entsprechenden Felder in Logto ein.

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Empfehlung: Aktualisiere diese Attributwertzuordnung aufuser.displaynamefür eine bessere Benutzererfahrung)

-

Ordne die AzureAD-Benutzerattribute den Logto-Benutzerattributen auf der AzureAD-Seite zu.

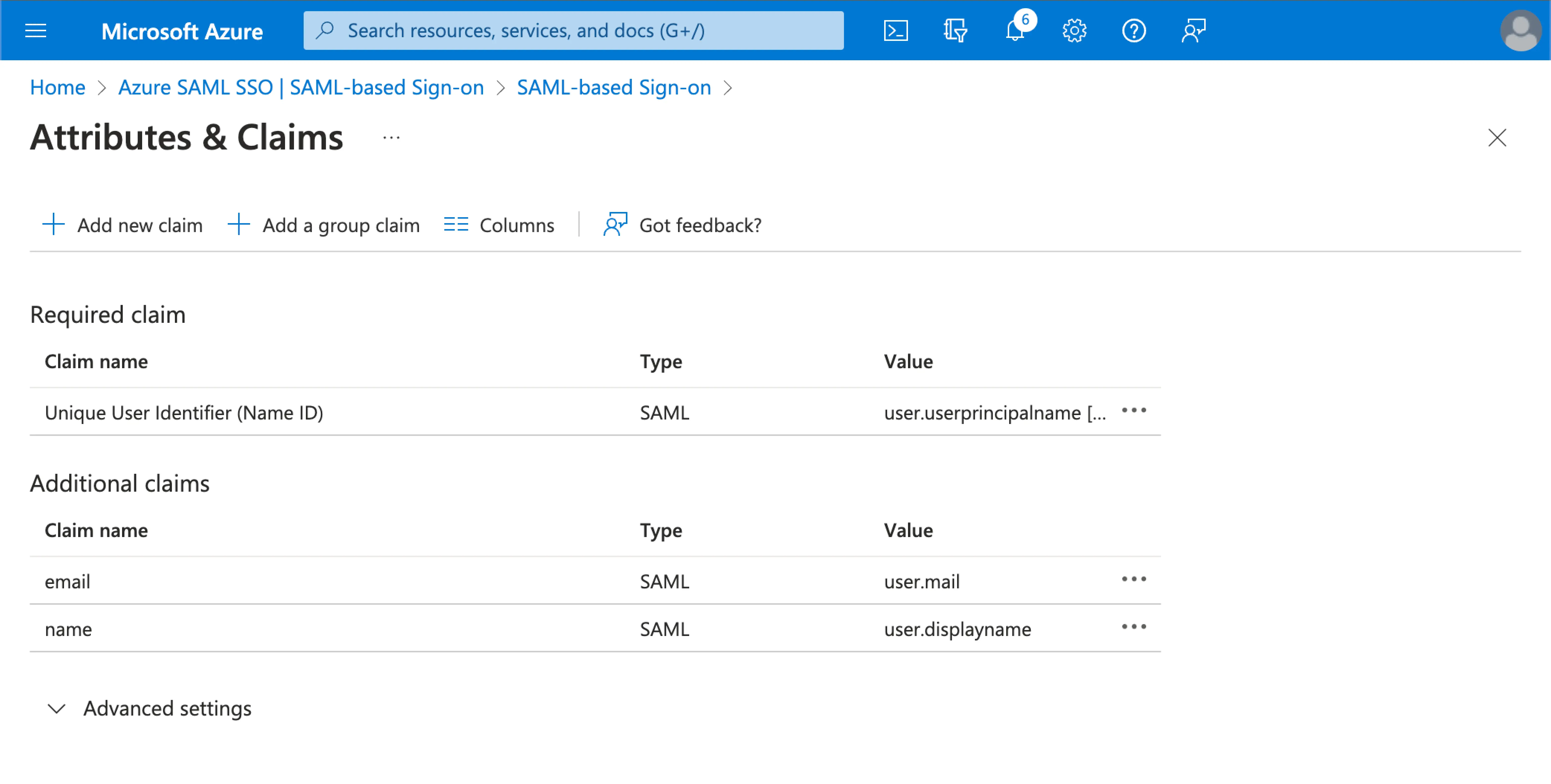

Besuche den Abschnitt

Attributes & Claimsdeiner Azure AD SSO-Anwendung.Klicke auf

Editund aktualisiere die FelderAdditional claimsbasierend auf den Logto-Benutzerattribut-Einstellungen:- Aktualisiere den Anspruchsnamenwert basierend auf den Logto-Benutzerattribut-Einstellungen.

- Entferne das Namespace-Präfix.

- Klicke auf

Save, um fortzufahren.

Die Einstellungen sollten wie folgt enden:

Du kannst auch zusätzliche Benutzerattribute auf der Azure AD-Seite angeben. Logto wird die ursprünglichen Benutzerattribute, die von IdP zurückgegeben werden, im Feld sso_identity des Benutzers speichern.

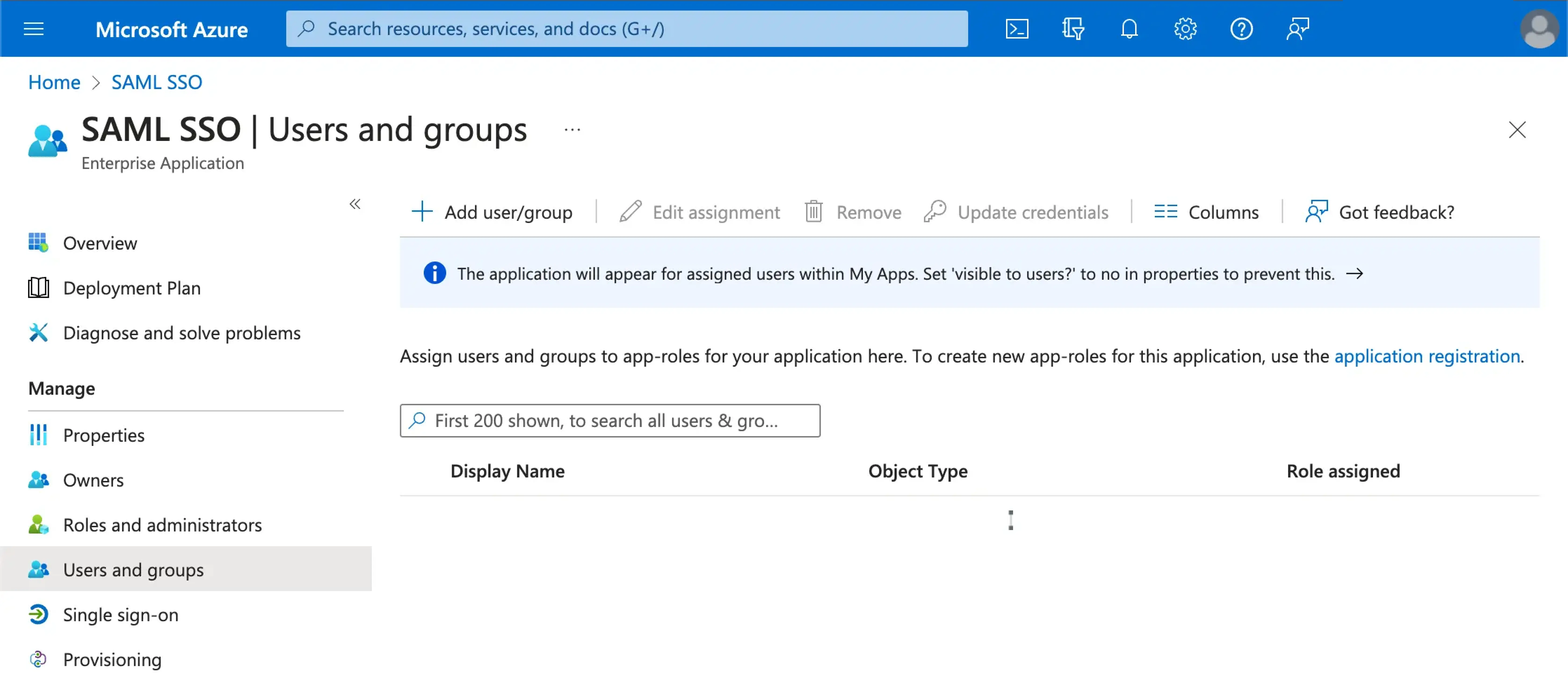

Schritt 4: Benutzer der Azure AD SSO-Anwendung zuweisen

Besuche den Abschnitt Users and groups deiner Azure AD SSO-Anwendung. Klicke auf Add user/group, um Benutzer der Azure AD SSO-Anwendung zuzuweisen. Nur Benutzer, die deiner Azure AD SSO-Anwendung zugewiesen sind, können sich über den Azure AD SSO-Connector authentifizieren.

Schritt 5: E-Mail-Domänen festlegen und den SSO-Connector aktivieren

Gib die E-Mail-Domains deiner Organisation im Logto-Connector-Tab SSO experience an. Dies wird den SSO-Connector als Authentifizierungsmethode für diese Benutzer aktivieren.

Benutzer mit E-Mail-Adressen in den angegebenen Domains werden zur Verwendung des SAML SSO-Connectors als einzige Authentifizierungsmethode weitergeleitet.

Bitte sieh dir die offizielle Dokumentation von Azure AD für weitere Details zur Azure AD SSO-Integration an.