Single Sign-On mit Google Workspace einrichten

Mit minimalem Konfigurationsaufwand ermöglicht dieser Connector die Integration mit Microsoft Entra ID für Enterprise SSO.

Für weitere Informationen über SSO und wie man SSO in Logto konfiguriert, schaue bitte in der Enterprise SSO (SAML & OIDC) Dokumentation nach, um loszulegen.

Schritt 1: Ein neues Projekt auf der Google Cloud Platform erstellen

Bevor du Google Workspace als Authentifizierungsanbieter verwenden kannst, musst du ein Projekt in der Google API Console einrichten, um OAuth 2.0-Anmeldedaten zu erhalten. Wenn du bereits ein Projekt hast, kannst du diesen Schritt überspringen. Andernfalls erstelle ein neues Projekt unter deiner Google-Organisation.

Schritt 2: Den Zustimmungsbildschirm für deine Anwendung konfigurieren

Um ein neues OIDC-Zertifikat zu erstellen, musst du den Zustimmungsbildschirm für deine Anwendung konfigurieren.

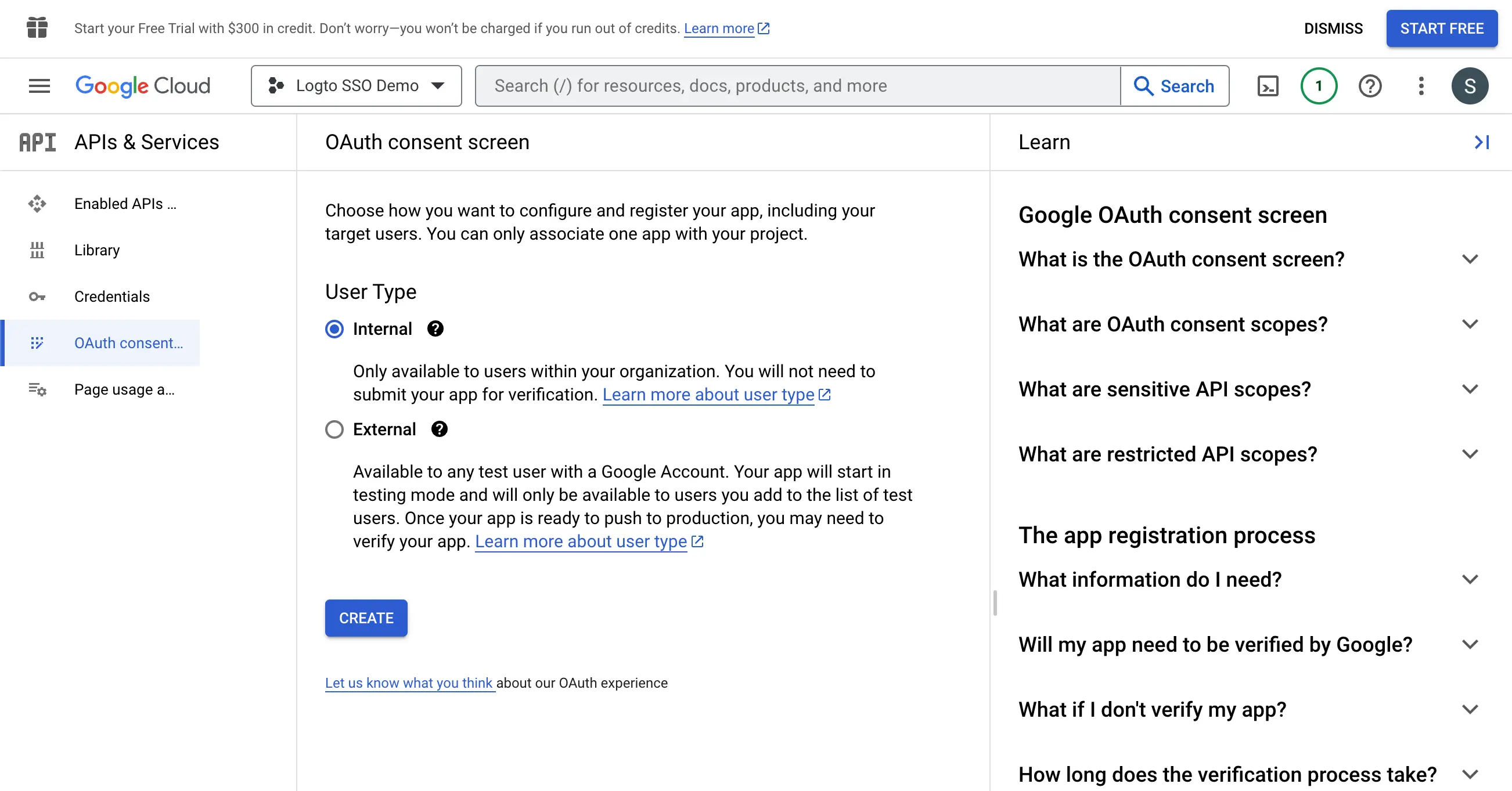

- Navigiere zur Seite OAuth-Zustimmungsbildschirm und wähle den Benutzertyp

Internaus. Dadurch wird die OAuth-Anwendung nur für Benutzer innerhalb deiner Organisation verfügbar.

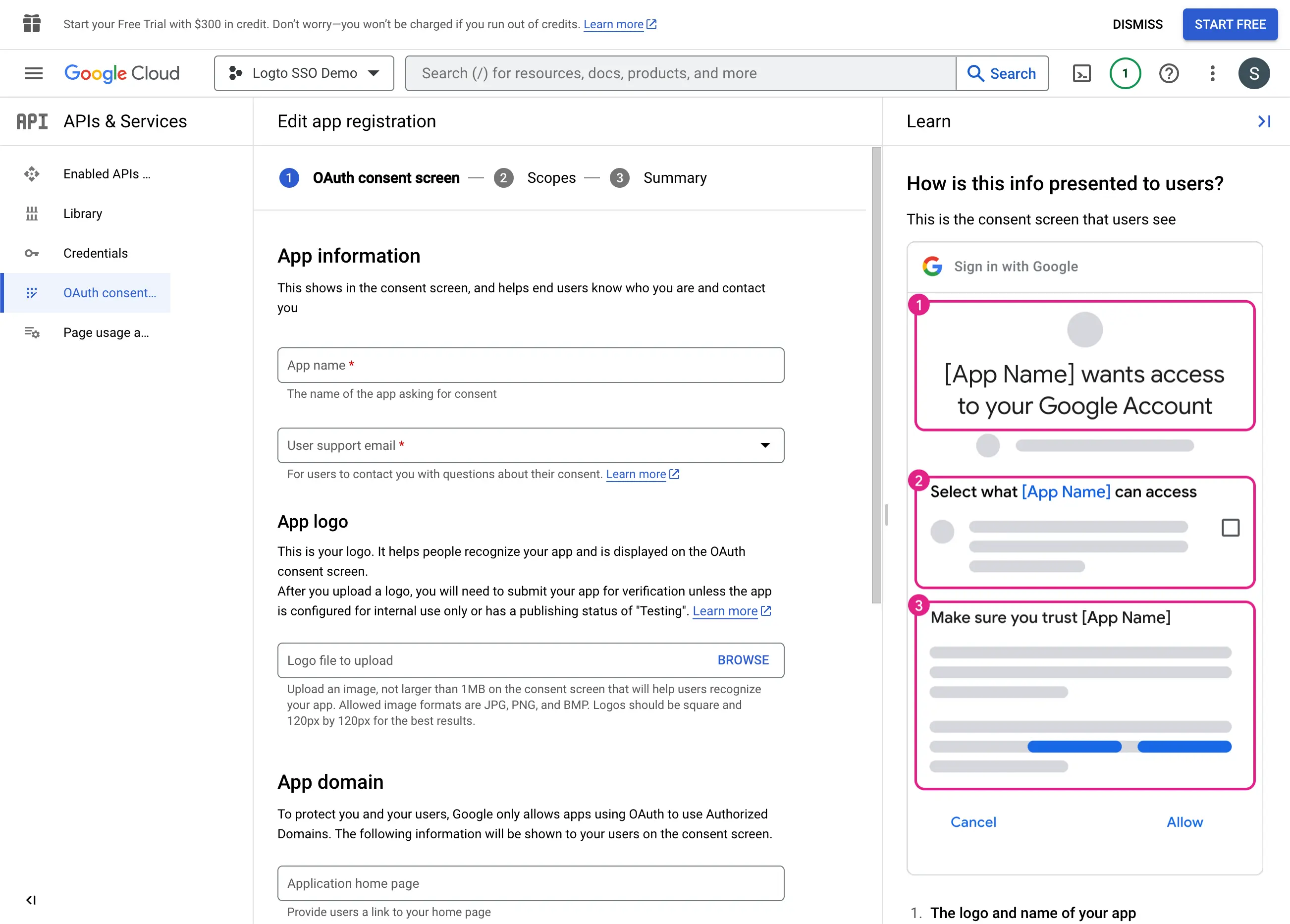

- Fülle die Einstellungen des

Zustimmungsbildschirmsgemäß den Anweisungen auf der Seite aus. Du musst die folgenden Mindestinformationen angeben:

- Anwendungsname: Der Name deiner Anwendung. Er wird auf dem Zustimmungsbildschirm angezeigt.

- Support-E-Mail: Die Support-E-Mail deiner Anwendung. Sie wird auf dem Zustimmungsbildschirm angezeigt.

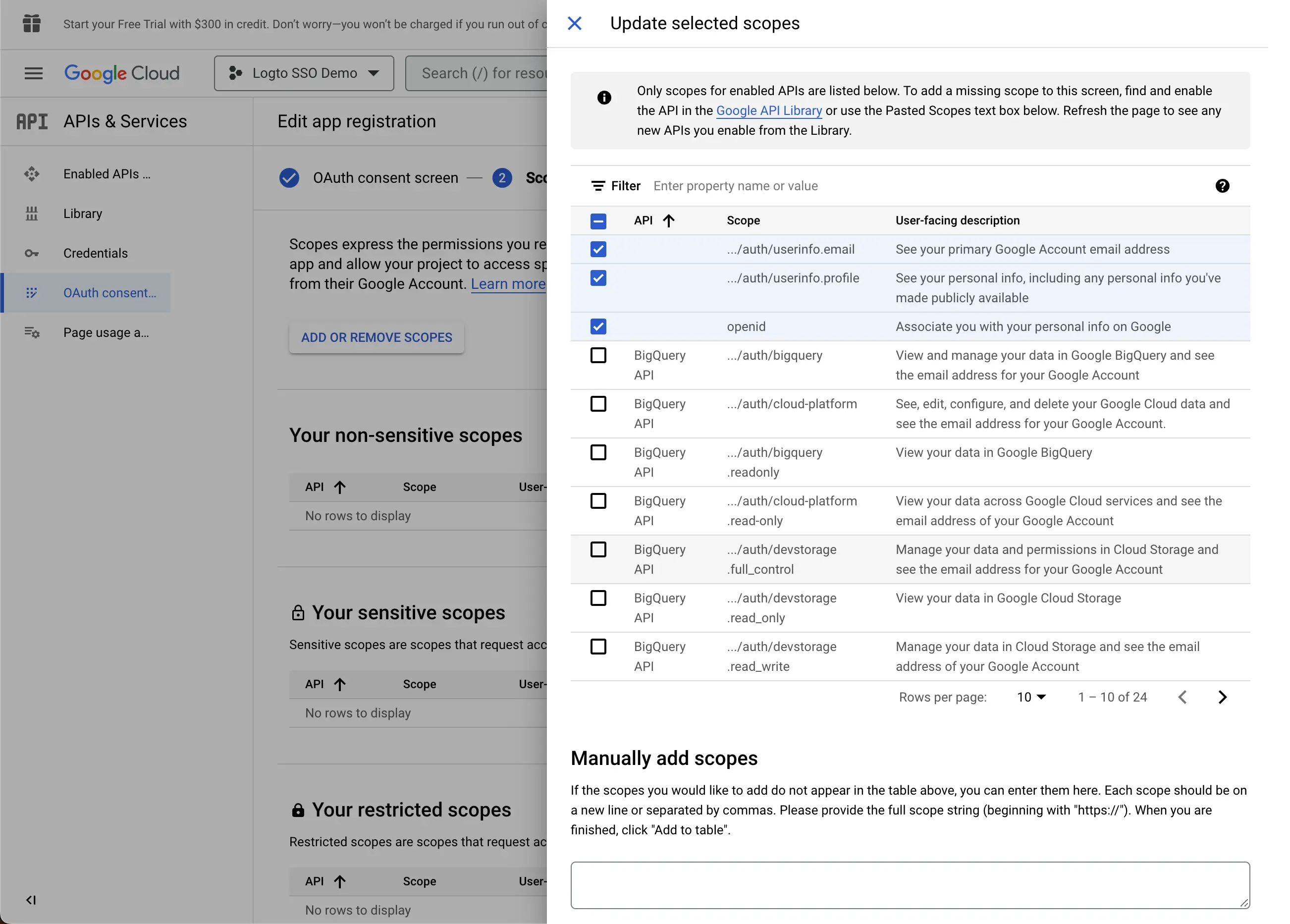

- Setze die

Berechtigungenfür deine Anwendung. Um die Identitätsinformationen und die E-Mail-Adresse des Benutzers ordnungsgemäß vom IdP abzurufen, müssen Logto SSO-Connectors die folgenden Berechtigungen vom IdP gewähren:

- openid: Diese Berechtigung ist für die OIDC-Authentifizierung erforderlich. Sie wird verwendet, um das ID-Token abzurufen und Zugriff auf den userInfo-Endpunkt des IdP zu erhalten.

- profile: Diese Berechtigung ist erforderlich, um auf die grundlegenden Profilinformationen des Benutzers zuzugreifen.

- email: Diese Berechtigung ist erforderlich, um auf die E-Mail-Adresse des Benutzers zuzugreifen.

Klicke auf die Schaltfläche Speichern, um die Einstellungen des Zustimmungsbildschirms zu speichern.

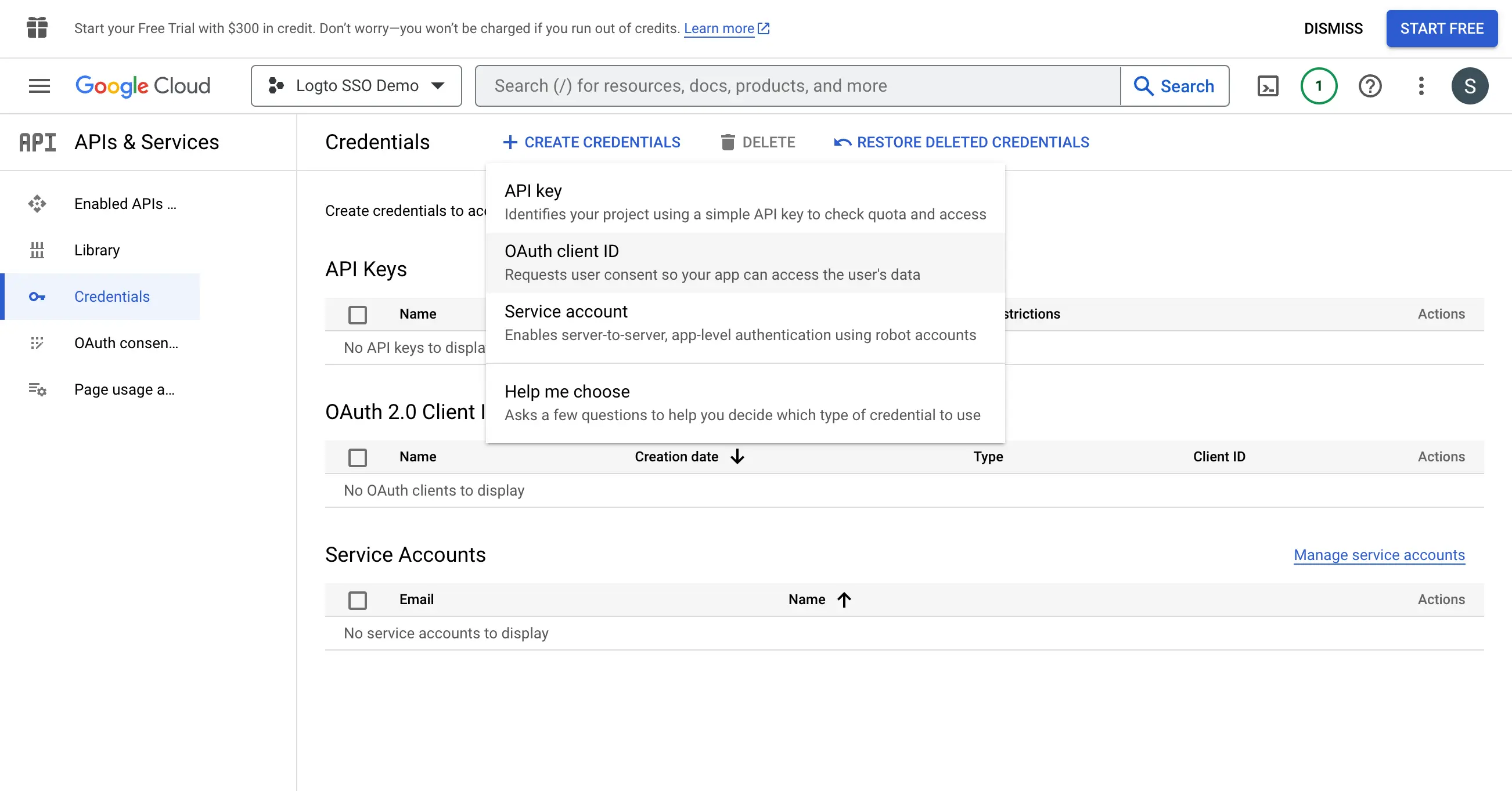

Schritt 3: Neue OAuth-Anmeldedaten erstellen

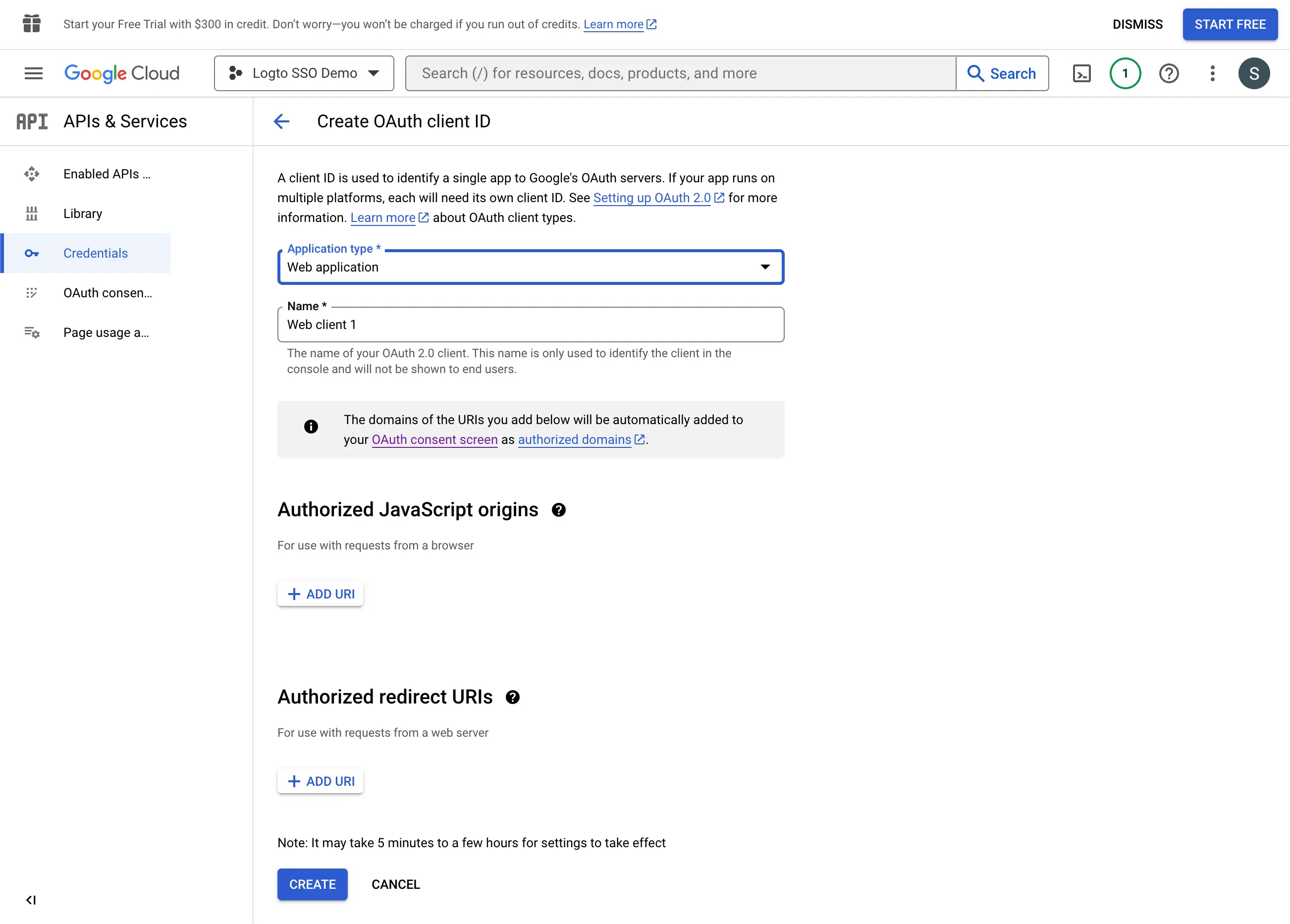

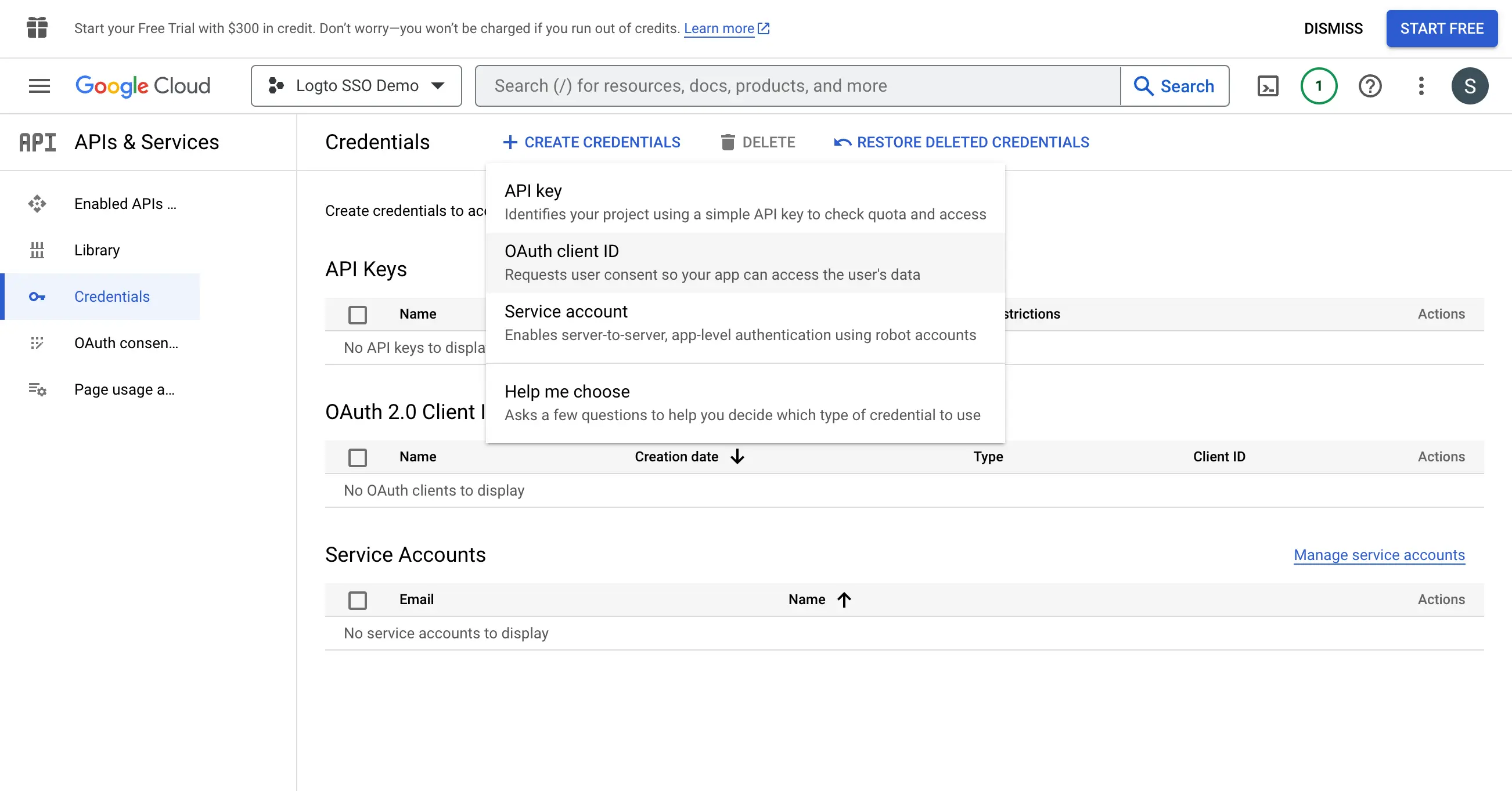

Navigiere zur Seite Credentials und klicke auf die Schaltfläche Create Credentials. Wähle die Option OAuth client ID aus dem Dropdown-Menü, um eine neue OAuth-Berechtigung für deine Anwendung zu erstellen.

Fahre mit der Einrichtung der OAuth-Berechtigung fort, indem du die folgenden Informationen ausfüllst:

- Wähle

Web applicationals Anwendungstyp. - Fülle den

Namedeiner Client-Anwendung aus, zum BeispielLogto SSO Connector. Dies hilft dir, die Berechtigungen in der Zukunft zu identifizieren. - Fülle die

Authorized redirect URIsmit der Logto-Callback-URI aus. Dies ist die URI, zu der Google den Browser des Benutzers nach erfolgreicher Authentifizierung umleitet. Nachdem sich ein Benutzer erfolgreich beim IdP authentifiziert hat, leitet der IdP den Browser des Benutzers zurück zu dieser festgelegten URI zusammen mit einem Autorisierungscode. Logto wird den Authentifizierungsprozess basierend auf dem von dieser URI erhaltenen Autorisierungscode abschließen. - Fülle die

Authorized JavaScript originsmit dem Ursprung der Logto-Callback-URI aus. Dies stellt sicher, dass nur deine Logto-Anwendung Anfragen an den Google OAuth-Server senden kann. - Klicke auf die Schaltfläche

Create, um die OAuth-Berechtigung zu erstellen.

Schritt 4: Logto-Connector mit den Client-Anmeldedaten einrichten

Nach erfolgreicher Erstellung der OAuth-Anmeldeinformationen erhältst du ein modales Fenster mit der Client-ID und dem Client-Geheimnis.

Kopiere die Client ID und das Client secret und fülle die entsprechenden Felder im Connection-Tab des Logto SSO-Connectors aus.

Nun hast du erfolgreich einen Google Workspace SSO-Connector auf Logto konfiguriert.

Schritt 5: Zusätzliche Berechtigungen (Optional)

Berechtigungen (Scopes) definieren die Berechtigungen, die deine App von den Benutzern anfordert, und steuern, auf welche Daten deine App in deren Google Workspace-Konten zugreifen kann. Das Anfordern von Google-Berechtigungen erfordert eine Konfiguration auf beiden Seiten:

In der Google Cloud Console:

- Navigiere zu APIs & Dienste > OAuth-Zustimmungsbildschirm > Berechtigungen (Scopes).

- Klicke auf Berechtigungen hinzufügen oder entfernen und wähle nur die Berechtigungen aus, die deine App benötigt:

- Authentifizierung (Authentication) (Erforderlich):

https://www.googleapis.com/auth/userinfo.emailhttps://www.googleapis.com/auth/userinfo.profileopenid

- API-Zugriff (Optional): Füge alle zusätzlichen Berechtigungen hinzu, die deine App benötigt (z. B. Drive, Kalender, YouTube). Durchsuche die Google API-Bibliothek, um verfügbare Dienste zu finden. Wenn deine App Zugriff auf Google APIs über die grundlegenden Berechtigungen hinaus benötigt, aktiviere zuerst die spezifischen APIs, die deine App verwenden wird (z. B. Google Drive API, Gmail API, Kalender API) in der Google API-Bibliothek.

- Authentifizierung (Authentication) (Erforderlich):

- Klicke auf Aktualisieren, um die Auswahl zu bestätigen.

- Klicke auf Speichern und fortfahren, um die Änderungen zu übernehmen.

Im Logto Google Workspace Connector:

- Logto fügt automatisch die Berechtigungen

openid,profileundemailhinzu, um grundlegende Benutzeridentitätsinformationen abzurufen. Du kannst das FeldScopesleer lassen, wenn du nur grundlegende Benutzerinformationen benötigst. - Füge zusätzliche Berechtigungen (durch Leerzeichen getrennt) im Feld

Scopeshinzu, um mehr Daten von Google anzufordern. Verwende vollständige Scope-URLs, zum Beispiel:https://www.googleapis.com/auth/calendar.readonly

Wenn deine App diese Berechtigungen anfordert, um auf die Google API zuzugreifen und Aktionen auszuführen, stelle sicher, dass du Tokens für dauerhaften API-Zugriff speichern im Logto Google Connector aktivierst. Siehe den nächsten Abschnitt für Details.

Schritt 6: Tokens speichern, um auf Google APIs zuzugreifen (Optional)

Wenn du auf Google APIs zugreifen und Aktionen mit Benutzer-Autorisierung durchführen möchtest, muss Logto bestimmte API-Berechtigungen (Scopes) erhalten und Tokens speichern.

- Füge die erforderlichen Berechtigungen (Scopes) in deiner Google Cloud Console OAuth-Zustimmungsbildschirm-Konfiguration und im Logto Google Connector hinzu.

- Aktiviere Tokens für dauerhaften API-Zugriff speichern im Logto Google Connector. Logto speichert Google Zugangstokens (Access tokens) und Auffrischungstokens (Refresh tokens) sicher im Secret Vault.

- Um sicherzustellen, dass Auffrischungstokens (Refresh tokens) zurückgegeben werden, konfiguriere deinen Logto Google Connector so, dass Offline-Zugriff aktiviert ist.

Du musst offline_access nicht im Logto Scope-Feld hinzufügen — dies kann zu einem Fehler führen. Google verwendet automatisch access_type=offline, wenn Offline-Zugriff aktiviert ist.

Schritt 7: E-Mail-Domains festlegen und den SSO-Connector aktivieren

Gib die E-Mail-Domains deiner Organisation im Tab SSO-Erfahrung des Logto-Connectors an. Dadurch wird der SSO-Connector als Authentifizierungsmethode für diese Benutzer aktiviert.

Benutzer mit E-Mail-Adressen in den angegebenen Domains werden weitergeleitet, um deinen SSO-Connector als einzige Authentifizierungsmethode zu verwenden.

Weitere Informationen zum Google Workspace SSO-Connector findest du unter Google OpenID Connector.