Google Workspace로 싱글 사인온 (SSO)을 설정하세요

최소한의 설정만으로, 이 커넥터를 통해 Microsoft Entra ID와 연동하여 엔터프라이즈 싱글 사인온 (SSO)을 구현할 수 있습니다.

SSO 및 Logto에서 SSO를 구성하는 방법에 대한 자세한 정보는 엔터프라이즈 SSO (SAML & OIDC) 문서를 참조하여 시작하세요.

1단계: Google Cloud Platform에서 새 프로젝트 생성하기

Google Workspace를 인증 (Authentication) 제공자로 사용하기 전에, Google API Console에서 프로젝트를 설정하여 OAuth 2.0 자격 증명을 얻어야 합니다. 이미 프로젝트가 있는 경우, 이 단계를 건너뛸 수 있습니다. 그렇지 않으면, Google 조직 아래에 새 프로젝트를 생성하세요.

2단계: 애플리케이션의 동의 화면(Consent screen) 구성하기

새로운 OIDC 자격 증명을 생성하려면 애플리케이션의 동의 화면을 구성해야 합니다.

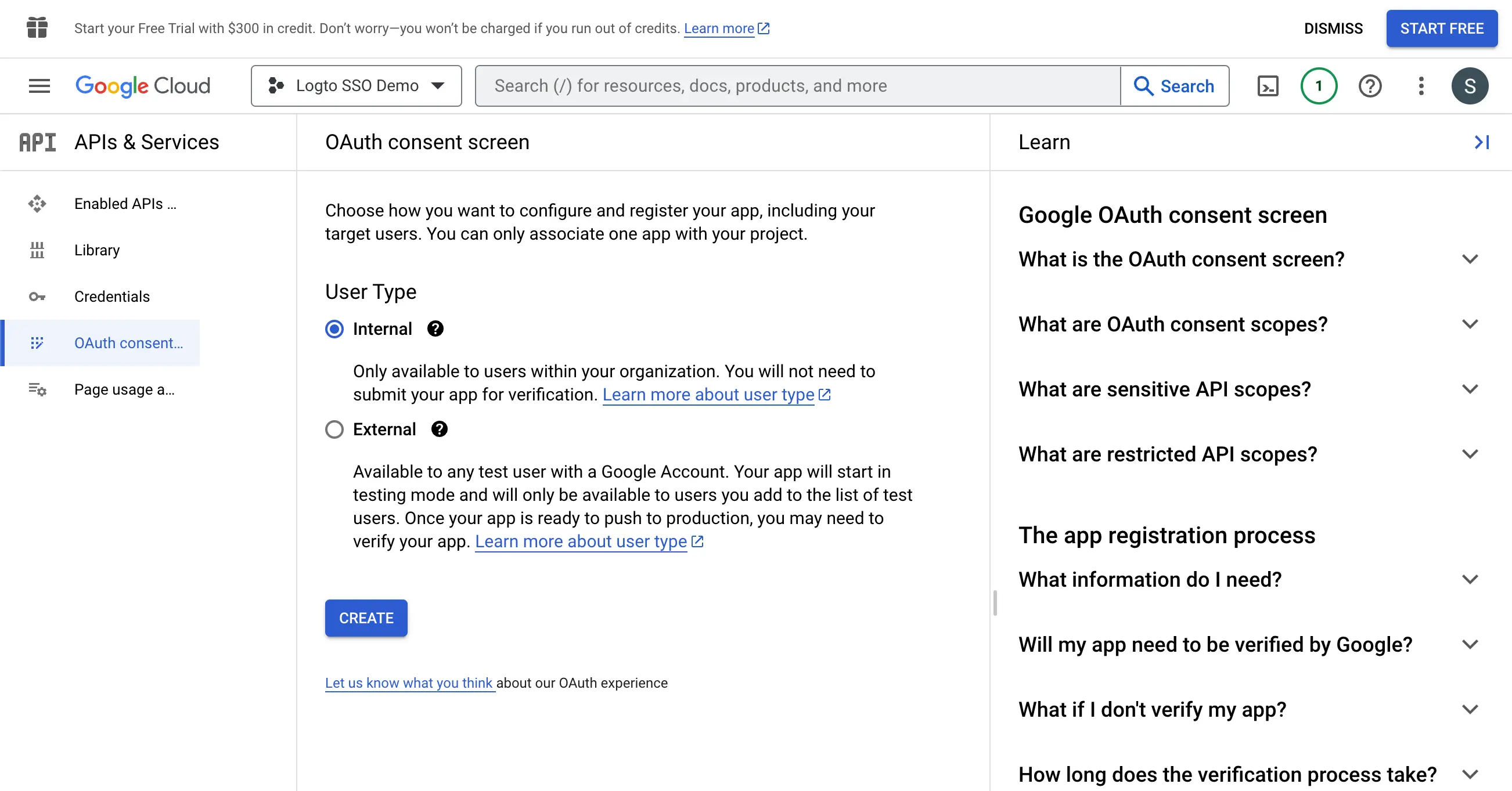

- OAuth 동의 화면 페이지로 이동하여

Internal사용자 유형을 선택하세요. 이렇게 하면 OAuth 애플리케이션이 조직 내 사용자에게만 제공됩니다.

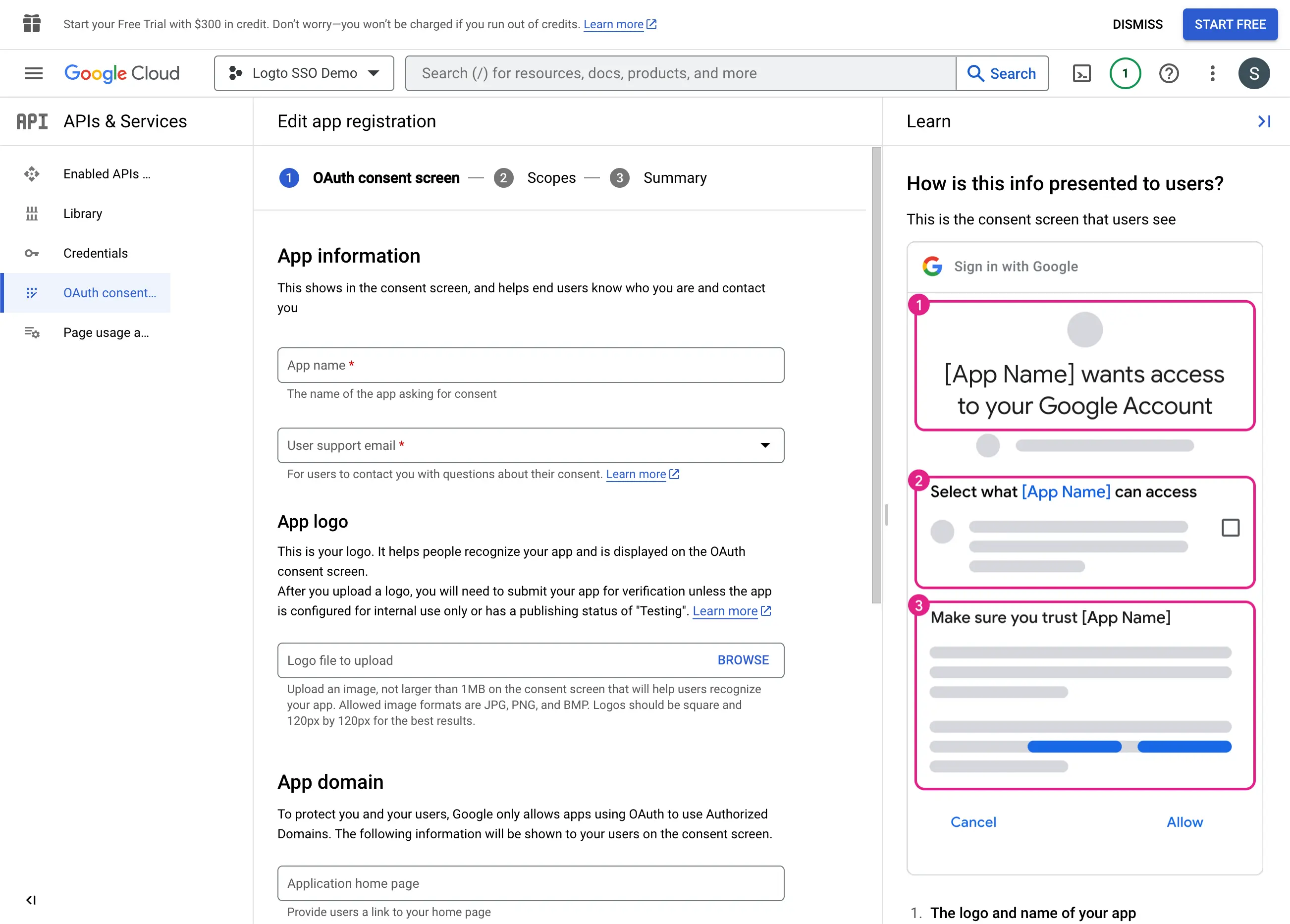

- 페이지의 지침에 따라

동의 화면설정을 채우세요. 다음 최소 정보를 제공해야 합니다:

- 애플리케이션 이름: 애플리케이션의 이름입니다. 동의 화면에 표시됩니다.

- 지원 이메일: 애플리케이션의 지원 이메일입니다. 동의 화면에 표시됩니다.

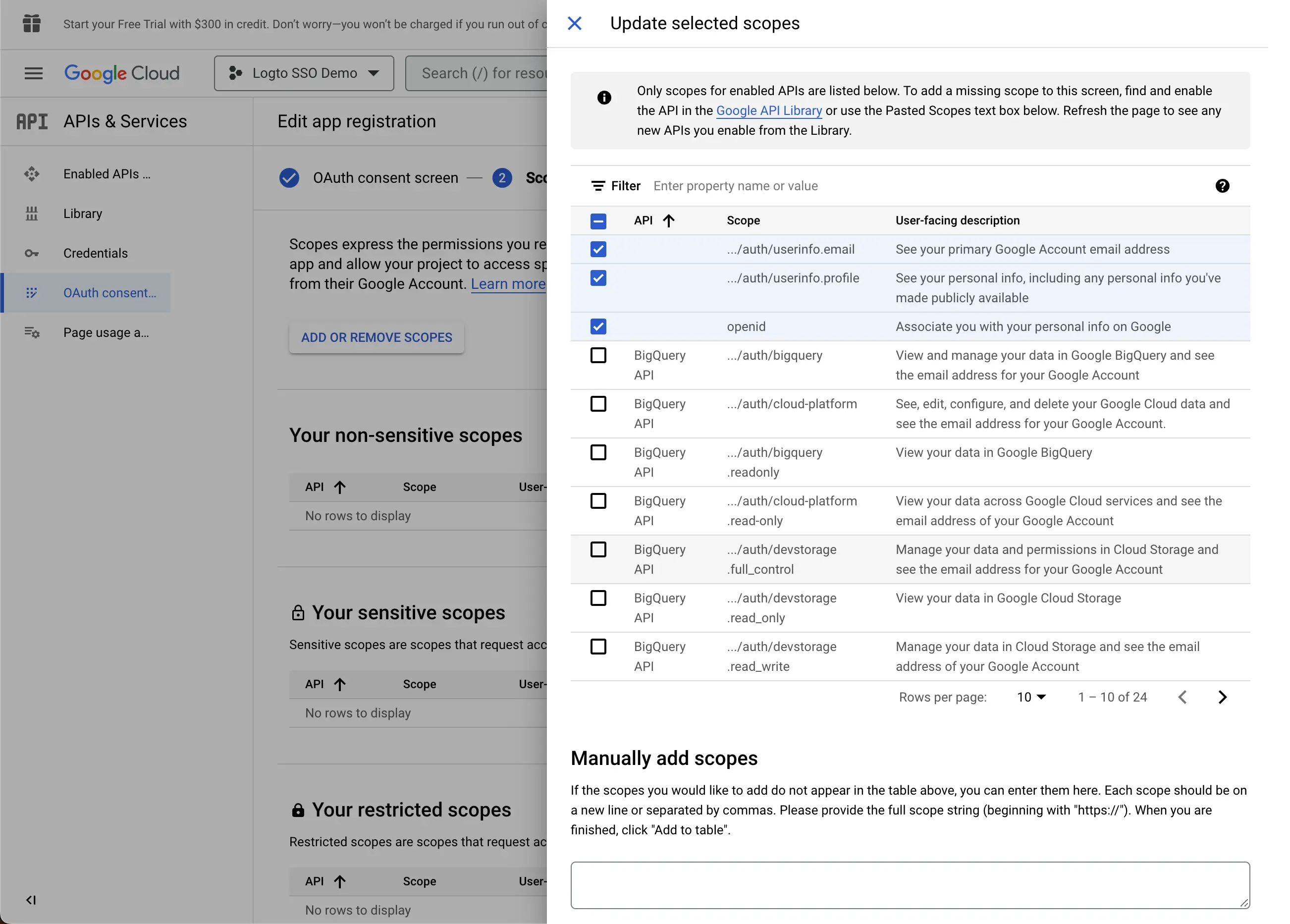

- 애플리케이션의

스코프를 설정하세요. IdP로부터 사용자의 아이덴티티 정보와 이메일 주소를 올바르게 가져오기 위해, Logto SSO 커넥터는 IdP로부터 다음 스코프를 부여받아야 합니다:

- openid: 이 스코프는 OIDC 인증에 필요합니다. ID 토큰을 가져오고 IdP의 userInfo 엔드포인트에 접근하는 데 사용됩니다.

- profile: 사용자의 기본 프로필 정보에 접근하기 위해 필요한 스코프입니다.

- email: 사용자의 이메일 주소에 접근하기 위해 필요한 스코프입니다.

저장 버튼을 클릭하여 동의 화면 설정을 저장하세요.

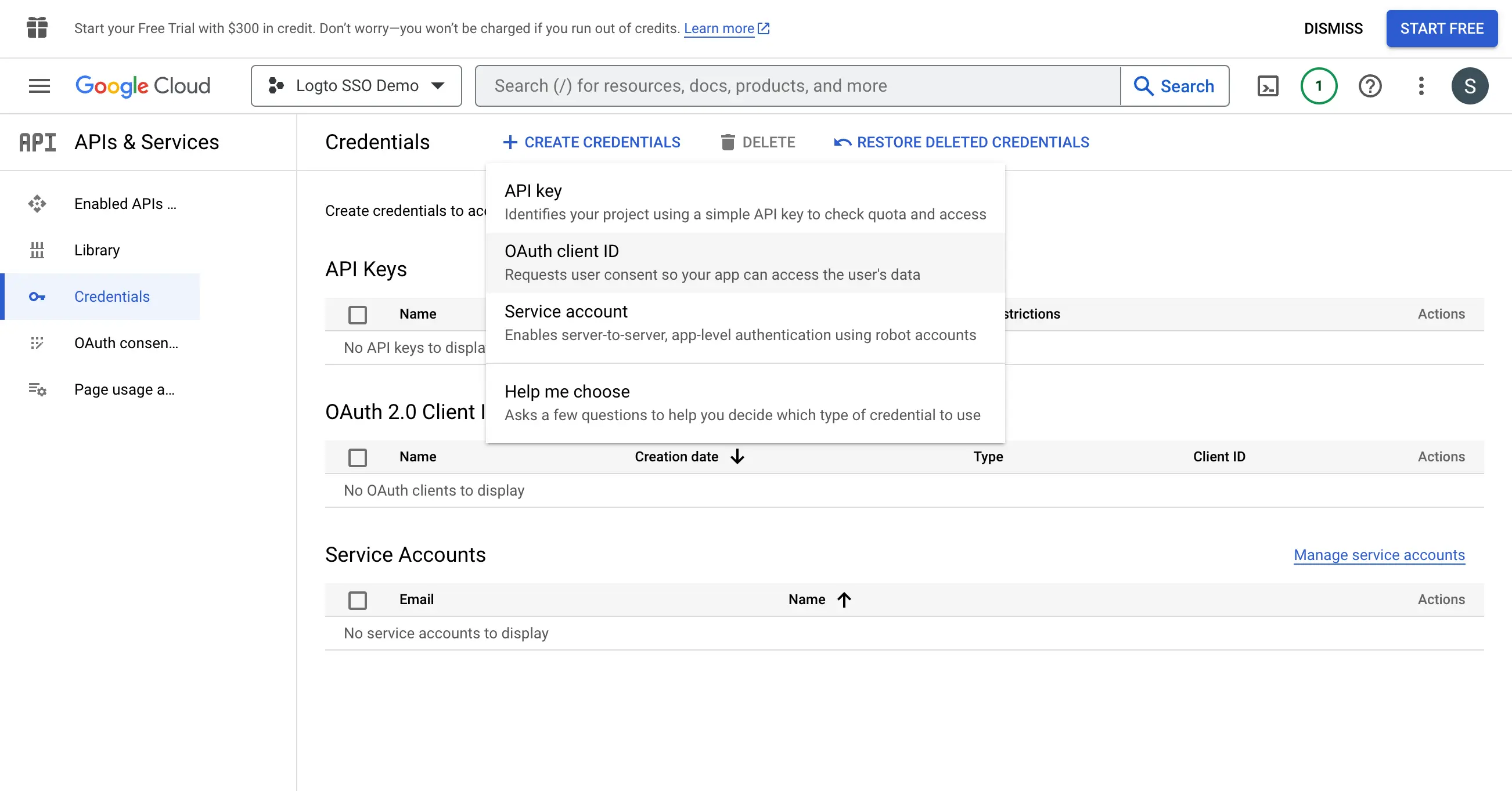

3단계: 새로운 OAuth 자격 증명 생성하기

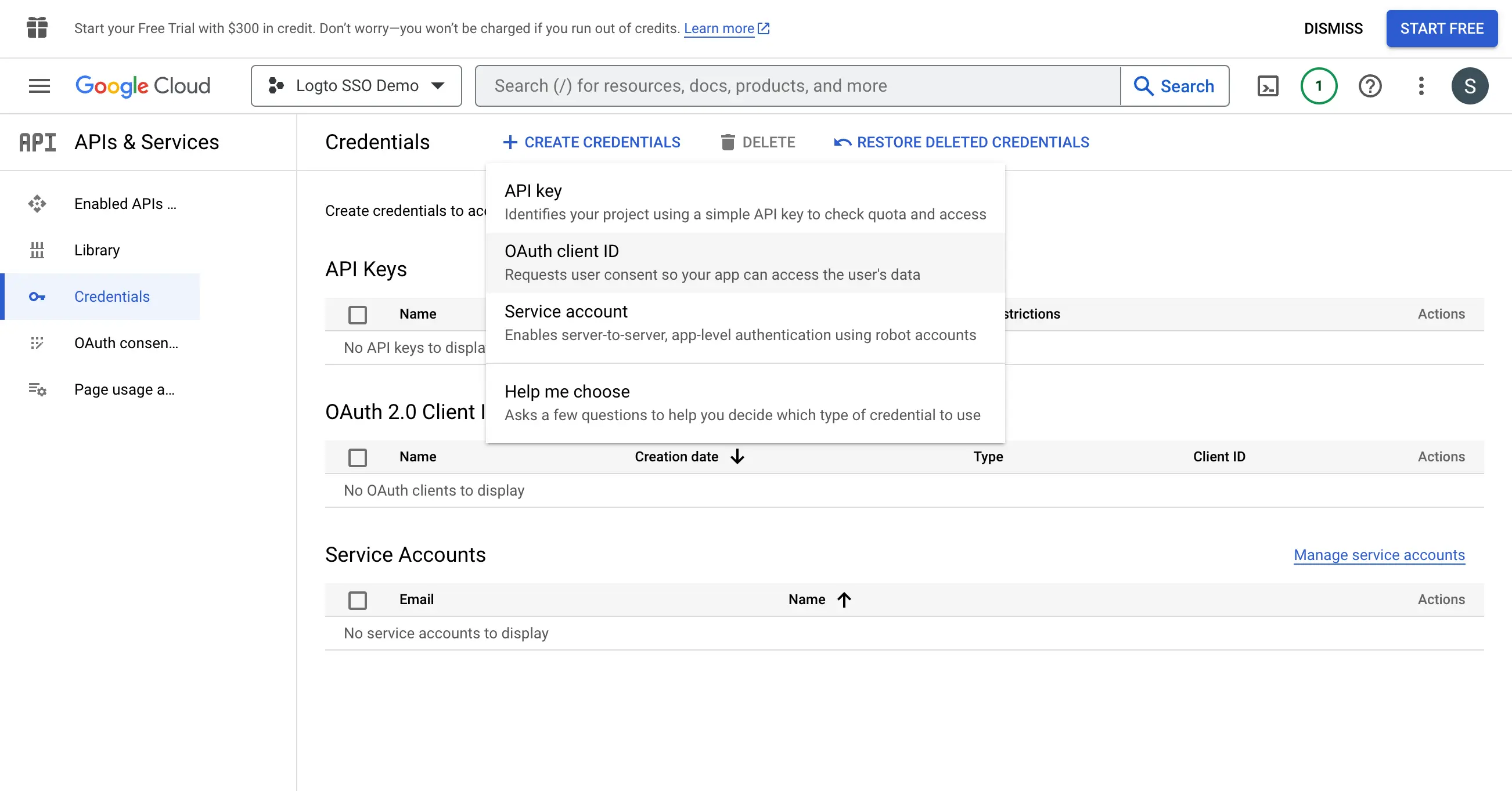

자격 증명 페이지로 이동하여 Create Credentials 버튼을 클릭하세요. 드롭다운 메뉴에서 OAuth client ID 옵션을 선택하여 애플리케이션에 대한 새로운 OAuth 자격 증명을 생성하세요.

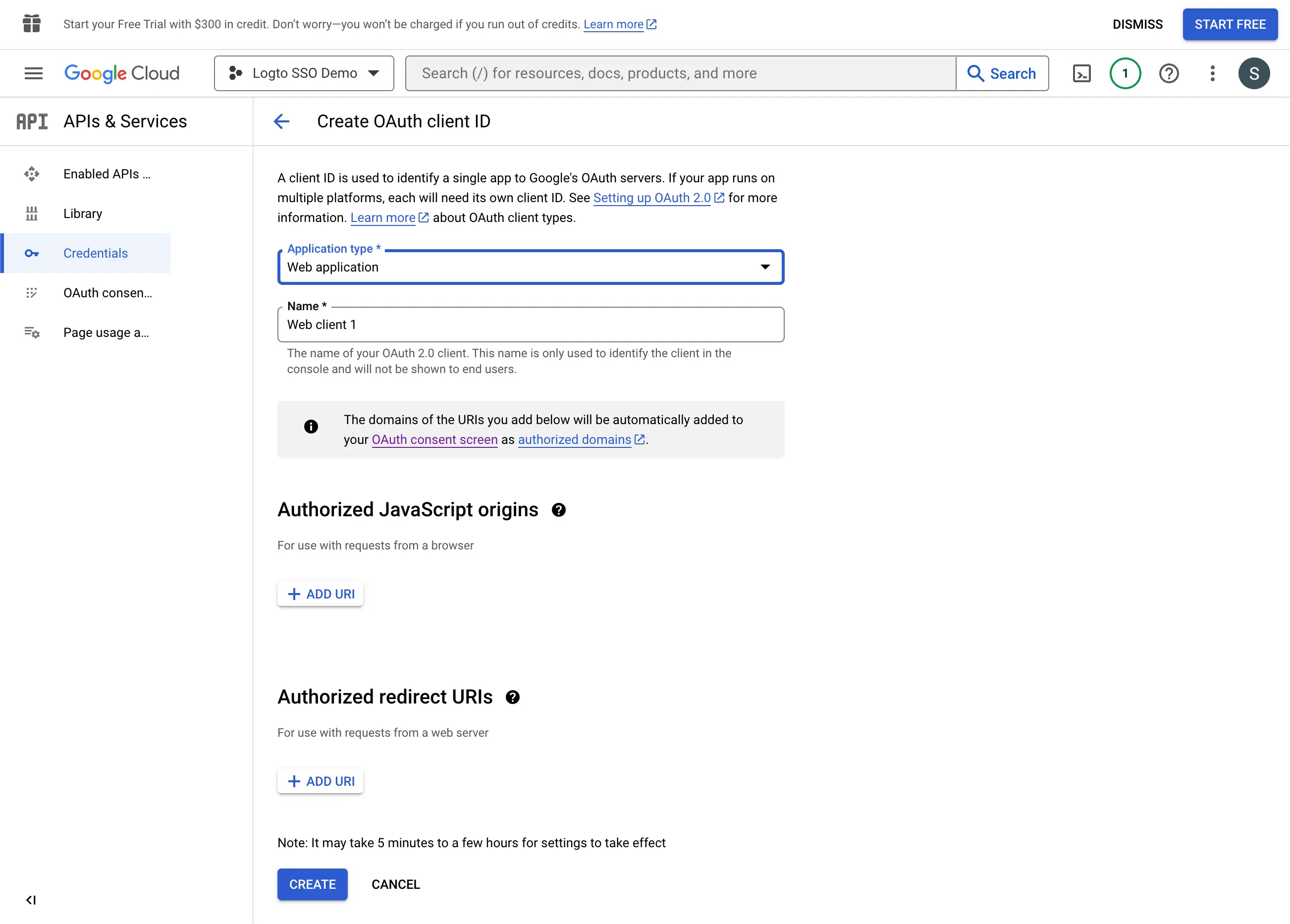

다음 정보를 입력하여 OAuth 자격 증명 설정을 계속 진행하세요:

- 애플리케이션 유형으로

Web application을 선택하세요. - 클라이언트 애플리케이션의

Name을 입력하세요. 예를 들어,Logto SSO Connector를 입력하세요. 이는 나중에 자격 증명을 식별하는 데 도움이 됩니다. Authorized redirect URIs에 Logto 콜백 URI를 입력하세요. 이는 Google이 인증에 성공한 후 사용자의 브라우저를 리디렉션할 URI입니다. 사용자가 IdP를 통해 성공적으로 인증되면, IdP는 사용자의 브라우저를 이 지정된 URI로 인가 코드와 함께 다시 리디렉션합니다. Logto는 이 URI에서 받은 인가 코드를 기반으로 인증 과정을 완료합니다.Authorized JavaScript origins에 Logto 콜백 URI의 출처를 입력하세요. 이는 오직 Logto 애플리케이션만이 Google OAuth 서버에 요청을 보낼 수 있도록 보장합니다.Create버튼을 클릭하여 OAuth 자격 증명을 생성하세요.

4단계: 클라이언트 자격 증명으로 Logto 커넥터 설정하기

OAuth 자격 증명을 성공적으로 생성한 후, 클라이언트 ID와 클라이언트 시크릿이 포함된 프롬프트 모달을 받게 됩니다.

Client ID와 Client secret을 복사하여 Logto의 SSO 커넥터 Connection 탭의 해당 필드에 입력하세요.

이제 Logto에서 Google Workspace SSO 커넥터를 성공적으로 구성했습니다.

5단계: 추가 스코프 (선택 사항)

스코프 (Scopes)는 애플리케이션이 사용자로부터 요청하는 권한 (Permissions)을 정의하며, 애플리케이션이 사용자의 Google Workspace 계정에서 접근할 수 있는 데이터를 제어합니다. Google 권한을 요청하려면 양쪽 모두에서 설정이 필요합니다:

Google Cloud Console에서:

- APIs & Services > OAuth consent screen > Scopes로 이동하세요.

- Add or Remove Scopes를 클릭하고, 애플리케이션에 필요한 스코프만 선택하세요:

- 인증 (Authentication) (필수):

https://www.googleapis.com/auth/userinfo.emailhttps://www.googleapis.com/auth/userinfo.profileopenid

- API 접근 (선택): 애플리케이션에 추가로 필요한 스코프를 추가하세요 (예: Drive, Calendar, YouTube). 사용 가능한 서비스를 찾으려면 Google API Library를 둘러보세요. 애플리케이션이 기본 권한을 넘어 Google API에 접근해야 하는 경우, 먼저 Google API Library에서 사용할 특정 API(예: Google Drive API, Gmail API, Calendar API)를 활성화해야 합니다.

- 인증 (Authentication) (필수):

- Update를 클릭하여 선택을 확인하세요.

- Save and Continue를 클릭하여 변경 사항을 적용하세요.

Logto Google Workspace 커넥터에서:

- Logto는 기본 사용자 아이덴티티 정보를 가져오기 위해

openid,profile,email스코프를 자동으로 포함합니다. 기본 사용자 정보만 필요하다면Scopes필드를 비워두어도 됩니다. - Google에서 더 많은 데이터를 요청하려면

Scopes필드에 추가 스코프(공백으로 구분)를 입력하세요. 전체 스코프 URL을 사용해야 하며, 예시:https://www.googleapis.com/auth/calendar.readonly

애플리케이션이 Google API에 접근하여 작업을 수행하기 위해 이러한 스코프를 요청하는 경우, Logto Google 커넥터에서 Store tokens for persistent API access를 반드시 활성화하세요. 자세한 내용은 다음 섹션을 참고하세요.

6단계: Google API에 접근하기 위한 토큰 저장 (선택 사항)

Google API에 접근하고 사용자 인가 (Authorization)로 작업을 수행하려면, Logto가 특정 API 스코프 (Scope)를 받아 토큰을 저장해야 합니다.

- Google Cloud Console의 OAuth 동의 화면 구성과 Logto Google 커넥터에 필요한 스코프 (Scope)를 추가하세요.

- Logto Google 커넥터에서 지속적인 API 접근을 위한 토큰 저장을 활성화하세요. Logto는 Google 액세스 토큰 (Access token)과 리프레시 토큰 (Refresh token)을 Secret Vault에 안전하게 저장합니다.

- 리프레시 토큰 (Refresh token)이 반환되도록 하려면, Logto Google 커넥터에서 **오프라인 접근 (Offline Access)**을 활성화하세요.

Logto의 Scope 필드에 offline_access를 추가할 필요가 없습니다 — 추가하면 오류가 발생할 수 있습니다. Google은 오프라인 접근이 활성화되면 자동으로 access_type=offline을 사용합니다.

7단계: 이메일 도메인 설정 및 SSO 커넥터 활성화

Logto의 커넥터 SSO 경험 탭에서 조직의 이메일 도메인을 입력하세요. 이렇게 하면 해당 도메인을 가진 사용자들에게 SSO 커넥터가 인증 (Authentication) 방법으로 활성화됩니다.

지정한 도메인의 이메일 주소를 가진 사용자는 SSO 커넥터만을 인증 (Authentication) 방법으로 사용하도록 리디렉션됩니다.

Google Workspace SSO 커넥터에 대한 자세한 내용은 Google OpenID 커넥터를 참고하세요.