기계 간 (Machine-to-machine): Logto로 인증 (Authentication)하기

이 가이드는 Admin Console에서 "Machine-to-machine" 유형의 애플리케이션을 생성했다고 가정합니다.

소개 (Intro)

기계 간 (M2M)은 앱(사용자가 아닌)이 리소스와 직접 통신해야 할 때 인증 (Authentication)하는 일반적인 방식입니다(일반적으로 M2M 앱은 사용자 상호작용이 필요 없으므로 UI가 없습니다). 예: Logto에서 사용자의 커스텀 데이터를 업데이트하는 API 서비스, 일일 주문을 가져오는 통계 서비스 등.

Logto는 접근 제어 정책으로 역할 기반 접근 제어 (RBAC)를 사용하므로, 직접 서비스 통신이 필요한 API를 보호하기 위해 M2M 역할을 M2M 앱에 할당하는 것이 필요합니다.

현재 RBAC와 사용자 역할과 M2M 역할의 차이에 대해 더 알고 싶다면 글로벌 역할 구성을 참고하세요.

Logto에서 기계 간 앱을 사용하는 일반적인 두 가지 사용 사례가 있습니다:

- Logto Management API에 접근: 이 경우, 내장된 Logto Management API의

all권한이 포함된 M2M 역할을 M2M 앱에 할당해야 합니다. - 자신의 API 리소스에 접근: 이 경우, 자신의 API 리소스에서 권한이 포함된 M2M 역할을 M2M 앱에 할당해야 합니다.

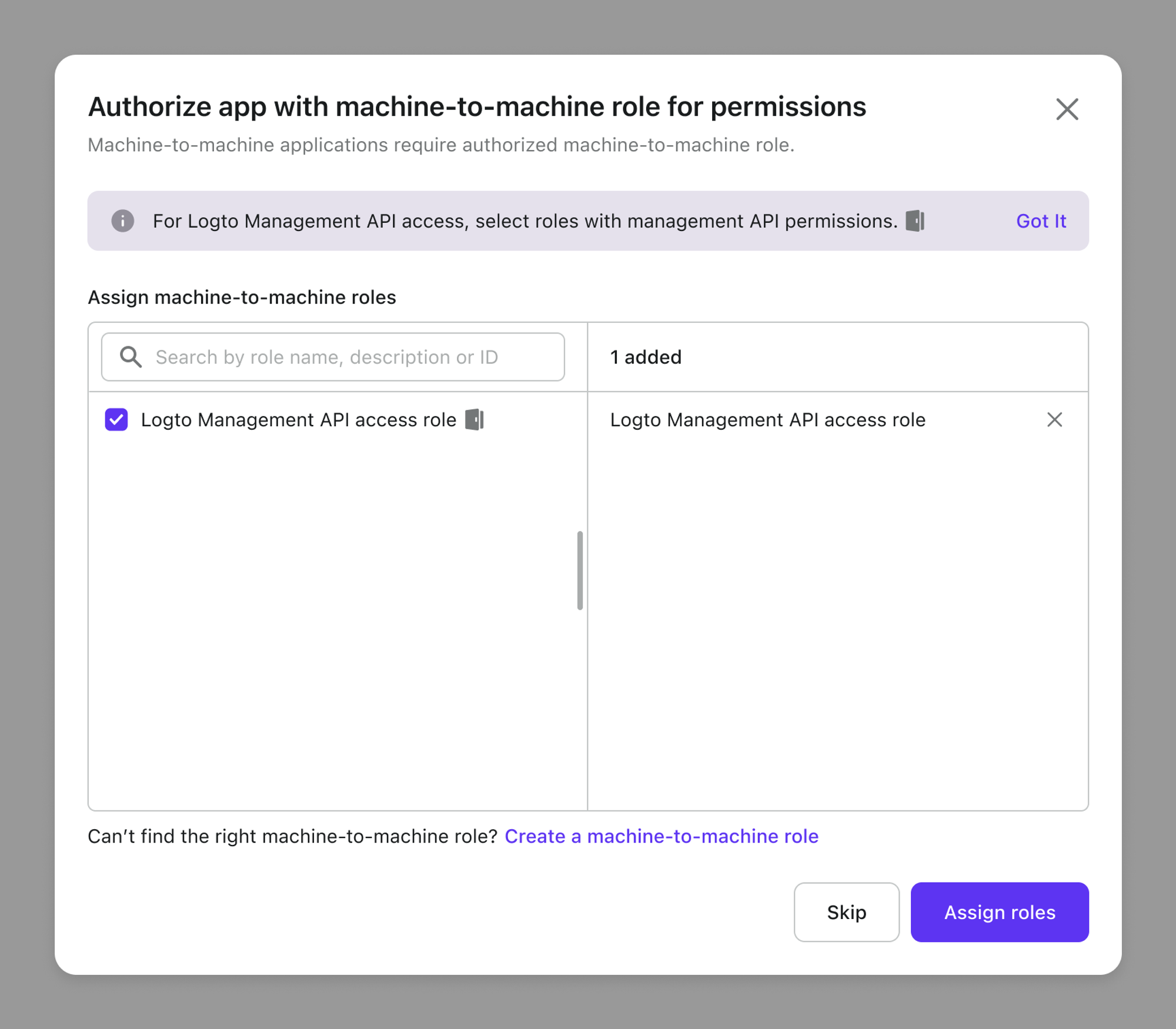

M2M 앱 생성 과정에서, 애플리케이션에 M2M 역할을 할당할 수 있는 페이지로 이동하게 됩니다:

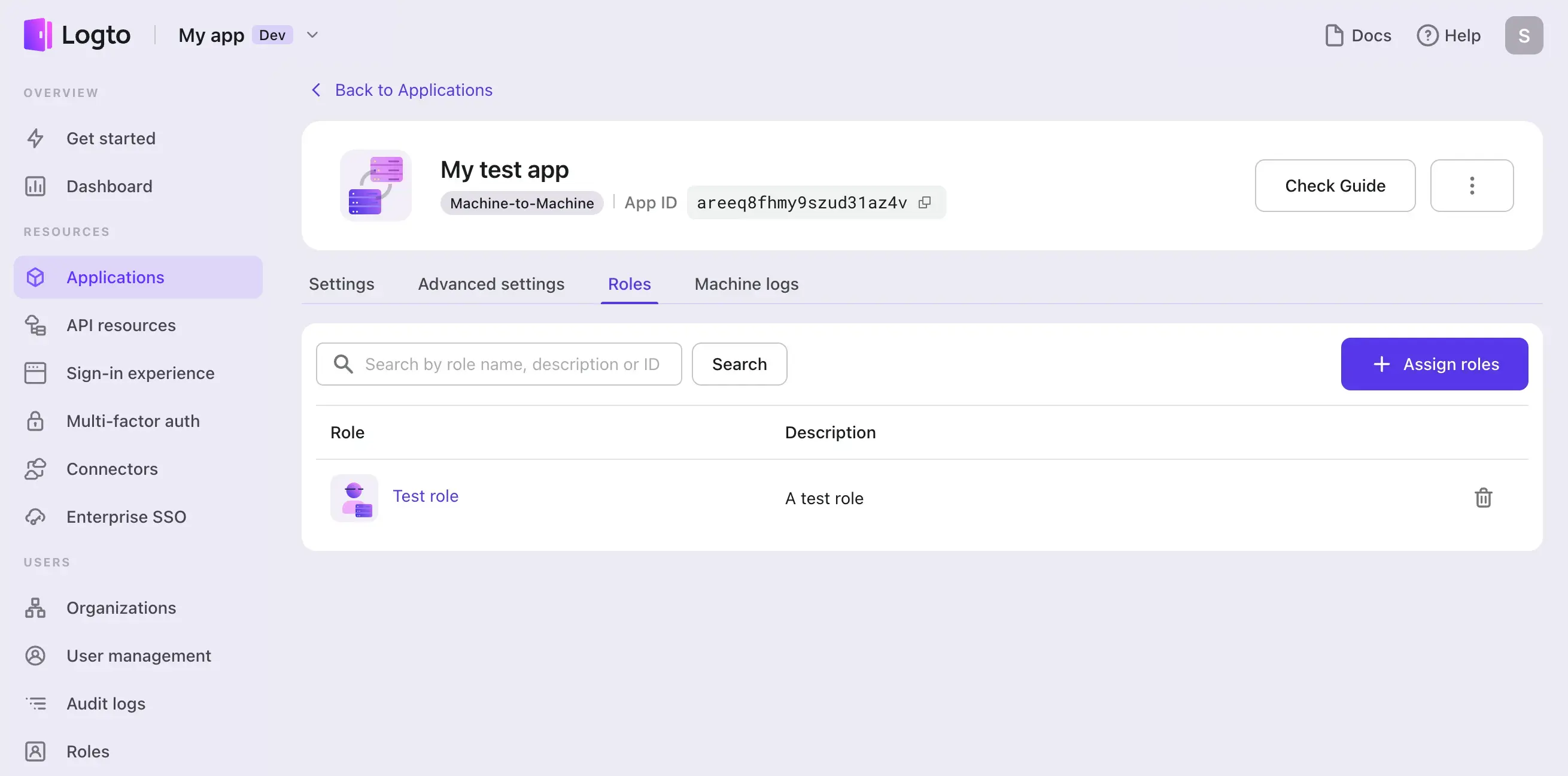

또는 이미 M2M 앱이 생성되어 있다면, M2M 앱 상세 페이지에서 이러한 역할을 할당할 수도 있습니다:

이제 엔드 투 엔드 과정을 살펴보겠습니다. 명확성을 위해 Logto Management API와 기타 API 리소스 접근 단계를 분리하여 설명합니다. 그리고 이미 Logto에서 M2M 앱을 생성했다고 가정합니다.

액세스 토큰 (Access token) 가져오기

액세스 토큰 요청의 기본 사항

M2M 애플리케이션은 액세스 토큰 (Access token)을 가져오기 위해 토큰 엔드포인트에 POST 요청을 보냅니다. 이때 HTTP 요청 엔티티 본문에 application/x-www-form-urlencoded 형식으로 다음 파라미터를 추가해야 합니다:

- grant_type: 반드시

client_credentials로 설정해야 합니다. - resource: 접근하려는 리소스 (Resource)

- scope: 접근 요청의 스코프 (Scope)

또한, 토큰 엔드포인트가 M2M 애플리케이션을 인증 (Authentication)할 수 있도록 요청 헤더에 M2M 애플리케이션의 자격 증명을 포함해야 합니다.

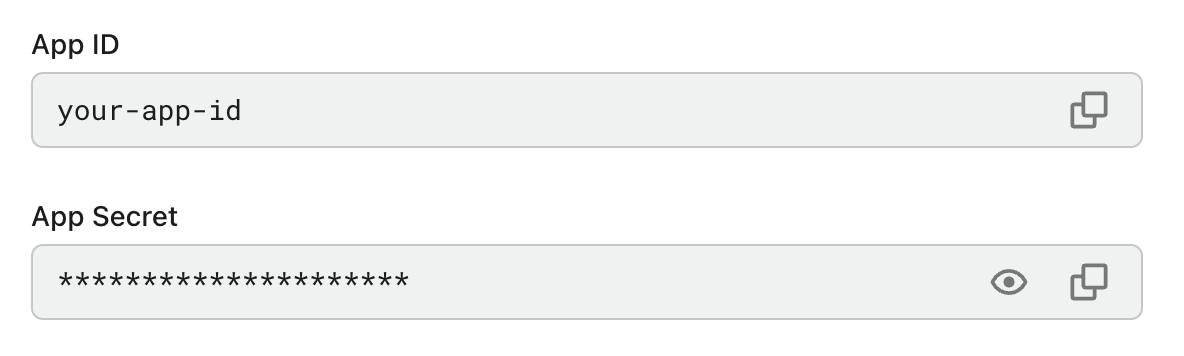

이는 요청의 Authorization 헤더에 Basic 인증 (Authentication) 형식으로 애플리케이션의 자격 증명을 포함하여 달성할 수 있습니다: {App ID}:{App Secret}를 base64로 인코딩한 후, Basic 접두사 뒤에 값을 설정합니다.

App ID와 App Secret은 M2M 애플리케이션의 상세 페이지에서 확인할 수 있습니다:

액세스 토큰 요청 예시는 다음과 같습니다:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Authorization: Basic czZCaGRSa3F0MzpnWDFmQmF0M2JW

Content-Type: application/x-www-form-urlencoded

grant_type=client_credentials

&resource=https://shopping.api

&scope=read:products write:products

액세스 토큰 요청하기

아래 예시에서 https://your.logto.endpoint를 사용하려는 Logto 엔드포인트로 교체하세요. Logto Cloud의 경우 https://{your-tenant-id}.logto.app가 됩니다.

- Logto Management API용

- 자신의 API 리소스용

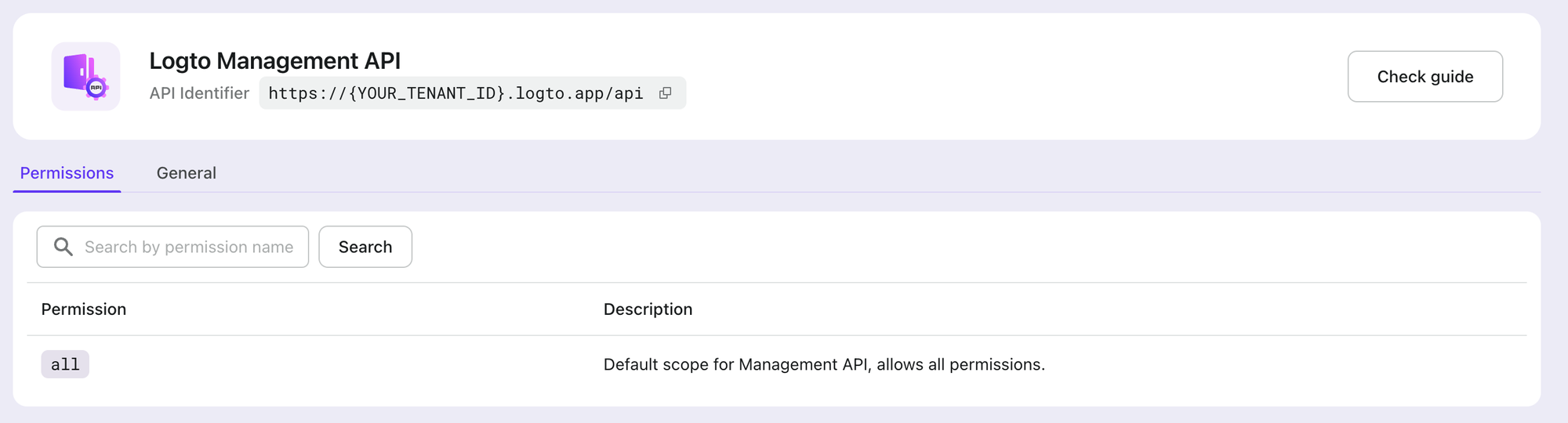

Logto는 내장된 “Logto Management API” 리소스를 제공합니다. 이 리소스는 Logto Management API에 접근할 수 있는 all 권한 (Permission)이 부여된 읽기 전용 리소스입니다. API 리소스 목록에서 확인할 수 있습니다.

리소스 API 지표는 https://{your-tenant-id}.logto.app/api 형식이며, 이는 액세스 토큰 (Access token) 요청 본문에서 사용할 리소스 값입니다.

Logto Management API에 접근하기 전에, 반드시 M2M 앱에 이 내장 “Logto Management API” 리소스의 all 권한 (Permission)이 포함된 M2M 역할 (Role)이 할당되어 있어야 합니다.

Logto는 새로 생성된 테넌트에 대해 미리 구성된 “Logto Management API access” M2M 역할 (Role)을 제공합니다. 이 역할에는 이미 Logto Management API 리소스의 all 권한 (Permission)이 할당되어 있습니다. 별도의 권한 설정 없이 바로 사용할 수 있습니다. 이 미리 구성된 역할은 필요에 따라 수정 및 삭제할 수 있습니다.

이제 모든 준비가 끝났으니, 요청을 전송해봅시다:

v1.30.1 버전부터 Logto는 Logto Management API와 쉽게 상호작용할 수 있도록 공식 @logto/api Node.js SDK를 제공합니다.

- Node.js with `@logto/api` SDK

- Node.js

- cURL

Logto Cloud

import { createManagementApi } from '@logto/api/management';

const { apiClient, clientCredentials } = createManagementApi('your-tenant-id', {

clientId: 'your-client-id',

clientSecret: 'your-client-secret',

});

const { value } = await clientCredentials.getAccessToken();

console.log('Access token:', value);

// 또는 액세스 토큰 (Access token) 획득을 생략하고 바로 API 호출도 가능합니다

const response = await apiClient.GET('/api/users');

console.log(response.data);

셀프 호스팅 / OSS

OSS 사용자는 테넌트 ID로 default를 사용해야 하며, baseUrl과 apiIndicator 설정도 제공해야 합니다.

const { apiClient, clientCredentials } = createManagementApi('default', {

clientId: 'your-client-id',

clientSecret: 'your-client-secret',

baseUrl: 'https://your.logto.endpoint',

apiIndicator: 'https://default.logto.app/api',

});

const logtoEndpoint = 'https://your.logto.endpoint'; // Logto 엔드포인트로 교체하세요

const tokenEndpoint = `${logtoEndpoint}/oidc/token`;

const applicationId = 'your-application-id';

const applicationSecret = 'your-application-secret';

const tenantId = 'your-tenant-id';

const fetchAccessToken = async () => {

return await fetch(tokenEndpoint, {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${Buffer.from(`${applicationId}:${applicationSecret}`).toString(

'base64'

)}`,

},

body: new URLSearchParams({

grant_type: 'client_credentials',

resource: `https://${tenantId}.logto.app/api`,

scope: 'all',

}).toString(),

});

};

Logto Cloud 사용자: Logto Management API와 상호작용할 때는 커스텀 도메인을 사용할 수 없습니다. 액세스 토큰 (Access token) 발급을 위해 기본 Logto 엔드포인트 https://{your_tenant_id}.logto.app/oidc/token을 사용하세요.

액세스 토큰 (Access token) 응답

성공적인 액세스 응답 본문은 다음과 같습니다:

{

"access_token": "eyJhbG...2g", // 이 토큰을 사용하여 Logto Management API에 접근하세요

"expires_in": 3600, // 토큰 만료 시간(초 단위)

"token_type": "Bearer", // 액세스 토큰 사용 시 요청의 인증 유형

"scope": "all" // Logto Management API를 위한 스코프 (Scope) `all`

}

Logto는 현재 M2M 앱이 사용자를 나타내는 것을 지원하지 않습니다. 액세스 토큰 페이로드의 sub는 앱 ID가 됩니다.

curl --location \

--request POST 'https://your.logto.endpoint' \

--header 'Authorization: Basic ${your_auth_string}' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'grant_type=client_credentials' \

--data-urlencode 'resource=https://${tenantId}.logto.app/api' \

--data-urlencode 'scope=all'

실제 값은 본인 환경에 맞게 교체해야 합니다.

Logto Cloud 사용자: Logto Management API와 상호작용할 때는 커스텀 도메인을 사용할 수 없습니다. 액세스 토큰 (Access token) 발급을 위해 기본 Logto 엔드포인트 https://{your_tenant_id}.logto.app/oidc/token을 사용하세요.

액세스 토큰 (Access token) 응답

성공적인 액세스 응답 본문은 다음과 같습니다:

{

"access_token": "eyJhbG...2g", // 이 토큰을 사용하여 Logto Management API에 접근하세요

"expires_in": 3600, // 토큰 만료 시간(초 단위)

"token_type": "Bearer", // 액세스 토큰 사용 시 요청의 인증 유형

"scope": "all" // Logto Management API를 위한 스코프 (Scope) `all`

}

Logto는 현재 M2M 앱이 사용자를 나타내는 것을 지원하지 않습니다. 액세스 토큰 페이로드의 sub는 앱 ID가 됩니다.

API 리소스 목록에서 앱이 접근해야 하는 API 식별자를 찾으세요. Logto에 API 리소스를 추가하지 않았거나 API 리소스가 무엇인지 모른다면 인가 (Authorization)를 참고하세요.

예를 들어, “Online Shopping” API 리소스 아래에 read:products와 write:products 권한이 있다고 가정합니다.

API 리소스에 접근하기 전에, M2M 앱에 해당 API 리소스의 권한이 포함된 M2M 역할이 할당되어 있는지 확인하세요.

이제 모든 정보를 조합하여 요청을 보냅니다:

- Node.js

- cURL

const logtoEndpoint = 'https://your.logto.endpoint';

const tokenEndpoint = `${logtoEndpoint}/oidc/token`;

const applicationId = 'your-application-id';

const applicationSecret = 'your-application-secret';

const fetchAccessToken = async () => {

return await fetch(tokenEndpoint, {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${Buffer.from(`${applicationId}:${applicationSecret}`).toString(

'base64'

)}`,

},

body: new URLSearchParams({

grant_type: 'client_credentials',

resource: 'https://shopping.api',

scope: 'read:products write:products',

}).toString(),

});

};

curl --location \

--request POST 'https://your.logto.endpoint/oidc/token' \

--header 'Authorization: Basic ${your_auth_string}' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'grant_type=client_credentials' \

--data-urlencode 'resource=https://shopping.api' \

--data-urlencode 'scope=read:products write:products'

액세스 토큰 응답

성공적인 액세스 응답 본문은 다음과 같습니다:

{

"access_token": "eyJhbG...2g", // 이 토큰을 Logto Management API 접근에 사용하세요

"expires_in": 3600, // 토큰 만료 시간(초)

"token_type": "Bearer", // 액세스 토큰 사용 시 요청의 인증 유형

"scope": "all" // Logto Management API용 스코프 `all`

}

Logto는 현재 M2M 앱이 사용자를 나타내는 것을 지원하지 않습니다. 액세스 토큰 페이로드의 sub는 앱 ID가 됩니다.

액세스 토큰으로 리소스 접근하기

토큰 응답에 token_type 필드가 있으며, 이는 Bearer로 고정되어 있음을 알 수 있습니다.

따라서 API 리소스 서버와 상호작용할 때 액세스 토큰을 Bearer 형식 (Bearer YOUR_TOKEN)으로 HTTP 헤더의 Authorization 필드에 넣어야 합니다.

- Logto Management API와 상호작용

- 자신의 API 리소스와 상호작용

- Node.js with `@logto/api` SDK

- Node.js

- cURL

@logto/api SDK를 사용하면 아래 코드 스니펫을 통해 직접 Management API와 상호작용할 수 있습니다. 액세스 토큰 (Access token)은 내부적으로 캐시되며, 필요시 자동으로 갱신됩니다.

import { createManagementApi } from '@logto/api/management';

const { apiClient } = createManagementApi('your-tenant-id', {

clientId: 'your-client-id',

clientSecret: 'your-client-secret',

});

const response = await apiClient.GET('/api/applications');

console.log(response.data);

토큰 응답에 token_type 필드가 있으며, 이는 Bearer로 고정되어 있음을 알 수 있습니다.

따라서 API 리소스 서버와 상호작용할 때 액세스 토큰을 Bearer 형식 (Bearer YOUR_TOKEN)으로 HTTP 헤더의 Authorization 필드에 넣어야 합니다.

const logtoEndpoint = 'https://your.logto.endpoint'; // Logto 엔드포인트로 교체하세요

const accessToken = 'eyJhb...2g'; // 액세스 토큰 (Access token)

const fetchLogtoApplications = async () => {

return await fetch(`${logtoEndpoint}/api/applications`, {

method: 'GET',

headers: {

Authorization: `Bearer ${accessToken}`,

},

});

};

토큰 응답에 token_type 필드가 있으며, 이는 Bearer로 고정되어 있음을 알 수 있습니다.

따라서 API 리소스 서버와 상호작용할 때 액세스 토큰을 Bearer 형식 (Bearer YOUR_TOKEN)으로 HTTP 헤더의 Authorization 필드에 넣어야 합니다.

curl --location \

--request GET 'https://your.logto.endpoint/api/applications' \

--header 'Authorization: Bearer eyJhbG...2g'

실제 값을 본인의 값으로 교체해야 합니다. Bearer 뒤의 값은 받은 액세스 토큰 (Access token, JWT)이어야 합니다.

요청한 액세스 토큰을 API 리소스 https://shopping.api와 함께 사용하여 쇼핑 API에서 모든 상품을 가져옵니다:

- Node.js

- cURL

const apiEndpoint = 'https://your.api.endpoint';

const accessToken = 'eyJhb...2g'; // 액세스 토큰

const fetchProducts = async () => {

return await fetch(`${apiEndpoint}/products`, {

method: 'GET',

headers: {

Authorization: `Bearer ${accessToken}`,

},

});

};

curl --location \

--request GET 'https://your.api.endpoint/products' \

--header 'Authorization: Bearer eyJhbG...2 # 액세스 토큰

인가 (Authorization)

Logto Management API가 아닌 자신의 API 리소스를 보호하는 경우, API 서비스 내에서 인가 로직을 구현하여 액세스 토큰을 검증하고 M2M 앱이 리소스 접근에 필요한 권한을 가지고 있는지 확인해야 합니다.

자세한 내용은 인가 (Authorization) 및 액세스 토큰 검증을 참고하세요.