Grundlegende SAML-Integrationskonfiguration

Diese Anleitung hilft dir, deine SAML-Anwendung in Logto zu konfigurieren. Folge diesen Schritten, um die grundlegende SAML-Integration einzurichten.

Anwendungseinstellungen

Grundlegende Informationen

- Anwendungsname (Erforderlich): Gib einen Namen für deine SAML-Anwendung ein. Dieser Name hilft dir, die Anwendung in Logto zu identifizieren.

- Beschreibung: Füge eine optionale Beschreibung hinzu, um mehr Details über deine Anwendung bereitzustellen.

SAML-Dienstanbieter-Konfiguration

-

Assertion Consumer Service URL (Reply URL) (Erforderlich): Gib die URL ein, an die Logto die SAML-Assertion nach erfolgreicher Authentifizierung senden soll. Diese URL sollte mit der ACS-URL übereinstimmen, die in deiner Service Provider (SP) Anwendung angegeben ist.

-

Service Provider (SP) Entity ID (Erforderlich): Gib den eindeutigen Bezeichner für deinen Service Provider ein. Dieser Wert sollte mit der Entity ID übereinstimmen, die in deiner SP-Anwendung zu finden ist. Die SP Entity ID ist eine Zeichenfolge, die typischerweise einem URI-Format folgt (aber nicht notwendig).

- Häufige Formate sind:

urn:your-domain.com:sp:saml:{serviceProviderId}https://your-domain/saml/{serviceProviderId}

- Häufige Formate sind:

SAML IdP-Metadaten

Nach der Konfiguration der Grundeinstellungen stellt Logto dir wichtige SAML Identity Provider (IdP) Metadaten zur Verfügung, die du in deinem Service Provider konfigurieren musst:

IdP-Metadaten-URL

Verwende diese URL, um deinen SP mit den IdP-Metadaten zu konfigurieren. Die Metadaten enthalten alle notwendigen Informationen für die SAML-Integration.

Single Sign-On Service URL

Dies ist die URL, an die dein SP SAML-Authentifizierungsanfragen senden sollte.

IdP Entity ID

Der eindeutige Bezeichner für den Identity Provider.

"Single Sign-On Service URL" und "IdP Entity ID" sind bereits in den IdP-Metadaten enthalten, daher musst du sie nicht separat konfigurieren, wenn dein SP die Metadaten-URL verarbeiten kann.

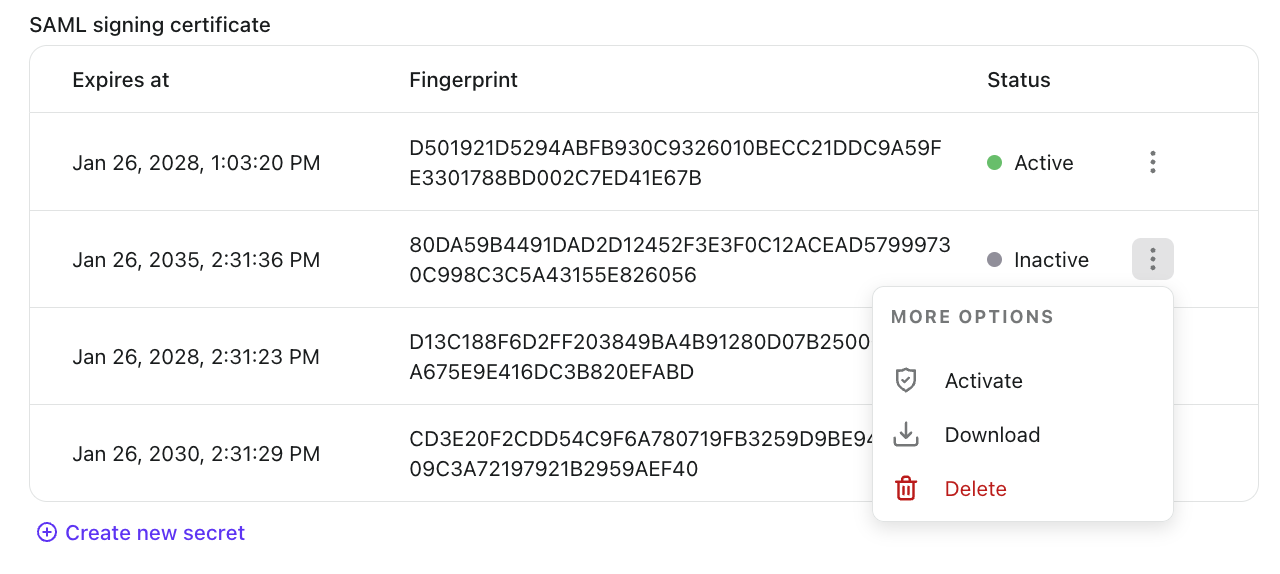

SAML-Signaturzertifikat

Logto verwendet dieses Zertifikat, um SAML-Assertions zu signieren. Du musst dies in deinem SP konfigurieren, um die Signaturen zu überprüfen:

- Läuft ab am: Das Ablaufdatum des Zertifikats

- Fingerprint: Der einzigartige Fingerabdruck des Zertifikats zur Überprüfung

- Status: Der aktuelle Status des Zertifikats (Aktiv oder Inaktiv)

- Es kann immer nur ein Zertifikat aktiv sein. Das aktive Zertifikat wird in der IdP-Metadaten-URL verwendet.

- Die IdP-Metadaten-URL ist nicht verfügbar, wenn kein aktives Zertifikat vorhanden ist.

- Du kannst ein aktives Zertifikat nicht löschen. Um ein Zertifikat zu löschen, musst du es zuerst deaktivieren.

- Wenn du ein inaktives Zertifikat aktivierst, wird das derzeit aktive Zertifikat automatisch deaktiviert.

Zusätzliche Einstellungen

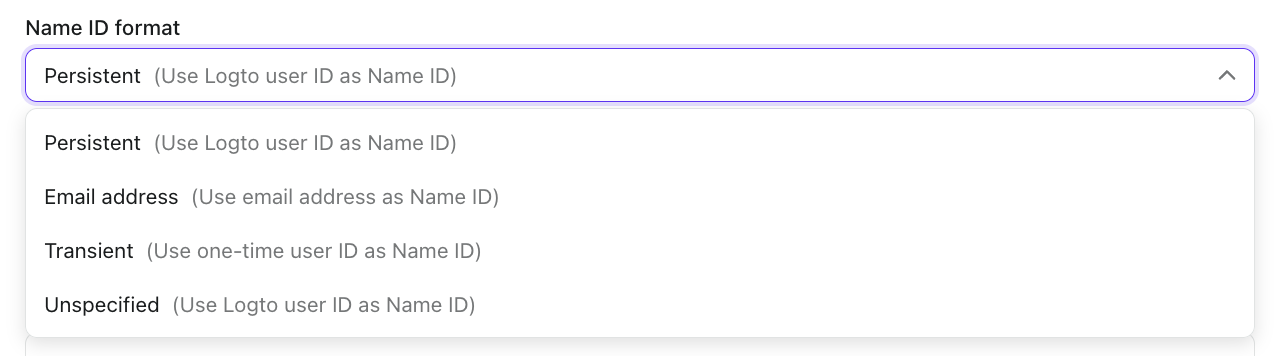

Name ID Format

Wähle aus, wie du möchtest, dass der Benutzeridentifikator in der SAML-Assertion formatiert wird. Der Standard ist "Persistent", bei dem die Logto-Benutzer-ID als Name ID verwendet wird.

Du findest vier verfügbare Formate, die von Logto bereitgestellt werden:

-

Persistent (Verwende Logto-Benutzer-ID als Name ID): Erstellt einen permanenten, nicht wiederverwendbaren Identifikator, der über Sitzungen hinweg konsistent bleibt. Dies ist ideal, um eine stabile Benutzeridentität über mehrere Anmeldungen hinweg zu erhalten und wird für die meisten Unternehmensanwendungen empfohlen.

-

E-Mail-Adresse (Verwende E-Mail-Adresse als Name ID): Verwendet die E-Mail-Adresse des Benutzers als Identifikator. Dies ist nützlich, wenn dein Service Provider auf E-Mail-Adressen zur Benutzeridentifikation angewiesen ist oder wenn du menschenlesbare Identifikatoren benötigst.

-

Transient (Verwende einmalige Benutzer-ID als Name ID): Generiert einen temporären, einmaligen Identifikator, der sich mit jeder Authentifizierungsanfrage ändert. Dies bietet verbesserten Datenschutz und ist geeignet für Anwendungen, bei denen eine dauerhafte Benutzerverfolgung nicht erwünscht ist.

-

Unspecified (Verwende Logto-Benutzer-ID als Name ID vorerst): Ähnlich wie das Persistent-Format, gibt jedoch an, dass kein spezifisches Format erforderlich ist. Dies bietet Flexibilität, während dennoch die stabile Logto-Benutzer-ID als Identifikator verwendet wird.

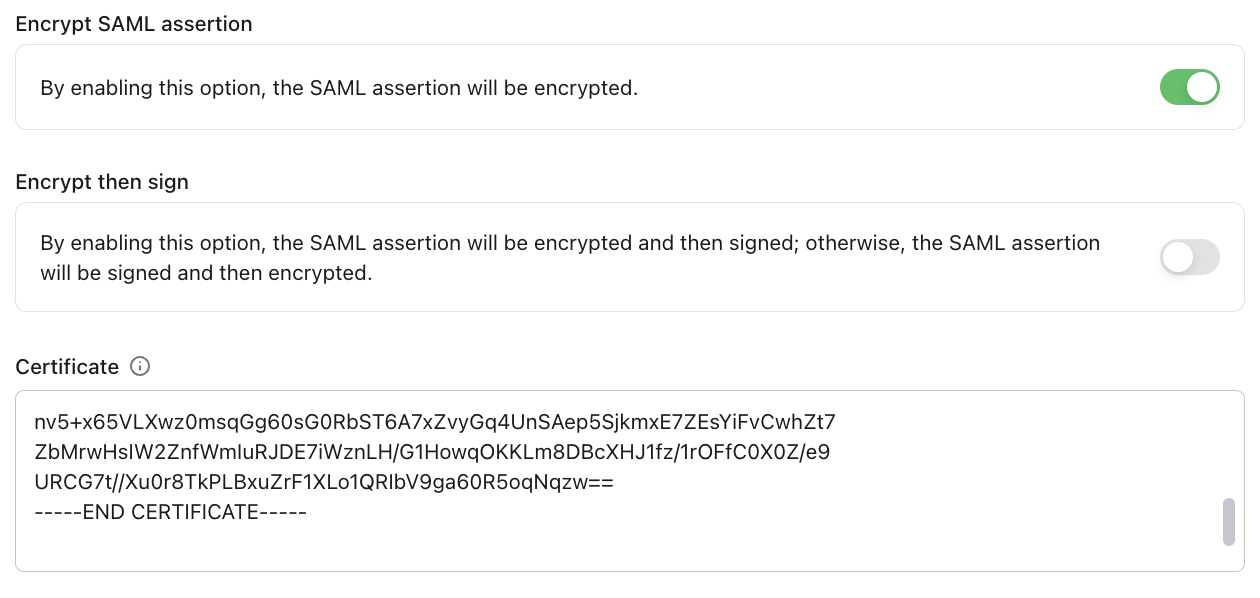

SAML-Assertion verschlüsseln

Aktiviere diese Option, wenn du die SAML-Assertion zur Erhöhung der Sicherheit verschlüsseln möchtest. Wenn aktiviert, wird die SAML-Assertion verschlüsselt, bevor sie an deinen SP gesendet wird.

Wenn du die Verschlüsselung der SAML-Assertion aktivierst, musst du das Signaturzertifikat deines Service Providers bereitstellen. Dieses Zertifikat wird verwendet, um die SAML-Assertion zu verschlüsseln, sodass nur dein SP die Assertion entschlüsseln und den Inhalt lesen kann.