基本的な SAML 統合設定

このガイドは、Logto で SAML アプリケーションを設定するのに役立ちます。基本的な SAML 統合を設定するために、次の手順に従ってください。

アプリケーション設定

基本情報

- アプリケーション名(必須):SAML アプリケーションの名前を入力します。この名前は、Logto でアプリケーションを識別するのに役立ちます。

- 説明:アプリケーションに関する詳細を提供するためのオプションの説明を追加します。

SAML サービスプロバイダー設定

-

アサーションコンシューマーサービス URL (返信 URL)(必須):認証 (Authentication) が成功した後に Logto が SAML アサーションを送信する URL を入力します。この URL は、サービスプロバイダー (SP) アプリケーションで提供された ACS URL と一致する必要があります。

-

サービスプロバイダー (SP) エンティティ ID(必須):サービスプロバイダーの一意の識別子を入力します。この値は、SP アプリケーションで見つかるエンティティ ID と一致する必要があります。SP エンティティ ID は通常、URI 形式に従う文字列入力です(必須ではありません)。

- 一般的な形式には次のものがあります:

urn:your-domain.com:sp:saml:{serviceProviderId}https://your-domain/saml/{serviceProviderId}

- 一般的な形式には次のものがあります:

SAML IdP メタデータ

基本設定を構成した後、Logto はサービスプロバイダーで構成するために必要な重要な SAML アイデンティティプロバイダー (IdP) メタデータを提供します:

IdP メタデータ URL

この URL を使用して、IdP メタデータで SP を構成します。メタデータには、SAML 統合に必要なすべての情報が含まれています。

シングルサインオンサービス URL

これは、SP が SAML 認証リクエストを送信する URL です。

IdP エンティティ ID

アイデンティティプロバイダーの一意の識別子。

「シングルサインオンサービス URL」と「IdP エンティティ ID」はすでに IdP メタデータに含まれているため、SP がメタデータ URL を処理できる場合は別途構成する必要はありません。

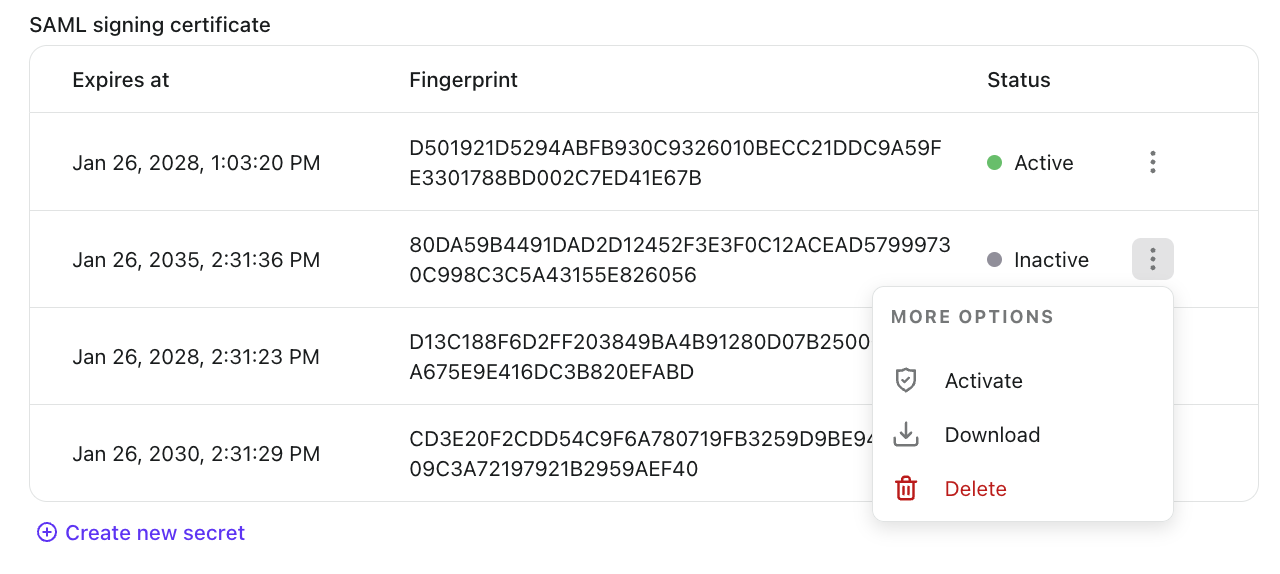

SAML 署名証明書

Logto はこの証明書を使用して SAML アサーションに署名します。署名を確認するために、これを SP に構成する必要があります:

- 有効期限:証明書の有効期限

- フィンガープリント:確認のための証明書の一意のフィンガープリント

- ステータス:証明書の現在のステータス(アクティブまたは非アクティブ)

- 一度にアクティブにできる証明書は 1 つだけです。アクティブな証明書は IdP メタデータ URL で使用されます。

- アクティブな証明書がない場合、IdP メタデータ URL は利用できません。

- アクティブな証明書を削除することはできません。証明書を削除するには、まず非アクティブにする必要があります。

- 非アクティブな証明書をアクティブにすると、現在アクティブな証明書は自動的に非アクティブになります。

追加設定

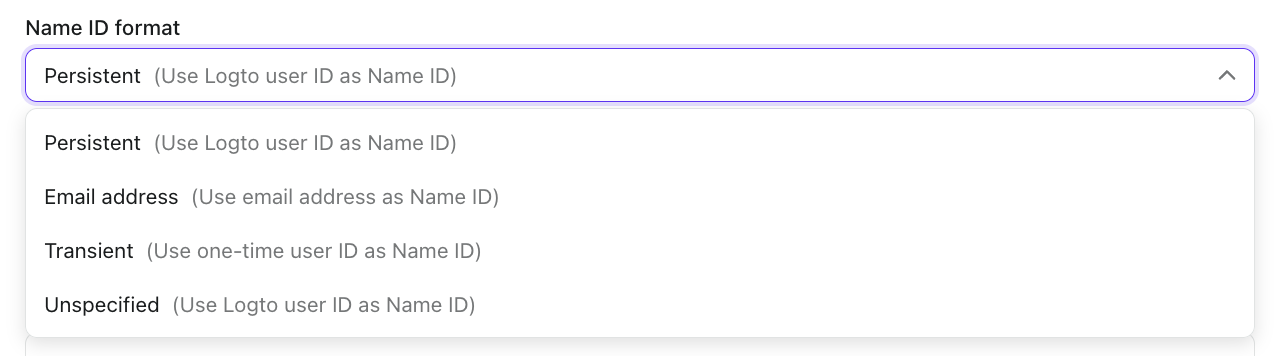

Name ID フォーマット

SAML アサーションでユーザー識別子をどのようにフォーマットするかを選択します。デフォルトは「Persistent」で、Logto ユーザー ID を Name ID として使用します。

Logto によって提供される 4 つの利用可能なフォーマットがあります:

-

Persistent(Logto ユーザー ID を Name ID として使用):セッション間で一貫性のある永続的で再利用不可能な識別子を作成します。これは、複数のサインインにわたって安定したユーザーアイデンティティを維持するのに理想的であり、ほとんどのエンタープライズアプリケーションに推奨されます。

-

Email address(メールアドレスを Name ID として使用):ユーザーのメールアドレスを識別子として使用します。これは、サービスプロバイダーがユーザー識別にメールアドレスを使用する場合や、人間が読みやすい識別子が必要な場合に役立ちます。

-

Transient(一時的なユーザー ID を Name ID として使用):各認証リクエストで変更される一時的な一度限りの識別子を生成します。これによりプライバシーが強化され、永続的なユーザー追跡が望ましくないアプリケーションに適しています。

-

Unspecified(現在は Logto ユーザー ID を Name ID として使用):Persistent フォーマットに似ていますが、特定のフォーマットが必要ないことを示します。これにより、柔軟性が提供されながらも、安定した Logto ユーザー ID を識別子として使用します。

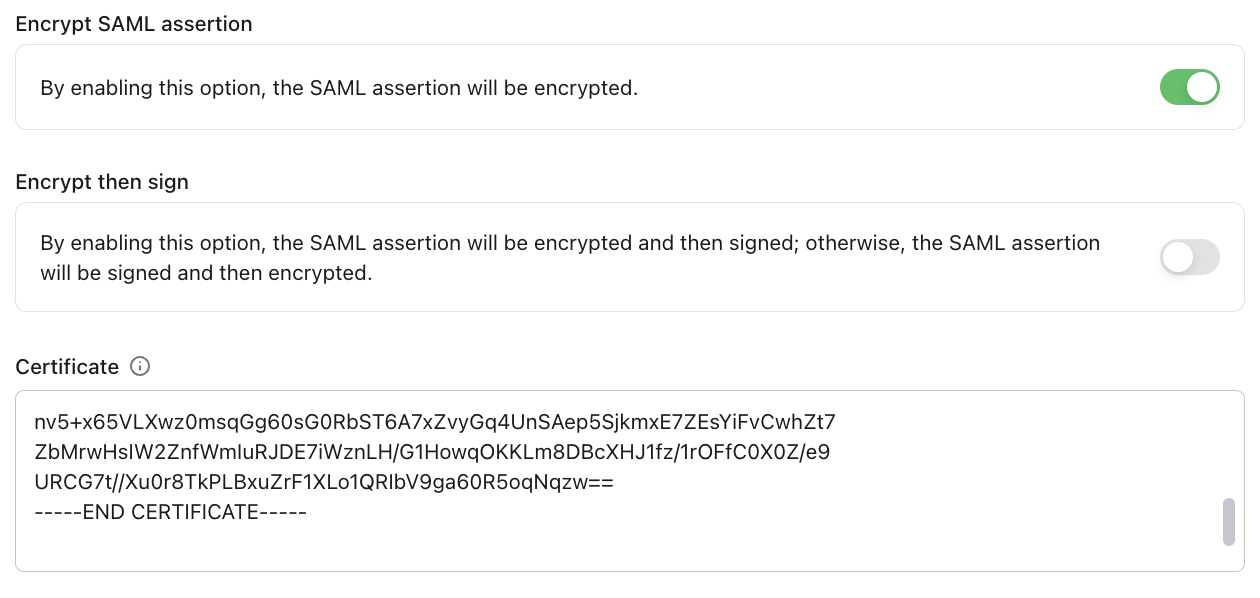

SAML アサーションの暗号化

SAML アサーションを暗号化してセキュリティを強化したい場合は、このオプションを切り替えます。有効にすると、SAML アサーションは SP に送信される前に暗号化されます。

SAML アサーションの暗号化を有効にすると、サービスプロバイダーの署名証明書を提供する必要があります。この証明書は SAML アサーションを暗号化するために使用され、SP のみがアサーションの内容を復号化して読み取ることができます。