基本 SAML 整合設定

本指南將協助你在 Logto 中配置 SAML 應用程式。按照以下步驟設定基本的 SAML 整合。

應用程式設定

基本資訊

- 應用程式名稱(必填):輸入你的 SAML 應用程式名稱。此名稱將幫助你在 Logto 中識別應用程式。

- 描述:添加可選的描述以提供更多有關應用程式的詳細資訊。

SAML 服務提供者配置

-

Assertion consumer service URL (Reply URL)(必填):輸入 Logto 在成功驗證後應發送 SAML assertion 的 URL。此 URL 應與你的服務提供者 (SP) 應用程式中提供的 ACS URL 相符。

-

服務提供者 (SP) 實體 ID(必填):輸入你的服務提供者的唯一識別符。此值應與你的 SP 應用程式中的實體 ID 相符。SP 實體 ID 通常遵循 URI 格式(但不一定)。

- 常見格式包括:

urn:your-domain.com:sp:saml:{serviceProviderId}https://your-domain/saml/{serviceProviderId}

- 常見格式包括:

SAML IdP 中繼資料

配置基本設定後,Logto 將提供你需要在服務提供者中配置的重要 SAML 身分提供者 (IdP) 中繼資料:

IdP 中繼資料 URL

使用此 URL 配置你的 SP 與 IdP 中繼資料。中繼資料包含 SAML 整合所需的所有資訊。

單一登入服務 URL

這是你的 SP 應發送 SAML 驗證請求的 URL。

IdP 實體 ID

身分提供者的唯一識別符。

「單一登入服務 URL」和「IdP 實體 ID」已包含在 IdP 中繼資料中,因此如果你的 SP 能處理中繼資料 URL,則無需單獨配置。

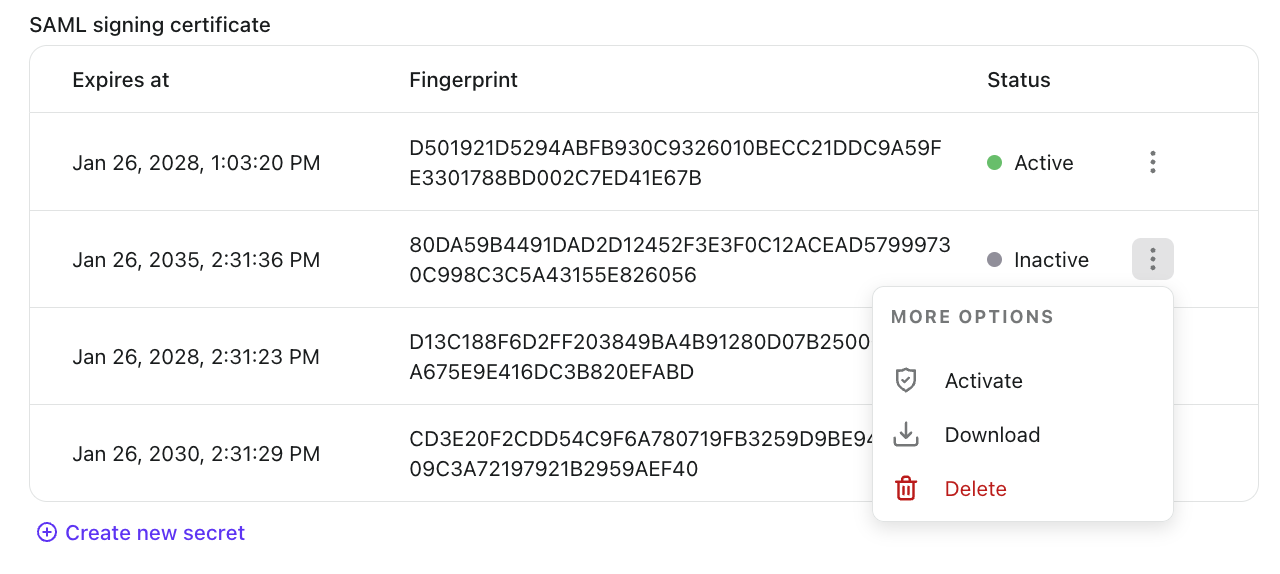

SAML 簽署憑證

Logto 使用此憑證簽署 SAML assertions。你需要在 SP 中配置此憑證以驗證簽名:

- 到期日:憑證的到期日期

- 指紋:用於驗證的憑證唯一指紋

- 狀態:憑證的當前狀態(啟用或停用)

- 同一時間只能有一個憑證處於啟用狀態。啟用的憑證將用於 IdP 中繼資料 URL。

- 如果沒有啟用的憑證,IdP 中繼資料 URL 將無法使用。

- 你不能刪除啟用中的憑證。要刪除憑證,必須先停用它。

- 當你啟用一個停用中的憑證時,當前啟用的憑證將自動停用。

其他設定

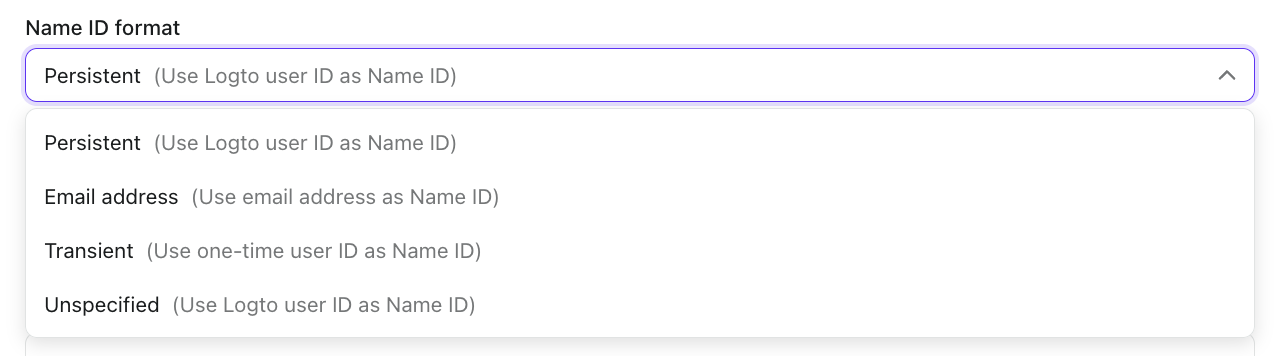

名稱 ID 格式

選擇你希望在 SAML assertion 中格式化使用者識別符的方式。預設為「Persistent」,使用 Logto 使用者 ID 作為名稱 ID。

你可以發現 Logto 提供四種可用格式:

-

Persistent(使用 Logto 使用者 ID 作為名稱 ID):創建一個永久的、不可重複使用的識別符,跨會話保持一致。這對於在多次登入中維持穩定的使用者身分非常理想,並推薦用於大多數企業應用程式。

-

Email address(使用電子郵件地址作為名稱 ID):使用使用者的電子郵件地址作為識別符。當你的服務提供者依賴電子郵件地址進行使用者識別或需要人類可讀的識別符時,這很有用。

-

Transient(使用一次性使用者 ID 作為名稱 ID):生成一個臨時的、一次性的識別符,每次驗證請求時都會更改。這提供了增強的隱私性,適合不希望持續追蹤使用者的應用程式。

-

Unspecified(目前使用 Logto 使用者 ID 作為名稱 ID):類似於 Persistent 格式,但表示不需要特定格式。這提供了靈活性,同時仍使用穩定的 Logto 使用者 ID 作為識別符。

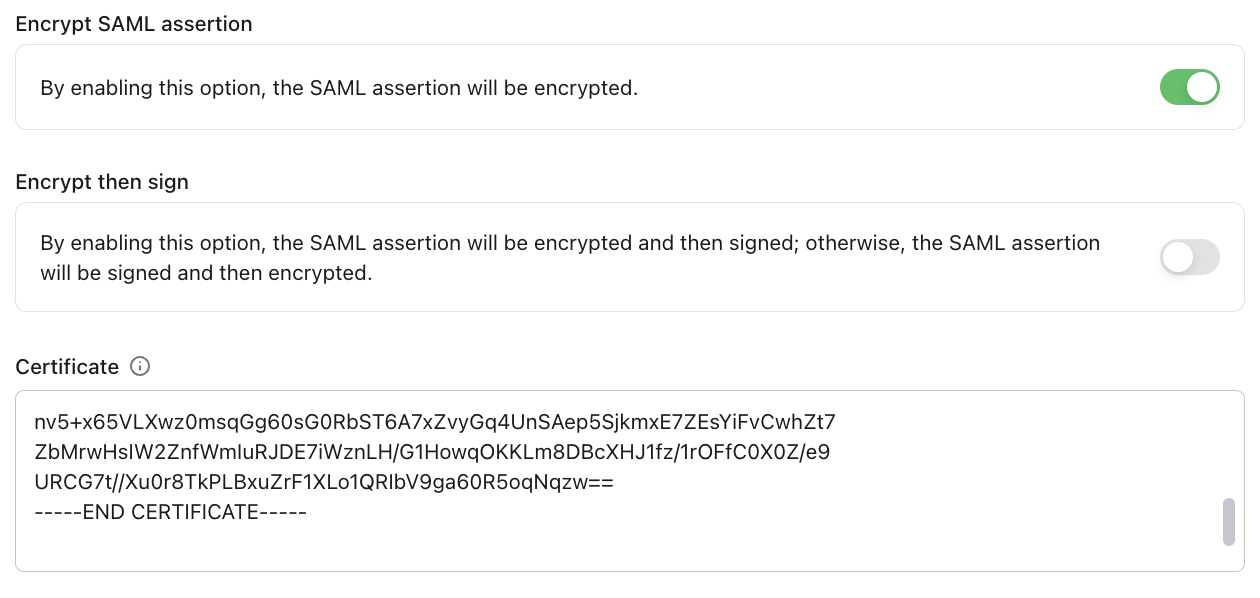

加密 SAML assertion

如果你希望加密 SAML assertion 以增強安全性,請切換此選項。啟用後,SAML assertion 將在發送到你的 SP 之前被加密。

當你啟用 SAML assertion 加密時,必須提供你的服務提供者的簽署憑證。此憑證將用於加密 SAML assertion,確保只有你的 SP 能夠解密並讀取 assertion 內容。