Configuration de base de l'intégration SAML

Ce guide vous aidera à configurer votre application SAML dans Logto. Suivez ces étapes pour configurer l'intégration SAML de base.

Paramètres de l'application

Informations de base

- Nom de l'application (Requis) : Entrez un nom pour votre application SAML. Ce nom vous aidera à identifier l'application dans Logto.

- Description : Ajoutez une description facultative pour fournir plus de détails sur votre application.

Configuration du fournisseur de services SAML

-

URL du service consommateur d'assertions (URL de réponse) (Requis) : Entrez l'URL où Logto doit envoyer l'assertion SAML après une authentification réussie. Cette URL doit correspondre à l'URL ACS fournie dans votre application de fournisseur de services (SP).

-

Identifiant d'entité du fournisseur de services (SP) (Requis) : Entrez l'identifiant unique de votre fournisseur de services. Cette valeur doit correspondre à l'ID d'entité trouvé dans votre application SP. L'ID d'entité SP est une entrée de chaîne qui suit généralement un format URI (mais pas nécessairement).

- Les formats courants incluent :

urn:your-domain.com:sp:saml:{serviceProviderId}https://your-domain/saml/{serviceProviderId}

- Les formats courants incluent :

Métadonnées IdP SAML

Après avoir configuré les paramètres de base, Logto vous fournira des métadonnées importantes du fournisseur d'identité SAML (IdP) dont vous aurez besoin pour configurer dans votre fournisseur de services :

URL des métadonnées IdP

Utilisez cette URL pour configurer votre SP avec les métadonnées IdP. Les métadonnées contiennent toutes les informations nécessaires pour l'intégration SAML.

URL du service d'authentification unique

C'est l'URL où votre SP doit envoyer les requêtes d'authentification SAML.

ID d'entité IdP

L'identifiant unique du fournisseur d'identité.

"L'URL du service d'authentification unique" et "ID d'entité IdP" ont déjà été inclus dans les métadonnées IdP, vous n'avez donc pas besoin de les configurer séparément si votre SP peut gérer l'URL des métadonnées.

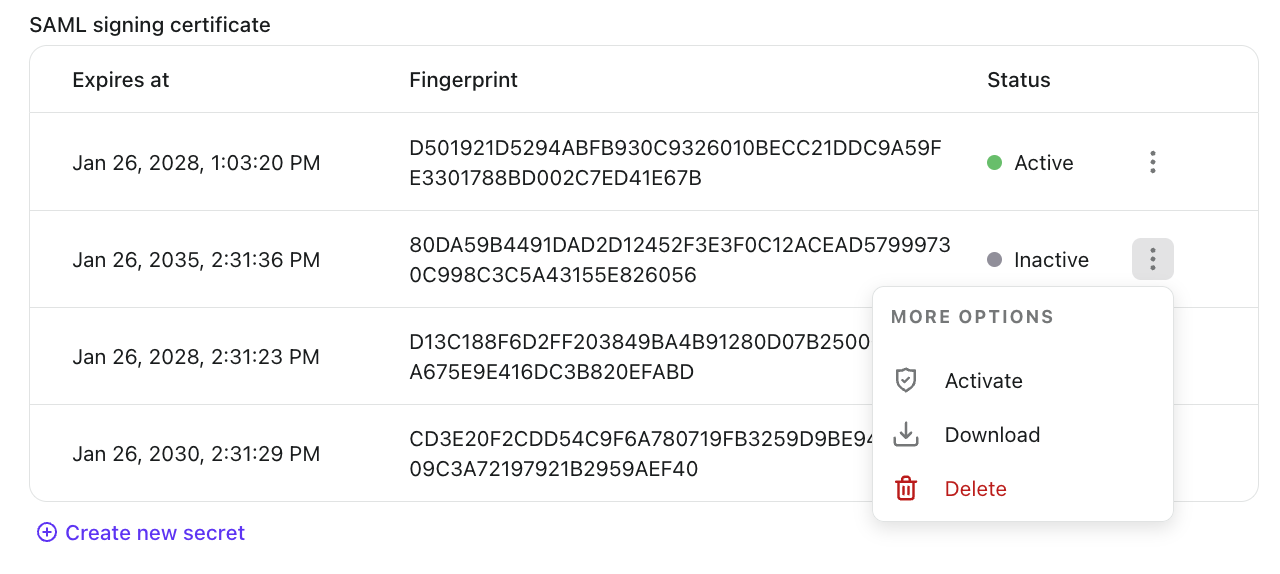

Certificat de signature SAML

Logto utilise ce certificat pour signer les assertions SAML. Vous devrez configurer cela dans votre SP pour vérifier les signatures :

- Expire le : La date d'expiration du certificat

- Empreinte : L'empreinte unique du certificat pour la vérification

- Statut : Le statut actuel du certificat (Actif ou Inactif)

- Un seul certificat peut être actif à la fois. Le certificat actif sera utilisé dans l'URL des métadonnées IdP.

- L'URL des métadonnées IdP ne sera pas disponible s'il n'y a pas de certificat actif.

- Vous ne pouvez pas supprimer un certificat actif. Pour supprimer un certificat, vous devez d'abord le désactiver.

- Lorsque vous activez un certificat inactif, le certificat actuellement actif sera automatiquement désactivé.

Paramètres supplémentaires

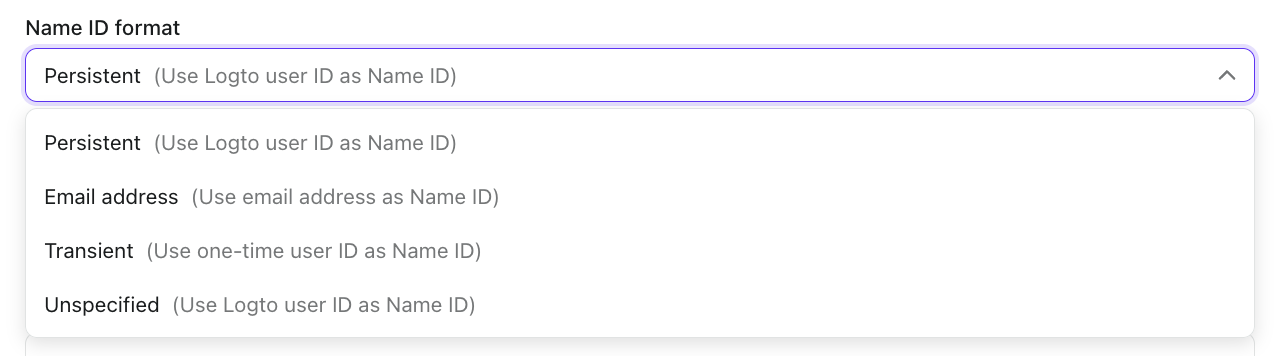

Format de l'ID de nom

Sélectionnez comment vous souhaitez que l'identifiant utilisateur soit formaté dans l'assertion SAML. Le format par défaut est "Persistant", qui utilise l'ID utilisateur Logto comme ID de nom.

Vous pouvez trouver quatre formats disponibles fournis par Logto :

-

Persistant (Utiliser l'ID utilisateur Logto comme ID de nom) : Crée un identifiant permanent, non réutilisable, qui reste cohérent à travers les sessions. Cela est idéal pour maintenir une identité utilisateur stable à travers plusieurs connexions et est recommandé pour la plupart des applications d'entreprise.

-

Adresse e-mail (Utiliser l'adresse e-mail comme ID de nom) : Utilise l'adresse e-mail de l'utilisateur comme identifiant. Cela est utile lorsque votre fournisseur de services s'appuie sur les adresses e-mail pour l'identification des utilisateurs ou lorsque vous avez besoin d'identifiants lisibles par l'homme.

-

Transitoire (Utiliser un ID utilisateur unique comme ID de nom) : Génère un identifiant temporaire, unique, qui change à chaque requête d'authentification. Cela offre une confidentialité accrue et convient aux applications où le suivi persistant des utilisateurs n'est pas souhaité.

-

Non spécifié (Utiliser l'ID utilisateur Logto comme ID de nom pour l'instant) : Similaire au format Persistant mais indique qu'aucun format spécifique n'est requis. Cela offre de la flexibilité tout en utilisant l'ID utilisateur Logto stable comme identifiant.

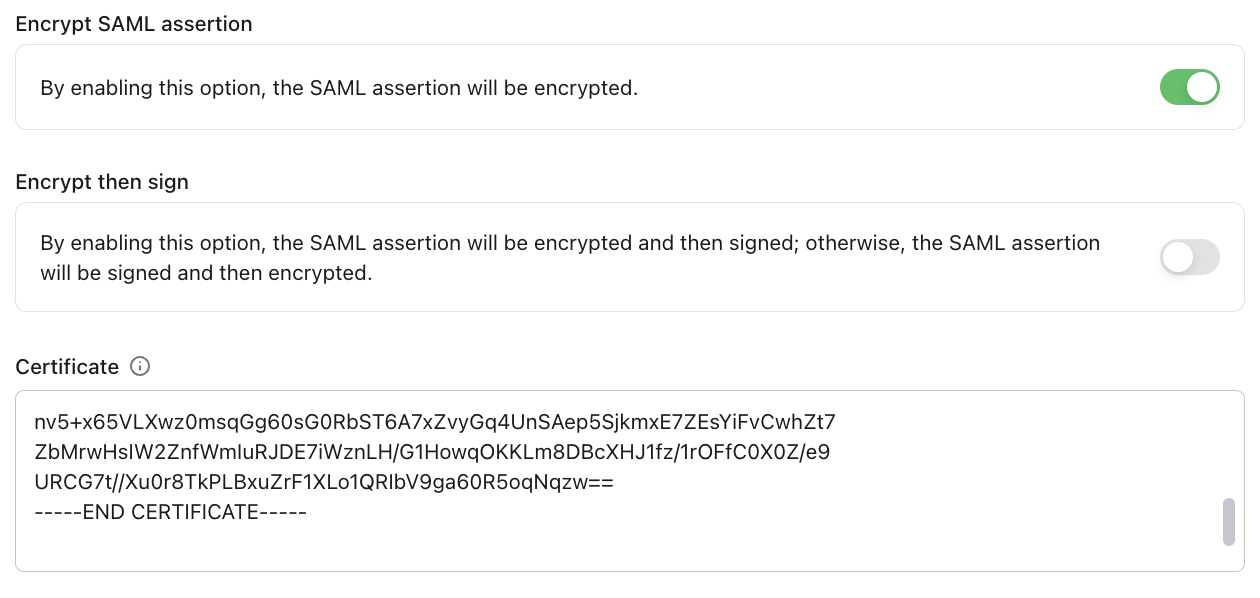

Chiffrer l'assertion SAML

Activez cette option si vous souhaitez chiffrer l'assertion SAML pour une sécurité renforcée. Lorsqu'elle est activée, l'assertion SAML sera chiffrée avant d'être envoyée à votre SP.

Lorsque vous activez le chiffrement de l'assertion SAML, vous devez fournir le certificat de signature de votre fournisseur de services. Ce certificat sera utilisé pour chiffrer l'assertion SAML, garantissant que seul votre SP peut déchiffrer et lire le contenu de l'assertion.