การตั้งค่า SAML integration ขั้นพื้นฐาน

คู่มือนี้จะช่วยคุณกำหนดค่าแอปพลิเคชัน SAML ของคุณใน Logto ทำตามขั้นตอนเหล่านี้เพื่อเริ่มต้นการเชื่อมต่อ SAML ขั้นพื้นฐาน

การตั้งค่าแอปพลิเคชัน

ข้อมูลพื้นฐาน

- ชื่อแอปพลิเคชัน (จำเป็น): กรอกชื่อสำหรับแอป SAML ของคุณ ชื่อนี้จะช่วยให้คุณระบุแอปพลิเคชันใน Logto ได้ง่ายขึ้น

- คำอธิบาย: เพิ่มคำอธิบายเพิ่มเติม (ไม่บังคับ) เพื่อให้รายละเอียดเกี่ยวกับแอปของคุณ

การกำหนดค่าผู้ให้บริการ SAML (Service Provider)

-

Assertion consumer service URL (Reply URL) (จำเป็น): กรอก URL ที่ Logto ควรส่ง SAML assertion หลังจากการยืนยันตัวตนสำเร็จ URL นี้ต้องตรงกับ ACS URL ที่กำหนดในแอป Service Provider (SP) ของคุณ

-

Service Provider (SP) Entity ID (จำเป็น): กรอกตัวระบุเฉพาะสำหรับ Service Provider ของคุณ ค่านี้ต้องตรงกับ Entity ID ที่พบในแอป SP ของคุณ โดย SP Entity ID เป็นสตริงที่มักจะอยู่ในรูปแบบ URI (แต่ไม่จำเป็นต้องเป็นเสมอไป)

- รูปแบบที่พบบ่อย เช่น:

urn:your-domain.com:sp:saml:{serviceProviderId}https://your-domain/saml/{serviceProviderId}

- รูปแบบที่พบบ่อย เช่น:

ข้อมูลเมตาของ SAML IdP

หลังจากกำหนดค่าพื้นฐานแล้ว Logto จะให้ข้อมูลเมตาที่สำคัญของ SAML Identity Provider (IdP) ที่คุณต้องใช้ในการกำหนดค่าใน Service Provider ของคุณ:

IdP metadata URL

ใช้ URL นี้เพื่อกำหนดค่า SP ของคุณด้วยข้อมูลเมตาของ IdP ข้อมูลเมตานี้มีข้อมูลที่จำเป็นทั้งหมดสำหรับการเชื่อมต่อ SAML

Single sign-on service URL

นี่คือ URL ที่ SP ของคุณควรส่งคำขอการยืนยันตัวตน SAML

IdP entity ID

ตัวระบุเฉพาะสำหรับผู้ให้บริการข้อมูลระบุตัวตน (IdP)

"Single sign-on service URL" และ "IdP entity ID" ได้ถูกรวมอยู่ในข้อมูลเมตาของ IdP แล้ว ดังนั้นคุณไม่จำเป็นต้องกำหนดค่าแยกต่างหากหาก SP ของคุณรองรับ metadata URL

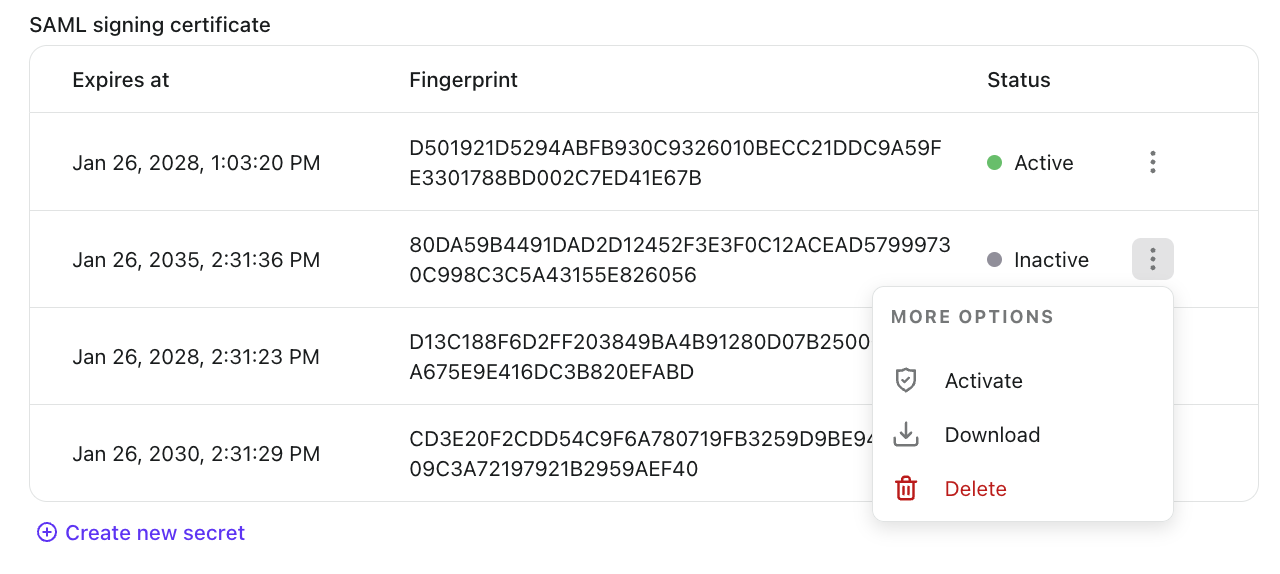

ใบรับรองสำหรับการลงนาม SAML

Logto ใช้ใบรับรองนี้เพื่อลงนาม SAML assertion คุณต้องกำหนดค่านี้ใน SP ของคุณเพื่อใช้ตรวจสอบลายเซ็น:

- หมดอายุเมื่อ: วันที่ใบรับรองหมดอายุ

- ลายนิ้วมือ: ลายนิ้วมือเฉพาะของใบรับรองเพื่อใช้ตรวจสอบ

- สถานะ: สถานะปัจจุบันของใบรับรอง (Active หรือ Inactive)

- สามารถมีใบรับรองที่ใช้งานอยู่ได้เพียงใบเดียวในแต่ละครั้ง ใบรับรองที่ใช้งานจะถูกใช้ใน IdP metadata URL

- IdP metadata URL จะไม่สามารถใช้งานได้หากไม่มีใบรับรองที่ใช้งานอยู่

- คุณไม่สามารถลบใบรับรองที่กำลังใช้งานอยู่ได้ หากต้องการลบใบรับรองต้องปิดการใช้งานก่อน

- เมื่อคุณเปิดใช้งานใบรับรองที่ไม่ได้ใช้งาน ใบรับรองที่กำลังใช้งานอยู่จะถูกปิดการใช้งานโดยอัตโนมัติ

การตั้งค่าเพิ่มเติม

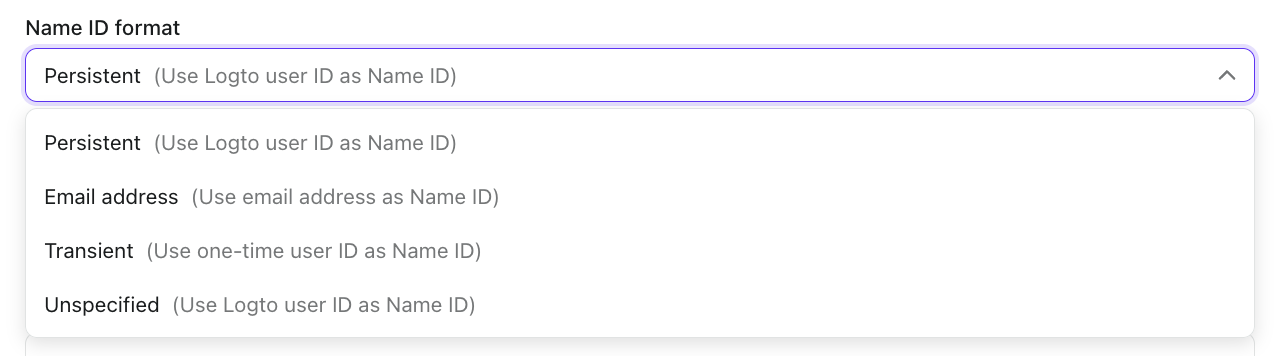

รูปแบบ Name ID

เลือกวิธีที่คุณต้องการให้ตัวระบุผู้ใช้ถูกจัดรูปแบบใน SAML assertion โดยค่าเริ่มต้นคือ "Persistent" ซึ่งใช้ Logto user ID เป็น Name ID

คุณจะพบว่ามี 4 รูปแบบที่ Logto ให้เลือก:

-

Persistent (ใช้ Logto user ID เป็น Name ID): สร้างตัวระบุถาวรที่ไม่สามารถนำกลับมาใช้ใหม่ได้และคงที่ตลอดทุก session เหมาะสำหรับการรักษาอัตลักษณ์ผู้ใช้อย่างมั่นคงในหลายการลงชื่อเข้าใช้ และแนะนำสำหรับแอปองค์กรส่วนใหญ่

-

Email address (ใช้ที่อยู่อีเมลเป็น Name ID): ใช้ที่อยู่อีเมลของผู้ใช้เป็นตัวระบุ เหมาะเมื่อ Service Provider ของคุณอ้างอิงอีเมลในการระบุตัวผู้ใช้ หรือเมื่อคุณต้องการตัวระบุที่มนุษย์อ่านได้

-

Transient (ใช้ one-time user ID เป็น Name ID): สร้างตัวระบุชั่วคราวที่เปลี่ยนไปทุกครั้งที่มีการยืนยันตัวตน เหมาะสำหรับแอปที่ไม่ต้องการติดตามผู้ใช้อย่างถาวรและเน้นความเป็นส่วนตัว

-

Unspecified (ใช้ Logto user ID เป็น Name ID ชั่วคราว): คล้ายกับรูปแบบ Persistent แต่ระบุว่าไม่ต้องการรูปแบบเฉพาะ ให้ความยืดหยุ่นแต่ยังใช้ Logto user ID ที่มั่นคงเป็นตัวระบุ

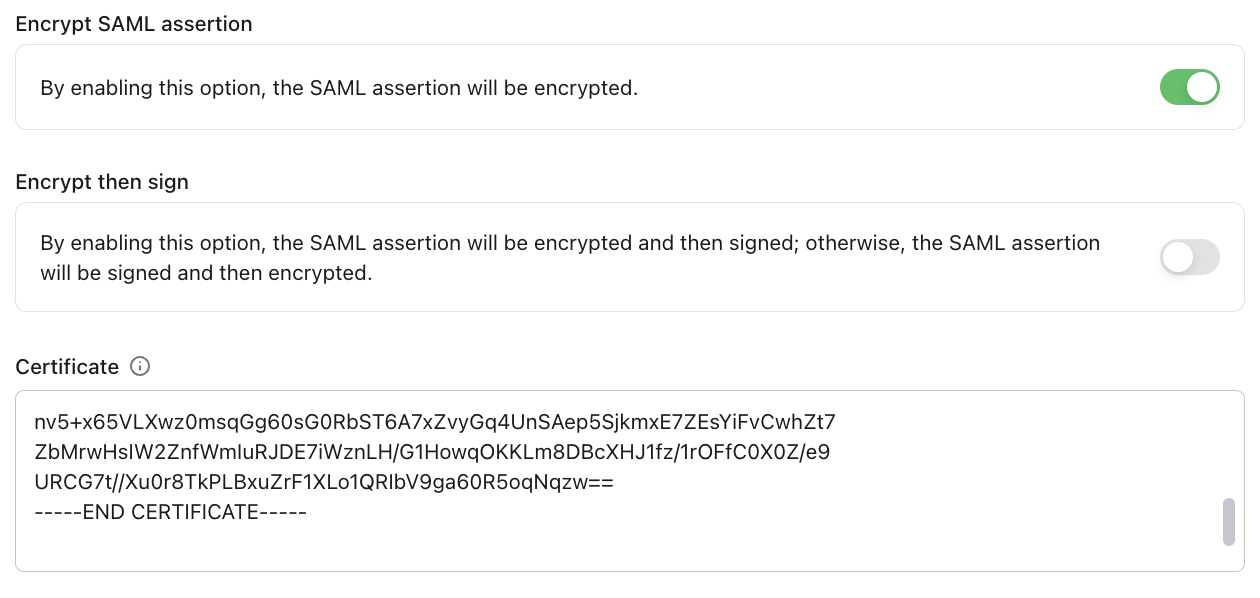

เข้ารหัส SAML assertion

เปิด / ปิด ตัวเลือกนี้หากคุณต้องการเข้ารหัส SAML assertion เพื่อความปลอดภัยที่มากขึ้น เมื่อเปิดใช้งาน SAML assertion จะถูกเข้ารหัสก่อนส่งไปยัง SP ของคุณ

เมื่อคุณเปิดใช้งานการเข้ารหัส SAML assertion คุณต้องให้ใบรับรองสำหรับการลงนามของ Service Provider ของคุณ ใบรับรองนี้จะถูกใช้ในการเข้ารหัส SAML assertion เพื่อให้มีเพียง SP ของคุณเท่านั้นที่สามารถถอดรหัสและอ่านเนื้อหา assertion ได้