Drittanbieter-App (OAuth / OIDC)

Die Drittanbieteranwendungs-Integration von Logto ermöglicht es dir, Logto als Identitätsanbieter (IdP) für externe Anwendungen zu nutzen.

Ein Identitätsanbieter (IdP) ist ein Dienst, der Benutzeridentitäten überprüft und deren Anmeldedaten verwaltet. Nach der Bestätigung der Identität eines Benutzers generiert der IdP Authentifizierungstokens oder -assertionen und ermöglicht dem Benutzer den Zugriff auf verschiedene Anwendungen oder Dienste, ohne sich erneut anmelden zu müssen.

Im Gegensatz zu den Anwendungen, die du im Leitfaden Logto in deine Anwendung integrieren erstellt hast und die von dir entwickelt und vollständig kontrolliert werden, sind Drittanbieteranwendungen unabhängige Dienste, die von externen Entwicklern oder Geschäftspartnern entwickelt werden.

Dieser Integrationsansatz eignet sich hervorragend für gängige Geschäftsszenarien. Du kannst es Benutzern ermöglichen, Partneranwendungen mit ihren Logto-Konten zu nutzen, ähnlich wie Unternehmensnutzer sich bei Slack mit Google Workspace anmelden. Du kannst auch eine offene Plattform aufbauen, auf der Drittanbieteranwendungen eine „Mit Logto anmelden“-Funktion hinzufügen können, ähnlich wie „Mit Google anmelden“.

Logto ist ein Identitätsdienst, der auf dem OpenID Connect (OIDC)-Protokoll basiert und sowohl Authentifizierung als auch Autorisierung bereitstellt. Dadurch ist die Integration einer OIDC-Drittanbieteranwendung genauso unkompliziert wie bei einer traditionellen Webanwendung.

Da OIDC auf OAuth 2.0 aufbaut und eine Authentifizierungsschicht hinzufügt, kannst du Drittanbieteranwendungen auch über das OAuth-Protokoll integrieren.

Drittanbieteranwendung in Logto erstellen

- Gehe zu Konsole > Anwendungen.

- Klicke auf die Schaltfläche „Anwendung erstellen“. Wähle „Drittanbieter-App“ als Anwendungstyp und eines der folgenden Integrationsprotokolle:

- OIDC / OAuth

- Wähle einen Anwendungstyp basierend auf dem Typ der Drittanbieteranwendung:

- Traditionelle Webanwendung: Serverseitig gerenderte Anwendungen (z. B. Node.js, PHP, Java), die ein Client-Geheimnis sicher im Backend speichern können.

- Single Page App (SPA): Clientseitig gerenderte Anwendungen (z. B. React, Vue, Angular), die vollständig im Browser laufen und keine Geheimnisse sicher speichern können.

- Native: Mobile oder Desktop-Anwendungen (z. B. iOS, Android, Electron), die auf Benutzergeräten laufen.

- Gib einen Namen und eine Beschreibung für deine Anwendung ein und klicke auf „Erstellen“. Eine neue Drittanbieteranwendung wird erstellt.

Alle erstellten Drittanbieteranwendungen werden auf der Anwendungsseite unter dem Tab „Drittanbieter-Apps“ katalogisiert. Diese Anordnung hilft dir, sie von deinen eigenen Anwendungen zu unterscheiden und alle Anwendungen an einem Ort zu verwalten.

Integrationsanleitung

Anwendungskonfigurationen finden

Auf der Anwendungsdetailseite findest du die Client-ID, das Client-Geheimnis (nur für traditionelle Webanwendungen) und die OIDC-Endpunkte, die für die Integration benötigt werden.

Wenn der Drittanbieterdienst OIDC-Discovery unterstützt, gib einfach den Discovery-Endpunkt an. Andernfalls klicke auf Endpunktdetails anzeigen, um alle Endpunkte einschließlich Autorisierungsendpunkt und Token-Endpunkt anzuzeigen.

Integration mit Diensten, die Drittanbieter-IdP unterstützen

Wenn du einen Dienst oder ein Produkt verbindest, das die Konfiguration eines externen Identitätsanbieters nativ unterstützt (z. B. Enterprise-SaaS-Plattformen, Kollaborationstools), ist die Einrichtung unkompliziert:

- Öffne die IdP- oder SSO-Konfigurationsseite des Dienstes.

- Kopiere die Client-ID (und das Client-Geheimnis, falls erforderlich) aus Logto und füge sie in die Konfiguration des Dienstes ein.

- Gib den Discovery-Endpunkt an, wenn der Dienst OIDC-Auto-Discovery unterstützt, oder kopiere manuell den Autorisierungsendpunkt und Token-Endpunkt.

- Kopiere die Redirect-URI von der Konfigurationsseite des Dienstes und füge sie zu den erlaubten Redirect-URIs deiner Logto-Anwendung hinzu.

- Konfiguriere die Scopes, falls der Dienst dies zulässt. Da Logto ein OIDC-Anbieter ist, füge den

openid-Scope hinzu, wenn du Benutzer authentifizieren möchtest (gewährt Zugriff auf ein ID-Token und den UserInfo-Endpunkt). Deropenid-Scope ist optional, wenn du nur OAuth-Ressourcenzugriff benötigst.

Der Dienst übernimmt den OAuth / OIDC-Flow automatisch, sobald er konfiguriert ist.

Integration über OAuth / OIDC-Protokoll

Wenn eine Drittanbieteranwendung programmgesteuert mit Logto als IdP integriert werden soll, sollte sie den Standard-Authorization Code Flow implementieren. Wir empfehlen, eine OAuth 2.0 / OIDC-Clientbibliothek für deine Programmiersprache zu verwenden, um die Implementierung zu erleichtern.

- Traditionelle Webanwendung

- Single Page App / Native

Traditionelle Webanwendungen sind vertrauliche Clients, die ein Client-Geheimnis sicher auf dem Backend-Server speichern können. Siehe Authorization Code Flow für vollständige Implementierungsdetails.

Wichtige Schritte:

- Autorisierung initiieren: Benutzer zum Autorisierungsendpunkt von Logto mit

client_id,redirect_uri,response_type=codeundscopeweiterleiten. - Callback verarbeiten: Den Autorisierungscode

codeaus der Weiterleitung empfangen. - Token austauschen: Von deinem Backend aus einen POST an den Token-Endpunkt mit dem Code,

client_idundclient_secretsenden.

Single Page Apps und Native Apps sind öffentliche Clients, die keine Geheimnisse sicher speichern können. Statt eines Client-Geheimnisses müssen diese Anwendungen PKCE (Proof Key for Code Exchange) für eine sichere Autorisierung verwenden. Siehe Authorization Code Flow und PKCE für vollständige Implementierungsdetails.

Wichtige Schritte:

- PKCE-Parameter generieren: Einen

code_verifiererstellen und daraus einencode_challenge(SHA-256) ableiten. - Autorisierung initiieren: Benutzer zum Autorisierungsendpunkt mit

code_challengeundcode_challenge_method=S256weiterleiten. - Callback verarbeiten: Den Autorisierungscode

codeaus der Weiterleitung empfangen. - Token austauschen: POST an den Token-Endpunkt mit dem Code und dem ursprünglichen

code_verifiersenden.

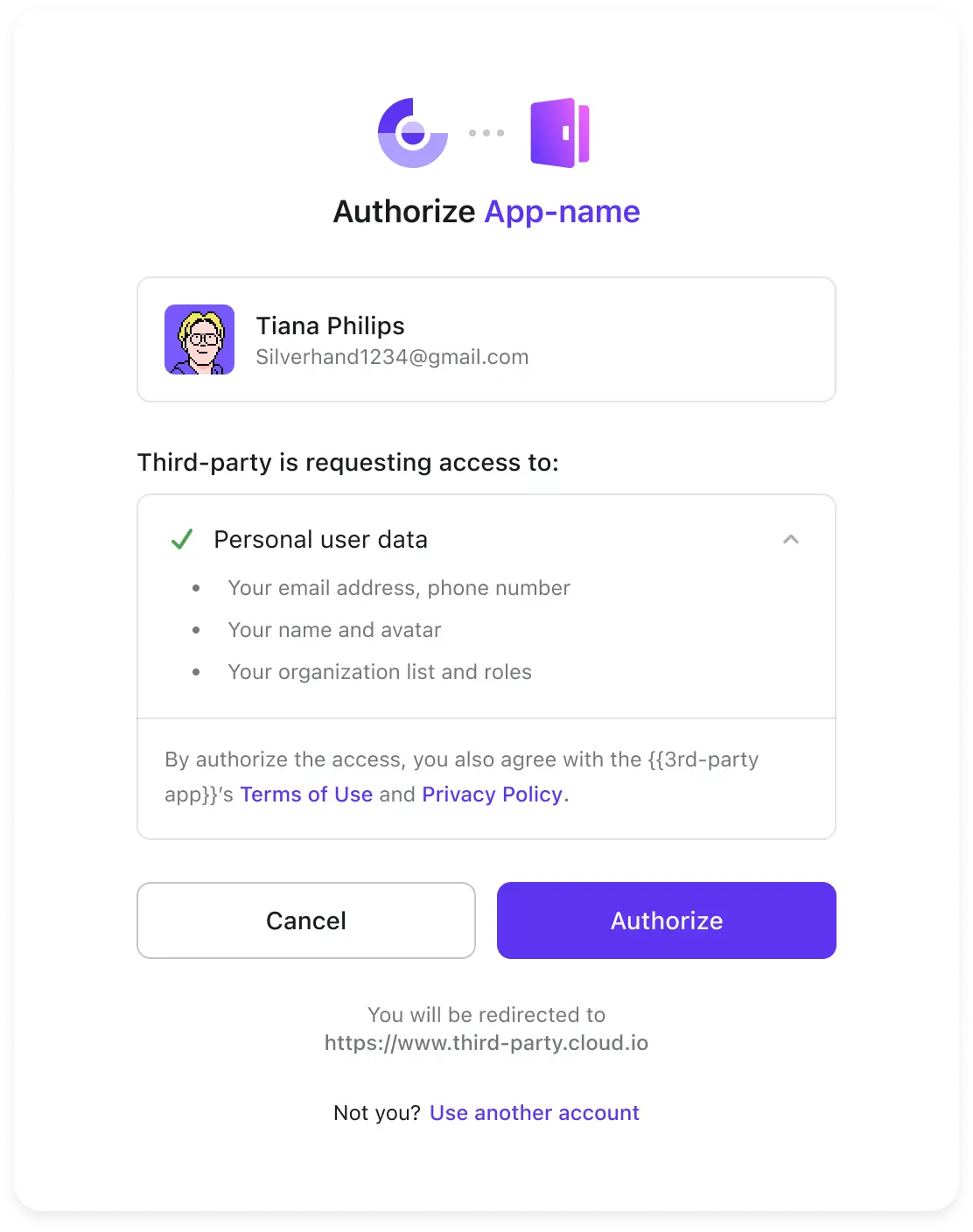

Zustimmungsbildschirm für OIDC-Drittanbieteranwendungen

Aus Sicherheitsgründen werden alle OIDC-Drittanbieteranwendungen nach der Authentifizierung durch Logto zu einem Zustimmungsbildschirm für die Benutzerautorisierung weitergeleitet.

Alle von der Drittanbieteranwendung angeforderten Berechtigungen für Benutzerprofile, API-Ressourcen-Berechtigungen, Organisationsberechtigungen und Informationen zur Organisationsmitgliedschaft werden auf dem Zustimmungsbildschirm angezeigt.

Diese angeforderten Berechtigungen werden der Drittanbieteranwendung erst gewährt, nachdem der Benutzer auf die Schaltfläche „Autorisieren“ geklickt hat.

Weitere Aktionen

Erfahre, wie du Berechtigungen für deine OIDC-Drittanbieteranwendung verwaltest.

Personalisiere das Erscheinungsbild des Zustimmungsbildschirms, um deine Markenidentität widerzuspiegeln und ein konsistentes Benutzererlebnis zu bieten.

FAQs

Wie stellen wir sicher, dass Benutzer auf dem Zustimmungsbildschirm nur Berechtigungen gewähren können, die sie tatsächlich besitzen?

Logto verwendet rollenbasierte Zugangskontrolle (RBAC), um Benutzerberechtigungen zu verwalten. Auf dem Zustimmungsbildschirm werden nur Scopes (Berechtigungen), die dem Benutzer bereits über seine Rollen zugewiesen wurden, angezeigt. Wenn eine Drittanbieteranwendung Scopes anfordert, die der Benutzer nicht besitzt, werden diese ausgeschlossen, um eine unbefugte Zustimmung zu verhindern.

So verwaltest du dies:

- Definiere globale Rollen oder Organisationsrollen mit spezifischen Scopes.

- Weisen Benutzern Rollen entsprechend ihrem Zugriffsbedarf zu.

- Benutzer erben automatisch die Scopes ihrer Rollen.

Verwandte Ressourcen

Anwendungsfall: Apache Answer integrieren, um eine Community für deine Nutzer zu starten

Logto als Drittanbieter-Identitätsanbieter (IdP) verwenden