Aplicación de terceros (OAuth / OIDC)

La integración de aplicaciones de terceros de Logto te permite aprovechar Logto como un Proveedor de Identidad (IdP) para aplicaciones externas.

Un Proveedor de Identidad (IdP) es un servicio que verifica las identidades de los usuarios y gestiona sus credenciales de inicio de sesión. Tras confirmar la identidad de un usuario, el IdP genera tokens de autenticación o aserciones y permite al usuario acceder a varias aplicaciones o servicios sin necesidad de iniciar sesión nuevamente.

A diferencia de las aplicaciones que creaste en la guía Integra Logto en tu aplicación, que son desarrolladas y totalmente controladas por ti, las aplicaciones de terceros son servicios independientes desarrollados por desarrolladores externos o socios comerciales.

Este enfoque de integración es ideal para escenarios empresariales comunes. Puedes permitir que los usuarios accedan a aplicaciones de socios usando sus cuentas de Logto, igual que los usuarios empresariales inician sesión en Slack con Google Workspace. También puedes construir una plataforma abierta donde las aplicaciones de terceros puedan añadir la funcionalidad "Iniciar sesión con Logto", similar a "Iniciar sesión con Google".

Logto es un servicio de identidad construido sobre el protocolo OpenID Connect (OIDC), proporcionando capacidades tanto de autenticación (Authentication) como de autorización (Authorization). Esto hace que integrar una aplicación de terceros OIDC sea tan sencillo como una aplicación web tradicional.

Así, dado que OIDC se basa en OAuth 2.0 añadiendo una capa de autenticación, también puedes integrar aplicaciones de terceros usando el protocolo OAuth.

Crear una aplicación de terceros en Logto

- Ve a Consola > Aplicaciones.

- Haz clic en el botón "Crear aplicación". Selecciona "Aplicación de terceros" como tipo de aplicación y elige uno de los siguientes protocolos de integración:

- OIDC / OAuth

- Selecciona un tipo de aplicación según el tipo de aplicación de terceros:

- Web tradicional: Aplicaciones renderizadas en el servidor (por ejemplo, Node.js, PHP, Java) que pueden almacenar de forma segura un secreto de cliente en el backend.

- Aplicación de una sola página (SPA): Aplicaciones renderizadas del lado del cliente (por ejemplo, React, Vue, Angular) que se ejecutan completamente en el navegador y no pueden almacenar secretos de forma segura.

- Nativa: Aplicaciones móviles o de escritorio (por ejemplo, iOS, Android, Electron) que se ejecutan en dispositivos de los usuarios.

- Ingresa un nombre y una descripción para tu aplicación y haz clic en el botón "Crear". Se creará una nueva aplicación de terceros.

Todas las aplicaciones de terceros creadas se catalogarán en la página de Aplicaciones bajo la pestaña "Aplicaciones de terceros". Esta organización te ayuda a distinguirlas de tus propias aplicaciones, facilitando la gestión de todas tus aplicaciones en un solo lugar.

Guía de integración

Encuentra las configuraciones de la aplicación

En la página de detalles de la aplicación, puedes encontrar el ID de cliente, el secreto de cliente (solo para aplicaciones web tradicionales) y los endpoints OIDC necesarios para la integración.

Si el servicio de terceros admite descubrimiento OIDC, simplemente proporciona el endpoint de descubrimiento. De lo contrario, haz clic en Mostrar detalles de endpoints para ver todos los endpoints, incluidos el endpoint de autorización y el endpoint de token.

Integración con servicios que admiten IdP de terceros

Si estás conectando un servicio o producto que admite de forma nativa la configuración de proveedores de identidad externos (por ejemplo, plataformas SaaS empresariales, herramientas de colaboración), la configuración es sencilla:

- Abre la página de configuración de IdP o SSO del servicio.

- Copia el ID de cliente (y el secreto de cliente si es necesario) desde Logto y pégalos en la configuración del servicio.

- Proporciona el endpoint de descubrimiento si el servicio admite auto-descubrimiento OIDC, o copia manualmente el endpoint de autorización y el endpoint de token.

- Copia el URI de redirección desde la página de configuración del servicio y agrégalo a los URI de redirección permitidos de tu aplicación Logto.

- Configura los alcances (scopes) si el servicio lo permite. Dado que Logto es un proveedor OIDC, incluye el alcance

openidsi necesitas autenticar usuarios (otorga acceso a un token de ID y al endpoint UserInfo). El alcanceopenides opcional si solo necesitas acceso a recursos OAuth.

El servicio gestionará automáticamente el flujo OAuth / OIDC una vez configurado.

Integración mediante el protocolo OAuth / OIDC

Si una aplicación de terceros necesita integrarse con Logto como IdP de forma programática, debe implementar el Flujo de código de autorización (Authorization Code Flow) estándar. Recomendamos usar una biblioteca cliente OAuth 2.0 / OIDC para tu lenguaje de programación para gestionar la implementación.

- Web tradicional

- SPA / Nativa

Las aplicaciones web tradicionales son clientes confidenciales que pueden almacenar de forma segura un secreto de cliente en el servidor backend. Consulta Flujo de código de autorización (Authorization Code Flow) para detalles completos de implementación.

Pasos clave:

- Iniciar autorización: Redirige al usuario al endpoint de autorización de Logto con

client_id,redirect_uri,response_type=codeyscope. - Gestionar la devolución: Recibe el

codede autorización desde la redirección. - Intercambiar tokens: Desde tu backend, haz un POST al endpoint de token con el código,

client_idyclient_secret.

Las aplicaciones de una sola página y las aplicaciones nativas son clientes públicos que no pueden almacenar secretos de forma segura. En lugar de usar un secreto de cliente, estas aplicaciones deben usar PKCE (Proof Key for Code Exchange) para una autorización segura. Consulta Flujo de código de autorización (Authorization Code Flow) y PKCE para detalles completos de implementación.

Pasos clave:

- Generar parámetros PKCE: Crea un

code_verifiery deriva elcode_challenge(SHA-256). - Iniciar autorización: Redirige al usuario al endpoint de autorización con

code_challengeycode_challenge_method=S256. - Gestionar la devolución: Recibe el

codede autorización desde la redirección. - Intercambiar tokens: Haz un POST al endpoint de token con el código y el

code_verifieroriginal.

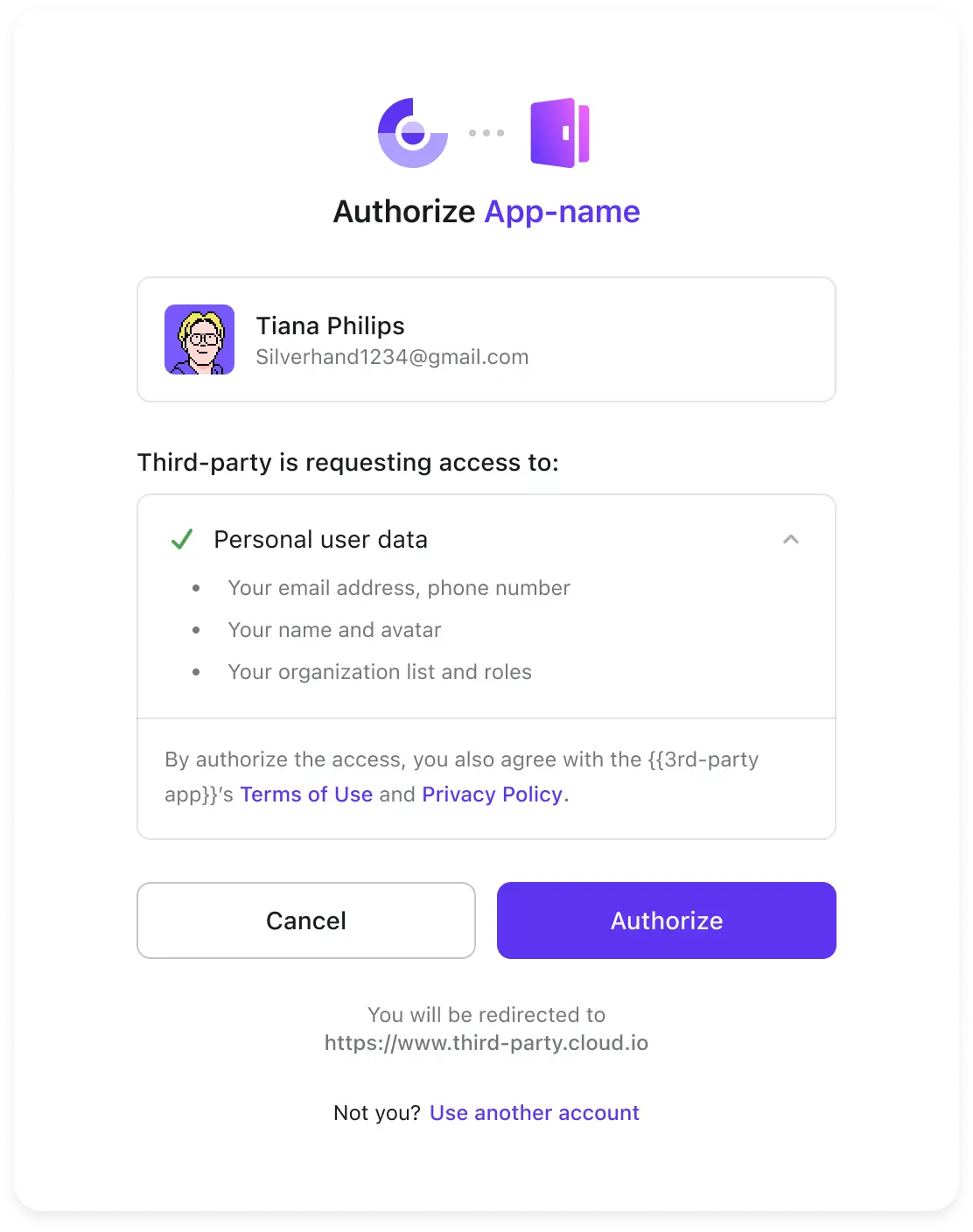

Pantalla de consentimiento para aplicaciones OIDC de terceros

Por razones de seguridad, todas las aplicaciones OIDC de terceros serán redirigidas a una pantalla de consentimiento (Consent screen) para la autorización del usuario después de ser autenticadas por Logto.

Todos los permisos de perfil de usuario solicitados por terceros, alcances de recursos de API, permisos de organización e información de membresía de la organización se mostrarán en la pantalla de consentimiento.

Estos permisos solicitados solo se otorgarán a las aplicaciones de terceros después de que el usuario haga clic en el botón "Autorizar".

Acciones adicionales

Aprende cómo gestionar los permisos para tu aplicación OIDC de terceros.

Personaliza la apariencia de la pantalla de consentimiento para que coincida con la identidad de tu marca y proporciona una experiencia de usuario coherente.

Preguntas frecuentes

¿Cómo aseguramos que los usuarios solo puedan otorgar permisos que realmente tienen en la pantalla de consentimiento?

Logto utiliza el Control de acceso basado en roles (RBAC) para gestionar los permisos de los usuarios. En la pantalla de consentimiento, solo se mostrarán los alcances (permisos) ya asignados al usuario, a través de sus roles. Si una aplicación de terceros solicita alcances que el usuario no tiene, estos serán excluidos para evitar consentimientos no autorizados.

Para gestionar esto:

- Define roles globales o roles de organización con alcances específicos.

- Asigna roles a los usuarios según sus necesidades de acceso.

- Los usuarios heredarán automáticamente los alcances de sus roles.

Recursos relacionados

Caso de uso: Integra Apache Answer para lanzar una comunidad para tus usuarios

Usar Logto como proveedor de identidad (IdP) de terceros