엔터프라이즈 SSO

싱글 사인온 (SSO)은 사용자가 단일 자격 증명 세트로 여러 애플리케이션에 로그인할 수 있도록 합니다. 이는 사용자가 한 번 로그인하고 여러 애플리케이션이나 리소스에 다시 로그인할 필요 없이 접근할 수 있는 능력을 나타내는 일반적인 용어입니다.

엔터프라이즈 SSO는 조직을 위해 설계된 특수한 유형의 SSO로, 직원들이 업무 도구에 대한 인증을 간소화합니다. 예를 들어: Acme Company의 직원은 Google Workspace 계정 ([email protected])을 사용하여 Slack, Zoom, Trello, Office Suite, GitHub에 자격 증명을 다시 입력하지 않고 로그인할 수 있습니다. IT 관리자는 중앙에서 접근 권한을 관리하고 직원이 퇴사할 경우 즉시 접근을 철회할 수 있습니다.

Logto는 다음을 제공합니다:

- 사전 구축된 커넥터: 인기 있는 아이덴티티 제공자와의 쉬운 통합 (예: Google Workspace, Microsoft Entra ID, Okta).

- 사용자 정의 커넥터: 고유한 조직적 요구에 맞는 SAML/OIDC 호환 아이덴티티 제공자와 통합.

- 도메인 기반 라우팅: 이메일 도메인 (예:

@client-a.com)을 통해 사용자를 자동으로 회사의 IdP로 라우팅. - SP-initiated & IdP-initiated SSO: 사용자가 애플리케이션 또는 IdP 대시보드에서 로그인을 시작하여 접근할 수 있습니다.

- Just-in-time (JIT) 프로비저닝: 첫 번째 엔터프라이즈 SSO 로그인 시 엔터프라이즈 사용자를 자동으로 조직에 추가—수동 초대가 필요 없습니다. JIT 프로비저닝에 대해 알아보세요.

엔터프라이즈 SSO가 필요한가요?

엔터프라이즈 SSO의 주요 이점:

- 중앙 집중식 보안: 조직은 모든 통합 앱에 대해 엄격한 접근 정책 (예: 다단계 인증, 역할 기반 권한)을 시행합니다.

- 간소화된 접근: 직원들은 비밀번호 피로를 피하고 도구에 원활하게 접근할 수 있습니다.

- 규정 준수: 감사 추적을 간소화하고 규제 요구 사항 (예: GDPR, HIPAA)을 충족합니다.

- 유연성: SAML/OIDC를 통해 레거시 시스템 또는 틈새 IdP와의 통합을 지원합니다.

다음과 같은 경우 엔터프라이즈 SSO가 필수입니다:

- 클라이언트의 기업 IdP와 통합해야 하는 B2B/B2C2B 서비스 (예: SaaS)를 제공합니다.

- 중앙 집중식 아이덴티티 및 접근 관리가 필수인 규제 산업 (예: 의료, 금융)에서 운영합니다.

- 보안 및 원활한 온보딩이 거래의 결정적 요소인 엔터프라이즈 계약을 체결하려고 합니다.

제품이 새로 출시된 경우 즉시 엔터프라이즈 SSO가 필요하지 않을 수 있습니다. 다음과 같은 경우 활성화를 고려하세요:

- 고가치 클라이언트가 보안 준수 또는 조달 과정의 일환으로 이를 요구합니다. 그렇지 않으면 구매를 진행하지 않을 수 있습니다.

- 제품이 엔터프라이즈급 고객을 대상으로 하며, SSO가 보안 및 사용자 관리에 대한 표준 기대치인 경우.

Logto를 사용하면 엔터프라이즈 SSO를 활성화하는 것이 간단합니다—코드가 필요 없고, 변경 사항이 없으며, 클릭 한 번으로 가능합니다:

- 클라이언트의 IdP에 대한 전용 엔터프라이즈 커넥터를 추가하세요.

- 그들의 이메일 도메인 (예:

@client-a.com)을 바인딩하세요. - 해당 도메인을 가진 기존 사용자는 이메일 주소와 SSO 식별자 간의 계정 연결을 통해 자동으로 엔터프라이즈 SSO로 전환되며, 접근에 방해가 없습니다.

엔터프라이즈 SSO의 주요 구성 요소

- 아이덴티티 제공자 (IdP): 사용자 아이덴티티를 확인하고 로그인 자격 증명을 관리하는 서비스입니다. 사용자의 아이덴티티를 확인한 후, IdP는 인증 토큰 또는 어설션을 생성하고 사용자가 추가 로그인 없이 다양한 애플리케이션이나 서비스에 접근할 수 있도록 합니다. 본질적으로, 이는 기업 내에서 직원 아이덴티티와 권한을 관리하는 주요 시스템입니다. 예: Okta, Azure AD, Google Workspace, LastPass, OneLogin, Ping Identity, Cyberark 등. IdP에 대해 더 알아보기.

- 서비스 제공자 (SP): 사용자 인증이 필요하고 인증을 위해 아이덴티티 제공자 (IdP)에 의존하는 시스템 또는 애플리케이션입니다. SP는 IdP로부터 인증 토큰 또는 어설션을 받아 별도의 로그인 자격 증명 없이 리소스에 접근할 수 있습니다. 예: Slack, Shopify, Dropbox, Figma, Notion 등... 그리고 귀하의 서비스. SP에 대해 더 알아보기.

- 엔터프라이즈 아이덴티티: 일반적으로 로그인에 회사 이메일 도메인을 사용하는 것으로 식별됩니다. 이 엔터프라이즈 이메일 계정은 최종적으로 회사에 속합니다.

지원되는 SSO 워크플로우

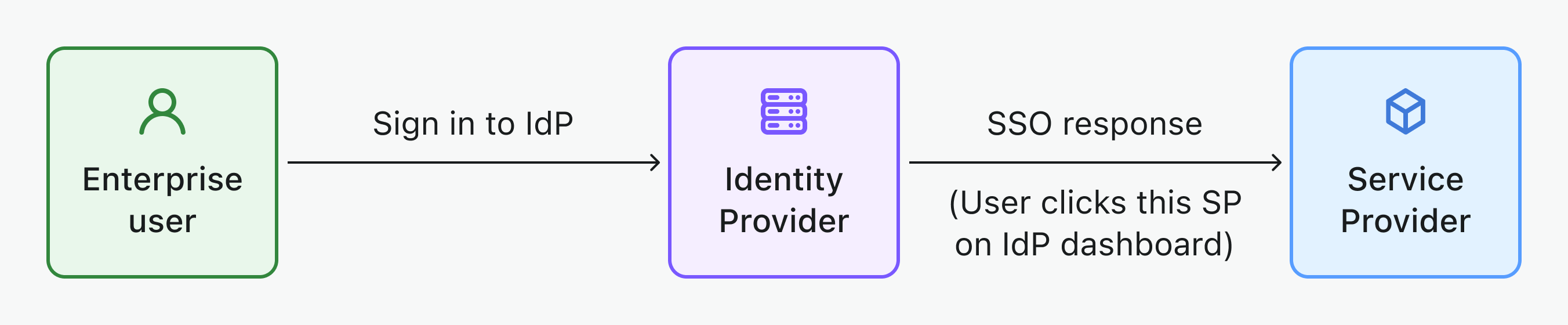

- IdP-Initiated SSO: IdP-initiated SSO에서는 아이덴티티 제공자 (IdP)가 주로 싱글 사인온 프로세스를 제어합니다. 이 프로세스는 사용자가 회사 포털이나 중앙 아이덴티티 대시보드와 같은 IdP 플랫폼에 로그인할 때 시작됩니다. 인증이 완료되면, IdP는 인증 토큰 또는 어설션을 생성하여 사용자가 추가 로그인 없이 여러 연결된 서비스나 애플리케이션 (SP)에 원활하게 접근할 수 있도록 합니다.

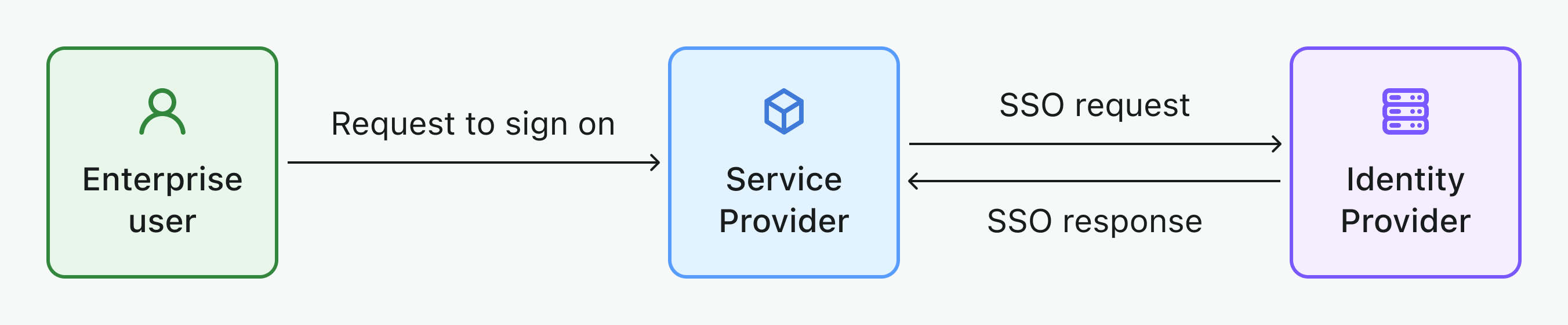

- SP-Initiated SSO: SP-initiated SSO에서는 서비스 제공자 (SP)가 싱글 사인온 프로세스를 시작하고 관리하는 주도권을 가지며, 종종 B2B 시나리오에서 선호됩니다. 이 시나리오는 사용자가 특정 서비스나 애플리케이션 (SP)에 접근하려고 할 때 발생하며, 인증을 위해 IdP로 리디렉션됩니다. IdP에서 성공적으로 로그인하면, 인증 토큰이 SP로 전송되어 사용자가 접근할 수 있게 됩니다. Logto는 B2B 서비스를 위한 SP-initiated SSO를 지원합니다.

지원되는 SSO 프로토콜

- SAML: Security Assertion Markup Language (SAML)은 IdP와 SP 간의 인증 및 인가 데이터를 교환하기 위한 XML 기반의 오픈 표준입니다. 이 프로토콜은 특히 복잡한 엔터프라이즈 수준의 보안 요구 사항을 처리하는 데 능숙합니다.

- OIDC: OpenID Connect (OIDC)는 OAuth 2.0 프로토콜 위에 구축된 간단한 아이덴티티 레이어입니다. JSON/REST를 사용하여 통신하며, 현대 애플리케이션 아키텍처, 특히 모바일 및 싱글 페이지 애플리케이션 (SPA)에 더 적합합니다.

자주 묻는 질문

내 웹사이트에 SSO 커넥터 버튼을 추가하고 SSO 제공자로 직접 로그인하려면 어떻게 해야 하나요?

Logto를 사용하면 웹사이트에 소셜 로그인 버튼을 추가하고 기본 로그인 양식을 표시하지 않고 SSO 로그인 프로세스를 직접 시작할 수 있습니다. 자세한 지침은 직접 로그인 가이드를 확인하세요.

몇 개의 엔터프라이즈 SSO 커넥터가 필요합니까?

각 클라이언트는 고유한 커넥터가 필요하며, 이를 통해 구성, 직원 관리 및 권한 제어를 분리할 수 있습니다. 예를 들어:

- 클라이언트 A (Okta):

@client-a.com에 Okta를 사용하는 "엔터프라이즈 커넥터 A". - 클라이언트 B (Okta):

@client-b.com에 Okta를 사용하는 또 다른 "엔터프라이즈 커넥터 B". - 클라이언트 C (Azure AD):

@client-c.com에 Microsoft Azure AD를 사용하는 "엔터프라이즈 커넥터 C".

클라이언트별 설정 없이 다중 클라이언트 접근이 필요한 경우, 클라이언트별 IdP 구성이 필요 없는 소셜 커넥터 (예: Google, Facebook)를 사용하는 것을 고려하세요.

관련 리소스

엔터프라이즈 SSO 경험IdP-initiated SSO vs SP-initiated SSO

엔터프라이즈 SSO: 그것이 무엇인지, 어떻게 작동하는지, 그리고 왜 중요한지

싱글 사인온의 예술