企业单点登录 (SSO)

单点登录 (SSO) 允许用户使用一组凭据登录多个应用程序。这是一个通用术语,指的是用户能够一次登录并访问多个应用程序或资源,而无需再次登录。

企业单点登录 (SSO) 是一种专为组织设计的 SSO 类型,简化了员工在工作场所工具中的认证 (Authentication)。例如:Acme 公司的一名员工使用他们的 Google Workspace 账户 ([email protected]) 登录 Slack、Zoom、Trello、Office Suite 和 GitHub,而无需重新输入凭据。IT 管理员集中管理访问权限,并在员工离职时立即撤销访问权限。

Logto 提供:

- 预构建连接器:轻松集成流行的身份提供商 (IdP)(例如,Google Workspace、Microsoft Entra ID、Okta)。

- 自定义连接器:集成任何符合 SAML/OIDC 的身份提供商,以满足独特的组织需求。

- 基于域的路由:通过电子邮件域(例如,

@client-a.com)自动将用户路由到他们公司的 IdP。 - SP 启动和 IdP 启动的 SSO:用户可以从你的应用程序或他们的 IdP 仪表板开始登录以获得访问权限。

- 即时 (JIT) 供应:在首次企业 SSO 登录时自动将企业用户添加到他们的组织中——无需手动邀请。了解 JIT 供应。

我需要企业单点登录 (SSO) 吗?

企业单点登录 (SSO) 的主要优势:

- 集中安全性:组织在所有集成应用程序中实施严格的访问策略(例如,多因素认证 (MFA)、基于角色的权限)。

- 简化访问:员工避免密码疲劳,获得无缝访问工具的体验。

- 合规性:简化审计跟踪并满足法规要求(例如,GDPR、HIPAA)。

- 灵活性:通过 SAML/OIDC 支持与遗留系统或小众 IdP 的集成。

如果你:

- 提供需要与客户企业 IdP 集成的 B2B/B2C2B 服务(例如,SaaS)。

- 在需要集中身份和访问管理的 受监管行业(例如,医疗、金融)中运营。

- 旨在 赢得企业合同,其中安全性和无缝入职是关键因素。

如果你的产品是新推出的,你不需要立即启用企业单点登录 (SSO)。考虑在以下情况下启用它:

- 高价值客户需要它来满足安全合规性或作为其采购流程的一部分。没有它,他们可能不会继续购买。

- 你的产品面向企业级客户,其中 SSO 是安全性和用户管理的标准期望。

使用 Logto,启用企业单点登录 (SSO) 非常简单——无需代码,无需重大更改,只需点击一下:

- 为客户的 IdP 添加一个专用的 企业连接器。

- 绑定他们的电子邮件域(例如,

@client-a.com)。 - 具有该域的现有用户 自动切换到企业单点登录 (SSO),通过电子邮件地址和 SSO 标识符之间的账户链接——访问不中断。

企业单点登录 (SSO) 的关键组件

- 身份提供商 (IdP):验证用户身份并管理其登录凭据的服务。在确认用户身份后,IdP 生成认证 (Authentication) 令牌或断言,并允许用户访问各种应用程序或服务,而无需再次登录。基本上,它是管理企业中员工身份和权限的首选系统。示例:Okta、Azure AD、Google Workspace、LastPass、OneLogin、Ping Identity、Cyberark 等。了解更多关于 IdP 的信息。

- 服务提供商 (SP):需要用户认证 (Authentication) 的系统或应用程序,并依赖身份提供商 (IdP) 进行认证 (Authentication)。SP 从 IdP 接收认证 (Authentication) 令牌或断言,授予对其资源的访问权限,而无需单独的登录凭据。示例:Slack、Shopify、Dropbox、Figma、Notion 等……以及你的服务。了解更多关于 SP 的信息。

- 企业身份:通常通过使用公司电子邮件域进行登录来识别。这个企业电子邮件账户最终属于公司。

支持的 SSO 工作流

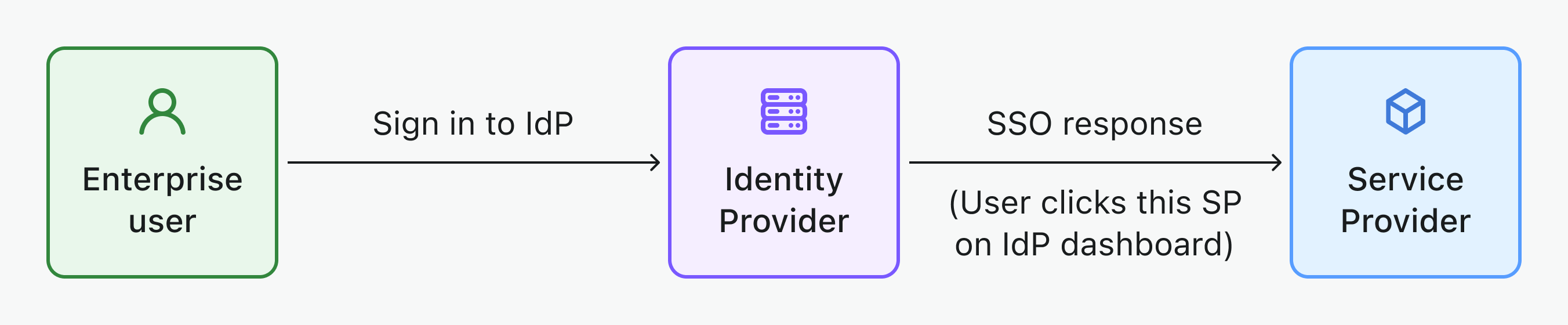

- IdP 启动的 SSO:在 IdP 启动的 SSO 中,身份提供商 (IdP) 主要控制单点登录过程。此过程从用户登录到 IdP 的平台(例如,公司门户或集中身份仪表板)开始。一旦认证 (Authentication) 成功,IdP 生成一个认证 (Authentication) 令牌或断言,然后用于无缝授予用户访问多个连接服务或应用程序 (SP) 的权限,而无需额外的登录。

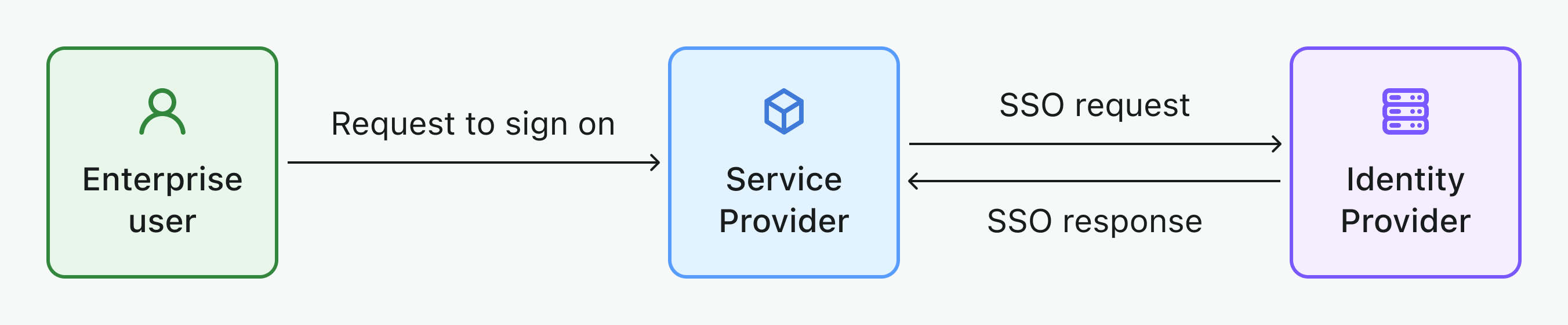

- SP 启动的 SSO:在 SP 启动的 SSO 中,服务提供商 (SP) 主导启动和管理单点登录过程,通常在 B2B 场景中更受欢迎。这种情况发生在用户尝试访问特定服务或应用程序 (SP) 时,并被重定向到他们的 IdP 进行认证 (Authentication)。在 IdP 成功登录后,认证 (Authentication) 令牌被发送回 SP,授予用户访问权限。Logto 支持你的 B2B 服务的 SP 启动的 SSO。

支持的 SSO 协议

- SAML:安全断言标记语言 (SAML) 是一种基于 XML 的开放标准,用于在 IdP 和 SP 之间交换认证 (Authentication) 和授权 (Authorization) 数据。此协议特别擅长处理复杂的企业级安全需求。

- OIDC:OpenID Connect (OIDC) 是构建在 OAuth 2.0 协议之上的简单身份层。它使用 JSON/REST 进行通信,使其更轻量化,更适合现代应用程序架构,包括移动应用和单页应用 (SPA)。

常见问题解答

如何在我的网站上添加 SSO 连接器按钮并直接使用 SSO 提供商登录?

Logto 允许你在网站上添加社交登录按钮,并直接启动 SSO 登录过程,而无需显示默认的登录表单。查看我们的 直接登录 指南以获取详细说明。

我需要多少个企业单点登录 (SSO) 连接器?

每个客户需要一个独特的连接器,以确保隔离的配置、员工管理和权限控制。例如:

- 客户 A (Okta): 使用 Okta 的“企业连接器 A”用于

@client-a.com。 - 客户 B (Okta): 另一个使用 Okta 的“企业连接器 B”用于

@client-b.com。 - 客户 C (Azure AD): 使用 Microsoft Azure AD 的“企业连接器 C”用于

@client-c.com。

如果你需要多客户访问而无需每个客户的设置,考虑使用 社交连接器(例如,Google、Facebook),因为它们不需要特定客户的 IdP 配置。

相关资源

企业单点登录 (SSO) 体验 IdP 启动的 SSO 与 SP 启动的 SSO企业单点登录 (SSO):是什么、如何工作以及为什么重要

单点登录 (SSO) 的艺术