企業級單一登入 (Enterprise SSO)

單一登入 (SSO, Single Sign-On) 允許使用者使用一組憑證登入多個應用程式。這是一個通用術語,指的是使用者能夠一次登入並存取多個應用程式或資源,而不需要再次登入。

企業級單一登入 (Enterprise SSO) 是專為組織設計的 SSO 類型,簡化員工在工作場所工具中的驗證。例如:Acme 公司員工使用其 Google Workspace 帳戶 ([email protected]) 登入 Slack、Zoom、Trello、Office Suite 和 GitHub,而不需重新輸入憑證。IT 管理員集中管理存取權限,若員工離職可立即撤銷存取權。

Logto 提供:

- 預建連接器:輕鬆整合流行的身分提供者 (IdP),例如 Google Workspace、Microsoft Entra ID、Okta。

- 自訂連接器:整合任何符合 SAML/OIDC 的身分提供者,以滿足獨特的組織需求。

- 基於網域的路由:自動根據電子郵件網域(例如

@client-a.com)將使用者路由到其公司的 IdP。 - SP 發起與 IdP 發起的 SSO:使用者可以從你的應用程式或其 IdP 儀表板開始登入以獲得存取權。

- 即時佈建 (JIT, Just-in-Time provisioning):首次企業級 SSO 登入時,自動將企業使用者新增到其組織中,無需手動邀請。了解 JIT 佈建。

我需要企業級 SSO 嗎?

企業級 SSO 的主要優勢:

- 集中化安全性:組織在所有整合的應用程式中強制執行嚴格的存取政策(例如,多重要素驗證 (MFA)、基於角色的權限)。

- 簡化存取:員工避免密碼疲勞,並獲得無縫存取工具。

- 合規性:簡化審計追蹤並符合法規要求(例如,GDPR、HIPAA)。

- 靈活性:支援透過 SAML/OIDC 與舊系統或利基 IdP 的整合。

如果你:

- 提供需要與客戶企業 IdP 整合的 B2B/B2C2B 服務(例如,SaaS)。

- 在需要集中身分與存取管理的 受監管行業(例如,醫療、金融)中運營。

- 旨在 贏得企業合約,其中安全性和無縫上線是關鍵因素。

如果你的產品是新推出的,暫時不需要企業級 SSO。考慮在以下情況下啟用:

- 高價值客戶要求其作為安全合規或採購流程的一部分。若沒有,可能不會繼續購買。

- 你的產品針對企業級客戶,SSO 是安全性和使用者管理的標準期望。

使用 Logto,啟用企業級 SSO 非常簡單——無需編碼,無需重大變更,只需一鍵:

- 為客戶的 IdP 新增專用的 企業連接器。

- 綁定其電子郵件網域(例如,

@client-a.com)。 - 擁有該網域的現有使用者 自動切換到企業級 SSO,其電子郵件地址與 SSO 識別符之間的帳戶連結不會中斷存取。

企業級 SSO 的關鍵組成部分

- 身分提供者 (IdP):驗證使用者身分並管理其登入憑證的服務。確認使用者身分後,IdP 生成驗證權杖或斷言,允許使用者存取各種應用程式或服務,而不需要再次登入。基本上,它是管理企業中員工身分和權限的首選系統。範例:Okta、Azure AD、Google Workspace、LastPass、OneLogin、Ping Identity、Cyberark 等。了解更多關於 IdP。

- 服務提供者 (SP):需要使用者驗證並依賴身分提供者 (IdP) 進行驗證的系統或應用程式。SP 從 IdP 接收驗證權杖或斷言,授予其資源的存取權,而不需要單獨的登入憑證。範例:Slack、Shopify、Dropbox、Figma、Notion 等,以及你的服務。了解更多關於 SP。

- 企業身分:通常透過使用公司電子郵件網域登入來識別。此企業電子郵件帳戶最終屬於公司。

支援的 SSO 工作流程

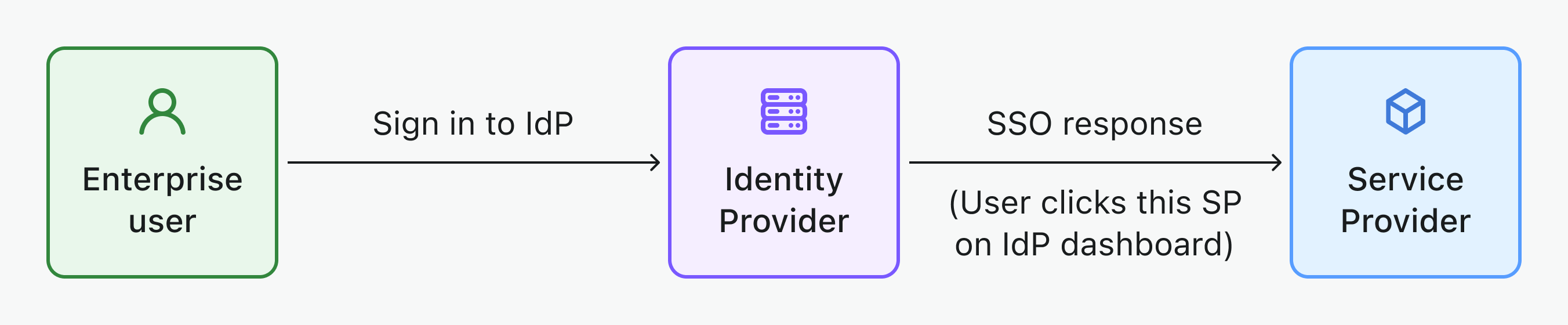

- IdP 發起的 SSO:在 IdP 發起的 SSO 中,身分提供者 (IdP) 主要控制單一登入過程。此過程始於使用者登入 IdP 平台,例如公司入口網站或集中身分儀表板。一旦驗證成功,IdP 生成驗證權杖或斷言,然後用於無縫授予使用者存取多個連接的服務或應用程式 (SP),而不需要額外的登入。

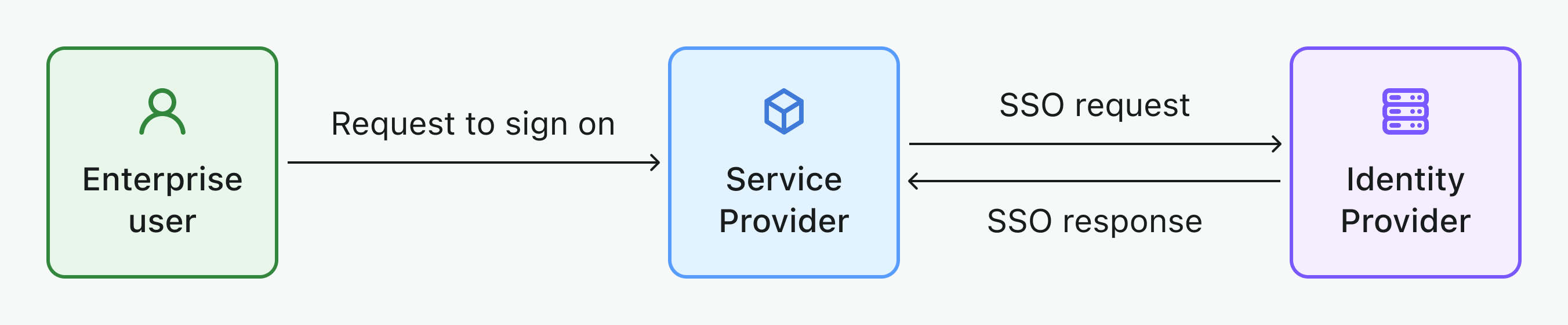

- SP 發起的 SSO:在 SP 發起的 SSO 中,服務提供者 (SP) 主導並管理單一登入過程,通常在 B2B 場景中更受歡迎。此場景發生在使用者嘗試存取特定服務或應用程式 (SP) 並被重定向到其 IdP 進行驗證時。在 IdP 成功登入後,驗證權杖被發送回 SP,授予使用者存取權。Logto 支援你的 B2B 服務的 SP 發起的 SSO。

支援的 SSO 協議

- SAML:安全斷言標記語言 (SAML, Security Assertion Markup Language) 是一種基於 XML 的開放標準,用於在 IdP 和 SP 之間交換驗證和授權數據。此協議特別擅長處理複雜的企業級安全需求。

- OIDC:OpenID Connect (OIDC) 是一個建立在 OAuth 2.0 協議之上的簡單身分層。它使用 JSON/REST 進行通信,使其更輕量化,更適合現代應用程式架構,包括移動應用程式和單頁應用程式 (SPA)。

常見問題

如何在我的網站上新增 SSO 連接器按鈕並直接使用 SSO 提供者登入?

Logto 允許你在網站上新增社交登入按鈕,並直接啟動 SSO 登入過程,而不顯示預設的登入表單。查看我們的 直接登入 指南以獲取詳細說明。

我需要多少個企業級 SSO 連接器?

每個客戶需要一個獨特的連接器,以確保隔離的配置、員工管理和權限控制。例如:

- 客戶 A (Okta):使用 Okta 的「企業連接器 A」適用於

@client-a.com。 - 客戶 B (Okta):另一個使用 Okta 的「企業連接器 B」適用於

@client-b.com。 - 客戶 C (Azure AD):使用 Microsoft Azure AD 的「企業連接器 C」適用於

@client-c.com。

如果你需要多客戶存取而不需要每個客戶的設置,考慮使用 社交連接器(例如,Google、Facebook),因為它們不需要客戶特定的 IdP 配置。

相關資源

企業級 SSO 體驗 IdP 發起的 SSO vs SP 發起的 SSO企業級 SSO:它是什麼,如何運作,以及為什麼重要

單一登入的藝術