SSO สำหรับองค์กร (Enterprise SSO)

การลงชื่อเข้าใช้ครั้งเดียว (Single sign-on; SSO) ช่วยให้ผู้ใช้สามารถลงชื่อเข้าใช้หลายแอปพลิเคชันด้วยข้อมูลประจำตัวชุดเดียว เป็นคำศัพท์ทั่วไปที่หมายถึงความสามารถของผู้ใช้ในการเข้าสู่ระบบเพียงครั้งเดียวและเข้าถึงแอปหรือทรัพยากรหลายรายการโดยไม่ต้องเข้าสู่ระบบซ้ำ

SSO สำหรับองค์กร (Enterprise SSO) เป็นประเภทเฉพาะของ SSO ที่ออกแบบมาสำหรับองค์กร ช่วยให้การยืนยันตัวตนของพนักงานในเครื่องมือที่ใช้ในที่ทำงานง่ายขึ้น ตัวอย่างเช่น: พนักงานของ Acme Company ใช้บัญชี Google Workspace ([email protected]) เพื่อเข้าสู่ Slack, Zoom, Trello, Office Suite และ GitHub โดยไม่ต้องกรอกข้อมูลประจำตัวซ้ำ ผู้ดูแลระบบ IT สามารถจัดการสิทธิ์การเข้าถึงและเพิกถอนสิทธิ์ได้ทันทีหากพนักงานลาออก

Logto มีให้:

- ตัวเชื่อมต่อสำเร็จรูป (Pre-built connectors): เชื่อมต่อกับผู้ให้บริการข้อมูลระบุตัวตนยอดนิยมได้ง่าย (เช่น Google Workspace, Microsoft Entra ID, Okta)

- ตัวเชื่อมต่อแบบกำหนดเอง (Custom connectors): เชื่อมต่อกับผู้ให้บริการข้อมูลระบุตัวตนที่รองรับ SAML/OIDC ได้ตามความต้องการเฉพาะขององค์กร

- การกำหนดเส้นทางตามโดเมน (Domain-based routing): ส่งผู้ใช้ไปยัง IdP ของบริษัทโดยอัตโนมัติตามโดเมนอีเมล (เช่น

@client-a.com) - SSO ที่เริ่มต้นจาก SP และ IdP (SP-initiated & IdP-initiated SSO): ผู้ใช้สามารถเริ่มเข้าสู่ระบบจากแอปของคุณหรือจากแดชบอร์ดของ IdP เพื่อเข้าถึงบริการ

- การจัดเตรียมแบบ Just-in-time (JIT provisioning): เพิ่มผู้ใช้ระดับองค์กรเข้าสู่องค์กรของตนโดยอัตโนมัติเมื่อเข้าสู่ระบบ SSO สำหรับองค์กรครั้งแรก—ไม่ต้องเชิญด้วยตนเอง ดูเพิ่มเติมเกี่ยวกับ JIT provisioning

ฉันจำเป็นต้องใช้ SSO สำหรับองค์กรหรือไม่?

ประโยชน์สำคัญของ SSO สำหรับองค์กร:

- ความปลอดภัยแบบศูนย์กลาง: องค์กรสามารถบังคับใช้นโยบายการเข้าถึงที่เข้มงวด (เช่น การยืนยันตัวตนหลายปัจจัย, สิทธิ์ตามบทบาท) กับทุกแอปที่เชื่อมต่อ

- การเข้าถึงที่ราบรื่น: พนักงานไม่ต้องจำรหัสผ่านหลายชุดและเข้าถึงเครื่องมือได้อย่างต่อเนื่อง

- การปฏิบัติตามข้อกำหนด: ช่วยให้ตรวจสอบย้อนหลังได้ง่ายและสอดคล้องกับข้อบังคับ (เช่น GDPR, HIPAA)

- ความยืดหยุ่น: รองรับการเชื่อมต่อกับระบบเดิมหรือ IdP เฉพาะกลุ่มผ่าน SAML/OIDC

SSO สำหรับองค์กรเป็นสิ่งจำเป็นหากคุณ:

- ให้บริการ B2B/B2C2B (เช่น SaaS) ที่ต้องเชื่อมต่อกับ IdP ของลูกค้าองค์กร

- ดำเนินธุรกิจใน อุตสาหกรรมที่ถูกควบคุม (เช่น สุขภาพ การเงิน) ซึ่งต้องมีการจัดการข้อมูลระบุตัวตนและการเข้าถึงแบบศูนย์กลาง

- ตั้งเป้าหมาย ชนะสัญญาองค์กร ที่ความปลอดภัยและการเริ่มต้นใช้งานที่ราบรื่นเป็นปัจจัยสำคัญ

คุณยังไม่จำเป็นต้องใช้ SSO สำหรับองค์กรทันทีหากผลิตภัณฑ์ของคุณเพิ่งเปิดตัว ควรพิจารณาเปิดใช้งานเมื่อ:

- ลูกค้ารายใหญ่ต้องการเพื่อความปลอดภัยหรือเป็นส่วนหนึ่งของกระบวนการจัดซื้อ หากไม่มีอาจไม่สามารถปิดการขายได้

- ผลิตภัณฑ์ของคุณมุ่งเป้ากลุ่มลูกค้าองค์กร ซึ่ง SSO เป็นมาตรฐานด้านความปลอดภัยและการจัดการผู้ใช้

ด้วย Logto การเปิดใช้งาน SSO สำหรับองค์กรทำได้ง่ายมาก—ไม่ต้องเขียนโค้ด ไม่กระทบระบบเดิม แค่คลิกเดียว:

- เพิ่ม ตัวเชื่อมต่อองค์กร สำหรับ IdP ของลูกค้า

- ผูกโดเมนอีเมลของลูกค้า (เช่น

@client-a.com) - ผู้ใช้ที่มีโดเมนนั้น จะเปลี่ยนไปใช้ SSO สำหรับองค์กรโดยอัตโนมัติ พร้อมการเชื่อมโยงบัญชีระหว่างอีเมลกับตัวระบุ SSO—ไม่กระทบการเข้าถึง

องค์ประกอบสำคัญของ SSO สำหรับองค์กร

- ผู้ให้บริการข้อมูลระบุตัวตน (Identity provider; IdP): บริการที่ตรวจสอบตัวตนของผู้ใช้และจัดการข้อมูลประจำตัวการเข้าสู่ระบบ เมื่อยืนยันตัวตนผู้ใช้แล้ว IdP จะสร้างโทเค็นการยืนยันตัวตนหรือ assertion และอนุญาตให้ผู้ใช้เข้าถึงแอปหรือบริการต่าง ๆ ได้โดยไม่ต้องเข้าสู่ระบบซ้ำ กล่าวโดยสรุปคือระบบหลักในการจัดการตัวตนและสิทธิ์ของพนักงานในองค์กร ตัวอย่าง: Okta, Azure AD, Google Workspace, LastPass, OneLogin, Ping Identity, Cyberark ฯลฯ เรียนรู้เพิ่มเติมเกี่ยวกับ IdP

- ผู้ให้บริการบริการ (Service provider; SP): ระบบหรือแอปพลิเคชันที่ต้องการการยืนยันตัวตนของผู้ใช้และพึ่งพา IdP ในการยืนยันตัวตน SP จะได้รับโทเค็นหรือ assertion จาก IdP เพื่อให้สิทธิ์เข้าถึงทรัพยากรโดยไม่ต้องใช้ข้อมูลเข้าสู่ระบบแยกต่างหาก ตัวอย่าง: Slack, Shopify, Dropbox, Figma, Notion ฯลฯ และบริการของคุณ เรียนรู้เพิ่มเติมเกี่ยวกับ SP

- ตัวตนองค์กร (Enterprise identity): โดยทั่วไประบุจากการใช้โดเมนอีเมลบริษัทในการเข้าสู่ระบบ ซึ่งบัญชีอีเมลองค์กรนี้เป็นทรัพย์สินของบริษัท

เวิร์กโฟลว์ SSO ที่รองรับ

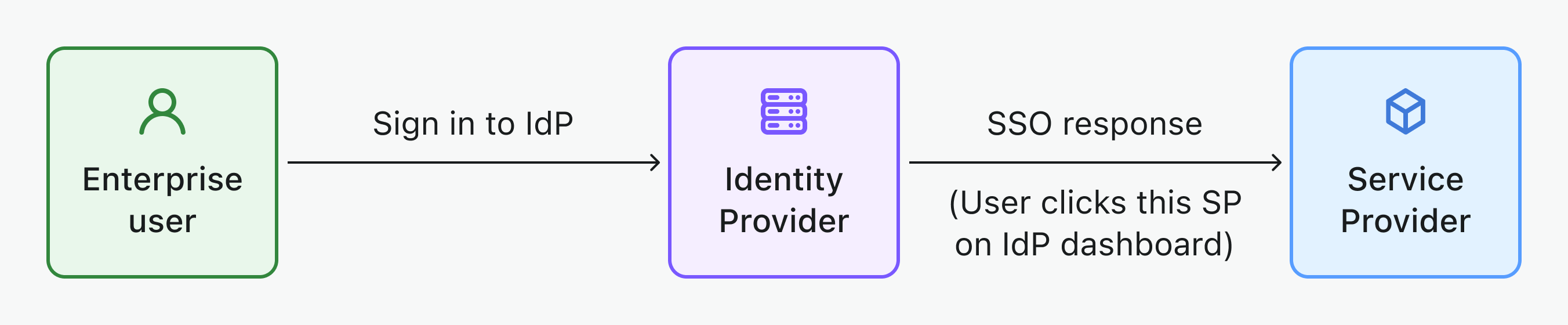

- IdP-Initiated SSO: ใน IdP-initiated SSO ผู้ให้บริการข้อมูลระบุตัวตน (IdP) จะควบคุมกระบวนการ SSO เป็นหลัก กระบวนการนี้เริ่มต้นเมื่อผู้ใช้เข้าสู่ระบบที่แพลตฟอร์มของ IdP เช่น พอร์ทัลบริษัทหรือแดชบอร์ดตัวตนแบบศูนย์กลาง เมื่อยืนยันตัวตนแล้ว IdP จะสร้างโทเค็นหรือ assertion เพื่อให้ผู้ใช้เข้าถึงบริการหรือแอปพลิเคชัน (SP) ที่เชื่อมต่อหลายรายการได้อย่างราบรื่นโดยไม่ต้องเข้าสู่ระบบซ้ำ

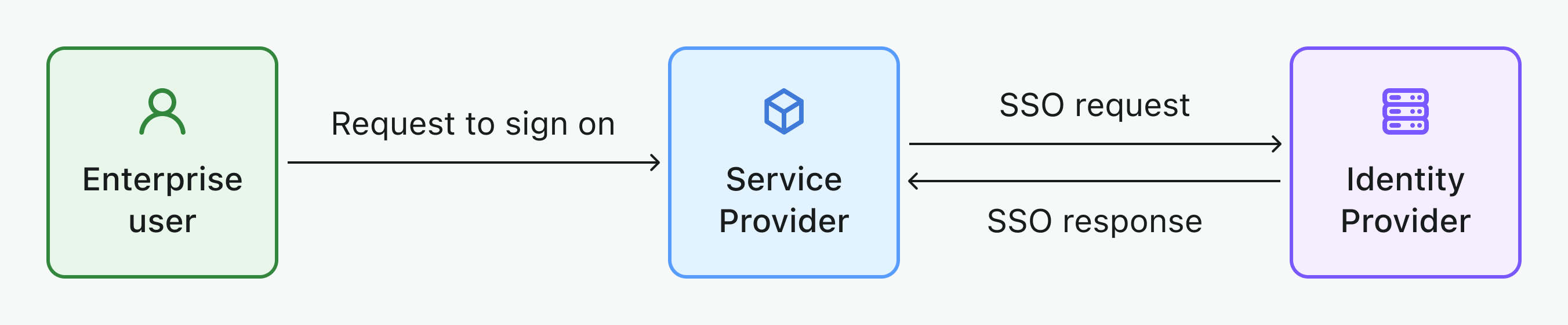

- SP-Initiated SSO: ใน SP-initiated SSO ผู้ให้บริการบริการ (SP) จะเป็นฝ่ายเริ่มต้นและจัดการกระบวนการ SSO ซึ่งมักใช้ในกรณี B2B โดยเกิดขึ้นเมื่อผู้ใช้พยายามเข้าถึงบริการหรือแอปพลิเคชัน (SP) แล้วถูกเปลี่ยนเส้นทางไปยัง IdP เพื่อยืนยันตัวตน เมื่อเข้าสู่ระบบที่ IdP สำเร็จ โทเค็นจะถูกส่งกลับไปยัง SP เพื่อให้สิทธิ์เข้าถึง Logto รองรับ SP-initiated SSO สำหรับบริการ B2B ของคุณ

โปรโตคอล SSO ที่รองรับ

- SAML: Security Assertion Markup Language (SAML) คือมาตรฐานเปิดแบบ XML สำหรับแลกเปลี่ยนข้อมูลการยืนยันตัวตนและการอนุญาตระหว่าง IdP และ SP โปรโตคอลนี้เหมาะกับความต้องการด้านความปลอดภัยระดับองค์กรที่ซับซ้อน

- OIDC: OpenID Connect (OIDC) คือเลเยอร์ข้อมูลระบุตัวตนที่สร้างบนโปรโตคอล OAuth 2.0 ใช้ JSON/REST ในการสื่อสาร ทำให้เบาและเหมาะกับสถาปัตยกรรมแอปพลิเคชันสมัยใหม่ เช่น มือถือและ SPA

คำถามที่พบบ่อย

จะเพิ่มปุ่มเชื่อมต่อ SSO และเข้าสู่ระบบกับผู้ให้บริการ SSO โดยตรงบนเว็บไซต์ได้อย่างไร?

Logto ช่วยให้คุณเพิ่มปุ่มเข้าสู่ระบบโซเชียลบนเว็บไซต์และเริ่มกระบวนการเข้าสู่ระบบ SSO ได้โดยตรงโดยไม่ต้องแสดงฟอร์มเข้าสู่ระบบเริ่มต้น ดูคู่มือ Direct sign-in สำหรับคำแนะนำโดยละเอียด

ฉันต้องใช้ตัวเชื่อมต่อ SSO สำหรับองค์กรกี่ตัว?

ลูกค้าแต่ละรายต้องใช้ตัวเชื่อมต่อเฉพาะเพื่อแยกการตั้งค่า การจัดการพนักงาน และการควบคุมสิทธิ์ ตัวอย่างเช่น:

- ลูกค้า A (Okta): “Enterprise Connector A” ใช้ Okta สำหรับ

@client-a.com - ลูกค้า B (Okta): “Enterprise Connector B” อีกตัว ใช้ Okta สำหรับ

@client-b.com - ลูกค้า C (Azure AD): “Enterprise connector C” ใช้ Microsoft Azure AD สำหรับ

@client-c.com

หากคุณต้องการให้หลายลูกค้าใช้งานโดยไม่ต้องตั้งค่ารายลูกค้า ให้พิจารณาใช้ ตัวเชื่อมต่อโซเชียล (เช่น Google, Facebook) แทน เพราะไม่ต้องตั้งค่า IdP เฉพาะลูกค้า

แหล่งข้อมูลที่เกี่ยวข้อง

ประสบการณ์ SSO สำหรับองค์กรเปรียบเทียบ IdP-initiated SSO กับ SP-initiated SSO

SSO สำหรับองค์กร: คืออะไร ทำงานอย่างไร และสำคัญอย่างไร

ศิลปะแห่งการลงชื่อเข้าใช้ครั้งเดียว