เพิ่มการยืนยันตัวตนให้กับแอป Flutter ของคุณ (Add authentication to your Flutter application)

คู่มือนี้จะแสดงวิธีการเชื่อมต่อ Logto เข้ากับแอป Flutter ของคุณ

- แพ็กเกจ SDK มีให้ใช้งานบน pub.dev และที่ Logto GitHub repository

- โปรเจกต์ตัวอย่างสร้างขึ้นโดยใช้ Flutter material คุณสามารถดูตัวอย่างได้ที่ pub.dev

- SDK นี้สามารถใช้งานร่วมกับแอป Flutter บนแพลตฟอร์ม iOS, Android และ Web ส่วนแพลตฟอร์มอื่น ๆ ยังไม่ได้รับการทดสอบ

ข้อกำหนดเบื้องต้น

- บัญชี Logto Cloud หรือ Logto ที่โฮสต์เอง

- สร้างแอปเนทีฟของ Logto แล้ว

- สภาพแวดล้อมสำหรับพัฒนา Flutter หรือ Dart

การติดตั้ง

- pub.dev

- GitHub

คุณสามารถติดตั้ง logto_dart_sdk package ได้โดยตรงผ่านตัวจัดการแพ็กเกจ pub

รันคำสั่งต่อไปนี้ที่โฟลเดอร์รากของโปรเจกต์ของคุณ:

flutter pub add logto_dart_sdk

หรือเพิ่มบรรทัดต่อไปนี้ในไฟล์ pubspec.yaml ของคุณ:

dependencies:

logto_dart_sdk: ^3.0.0

จากนั้นรัน:

flutter pub get

หากคุณต้องการ fork SDK เวอร์ชันของคุณเอง คุณสามารถโคลน repository ได้โดยตรงจาก GitHub

git clone https://github.com/logto-io/dart

การตั้งค่า

ความเข้ากันได้ของเวอร์ชัน SDK

| เวอร์ชัน Logto SDK | เวอร์ชัน Dart SDK | รองรับ Dart 3.0 หรือไม่ |

|---|---|---|

| < 2.0.0 | >= 2.17.6 < 3.0.0 | false |

| >= 2.0.0 < 3.0.0 | >= 3.0.0 | true |

| >= 3.0.0 | >= 3.6.0 | true |

การตั้งค่า flutter_secure_storage

เบื้องหลัง SDK นี้ใช้ flutter_secure_storage เพื่อจัดเก็บโทเค็นอย่างปลอดภัยข้ามแพลตฟอร์ม

- สำหรับ iOS ใช้ Keychain

- สำหรับ Android ใช้การเข้ารหัส AES

กำหนดค่าเวอร์ชัน Android

ตั้งค่า android:minSdkVersion เป็น >= 18 ในไฟล์ android/app/build.gradle ของโปรเจกต์ของคุณ

android {

...

defaultConfig {

...

minSdkVersion 18

...

}

}

ปิดการสำรองข้อมูลอัตโนมัติบน Android

โดยปกติ Android จะสำรองข้อมูลไปยัง Google Drive ซึ่งอาจทำให้เกิดข้อผิดพลาด java.security.InvalidKeyException:Failed ในการถอดรหัสคีย์ เพื่อหลีกเลี่ยงปัญหานี้

-

เพื่อปิดการสำรองข้อมูลอัตโนมัติ ให้ไปที่ไฟล์ manifest ของแอปและตั้งค่า

android:allowBackupและandroid:fullBackupContentเป็นfalseAndroidManifest.xml<manifest ... >

...

<application

android:allowBackup="false"

android:fullBackupContent="false"

...

>

...

</application>

</manifest> -

ยกเว้น

sharedprefsจากFlutterSecureStorageหากคุณต้องการเก็บ

android:fullBackupContentไว้สำหรับแอปของคุณแทนที่จะปิดการใช้งาน คุณสามารถยกเว้นไดเรกทอรีsharedprefsจากการสำรองข้อมูล ดูรายละเอียดเพิ่มเติมใน เอกสาร Androidในไฟล์ AndroidManifest.xml ของคุณ ให้เพิ่มแอตทริบิวต์ android:fullBackupContent ลงใน

<application>ตามตัวอย่างด้านล่าง แอตทริบิวต์นี้จะชี้ไปยังไฟล์ XML ที่มีการกำหนดกฎการสำรองข้อมูลAndroidManifest.xml<application ...

android:fullBackupContent="@xml/backup_rules">

</application>สร้างไฟล์ XML ชื่อ

@xml/backup_rulesในไดเรกทอรีres/xml/ในไฟล์นี้ให้เพิ่มกฎด้วย<include>และ<exclude>ตัวอย่างนี้จะสำรอง shared preferences ทั้งหมดยกเว้น device.xml:@xml/backup_rules<?xml version="1.0" encoding="utf-8"?>

<full-backup-content>

<exclude domain="sharedpref" path="FlutterSecureStorage"/>

</full-backup-content>

โปรดตรวจสอบรายละเอียดเพิ่มเติมได้ที่ flutter_secure_storage

การตั้งค่า flutter_web_auth_2

เบื้องหลัง SDK นี้ใช้ flutter_web_auth_2 เพื่อยืนยันตัวตนผู้ใช้กับ Logto แพ็กเกจนี้ช่วยให้ยืนยันตัวตนกับ Logto ได้ง่ายโดยใช้ system webview หรือ browser

ปลั๊กอินนี้ใช้ ASWebAuthenticationSession บน iOS 12+ และ macOS 10.15+, SFAuthenticationSession บน iOS 11, Chrome Custom Tabs บน Android และเปิดหน้าต่างใหม่บน Web

-

iOS: ไม่ต้องตั้งค่าเพิ่มเติม

-

Android: ลงทะเบียน callback url บน Android

เพื่อให้สามารถรับ callback url จากหน้าลงชื่อเข้าใช้ของ Logto ได้ คุณต้องลงทะเบียน redirectUri ของคุณในไฟล์

AndroidManifest.xmlAndroidManifest.xml<manifest>

<application>

<activity

android:name="com.linusu.flutter_web_auth_2.CallbackActivity"

android:exported="true">

<intent-filter android:label="flutter_web_auth_2">

<action android:name="android.intent.action.VIEW" />

<category android:name="android.intent.category.DEFAULT" />

<category android:name="android.intent.category.BROWSABLE" />

<data android:scheme="YOUR_CALLBACK_URL_SCHEME_HERE" />

</intent-filter>

</activity>

</application>

</manifest> -

เว็บเบราว์เซอร์: สร้าง endpoint เพื่อจัดการ callback URL

หากคุณใช้แพลตฟอร์มเว็บ คุณต้องสร้าง endpoint เพื่อจัดการ callback URL และส่งกลับไปยังแอปพลิเคชันโดยใช้ API

postMessagecallback.html<!doctype html>

<title>การยืนยันตัวตนเสร็จสมบูรณ์</title>

<p>การยืนยันตัวตนเสร็จสมบูรณ์ หากไม่เกิดขึ้นโดยอัตโนมัติ กรุณาปิดหน้าต่างนี้</p>

<script>

function postAuthenticationMessage() {

const message = {

'flutter-web-auth-2': window.location.href,

};

if (window.opener) {

window.opener.postMessage(message, window.location.origin);

window.close();

} else if (window.parent && window.parent !== window) {

window.parent.postMessage(message, window.location.origin);

} else {

localStorage.setItem('flutter-web-auth-2', window.location.href);

window.close();

}

}

postAuthenticationMessage();

</script>

โปรดตรวจสอบคู่มือการตั้งค่าในแพ็กเกจ flutter_web_auth_2 สำหรับรายละเอียดเพิ่มเติม

การเชื่อมต่อระบบ

เริ่มต้น LogtoClient

นำเข้าแพ็กเกจ logto_dart_sdk และเริ่มต้นอินสแตนซ์ LogtoClient ที่ root ของแอปพลิเคชันของคุณ

import 'package:logto_dart_sdk/logto_dart_sdk.dart';

import 'package:http/http.dart' as http;

void main() async {

WidgetsFlutterBinding.ensureInitialized();

runApp(const MyApp());

}

class MyApp extends StatelessWidget {

const MyApp({Key? key}) : super(key: key);

Widget build(BuildContext context) {

return const MaterialApp(

title: 'Flutter Demo',

home: MyHomePage(title: 'Logto Demo Home Page'),

);

}

}

class MyHomePage extends StatefulWidget {

const MyHomePage({Key? key, required this.title}) : super(key: key);

final String title;

State<MyHomePage> createState() => _MyHomePageState();

}

class _MyHomePageState extends State<MyHomePage> {

late LogtoClient logtoClient;

void render() {

// เปลี่ยนสถานะ

}

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>"

);

void _init() {

logtoClient = LogtoClient(

config: logtoConfig,

httpClient: http.Client(), // http client (ไม่บังคับ)

);

render();

}

void initState() {

super.initState();

_init();

}

// ...

}

ดำเนินการลงชื่อเข้าใช้

ก่อนที่เราจะลงลึกในรายละเอียด นี่คือภาพรวมประสบการณ์ของผู้ใช้ปลายทาง กระบวนการลงชื่อเข้าใช้สามารถสรุปได้ดังนี้:

- แอปของคุณเรียกใช้งานเมธอดลงชื่อเข้าใช้

- ผู้ใช้จะถูกเปลี่ยนเส้นทางไปยังหน้าลงชื่อเข้าใช้ของ Logto สำหรับแอปเนทีฟ ระบบจะเปิดเบราว์เซอร์ของระบบ

- ผู้ใช้ลงชื่อเข้าใช้และถูกเปลี่ยนเส้นทางกลับไปยังแอปของคุณ (ตามที่กำหนดไว้ใน redirect URI)

เกี่ยวกับการลงชื่อเข้าใช้แบบเปลี่ยนเส้นทาง (redirect-based sign-in)

- กระบวนการยืนยันตัวตนนี้เป็นไปตามโปรโตคอล OpenID Connect (OIDC) และ Logto บังคับใช้มาตรการรักษาความปลอดภัยอย่างเข้มงวดเพื่อปกป้องการลงชื่อเข้าใช้ของผู้ใช้

- หากคุณมีหลายแอป คุณสามารถใช้ผู้ให้บริการข้อมูลระบุตัวตน (Logto) เดียวกันได้ เมื่อผู้ใช้ลงชื่อเข้าใช้แอปหนึ่งแล้ว Logto จะดำเนินการลงชื่อเข้าใช้โดยอัตโนมัติเมื่อผู้ใช้เข้าถึงแอปอื่น

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับเหตุผลและประโยชน์ของการลงชื่อเข้าใช้แบบเปลี่ยนเส้นทาง โปรดดูที่ อธิบายประสบการณ์การลงชื่อเข้าใช้ของ Logto

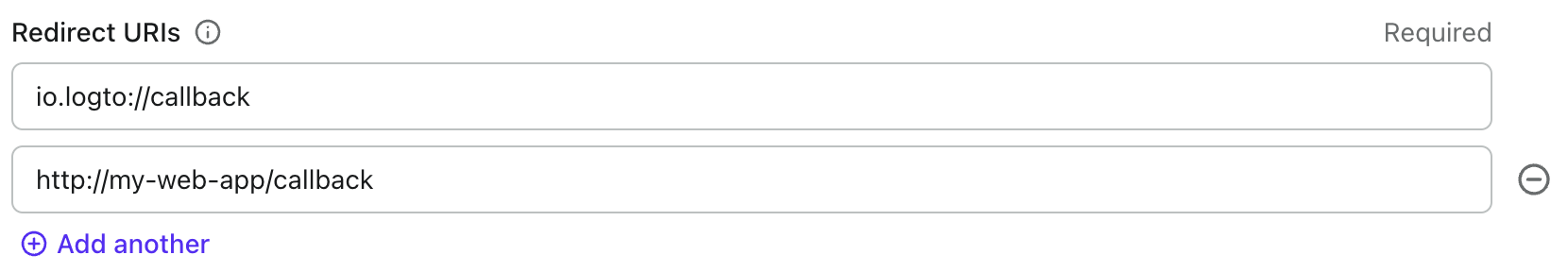

ก่อนเริ่มต้น คุณต้องเพิ่ม redirect URI ใน Admin Console สำหรับแอปพลิเคชันของคุณ

ไปที่หน้ารายละเอียดแอปพลิเคชันของ Logto Console เพิ่ม Redirect URI io.logto://callback แล้วคลิก "บันทึกการเปลี่ยนแปลง" (Save changes)

- สำหรับ iOS สคีมของ redirect URI ไม่สำคัญนัก เนื่องจากคลาส

ASWebAuthenticationSessionจะฟัง redirect URI ไม่ว่าจะลงทะเบียนหรือไม่ก็ตาม - สำหรับ Android สคีมของ redirect URI ต้องลงทะเบียนในไฟล์

AndroidManifest.xml

หลังจากตั้งค่า redirect URI แล้ว ให้เพิ่มปุ่มลงชื่อเข้าใช้ในหน้าของคุณ ซึ่งจะเรียก API logtoClient.signIn เพื่อเริ่มต้น flow การลงชื่อเข้าใช้ของ Logto:

class _MyHomePageState extends State<MyHomePage> {

// ...

final redirectUri = 'io.logto://callback';

Widget build(BuildContext context) {

// ...

Widget signInButton = TextButton(

onPressed: () async {

await logtoClient.signIn(redirectUri);

render();

},

child: const Text('Sign In'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

signInButton,

],

),

),

);

}

}

ดำเนินการลงชื่อออก

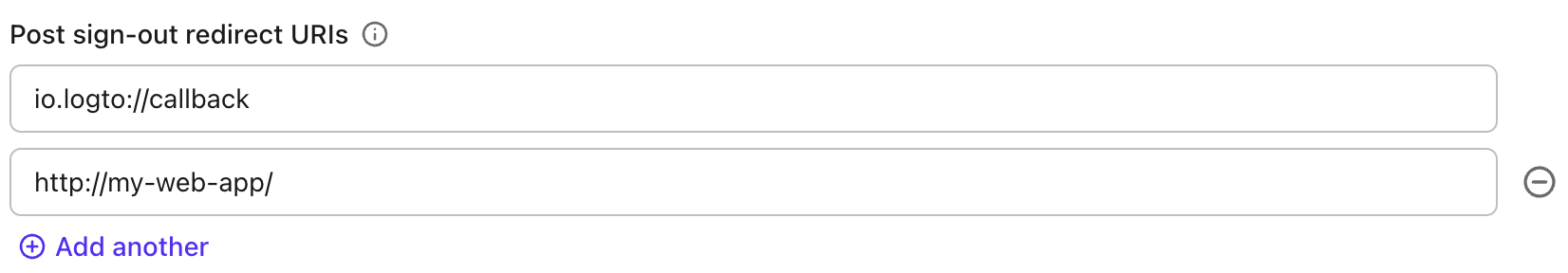

มาสลับไปที่หน้ารายละเอียดแอปพลิเคชันของ Logto Console กัน เพิ่ม Post Sign-out Redirect URI

io.logto://callback แล้วคลิก "บันทึกการเปลี่ยนแปลง"

Post Sign-out Redirect URI เป็นแนวคิดของ OAuth 2.0 ซึ่งหมายถึงตำแหน่งที่ควรเปลี่ยนเส้นทางหลังจากออกจากระบบ

ตอนนี้มาเพิ่มปุ่มลงชื่อออกในหน้าหลัก เพื่อให้ผู้ใช้สามารถลงชื่อออกจากแอปพลิเคชันของคุณได้

class _MyHomePageState extends State<MyHomePage> {

// ...

final postSignOutRedirectUri = 'io.logto//home';

Widget build(BuildContext context) {

// ...

Widget signOutButton = TextButton(

onPressed: () async {

await logtoClient.signOut(postSignOutRedirectUri);

render();

},

child: const Text('Sign Out'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

signInButton,

signOutButton,

],

),

),

);

}

}

จัดการสถานะการยืนยันตัวตน

Logto SDK มีเมธอดแบบอะซิงโครนัสสำหรับตรวจสอบสถานะการยืนยันตัวตน เมธอดนี้คือ logtoClient.isAuthenticated ซึ่งจะคืนค่าเป็น boolean โดยคืนค่า true หากผู้ใช้ได้รับการยืนยันตัวตนแล้ว มิฉะนั้นจะเป็น false

ในตัวอย่างนี้ เราจะแสดงปุ่มลงชื่อเข้าใช้หรือปุ่มลงชื่อออกตามสถานะการยืนยันตัวตน ตอนนี้มาอัปเดตเมธอด render ใน Widget ของเราเพื่อจัดการการเปลี่ยนแปลงสถานะ:

class _MyHomePageState extends State<MyHomePage> {

// ...

bool? isAuthenticated = false;

void render() {

setState(() async {

isAuthenticated = await logtoClient.isAuthenticated;

});

}

Widget build(BuildContext context) {

// ...

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

isAuthenticated == true ? signOutButton : signInButton,

],

),

),

);

}

}

จุดตรวจสอบ: ทดสอบแอปพลิเคชันของคุณ

ตอนนี้คุณสามารถทดสอบแอปพลิเคชันของคุณได้แล้ว:

- รันแอปพลิเคชันของคุณ คุณจะเห็นปุ่มลงชื่อเข้าใช้

- คลิกปุ่มลงชื่อเข้าใช้ SDK จะเริ่มกระบวนการลงชื่อเข้าใช้และเปลี่ยนเส้นทางคุณไปยังหน้าลงชื่อเข้าใช้ของ Logto

- หลังจากที่คุณลงชื่อเข้าใช้แล้ว คุณจะถูกเปลี่ยนเส้นทางกลับไปยังแอปพลิเคชันของคุณและเห็นปุ่มลงชื่อออก

- คลิกปุ่มลงชื่อออกเพื่อเคลียร์ที่เก็บโทเค็นและออกจากระบบ

รับข้อมูลผู้ใช้

แสดงข้อมูลผู้ใช้

หากต้องการแสดงข้อมูลของผู้ใช้ คุณสามารถใช้ getter logtoClient.idTokenClaims ตัวอย่างเช่น ในแอป Flutter:

class _MyHomePageState extends State<MyHomePage> {

// ...

Widget build(BuildContext context) {

// ...

Widget getUserInfoButton = TextButton(

onPressed: () async {

final userClaims = await logtoClient.idTokenClaims;

print(userInfo);

},

child: const Text('รับข้อมูลผู้ใช้ (Get user info)'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('แอปเดโมของฉัน (My Demo App)'),

isAuthenticated == true ? signOutButton : signInButton,

isAuthenticated == true ? getUserInfoButton : const SizedBox.shrink(),

],

),

),

);

}

}

ขอการอ้างสิทธิ์เพิ่มเติม

คุณอาจพบว่าข้อมูลผู้ใช้บางอย่างหายไปในอ็อบเจกต์ที่ส่งคืนจาก client.idTokenClaims สาเหตุเนื่องจาก OAuth 2.0 และ OpenID Connect (OIDC) ถูกออกแบบมาให้สอดคล้องกับหลักการสิทธิ์น้อยที่สุด (principle of least privilege; PoLP) และ Logto ถูกสร้างขึ้นบนมาตรฐานเหล่านี้

โดยปกติแล้ว จะมีการส่งคืนการอ้างสิทธิ์ (claim) แบบจำกัด หากคุณต้องการข้อมูลเพิ่มเติม คุณสามารถร้องขอขอบเขต (scope) เพิ่มเติมเพื่อเข้าถึงการอ้างสิทธิ์ (claim) ที่มากขึ้นได้

"การอ้างสิทธิ์ (Claim)" คือการยืนยันข้อมูลบางอย่างเกี่ยวกับผู้ถูกอ้างถึง (subject); "ขอบเขต (Scope)" คือกลุ่มของการอ้างสิทธิ์ (claim) ในกรณีนี้ การอ้างสิทธิ์ (claim) คือข้อมูลบางอย่างเกี่ยวกับผู้ใช้

ตัวอย่างที่ไม่เป็นทางการของความสัมพันธ์ระหว่างขอบเขต (scope) กับการอ้างสิทธิ์ (claim) มีดังนี้:

การอ้างสิทธิ์ (claim) "sub" หมายถึง "ผู้ถูกอ้างถึง (subject)" ซึ่งคือตัวระบุที่ไม่ซ้ำของผู้ใช้ (เช่น user ID)

Logto SDK จะร้องขอขอบเขต (scope) สามรายการเสมอ ได้แก่ openid, profile และ offline_access

หากต้องการขอขอบเขต (scopes) เพิ่มเติม คุณสามารถส่ง scopes ไปยังอ็อบเจกต์ LogtoConfig ตัวอย่างเช่น:

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

scopes: ["email", "phone"], // ขอบเขต (scopes) ที่ร้องขอ

);

เรายังมี LogtoUserScope enum ที่มีมาให้ในแพ็กเกจ SDK เพื่อช่วยให้คุณใช้งานขอบเขตที่กำหนดไว้ล่วงหน้าได้สะดวก

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

scopes: [LogtoUserScope.email.value, LogtoUserScope.phone.value], // ขอบเขต (scopes) ที่ร้องขอ

);

การอ้างสิทธิ์ (Claims) ที่ต้องใช้การร้องขอผ่านเครือข่าย

เพื่อป้องกันไม่ให้โทเค็น ID (ID token) มีขนาดใหญ่เกินไป การอ้างสิทธิ์บางรายการจำเป็นต้องร้องขอผ่านเครือข่ายเพื่อดึงข้อมูล ตัวอย่างเช่น การอ้างสิทธิ์ custom_data จะไม่ถูกรวมอยู่ในอ็อบเจกต์ผู้ใช้ แม้ว่าจะร้องขอไว้ในขอบเขต (scopes) ก็ตาม หากต้องการเข้าถึงการอ้างสิทธิ์เหล่านี้ คุณสามารถใช้เมธอด logtoClient.getUserInfo():

class _MyHomePageState extends State<MyHomePage> {

// ...

Widget build(BuildContext context) {

// ...

Widget getUserInfoButton = TextButton(

onPressed: () async {

final userInfo = await logtoClient.getUserInfo();

print(userInfo);

},

child: const Text('รับข้อมูลผู้ใช้ (Get user info)'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('แอปเดโมของฉัน (My Demo App)'),

isAuthenticated == true ? signOutButton : signInButton,

isAuthenticated == true ? getUserInfoButton : const SizedBox.shrink(),

],

),

),

);

}

}

ขอบเขตและการอ้างสิทธิ์

Logto ใช้มาตรฐาน ขอบเขต (scopes) และ การอ้างสิทธิ์ (claims) ของ OIDC เพื่อกำหนดขอบเขตและการอ้างสิทธิ์สำหรับดึงข้อมูลผู้ใช้จากโทเค็น ID (ID token) และ OIDC userinfo endpoint ทั้ง "ขอบเขต (scope)" และ "การอ้างสิทธิ์ (claim)" เป็นคำศัพท์จากข้อกำหนดของ OAuth 2.0 และ OpenID Connect (OIDC)

นี่คือรายการขอบเขต (scopes) ที่รองรับและการอ้างสิทธิ์ (claims) ที่เกี่ยวข้อง:

openid

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| sub | string | ตัวระบุที่ไม่ซ้ำของผู้ใช้ | ไม่ |

profile

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| name | string | ชื่อเต็มของผู้ใช้ | ไม่ |

| username | string | ชื่อผู้ใช้ของผู้ใช้ | ไม่ |

| picture | string | URL ของรูปโปรไฟล์ของผู้ใช้ปลายทาง (End-User) URL นี้ ต้อง อ้างอิงถึงไฟล์รูปภาพ (เช่น ไฟล์ PNG, JPEG หรือ GIF) ไม่ใช่หน้าเว็บที่มีรูปภาพ โปรดทราบว่า URL นี้ ควร อ้างอิงถึงรูปโปรไฟล์ของผู้ใช้ปลายทางที่เหมาะสมสำหรับแสดงเมื่ออธิบายผู้ใช้ปลายทาง ไม่ใช่รูปภาพใด ๆ ที่ผู้ใช้ถ่ายมา | ไม่ |

| created_at | number | เวลาที่สร้างผู้ใช้ปลายทาง เวลานี้แสดงเป็นจำนวนมิลลิวินาทีตั้งแต่ Unix epoch (1970-01-01T00:00:00Z) | ไม่ |

| updated_at | number | เวลาที่ข้อมูลของผู้ใช้ปลายทางถูกอัปเดตล่าสุด เวลานี้แสดงเป็นจำนวนมิลลิวินาทีตั้งแต่ Unix epoch (1970-01-01T00:00:00Z) | ไม่ |

การอ้างสิทธิ์มาตรฐาน อื่น ๆ เช่น family_name, given_name, middle_name, nickname, preferred_username, profile, website, gender, birthdate, zoneinfo, และ locale จะถูกรวมอยู่ในขอบเขต profile ด้วย โดยไม่จำเป็นต้องร้องขอ endpoint userinfo ความแตกต่างเมื่อเทียบกับการอ้างสิทธิ์ข้างต้นคือ การอ้างสิทธิ์เหล่านี้จะถูกส่งกลับเมื่อค่าของมันไม่ว่างเปล่าเท่านั้น ในขณะที่การอ้างสิทธิ์ข้างต้นจะส่งกลับ null หากค่าของมันว่างเปล่า

ต่างจากการอ้างสิทธิ์มาตรฐาน การอ้างสิทธิ์ created_at และ updated_at ใช้หน่วยมิลลิวินาทีแทนที่จะเป็นวินาที

email

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

string | อีเมลของผู้ใช้ | ไม่ | |

| email_verified | boolean | อีเมลได้รับการยืนยันแล้วหรือไม่ | ไม่ |

phone

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| phone_number | string | หมายเลขโทรศัพท์ของผู้ใช้ | ไม่ |

| phone_number_verified | boolean | หมายเลขโทรศัพท์ได้รับการยืนยันแล้วหรือไม่ | ไม่ |

address

โปรดดูรายละเอียดของการอ้างสิทธิ์ที่อยู่ได้ที่ OpenID Connect Core 1.0

custom_data

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| custom_data | object | ข้อมูลกำหนดเองของผู้ใช้ | ใช่ |

identities

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| identities | object | ข้อมูลตัวตนที่เชื่อมโยงของผู้ใช้ | ใช่ |

| sso_identities | array | ข้อมูล SSO ที่เชื่อมโยงของผู้ใช้ | ใช่ |

roles

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| roles | string[] | บทบาทของผู้ใช้ (Roles) | ไม่ |

urn:logto:scope:organizations

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| organizations | string[] | รหัสองค์กรที่ผู้ใช้สังกัด | ไม่ |

| organization_data | object[] | ข้อมูลองค์กรที่ผู้ใช้สังกัด | ใช่ |

การอ้างสิทธิ์ขององค์กรเหล่านี้สามารถดึงได้ผ่าน endpoint userinfo เมื่อใช้ โทเค็นทึบ (Opaque token) อย่างไรก็ตาม โทเค็นทึบไม่สามารถใช้เป็นโทเค็นองค์กรสำหรับเข้าถึงทรัพยากรเฉพาะองค์กร ดู โทเค็นทึบและองค์กร สำหรับรายละเอียดเพิ่มเติม

urn:logto:scope:organization_roles

| ชื่อการอ้างสิทธิ์ | ประเภท | คำอธิบาย | ต้องใช้ userinfo? |

|---|---|---|---|

| organization_roles | string[] | บทบาทขององค์กรที่ผู้ใช้สังกัดในรูปแบบ <organization_id>:<role_name> | ไม่ |

เพื่อประสิทธิภาพและขนาดข้อมูล หาก "ต้องใช้ userinfo?" เป็น "ใช่" หมายความว่าการอ้างสิทธิ์นั้นจะไม่แสดงในโทเค็น ID แต่จะถูกส่งกลับใน response ของ userinfo endpoint

ทรัพยากร API และองค์กร

เราแนะนำให้อ่าน 🔐 การควบคุมการเข้าถึงตามบทบาท (RBAC) ก่อน เพื่อทำความเข้าใจแนวคิดพื้นฐานของ RBAC ใน Logto และวิธีตั้งค่าทรัพยากร API อย่างถูกต้อง

กำหนดค่า Logto client

เมื่อคุณตั้งค่า ทรัพยากร API (API resources) เรียบร้อยแล้ว คุณสามารถเพิ่มทรัพยากรเหล่านี้ขณะกำหนดค่า Logto ในแอปของคุณได้:

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

// เพิ่มทรัพยากร API ของคุณ

resources: ["https://shopping.your-app.com/api", "https://store.your-app.com/api"],

);

แต่ละ ทรัพยากร API (API resource) จะมี สิทธิ์ (scopes) ของตัวเอง

ตัวอย่างเช่น ทรัพยากร https://shopping.your-app.com/api มีสิทธิ์ shopping:read และ shopping:write และทรัพยากร https://store.your-app.com/api มีสิทธิ์ store:read และ store:write

หากต้องการร้องขอสิทธิ์เหล่านี้ คุณสามารถเพิ่มขณะกำหนดค่า Logto ในแอปของคุณได้:

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

resources: ["https://shopping.your-app.com/api", "https://store.your-app.com/api"],

// เพิ่มขอบเขต (scopes) ของทรัพยากร API ของคุณ

scopes: ["shopping:read", "shopping:write", "store:read", "store:write"]

);

คุณอาจสังเกตได้ว่า ขอบเขต (scopes) ถูกกำหนดแยกจาก ทรัพยากร API (API resources) นี่เป็นเพราะ Resource Indicators for OAuth 2.0 ระบุว่า ขอบเขตสุดท้ายสำหรับคำขอจะเป็นผลคูณคาร์ทีเซียนของขอบเขตทั้งหมดในบริการเป้าหมายทั้งหมด

ดังนั้น ในกรณีข้างต้น ขอบเขต (scopes) สามารถทำให้เรียบง่ายขึ้นจากการกำหนดใน Logto โดยทั้งสอง ทรัพยากร API (API resources) สามารถมีขอบเขต read และ write ได้โดยไม่ต้องมีคำนำหน้า จากนั้น ในการตั้งค่า Logto:

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

resources: ["https://shopping.your-app.com/api", "https://store.your-app.com/api"],

// ขอบเขต (scopes) ที่ใช้ร่วมกันโดยทุกทรัพยากร

scopes: ["read", "write"]

);

สำหรับแต่ละ ทรัพยากร API (API resource) จะร้องขอทั้งขอบเขต read และ write

คุณสามารถร้องขอขอบเขต (scopes) ที่ไม่ได้กำหนดไว้ใน ทรัพยากร API (API resources) ได้ เช่น คุณสามารถร้องขอขอบเขต email ได้ แม้ว่า ทรัพยากร API (API resources) จะไม่มีขอบเขต email ให้ ขอบเขตที่ไม่มีจะถูกละเว้นอย่างปลอดภัย

หลังจากลงชื่อเข้าใช้สำเร็จ Logto จะออกขอบเขตที่เหมาะสมให้กับ ทรัพยากร API (API resources) ตามบทบาทของผู้ใช้

ดึงโทเค็นการเข้าถึง (Access token) สำหรับทรัพยากร API

เพื่อดึงโทเค็นการเข้าถึง (Access token) สำหรับทรัพยากร API เฉพาะ คุณสามารถใช้เมธอด getAccessToken ได้ดังนี้:

Future<AccessToken?> getAccessToken(String resource) async {

// ดึงโทเค็นการเข้าถึง (AccessToken) สำหรับ resource ที่ระบุ

var token = await logtoClient.getAccessToken(resource: resource);

return token;

}

เมธอดนี้จะส่งคืนโทเค็นการเข้าถึง (JWT access token) ที่สามารถใช้เข้าถึงทรัพยากร API ได้เมื่อผู้ใช้มีสิทธิ์ที่เกี่ยวข้อง หากโทเค็นการเข้าถึงที่แคชไว้หมดอายุแล้ว เมธอดนี้จะพยายามใช้โทเค็นรีเฟรช (Refresh token) เพื่อขอโทเค็นการเข้าถึงใหม่โดยอัตโนมัติ

ดึงโทเค็นการเข้าถึงสำหรับองค์กร

เช่นเดียวกับทรัพยากร API คุณสามารถร้องขอโทเค็นการเข้าถึงสำหรับองค์กรได้เช่นกัน ฟีเจอร์นี้มีประโยชน์เมื่อคุณต้องการเข้าถึงทรัพยากรที่ถูกกำหนดโดยใช้ขอบเขตขององค์กร แทนที่จะเป็นขอบเขตของทรัพยากร API

หากคุณยังไม่คุ้นเคยกับ องค์กร (Organization) โปรดอ่าน 🏢 องค์กร (หลายผู้เช่า; Multi-tenancy) เพื่อเริ่มต้น

คุณต้องเพิ่ม LogtoUserScope.Organizations ขอบเขต (scope) ขณะตั้งค่า Logto client:

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>",

scopes: [LogtoUserScopes.organizations.value]

);

เมื่อผู้ใช้ลงชื่อเข้าใช้แล้ว คุณสามารถดึงโทเค็นองค์กร (organization token) สำหรับผู้ใช้ได้:

// สามารถดูรหัสองค์กร (organization IDs) ที่ถูกต้องสำหรับผู้ใช้ได้ในการอ้างสิทธิ์ (claim) `organizations` ของโทเค็น ID

Future<AccessToken?> getOrganizationAccessToken(String organizationId) async {

var token = await logtoClient.getOrganizationToken(organizationId);

return token;

}

คู่มือการย้ายเวอร์ชัน

หากคุณกำลังย้ายจาก Logto Dart SDK เวอร์ชันก่อนหน้า (< 3.0.0):

-

อัปเดตไฟล์

pubspec.yamlของคุณเพื่อใช้ Logto Dart SDK เวอร์ชันล่าสุดpubspec.yamldependencies:

logto_dart_sdk: ^3.0.0 -

อัปเดตไฟล์ Android manifest โดยแทนที่ callback activity เดิม

flutter_web_authด้วยflutter_web_auth_2ใหม่FlutterWebAuth->FlutterWebAuth2flutter_web_auth->flutter_web_auth_2

-

ส่ง

redirectUriไปยังเมธอดsignOutขณะนี้

redirectUriจำเป็นต้องระบุเมื่อเรียกใช้เมธอดsignOutสำหรับแพลตฟอร์ม iOS พารามิเตอร์นี้จะไม่มีผล แต่สำหรับ Android และ Web ซึ่งต้องมีการร้องขอend_sessionเพิ่มเติมเพื่อเคลียร์เซสชันการลงชื่อเข้าใช้ พารามิเตอร์นี้จะถูกใช้เป็นpost_logout_redirect_uriในคำขอend_sessionawait logtoClient.signOut(redirectUri);

การแก้ไขปัญหา

การแก้ไขปัญหาบน Android

-

คุณจะต้องอัปเดตไฟล์ AndroidManifest.xml เพื่อเพิ่ม activity

com.linusu.flutter_web_auth_2.CallbackActivityตัวอย่างเช่น:android/app/src/main/AndroidManifest.xml<manifest>

<application>

<!-- เพิ่ม activity com.linusu.flutter_web_auth_2.CallbackActivity -->

<activity

android:name="com.linusu.flutter_web_auth_2.CallbackActivity"

android:exported="true">

<intent-filter android:label="flutter_web_auth_2">

<action android:name="android.intent.action.VIEW" />

<category android:name="android.intent.category.DEFAULT" />

<category android:name="android.intent.category.BROWSABLE" />

<data android:scheme="YOUR_CALLBACK_URL_SCHEME_HERE" />

</intent-filter>

</activity>

</application>

</manifest> -

หากคุณกำหนดเป้าหมาย SDK S+ (เวอร์ชัน 31 ขึ้นไป) คุณต้องระบุค่า

android:exportedอย่างชัดเจน หากคุณทำตามคำแนะนำการติดตั้งก่อนหน้านี้ อาจยังไม่ได้เพิ่มบรรทัดนี้ ตรวจสอบให้แน่ใจว่าได้เพิ่มandroid:exported="true"ให้กับ activitycom.linusu.flutter_web_auth.CallbackActivityในไฟล์AndroidManifest.xmlของคุณ -

เบราว์เซอร์ไม่ปิดหลังจากลงชื่อเข้าใช้สำเร็จ:

เพื่อให้

flutter_web_auth_2ทำงานได้ถูกต้อง คุณต้องลบ entryandroid:taskAffinityทั้งหมดออกจากไฟล์AndroidManifest.xmlของคุณ และตั้งค่าandroid:launchMode="singleTop"ให้กับ main activity ในไฟล์AndroidManifest.xmlandroid/app/src/main/AndroidManifest.xml<activity

android:name=".MainActivity"

android:launchMode="singleTop"

android:theme="@style/LaunchTheme"

// ...

/>