Configurar MFA

Configurar as definições de MFA no Logto

O Logto oferece opções flexíveis de configuração de MFA para atender a diferentes requisitos de segurança. Você pode configurar o MFA em nível global para todos os usuários ou habilitá-lo por organização para aplicativos multi-inquilino.

Configuração global de MFA

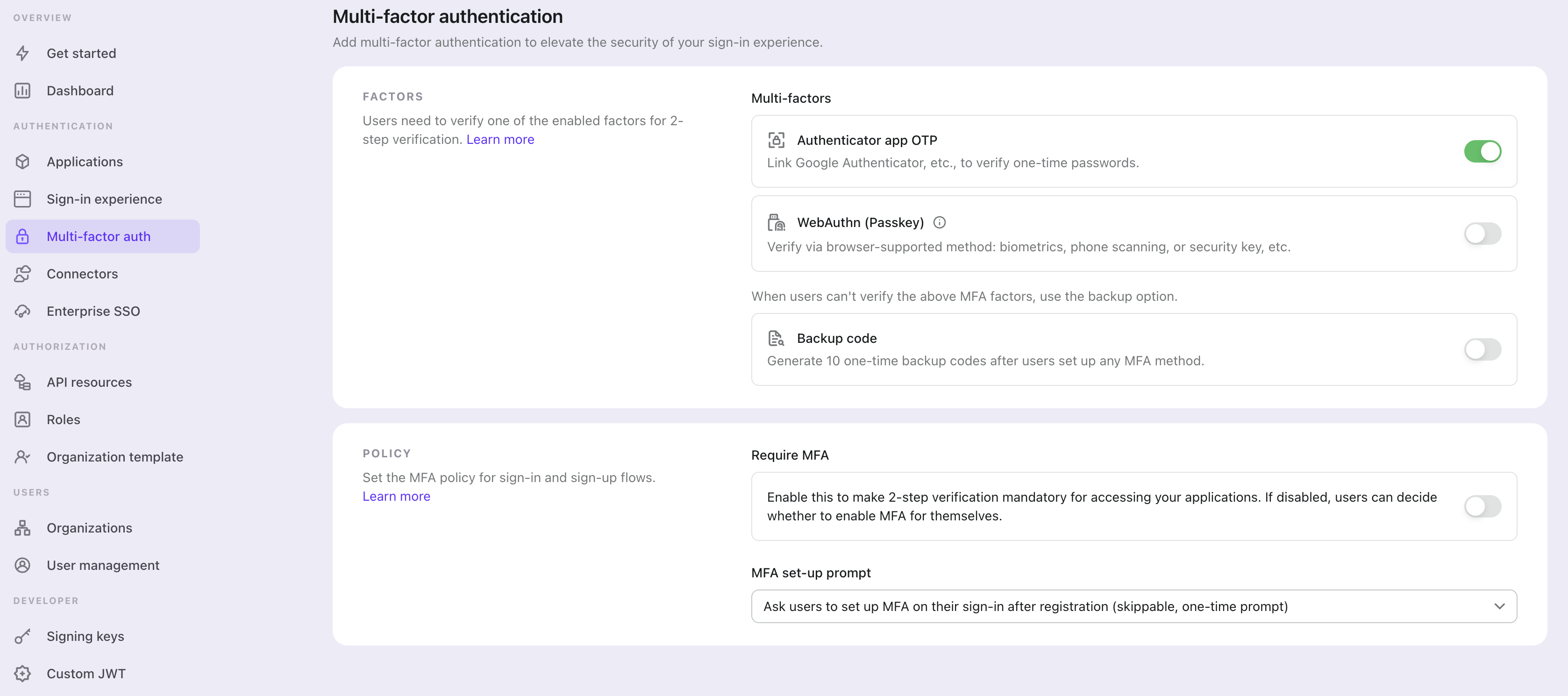

Siga estes passos para habilitar MFAs no fluxo de login dos usuários do Logto:

- Navegue até: Console > Autenticação multifatorial (MFA).

- Habilite os fatores de verificação suportados para seus usuários.

- Fatores primários:

- Chaves de acesso (WebAuthn): Uma opção de alta segurança adequada para produtos web que suportam biometria de dispositivo ou chaves de segurança, garantindo proteção robusta.

- OTP de aplicativo autenticador: O método mais comum e amplamente aceito. Use uma senha única baseada em tempo (TOTP) gerada por um aplicativo autenticador como Google Authenticator ou Authy.

- Verificação por SMS: Um método conveniente que envia códigos de verificação únicos via SMS para o número de telefone registrado do usuário, ideal para quem prefere autenticação baseada em celular sem aplicativos adicionais.

- Verificação por email: Um método amplamente acessível que entrega códigos de verificação únicos ao endereço de email registrado do usuário, adequado para usuários em todas as plataformas e dispositivos.

- Fatores de backup:

- Códigos de backup: Serve como opção de backup quando os usuários não conseguem verificar nenhum dos fatores primários mencionados acima. Habilitar esta opção reduz o atrito para o acesso bem-sucedido dos usuários.

- Fatores primários:

- Escolha se deseja habilitar Exigir MFA:

- Habilitar: Os usuários serão solicitados a configurar o MFA durante o processo de login, o que não pode ser ignorado. Se o usuário não configurar o MFA ou excluir suas configurações de MFA, ficará bloqueado até configurar novamente.

- Desabilitar: Os usuários podem pular o processo de configuração de MFA durante o fluxo de cadastro. Eles podem configurar o MFA posteriormente através da página de configurações de conta de autoatendimento. Saiba mais sobre como implementar uma página de configurações de conta do usuário. E continue escolhendo a política para o aviso de configuração de MFA:

- Não solicitar aos usuários que configurem MFA: Os usuários não serão solicitados a configurar MFA durante o login.

- Solicitar aos usuários que configurem MFA durante o cadastro: Novos usuários serão solicitados a configurar MFA durante o cadastro, e usuários existentes verão o aviso no próximo login. Os usuários podem pular esta etapa, e ela não aparecerá novamente.

- Solicitar aos usuários que configurem MFA no login após o cadastro: Novos usuários serão solicitados a configurar MFA no segundo login após o cadastro, e usuários existentes verão o aviso no próximo login. Os usuários podem pular esta etapa, e ela não aparecerá novamente.

Se você precisar solicitar novamente a configuração de MFA para um usuário que pulou o cadastro, redefina o estado de pulo para que a tela de configuração apareça na próxima vez que ele fizer login. Os administradores podem usar a Management API (PATCH /api/users/{userId}/logto-configs), e desenvolvedores que constroem fluxos de autoatendimento podem chamar a Account API (PATCH /api/my-account/logto-configs). Referência da Management API · Referência da Account API

Configuração de MFA por organização

Para produtos com arquitetura multi-inquilino que suportam Organizações, na maioria dos casos não é necessário exigir MFA para todos os usuários. Em vez disso, o MFA pode ser habilitado por organização, permitindo adaptar os requisitos conforme a necessidade de cada cliente. Para começar, consulte Exigir MFA para membros da organização.

Na seção Autenticação multifatorial (MFA), defina Aviso de configuração de MFA para usuários após a organização habilitar MFA como Solicitar aos usuários que configurem MFA no próximo login (sem pular). Membros de qualquer organização que exija MFA serão então solicitados a completar a configuração de MFA no próximo login, e o aviso não poderá ser ignorado.

Fluxo do usuário MFA

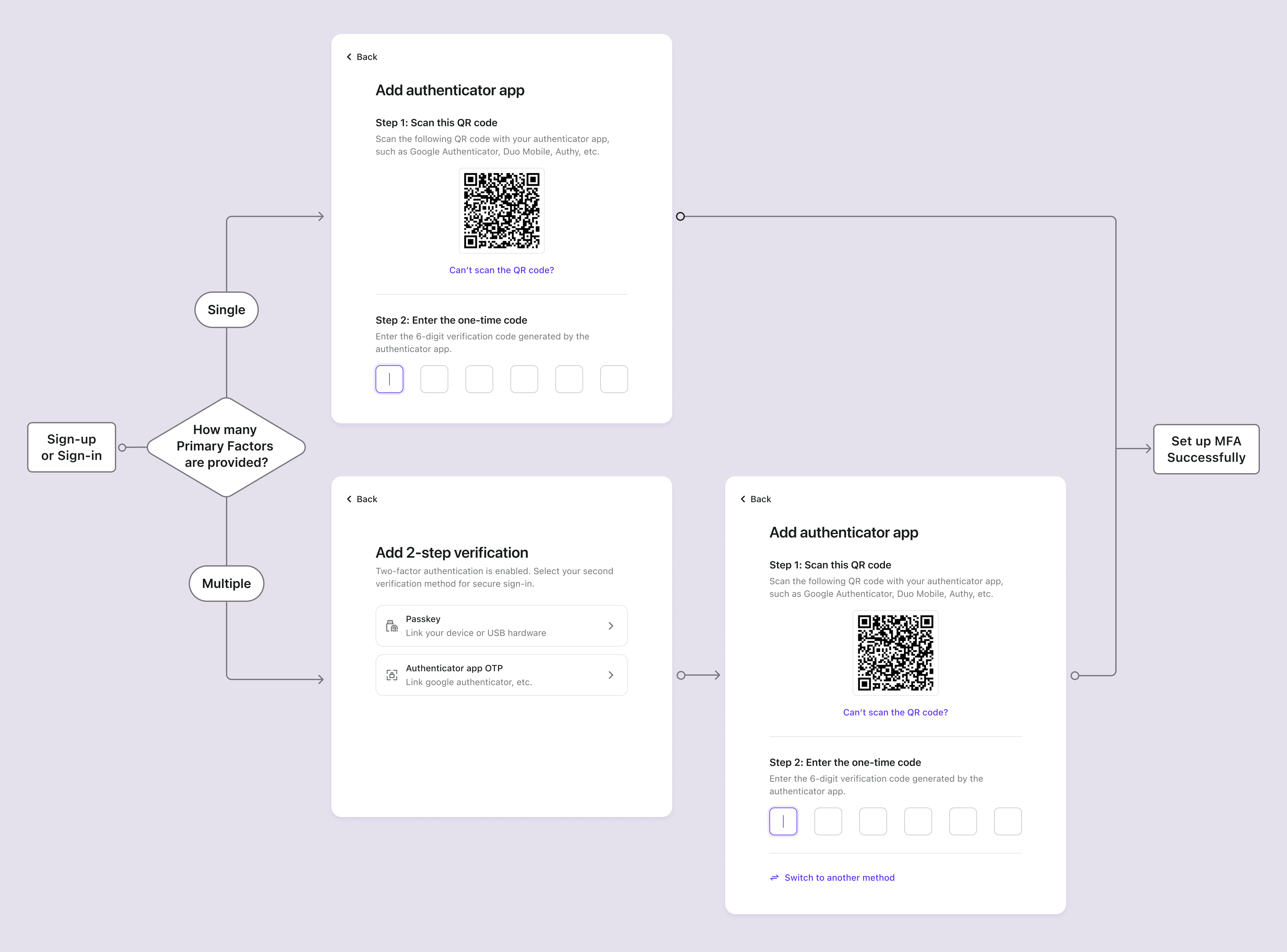

Fluxo de configuração de MFA

Uma vez que o MFA esteja habilitado, os usuários serão solicitados a configurar o MFA durante o processo de login e cadastro. Os usuários podem optar por pular esse processo de configuração se, e somente se, a política “Exigir MFA” estiver desabilitada.

- Acessar página de login ou cadastro: O usuário navega até a página de login ou cadastro.

- Completar login ou cadastro: O usuário completa o processo de verificação de identidade dentro do fluxo de login ou cadastro.

- Configurar fator primário de MFA: O usuário é solicitado a configurar seu fator primário de MFA (chave de acesso, OTP de aplicativo autenticador, código SMS ou código de email).

- Se vários fatores primários estiverem habilitados, ele pode escolher a opção preferida.

- Se o fator primário for o mesmo que o identificador de cadastro (por exemplo, SMS ou email), ele será pré-verificado, permitindo que o usuário pule a etapa de verificação e prossiga diretamente para a próxima etapa (por exemplo, "Adicionar outra verificação em 2 etapas" ou "Salve seus fatores de backup").

- Se a política “Exigir MFA” estiver desabilitada, ele também pode pular esta etapa selecionando o botão "Pular".

- Configurar fator de backup de MFA: Se Códigos de backup estiverem habilitados, o usuário será solicitado a salvar os códigos de backup após configurar com sucesso o fator de autenticação primário. Códigos de backup gerados automaticamente serão exibidos ao usuário, que poderá baixá-los e armazená-los com segurança. O usuário deve confirmar manualmente os códigos de backup para concluir o processo de configuração de MFA.

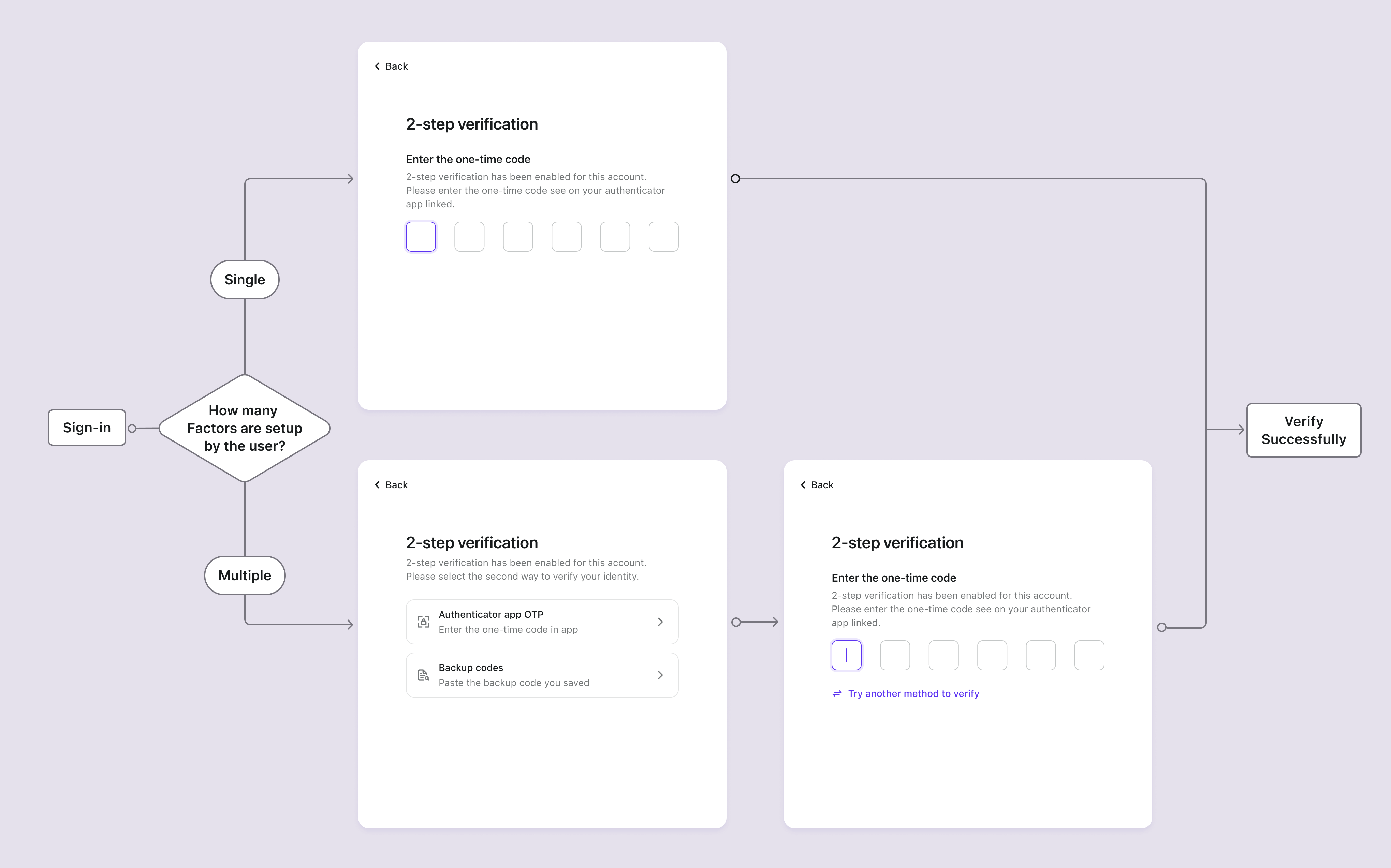

Fluxo de verificação de MFA

Usuários que configuraram MFA serão solicitados a verificar sua identidade usando os fatores de MFA configurados durante o login. O fator de verificação dependerá da configuração de MFA no Logto e das configurações do usuário.

- Se o usuário configurou apenas um fator, ele o verificará diretamente.

- Se o usuário configurou múltiplos fatores para 2FA, o sistema apresentará opções de verificação com base nas seguintes regras de prioridade:

- Prioridade de chave de acesso: Se o usuário tiver uma chave de acesso configurada, ela será apresentada como método padrão de verificação.

- Preferência de último uso: Se não houver chave de acesso disponível, o sistema priorizará o método de verificação que o usuário usou com sucesso pela última vez.

- Lista de seleção: Se nenhuma das prioridades acima se aplicar, a página de verificação em 2 etapas exibirá todos os métodos de verificação vinculados disponíveis para o usuário escolher.

- Os usuários podem clicar em "Tentar outro método de verificação" para alternar entre diferentes opções de verificação a qualquer momento.

- Se todos os fatores primários habilitados não estiverem disponíveis para o usuário, e o código de backup estiver habilitado, ele poderá usar o código de backup único para verificar sua identidade.

Gerenciamento de MFA

Além da configuração inicial durante o login/cadastro, os usuários podem gerenciar suas configurações de MFA por meio de um centro de conta de autoatendimento. Isso oferece flexibilidade para os usuários vincularem ou desvincularem fatores de MFA conforme suas necessidades.

Construindo um centro de conta

Você pode construir um centro de conta abrangente usando a Account API do Logto, que permite aos usuários:

- Vincular novos fatores de MFA: Adicionar aplicativos autenticadores adicionais, chaves de acesso ou regenerar códigos de backup

- Desvincular fatores de MFA existentes: Remover métodos de MFA que não desejam mais usar

- Visualizar o status atual do MFA: Ver quais fatores de MFA estão atualmente configurados

Avisos de configuração de MFA pós-login

Para aplicativos que não exigem MFA durante o cadastro inicial, você pode implementar avisos inteligentes para incentivar a configuração de MFA:

- Avisos condicionais: Mostrar recomendações de configuração de MFA com base no comportamento do usuário ou valor da conta

- Painéis de segurança: Exibir pontuações de segurança que melhoram quando o MFA está habilitado

- Onboarding gradual: Apresentar a configuração de MFA como parte de um fluxo progressivo de aprimoramento de segurança

Saiba mais sobre como implementar esses padrões com a Account API.

Gerenciar MFA do usuário no Console

No Console > Gerenciamento de usuários, administradores podem gerenciar as configurações de MFA dos usuários de forma eficaz:

- Visualizar status de MFA do usuário: Verificar quais fatores de MFA estão habilitados para cada usuário.

- Remover MFA do usuário: Excluir todos os fatores de MFA de um usuário, exigindo que ele configure o MFA novamente.

Perguntas frequentes

O que acontece quando administradores removem os fatores de MFA existentes do usuário?

Quando administradores removem todos os fatores primários de MFA de um usuário (chave de acesso, OTP de aplicativo autenticador, SMS ou email), os seguintes cenários ocorrerão no próximo login do usuário:

Cenário 1: Nenhum fator de MFA restante

- Se não existirem fatores de MFA (incluindo nenhum código de backup) e a política de MFA exigir MFA, o usuário poderá fazer login sem verificação de MFA e será imediatamente solicitado a configurar o MFA novamente.

Cenário 2: Códigos de backup ainda existem

- Se ainda houver códigos de backup disponíveis, o usuário deverá primeiro verificar usando um código de backup durante o login.

- Após a verificação bem-sucedida do código de backup, o usuário será solicitado a configurar um novo fator primário de MFA.

- Se o usuário poderá pular essa configuração depende da política de MFA configurada.

- Essa abordagem evita que os usuários fiquem bloqueados em suas contas quando não houver fatores primários disponíveis.