Configurer MFA

Configurer les paramètres MFA dans Logto

Logto offre des options de configuration MFA flexibles pour répondre à différents besoins de sécurité. Vous pouvez configurer MFA au niveau global pour tous les utilisateurs ou l’activer par organisation pour les applications multi-locataires.

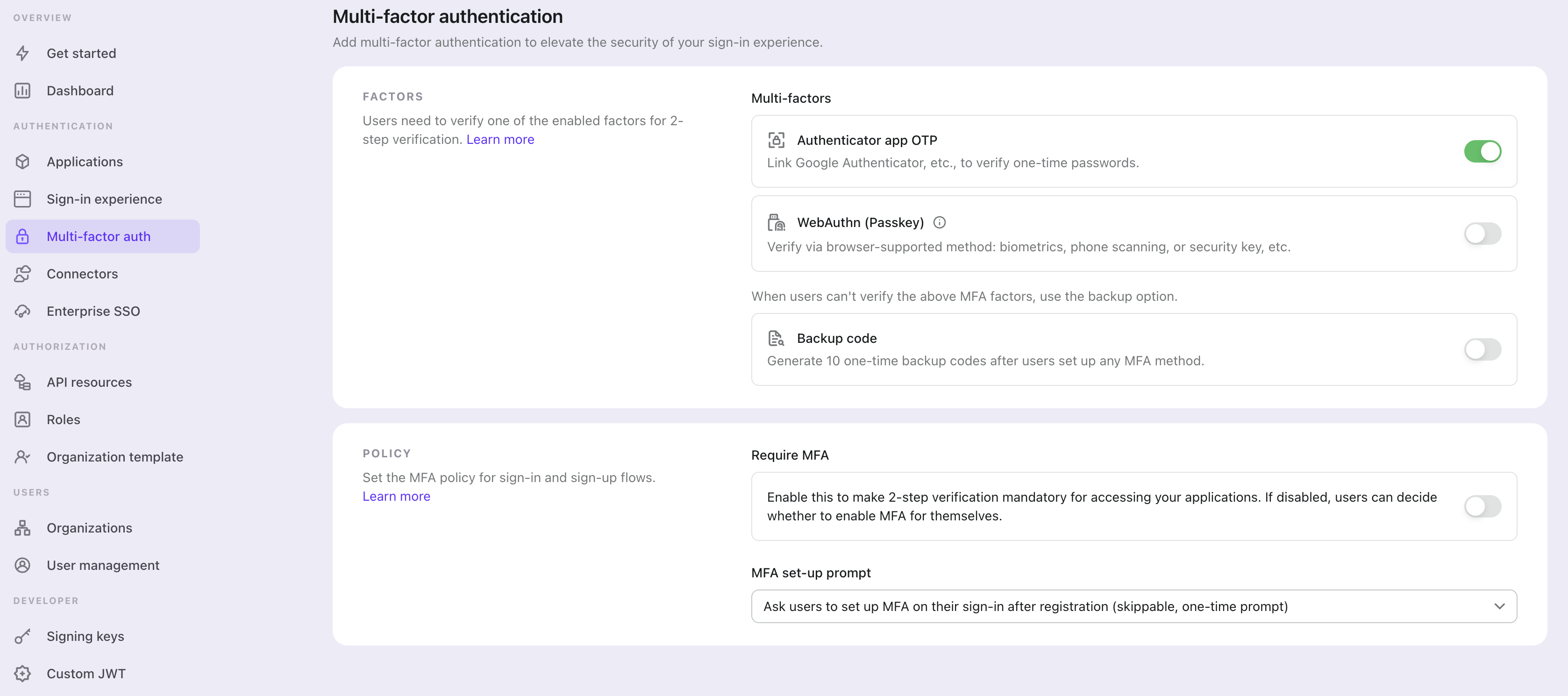

Configuration MFA globale

Suivez ces étapes pour activer les MFA dans le flux de connexion Logto des utilisateurs :

- Accédez à : Console > Authentification multi-facteurs.

- Activez les facteurs de vérification pris en charge pour vos utilisateurs.

- Facteurs principaux :

- Passkeys (WebAuthn) : Une option de haute sécurité adaptée aux produits web prenant en charge la biométrie des appareils ou les clés de sécurité, etc., garantissant une protection robuste.

- OTP via application d’authentification : La méthode la plus courante et largement acceptée. Utilisez un mot de passe à usage unique basé sur le temps (TOTP) généré par une application d’authentification comme Google Authenticator ou Authy.

- Vérification par SMS : Une méthode pratique qui envoie des codes de vérification à usage unique par SMS au numéro de téléphone enregistré de l’utilisateur, idéale pour les utilisateurs préférant l’authentification mobile sans applications supplémentaires.

- Vérification par e-mail : Une méthode largement accessible qui envoie des codes de vérification à usage unique à l’adresse e-mail enregistrée de l’utilisateur, adaptée à tous les utilisateurs, plateformes et appareils.

- Facteurs de secours :

- Codes de secours : Sert d’option de secours lorsque les utilisateurs ne peuvent pas vérifier l’un des facteurs principaux mentionnés ci-dessus. Activer cette option réduit les obstacles pour l’accès des utilisateurs.

- Facteurs principaux :

- Choisissez si vous souhaitez activer Exiger MFA :

- Activer : Les utilisateurs seront invités à configurer MFA lors du processus de connexion, ce qui ne peut pas être ignoré. Si l’utilisateur ne configure pas MFA ou supprime ses paramètres MFA, il sera bloqué de son compte jusqu’à ce qu’il configure à nouveau MFA.

- Désactiver : Les utilisateurs peuvent ignorer le processus de configuration MFA lors de l’inscription. Ils pourront configurer MFA plus tard via votre page de paramètres de compte en libre-service. En savoir plus sur la mise en œuvre d’une page de paramètres de compte utilisateur. Continuez à choisir la politique pour l’invite de configuration MFA :

- Ne pas demander aux utilisateurs de configurer MFA : Les utilisateurs ne seront pas invités à configurer MFA lors de la connexion.

- Demander aux utilisateurs de configurer MFA lors de l’inscription : Les nouveaux utilisateurs seront invités à configurer MFA lors de l’inscription, et les utilisateurs existants verront l’invite à leur prochaine connexion. Les utilisateurs peuvent ignorer cette étape, et elle ne réapparaîtra pas.

- Demander aux utilisateurs de configurer MFA lors de leur connexion après inscription : Les nouveaux utilisateurs seront invités à configurer MFA lors de leur deuxième connexion après inscription, et les utilisateurs existants verront l’invite à leur prochaine connexion. Les utilisateurs peuvent ignorer cette étape, et elle ne réapparaîtra pas.

Si vous devez inviter à nouveau un utilisateur après qu’il ait ignoré l’inscription MFA, réinitialisez son état d’ignorance afin que l’écran de configuration apparaisse lors de sa prochaine connexion. Les administrateurs peuvent utiliser la Management API (PATCH /api/users/{userId}/logto-configs), et les développeurs construisant des flux en libre-service peuvent appeler l’Account API (PATCH /api/my-account/logto-configs). Référence Management API · Référence Account API

Configuration MFA au niveau de l’organisation

Pour les produits avec une architecture multi-locataire prenant en charge les Organisations, dans la plupart des cas, il n’est pas nécessaire d’exiger MFA pour tous les utilisateurs. Au lieu de cela, MFA peut être activé par organisation, ce qui vous permet d’adapter les exigences selon les besoins de chaque client. Pour commencer, consultez Exiger MFA pour les membres d’une organisation.

Dans la section Authentification multi-facteurs, définissez Invite de configuration MFA pour les utilisateurs après activation de MFA par l’organisation sur Demander aux utilisateurs de configurer MFA à la prochaine connexion (sans possibilité d’ignorer). Les membres de toute organisation exigeant MFA seront alors invités à compléter la configuration MFA lors de leur prochaine connexion, et l’invite ne pourra pas être ignorée.

Parcours utilisateur MFA

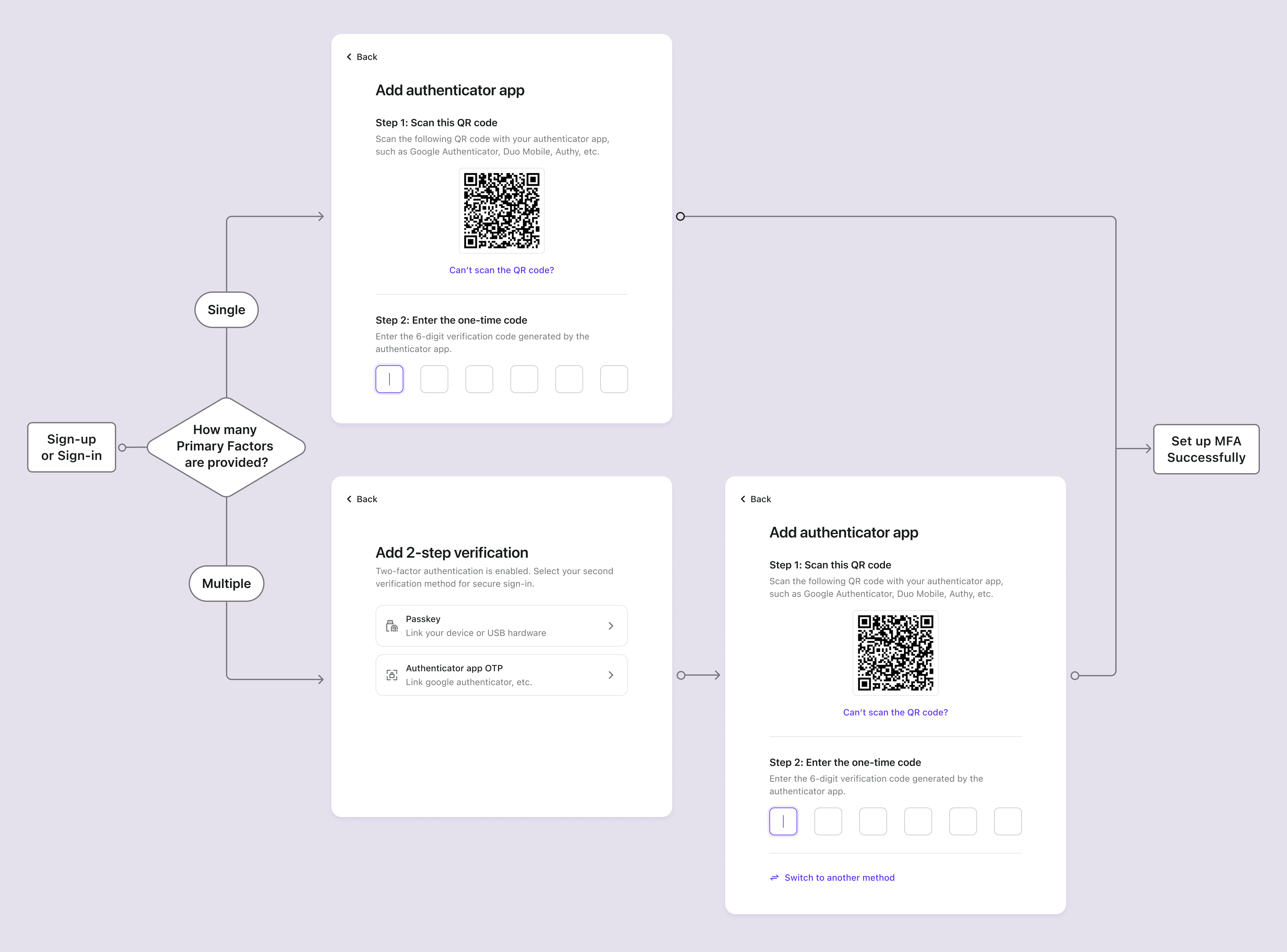

Parcours de configuration MFA

Une fois MFA activé, les utilisateurs seront invités à configurer MFA lors du processus de connexion et d’inscription. Les utilisateurs peuvent choisir d’ignorer ce processus de configuration uniquement si la politique “Exiger MFA” est désactivée.

- Visiter la page de connexion ou d’inscription : L’utilisateur accède à la page de connexion ou d’inscription.

- Compléter la connexion ou l’inscription : L’utilisateur termine le processus de vérification d’identité dans le flux de connexion ou d’inscription.

- Configurer le facteur principal MFA : L’utilisateur est invité à configurer son facteur principal MFA (soit passkey, OTP via application d’authentification, code SMS ou code e-mail).

- Si plusieurs facteurs principaux sont activés, il peut choisir son option préférée.

- Si le facteur principal est identique à l’identifiant d’inscription (par exemple, SMS ou e-mail), il sera pré-vérifié, permettant à l’utilisateur de passer l’étape de vérification et de continuer directement à l’étape suivante (par exemple, "Ajouter une autre vérification en 2 étapes" ou "Sauvegardez vos facteurs de secours").

- Si la politique “Exiger MFA” est désactivée, il peut également ignorer cette étape en sélectionnant le bouton "Ignorer".

- Configurer le facteur de secours MFA : Si les codes de secours sont activés, l’utilisateur est invité à sauvegarder les codes de secours après avoir configuré avec succès son facteur principal d’authentification. Les codes de secours générés automatiquement seront affichés à l’utilisateur, qui pourra les télécharger et les stocker en toute sécurité. L’utilisateur doit confirmer manuellement les codes de secours pour terminer le processus de configuration MFA.

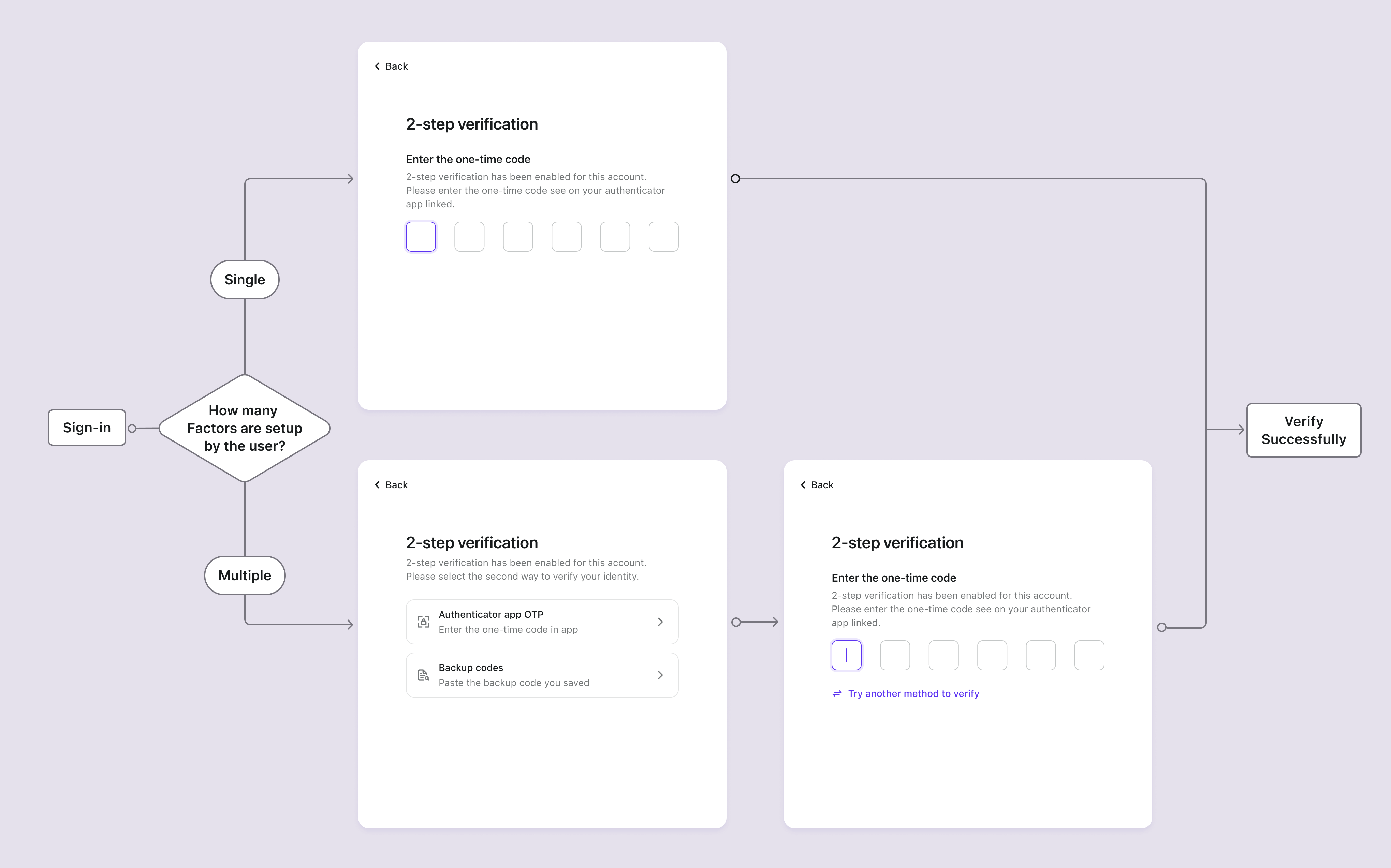

Parcours de vérification MFA

Les utilisateurs ayant configuré MFA seront invités à vérifier leur identité à l’aide de leurs facteurs MFA configurés lors de la connexion. Le facteur de vérification dépendra de la configuration MFA dans Logto et des paramètres utilisateur.

- Si un utilisateur n’a configuré qu’un seul facteur, il le vérifiera directement.

- Si un utilisateur a configuré plusieurs facteurs pour la 2FA, le système présentera les options de vérification selon les règles de priorité suivantes :

- Priorité passkey : Si l’utilisateur a configuré une passkey, elle sera proposée comme méthode de vérification par défaut.

- Préférence dernier utilisé : Si aucune passkey n’est disponible, le système privilégiera la méthode de vérification que l’utilisateur a utilisée avec succès en dernier.

- Liste de sélection : Si aucune des priorités ci-dessus ne s’applique, la page de vérification en 2 étapes affichera toutes les méthodes de vérification liées disponibles pour que l’utilisateur puisse choisir.

- Les utilisateurs peuvent cliquer sur "Essayer une autre méthode de vérification" pour basculer entre les différentes options à tout moment.

- Si tous les facteurs principaux activés ne sont pas disponibles pour l’utilisateur, et que le code de secours est activé, il pourra utiliser le code de secours à usage unique pour vérifier son identité.

Gestion MFA

Au-delà de la configuration initiale lors de la connexion / inscription, les utilisateurs peuvent gérer leurs paramètres MFA via un centre de compte en libre-service. Cela offre une flexibilité permettant aux utilisateurs de lier ou délier des facteurs MFA selon leurs besoins.

Construire un centre de compte

Vous pouvez construire un centre de compte complet en utilisant l’Account API de Logto, qui permet aux utilisateurs de :

- Lier de nouveaux facteurs MFA : Ajouter des applications d’authentification supplémentaires, des passkeys ou régénérer des codes de secours

- Délier des facteurs MFA existants : Supprimer les méthodes MFA qu’ils ne souhaitent plus utiliser

- Voir le statut actuel MFA : Voir quels facteurs MFA sont actuellement configurés

Invites de configuration MFA après connexion

Pour les applications qui n’exigent pas MFA lors de l’inscription initiale, vous pouvez mettre en œuvre des invites intelligentes pour encourager la configuration MFA :

- Invites conditionnelles : Afficher des recommandations de configuration MFA en fonction du comportement utilisateur ou de la valeur du compte

- Tableaux de bord de sécurité : Afficher des scores de sécurité qui s’améliorent lorsque MFA est activé

- Onboarding progressif : Présenter la configuration MFA dans le cadre d’un parcours d’amélioration progressive de la sécurité

En savoir plus sur la mise en œuvre de ces modèles avec l’Account API.

Gérer le MFA d’un utilisateur dans la Console

Dans la Console > Gestion des utilisateurs, les administrateurs peuvent gérer efficacement les paramètres MFA des utilisateurs :

- Voir le statut MFA de l’utilisateur : Vérifier quels facteurs MFA sont activés pour chaque utilisateur.

- Supprimer le MFA de l’utilisateur : Supprimer tous les facteurs MFA d’un utilisateur, l’obligeant à configurer à nouveau MFA.

FAQ

Que se passe-t-il lorsque les administrateurs suppriment les facteurs MFA existants d’un utilisateur ?

Lorsque les administrateurs suppriment tous les facteurs MFA principaux d’un utilisateur (passkey, OTP via application d’authentification, SMS ou e-mail), les scénarios suivants se produiront lors de la prochaine connexion de l’utilisateur :

Scénario 1 : Aucun facteur MFA ne reste

- Si aucun facteur MFA n’existe (y compris aucun code de secours) et que la politique MFA exige MFA, l’utilisateur sera autorisé à se connecter sans vérification MFA et sera immédiatement invité à configurer à nouveau MFA.

Scénario 2 : Des codes de secours existent encore

- Si des codes de secours sont encore disponibles, l’utilisateur devra d’abord vérifier à l’aide d’un code de secours lors de la connexion.

- Après une vérification réussie par code de secours, l’utilisateur sera invité à configurer un nouveau facteur principal MFA.

- La possibilité pour l’utilisateur d’ignorer cette configuration dépend de votre politique MFA configurée.

- Cette approche empêche les utilisateurs d’être bloqués hors de leur compte lorsqu’aucun facteur principal n’est disponible.