ジャストインタイム (JIT) プロビジョニング

Logto における ジャストインタイム (JIT) プロビジョニング とは、ユーザーが初めてシステムにサインインする際に、組織メンバーシップやロール (Role) をその場で割り当てるプロセスです。事前にユーザーアカウントをプロビジョニングするのではなく、JIT プロビジョニングはユーザーが認証 (Authentication) したタイミングで必要なアカウントを動的に設定します。

仕組み

JIT プロビジョニングのプロセスを高い視点から説明します:

- ユーザー認証 (Authentication):ユーザーがアプリケーションやサービスへのサインインを試み、アイデンティティプロバイダー (Logto) がユーザーを認証 (Authentication) します。

- アカウントのサインインまたは作成:ユーザーの状態に応じて、Logto はユーザーをサインインさせる、新しいアカウントを作成する、または既存アカウントに新しいアイデンティティを追加します。

- プロビジョニング:ユーザーまたはそのアイデンティティが新規の場合、Logto がプロビジョニングプロセスをトリガーします。

JIT プロビジョニングの詳細なフローチャートは以下の通りです。

JIT プロビジョニングは B2B やマルチテナンシー製品に便利な機能です。テナントメンバーのオンボーディングをスムーズにし、管理者の関与を必要としません。

例えば、ビジネスをオンボーディングし、その従業員が安全に製品へサインインし、正しいロール (Role) アクセスで組織に参加できるようにしたい場合、いくつかの方法があります。Logto が提供するソリューションと JIT の活用方法を見てみましょう。

| シナリオ | ユーザータイプ | 自動化 | 挙動 |

|---|---|---|---|

| 管理者による招待 | 新規・既存 | ユーザーは メール招待を受け取る ことで組織に参加できます。 | |

| Management API によるユーザー作成・インポート | 新規・既存 | ユーザーは 事前作成されたアカウント で組織に参加できます。 | |

| SSO ジャストインタイムプロビジョニング | 新規・既存 | ✅ | SSO で初めてサインインしたユーザーは組織に参加できます。 |

| メールドメインジャストインタイムプロビジョニング | 新規 | ✅ | 特定の認証済みドメインを持つユーザーが初めてサインインした場合、組織に参加できます。 |

| ディレクトリ同期 | 新規・既存 | ✅ | IdP のディレクトリ同期機能を使って、事前にアプリ内でユーザーをプロビジョニングできます。 |

現在、Logto は SSO ジャストインタイムプロビジョニング と メールドメインジャストインタイムプロビジョニング をサポートしています。

JIT プロビジョニングのメリット

JIT プロビジョニングには以下のメリットがあります:

- 効率性:ユーザーアカウントの手動作成や管理の管理負担を軽減します。

- スケーラビリティ:事前準備なしで大量のユーザーのアカウント作成を自動で処理します。

- リアルタイム:ユーザーが認証 (Authentication) した直後にリソースへアクセスでき、遅延がありません。

JIT 機能は、最もスケーラブルかつ安全なレベルで実装しており、プロビジョニングプロセスを簡素化し高速化します。ただし、プロビジョニングシステムは複雑でクライアントごとにカスタマイズされる場合が多いため、Logto の組み込み JIT 機能、慎重なシステム設計、Logto Management API を組み合わせることが重要です。この統合アプローチにより、堅牢かつ効率的なプロビジョニングシステムを構築できます。

JIT とディレクトリ同期の違い

- JIT プロビジョニング はユーザー主導のアクションでトリガーされますが、ディレクトリ同期 はユーザー主導またはシステム主導(スケジュールまたはリアルタイム)でトリガーされます。

- JIT プロビジョニング はメンバーシップやロール (Role) の割り当てを強制しませんが、ディレクトリ同期 はそれらを強制できます。

- JIT プロビジョニング はユーザーのアイデンティティソースに関係なく新規ユーザーのオンボーディングに適しており、ディレクトリ同期 は管理されたユーザーアカウントに適しています。

要するに、JIT プロビジョニングはより柔軟でユーザーフレンドリーなオンボーディング手法であり、ユーザーが自由に組織に参加・離脱でき、既存ユーザーの扱いも柔軟に対応できます。

Logto におけるジャストインタイムプロビジョニング

ジャストインタイム (JIT) プロビジョニングはユーザー主導のアクションでのみトリガーされ、Logto Management API とのやり取りには影響しません。

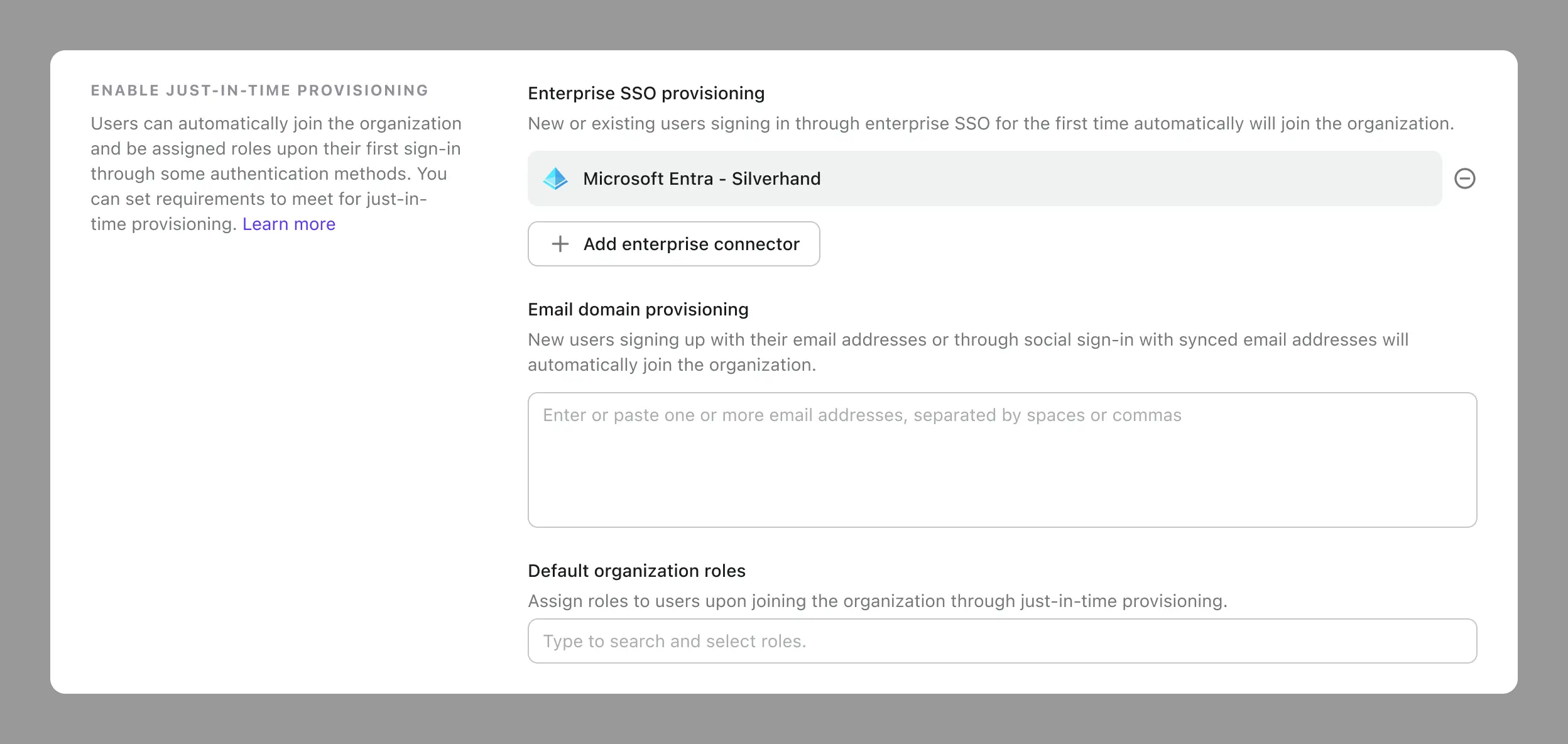

コンソール > 組織 に移動します。組織の詳細ページで JIT プロビジョニングを設定できます。

エンタープライズ SSO プロビジョニング

Logto で エンタープライズシングルサインオン (SSO) を設定している場合、組織のエンタープライズ SSO を選択してジャストインタイムプロビジョニングを有効にできます。

次のいずれかの条件を満たすと:

- 新規ユーザーがエンタープライズ SSO でサインインする場合

- 既存ユーザーが初めてエンタープライズ SSO でサインインする場合

自動的に組織に参加し、デフォルトの組織ロール (Role) が付与されます。

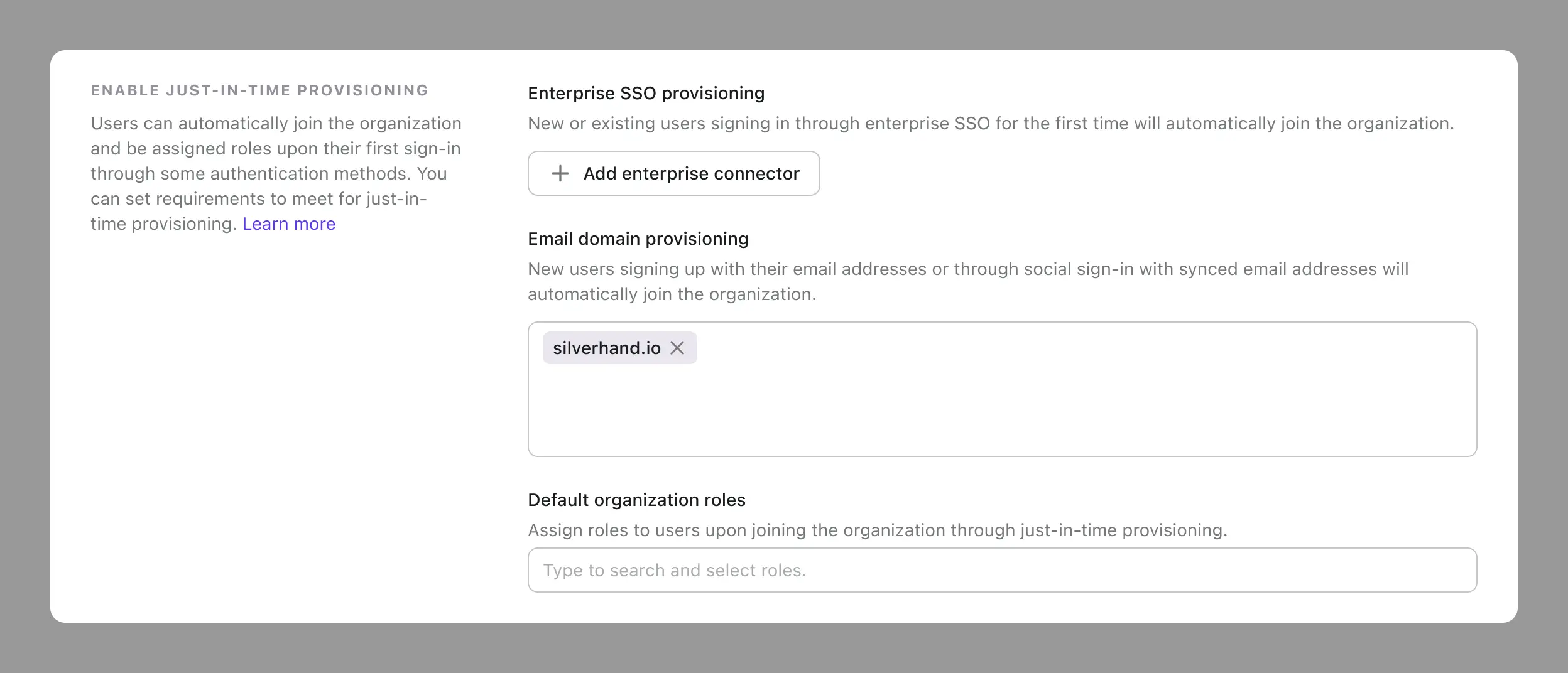

メールドメインプロビジョニング

クライアントが専用のエンタープライズ SSO を持っていない場合でも、メールドメインによるジャストインタイムプロビジョニングを利用できます。

ユーザーがサインアップする際、認証済みメールアドレスが組織レベルで設定された JIT メールドメインと一致する場合、該当する組織に適切なロール (Role) でプロビジョニングされます。

アドレスの一致判定は、すべての非エンタープライズ SSO アイデンティティソースからの認証済みメールアドレスを認識できます。例:

- メールサインアップ 認証 (Authentication)

- ソーシャルサインアップ 認証 (Authentication)

なぜメールドメインプロビジョニングは既存ユーザーのサインインプロセスに適用されないのですか?

既存ユーザーのサインインには、特定の組織へのプロビジョニングやロール (Role) 付与が可能かどうかをさらに制御する必要があります。このプロセスは動的で、サインイン頻度や組織レベルのポリシーなど、ユースケースやビジネスニーズによって異なります。

例えば、既存ユーザーにメールドメインプロビジョニングを有効にし、その後別のロール (Role) で新たなユーザーグループをオンボーディングしたい場合、以前オンボーディングされたユーザーにも新しいロール (Role) を割り当てるべきでしょうか?このように「ジャストインタイム更新」は複雑なシナリオを生みます。実際の挙動はアプリケーションや IdP 連携の設定によって異なります。このコントロールは皆さんに委ねており、新規アカウント作成や組織オンボーディングの最も一般的なシナリオを自由に設計できます。

メールドメインプロビジョニング有効時のメールサインイン体験

| ユーザー状態 | 説明 |

|---|---|

| ユーザーが存在せず、メールでサインアップ | ユーザーが作成され、適切なロール (Role) で該当組織に自動参加します。 |

| プロビジョニング対象メールドメインと同じ認証済みメールアドレスで既存ユーザー | 通常のメールサインイン体験です。 |

メールドメインプロビジョニング有効時のソーシャルサインイン体験

| ユーザー状態 | 説明 |

|---|---|

| ユーザーが存在せず、認証済みメールでソーシャルアカウントでサインアップ | ユーザーが作成され、適切なロール (Role) で該当組織に自動参加します。 |

| ユーザーが存在せず、未認証メールまたはメールなしでソーシャルアカウントでサインアップ | 通常のソーシャルサインアップ体験です。 |

| プロビジョニング対象メールドメインと同じ認証済みメールアドレスで既存ユーザーが新しいソーシャルアイデンティティでサインイン | 通常のソーシャルサインイン体験です。 |

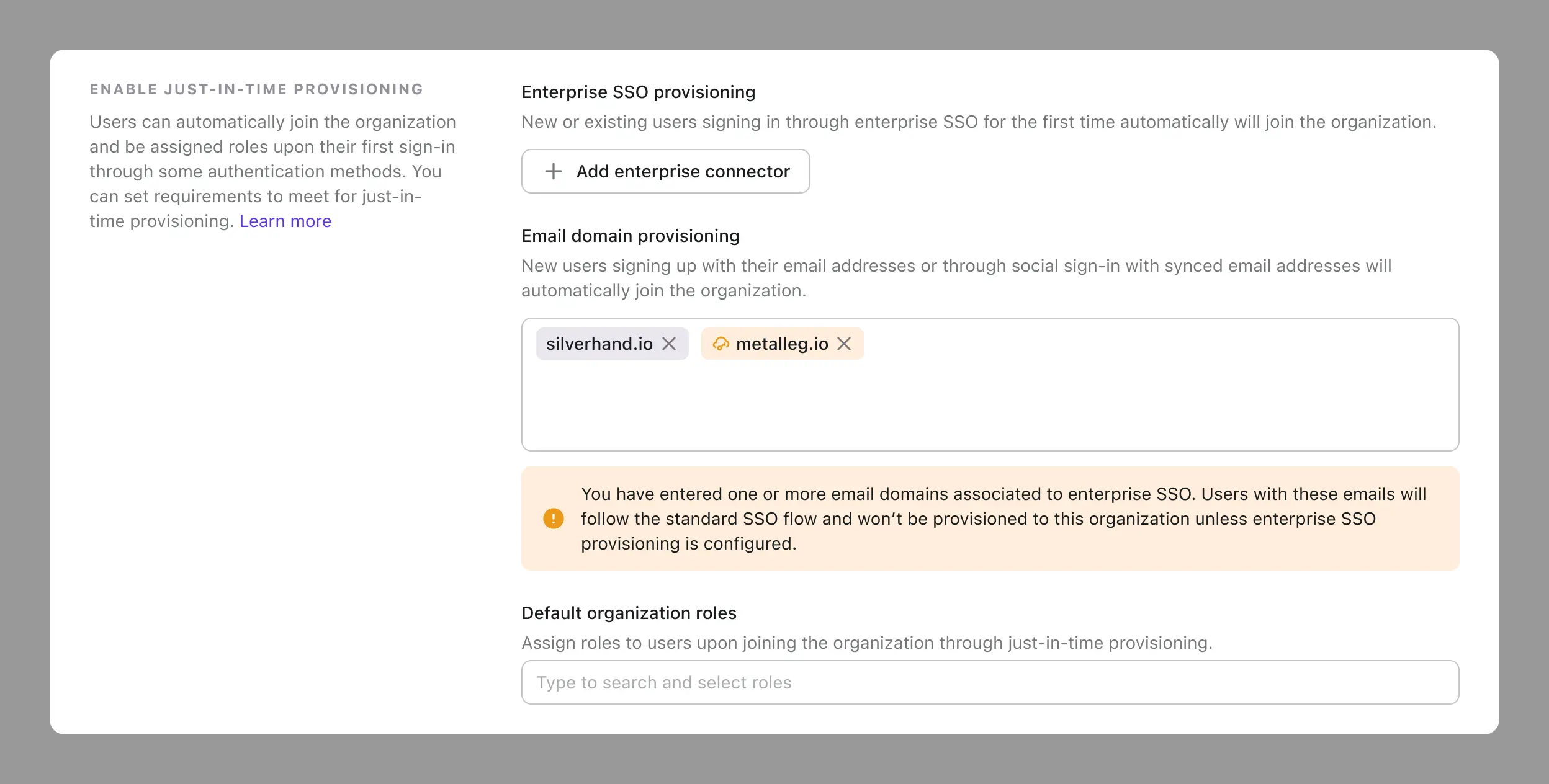

JIT プロビジョニング方式間の潜在的な競合の扱い

最初にメールドメインプロビジョニングを設定し、後から同じメールドメインでエンタープライズ SSO を構成した場合、次のようになります:

ユーザーがメールアドレスを入力すると、メール認証 (Authentication) をバイパスして SSO アイデンティティプロバイダーにリダイレクトされます。つまり、メールドメインプロビジョニングはトリガーされません。

このため、設定時に警告メッセージを表示します。正しい SSO コネクターを選択してエンタープライズ SSO プロビジョニングを有効にし、メールドメインプロビジョニングに依存しないようにしてください。

デフォルト組織ロール (Role)

組織でユーザーをプロビジョニングする際、デフォルトの組織ロール (Role) を設定できます。ロール (Role) 一覧は 組織テンプレート から取得され、ロール (Role) を選択するか空欄にできます。

関連リソース

ジャストインタイムプロビジョニングを理解する