Ajoutez l’authentification à votre application Auth.js (Next Auth)

Ce guide vous montrera comment intégrer Logto dans votre application Next.js avec Auth.js, précédemment connu sous le nom de Next Auth.

- Dans ce guide, nous supposons que vous avez configuré Next Auth dans votre projet Next.js. Si ce n'est pas le cas, consultez la documentation de Next Auth pour commencer.

Prérequis

- Un compte Logto Cloud ou un Logto auto-hébergé.

- Une application traditionnelle Logto créée.

- Un projet Next.js avec Auth.js, consultez la documentation Auth.js.

Installation

Installez Auth.js via votre gestionnaire de paquets préféré :

- npm

- pnpm

- yarn

npm i next-auth@betapnpm add next-auth@betayarn add next-auth@betaVoir la documentation Auth.js pour plus de détails.

Intégration

Configurer le fournisseur Auth.js

Vous pouvez trouver et copier le "Secret de l'application" depuis la page des détails de l'application dans la Console d'administration :

Modifiez votre configuration de route API de Auth.js, ajoutez Logto en tant que fournisseur OIDC :

- Auth.js v5

- Next Auth v4

Configurer les variables d'environnement :

AUTH_LOGTO_ISSUER=https://xxxx.logto.app/oidc

AUTH_LOGTO_ID=your-logto-app-id

AUTH_LOGTO_SECRET=your-logto-app-secret

import { handlers } from '@/auth';

export const { GET, POST } = handlers;

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [Logto],

});

Ensuite, vous pouvez également ajouter un Middleware optionnel pour maintenir la session active :

export { auth as middleware } from '@/auth';

import NextAuth from 'next-auth';

const handler = NextAuth({

providers: [

{

id: 'logto',

name: 'Logto',

type: 'oauth',

// Vous pouvez obtenir l'URL bien connue depuis la page Détails de l'application Logto,

// dans le champ "OpenID Provider configuration endpoint"

wellKnown: 'https://xxxx.logto.app/oidc/.well-known/openid-configuration',

authorization: { params: { scope: 'openid offline_access profile email' } },

clientId: '<logto-app-id>',

clientSecret: '<logto-app-secret>',

client: {

id_token_signed_response_alg: 'ES384',

},

profile(profile) {

// Vous pouvez personnaliser le mappage du profil utilisateur ici

return {

id: profile.sub,

name: profile.name ?? profile.username,

email: profile.email,

image: profile.picture,

};

},

},

],

});

export { handler as GET, handler as POST };

- Remplacez l'URL

wellKnownpar le "OpenID Provider configuration endpoint" de votre application Logto. - Remplacez le

clientIdet leclientSecretpar l'ID et le secret de votre application Logto. - Personnalisez la fonction

profilepour mapper le profil utilisateur à l'objet utilisateur Next Auth, le mappage par défaut est montré dans l'exemple. - N'oubliez pas de définir

id_token_signed_response_algsurES384.

Vous pouvez trouver plus de détails dans la documentation Auth.js.

Configurer l'URI de redirection de connexion

Avant d’entrer dans les détails, voici un aperçu rapide de l’expérience utilisateur finale. Le processus de connexion peut être simplifié comme suit :

- Votre application lance la méthode de connexion.

- L’utilisateur est redirigé vers la page de connexion Logto. Pour les applications natives, le navigateur système est ouvert.

- L’utilisateur se connecte et est redirigé vers votre application (configurée comme l’URI de redirection).

Concernant la connexion basée sur la redirection

- Ce processus d'authentification (Authentication) suit le protocole OpenID Connect (OIDC), et Logto applique des mesures de sécurité strictes pour protéger la connexion utilisateur.

- Si vous avez plusieurs applications, vous pouvez utiliser le même fournisseur d’identité (Logto). Une fois que l'utilisateur se connecte à une application, Logto complétera automatiquement le processus de connexion lorsque l'utilisateur accède à une autre application.

Pour en savoir plus sur la logique et les avantages de la connexion basée sur la redirection, consultez Expérience de connexion Logto expliquée.

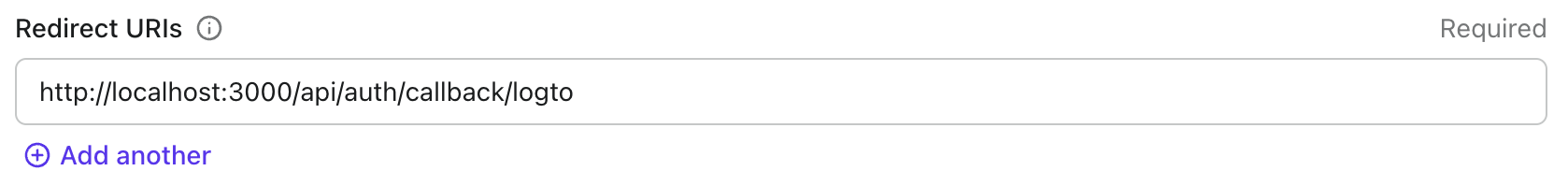

Dans les extraits de code suivants, nous supposons que votre application fonctionne sur http://localhost:3000/.

Passons à la page des détails de l'application de Logto Console. Ajoutez une URI de redirection http://localhost:3000/api/auth/callback/logto et cliquez sur "Enregistrer les modifications".

Implémenter la connexion et la déconnexion

Implémenter le bouton de connexion et de déconnexion

import { signIn } from '@/auth';

export default function SignIn() {

return (

<form

action={async () => {

'use server';

await signIn('logto');

}}

>

<button type="submit">Sign In</button>

</form>

);

}

import { signOut } from '@/auth';

export function SignOut() {

return (

<form

action={async () => {

'use server';

await signOut();

}}

>

<button type="submit">Sign Out</button>

</form>

);

}

Afficher le bouton de connexion et de déconnexion sur la page

import SignIn from './components/sign-in';

import SignOut from './components/sign-out';

import { auth } from '@/auth';

export default function Home() {

const session = await auth();

return <div>{session?.user ? <SignOut /> : <SignIn />}</div>;

}

Ci-dessus est un exemple simple, vous pouvez consulter la documentation Auth.js pour plus de détails.

Point de contrôle

Maintenant, vous pouvez tester votre application pour voir si l'authentification fonctionne comme prévu.

Récupérer les informations de l'utilisateur

Afficher les informations de l'utilisateur

Lorsque l'utilisateur est connecté, la valeur de retour de auth() sera un objet contenant les informations de l'utilisateur. Vous pouvez afficher ces informations dans votre application :

import { auth } from '@/auth';

export default async function Home() {

const session = await auth();

return (

<main>

{session?.user && (

<div>

<h2>Revendications :</h2>

<table>

<thead>

<tr>

<th>Nom</th>

<th>Valeur</th>

</tr>

</thead>

<tbody>

{Object.entries(session.user).map(([key, value]) => (

<tr key={key}>

<td>{key}</td>

<td>{String(value)}</td>

</tr>

))}

</tbody>

</table>

</div>

)}

</main>

);

}

Demander des revendications supplémentaires

Il se peut que certaines informations utilisateur soient manquantes dans l'objet retourné par auth(). Cela est dû au fait que OAuth 2.0 et OpenID Connect (OIDC) sont conçus pour suivre le principe du moindre privilège (PoLP), et Logto est construit sur ces normes.

Par défaut, des revendications limitées sont retournées. Si vous avez besoin de plus d'informations, vous pouvez demander des portées supplémentaires pour accéder à plus de revendications.

Une "revendication" est une affirmation faite à propos d'un sujet ; une "portée" est un groupe de revendications. Dans le cas actuel, une revendication est une information sur l'utilisateur.

Voici un exemple non normatif de la relation portée - revendication :

La revendication "sub" signifie "sujet", qui est l'identifiant unique de l'utilisateur (c'est-à-dire l'ID utilisateur).

Le SDK Logto demandera toujours trois portées : openid, profile, et offline_access.

Pour demander des portées supplémentaires, vous pouvez configurer les paramètres du fournisseur Logto :

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [

Logto({

// ...

authorization: {

params: {

scope: 'openid offline_access profile email',

},

},

// ...

}),

],

});

Revendications nécessitant des requêtes réseau

Pour éviter de surcharger le jeton d’identifiant, certaines revendications nécessitent des requêtes réseau pour être récupérées. Par exemple, la revendication custom_data n'est pas incluse dans l'objet utilisateur même si elle est demandée dans les portées. Pour accéder à ces revendications, vous devez effectuer une requête réseau pour récupérer les informations de l'utilisateur.

Obtenir le jeton d’accès

Mettez à jour la configuration NextAuth pour que nous puissions obtenir le jeton d’accès :

export const { handlers, signIn, signOut, auth } = NextAuth({

// ...

callbacks: {

async jwt({ token, account }) {

if (account) {

token.accessToken = account.access_token;

}

return token;

},

async session({ session, token }) {

// Injecter le jeton d’accès dans l'objet session

session.accessToken = token.accessToken;

return session;

},

},

});

Récupérer les informations de l'utilisateur

Accédez maintenant au point de terminaison des informations utilisateur OIDC avec le jeton d’accès :

// ...

export default async function Home() {

const session = await auth();

// Remplacez l'URL par votre point de terminaison Logto, doit se terminer par `/oidc/me`

const response = await fetch('https://xxx.logto.app/oidc/me', {

headers: {

Authorization: `Bearer ${session?.accessToken}`,

},

});

const user = await response.json();

console.log(user);

// ...

}

Ci-dessus est un exemple simple. N'oubliez pas de gérer les cas d'erreur.

Rafraîchissement du jeton d’accès

Un jeton d’accès est valide pour une courte période de temps. Par défaut, Next.js n'en récupérera qu'un lorsque la session est créée. Pour implémenter le rafraîchissement automatique du jeton d’accès, voir Rotation du jeton de rafraîchissement.

Portées et revendications

Logto utilise les conventions OIDC sur les portées (scopes) et revendications (claims) pour définir les portées et revendications permettant de récupérer les informations utilisateur depuis le jeton d’identifiant (ID token) et le point de terminaison OIDC userinfo. Les termes "portée (Scope)" et "revendication (Claim)" proviennent des spécifications OAuth 2.0 et OpenID Connect (OIDC).

Pour les revendications OIDC standard, leur inclusion dans le jeton d’identifiant est strictement déterminée par les portées demandées. Les revendications étendues (telles que custom_data et organizations) peuvent être configurées en plus pour apparaître dans le jeton d’identifiant via les paramètres Jeton d’identifiant personnalisé.

Voici la liste des portées prises en charge et les revendications correspondantes :

Portées OIDC standard

openid (par défaut)

| Nom de la revendication | Type | Description |

|---|---|---|

| sub | string | L'identifiant unique de l'utilisateur |

profile (par défaut)

| Nom de la revendication | Type | Description |

|---|---|---|

| name | string | Le nom complet de l'utilisateur |

| username | string | Le nom d'utilisateur de l'utilisateur |

| picture | string | URL de la photo de profil de l'utilisateur final. Cette URL DOIT référencer un fichier image (par exemple, un fichier PNG, JPEG ou GIF), plutôt qu'une page Web contenant une image. Notez que cette URL DOIT référencer spécifiquement une photo de profil de l'utilisateur final adaptée à l'affichage lors de la description de l'utilisateur final, et non une photo quelconque prise par l'utilisateur final. |

| created_at | number | Date de création de l'utilisateur final. Le temps est représenté par le nombre de millisecondes écoulées depuis l'époque Unix (1970-01-01T00:00:00Z). |

| updated_at | number | Date de la dernière mise à jour des informations de l'utilisateur final. Le temps est représenté par le nombre de millisecondes écoulées depuis l'époque Unix (1970-01-01T00:00:00Z). |

D'autres revendications standard telles que family_name, given_name, middle_name, nickname, preferred_username, profile, website, gender, birthdate, zoneinfo et locale seront également incluses dans la portée profile sans avoir besoin de demander l'endpoint userinfo. Une différence par rapport aux revendications ci-dessus est que ces revendications ne seront retournées que si leurs valeurs ne sont pas vides, tandis que les revendications ci-dessus retourneront null si les valeurs sont vides.

Contrairement aux revendications standard, les revendications created_at et updated_at utilisent les millisecondes au lieu des secondes.

email

| Nom de la revendication | Type | Description |

|---|---|---|

string | L'adresse e-mail de l'utilisateur | |

| email_verified | boolean | Si l'adresse e-mail a été vérifiée |

phone

| Nom de la revendication | Type | Description |

|---|---|---|

| phone_number | string | Le numéro de téléphone de l'utilisateur |

| phone_number_verified | boolean | Si le numéro de téléphone a été vérifié |

address

Veuillez vous référer à la spécification OpenID Connect Core 1.0 pour les détails de la revendication d'adresse.

Les portées marquées (par défaut) sont toujours demandées par le SDK Logto. Les revendications sous les portées OIDC standard sont toujours incluses dans le jeton d’identifiant lorsque la portée correspondante est demandée — elles ne peuvent pas être désactivées.

Portées étendues

Les portées suivantes sont étendues par Logto et retourneront des revendications via l’endpoint userinfo. Ces revendications peuvent également être configurées pour être incluses directement dans le jeton d’identifiant via Console > JWT personnalisé. Voir Jeton d’identifiant personnalisé pour plus de détails.

custom_data

| Nom de la revendication | Type | Description | Inclus dans le jeton d’identifiant par défaut |

|---|---|---|---|

| custom_data | object | Les données personnalisées de l'utilisateur |

identities

| Nom de la revendication | Type | Description | Inclus dans le jeton d’identifiant par défaut |

|---|---|---|---|

| identities | object | Les identités liées de l'utilisateur | |

| sso_identities | array | Les identités SSO liées de l'utilisateur |

roles

| Nom de la revendication | Type | Description | Inclus dans le jeton d’identifiant par défaut |

|---|---|---|---|

| roles | string[] | Les rôles de l'utilisateur | ✅ |

urn:logto:scope:organizations

| Nom de la revendication | Type | Description | Inclus dans le jeton d’identifiant par défaut |

|---|---|---|---|

| organizations | string[] | Les identifiants d’organisation auxquels l'utilisateur appartient | ✅ |

| organization_data | object[] | Les données d’organisation auxquelles l'utilisateur appartient |

Ces revendications d’organisation peuvent également être récupérées via l’endpoint userinfo lors de l’utilisation d’un jeton opaque. Cependant, les jetons opaques ne peuvent pas être utilisés comme jetons d’organisation pour accéder à des ressources spécifiques à une organisation. Voir Jeton opaque et organisations pour plus de détails.

urn:logto:scope:organization_roles

| Nom de la revendication | Type | Description | Inclus dans le jeton d’identifiant par défaut |

|---|---|---|---|

| organization_roles | string[] | Les rôles d’organisation auxquels l'utilisateur appartient au format <organization_id>:<role_name> | ✅ |

Ressources API

Nous vous recommandons de lire d'abord 🔐 Contrôle d’accès basé sur les rôles (RBAC) pour comprendre les concepts de base de Logto RBAC et comment configurer correctement les ressources API.

Configurer le fournisseur Logto

Une fois que vous avez configuré les ressources API, vous pouvez les ajouter lors de la configuration de Logto dans votre application :

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [

Logto({

// ...

authorization: {

params: {

scope: 'openid offline_access profile email',

resource: 'https://shopping.your-app.com/api',

},

},

// ...

}),

],

});

Chaque ressource API a ses propres permissions (portées).

Par exemple, la ressource https://shopping.your-app.com/api a les permissions shopping:read et shopping:write, et la ressource https://store.your-app.com/api a les permissions store:read et store:write.

Pour demander ces permissions, vous pouvez les ajouter lors de la configuration de Logto dans votre application :

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [

Logto({

// ...

authorization: {

params: {

scope: 'openid offline_access profile email shopping:read shopping:write',

resource: 'https://shopping.your-app.com/api',

},

},

// ...

}),

],

});

Vous pouvez remarquer que les portées sont définies séparément des ressources API. Cela est dû au fait que les Indicateurs de ressource pour OAuth 2.0 spécifient que les portées finales pour la requête seront le produit cartésien de toutes les portées de tous les services cibles.

Ainsi, dans le cas ci-dessus, les portées peuvent être simplifiées à partir de la définition dans Logto, les deux ressources API peuvent avoir les portées read et write sans le préfixe. Ensuite, dans la configuration de Logto :

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [

Logto({

// ...

authorization: {

params: {

scope: 'openid offline_access profile read write',

resource: 'https://shopping.your-app.com/api',

},

},

// ...

}),

],

});

Pour chaque ressource API, il demandera à la fois les portées read et write.

Il est acceptable de demander des portées qui ne sont pas définies dans les ressources API. Par exemple, vous pouvez demander la portée email même si les ressources API n'ont pas la portée email disponible. Les portées non disponibles seront ignorées en toute sécurité.

Après une connexion réussie, Logto émettra les portées appropriées aux ressources API en fonction des rôles de l'utilisateur.

Récupérer le jeton d’accès pour la ressource API

Auth.js ne récupérera le jeton d’accès qu'une seule fois sans paramètre de ressource. Nous devons implémenter nous-mêmes la récupération du jeton d’accès.

Obtenir le jeton de rafraîchissement

Mettez à jour la configuration du fournisseur Logto, ajoutez le paramètre "prompt" et définissez-le sur consent, et assurez-vous que la portée offline_access est incluse :

import NextAuth from 'next-auth';

export const { handlers, signIn, signOut, auth } = NextAuth({

// ...

authorization: {

params: {

prompt: 'consent',

scope: 'openid offline_access shopping:read shopping:write',

resource: 'https://shopping.your-app.com/api',

// ...

},

},

// ...

});

Ajoutez ensuite un callback pour enregistrer le refresh_token dans la session :

export const { handlers, signIn, signOut, auth } = NextAuth({

// ...

callbacks: {

async jwt({ token, account }) {

if (account) {

// ...

token.refreshToken = account.refresh_token;

}

return token;

},

async session({ session, token }) {

// ...

session.refreshToken = token.refreshToken;

return session;

},

},

});

Récupérer le jeton d’accès

Avec le refresh_token, nous pouvons récupérer le jeton d’accès à partir du point de terminaison de jeton OIDC de Logto.

// ...

export default async function Home() {

const session = await auth();

if (session?.refreshToken) {

// Remplacez l'ID et le secret de l'application par les vôtres, vous pouvez vérifier la section "Integration".

const basicAuth = Buffer.from('<logto-app-id>:<logto-app-secret>').toString('base64');

// Remplacez l'URL par votre point de terminaison Logto, doit se terminer par `/oidc/token`

const response = await fetch('https://xxx.logto.app/oidc/token', {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${basicAuth}`,

},

body: new URLSearchParams({

grant_type: 'refresh_token',

refresh_token: session.refreshToken,

resource: 'https://shopping.your-app.com/api',

}).toString(),

});

const data = await response.json();

console.log(data.access_token);

}

// ...

}

Récupérer les jetons d’organisation

Si l'Organisation est nouvelle pour vous, veuillez lire 🏢 Organisations (Multi-tenancy) pour commencer.

Vous devez ajouter la portée urn:logto:scope:organizations lors de la configuration du client Logto :

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [

Logto({

// ...

authorization: {

params: {

scope: 'openid offline_access urn:logto:scope:organizations',

},

},

// ...

}),

],

});

Une fois l'utilisateur connecté, vous pouvez récupérer le jeton d’organisation pour l'utilisateur :

Similaire au jeton d’accès pour les ressources API, nous pouvons utiliser le jeton de rafraîchissement pour récupérer le jeton d’accès de l’organisation.

// ...

export default async function Home() {

const session = await auth();

if (session?.refreshToken) {

// Remplacez l'ID et le secret de l'application par les vôtres, vous pouvez vérifier la section "Integration".

const basicAuth = Buffer.from('<logto-app-id>:<logto-app-secret>').toString('base64');

// Remplacez l'URL par votre point de terminaison Logto, elle doit se terminer par `/oidc/token`

const response = await fetch('https://xxx.logto.app/oidc/token', {

method: 'POST',

headers: {

'Content-Type': 'application/x-www-form-urlencoded',

Authorization: `Basic ${basicAuth}`,

},

body: new URLSearchParams({

grant_type: 'refresh_token',

refresh_token: session.refreshToken,

resource: 'urn:logto:scope:organizations',

organization_id: 'organization-id',

}).toString(),

});

const data = await response.json();

console.log(data.access_token);

}

// ...

}

Lectures complémentaires

Parcours utilisateur final : flux d’authentification, flux de compte et flux d’organisation Configurer les connecteurs Autorisation (Authorization)Migration de l'intégration Logto de NextAuth.js v4 à v5