Passkeys (WebAuthn)

Passkey proporciona una alternativa más segura y fácil de usar a las contraseñas tradicionales. Al utilizar criptografía de clave pública, passkey mejora la seguridad al vincular el dispositivo del usuario, el dominio del servicio y el ID del usuario, contrarrestando eficazmente los ataques de phishing y contraseñas. Es compatible con varios dispositivos o navegadores, y permite a los usuarios emplear biometría y funciones de seguridad de hardware para una autenticación conveniente. WebAuthn proporciona la API para permitir que los sitios web implementen passkey.

Logto ahora admite passkey (WebAuthn) para la Autenticación multifactor (MFA). La función de inicio de sesión con passkey estará disponible próximamente. Por favor, mantente atento a las actualizaciones.

Conceptos

Los clientes suelen conocer Passkeys más que WebAuthn, entonces, ¿cuál es la relación entre ellos y cómo se usan? Exploremos estos conceptos:

- Passkeys: Un passkey es una credencial basada en FIDO, resistente al phishing, para reemplazar contraseñas. Utiliza criptografía asimétrica de clave pública para mayor seguridad. Puede ser tokens de hardware o llaves de seguridad, como dispositivos USB o Bluetooth. Dado que "Passkeys" es el método de autenticación mostrado a los usuarios, debe usarse dentro del cliente de tu producto.

- WebAuthn: Es una API de JavaScript desarrollada por el W3C y la FIDO Alliance, que permite la autenticación de aplicaciones web con los estándares FIDO2. Passkeys es uno de los métodos de autenticación que admite WebAuthn. En la Consola de Logto, nos referimos profesionalmente a esta integración como "WebAuthn".

WebAuthn proporciona diversos autenticadores para que los usuarios elijan, disponibles en dos tipos para uso local y en la nube:

- Autenticador de plataforma (Autenticador interno): Está vinculado a un único y específico sistema operativo de dispositivo, como una computadora, portátil, teléfono o tableta, con el que el usuario inicia sesión. Funciona exclusivamente en el dispositivo para la autorización utilizando métodos como biometría o un código de acceso del dispositivo, por lo que es una forma rápida de autenticar. Por ejemplo, iCloud Keychain verificado por Touch ID, Face ID o código de acceso del dispositivo en macOS o iOS; Windows Hello verificado por reconocimiento facial, huella digital o PIN amigable.

- Autenticador itinerante (Autenticador externo, autenticador multiplataforma): Es un dispositivo portátil separado o una aplicación de software, como una llave de seguridad de hardware o un teléfono inteligente. Debe conectar el dispositivo usando USB o mantener activado NFC o Bluetooth. El autenticador itinerante no está limitado a un solo dispositivo o navegador, proporcionando mayor flexibilidad.

Para profundizar en los principios y procesos de WebAuthn, puedes consultar nuestras publicaciones de blog: WebAuthn y Passkeys 101 y Cosas que debes saber antes de integrar WebAuthn.

Configurar la verificación de passkeys para MFA

- Navega a Consola > Autenticación multifactor

- Habilita el factor "Passkeys (WebAuthn)". Se recomienda usar Passkeys en combinación con otros factores MFA (TOTP, SMS, códigos de respaldo) para reducir la dependencia de un solo factor.

- Configura tu política MFA preferida (obligatoria vs. opcional)

- Guarda los cambios de configuración

Es esencial tener en cuenta algunas limitaciones al implementar WebAuthn:

- Limitación de plataforma y navegador: Es importante señalar que Logto actualmente no ofrece soporte de WebAuthn para aplicaciones nativas. Además, la disponibilidad de autenticadores WebAuthn depende de las capacidades del navegador y del dispositivo (Consulta la lista). Por lo tanto, WebAuthn no es siempre la única opción para implementar Autenticación multifactor (MFA); de lo contrario, puedes controlar qué navegadores y dispositivos pueden acceder a tu producto.

- Limitación de dominio: Cambiar el dominio puede dificultar la verificación del usuario a través de sus cuentas WebAuthn existentes. Los passkeys están vinculados al dominio específico de la página web actual y no pueden usarse entre diferentes dominios.

- Limitación de dispositivo: Perder el dispositivo puede resultar en la pérdida de acceso a sus cuentas, especialmente para quienes dependen de autenticadores de plataforma "Este dispositivo". Para mejorar el acceso a la autenticación, es recomendable proporcionar a los usuarios más de un factor de autenticación.

Configurar la gestión de passkeys

Puedes usar la Account API para construir interfaces personalizadas de gestión de cuentas donde los usuarios puedan agregar, ver, renombrar y eliminar sus passkeys. Esto es útil para crear centros de cuentas personalizados y habilitar escenarios de respaldo entre dispositivos.

Para pasos de implementación detallados y endpoints de la API, consulta Configuración de cuenta por Account API.

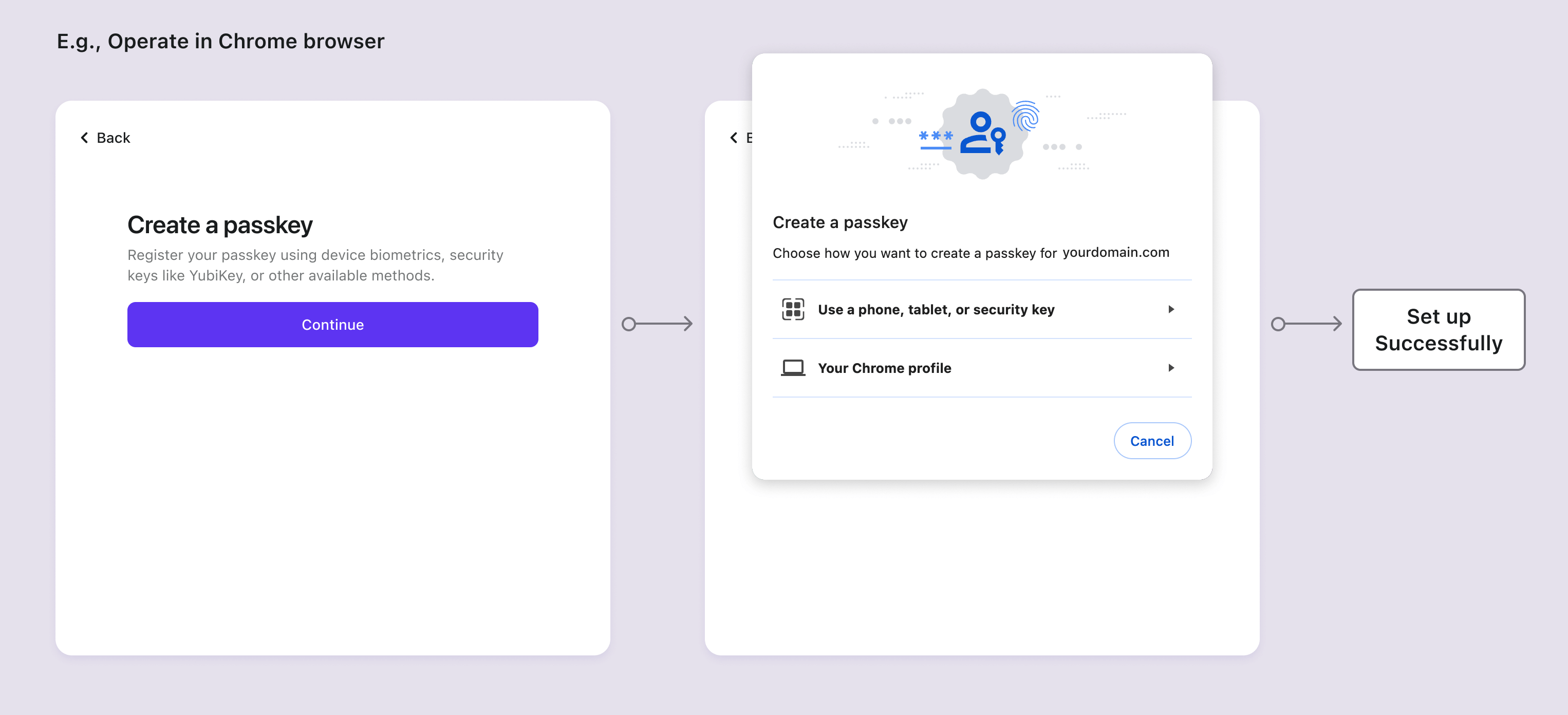

Flujos de configuración de passkey

La especificación de Passkeys requiere que los usuarios hagan clic activamente en el botón de la página actual para iniciar el componente de autenticación. Esto significa que tanto en los flujos de configuración como de verificación, los usuarios deben ser redirigidos a la página de inicio para iniciar WebAuthn.

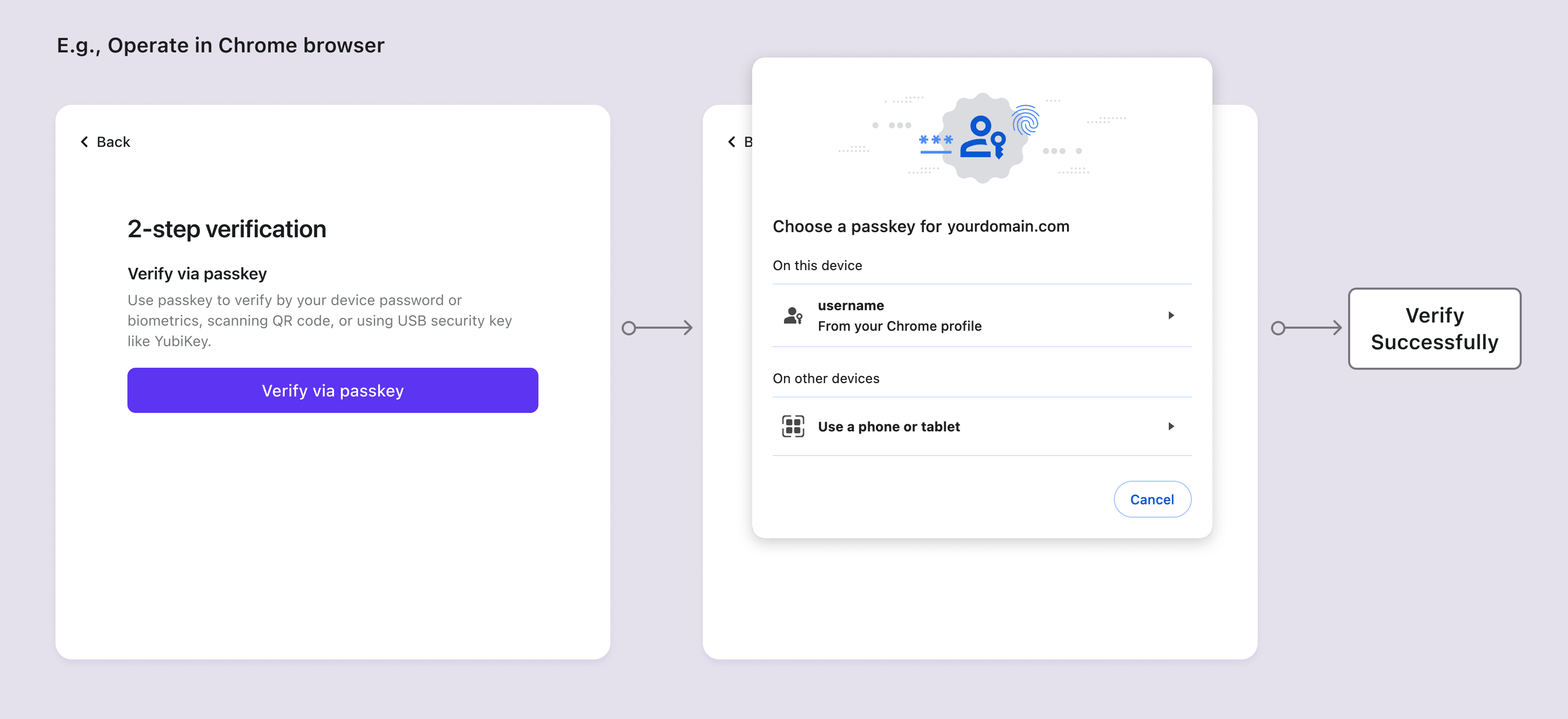

Flujos de verificación de passkey

Cuando los usuarios han configurado varios métodos MFA, incluidos passkeys, passkey se presentará como el método recomendado de verificación MFA en la primera pantalla debido a su mayor seguridad y conveniencia. Los usuarios pueden cambiar a otros métodos de verificación haciendo clic en "Probar otro método para verificar" abajo. Lee Configurar MFA para saber más.

Recursos relacionados

Cosas que debes saber antes de integrar WebAuthn

WebAuthn y Passkey 101