Vérification par e-mail pour MFA

Logto prend en charge la fonctionnalité d’authentification multi-facteurs (MFA) basée sur l’e-mail, qui renforce la sécurité des comptes en envoyant des codes de vérification à usage unique aux adresses e-mail enregistrées des utilisateurs. L’e-mail MFA sert de second facteur d’authentification et peut être combiné avec d’autres facteurs MFA (tels que TOTP, passkeys, codes de secours) pour offrir aux utilisateurs des options flexibles d’authentification à deux facteurs.

Concepts

La vérification par e-mail est l’une des méthodes MFA les plus universellement accessibles. Elle exploite la disponibilité généralisée des comptes e-mail pour délivrer des codes de vérification temporaires et à usage unique directement dans la boîte de réception des utilisateurs. Contrairement aux applications d’authentification qui nécessitent l’installation de logiciels supplémentaires, l’e-mail MFA utilise l’infrastructure e-mail existante, déjà accessible à pratiquement tous les internautes via des navigateurs web, des clients e-mail ou des applications mobiles. Cela la rend immédiatement disponible pour les utilisateurs sans exigence matérielle particulière ni configuration supplémentaire, hormis la possession d’un compte e-mail.

Configurer la vérification par e-mail pour MFA

Étape 1 : Configurer le connecteur e-mail et les modèles

-

Sélectionnez un connecteur e-mail approprié (SendGrid, Mailgun, etc.)

-

Configurez les paramètres de connexion.

-

Configurez le modèle d’e-mail pour MFA avec les types d’utilisation dédiés :

- usageType

MfaVerificationpour la vérification MFA. - usageType

BindMFApour l’association MFA. - Astuce : Service e-mail Logto fournit des modèles d’e-mail intégrés.

- usageType

-

Consultez Connecteurs e-mail pour les instructions de configuration spécifiques au fournisseur.

Étape 2 : Activer l’e-mail pour MFA

- Accédez à Console > Authentification multi-facteurs

- Activez le facteur "Code de vérification par e-mail". Il est recommandé d’utiliser l’e-mail MFA en combinaison avec d’autres facteurs MFA (TOTP, passkeys, SMS, codes de secours) pour réduire la dépendance à un seul facteur.

- Configurez votre politique MFA préférée (obligatoire ou facultative)

- Enregistrez vos modifications de configuration

-

Limitation de la méthode de connexion : Les codes de vérification par e-mail ne peuvent pas être utilisés simultanément comme méthode de connexion (1FA) et comme facteur MFA (2FA). Choisissez un seul flux d’authentification par implémentation e-mail.

-

Compatibilité de la méthode d’inscription : Les codes de vérification par e-mail peuvent être utilisés simultanément comme méthode d’inscription et comme MFA. Logto optimisera le flux d’inscription utilisateur final selon la politique MFA sélectionnée pour éviter de demander deux fois la vérification e-mail pour la même adresse.

-

Compatibilité avec la récupération de mot de passe : Bien que les codes de vérification par e-mail puissent être utilisés à la fois pour Mot de passe oublié et pour MFA, cette combinaison est déconseillée. Cette configuration réduit l’efficacité de la sécurité MFA, car les utilisateurs pourraient contourner la MFA en utilisant la vérification e-mail de mot de passe oublié pour réinitialiser leur mot de passe, puis utiliser le nouveau mot de passe pour l’authentification principale (1FA) suivie de la même méthode e-mail pour la vérification MFA.

Flux de configuration de l’e-mail MFA

L’invite de configuration MFA peut apparaître lors de l’inscription de l’utilisateur ou après la connexion, selon la politique MFA configurée.

Le flux de configuration de l’e-mail MFA dépend des facteurs suivants :

- Nombre de facteurs MFA principaux : S’il y a plusieurs facteurs principaux, l’utilisateur doit en choisir un à configurer. Les facteurs principaux sont les méthodes MFA autres que les codes de secours.

- Codes de secours activés : Lorsqu’ils sont activés, les codes de secours sont générés automatiquement après la configuration du facteur MFA principal ; l’utilisateur est invité à les sauvegarder.

- Configuration de l’identifiant d’inscription : Si l’adresse e-mail a été utilisée comme identifiant d’inscription et que l’utilisateur l’a déjà vérifiée avec un code e-mail lors de l’inscription, le système associera automatiquement cet e-mail comme facteur MFA et aucune vérification supplémentaire ne sera requise. Si d’autres facteurs principaux existent, l’interface affichera une option "Ajouter une autre vérification en 2 étapes" (l’utilisateur peut passer cette étape), ce qui indique clairement que la MFA est activée.

- Données utilisateur existantes : Lorsqu’un utilisateur existant configure la MFA après connexion, il doit d’abord effectuer l’authentification principale puis procéder à la configuration MFA. Si le compte contient déjà une adresse e-mail principale vérifiée, la configuration se déroule comme dans le cas de l’identifiant d’inscription ci-dessus.

Voici trois scénarios courants d’association de l’e-mail MFA.

Scénario 1 : Adresse e-mail utilisée uniquement pour la MFA (Flux typique)

Lorsque l’adresse e-mail n’est pas l’un des identifiants d’inscription et sert uniquement à la MFA, suivez la séquence de configuration standard :

- S’il n’y a qu’un seul facteur e-mail MFA, affichez directement l’interface de configuration pour ce facteur.

- S’il y a plusieurs facteurs MFA principaux, affichez une page de liste "Configurer la MFA" et laissez l’utilisateur choisir le facteur à configurer.

Exemples :

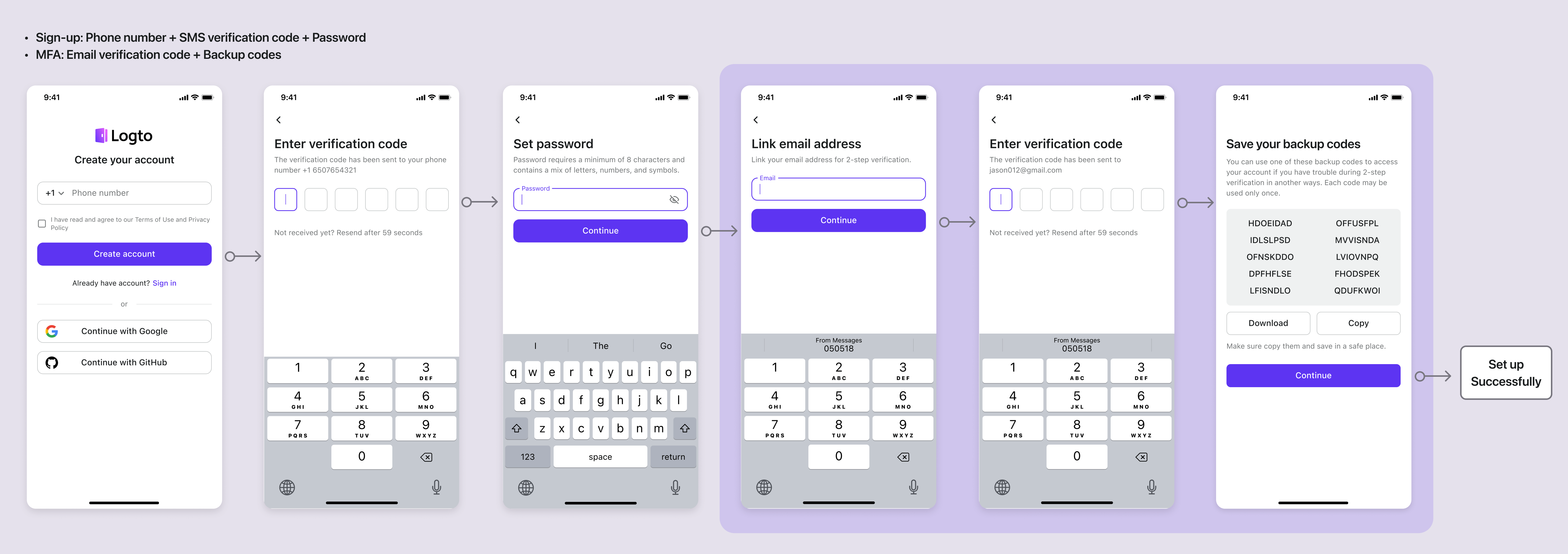

Inscription : Numéro de téléphone + Code de vérification SMS + Mot de passe | MFA : Code de vérification e-mail + Codes de secours

Numéro de téléphone + Code de vérification SMS + Mot de passe | MFA : Code de vérification e-mail + Codes de secours

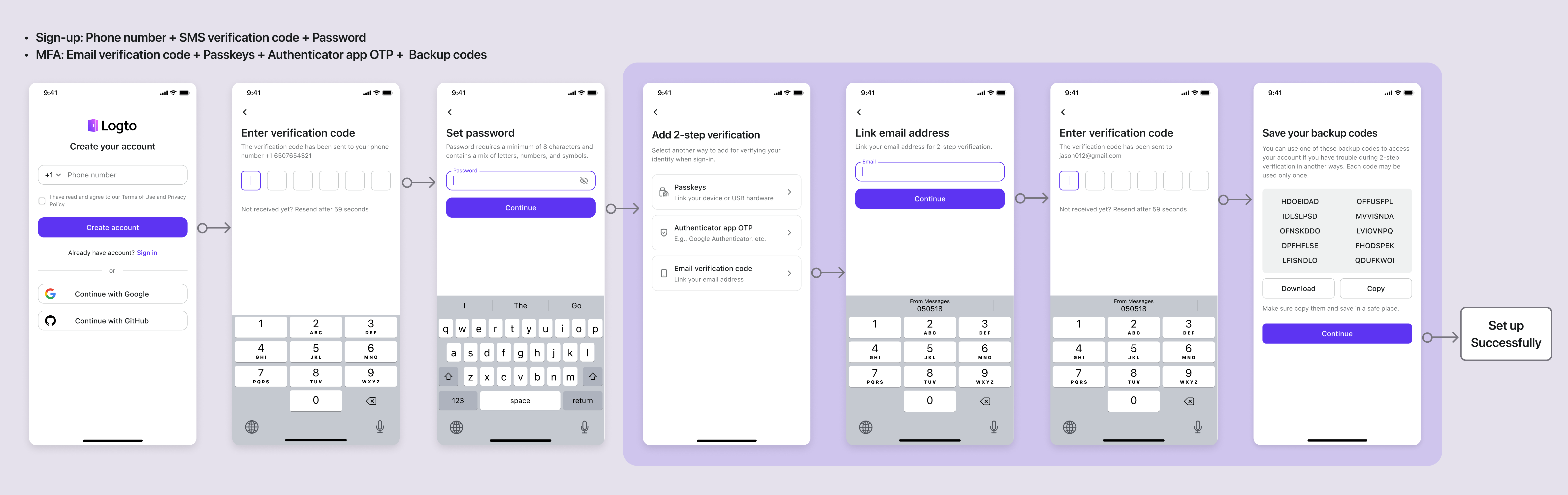

Inscription : Numéro de téléphone + Code de vérification SMS + Mot de passe | MFA : Code de vérification e-mail + Passkeys + OTP application d’authentification + Codes de secours

Numéro de téléphone + Code de vérification SMS + Mot de passe | MFA : Code de vérification e-mail + Passkeys + OTP application d’authentification + Codes de secours

Scénario 2 : E-mail vérifié comme identifiant d’inscription

Si l’adresse e-mail est l’identifiant d’inscription et que l’utilisateur l’a déjà vérifiée avec un code e-mail lors de l’inscription, le système associera automatiquement cet e-mail comme facteur MFA — aucune vérification supplémentaire n’est nécessaire.

Exemples :

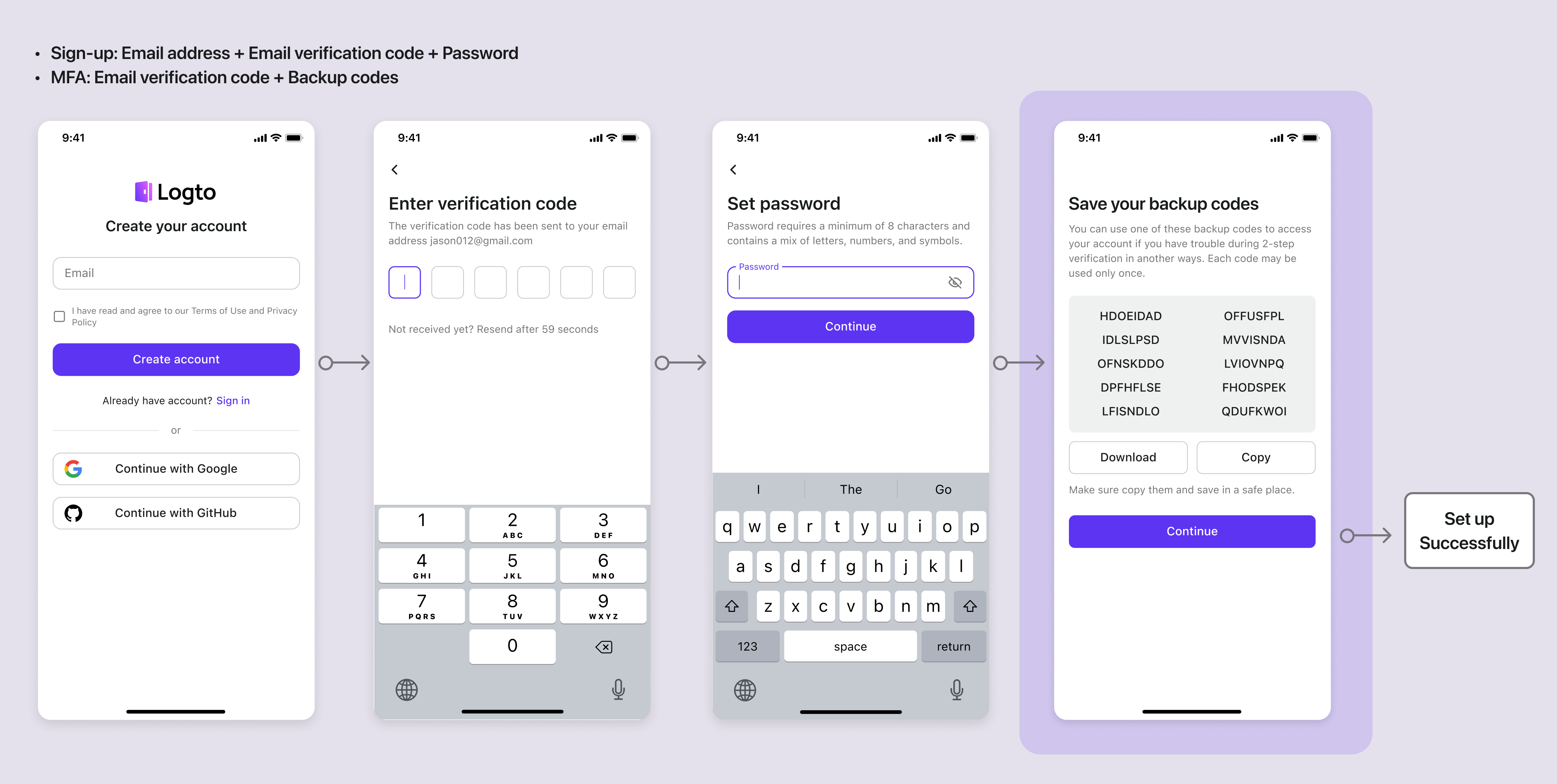

Inscription : Adresse e-mail + Code de vérification e-mail + Mot de passe | MFA : Code de vérification e-mail + Codes de secours

Adresse e-mail + Code de vérification e-mail + Mot de passe | MFA : Code de vérification e-mail + Codes de secours

Scénario 3 : E-mail vérifié mais plusieurs facteurs principaux disponibles

Si l’adresse e-mail a été vérifiée à l’inscription (comme identifiant d’inscription) mais que le compte dispose de plusieurs facteurs MFA principaux (par exemple, e-mail plus passkeys ou applications d’authentification), l’interface invitera l’utilisateur avec "Ajouter une autre vérification en 2 étapes". L’utilisateur peut choisir d’ajouter un autre facteur ou de passer ; l’invite indique également que la MFA est déjà activée.

Exemples :

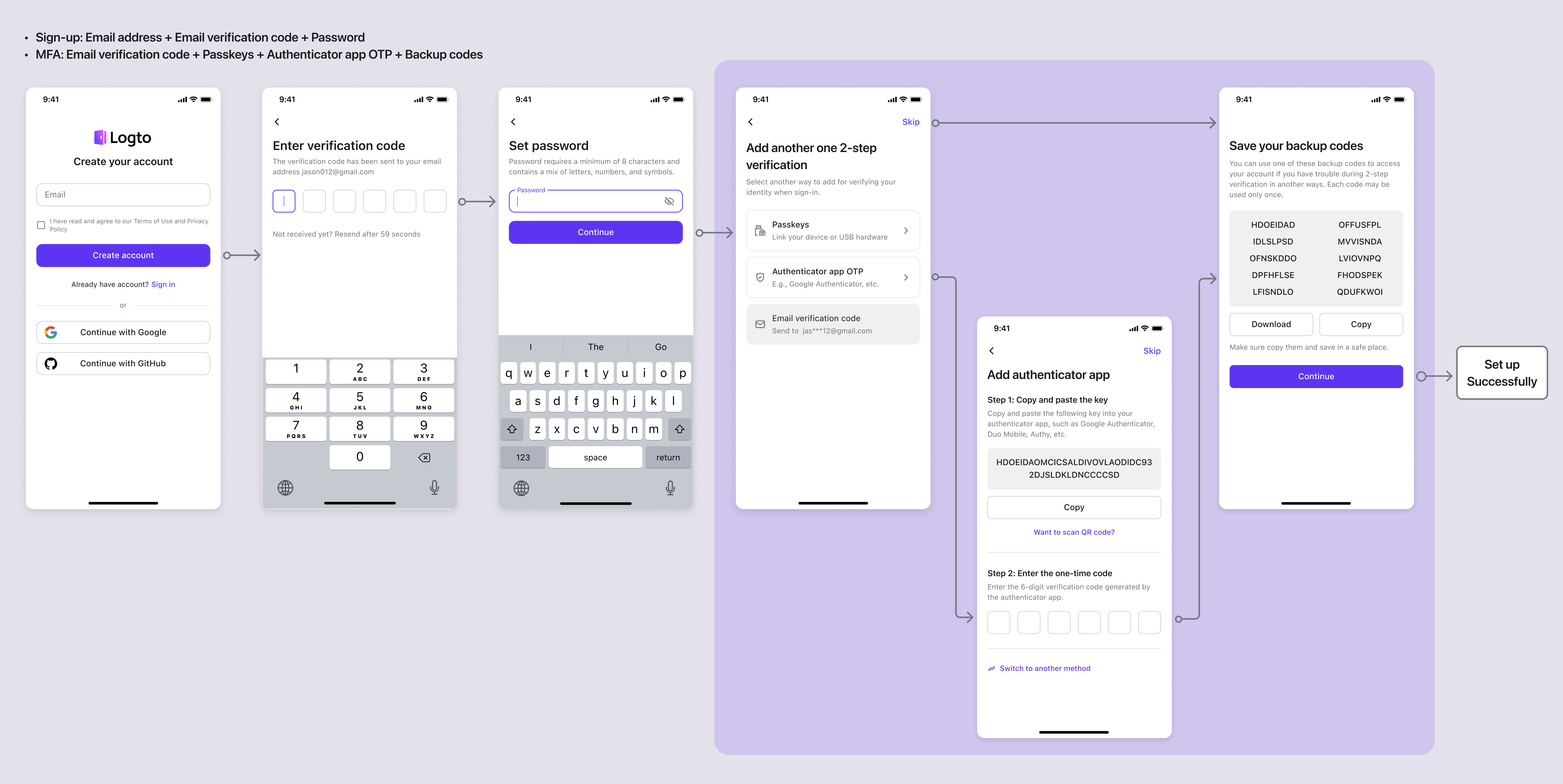

Inscription : Adresse e-mail + Code de vérification e-mail + Mot de passe | MFA : Code de vérification e-mail + Passkeys + OTP application d’authentification + Codes de secours

Adresse e-mail + Code de vérification e-mail + Mot de passe | MFA : Code de vérification e-mail + Passkeys + OTP application d’authentification + Codes de secours

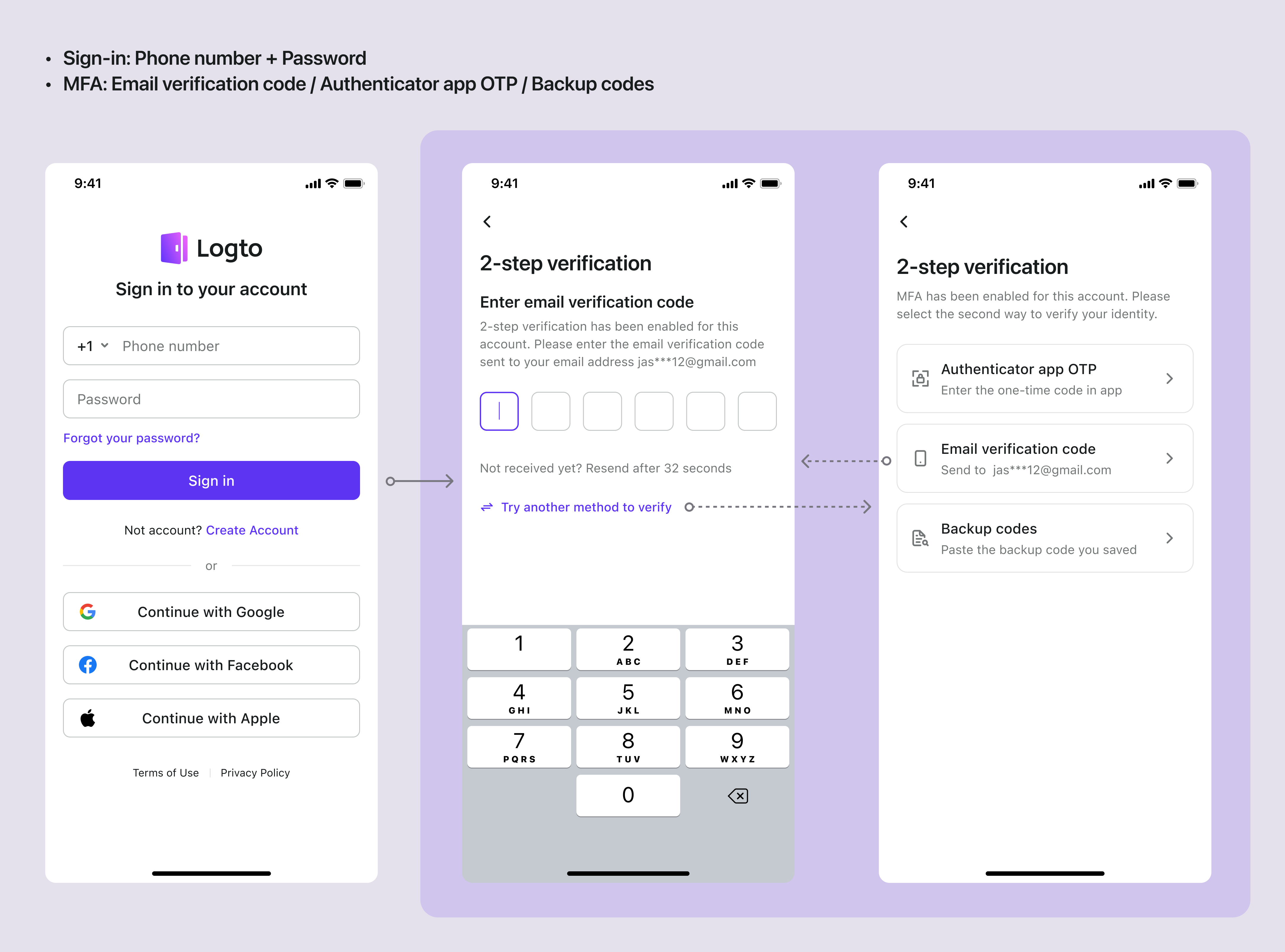

Flux de vérification e-mail MFA

Lorsqu’un utilisateur avec MFA par e-mail activée se connecte, après avoir réussi l’authentification principale (1FA), il sera invité à vérifier son identité à l’aide du code de vérification e-mail comme second facteur d’authentification (2FA).

Si plusieurs facteurs MFA sont disponibles, les utilisateurs peuvent choisir parmi leurs facteurs configurés. Le système détermine quel facteur MFA afficher en premier selon l’ordre de priorité défini dans Configurer la MFA.

Exemples :

Connexion : Numéro de téléphone + Mot de passe | MFA : Code de vérification e-mail (dernier utilisé) / OTP application d’authentification / Codes de secours

Numéro de téléphone + Mot de passe | MFA : Code de vérification e-mail (dernier utilisé) / OTP application d’authentification / Codes de secours

Gestion des erreurs

-

Adresse e-mail non associée

- Code d’erreur :

session.mfa.mfa_factor_not_enabled - Traitement : Inviter l’utilisateur à associer d’abord une adresse e-mail

- Code d’erreur :

-

Code de vérification incorrect

- Code d’erreur :

verification_code.code_mismatch - Traitement : Demander à l’utilisateur de ressaisir, limiter le nombre de tentatives

- Code d’erreur :

-

Code de vérification expiré

- Code d’erreur :

verification_code.expired - Traitement : Inviter l’utilisateur à demander un nouveau code de vérification

- Code d’erreur :

-

Limite de fréquence d’envoi dépassée

- Code d’erreur :

connector.rate_limit_exceeded - Traitement : Afficher le temps d’attente, limiter les renvois

- Code d’erreur :