ปกป้อง API Django REST Framework ของคุณด้วยการควบคุมการเข้าถึงตามบทบาท (RBAC) และการตรวจสอบ JWT

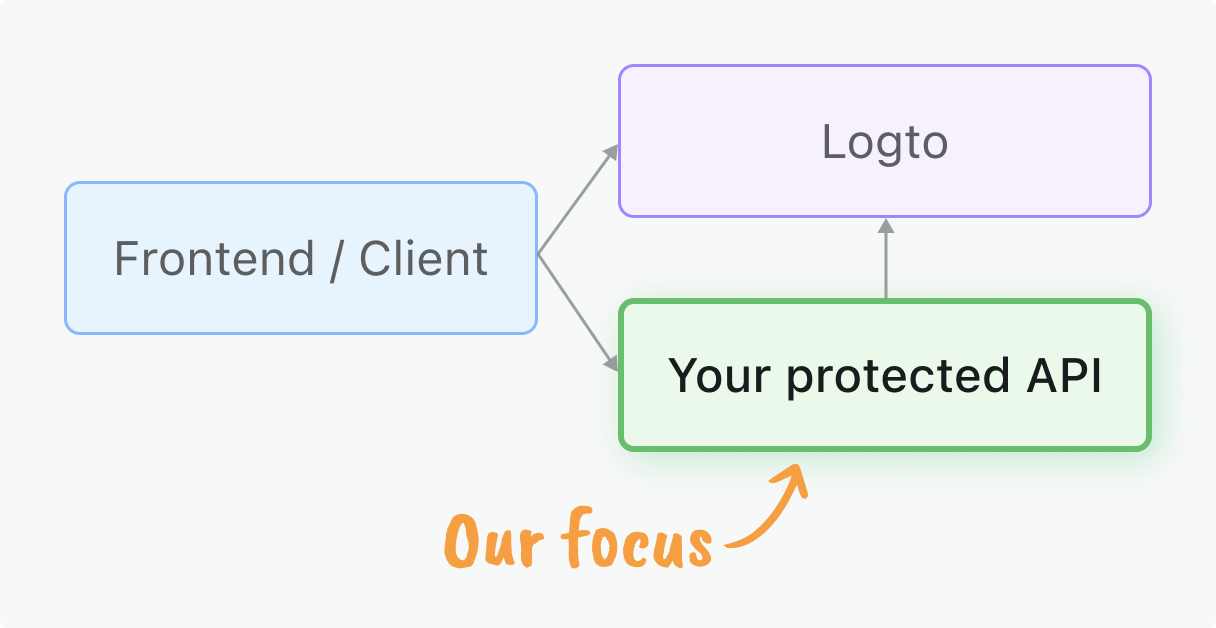

คู่มือนี้จะช่วยให้คุณนำการอนุญาต (Authorization) ไปใช้เพื่อรักษาความปลอดภัยให้กับ API ของ Django REST Framework โดยใช้ การควบคุมการเข้าถึงตามบทบาท (RBAC) และ JSON Web Tokens (JWTs) ที่ออกโดย Logto

ก่อนเริ่มต้น

แอปพลิเคชันไคลเอนต์ของคุณจำเป็นต้องขอรับโทเค็นการเข้าถึง (Access tokens) จาก Logto หากคุณยังไม่ได้ตั้งค่าการเชื่อมต่อกับไคลเอนต์ โปรดดู เริ่มต้นอย่างรวดเร็ว สำหรับ React, Vue, Angular หรือเฟรมเวิร์กฝั่งไคลเอนต์อื่น ๆ หรือดู คู่มือเครื่องต่อเครื่อง สำหรับการเข้าถึงแบบเซิร์ฟเวอร์ต่อเซิร์ฟเวอร์

คู่มือนี้เน้นที่ การตรวจสอบโทเค็นฝั่งเซิร์ฟเวอร์ ในแอป Django REST Framework ของคุณ

สิ่งที่คุณจะได้เรียนรู้

- การตรวจสอบ JWT: เรียนรู้วิธีตรวจสอบโทเค็นการเข้าถึง (Access tokens) และดึงข้อมูลการยืนยันตัวตน (Authentication)

- การสร้าง Middleware: สร้าง middleware ที่นำกลับมาใช้ซ้ำได้สำหรับการปกป้อง API

- โมเดลสิทธิ์ (Permission models): เข้าใจและนำรูปแบบการอนุญาต (Authorization) ที่แตกต่างกันไปใช้:

- ทรัพยากร API ระดับโกลบอลสำหรับ endpoint ทั่วทั้งแอปพลิเคชัน

- สิทธิ์ขององค์กรสำหรับควบคุมฟีเจอร์เฉพาะผู้เช่า (tenant)

- ทรัพยากร API ระดับองค์กรสำหรับการเข้าถึงข้อมูลแบบหลายผู้เช่า (multi-tenant)

- การผสาน RBAC: บังคับใช้สิทธิ์และขอบเขต (Scopes) ตามบทบาท (RBAC) ใน endpoint ของ API ของคุณ

ข้อกำหนดเบื้องต้น

- ติดตั้ง Python เวอร์ชันเสถียรล่าสุด

- มีความเข้าใจพื้นฐานเกี่ยวกับ Django REST Framework และการพัฒนาเว็บ API

- ตั้งค่าแอป Logto เรียบร้อยแล้ว (ดู เริ่มต้นอย่างรวดเร็ว หากยังไม่ได้ตั้งค่า)

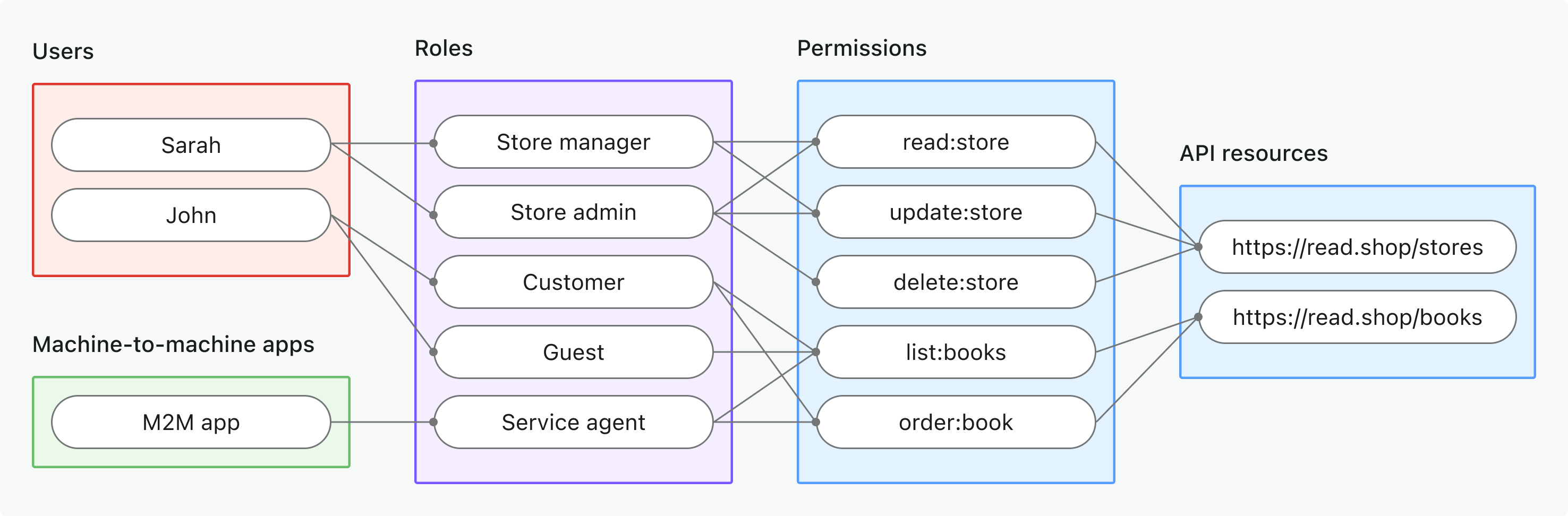

ภาพรวมของโมเดลสิทธิ์ (Permission models overview)

ก่อนดำเนินการปกป้องทรัพยากร ให้เลือกโมเดลสิทธิ์ที่เหมาะสมกับสถาปัตยกรรมแอปพลิเคชันของคุณ ซึ่งสอดคล้องกับ สถานการณ์การอนุญาต (authorization scenarios) หลักสามแบบของ Logto:

- ทรัพยากร API ระดับโกลบอล (Global API resources)

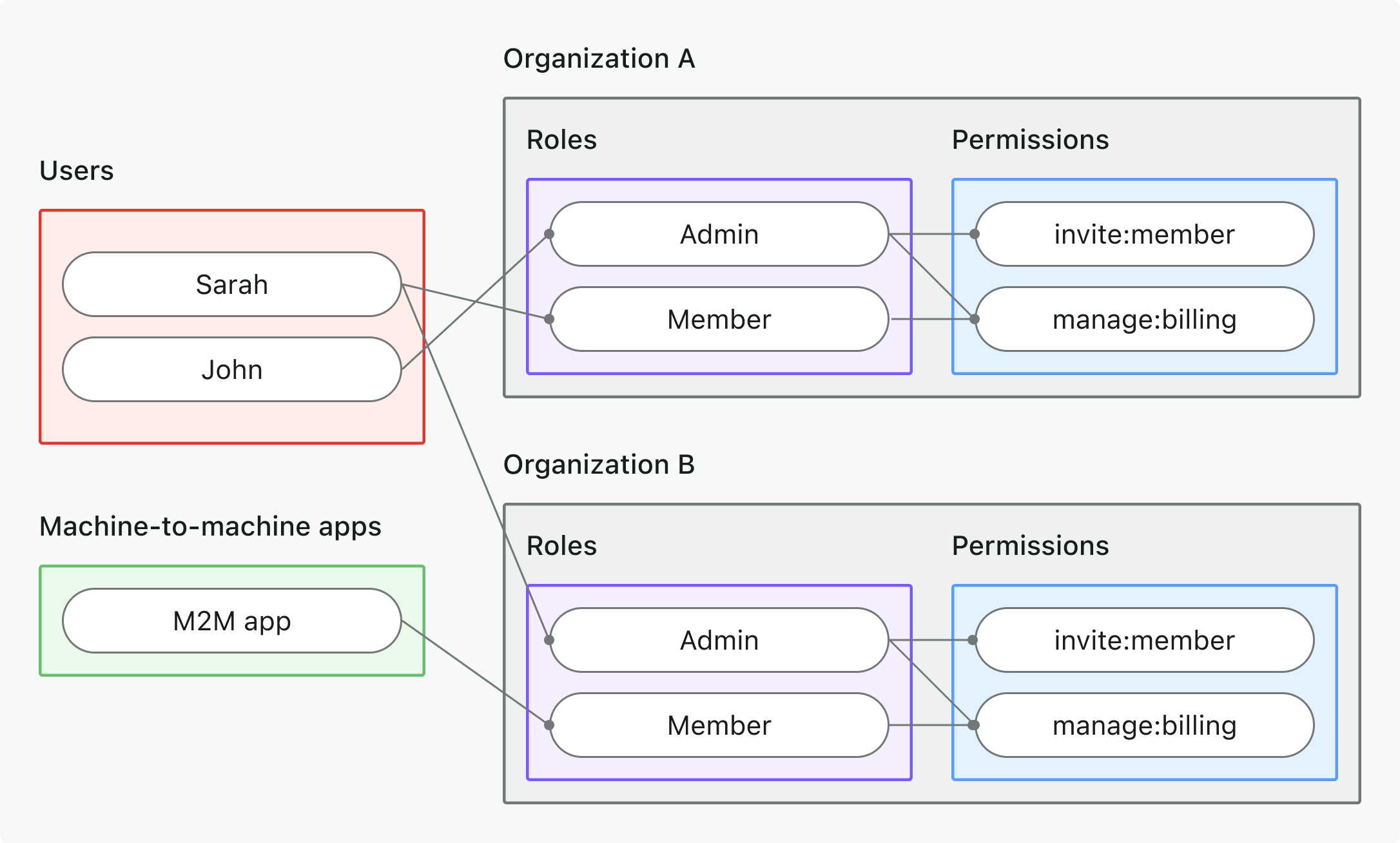

- สิทธิ์ขององค์กร (ไม่ใช่ API) (Organization (non-API) permissions)

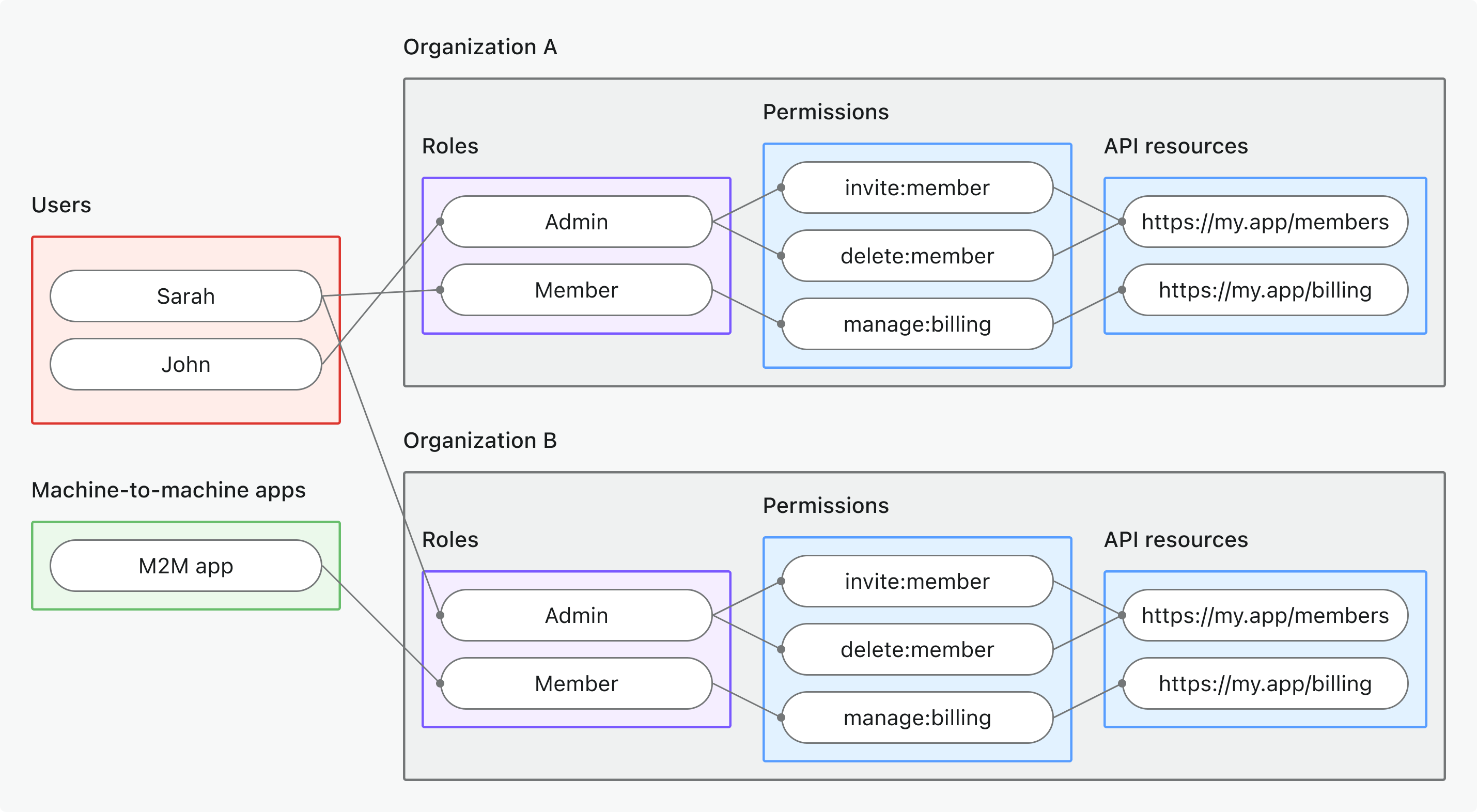

- ทรัพยากร API ระดับองค์กร (Organization-level API resources)

- กรณีการใช้งาน: ปกป้องทรัพยากร API ที่ใช้ร่วมกันทั่วทั้งแอปพลิเคชัน (ไม่เฉพาะองค์กร)

- ประเภทโทเค็น: โทเค็นการเข้าถึง (Access token) ที่มีผู้รับ (audience) ระดับโกลบอล

- ตัวอย่าง: Public APIs, บริการหลักของผลิตภัณฑ์, จุดเชื่อมต่อสำหรับผู้ดูแลระบบ

- เหมาะสำหรับ: ผลิตภัณฑ์ SaaS ที่มี API ใช้ร่วมกันโดยลูกค้าทุกคน, microservices ที่ไม่มีการแยก tenant

- เรียนรู้เพิ่มเติม: ปกป้องทรัพยากร API ระดับโกลบอล

- กรณีการใช้งาน: ควบคุมการกระทำเฉพาะองค์กร, ฟีเจอร์ UI, หรือ business logic (ไม่ใช่ API)

- ประเภทโทเค็น: โทเค็นองค์กร (Organization token) ที่มีผู้รับ (audience) เฉพาะองค์กร

- ตัวอย่าง: การจำกัดฟีเจอร์, สิทธิ์แดชบอร์ด, การควบคุมการเชิญสมาชิก

- เหมาะสำหรับ: SaaS หลายผู้เช่า (multi-tenant) ที่มีฟีเจอร์และเวิร์กโฟลว์เฉพาะองค์กร

- เรียนรู้เพิ่มเติม: ปกป้องสิทธิ์ขององค์กร (ไม่ใช่ API)

- กรณีการใช้งาน: ปกป้องทรัพยากร API ที่เข้าถึงได้ในบริบทขององค์กรเฉพาะ

- ประเภทโทเค็น: โทเค็นองค์กร (Organization token) ที่มีผู้รับเป็นทรัพยากร API + บริบทองค์กร

- ตัวอย่าง: API หลายผู้เช่า, จุดเชื่อมต่อข้อมูลที่จำกัดขอบเขตองค์กร, microservices เฉพาะ tenant

- เหมาะสำหรับ: SaaS หลายผู้เช่าที่ข้อมูล API ถูกจำกัดขอบเขตองค์กร

- เรียนรู้เพิ่มเติม: ปกป้องทรัพยากร API ระดับองค์กร

💡 เลือกโมเดลของคุณก่อนดำเนินการต่อ - การนำไปใช้จะอ้างอิงแนวทางที่คุณเลือกตลอดคู่มือนี้

ขั้นตอนเตรียมความพร้อมอย่างรวดเร็ว

กำหนดค่าทรัพยากรและสิทธิ์ของ Logto

- ทรัพยากร API ระดับโกลบอล

- สิทธิ์ขององค์กร (ไม่ใช่ API)

- ทรัพยากร API ระดับองค์กร

- สร้างทรัพยากร API: ไปที่ Console → ทรัพยากร API และลงทะเบียน API ของคุณ (เช่น

https://api.yourapp.com) - กำหนดสิทธิ์: เพิ่มขอบเขต (scopes) เช่น

read:products,write:orders– ดู กำหนดทรัพยากร API พร้อมสิทธิ์ - สร้างบทบาทระดับโกลบอล: ไปที่ Console → บทบาท และสร้างบทบาทที่รวมสิทธิ์ API ของคุณ – ดู กำหนดค่าบทบาทระดับโกลบอล

- กำหนดบทบาท: กำหนดบทบาทให้กับผู้ใช้หรือแอป M2M ที่ต้องการเข้าถึง API

- กำหนดสิทธิ์ขององค์กร: สร้างสิทธิ์ขององค์กรที่ไม่ใช่ API เช่น

invite:member,manage:billingในเทมเพลตขององค์กร - ตั้งค่าบทบาทขององค์กร: กำหนดค่าเทมเพลตขององค์กรด้วยบทบาทเฉพาะองค์กรและกำหนดสิทธิ์ให้กับบทบาทเหล่านั้น

- กำหนดบทบาทขององค์กร: กำหนดผู้ใช้ให้กับบทบาทขององค์กรในแต่ละบริบทขององค์กร

- สร้างทรัพยากร API: ลงทะเบียนทรัพยากร API ของคุณเช่นเดียวกับข้างต้น แต่จะใช้ในบริบทขององค์กร

- กำหนดสิทธิ์: เพิ่มขอบเขต (scopes) เช่น

read:data,write:settingsที่จำกัดในบริบทขององค์กร - กำหนดค่าเทมเพลตขององค์กร: ตั้งค่าบทบาทขององค์กรที่รวมสิทธิ์ของทรัพยากร API ของคุณ

- กำหนดบทบาทขององค์กร: กำหนดผู้ใช้หรือแอป M2M ให้กับบทบาทขององค์กรที่รวมสิทธิ์ API

- ตั้งค่าหลายผู้เช่า: ตรวจสอบให้แน่ใจว่า API ของคุณสามารถจัดการข้อมูลและการตรวจสอบที่จำกัดในแต่ละองค์กรได้

เริ่มต้นด้วย คู่มือการควบคุมการเข้าถึงตามบทบาท (RBAC) ของเรา สำหรับคำแนะนำการตั้งค่าแบบทีละขั้นตอน

อัปเดตแอปพลิเคชันฝั่งไคลเอนต์ของคุณ

ร้องขอขอบเขต (scopes) ที่เหมาะสมในไคลเอนต์ของคุณ:

- การยืนยันตัวตนผู้ใช้: อัปเดตแอปของคุณ → เพื่อร้องขอขอบเขต API และ/หรือบริบทขององค์กร

- เครื่องต่อเครื่อง: กำหนดค่า M2M scopes → สำหรับการเข้าถึงระหว่างเซิร์ฟเวอร์

กระบวนการนี้มักเกี่ยวข้องกับการอัปเดตการกำหนดค่าไคลเอนต์ของคุณเพื่อรวมหนึ่งหรือมากกว่ารายการต่อไปนี้:

- พารามิเตอร์

scopeในกระบวนการ OAuth - พารามิเตอร์

resourceสำหรับการเข้าถึงทรัพยากร API organization_idสำหรับบริบทขององค์กร

ตรวจสอบให้แน่ใจว่าผู้ใช้หรือแอป M2M ที่คุณทดสอบได้รับการกำหนดบทบาทหรือบทบาทขององค์กรที่มีสิทธิ์ที่จำเป็นสำหรับ API ของคุณแล้ว

เริ่มต้นโปรเจกต์ API ของคุณ

ในการเริ่มต้นโปรเจกต์ Django REST Framework ใหม่:

django-admin startproject your_api_name

cd your_api_name

ติดตั้งแพ็กเกจที่จำเป็น:

pip install Django djangorestframework

สร้างแอป Django พื้นฐาน:

python manage.py startapp api

เพิ่ม DRF ใน settings:

INSTALLED_APPS = [

'django.contrib.admin',

'django.contrib.auth',

'django.contrib.contenttypes',

'django.contrib.sessions',

'django.contrib.messages',

'django.contrib.staticfiles',

'rest_framework',

'api',

]

สร้าง API view พื้นฐาน:

from rest_framework.decorators import api_view

from rest_framework.response import Response

@api_view(['GET'])

def hello_view(request):

return Response({"message": "Hello from Django REST Framework"})

เพิ่มการตั้งค่า URL:

from django.urls import path

from . import views

urlpatterns = [

path('', views.hello_view, name='hello'),

]

from django.contrib import admin

from django.urls import path, include

urlpatterns = [

path('admin/', admin.site.urls),

path('api/', include('api.urls')),

]

เริ่มต้นเซิร์ฟเวอร์สำหรับพัฒนา:

python manage.py runserver

ดูรายละเอียดเพิ่มเติมเกี่ยวกับการตั้งค่า serializers, viewsets และฟีเจอร์อื่น ๆ ได้ที่เอกสาร Django REST Framework

กำหนดค่าคงที่และยูทิลิตี้

กำหนดค่าคงที่และยูทิลิตี้ที่จำเป็นในโค้ดของคุณเพื่อจัดการการดึงและตรวจสอบโทเค็น คำขอที่ถูกต้องต้องมี header Authorization ในรูปแบบ Bearer <access_token>

JWKS_URI = 'https://your-tenant.logto.app/oidc/jwks'

ISSUER = 'https://your-tenant.logto.app/oidc'

class AuthInfo:

def __init__(self, sub: str, client_id: str = None, organization_id: str = None,

scopes: list = None, audience: list = None):

self.sub = sub

self.client_id = client_id

self.organization_id = organization_id

self.scopes = scopes or []

self.audience = audience or []

def to_dict(self):

return {

'sub': self.sub,

'client_id': self.client_id,

'organization_id': self.organization_id,

'scopes': self.scopes,

'audience': self.audience

}

class AuthorizationError(Exception):

def __init__(self, message: str, status: int = 403):

self.message = message

self.status = status

super().__init__(self.message)

def extract_bearer_token_from_headers(headers: dict) -> str:

"""

ดึงโทเค็น bearer จาก HTTP headers

หมายเหตุ: FastAPI และ Django REST Framework มีฟังก์ชันดึงโทเค็นในตัวอยู่แล้ว

ดังนั้นฟังก์ชันนี้เหมาะสำหรับ Flask และเฟรมเวิร์กอื่น ๆ เป็นหลัก

"""

authorization = headers.get('authorization') or headers.get('Authorization')

if not authorization:

raise AuthorizationError('ไม่มี Authorization header', 401)

if not authorization.startswith('Bearer '):

raise AuthorizationError('Authorization header ต้องขึ้นต้นด้วย "Bearer "', 401)

return authorization[7:] # ลบคำนำหน้า 'Bearer '

ดึงข้อมูลเกี่ยวกับ Logto tenant ของคุณ

คุณจะต้องใช้ค่าต่อไปนี้เพื่อยืนยันโทเค็นที่ออกโดย Logto:

- URI ของ JSON Web Key Set (JWKS): URL ไปยัง public keys ของ Logto ใช้สำหรับตรวจสอบลายเซ็นของ JWT

- ผู้ออก (Issuer): ค่าผู้ออกที่คาดหวัง (OIDC URL ของ Logto)

ขั้นแรก ให้ค้นหา endpoint ของ Logto tenant ของคุณ คุณสามารถหาได้จากหลายที่:

- ใน Logto Console ที่ Settings → Domains

- ในการตั้งค่าแอปพลิเคชันใด ๆ ที่คุณตั้งค่าใน Logto, Settings → Endpoints & Credentials

ดึงค่าจาก OpenID Connect discovery endpoint

ค่าทั้งหมดนี้สามารถดึงได้จาก OpenID Connect discovery endpoint ของ Logto:

https://<your-logto-endpoint>/oidc/.well-known/openid-configuration

ตัวอย่างการตอบกลับ (ละเว้นฟิลด์อื่นเพื่อความกระชับ):

{

"jwks_uri": "https://your-tenant.logto.app/oidc/jwks",

"issuer": "https://your-tenant.logto.app/oidc"

}

เขียนค่าคงที่ในโค้ดของคุณ (ไม่แนะนำ)

เนื่องจาก Logto ไม่อนุญาตให้ปรับแต่ง JWKS URI หรือผู้ออก (issuer) คุณสามารถเขียนค่าคงที่เหล่านี้ไว้ในโค้ดของคุณได้ อย่างไรก็ตาม ไม่แนะนำให้ใช้วิธีนี้ในแอปพลิเคชัน production เพราะอาจเพิ่มภาระในการดูแลรักษาหากมีการเปลี่ยนแปลงค่าคอนฟิกในอนาคต

- JWKS URI:

https://<your-logto-endpoint>/oidc/jwks - ผู้ออก (Issuer):

https://<your-logto-endpoint>/oidc

ตรวจสอบโทเค็นและสิทธิ์ (permissions)

หลังจากดึงโทเค็นและดึงข้อมูล OIDC config แล้ว ให้ตรวจสอบสิ่งต่อไปนี้:

- ลายเซ็น (Signature): JWT ต้องถูกต้องและลงนามโดย Logto (ผ่าน JWKS)

- ผู้ออก (Issuer): ต้องตรงกับผู้ออกของ Logto tenant ของคุณ

- ผู้รับ (Audience): ต้องตรงกับตัวบ่งชี้ทรัพยากร API ที่ลงทะเบียนใน Logto หรือบริบทขององค์กรหากเกี่ยวข้อง

- วันหมดอายุ (Expiration): โทเค็นต้องไม่หมดอายุ

- สิทธิ์ (ขอบเขต) (Permissions (scopes)): โทเค็นต้องมีขอบเขตที่จำเป็นสำหรับ API / การกระทำของคุณ ขอบเขตจะเป็นสตริงที่คั่นด้วยช่องว่างใน

scopeการอ้างสิทธิ์ (claim) - บริบทองค์กร (Organization context): หากปกป้องทรัพยากร API ระดับองค์กร ให้ตรวจสอบการอ้างสิทธิ์

organization_id

ดู JSON Web Token เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับโครงสร้างและการอ้างสิทธิ์ของ JWT

สิ่งที่ต้องตรวจสอบสำหรับแต่ละโมเดลสิทธิ์ (What to check for each permission model)

การอ้างสิทธิ์ (claims) และกฎการตรวจสอบจะแตกต่างกันไปตามโมเดลสิทธิ์:

- ทรัพยากร API ระดับโกลบอล (Global API resources)

- สิทธิ์ขององค์กร (ไม่ใช่ API) (Organization (non-API) permissions)

- ทรัพยากร API ระดับองค์กร (Organization-level API resources)

- การอ้างสิทธิ์ผู้รับ (

aud): ตัวบ่งชี้ทรัพยากร API - การอ้างสิทธิ์องค์กร (

organization_id): ไม่มี - ขอบเขต (สิทธิ์) ที่ต้องตรวจสอบ (

scope): สิทธิ์ของทรัพยากร API

- การอ้างสิทธิ์ผู้รับ (

aud):urn:logto:organization:<id>(บริบทองค์กรอยู่ในการอ้างสิทธิ์aud) - การอ้างสิทธิ์องค์กร (

organization_id): ไม่มี - ขอบเขต (สิทธิ์) ที่ต้องตรวจสอบ (

scope): สิทธิ์ขององค์กร

- การอ้างสิทธิ์ผู้รับ (

aud): ตัวบ่งชี้ทรัพยากร API - การอ้างสิทธิ์องค์กร (

organization_id): รหัสองค์กร (ต้องตรงกับคำขอ) - ขอบเขต (สิทธิ์) ที่ต้องตรวจสอบ (

scope): สิทธิ์ของทรัพยากร API

สำหรับสิทธิ์ขององค์กรที่ไม่ใช่ API บริบทขององค์กรจะแสดงโดยการอ้างสิทธิ์ aud (เช่น

urn:logto:organization:abc123) การอ้างสิทธิ์ organization_id จะมีเฉพาะในโทเค็นทรัพยากร API

ระดับองค์กรเท่านั้น

ควรตรวจสอบทั้งสิทธิ์ (ขอบเขต) และบริบท (ผู้รับ, องค์กร) เสมอ เพื่อความปลอดภัยของ API แบบหลายผู้เช่า

เพิ่มตรรกะการตรวจสอบ

เราใช้ PyJWT สำหรับตรวจสอบ JWT หากคุณยังไม่ได้ติดตั้ง ให้ติดตั้งดังนี้:

pip install pyjwt[crypto]

ก่อนอื่น เพิ่มยูทิลิตี้ที่ใช้ร่วมกันเหล่านี้เพื่อจัดการการตรวจสอบ JWT:

import jwt

from jwt import PyJWKClient

from typing import Dict, Any

from auth_middleware import AuthInfo, AuthorizationError, JWKS_URI, ISSUER

jwks_client = PyJWKClient(JWKS_URI)

def validate_jwt(token: str) -> Dict[str, Any]:

"""ตรวจสอบ JWT และคืนค่า payload"""

try:

signing_key = jwks_client.get_signing_key_from_jwt(token)

payload = jwt.decode(

token,

signing_key.key,

algorithms=['RS256'],

issuer=ISSUER,

options={'verify_aud': False} # เราจะตรวจสอบ audience ด้วยตนเอง

)

verify_payload(payload)

return payload

except jwt.InvalidTokenError as e:

raise AuthorizationError(f'โทเค็นไม่ถูกต้อง: {str(e)}', 401)

except Exception as e:

raise AuthorizationError(f'การตรวจสอบโทเค็นล้มเหลว: {str(e)}', 401)

def create_auth_info(payload: Dict[str, Any]) -> AuthInfo:

"""สร้าง AuthInfo จาก JWT payload"""

scopes = payload.get('scope', '').split(' ') if payload.get('scope') else []

audience = payload.get('aud', [])

if isinstance(audience, str):

audience = [audience]

return AuthInfo(

sub=payload.get('sub'),

client_id=payload.get('client_id'),

organization_id=payload.get('organization_id'),

scopes=scopes,

audience=audience

)

def verify_payload(payload: Dict[str, Any]) -> None:

"""ตรวจสอบ payload ตามโมเดลสิทธิ์ (permission model)"""

# เพิ่มตรรกะการตรวจสอบของคุณที่นี่ตามโมเดลสิทธิ์

# จะอธิบายในส่วนโมเดลสิทธิ์ด้านล่าง

pass

จากนั้น ให้สร้าง middleware เพื่อตรวจสอบ access token:

from rest_framework.authentication import TokenAuthentication

from rest_framework import exceptions

from jwt_validator import validate_jwt, create_auth_info

class AccessTokenAuthentication(TokenAuthentication):

keyword = 'Bearer' # ใช้ 'Bearer' แทน 'Token'

def authenticate_credentials(self, key):

"""

ยืนยันตัวตนของโทเค็นโดยตรวจสอบว่าเป็น JWT หรือไม่

"""

try:

payload = validate_jwt(key)

auth_info = create_auth_info(payload)

# สร้างอ็อบเจกต์ที่คล้ายผู้ใช้ซึ่งเก็บข้อมูล auth สำหรับใช้งานทั่วไป

user = type('User', (), {

'auth': auth_info,

'is_authenticated': True,

'is_anonymous': False,

'is_active': True,

})()

return (user, key)

except AuthorizationError as e:

if e.status == 401:

raise exceptions.AuthenticationFailed(str(e))

else: # 403

raise exceptions.PermissionDenied(str(e))

ตามโมเดลสิทธิ์ของคุณ ให้เพิ่มตรรกะการตรวจสอบที่เหมาะสมใน jwt_validator.py:

- ทรัพยากร API ระดับโกลบอล

- สิทธิ์ขององค์กร (ไม่ใช่ API)

- ทรัพยากร API ระดับองค์กร

def verify_payload(payload: Dict[str, Any]) -> None:

"""ตรวจสอบ payload สำหรับทรัพยากร API ระดับโกลบอล"""

# ตรวจสอบ claim audience ว่าตรงกับตัวบ่งชี้ทรัพยากร API ของคุณหรือไม่

audiences = payload.get('aud', [])

if isinstance(audiences, str):

audiences = [audiences]

if 'https://your-api-resource-indicator' not in audiences:

raise AuthorizationError('Audience ไม่ถูกต้อง')

# ตรวจสอบ scope ที่จำเป็นสำหรับทรัพยากร API ระดับโกลบอล

required_scopes = ['api:read', 'api:write'] # แทนที่ด้วย scope ที่คุณต้องการจริง

scopes = payload.get('scope', '').split(' ') if payload.get('scope') else []

if not all(scope in scopes for scope in required_scopes):

raise AuthorizationError('Scope ไม่เพียงพอ')

def verify_payload(payload: Dict[str, Any]) -> None:

"""ตรวจสอบ payload สำหรับสิทธิ์ขององค์กร"""

# ตรวจสอบ claim audience ว่าตรงกับรูปแบบขององค์กรหรือไม่

audiences = payload.get('aud', [])

if isinstance(audiences, str):

audiences = [audiences]

has_org_audience = any(aud.startswith('urn:logto:organization:') for aud in audiences)

if not has_org_audience:

raise AuthorizationError('Audience สำหรับสิทธิ์ขององค์กรไม่ถูกต้อง')

# ตรวจสอบว่า organization ID ตรงกับ context หรือไม่ (คุณอาจต้องดึงจาก request context)

expected_org_id = 'your-organization-id' # ดึงจาก request context

expected_aud = f'urn:logto:organization:{expected_org_id}'

if expected_aud not in audiences:

raise AuthorizationError('Organization ID ไม่ตรงกัน')

# ตรวจสอบ scope ที่จำเป็นสำหรับองค์กร

required_scopes = ['invite:users', 'manage:settings'] # แทนที่ด้วย scope ที่คุณต้องการจริง

scopes = payload.get('scope', '').split(' ') if payload.get('scope') else []

if not all(scope in scopes for scope in required_scopes):

raise AuthorizationError('Scope ขององค์กรไม่เพียงพอ')

def verify_payload(payload: Dict[str, Any]) -> None:

"""ตรวจสอบ payload สำหรับทรัพยากร API ระดับองค์กร"""

# ตรวจสอบ claim audience ว่าตรงกับตัวบ่งชี้ทรัพยากร API ของคุณหรือไม่

audiences = payload.get('aud', [])

if isinstance(audiences, str):

audiences = [audiences]

if 'https://your-api-resource-indicator' not in audiences:

raise AuthorizationError('Audience สำหรับทรัพยากร API ระดับองค์กรไม่ถูกต้อง')

# ตรวจสอบว่า organization ID ตรงกับ context หรือไม่ (คุณอาจต้องดึงจาก request context)

expected_org_id = 'your-organization-id' # ดึงจาก request context

org_id = payload.get('organization_id')

if expected_org_id != org_id:

raise AuthorizationError('Organization ID ไม่ตรงกัน')

# ตรวจสอบ scope ที่จำเป็นสำหรับทรัพยากร API ระดับองค์กร

required_scopes = ['api:read', 'api:write'] # แทนที่ด้วย scope ที่คุณต้องการจริง

scopes = payload.get('scope', '').split(' ') if payload.get('scope') else []

if not all(scope in scopes for scope in required_scopes):

raise AuthorizationError('Scope สำหรับทรัพยากร API ระดับองค์กรไม่เพียงพอ')

นำ middleware ไปใช้กับ API ของคุณ

ตอนนี้ ให้นำ middleware ไปใช้กับเส้นทาง API ที่ต้องการป้องกันของคุณ

from rest_framework.decorators import api_view, authentication_classes

from rest_framework.response import Response

from auth_middleware import AccessTokenAuthentication

@api_view(['GET'])

@authentication_classes([AccessTokenAuthentication])

def protected_view(request):

# เข้าถึงข้อมูลการยืนยันตัวตนจาก request.user.auth

return Response({"auth": request.user.auth.to_dict()})

หรือใช้ class-based views:

from rest_framework.views import APIView

from rest_framework.response import Response

from auth_middleware import AccessTokenAuthentication

class ProtectedView(APIView):

authentication_classes = [AccessTokenAuthentication]

def get(self, request):

# เข้าถึงข้อมูลการยืนยันตัวตนจาก request.user.auth

return Response({"auth": request.user.auth.to_dict()})

from django.urls import path

from . import views

urlpatterns = [

path('api/protected/', views.protected_view, name='protected'),

# หรือสำหรับ class-based views:

# path('api/protected/', views.ProtectedView.as_view(), name='protected'),

]

ทดสอบ API ที่ได้รับการป้องกันของคุณ

รับโทเค็นการเข้าถึง (Access tokens)

จากแอปพลิเคชันไคลเอนต์ของคุณ: หากคุณได้ตั้งค่าการเชื่อมต่อไคลเอนต์แล้ว แอปของคุณจะสามารถรับโทเค็นได้โดยอัตโนมัติ ดึงโทเค็นการเข้าถึงและนำไปใช้ในคำขอ API

สำหรับการทดสอบด้วย curl / Postman:

-

โทเค็นผู้ใช้: ใช้เครื่องมือสำหรับนักพัฒนาของแอปไคลเอนต์ของคุณเพื่อคัดลอกโทเค็นการเข้าถึงจาก localStorage หรือแท็บ network

-

โทเค็นเครื่องต่อเครื่อง: ใช้ client credentials flow ตัวอย่างที่ไม่เป็นทางการโดยใช้ curl:

curl -X POST https://your-tenant.logto.app/oidc/token \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "grant_type=client_credentials" \

-d "client_id=your-m2m-client-id" \

-d "client_secret=your-m2m-client-secret" \

-d "resource=https://your-api-resource-indicator" \

-d "scope=api:read api:write"คุณอาจต้องปรับพารามิเตอร์

resourceและscopeให้ตรงกับทรัพยากร API และสิทธิ์ของคุณ; อาจต้องใช้พารามิเตอร์organization_idหาก API ของคุณอยู่ในขอบเขตองค์กร

ต้องการตรวจสอบเนื้อหาโทเค็นใช่ไหม? ใช้ JWT decoder ของเราเพื่อถอดรหัสและตรวจสอบ JWT ของคุณ

ทดสอบ endpoint ที่ได้รับการป้องกัน

คำขอที่มีโทเค็นถูกต้อง

curl -H "Authorization: Bearer eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9..." \

http://localhost:3000/api/protected

ผลลัพธ์ที่คาดหวัง:

{

"auth": {

"sub": "user123",

"clientId": "app456",

"organizationId": "org789",

"scopes": ["api:read", "api:write"],

"audience": ["https://your-api-resource-indicator"]

}

}

ไม่มีโทเค็น

curl http://localhost:3000/api/protected

ผลลัพธ์ที่คาดหวัง (401):

{

"error": "Authorization header is missing"

}

โทเค็นไม่ถูกต้อง

curl -H "Authorization: Bearer invalid-token" \

http://localhost:3000/api/protected

ผลลัพธ์ที่คาดหวัง (401):

{

"error": "Invalid token"

}

การทดสอบเฉพาะโมเดลสิทธิ์ (Permission model-specific testing)

- ทรัพยากร API ระดับโกลบอล (Global API resources)

- สิทธิ์ขององค์กร (ไม่ใช่ API) (Organization (non-API) permissions)

- ทรัพยากร API ระดับองค์กร (Organization-level API resources)

กรณีทดสอบสำหรับ API ที่ได้รับการป้องกันด้วย global scopes:

- ขอบเขตถูกต้อง: ทดสอบด้วยโทเค็นที่มีขอบเขต API ที่ต้องการ (เช่น

api:read,api:write) - ขาดขอบเขต: คาดหวัง 403 Forbidden เมื่อโทเค็นไม่มีขอบเขตที่จำเป็น

- audience ไม่ถูกต้อง: คาดหวัง 403 Forbidden เมื่อ audience ไม่ตรงกับทรัพยากร API

# โทเค็นที่ขาดขอบเขต - คาดหวัง 403

curl -H "Authorization: Bearer token-without-required-scopes" \

http://localhost:3000/api/protected

กรณีทดสอบสำหรับการควบคุมการเข้าถึงเฉพาะองค์กร:

- โทเค็นองค์กรถูกต้อง: ทดสอบด้วยโทเค็นที่มี context ขององค์กรที่ถูกต้อง (organization ID และ scopes)

- ขาดขอบเขต: คาดหวัง 403 Forbidden เมื่อผู้ใช้ไม่มีสิทธิ์สำหรับการกระทำที่ร้องขอ

- องค์กรไม่ถูกต้อง: คาดหวัง 403 Forbidden เมื่อ audience ไม่ตรงกับ context ขององค์กร (

urn:logto:organization:<organization_id>)

# โทเค็นสำหรับองค์กรผิด - คาดหวัง 403

curl -H "Authorization: Bearer token-for-different-organization" \

http://localhost:3000/api/protected

กรณีทดสอบที่ผสมผสานการตรวจสอบทรัพยากร API กับ context ขององค์กร:

- องค์กร + ขอบเขต API ถูกต้อง: ทดสอบด้วยโทเค็นที่มีทั้ง context ขององค์กรและขอบเขต API ที่ต้องการ

- ขาดขอบเขต API: คาดหวัง 403 Forbidden เมื่อโทเค็นองค์กรไม่มีสิทธิ์ API ที่จำเป็น

- องค์กรไม่ถูกต้อง: คาดหวัง 403 Forbidden เมื่อเข้าถึง API ด้วยโทเค็นจากองค์กรอื่น

- audience ไม่ถูกต้อง: คาดหวัง 403 Forbidden เมื่อ audience ไม่ตรงกับทรัพยากร API ระดับองค์กร

# โทเค็นองค์กรที่ไม่มีขอบเขต API - คาดหวัง 403

curl -H "Authorization: Bearer organization-token-without-api-scopes" \

http://localhost:3000/api/protected

อ่านเพิ่มเติม

RBAC ในทางปฏิบัติ: การนำการอนุญาต (Authorization) ที่ปลอดภัยมาใช้กับแอปพลิเคชันของคุณ

สร้างแอปพลิเคชัน SaaS แบบหลายผู้เช่า: คู่มือฉบับสมบูรณ์ตั้งแต่การออกแบบจนถึงการนำไปใช้