Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Go と Logto を使用して、Okta enterprise SSO サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

Create an application in Logto

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの Traditional web アプリケーションを作成するには、次の手順に従ってください:

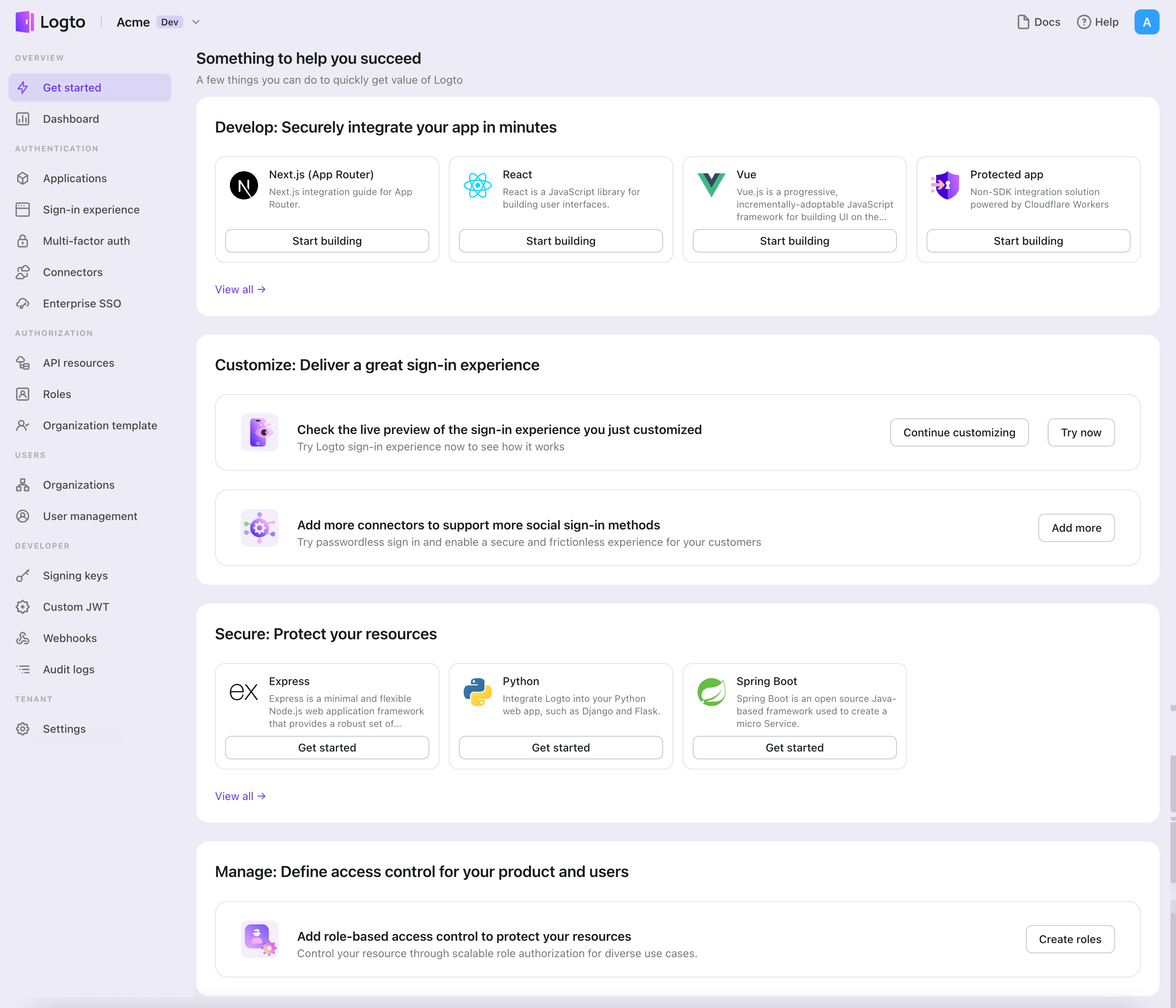

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

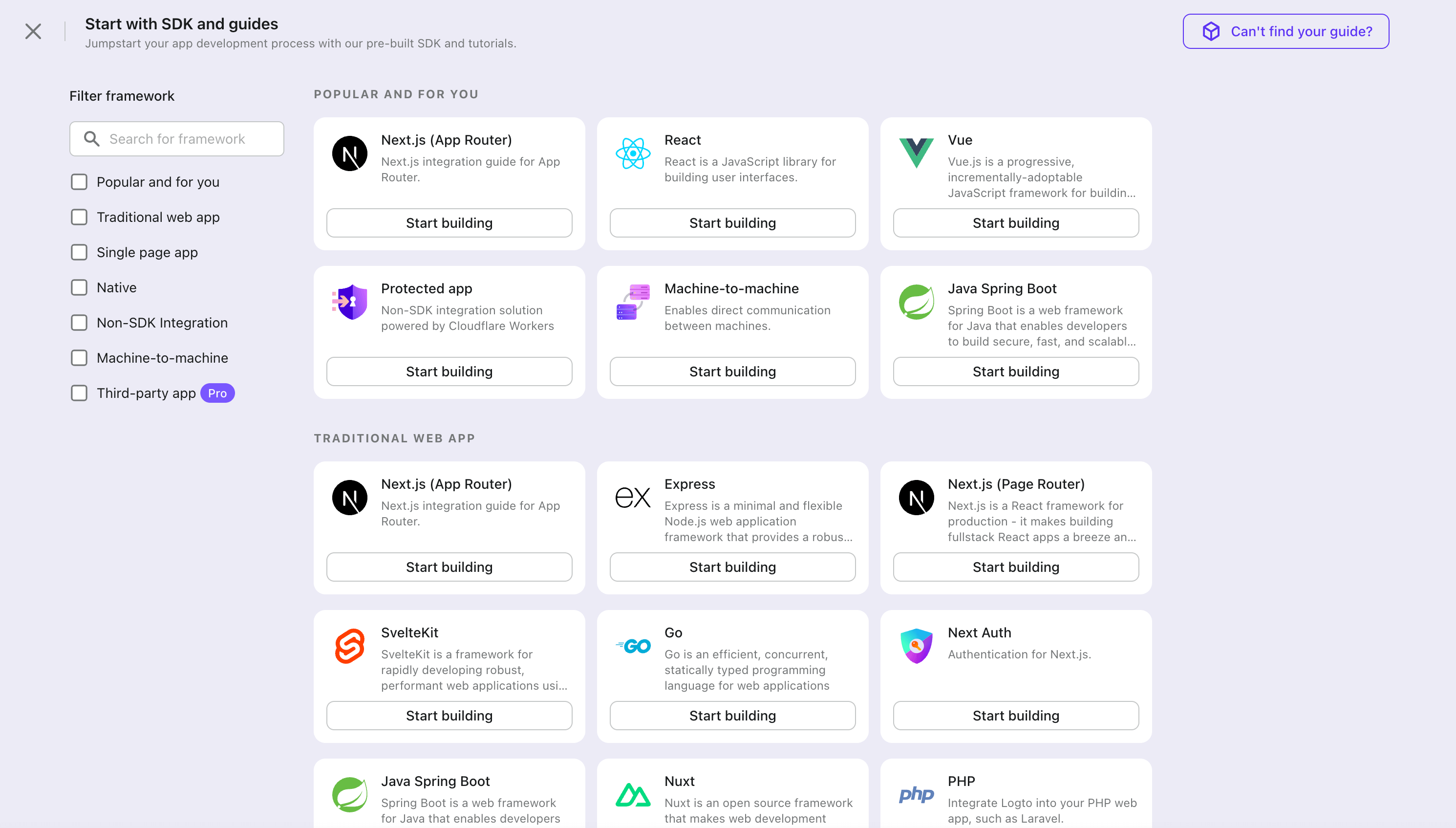

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "Traditional web" フレームワークをフィルタリングするか、"Traditional web" セクションをクリックします。"Go" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Integrate Go SDK

- 以下のデモンストレーションは Gin Web Framework に基づいて構築されています。同じ手順を踏むことで、他のフレームワークにも Logto を統合できます。

- Go のサンプルプロジェクトは、私たちの Go SDK リポジトリ で利用可能です。

インストール

プロジェクトのルートディレクトリで実行します:

go get github.com/logto-io/go

アプリケーションコードに github.com/logto-io/go/client パッケージを追加します:

// main.go

package main

import (

"github.com/gin-gonic/gin"

// 依存関係を追加

"github.com/logto-io/go/client"

)

func main() {

router := gin.Default()

router.GET("/", func(c *gin.Context) {

c.String(200, "Hello Logto!")

})

router.Run(":3000")

}

セッションストレージを作成する

従来の Web アプリケーションでは、ユーザーの認証 (Authentication) 情報はユーザーセッションに保存されます。

Logto SDK は Storage インターフェースを提供しており、Web フレームワークに基づいて Storage アダプターを実装することで、Logto SDK がユーザーの認証 (Authentication) 情報をセッションに保存できるようにします。

Logto によって保存されるユーザーの認証 (Authentication) 情報がクッキーのサイズ制限を超える可能性があるため、クッキーに基づくセッションの使用は推奨しません。この例では、メモリベースのセッションを使用しています。必要に応じて、Redis や MongoDB などの技術を使用して本番環境でセッションを保存できます。

Logto SDK の Storage タイプは次のとおりです:

package client

type Storage interface {

GetItem(key string) string

SetItem(key, value string)

}

このプロセスを示すために、github.com/gin-contrib/sessions ミドルウェアを例として使用します。

ミドルウェアをアプリケーションに適用し、ルートハンドラーでユーザーリクエストコンテキストからユーザーセッションを取得できるようにします:

package main

import (

"github.com/gin-contrib/sessions"

"github.com/gin-contrib/sessions/memstore"

"github.com/gin-gonic/gin"

"github.com/logto-io/go/client"

)

func main() {

router := gin.Default()

// この例ではメモリベースのセッションを使用しています

store := memstore.NewStore([]byte("your session secret"))

router.Use(sessions.Sessions("logto-session", store))

router.GET("/", func(ctx *gin.Context) {

// ユーザーセッションを取得

session := sessions.Default(ctx)

// ...

ctx.String(200, "Hello Logto!")

})

router.Run(":3000")

}

session_storage.go ファイルを作成し、SessionStorage を定義し、Logto SDK の Storage インターフェースを実装します:

package main

import (

"github.com/gin-contrib/sessions"

)

type SessionStorage struct {

session sessions.Session

}

func (storage *SessionStorage) GetItem(key string) string {

value := storage.session.Get(key)

if value == nil {

return ""

}

return value.(string)

}

func (storage *SessionStorage) SetItem(key, value string) {

storage.session.Set(key, value)

storage.session.Save()

}

これで、ルートハンドラー内で Logto 用のセッションストレージを作成できます:

session := sessions.Default(ctx)

sessionStorage := &SessionStorage{session: session}

LogtoClient を初期化する

まず、Logto の設定を作成します:

func main() {

// ...

logtoConfig := &client.LogtoConfig{

Endpoint: "<your-logto-endpoint>", // 例: http://localhost:3001

AppId: "<your-application-id>",

AppSecret: "<your-application-secret>",

}

// ...

}

「App Secret」は管理コンソールのアプリケーション詳細ページから見つけてコピーできます:

次に、上記の Logto 設定を使用して、各ユーザーリクエストに対して LogtoClient を作成できます:

func main() {

// ...

router.GET("/", func(ctx *gin.Context) {

// LogtoClient を作成

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// Logto を使用してホームページのコンテンツを制御

authState := "このウェブサイトにログインしていません。 :("

if logtoClient.IsAuthenticated() {

authState = "このウェブサイトにログインしています! :)"

}

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>"

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// ...

}

サインインルートを実装する

リダイレクト URI が設定された後、サインインリクエストを処理するために sign-in ルートを追加し、ホームページにサインインリンクも追加します:

func main() {

// ...

// ホームページにサインインリクエストを実行するリンクを追加

router.GET("/", func(ctx *gin.Context) {

// ...

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>" +

// リンクを追加

`<div><a href="/sign-in">Sign In</a></div>`

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// サインインリクエストを処理するためのルートを追加

router.GET("/sign-in", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインインリクエストは Logto によって処理されます。

// ユーザーはサインイン後にリダイレクト URI にリダイレクトされます。

signInUri, err := logtoClient.SignIn("http://localhost:3000/callback")

if err != nil {

ctx.String(http.StatusInternalServerError, err.Error())

return

}

// ユーザーを Logto サインインページにリダイレクトします。

ctx.Redirect(http.StatusTemporaryRedirect, signInUri)

})

// ...

}

これで、ユーザーが http://localhost:3000/sign-in にアクセスすると、Logto サインインページにリダイレクトされます。

コールバックルートを実装する

ユーザーが Logto のサインインページで正常にサインインすると、Logto はユーザーをリダイレクト URI にリダイレクトします。

リダイレクト URI が http://localhost:3000/callback であるため、サインイン後のコールバックを処理するために /callback ルートを追加します。

func main() {

// ...

// サインインコールバックリクエストを処理するためのルートを追加

router.GET("/callback", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインインコールバックリクエストは Logto によって処理されます

err := logtoClient.HandleSignInCallback(ctx.Request)

if err != nil {

ctx.String(http.StatusInternalServerError, err.Error())

return

}

// 開発者が指定したページにジャンプします。

// この例では、ユーザーをホームページに戻します。

ctx.Redirect(http.StatusTemporaryRedirect, "/")

})

// ...

}

サインアウトルートを実装する

ユーザーがサインアウトすると、Logto はユーザーをポストサインアウトリダイレクト URI にリダイレクトします。

次に、sign-out ルートを追加してサインアウトリクエストを処理し、ホームページにサインアウトリンクを追加しましょう:

func main() {

// ...

// ホームページにサインアウトリクエストを実行するリンクを追加

router.GET("/", func(ctx *gin.Context) {

// ...

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>" +

`<div><a href="/sign-in">Sign In</a></div>` +

// リンクを追加

`<div><a href="/sign-out">Sign Out</a></div>`

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// サインアウトリクエストを処理するルートを追加

router.GET("/sign-out", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインアウトリクエストは Logto によって処理されます。

// サインアウト後、ユーザーはポストサインアウトリダイレクト URI にリダイレクトされます。

signOutUri, signOutErr := logtoClient.SignOut("http://localhost:3000")

if signOutErr != nil {

ctx.String(http.StatusOK, signOutErr.Error())

return

}

ctx.Redirect(http.StatusTemporaryRedirect, signOutUri)

})

// ...

}

ユーザーがサインアウトリクエストを行った後、Logto はセッション内のすべてのユーザー認証情報をクリアします。

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

Add Okta enterprise SSO connector

アクセス管理を簡素化し、大規模なクライアント向けにエンタープライズレベルの保護を得るために、Go をフェデレーテッドアイデンティティプロバイダーとして接続します。Logto エンタープライズシングルサインオン (SSO) コネクターは、いくつかのパラメーター入力を許可することで、この接続を数分で確立するのに役立ちます。

エンタープライズ SSO コネクターを追加するには、次の手順に従ってください:

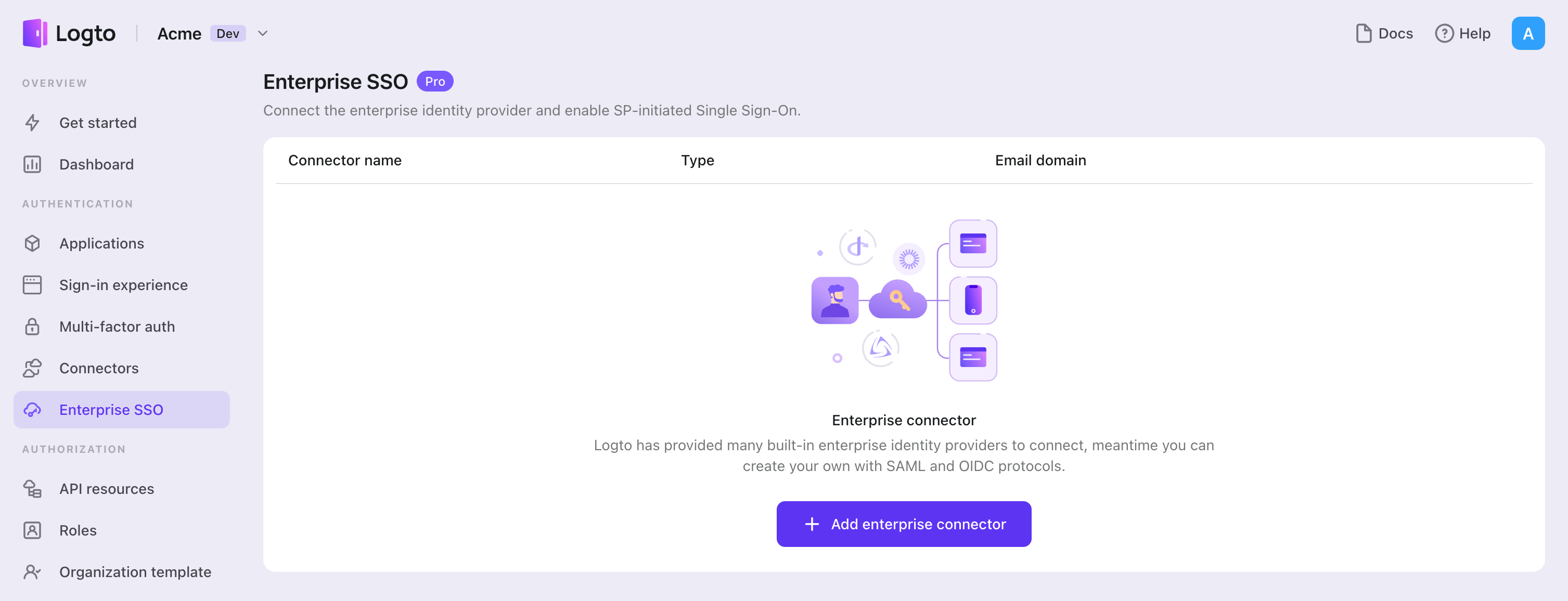

- Logto コンソール > エンタープライズ SSO に移動します。

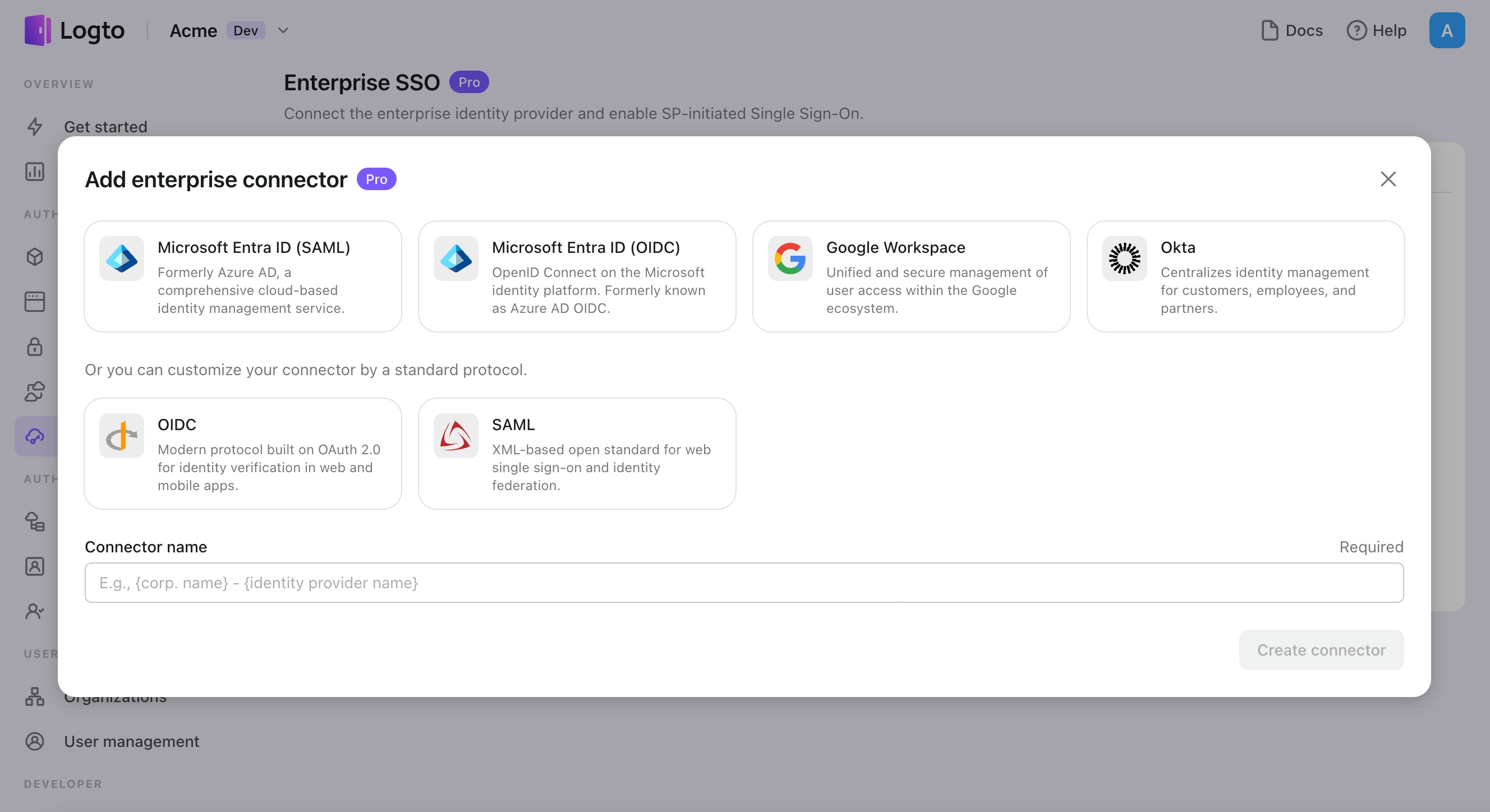

- 「エンタープライズコネクターを追加」ボタンをクリックし、SSO プロバイダーのタイプを選択します。Microsoft Entra ID (Azure AD)、Google Workspace、Okta の事前構築されたコネクターから選択するか、標準の OpenID Connect (OIDC) または SAML プロトコルを使用してカスタム SSO 接続を作成します。

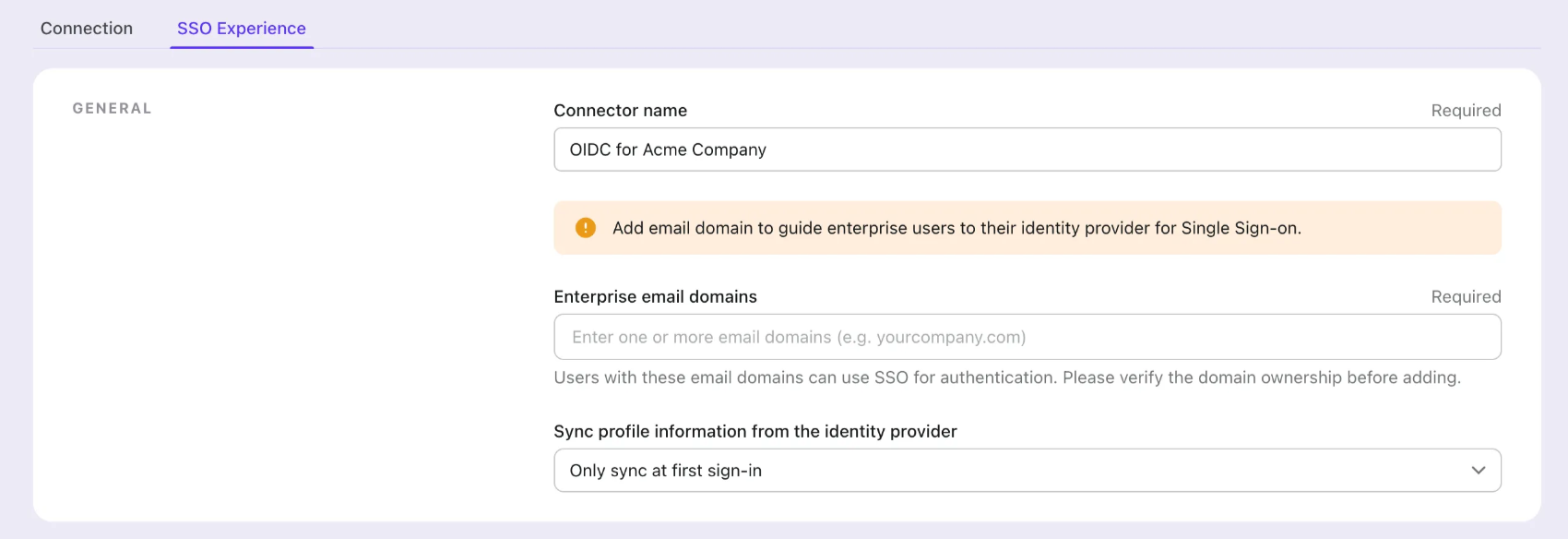

- 一意の名前を指定します(例:Acme Company の SSO サインイン)。

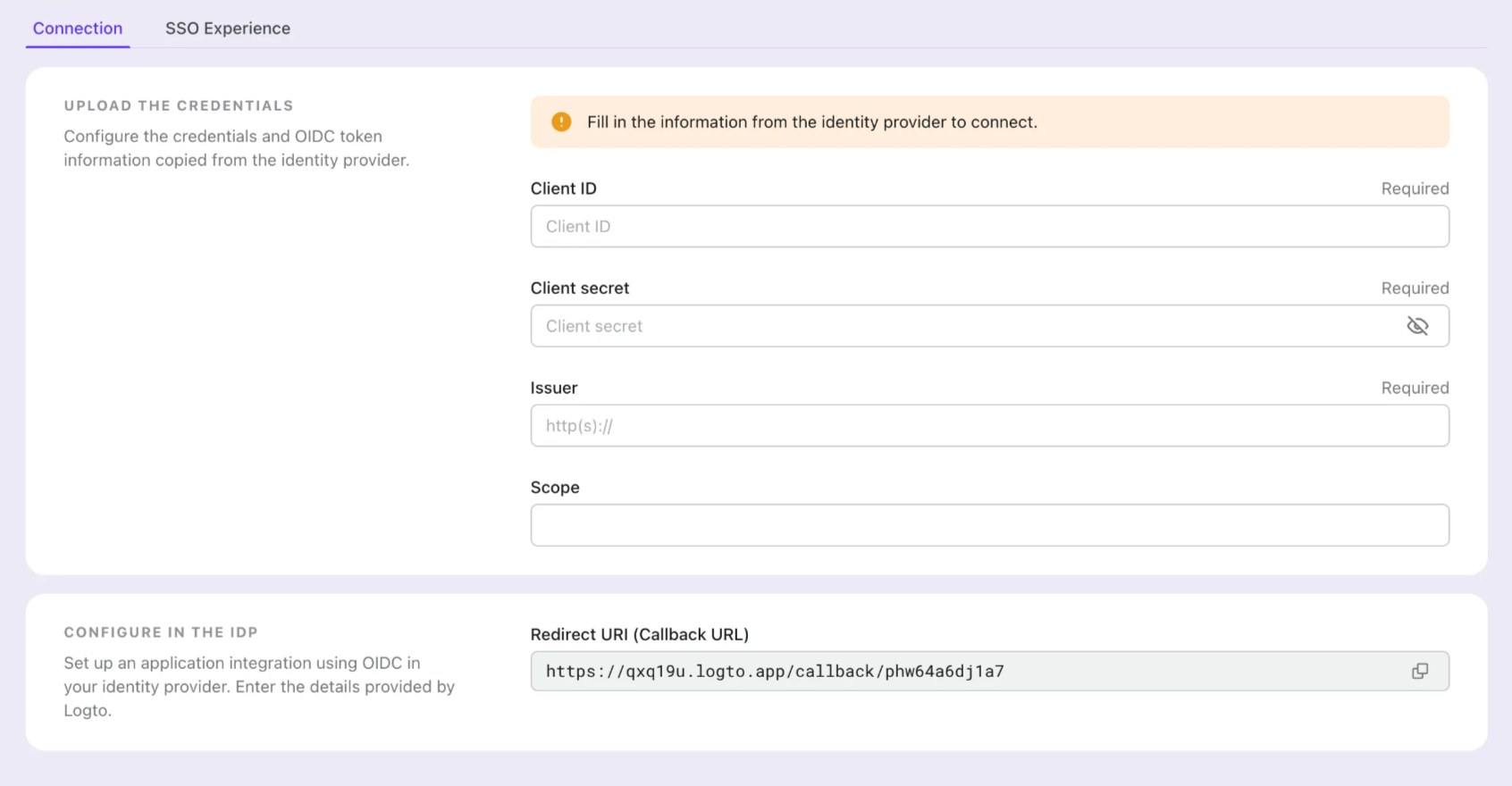

- 「接続」タブで IdP と接続を構成します。各コネクタータイプのガイドを上記で確認してください。

- 「体験 (Experience)」タブで SSO 体験と企業の メールドメイン をカスタマイズします。SSO 対応のメールドメインでサインインするユーザーは、SSO 認証にリダイレクトされます。

- 変更を保存します。

Set up Okta 管理ポータルでの OIDC アプリケーション

ステップ 1: Okta 管理ポータルで OIDC アプリケーションを作成する {#step-1-create-an-oidc-application-on-okta-admin-portal}

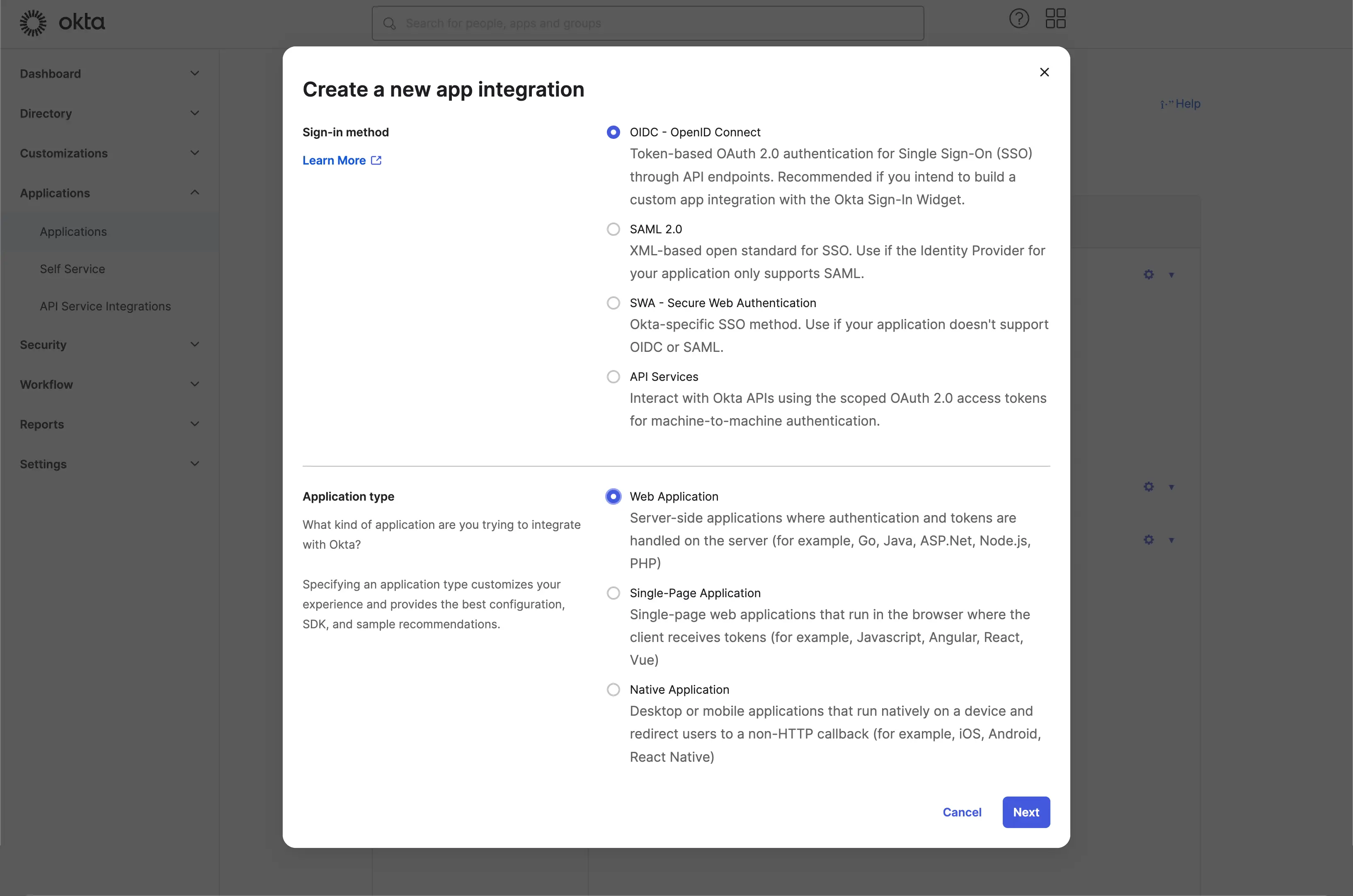

- Okta 管理ポータルにアクセスし、管理者としてサインインします。

- サイドメニューを使用して

Applications/Applicationsページに移動します。 Create App Integrationボタンをクリックして、新しい OIDC アプリケーションを作成します。Sign-in methodとしてOIDC - OpenID Connectオプションを選択します。Application typeとしてWeb Applicationオプションを選択します。

Next ボタンをクリックして続行します。

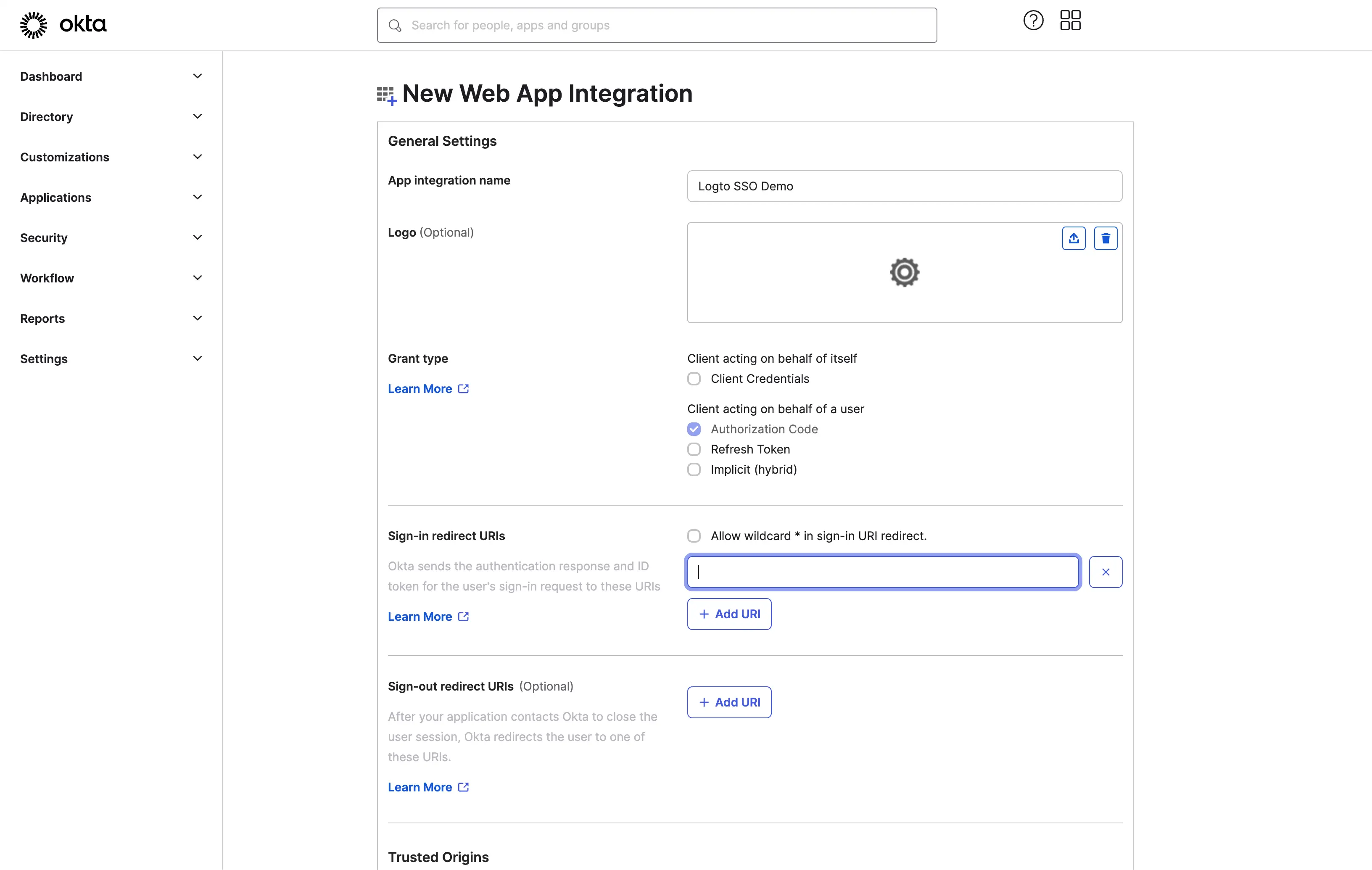

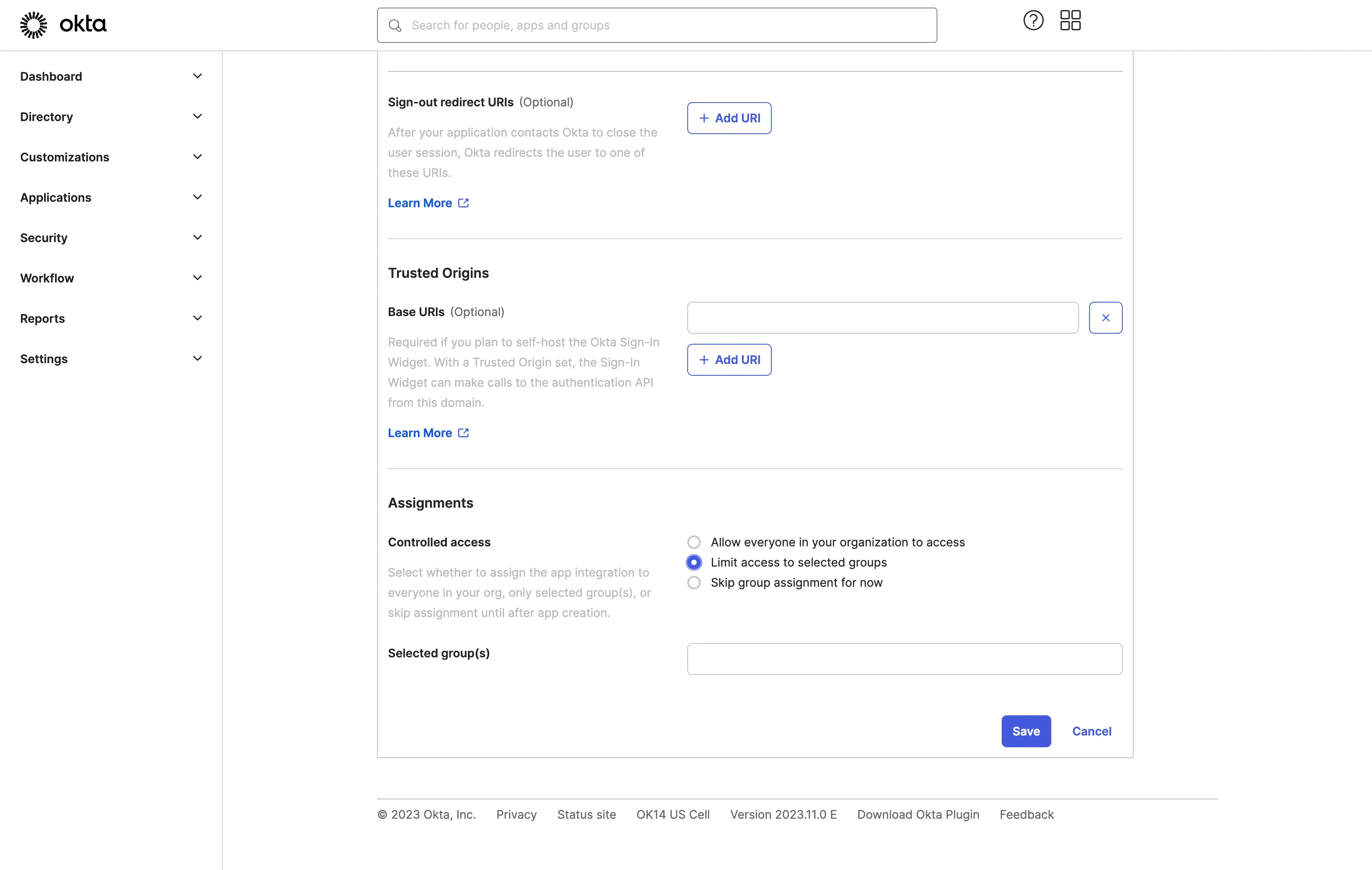

ステップ 2: アプリケーション設定を構成する

App integration nameを提供します。これは、あなたの OIDC アプリケーションの識別子として使用されます。- Logto SSO コネクターのコールバック URL を使用して、新しい

Sign-in redirect URIsを追加します。

これは、Okta が認証 (Authentication) に成功した後にユーザーのブラウザをリダイレクトする URI です。ユーザーが IdP での認証 (Authentication) に成功すると、IdP はユーザーのブラウザをこの指定された URI に認可 (Authorization) コードと共にリダイレクトします。Logto は、この URI から受け取った認可 (Authorization) コードに基づいて認証 (Authentication) プロセスを完了します。

- アプリケーションにユーザーを割り当てます。

Assignments 設定に基づいて、アプリケーションをすべてのユーザーまたは特定のユーザー / グループに割り当てることができます。

Save ボタンをクリックしてアプリケーション設定を保存します。

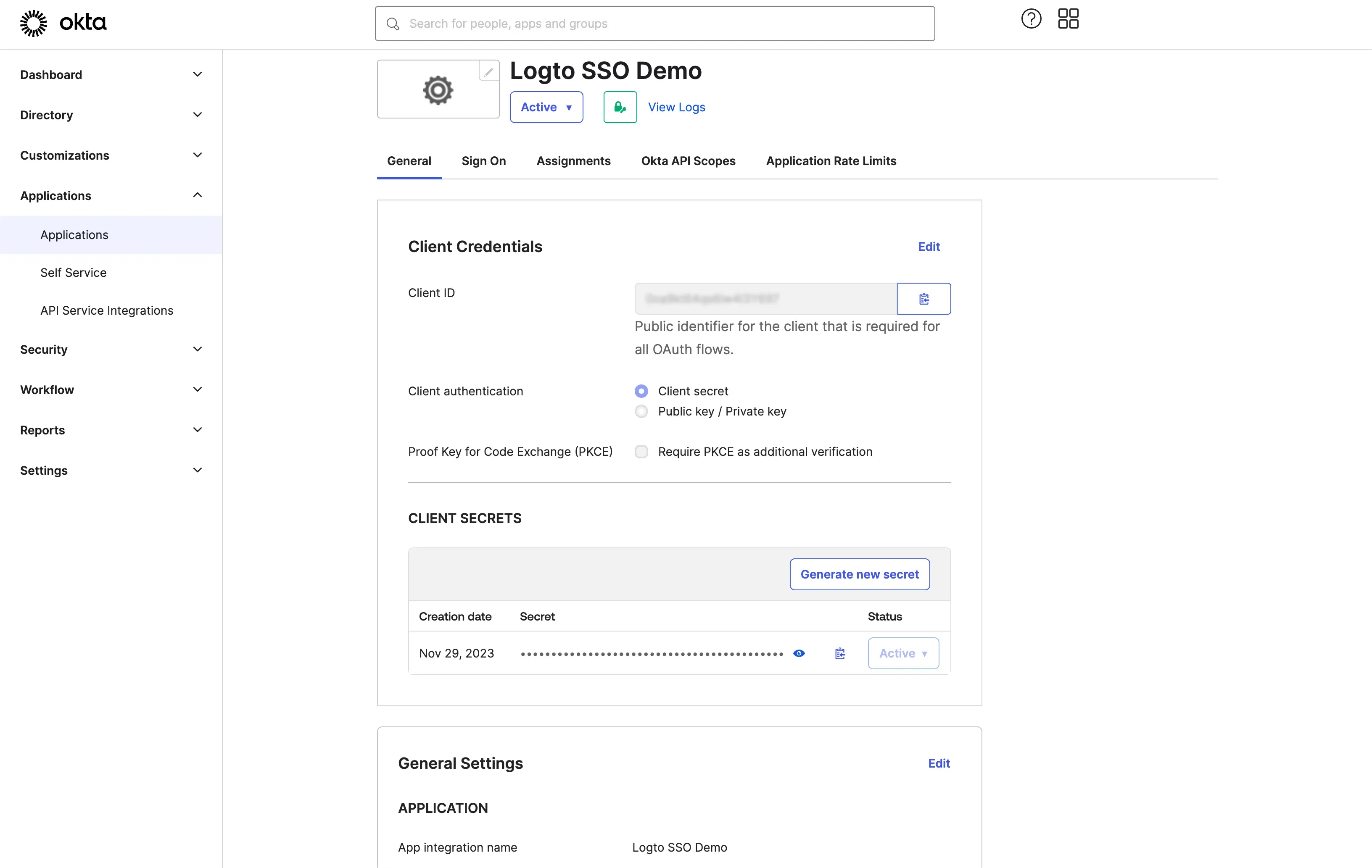

ステップ 3: クライアント資格情報で Logto コネクターを設定する

OIDC アプリケーションの作成に成功すると、アプリケーションの詳細ページにリダイレクトされます。

client ID と client secret をコピーし、Logto SSO コネクターの Connection タブの対応するフィールドに入力します。

Okta ドメインを 発行者 (Issuer) として使用します。例:https://dev-12345678.okta.com。すべてのフィールドに入力したら、Save ボタンをクリックしてコネクター設定を保存します。

提供した 発行者 (Issuer) リンクが有効であれば、発行者 (Issuer) フィールドの下に Okta IdP 設定の解析された完全なリストが表示されます。

ステップ 4: 追加のスコープ (オプション)

Scope フィールドを使用して、OAuth リクエストに追加のスコープを追加します。これにより、Okta OAuth サーバーからより多くの情報を要求できます。利用可能なスコープの詳細については、 Okta ドキュメント を参照してください。

カスタムスコープ設定に関係なく、Logto は常に openid、profile、および email スコープを IdP に送信します。これは、Logto がユーザーのアイデンティティ情報とメールアドレスを適切に取得できるようにするためです。

ステップ 5: メールドメインを設定し、SSO コネクターを有効にする

Logto のコネクターの SSO 体験 タブで、組織の メールドメイン を提供してください。これにより、SSO コネクターがそのユーザーの認証 (Authentication) 方法として有効になります。

指定されたドメインのメールアドレスを持つユーザーは、唯一の認証 (Authentication) 方法として SSO コネクターを使用するようにリダイレクトされます。

Okta との OIDC 統合の作成に関する詳細については、Create OIDC App Integrations をご確認ください。

Save your configuration

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、Okta enterprise SSO コネクターが利用可能になります。

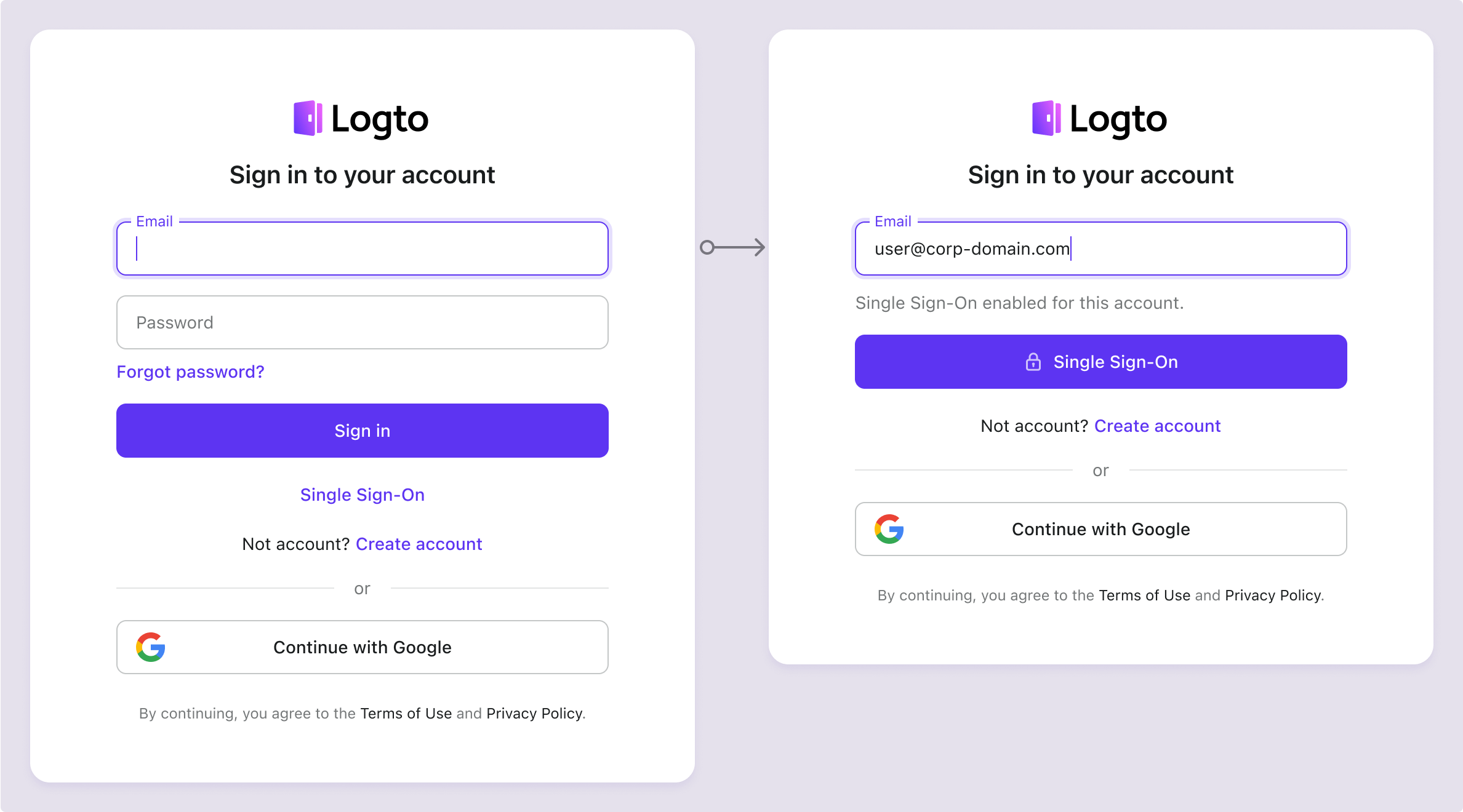

Enable Okta enterprise SSO connector in Sign-in Experience

エンタープライズコネクターを個別に設定する必要はありません。Logto は、ワンクリックでアプリケーションに SSO 統合を簡素化します。

- 移動先: Console > サインイン体験 > サインアップとサインイン。

- 「エンタープライズシングルサインオン (SSO)」トグルを有効にします。

- 変更を保存します。

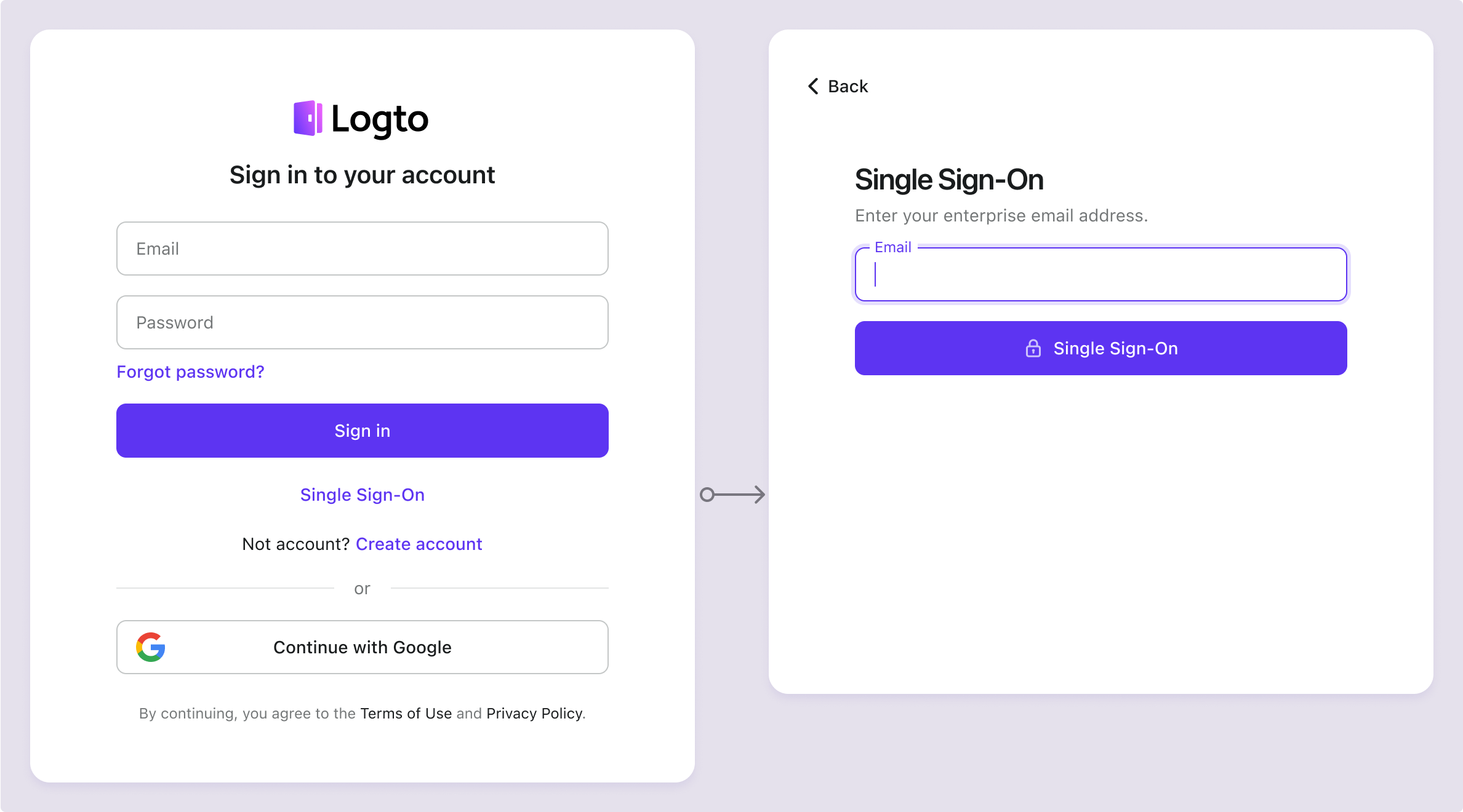

有効にすると、サインインページに「シングルサインオン (SSO)」ボタンが表示されます。SSO が有効なメールドメインを持つエンタープライズユーザーは、エンタープライズアイデンティティプロバイダー (IdP) を使用してサービスにアクセスできます。

SP 主導の SSO や IdP 主導の SSO を含む SSO ユーザー体験について詳しくは、ユーザーフロー: エンタープライズシングルサインオン (SSO) を参照してください。

Testing and Validation

Go アプリに戻ります。これで Okta enterprise SSO を使用してサインインできるはずです。お楽しみください!

Further readings

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。