Protégez votre API Axum avec le contrôle d’accès basé sur les rôles (RBAC) et la validation JWT

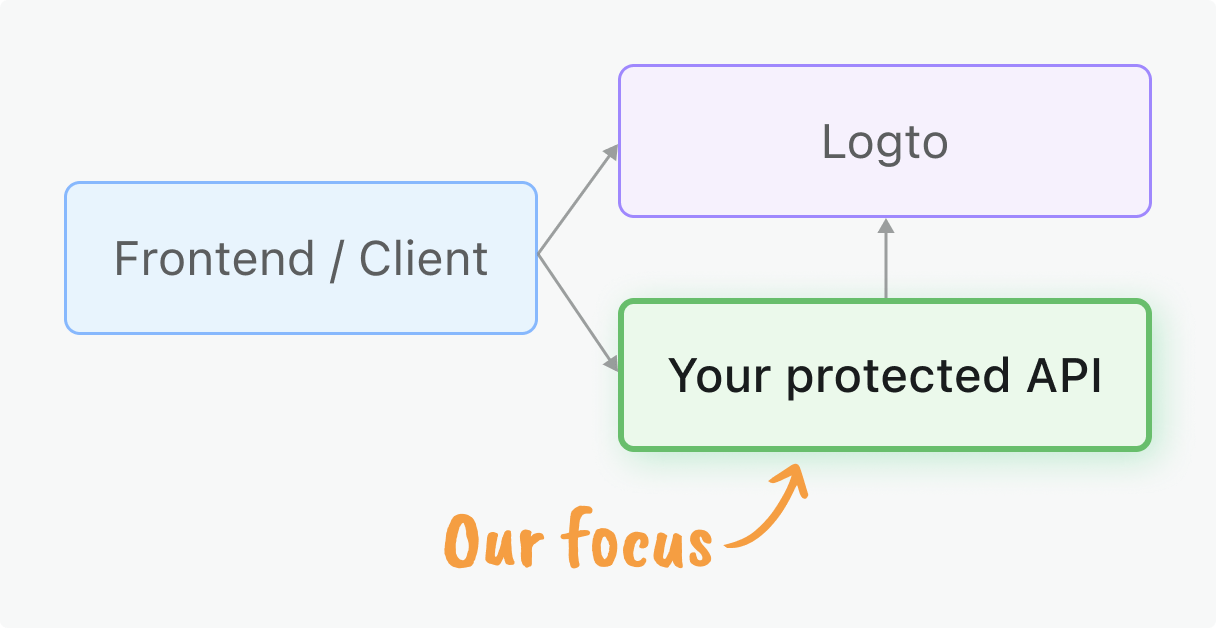

Ce guide vous aidera à implémenter l'autorisation pour sécuriser vos APIs Axum en utilisant le contrôle d’accès basé sur les rôles (RBAC) et les JSON Web Tokens (JWTs) émis par Logto.

Avant de commencer

Vos applications clientes doivent obtenir des jetons d’accès (Access tokens) auprès de Logto. Si vous n'avez pas encore configuré l'intégration côté client, consultez nos Démarrages rapides pour React, Vue, Angular ou d'autres frameworks clients, ou consultez notre Guide machine à machine pour l'accès serveur à serveur.

Ce guide se concentre sur la validation côté serveur de ces jetons dans votre application Axum.

Ce que vous allez apprendre

- Validation JWT : Apprenez à valider les jetons d’accès (Access tokens) et à extraire les informations d’authentification (Authentication)

- Implémentation de middleware : Créez un middleware réutilisable pour la protection de votre API

- Modèles de permissions : Comprenez et implémentez différents schémas d’autorisation (Authorization) :

- Ressources API globales pour les points de terminaison à l’échelle de l’application

- Permissions d’organisation pour le contrôle des fonctionnalités spécifiques à un locataire

- Ressources API au niveau de l’organisation pour l’accès aux données multi-locataires

- Intégration RBAC : Appliquez des permissions et des portées (Scopes) basées sur les rôles (Roles) dans vos points de terminaison API

Prérequis

- Dernière version stable de Rust installée

- Compréhension de base de Axum et du développement d’API web

- Une application Logto configurée (voir Démarrages rapides si besoin)

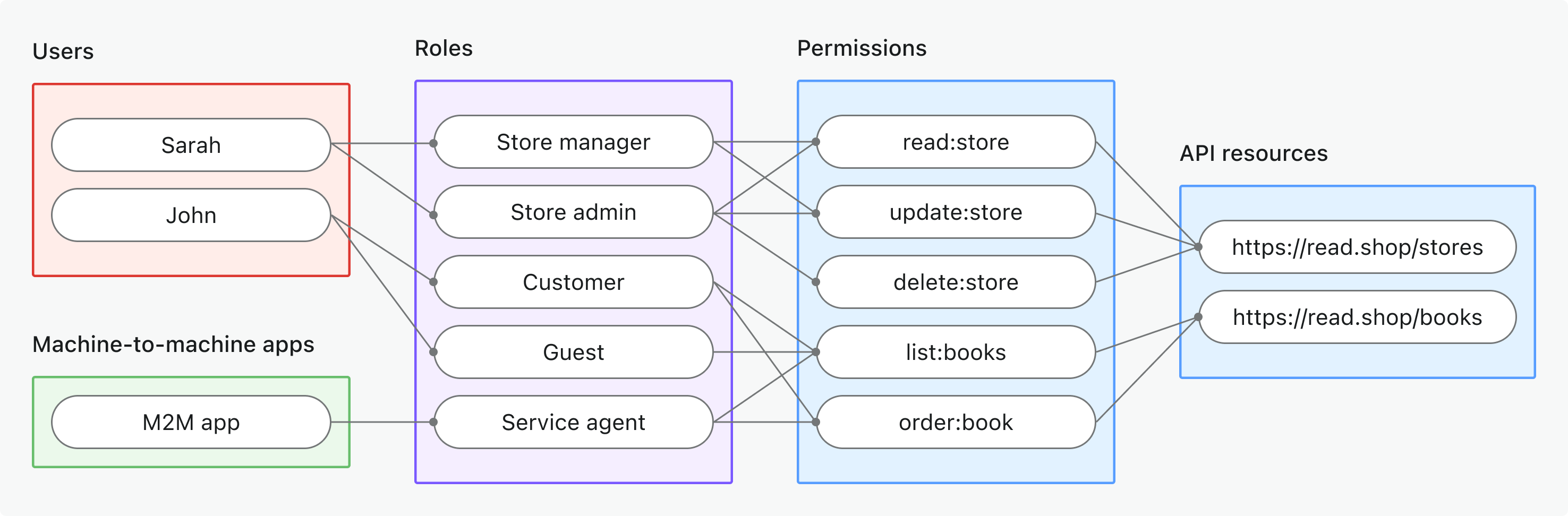

Aperçu des modèles de permission

Avant de mettre en place une protection, choisissez le modèle de permission qui correspond à l’architecture de votre application. Cela s’aligne avec les trois principaux scénarios d’autorisation de Logto :

- Ressources API globales

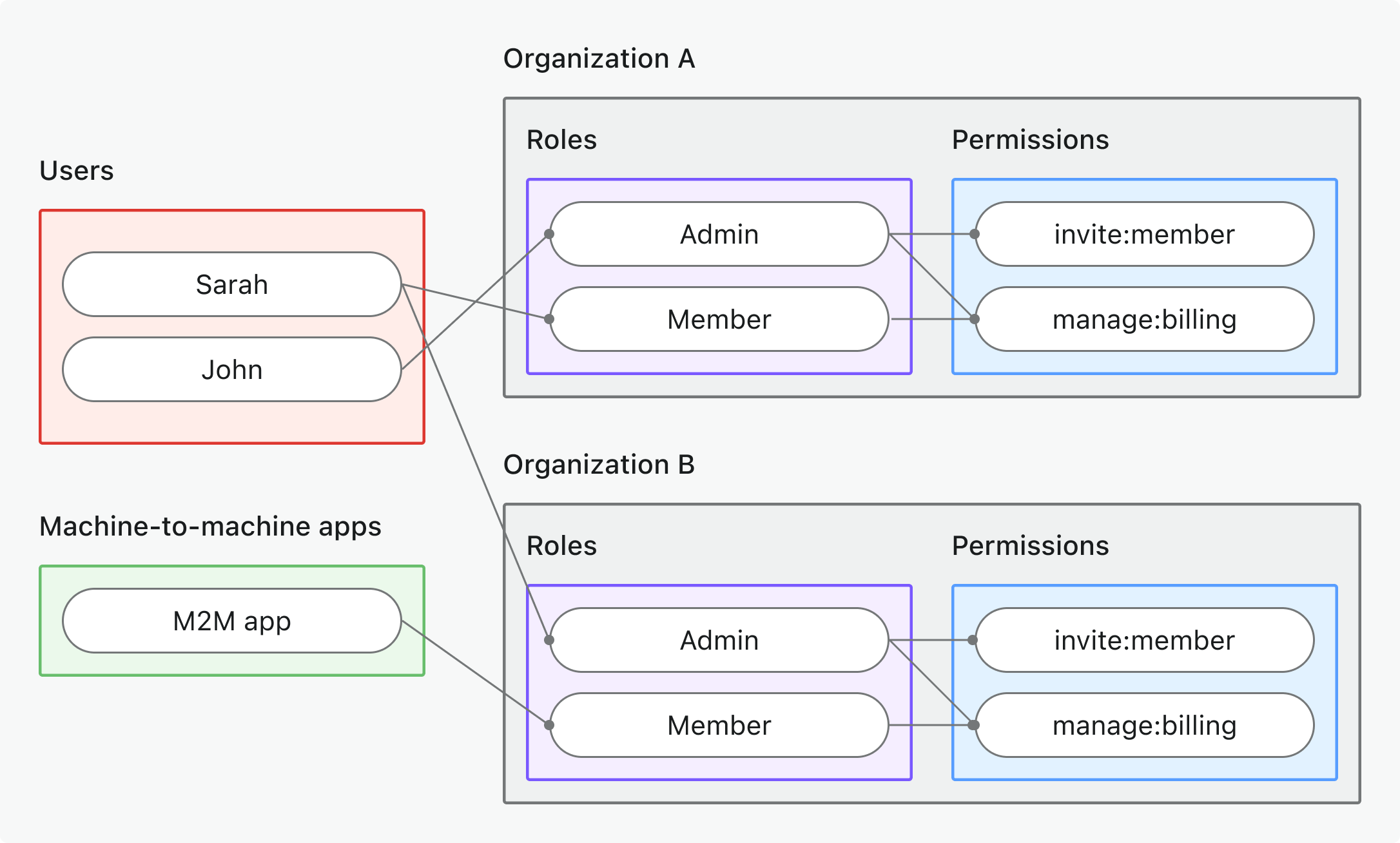

- Permissions d’organisation (hors API)

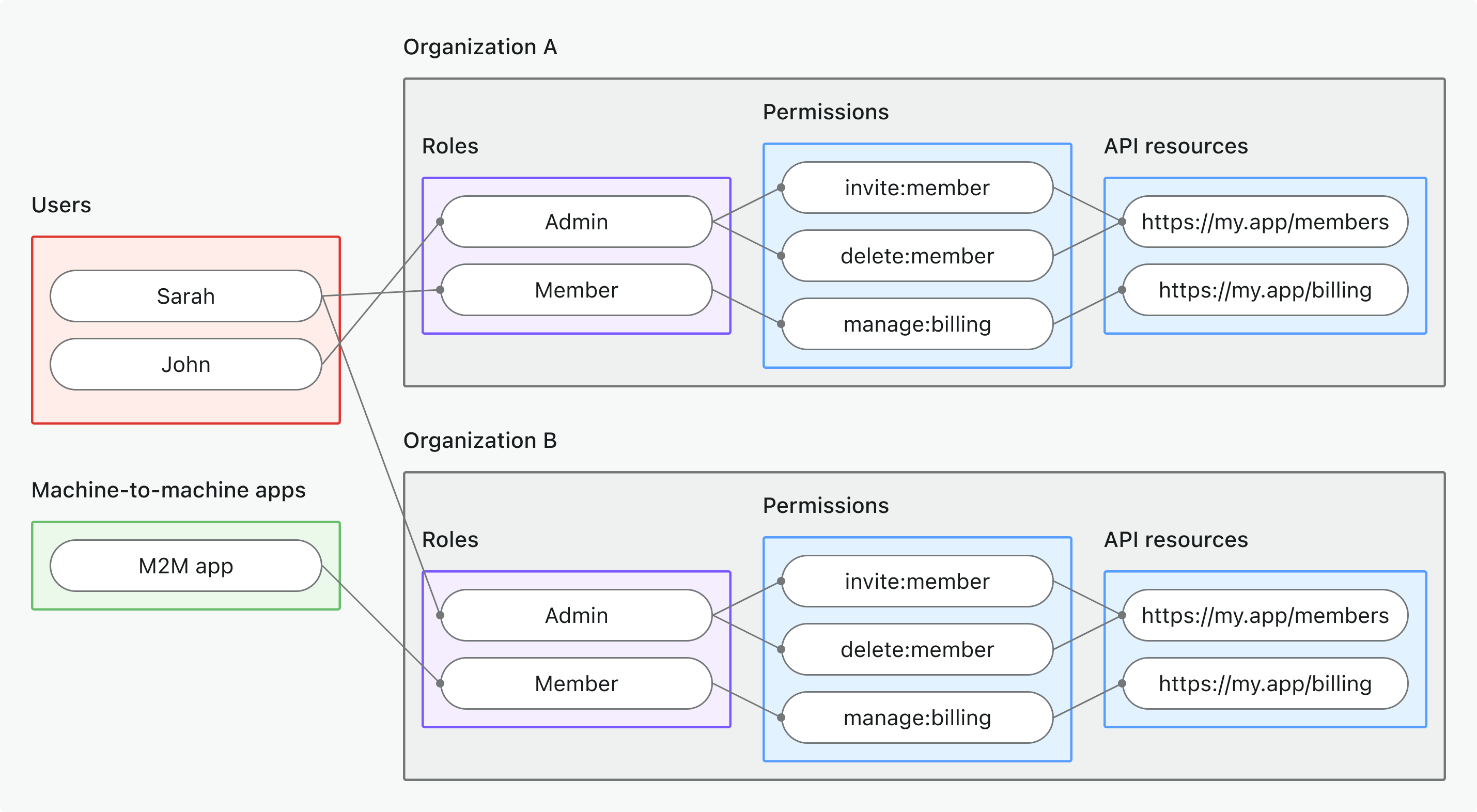

- Ressources API au niveau de l’organisation

- Cas d’utilisation : Protéger les ressources API partagées à travers toute votre application (non spécifiques à une organisation)

- Type de jeton : Jeton d’accès (Access token) avec audience globale

- Exemples : APIs publiques, services principaux du produit, points de terminaison d’administration

- Idéal pour : Produits SaaS avec des APIs utilisées par tous les clients, microservices sans isolation de locataire

- En savoir plus : Protéger les ressources API globales

- Cas d’utilisation : Contrôler les actions spécifiques à l’organisation, les fonctionnalités de l’interface ou la logique métier (hors APIs)

- Type de jeton : Jeton d’organisation (Organization token) avec audience spécifique à l’organisation

- Exemples : Limitation de fonctionnalités, permissions du tableau de bord, contrôle d’invitation des membres

- Idéal pour : SaaS multi-locataires avec des fonctionnalités et des flux de travail propres à chaque organisation

- En savoir plus : Protéger les permissions d’organisation (hors API)

- Cas d’utilisation : Protéger les ressources API accessibles dans le contexte d’une organisation spécifique

- Type de jeton : Jeton d’organisation (Organization token) avec audience de ressource API + contexte d’organisation

- Exemples : APIs multi-locataires, points de terminaison de données à portée d’organisation, microservices spécifiques au locataire

- Idéal pour : SaaS multi-locataires où les données API sont limitées à l’organisation

- En savoir plus : Protéger les ressources API au niveau de l’organisation

💡 Choisissez votre modèle avant de continuer – la mise en œuvre fera référence à l’approche choisie tout au long de ce guide.

Étapes de préparation rapide

Configurer les ressources & permissions Logto

- Ressources API globales

- Permissions d'organisation (hors API)

- Ressources API au niveau de l'organisation

- Créer une ressource API : Rendez-vous sur Console → Ressources API et enregistrez votre API (par exemple,

https://api.votreapp.com) - Définir les permissions : Ajoutez des portées comme

read:products,write:orders– voir Définir des ressources API avec des permissions - Créer des rôles globaux : Rendez-vous sur Console → Rôles et créez des rôles qui incluent vos permissions API – voir Configurer des rôles globaux

- Attribuer des rôles : Attribuez des rôles aux utilisateurs ou applications M2M qui ont besoin d'accéder à l'API

- Définir les permissions d'organisation : Créez des permissions d'organisation hors API comme

invite:member,manage:billingdans le modèle d'organisation - Configurer les rôles d'organisation : Configurez le modèle d'organisation avec des rôles spécifiques à l'organisation et attribuez-leur des permissions

- Attribuer des rôles d'organisation : Attribuez des utilisateurs aux rôles d'organisation dans chaque contexte d'organisation

- Créer une ressource API : Enregistrez votre ressource API comme ci-dessus, mais elle sera utilisée dans le contexte d'organisation

- Définir les permissions : Ajoutez des portées comme

read:data,write:settingsqui sont limitées au contexte d'organisation - Configurer le modèle d'organisation : Configurez des rôles d'organisation qui incluent les permissions de votre ressource API

- Attribuer des rôles d'organisation : Attribuez des utilisateurs ou applications M2M à des rôles d'organisation qui incluent des permissions API

- Configuration multi-locataire : Assurez-vous que votre API peut gérer les données et la validation à l'échelle de l'organisation

Commencez avec notre guide du contrôle d’accès basé sur les rôles (RBAC) pour des instructions d'installation étape par étape.

Mettez à jour votre application cliente

Demandez les portées appropriées dans votre client :

- Authentification utilisateur : Mettez à jour votre application → pour demander les portées de votre API et/ou le contexte d'organisation

- Machine à machine : Configurer les portées M2M → pour l'accès serveur à serveur

Le processus consiste généralement à mettre à jour la configuration de votre client pour inclure un ou plusieurs des éléments suivants :

- Paramètre

scopedans les flux OAuth - Paramètre

resourcepour l'accès à la ressource API organization_idpour le contexte d'organisation

Assurez-vous que l'utilisateur ou l'application M2M que vous testez s'est vu attribuer les rôles ou rôles d'organisation appropriés incluant les permissions nécessaires pour votre API.

Initialiser votre projet API

Pour initialiser un nouveau projet Axum, créez un répertoire et mettez en place la structure de base :

cargo new your-api-name

cd your-api-name

Ajoutez les dépendances Axum à votre Cargo.toml :

[dependencies]

axum = "0.7"

tokio = { version = "1.0", features = ["full"] }

tower = "0.4"

serde = { version = "1.0", features = ["derive"] }

serde_json = "1.0"

Créez une application Axum basique :

use axum::{

response::Json,

routing::get,

Router,

};

use serde_json::{json, Value};

#[tokio::main]

async fn main() {

let app = Router::new()

.route("/", get(hello_handler));

let listener = tokio::net::TcpListener::bind("0.0.0.0:3000").await.unwrap();

axum::serve(listener, app).await.unwrap();

}

async fn hello_handler() -> Json<Value> {

Json(json!({ "message": "Hello from Axum" }))

}

Démarrez le serveur de développement :

cargo run

Consultez la documentation Axum pour plus de détails sur la configuration des routes, des middlewares et d'autres fonctionnalités.

Initialiser les constantes et utilitaires

Définissez les constantes et utilitaires nécessaires dans votre code pour gérer l’extraction et la validation du jeton. Une requête valide doit inclure un en-tête Authorization sous la forme Bearer <jeton d’accès (access token)>.

use serde::{Deserialize, Serialize};

use std::fmt;

pub const JWKS_URI: &str = "https://your-tenant.logto.app/oidc/jwks";

pub const ISSUER: &str = "https://your-tenant.logto.app/oidc";

#[derive(Debug, Clone, Serialize, Deserialize)]

pub struct AuthInfo {

pub sub: String,

pub client_id: Option<String>,

pub organization_id: Option<String>,

pub scopes: Vec<String>,

pub audience: Vec<String>,

}

impl AuthInfo {

pub fn new(

sub: String,

client_id: Option<String>,

organization_id: Option<String>,

scopes: Vec<String>,

audience: Vec<String>,

) -> Self {

Self {

sub,

client_id,

organization_id,

scopes,

audience,

}

}

}

#[derive(Debug)]

pub struct AuthorizationError {

pub message: String,

pub status_code: u16,

}

impl AuthorizationError {

pub fn new(message: impl Into<String>) -> Self {

Self {

message: message.into(),

status_code: 403,

}

}

pub fn with_status(message: impl Into<String>, status_code: u16) -> Self {

Self {

message: message.into(),

status_code,

}

}

}

impl fmt::Display for AuthorizationError {

fn fmt(&self, f: &mut fmt::Formatter<'_>) -> fmt::Result {

write!(f, "{}", self.message)

}

}

impl std::error::Error for AuthorizationError {}

pub fn extract_bearer_token(authorization: Option<&str>) -> Result<&str, AuthorizationError> {

let auth_header = authorization.ok_or_else(|| {

AuthorizationError::with_status("Le header Authorization est manquant", 401)

})?;

if !auth_header.starts_with("Bearer ") {

return Err(AuthorizationError::with_status(

"Le header Authorization doit commencer par \"Bearer \"",

401,

));

}

Ok(&auth_header[7..]) // Supprime le préfixe 'Bearer '

}

Récupérer les informations sur votre tenant Logto

Vous aurez besoin des valeurs suivantes pour valider les jetons émis par Logto :

- URI JSON Web Key Set (JWKS) : L’URL vers les clés publiques de Logto, utilisée pour vérifier les signatures JWT.

- Émetteur (Issuer) : La valeur attendue de l’émetteur (l’URL OIDC de Logto).

Commencez par trouver l’endpoint de votre tenant Logto. Vous pouvez le trouver à différents endroits :

- Dans la Console Logto, sous Paramètres → Domaines.

- Dans les paramètres de toute application que vous avez configurée dans Logto, Paramètres → Endpoints & Credentials.

Récupérer depuis l’endpoint de découverte OpenID Connect

Ces valeurs peuvent être récupérées depuis l’endpoint de découverte OpenID Connect de Logto :

https://<your-logto-endpoint>/oidc/.well-known/openid-configuration

Voici un exemple de réponse (autres champs omis pour plus de clarté) :

{

"jwks_uri": "https://your-tenant.logto.app/oidc/jwks",

"issuer": "https://your-tenant.logto.app/oidc"

}

Codage en dur dans votre code (non recommandé)

Puisque Logto ne permet pas de personnaliser l’URI JWKS ou l’émetteur (Issuer), vous pouvez coder ces valeurs en dur dans votre code. Cependant, cela n’est pas recommandé pour les applications en production, car cela peut augmenter la charge de maintenance si une configuration change à l’avenir.

- URI JWKS :

https://<your-logto-endpoint>/oidc/jwks - Émetteur (Issuer) :

https://<your-logto-endpoint>/oidc

Valider le jeton et les permissions

Après avoir extrait le jeton et récupéré la configuration OIDC, validez les éléments suivants :

- Signature : Le JWT doit être valide et signé par Logto (via JWKS).

- Émetteur (Issuer) : Doit correspondre à l’émetteur de votre tenant Logto.

- Audience (Audience) : Doit correspondre à l’indicateur de ressource de l’API enregistré dans Logto, ou au contexte d’organisation si applicable.

- Expiration : Le jeton ne doit pas être expiré.

- Permissions (Portées / scopes) : Le jeton doit inclure les portées requises pour votre API / action. Les portées sont des chaînes séparées par des espaces dans la revendication

scope. - Contexte d’organisation : Si vous protégez des ressources API au niveau organisation, validez la revendication

organization_id.

Consultez JSON Web Token pour en savoir plus sur la structure et les revendications des JWT.

À vérifier selon chaque modèle de permission

- Ressources API globales

- Permissions d'organisation (hors API)

- Ressources API au niveau organisation

- Revendication Audience (

aud) : Indicateur de ressource API - Revendication Organisation (

organization_id) : Non présent - Portées (permissions) à vérifier (

scope) : Permissions de ressource API

- Revendication Audience (

aud) :urn:logto:organization:<id>(le contexte d'organisation est dansaud) - Revendication Organisation (

organization_id) : Non présent - Portées (permissions) à vérifier (

scope) : Permissions d'organisation

- Revendication Audience (

aud) : Indicateur de ressource API - Revendication Organisation (

organization_id) : ID de l'organisation (doit correspondre à la requête) - Portées (permissions) à vérifier (

scope) : Permissions de ressource API

Pour les permissions d’organisation hors API, le contexte d’organisation est représenté par la

revendication aud (par exemple, urn:logto:organization:abc123). La revendication

organization_id n’est présente que pour les jetons de ressource API au niveau organisation.

Validez toujours à la fois les permissions (portées / scopes) et le contexte (audience, organisation) pour sécuriser les API multi-tenant.

Ajouter la logique de validation

Nous utilisons jsonwebtoken pour valider les JWT. Ajoutez les dépendances requises à votre Cargo.toml :

[dependencies]

jsonwebtoken = "9.0"

serde = { version = "1.0", features = ["derive"] }

serde_json = "1.0"

reqwest = { version = "0.11", features = ["json"] }

tokio = { version = "1.0", features = ["full"] }

Commencez par ajouter ces utilitaires partagés pour gérer la validation des JWT :

use crate::{AuthInfo, AuthorizationError, ISSUER, JWKS_URI};

use jsonwebtoken::{decode, decode_header, Algorithm, DecodingKey, Validation};

use serde_json::Value;

use std::collections::HashMap;

pub struct JwtValidator {

jwks: HashMap<String, DecodingKey>,

}

impl JwtValidator {

pub async fn new() -> Result<Self, AuthorizationError> {

let jwks = Self::fetch_jwks().await?;

Ok(Self { jwks })

}

async fn fetch_jwks() -> Result<HashMap<String, DecodingKey>, AuthorizationError> {

let response = reqwest::get(JWKS_URI).await.map_err(|e| {

AuthorizationError::with_status(format!("Failed to fetch JWKS: {}", e), 401)

})?;

let jwks: Value = response.json().await.map_err(|e| {

AuthorizationError::with_status(format!("Failed to parse JWKS: {}", e), 401)

})?;

let mut keys = HashMap::new();

if let Some(keys_array) = jwks["keys"].as_array() {

for key in keys_array {

if let (Some(kid), Some(kty), Some(n), Some(e)) = (

key["kid"].as_str(),

key["kty"].as_str(),

key["n"].as_str(),

key["e"].as_str(),

) {

if kty == "RSA" {

if let Ok(decoding_key) = DecodingKey::from_rsa_components(n, e) {

keys.insert(kid.to_string(), decoding_key);

}

}

}

}

}

if keys.is_empty() {

return Err(AuthorizationError::with_status("No valid keys found in JWKS", 401));

}

Ok(keys)

}

pub fn validate_jwt(&self, token: &str) -> Result<AuthInfo, AuthorizationError> {

let header = decode_header(token).map_err(|e| {

AuthorizationError::with_status(format!("Invalid token header: {}", e), 401)

})?;

let kid = header.kid.ok_or_else(|| {

AuthorizationError::with_status("Token missing kid claim", 401)

})?;

let key = self.jwks.get(&kid).ok_or_else(|| {

AuthorizationError::with_status("Unknown key ID", 401)

})?;

let mut validation = Validation::new(Algorithm::RS256);

validation.set_issuer(&[ISSUER]);

validation.validate_aud = false; // Nous vérifierons l'audience manuellement

let token_data = decode::<Value>(token, key, &validation).map_err(|e| {

AuthorizationError::with_status(format!("Invalid token: {}", e), 401)

})?;

let claims = token_data.claims;

self.verify_payload(&claims)?;

Ok(self.create_auth_info(claims))

}

fn verify_payload(&self, claims: &Value) -> Result<(), AuthorizationError> {

// Implémentez ici votre logique de vérification basée sur le modèle de permission

// Ceci sera détaillé dans la section sur les modèles de permission ci-dessous

Ok(())

}

fn create_auth_info(&self, claims: Value) -> AuthInfo {

let scopes = claims["scope"]

.as_str()

.map(|s| s.split(' ').map(|s| s.to_string()).collect())

.unwrap_or_default();

let audience = match &claims["aud"] {

Value::Array(arr) => arr.iter().filter_map(|v| v.as_str().map(|s| s.to_string())).collect(),

Value::String(s) => vec![s.clone()],

_ => vec![],

};

AuthInfo::new(

claims["sub"].as_str().unwrap_or_default().to_string(),

claims["client_id"].as_str().map(|s| s.to_string()),

claims["organization_id"].as_str().map(|s| s.to_string()),

scopes,

audience,

)

}

}

Ensuite, implémentez le middleware pour vérifier le jeton d’accès (Access token) :

use crate::{AuthInfo, AuthorizationError, extract_bearer_token};

use crate::jwt_validator::JwtValidator;

use axum::{

extract::Request,

http::{HeaderMap, StatusCode},

middleware::Next,

response::{IntoResponse, Response},

Extension, Json,

};

use serde_json::json;

use std::sync::Arc;

// Middleware JWT pour la vérification de l'autorisation (Authorization)

pub async fn jwt_middleware(

Extension(validator): Extension<Arc<JwtValidator>>,

headers: HeaderMap,

mut request: Request,

next: Next,

) -> Result<Response, AuthorizationError> {

let authorization = headers

.get("authorization")

.and_then(|h| h.to_str().ok());

let token = extract_bearer_token(authorization)?;

let auth_info = validator.validate_jwt(token)?;

// Stocker les informations d'authentification (Authentication) dans les extensions de la requête pour un usage générique

request.extensions_mut().insert(auth_info);

Ok(next.run(request).await)

}

impl IntoResponse for AuthorizationError {

fn into_response(self) -> Response {

let status = StatusCode::from_u16(self.status_code).unwrap_or(StatusCode::FORBIDDEN);

(status, Json(json!({ "error": self.message }))).into_response()

}

}

Selon votre modèle de permission, implémentez la logique de vérification appropriée dans JwtValidator :

- Ressources API globales

- Permissions d’organisation (hors API)

- Ressources API au niveau de l’organisation

fn verify_payload(&self, claims: &Value) -> Result<(), AuthorizationError> {

// Vérifiez que la revendication d'audience correspond à votre indicateur de ressource API

let audiences = match &claims["aud"] {

Value::Array(arr) => arr.iter().filter_map(|v| v.as_str()).collect::<Vec<_>>(),

Value::String(s) => vec![s.as_str()],

_ => vec![],

};

if !audiences.contains(&"https://your-api-resource-indicator") {

return Err(AuthorizationError::new("Invalid audience"));

}

// Vérifiez les portées requises pour les ressources API globales

let required_scopes = vec!["api:read", "api:write"]; // Remplacez par vos portées requises

let scopes = claims["scope"]

.as_str()

.map(|s| s.split(' ').collect::<Vec<_>>())

.unwrap_or_default();

for required_scope in &required_scopes {

if !scopes.contains(required_scope) {

return Err(AuthorizationError::new("Insufficient scope"));

}

}

Ok(())

}

fn verify_payload(&self, claims: &Value) -> Result<(), AuthorizationError> {

// Vérifiez que la revendication d'audience correspond au format d'organisation

let audiences = match &claims["aud"] {

Value::Array(arr) => arr.iter().filter_map(|v| v.as_str()).collect::<Vec<_>>(),

Value::String(s) => vec![s.as_str()],

_ => vec![],

};

let has_org_audience = audiences.iter().any(|aud| aud.starts_with("urn:logto:organization:"));

if !has_org_audience {

return Err(AuthorizationError::new("Invalid audience for organization permissions"));

}

// Vérifiez que l’ID d’organisation correspond au contexte (vous devrez peut-être l’extraire du contexte de la requête)

let expected_org_id = "your-organization-id"; // À extraire du contexte de la requête

let expected_aud = format!("urn:logto:organization:{}", expected_org_id);

if !audiences.contains(&expected_aud.as_str()) {

return Err(AuthorizationError::new("Organization ID mismatch"));

}

// Vérifiez les portées requises pour l’organisation

let required_scopes = vec!["invite:users", "manage:settings"]; // Remplacez par vos portées requises

let scopes = claims["scope"]

.as_str()

.map(|s| s.split(' ').collect::<Vec<_>>())

.unwrap_or_default();

for required_scope in &required_scopes {

if !scopes.contains(required_scope) {

return Err(AuthorizationError::new("Insufficient organization scope"));

}

}

Ok(())

}

fn verify_payload(&self, claims: &Value) -> Result<(), AuthorizationError> {

// Vérifiez que la revendication d'audience correspond à votre indicateur de ressource API

let audiences = match &claims["aud"] {

Value::Array(arr) => arr.iter().filter_map(|v| v.as_str()).collect::<Vec<_>>(),

Value::String(s) => vec![s.as_str()],

_ => vec![],

};

if !audiences.contains(&"https://your-api-resource-indicator") {

return Err(AuthorizationError::new("Invalid audience for organization-level API resources"));

}

// Vérifiez que l’ID d’organisation correspond au contexte (vous devrez peut-être l’extraire du contexte de la requête)

let expected_org_id = "your-organization-id"; // À extraire du contexte de la requête

let org_id = claims["organization_id"].as_str().unwrap_or_default();

if expected_org_id != org_id {

return Err(AuthorizationError::new("Organization ID mismatch"));

}

// Vérifiez les portées requises pour les ressources API au niveau de l’organisation

let required_scopes = vec!["api:read", "api:write"]; // Remplacez par vos portées requises

let scopes = claims["scope"]

.as_str()

.map(|s| s.split(' ').collect::<Vec<_>>())

.unwrap_or_default();

for required_scope in &required_scopes {

if !scopes.contains(required_scope) {

return Err(AuthorizationError::new("Insufficient organization-level API scopes"));

}

}

Ok(())

}

Appliquer le middleware à votre API

Appliquez maintenant le middleware à vos routes API protégées.

use axum::{

extract::Extension,

http::StatusCode,

middleware,

response::Json,

routing::get,

Router,

};

use serde_json::{json, Value};

use std::sync::Arc;

use tower_http::cors::CorsLayer;

mod lib;

mod jwt_validator;

mod middleware as jwt_middleware;

use lib::AuthInfo;

use jwt_validator::JwtValidator;

#[tokio::main]

async fn main() {

let validator = Arc::new(JwtValidator::new().await.expect("Échec de l'initialisation du validateur JWT"));

let app = Router::new()

.route("/api/protected", get(protected_handler))

.layer(middleware::from_fn(jwt_middleware::jwt_middleware))

.layer(Extension(validator))

.layer(CorsLayer::permissive());

let listener = tokio::net::TcpListener::bind("0.0.0.0:3000").await.unwrap();

axum::serve(listener, app).await.unwrap();

}

async fn protected_handler(Extension(auth): Extension<AuthInfo>) -> Json<Value> {

// Accédez directement aux informations d'authentification depuis Extension

Json(json!({ "auth": auth }))

}

Tester votre API protégée

Obtenir des jetons d’accès (Access tokens)

Depuis votre application cliente :

Si vous avez configuré une intégration client, votre application peut obtenir automatiquement les jetons. Extrayez le jeton d’accès (access token) et utilisez-le dans les requêtes API.

Pour tester avec curl / Postman :

-

Jetons utilisateur : Utilisez les outils développeur de votre application cliente pour copier le jeton d’accès depuis le localStorage ou l’onglet réseau.

-

Jetons machine à machine : Utilisez le flux d’identifiants client (client credentials flow). Voici un exemple non normatif utilisant curl :

curl -X POST https://your-tenant.logto.app/oidc/token \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "grant_type=client_credentials" \

-d "client_id=your-m2m-client-id" \

-d "client_secret=your-m2m-client-secret" \

-d "resource=https://your-api-resource-indicator" \

-d "scope=api:read api:write"Vous devrez peut-être ajuster les paramètres

resourceetscopeselon votre ressource API (API resource) et vos permissions ; un paramètreorganization_idpeut également être requis si votre API est liée à une organisation.

Besoin d’inspecter le contenu du jeton ? Utilisez notre décodificateur JWT pour décoder et vérifier vos JWT.

Tester les points de terminaison protégés

Requête avec jeton valide

curl -H "Authorization: Bearer eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9..." \

http://localhost:3000/api/protected

Réponse attendue :

{

"auth": {

"sub": "user123",

"clientId": "app456",

"organizationId": "org789",

"scopes": ["api:read", "api:write"],

"audience": ["https://your-api-resource-indicator"]

}

}

Jeton manquant

curl http://localhost:3000/api/protected

Réponse attendue (401) :

{

"error": "Authorization header is missing"

}

Jeton invalide

curl -H "Authorization: Bearer invalid-token" \

http://localhost:3000/api/protected

Réponse attendue (401) :

{

"error": "Invalid token"

}

Tests spécifiques au modèle de permission

- Ressources API globales

- Permissions d’organisation (hors API)

- Ressources API au niveau organisation

Scénarios de test pour les API protégées par des portées globales :

- Portées valides : Testez avec des jetons qui incluent les portées API requises (par exemple,

api:read,api:write) - Portées manquantes : Attendez-vous à une réponse 403 Interdit si le jeton ne contient pas les portées requises

- Audience incorrecte : Attendez-vous à une réponse 403 Interdit si l’audience ne correspond pas à la ressource API

# Jeton sans les portées requises - attendre 403

curl -H "Authorization: Bearer token-without-required-scopes" \

http://localhost:3000/api/protected

Scénarios de test pour le contrôle d’accès spécifique à une organisation :

- Jeton d’organisation valide : Testez avec des jetons qui incluent le bon contexte d’organisation (ID d’organisation et portées)

- Portées manquantes : Attendez-vous à une réponse 403 Interdit si l’utilisateur n’a pas les permissions pour l’action demandée

- Mauvaise organisation : Attendez-vous à une réponse 403 Interdit si l’audience ne correspond pas au contexte d’organisation (

urn:logto:organization:<organization_id>)

# Jeton pour une mauvaise organisation - attendre 403

curl -H "Authorization: Bearer token-for-different-organization" \

http://localhost:3000/api/protected

Scénarios de test combinant la validation de ressource API avec le contexte d’organisation :

- Organisation valide + portées API : Testez avec des jetons ayant à la fois le contexte d’organisation et les portées API requises

- Portées API manquantes : Attendez-vous à une réponse 403 Interdit si le jeton d’organisation ne possède pas les permissions API requises

- Mauvaise organisation : Attendez-vous à une réponse 403 Interdit lors de l’accès à l’API avec un jeton d’une autre organisation

- Audience incorrecte : Attendez-vous à une réponse 403 Interdit si l’audience ne correspond pas à la ressource API au niveau organisation

# Jeton d’organisation sans portées API - attendre 403

curl -H "Authorization: Bearer organization-token-without-api-scopes" \

http://localhost:3000/api/protected

Pour aller plus loin

RBAC en pratique : Mettre en œuvre une autorisation sécurisée pour votre application

Construire une application SaaS multi-locataires : Guide complet de la conception à la mise en œuvre