Logto is an Auth0 alternative designed for modern apps and SaaS products. It offers both Cloud and Open-source services to help you quickly launch your identity and management (IAM) system. Enjoy authentication, authorization, and multi-tenant management all in one.

We recommend starting with a free development tenant on Logto Cloud. This allows you to explore all the features easily.

In this article, we will go through the steps to quickly build the SAML enterprise SSO sign-in experience (user authentication) with Android (Kotlin / Java) and Logto.

Prerequisites

- A running Logto instance. Check out the introduction page to get started.

- Basic knowledge of Android (Kotlin / Java).

- A usable SAML enterprise SSO account.

Create an application in Logto

Logto is based on OpenID Connect (OIDC) authentication and OAuth 2.0 authorization. It supports federated identity management across multiple applications, commonly called Single Sign-On (SSO).

To create your Native app application, simply follow these steps:

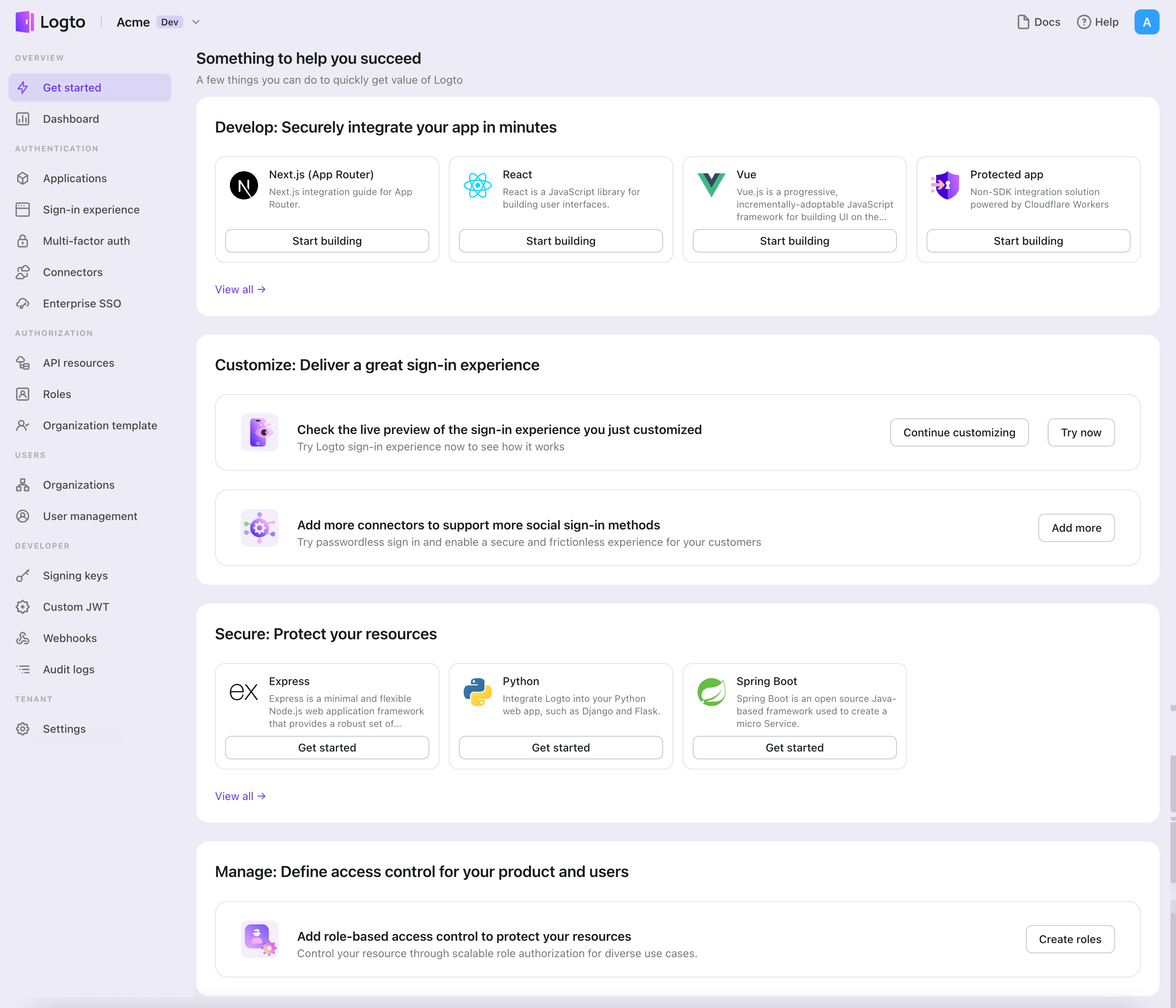

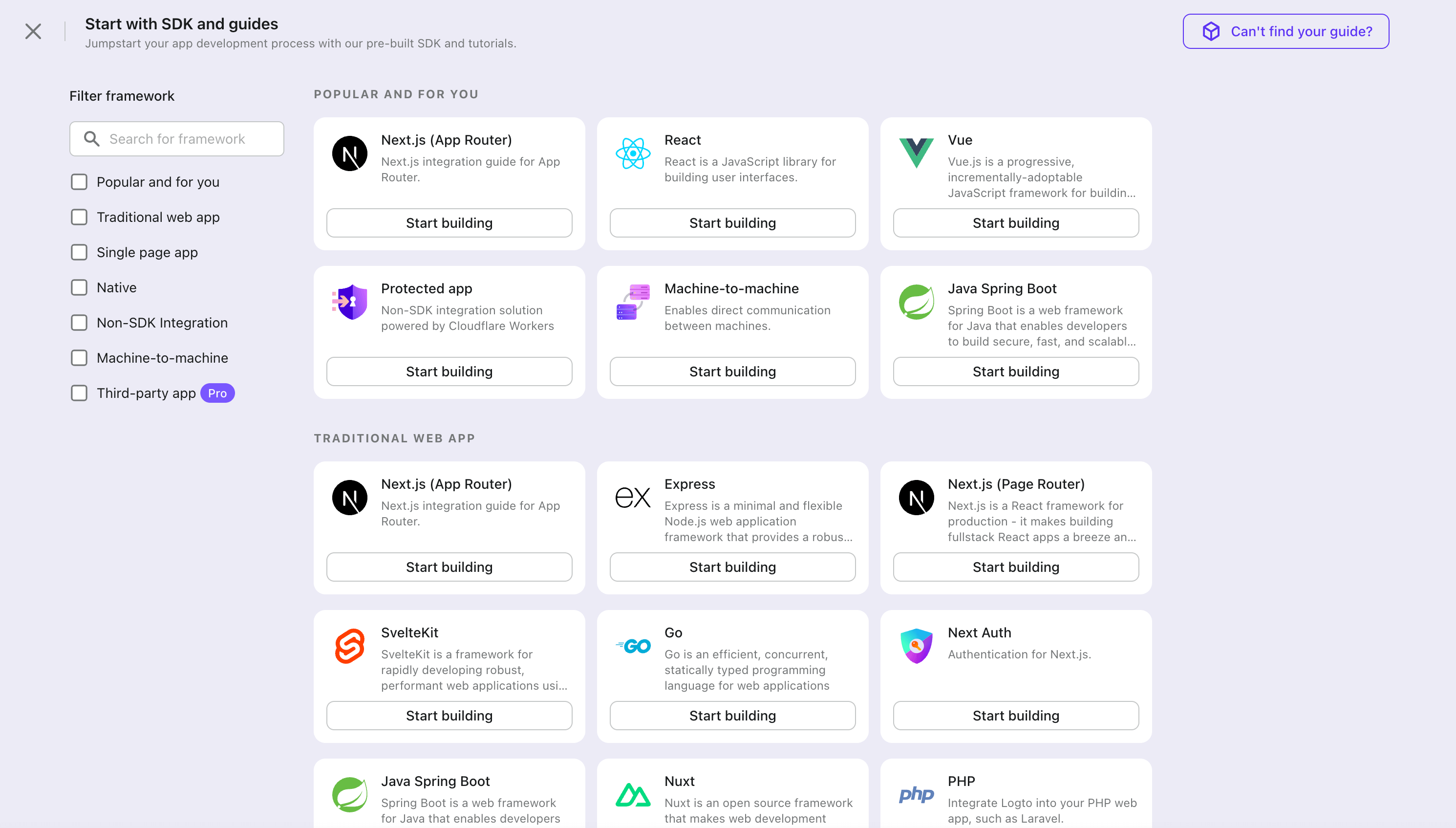

- Open the Logto Console. In the "Get started" section, click the "View all" link to open the application frameworks list. Alternatively, you can navigate to Logto Console > Applications, and click the "Create application" button.

- In the opening modal, click the "Native app" section or filter all the available "Native app" frameworks using the quick filter checkboxes on the left. Click the "Android" framework card to start creating your application.

- Enter the application name, e.g., "Bookstore," and click "Create application".

🎉 Ta-da! You just created your first application in Logto. You'll see a congrats page which includes a detailed integration guide. Follow the guide to see what the experience will be in your application.

Integrate Android with Logto

- The example is based on View system and View Model, but the concepts are the same when using Jetpack Compose.

- The example is written in Kotlin, but the concepts are the same for Java.

- Both Kotlin and Java sample projects are available on our SDK repository.

- The tutorial video is available on our YouTube channel.

Installation

The minimum supported Android API level of Logto Android SDK is level 24.

Before you install Logto Android SDK, ensure mavenCentral() is added to your repository configuration in the Gradle project build file:

dependencyResolutionManagement {

repositories {

mavenCentral()

}

}

Add Logto Android SDK to your dependencies:

- Kotlin

- Groovy

dependencies {

implementation("io.logto.sdk:android:1.1.3")

}

dependencies {

implementation 'io.logto.sdk:android:1.1.3'

}

Since the SDK needs internet access, you need to add the following permission to your AndroidManifest.xml file:

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

xmlns:tools="http://schemas.android.com/tools">

<!-- add internet permission -->

<uses-permission android:name="android.permission.INTERNET" />

<!-- other configurations... -->

</manifest>

Init LogtoClient

Create a LogtoViewModel.kt and init LogtoClient in this view model:

//...with other imports

import io.logto.sdk.android.LogtoClient

import io.logto.sdk.android.type.LogtoConfig

class LogtoViewModel(application: Application) : AndroidViewModel(application) {

private val logtoConfig = LogtoConfig(

endpoint = "<your-logto-endpoint>",

appId = "<your-app-id>",

scopes = null,

resources = null,

usingPersistStorage = true,

)

private val logtoClient = LogtoClient(logtoConfig, application)

companion object {

val Factory: ViewModelProvider.Factory = object : ViewModelProvider.Factory {

@Suppress("UNCHECKED_CAST")

override fun <T : ViewModel> create(

modelClass: Class<T>,

extras: CreationExtras

): T {

// Get the Application object from extras

val application = checkNotNull(extras[APPLICATION_KEY])

return LogtoViewModel(application) as T

}

}

}

}

then, create a LogtoViewModel for your MainActivity.kt:

//...with other imports

class MainActivity : AppCompatActivity() {

private val logtoViewModel: LogtoViewModel by viewModels { LogtoViewModel.Factory }

//...other codes

}

Configure redirect URI

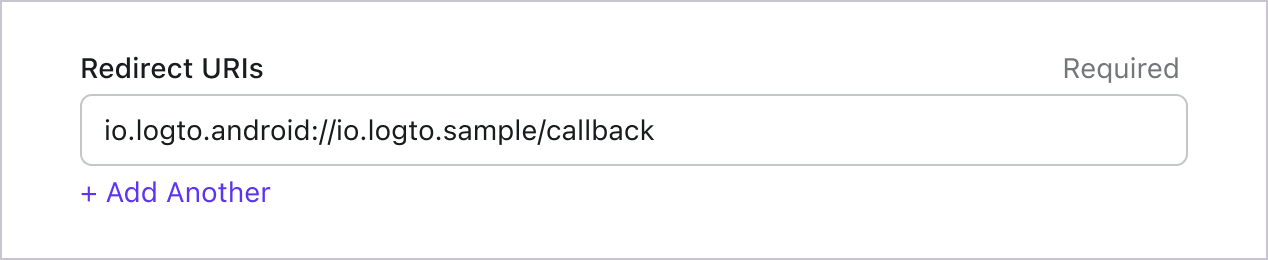

Let's switch to the Application details page of Logto Console. Add a Redirect URI io.logto.android://io.logto.sample/callback and click "Save changes".

Implement sign-in and sign-out

Before calling logtoClient.signIn, make sure you have correctly configured Redirect URI

in Admin Console.

You can use logtoClient.signIn to sign in the user and logtoClient.signOut to sign out the user.

For example, in an Android app:

//...with other imports

class LogtoViewModel(application: Application) : AndroidViewModel(application) {

// ...other codes

// Add a live data to observe the authentication status

private val _authenticated = MutableLiveData(logtoClient.isAuthenticated)

val authenticated: LiveData<Boolean>

get() = _authenticated

fun signIn(context: Activity) {

logtoClient.signIn(context, "io.logto.android://io.logto.sample/callback") { logtoException ->

logtoException?.let { println(it) }

// Update the live data

_authenticated.postValue(logtoClient.isAuthenticated)

}

}

fun signOut() {

logtoClient.signOut { logtoException ->

logtoException?.let { println(it) }

// Update the live data

_authenticated.postValue(logtoClient.isAuthenticated)

}

}

}

Then call the signIn and signOut methods in your activity:

class MainActivity : AppCompatActivity() {

override fun onCreate(savedInstanceState: Bundle?) {

//...other codes

// Assume you have a button with id "sign_in_button" in your layout

val signInButton = findViewById<Button>(R.id.sign_in_button)

signInButton.setOnClickListener {

logtoViewModel.signIn(this)

}

// Assume you have a button with id "sign_out_button" in your layout

val signOutButton = findViewById<Button>(R.id.sign_out_button)

signOutButton.setOnClickListener {

if (logtoViewModel.authenticated) { // Check if the user is authenticated

logtoViewModel.signOut()

}

}

// Observe the authentication status to update the UI

logtoViewModel.authenticated.observe(this) { authenticated ->

if (authenticated) {

// The user is authenticated

signInButton.visibility = View.GONE

signOutButton.visibility = View.VISIBLE

} else {

// The user is not authenticated

signInButton.visibility = View.VISIBLE

signOutButton.visibility = View.GONE

}

}

}

}

Checkpoint: Test your application

Now, you can test your application:

- Run your application, you will see the sign-in button.

- Click the sign-in button, the SDK will init the sign-in process and redirect you to the Logto sign-in page.

- After you signed in, you will be redirected back to your application and see the sign-out button.

- Click the sign-out button to clear token storage and sign out.

Add SAML enterprise SSO connector

To simplify access management and gain enterprise-level safeguards for your big clients, connect with Android as a federated identity provider. The Logto enterprise SSO connector helps you establish this connection in minutes by allowing several parameter inputs.

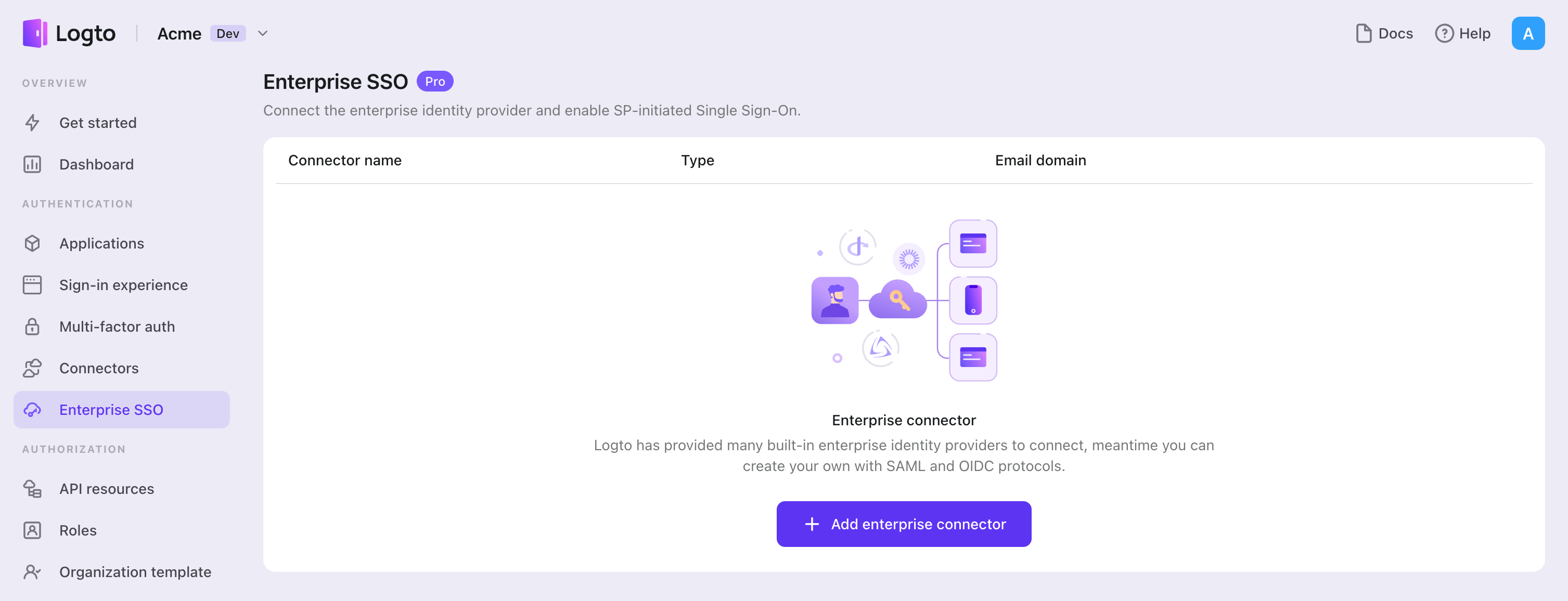

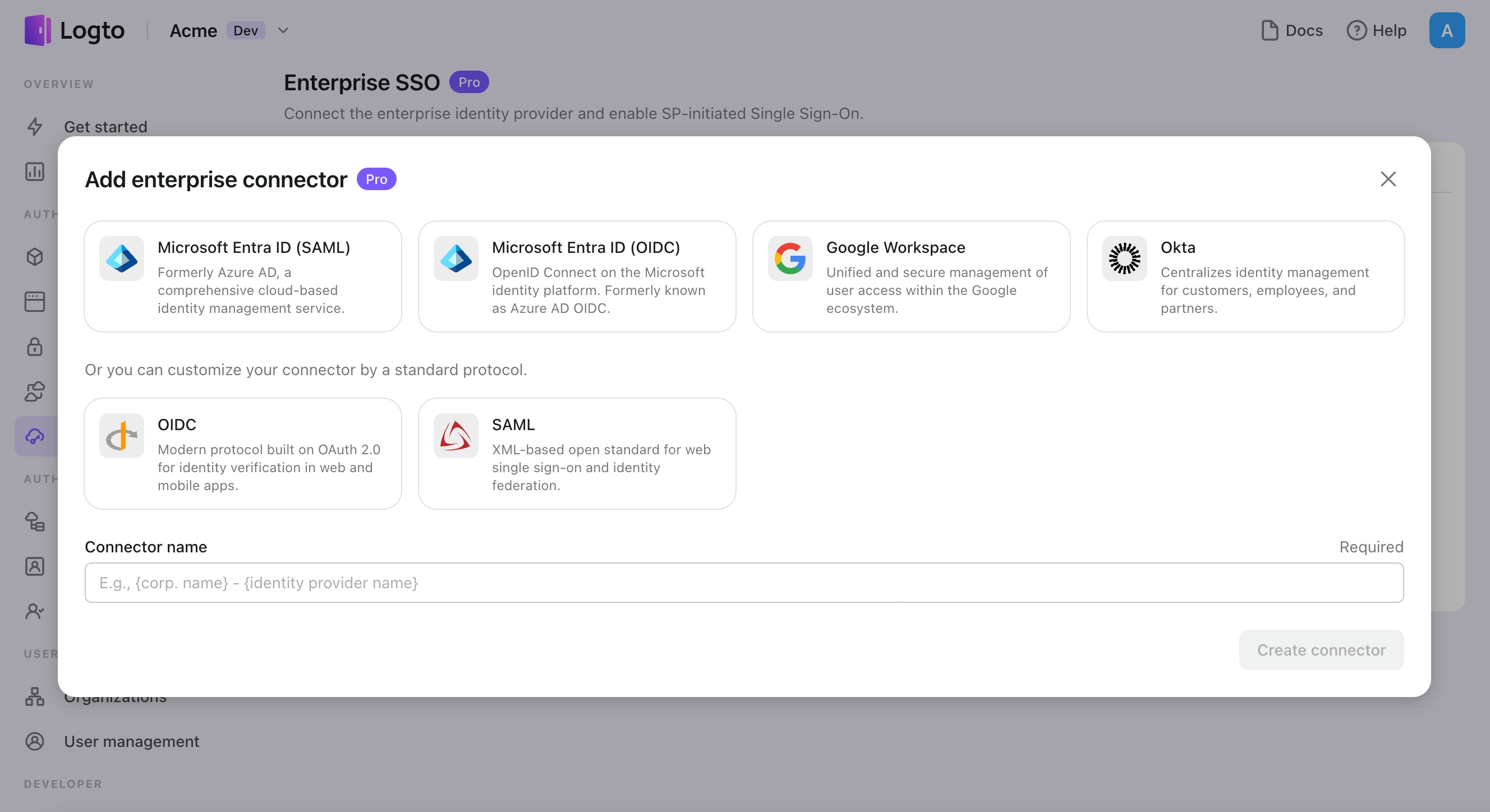

To add an enterprise SSO connector, simply follow these steps:

- Navigate to Logto console > Enterprise SSO.

- Click "Add enterprise connector" button and choose your SSO provider type. Choose from prebuilt connectors for Microsoft Entra ID (Azure AD), Google Workspace, and Okta, or create a custom SSO connection using the standard OpenID Connect (OIDC) or SAML protocol.

- Provide a unique name (e.g., SSO sign-in for Acme Company).

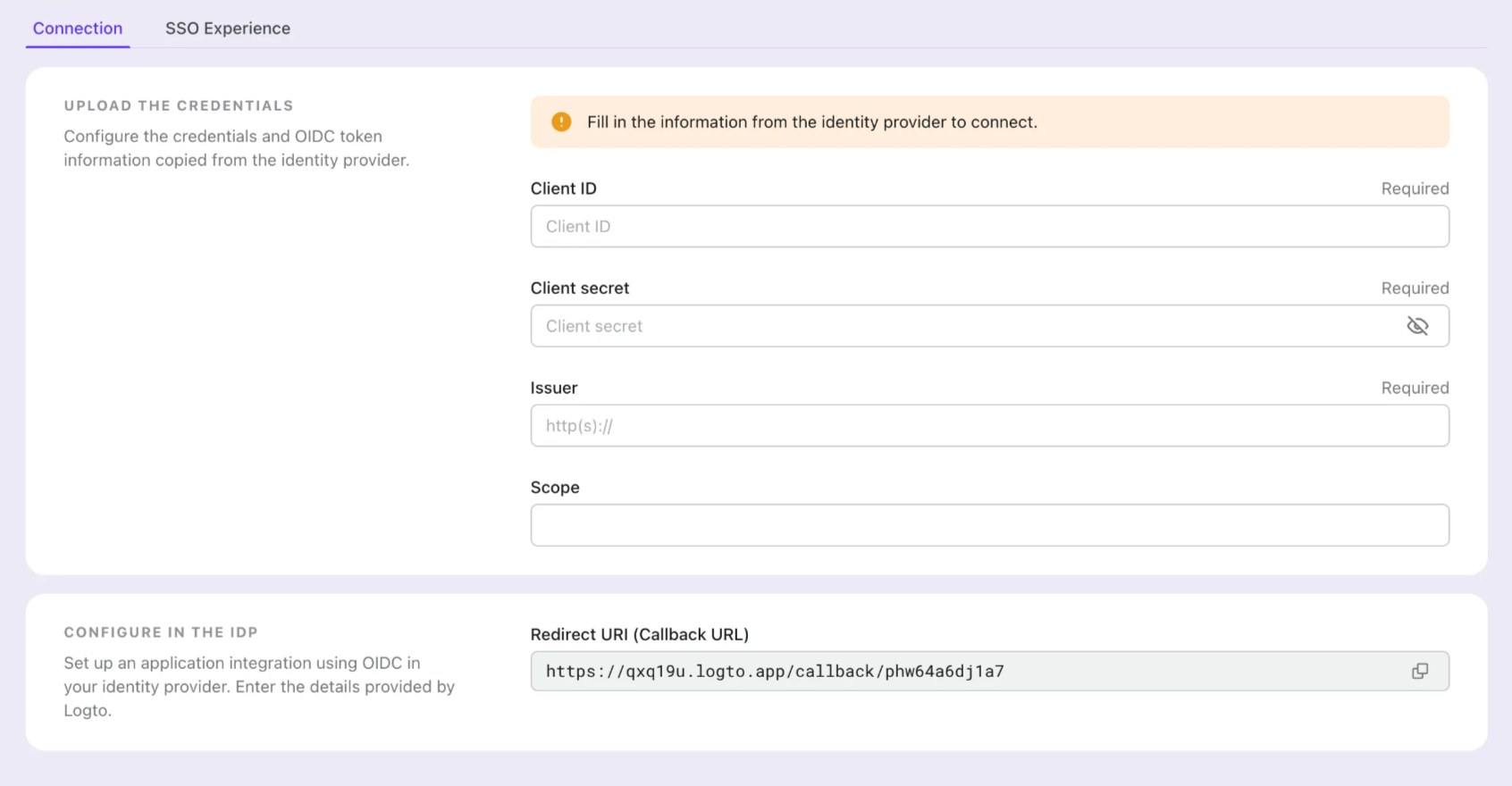

- Configure the connection with your IdP in the "Connection" tab. Check the guides above for each connector types.

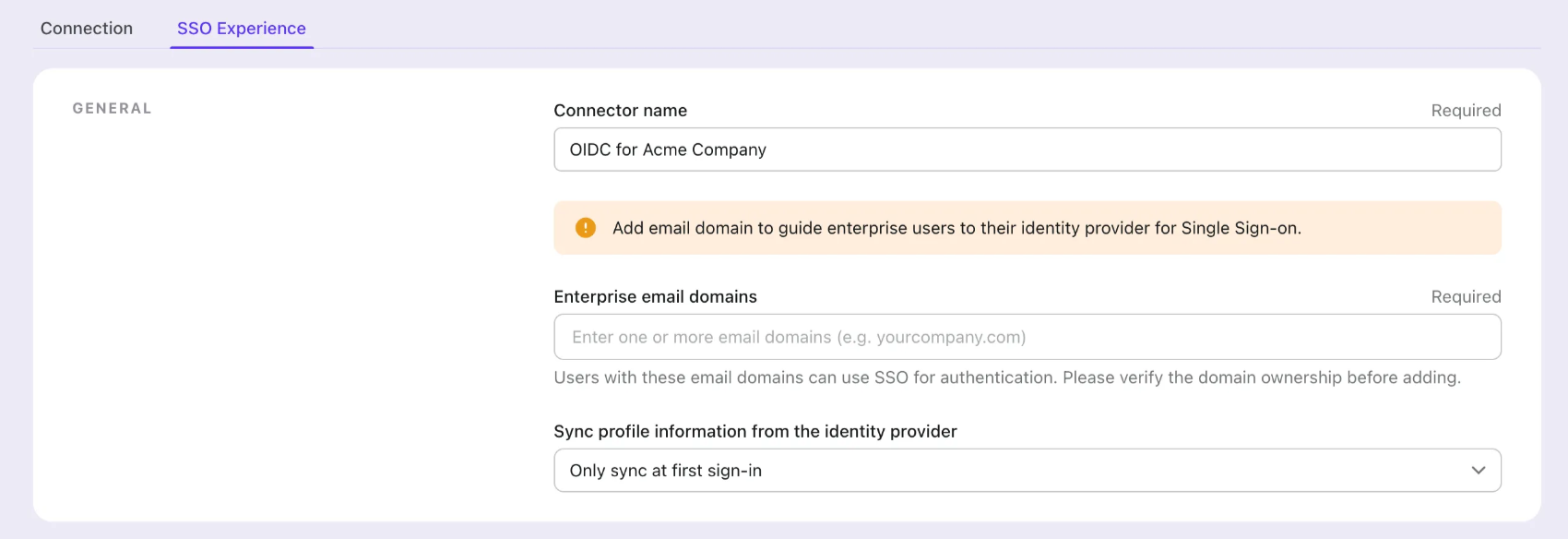

- Customize the SSO experience and enterprise’s email domain in the "Experience" tab. Users sign in with the SSO-enabled email domain will be redirected to SSO authentication.

- Save changes.

Set up SAML SSO application on your IdP

Step 1: Create a SAML SSO application on your IdP {#step-1-create-a-saml-sso-application-on-your-idp}

Initiate the SAML SSO integration by creating an application on the IdP side. Obtain the following configurations from Logto, representing your Service Provider (SP):

- Audience URI(SP Entity ID): It represents as a globally unique identifier for your Logto service, functioning as the EntityId for SP during authentication requests to the IdP. This identifier is pivotal for the secure exchange of SAML assertions and other authentication-related data between the IdP and Logto.

- ACS URL: The Assertion Consumer Service (ACS) URL is the location where the SAML assertion is sent with a POST request. This URL is used by the IdP to send the SAML assertion to Logto. It acts as a callback URL where Logto expects to receive and consume the SAML response containing the user's identity information.

Fill in the Audience URI and ACS URL configurations in your IdP SAML application and continue to retrieve the following configurations from your IdP.

Step 2: Configure SAML SSO on Logto

To make the SAML SSO integration work, you will need to provide the IdP metadata to Logto. The IdP metadata is an XML document that contains all the information required for Logto to establish the trust with the IdP.

Navigate to the Connection tab. Logto provides three different ways to configure the IdP metadata:

- Metadata URL: Provide the URL of the IdP metadata XML document. Logto will fetch the metadata from the URL and configure the SAML SSO integration automatically.

- Upload Metadata: Upload the IdP metadata XML document. Logto will parse the XML document and configure the SAML SSO integration automatically.

- Manual Configuration: Manually configure the IdP metadata.

- IdP entity ID: The Entity ID of the IdP.

- Single sign-on URL: The URL of the IdP Single Sign-On Service.

- Signing certificate: The x509 certificate is used to verify the signature of the SAML response from the IdP.

With either of the above configurations, Logto will parse the IdP metadata and configure the SAML SSO integration accordingly.

Step 3: Configure user attributes mapping

The user attributes returned from IdP may vary depending on the IdP configuration. Logto provides a flexible way to map the user attributes returned from IdP to the user attributes in Logto. You can configure the user attributes mapping in the SAML SSO integration experience tab.

- id: The unique identifier of the user. Logto will read the

nameIdclaim from the SAML response as the user SSO identity id. - email: The email address of the user.

- name: The name of the user.

Step4: Set email domains and enable the SSO connector

Provide the email domains of your organization in Logto’s connector SSO experience tab. This will enable the SSO connector as an authentication method for those users.

Users with email addresses in the specified domains will be redirected to use the SAML SSO connector as their only authentication method.

Save your configuration

Double check you have filled out necessary values in the Logto connector configuration area. Click "Save and Done" (or "Save changes") and the SAML enterprise SSO connector should be available now.

Enable SAML enterprise SSO connector in Sign-in Experience

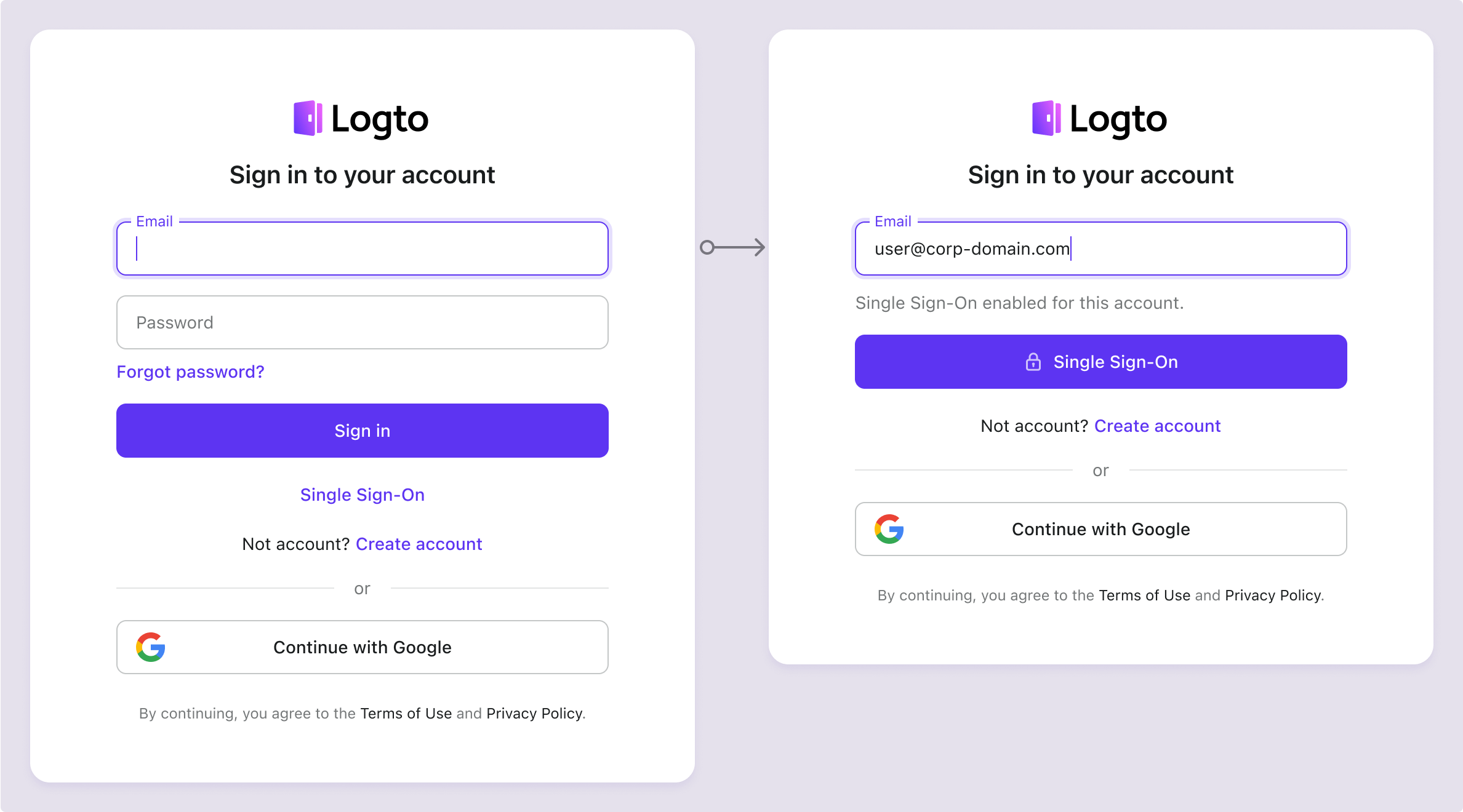

You don’t need to configure enterprise connectors individually, Logto simplifies SSO integration into your applications with just one click.

- Navigate to: Console > Sign-in experience > Sign-up and sign-in.

- Enable the "Enterprise SSO" toggle.

- Save changes.

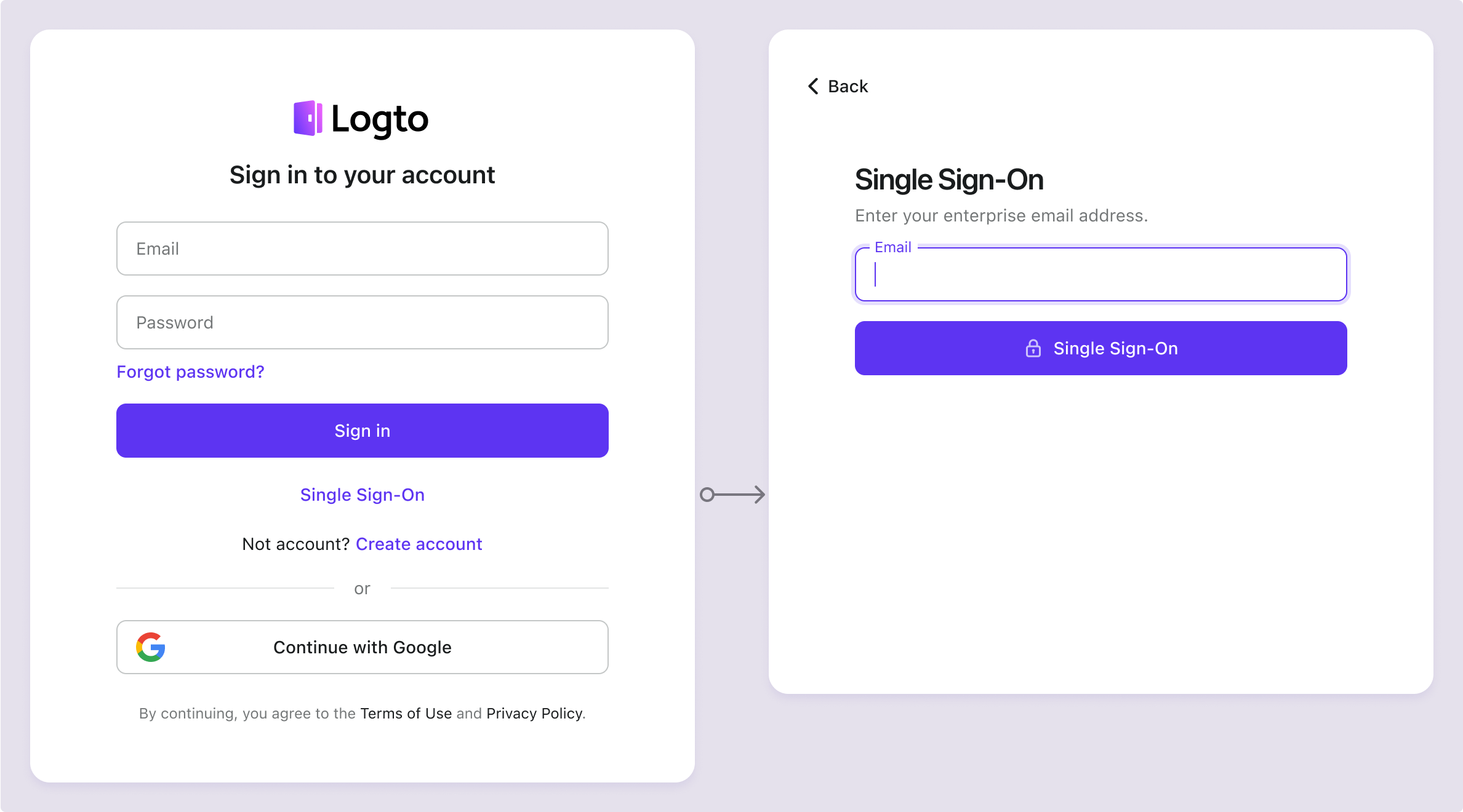

Once enabled, a "Single Sign-On" button will appear on your sign-in page. Enterprise users with SSO-enabled email domains can access your services using their enterprise identity providers (IdPs).

To learn more about the SSO user experience, including SP-initiated SSO and IdP-initiated SSO, refer to User flows: Enterprise SSO.

Testing and Validation

Return to your Android (Kotlin / Java) app. You should now be able to sign in with SAML enterprise SSO. Enjoy!

Further readings

End-user flows: Logto provides a out-of-the-box authentication flows including MFA and enterprise SSO, along with powerful APIs for flexible implementation of account settings, security verification, and multi-tenant experience.

Authorization: Authorization defines the actions a user can do or resources they can access after being authenticated. Explore how to protect your API for native and single-page applications and implement Role-based Access Control (RBAC).

Organizations: Particularly effective in multi-tenant SaaS and B2B apps, the organization feature enable tenant creation, member management, organization-level RBAC, and just-in-time-provisioning.

Customer IAM series Our serial blog posts about Customer (or Consumer) Identity and Access Management, from 101 to advanced topics and beyond.