Logto is an Auth0 alternative designed for modern apps and SaaS products. It offers both Cloud and Open-source services to help you quickly launch your identity and management (IAM) system. Enjoy authentication, authorization, and multi-tenant management all in one.

We recommend starting with a free development tenant on Logto Cloud. This allows you to explore all the features easily.

In this article, we will go through the steps to quickly build the Google Workspace enterprise SSO sign-in experience (user authentication) with Flutter and Logto.

Prerequisites

- A running Logto instance. Check out the introduction page to get started.

- Basic knowledge of Flutter.

- A usable Google Workspace enterprise SSO account.

Create an application in Logto

Logto is based on OpenID Connect (OIDC) authentication and OAuth 2.0 authorization. It supports federated identity management across multiple applications, commonly called Single Sign-On (SSO).

To create your Native app application, simply follow these steps:

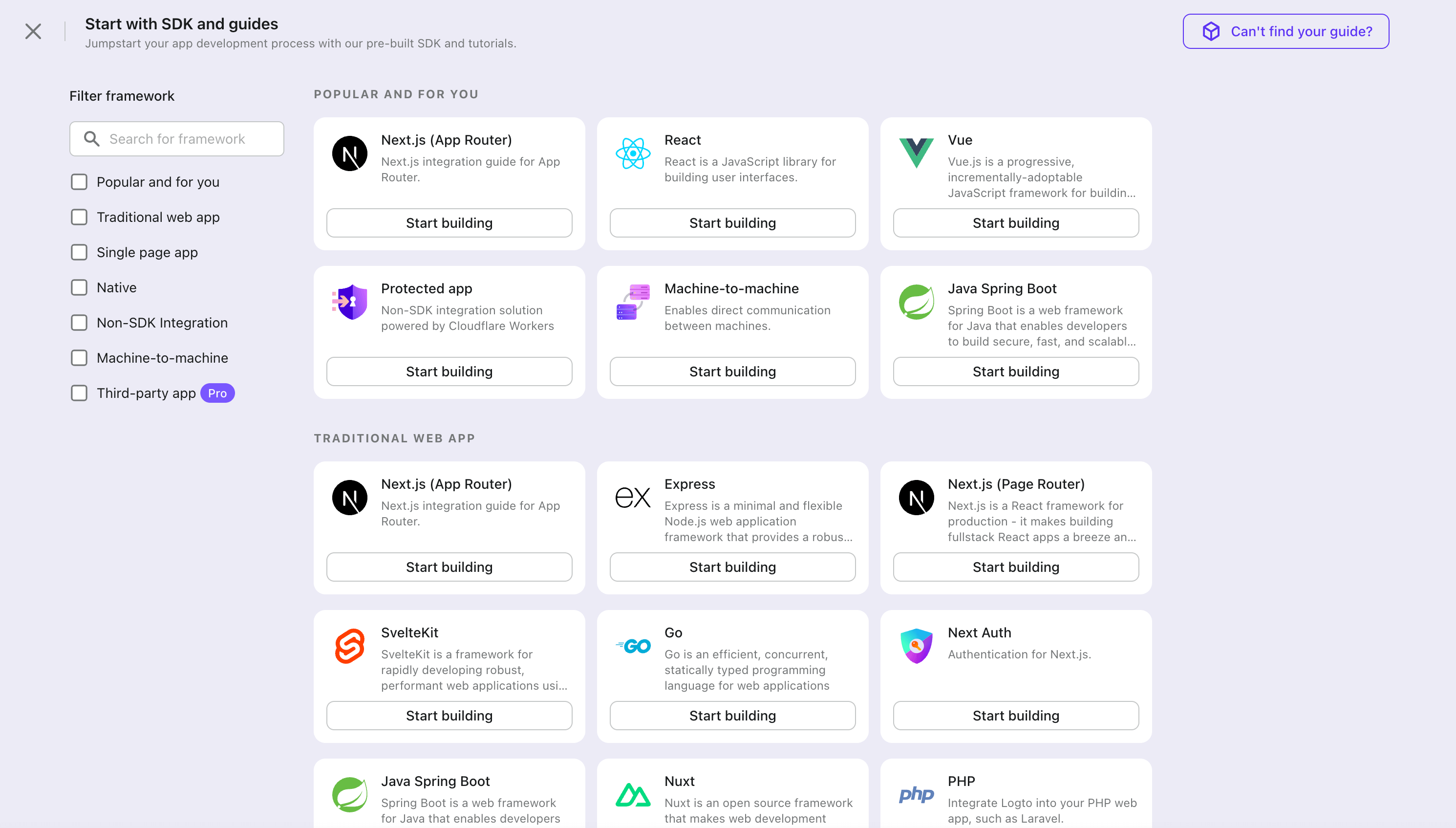

- Open the Logto Console. In the "Get started" section, click the "View all" link to open the application frameworks list. Alternatively, you can navigate to Logto Console > Applications, and click the "Create application" button.

- In the opening modal, click the "Native app" section or filter all the available "Native app" frameworks using the quick filter checkboxes on the left. Click the "Flutter" framework card to start creating your application.

- Enter the application name, e.g., "Bookstore," and click "Create application".

🎉 Ta-da! You just created your first application in Logto. You'll see a congrats page which includes a detailed integration guide. Follow the guide to see what the experience will be in your application.

Integrate Flutter with Logto

- The SDK package is available on pub.dev and Logto GitHub repository.

- The sample project is built using Flutter material. You can find it on pub.dev.

- This SDK is compatible with Flutter applications on iOS, Android, and Web platforms. Compatibility with other platforms has not been tested.

Installation

- pub.dev

- GitHub

You can install the logto_dart_sdk package directly using the pub package manager.

Run the following command under your project root:

flutter pub add logto_dart_sdk

Or add the following to your pubspec.yaml file:

dependencies:

logto_dart_sdk: ^3.0.0

Then run:

flutter pub get

If you prefer to fork your own version of the SDK, you can clone the repository directly from GitHub.

git clone https://github.com/logto-io/dart

Dependency and configurations

SDK version compatibility

| Logto SDK version | Dart SDK version | Dart 3.0 compatible |

|---|---|---|

| < 2.0.0 | >= 2.17.6 < 3.0.0 | false |

| >= 2.0.0 < 3.0.0 | >= 3.0.0 | true |

| >= 3.0.0 | >= 3.6.0 | true |

flutter_secure_storage set up

Under the hood, this SDK uses flutter_secure_storage to implement the cross-platform persistent secure token storage.

- Keychain is used for iOS

- AES encryption is used for Android.

Config Android version

Set the android:minSdkVersion to >= 18 in your project's android/app/build.gradle file.

android {

...

defaultConfig {

...

minSdkVersion 18

...

}

}

Disable auto backup on Android

By default Android backups data on Google Drive. It can cause exception java.security.InvalidKeyException:Failed to unwrap key. To avoid this,

-

To disable auto backup, go to your app manifest file and set the

android:allowBackupandandroid:fullBackupContentattributes tofalse.AndroidManifest.xml<manifest ... >

...

<application

android:allowBackup="false"

android:fullBackupContent="false"

...

>

...

</application>

</manifest> -

Exclude

sharedprefsfromFlutterSecureStorage.If you need to keep the

android:fullBackupContentfor your app rather than disabling it, you can exclude thesharedprefsdirectory from the backup. See more details in the Android documentation.In your AndroidManifest.xml file, add the android:fullBackupContent attribute to the

<application>element, as shown in the following example. This attribute points to an XML file that contains backup rules.AndroidManifest.xml<application ...

android:fullBackupContent="@xml/backup_rules">

</application>Create an XML file called

@xml/backup_rulesin theres/xml/directory. In this file, add rules with the<include>and<exclude>elements. The following sample backs up all shared preferences except device.xml:@xml/backup_rules<?xml version="1.0" encoding="utf-8"?>

<full-backup-content>

<exclude domain="sharedpref" path="FlutterSecureStorage"/>

</full-backup-content>

Please check flutter_secure_storage for more details.

flutter_web_auth_2 set up

Behind the scenes, this SDK uses flutter_web_auth_2 to authenticate users with Logto. This package provides a simple way to authenticate users with Logto using the system webview or browser.

This plugin uses ASWebAuthenticationSession on iOS 12+ and macOS 10.15+, SFAuthenticationSession on iOS 11, Chrome Custom Tabs on Android and opens a new window on Web.

-

iOS: No additional setup required

-

Android: Register the callback url on Android

In order to capture the callback url from Logto's sign-in web page, you will need to register your sign-in redirectUri to your

AndroidManifest.xmlfile.AndroidManifest.xml<manifest>

<application>

<activity

android:name="com.linusu.flutter_web_auth_2.CallbackActivity"

android:exported="true">

<intent-filter android:label="flutter_web_auth_2">

<action android:name="android.intent.action.VIEW" />

<category android:name="android.intent.category.DEFAULT" />

<category android:name="android.intent.category.BROWSABLE" />

<data android:scheme="YOUR_CALLBACK_URL_SCHEME_HERE" />

</intent-filter>

</activity>

</application>

</manifest> -

Web browser: Create an endpoint to handle the callback URL

If you are using the web platform, you need to create an endpoint to handle the callback URL and send it back to the application using the

postMessageAPI.callback.html<!doctype html>

<title>Authentication complete</title>

<p>Authentication is complete. If this does not happen automatically, please close the window.</p>

<script>

function postAuthenticationMessage() {

const message = {

'flutter-web-auth-2': window.location.href,

};

if (window.opener) {

window.opener.postMessage(message, window.location.origin);

window.close();

} else if (window.parent && window.parent !== window) {

window.parent.postMessage(message, window.location.origin);

} else {

localStorage.setItem('flutter-web-auth-2', window.location.href);

window.close();

}

}

postAuthenticationMessage();

</script>

Please check the setup guide in the flutter_web_auth_2 package for more details.

Integration

Init LogtoClient

Import the logto_dart_sdk package and initialize the LogtoClient instance at the root of your application.

import 'package:logto_dart_sdk/logto_dart_sdk.dart';

import 'package:http/http.dart' as http;

void main() async {

WidgetsFlutterBinding.ensureInitialized();

runApp(const MyApp());

}

class MyApp extends StatelessWidget {

const MyApp({Key? key}) : super(key: key);

Widget build(BuildContext context) {

return const MaterialApp(

title: 'Flutter Demo',

home: MyHomePage(title: 'Logto Demo Home Page'),

);

}

}

class MyHomePage extends StatefulWidget {

const MyHomePage({Key? key, required this.title}) : super(key: key);

final String title;

State<MyHomePage> createState() => _MyHomePageState();

}

class _MyHomePageState extends State<MyHomePage> {

late LogtoClient logtoClient;

void render() {

// state change

}

// LogtoConfig

final logtoConfig = const LogtoConfig(

endpoint: "<your-logto-endpoint>",

appId: "<your-app-id>"

);

void _init() {

logtoClient = LogtoClient(

config: logtoConfig,

httpClient: http.Client(), // Optional http client

);

render();

}

void initState() {

super.initState();

_init();

}

// ...

}

Implement sign-in

Before we dive into the details, here's a quick overview of the end-user experience. The sign-in process can be simplified as follows:

- Your app invokes the sign-in method.

- The user is redirected to the Logto sign-in page. For native apps, the system browser is opened.

- The user signs in and is redirected back to your app (configured as the redirect URI).

Regarding redirect-based sign-in

- This authentication process follows the OpenID Connect (OIDC) protocol, and Logto enforces strict security measures to protect user sign-in.

- If you have multiple apps, you can use the same identity provider (Logto). Once the user signs in to one app, Logto will automatically complete the sign-in process when the user accesses another app.

To learn more about the rationale and benefits of redirect-based sign-in, see Logto sign-in experience explained.

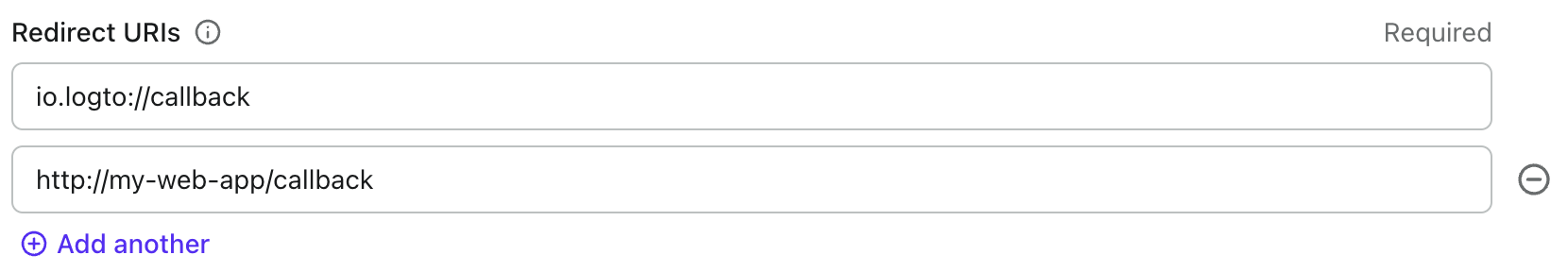

Before starting, you need to add a redirect URI in the Admin Console for your application.

Let's switch to the Application details page of Logto Console. Add a Redirect URI io.logto://callback and click "Save changes".

- For iOS, the redirect URI scheme does not really matter since the

ASWebAuthenticationSessionclass will listen to the redirect URI regardless of if it's registered. - For Android, the redirect URI scheme must be registered in the

AndroidManifest.xmlfile.

After the redirect URI is configured, we add a sign-in button to your page, which will call logtoClient.signIn API to invoke the Logto sign-in flow:

class _MyHomePageState extends State<MyHomePage> {

// ...

final redirectUri = 'io.logto://callback';

Widget build(BuildContext context) {

// ...

Widget signInButton = TextButton(

onPressed: () async {

await logtoClient.signIn(redirectUri);

render();

},

child: const Text('Sign In'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

signInButton,

],

),

),

);

}

}

Implement sign-out

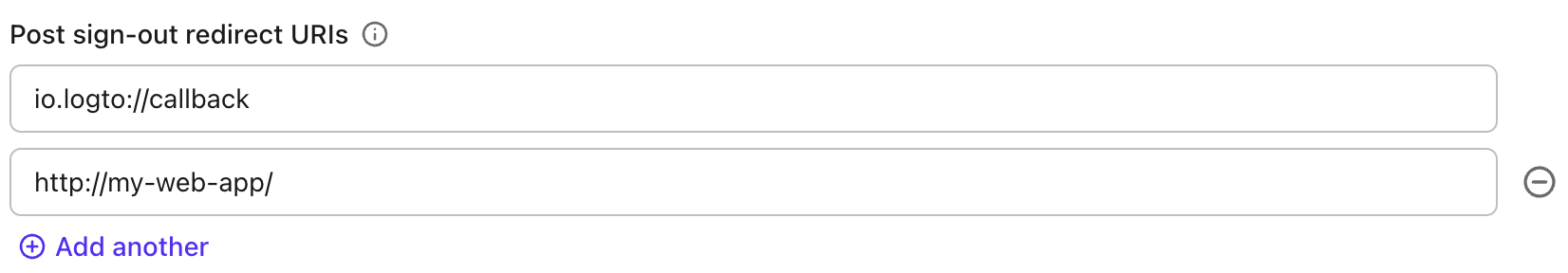

Let's switch to the Application details page of Logto Console. Add a Post Sign-out Redirect

URI io.logto://callback and click "Save changes".

Post Sign-outRedirect URI is an OAuth 2.0 concept which implies the location should redirect after signing out.

Now let's add a sign-out button on the main page so users can sign out from your application.

class _MyHomePageState extends State<MyHomePage> {

// ...

final postSignOutRedirectUri = 'io.logto//home';

Widget build(BuildContext context) {

// ...

Widget signOutButton = TextButton(

onPressed: () async {

await logtoClient.signOut(postSignOutRedirectUri);

render();

},

child: const Text('Sign Out'),

);

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

signInButton,

signOutButton,

],

),

),

);

}

}

Handle authentication status

Logto SDK provides an asynchronous method to check the authentication status. The method is logtoClient.isAuthenticated. The method returns a boolean value, true if the user is authenticated, otherwise false.

In the example we conditionally render the sign-in and sign-out buttons based on the authentication status. Now let's update the render method in our Widget to handle the state change:

class _MyHomePageState extends State<MyHomePage> {

// ...

bool? isAuthenticated = false;

void render() {

setState(() async {

isAuthenticated = await logtoClient.isAuthenticated;

});

}

Widget build(BuildContext context) {

// ...

return Scaffold(

appBar: AppBar(

title: Text(widget.title),

),

body: Center(

child: Column(

mainAxisAlignment: MainAxisAlignment.center,

children: <Widget>[

SelectableText('My Demo App'),

isAuthenticated == true ? signOutButton : signInButton,

],

),

),

);

}

}

Checkpoint: Test your application

Now, you can test your application:

- Run your application, you will see the sign-in button.

- Click the sign-in button, the SDK will init the sign-in process and redirect you to the Logto sign-in page.

- After you signed in, you will be redirected back to your application and see the sign-out button.

- Click the sign-out button to clear token storage and sign out.

Add Google Workspace enterprise SSO connector

To simplify access management and gain enterprise-level safeguards for your big clients, connect with Flutter as a federated identity provider. The Logto enterprise SSO connector helps you establish this connection in minutes by allowing several parameter inputs.

To add an enterprise SSO connector, simply follow these steps:

- Navigate to Logto console > Enterprise SSO.

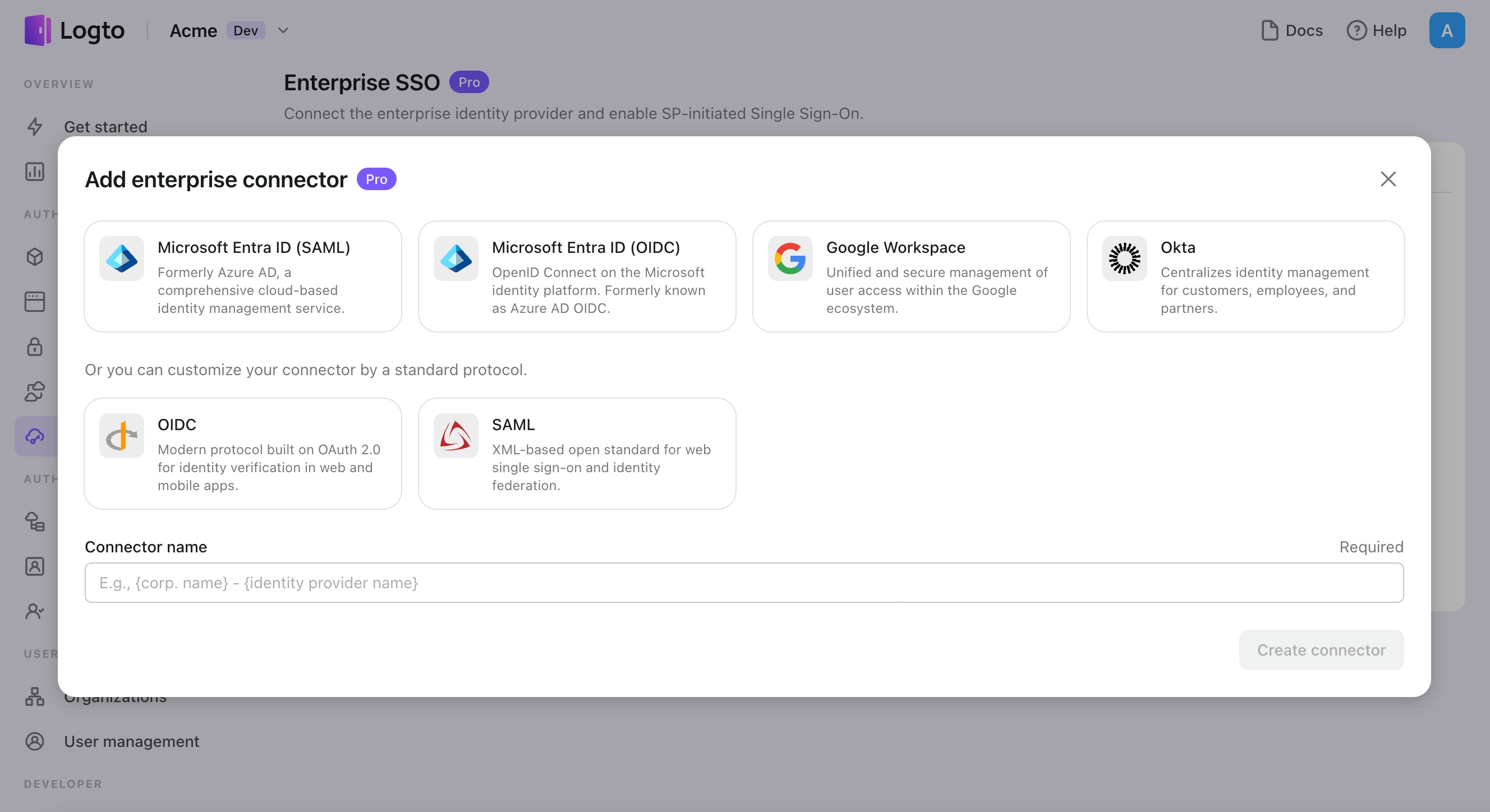

- Click "Add enterprise connector" button and choose your SSO provider type. Choose from prebuilt connectors for Microsoft Entra ID (Azure AD), Google Workspace, and Okta, or create a custom SSO connection using the standard OpenID Connect (OIDC) or SAML protocol.

- Provide a unique name (e.g., SSO sign-in for Acme Company).

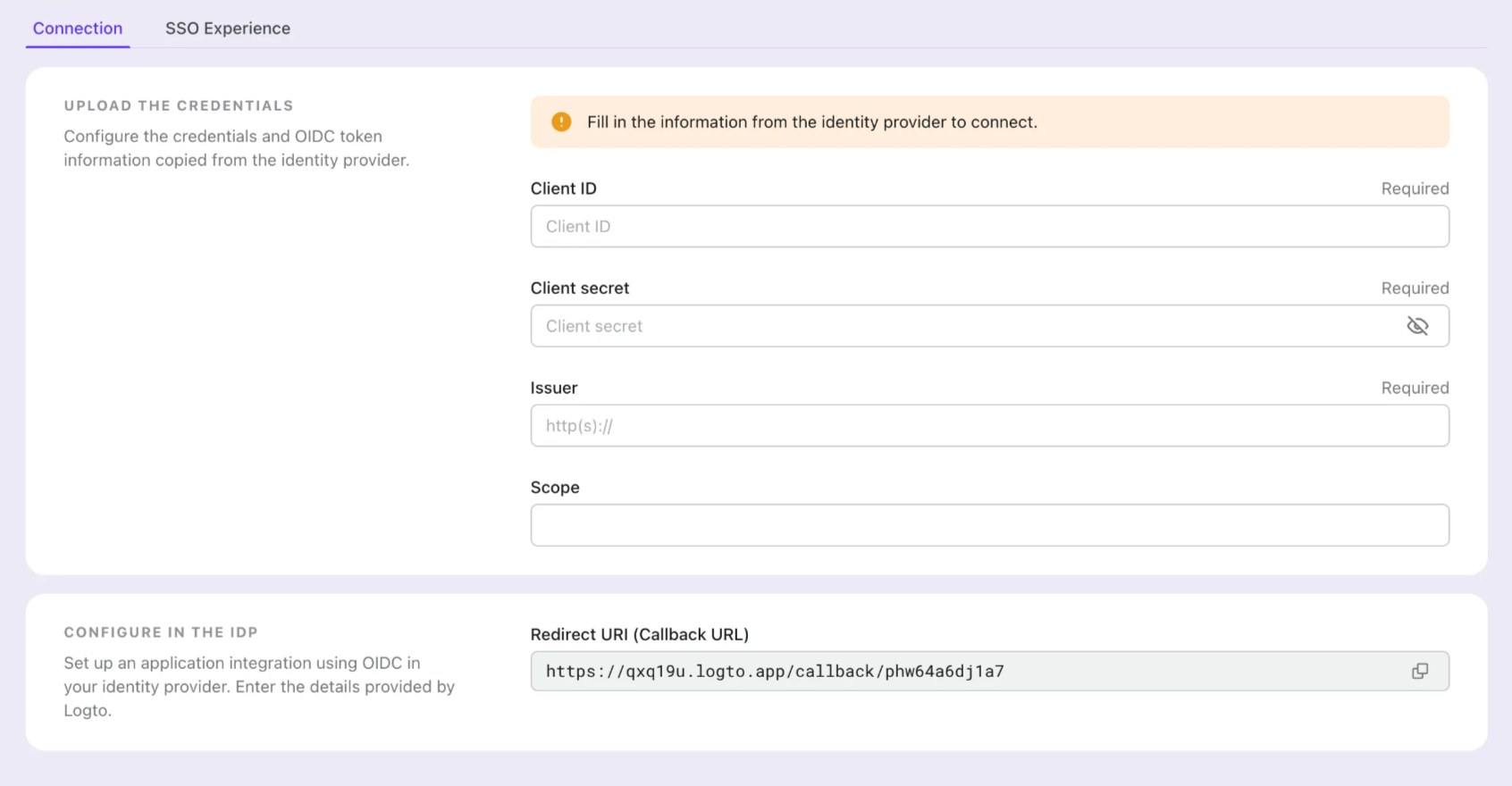

- Configure the connection with your IdP in the "Connection" tab. Check the guides above for each connector types.

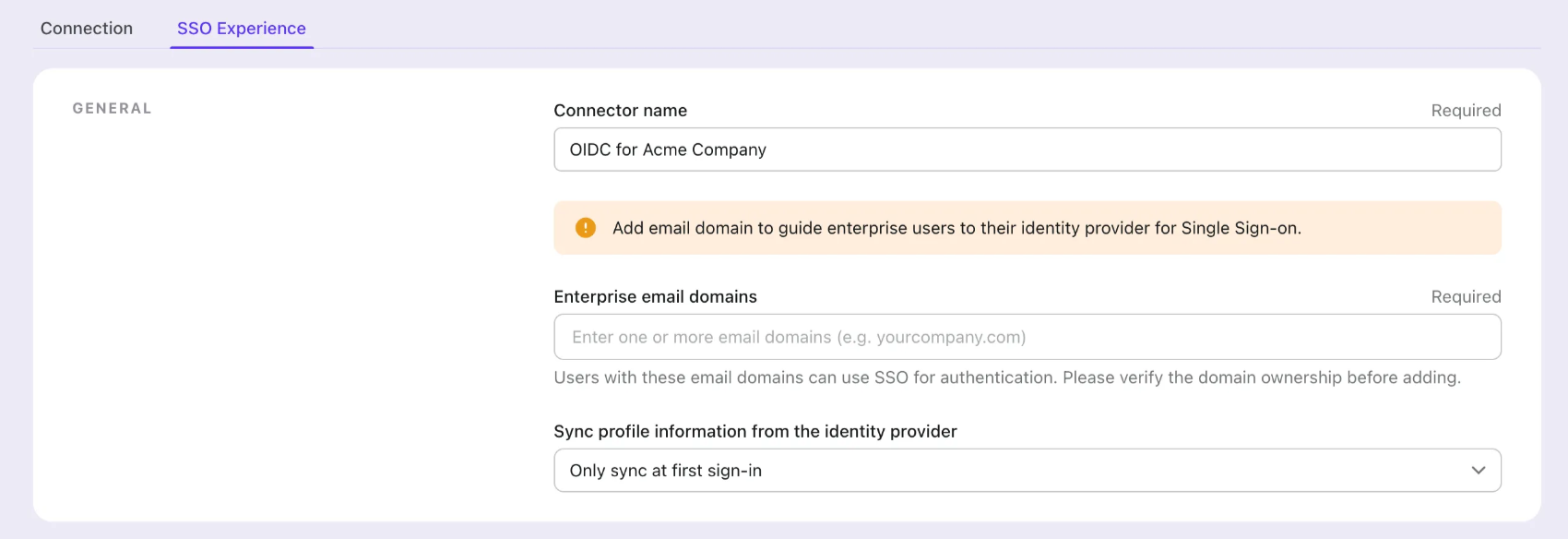

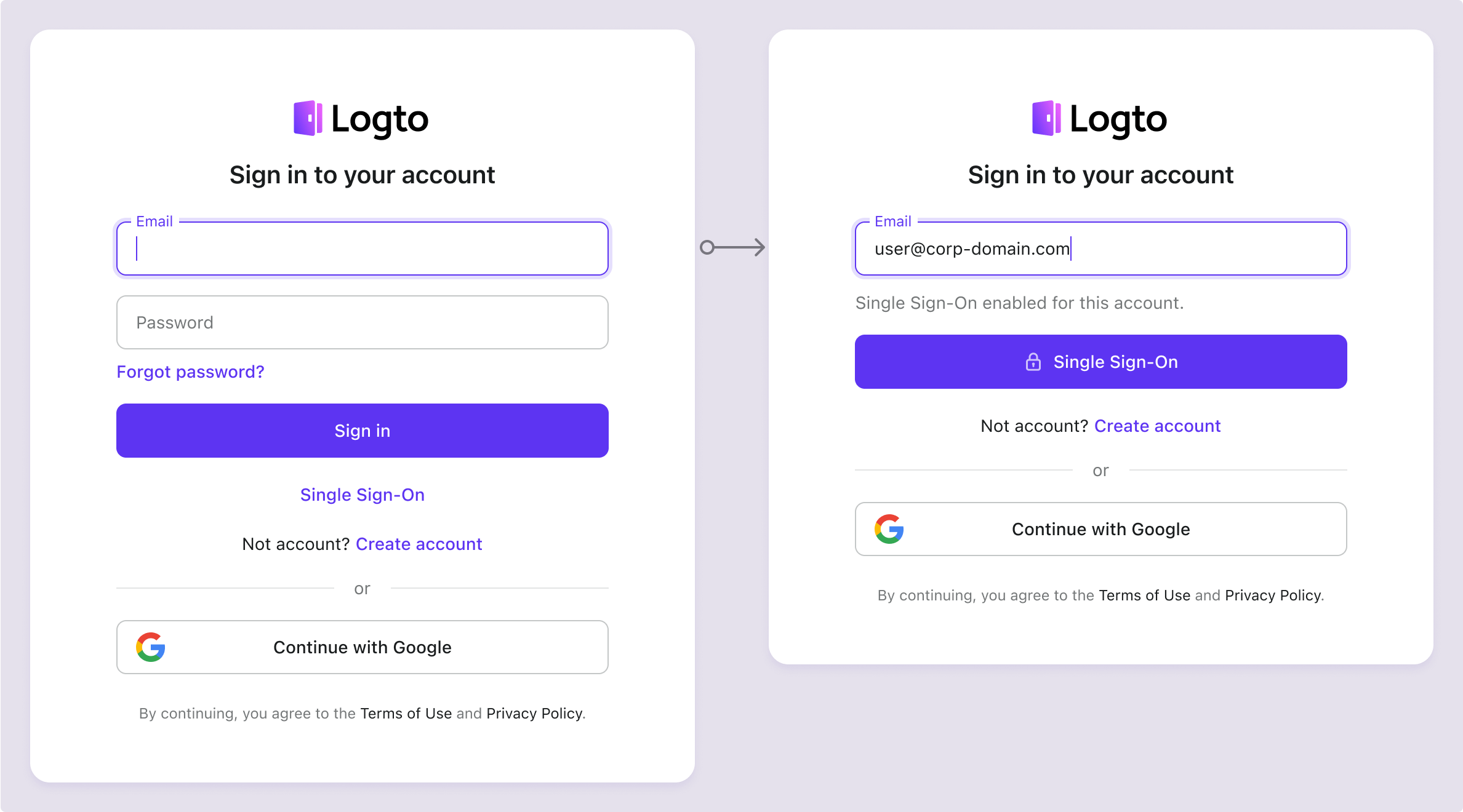

- Customize the SSO experience and enterprise’s email domain in the "Experience" tab. Users sign in with the SSO-enabled email domain will be redirected to SSO authentication.

- Save changes.

Set up Google Cloud Platform

Step 1: Create a new project on Google Cloud Platform

Before you can use Google Workspace as an authentication provider, you must set up a project in the Google API Console to obtain OAuth 2.0 credentials, If you already have a project, you can skip this step. Otherwise, create a new project under your Google organization.

Step 2: Config the consent screen for your application

In order to create a new OIDC credential, you need to configure the consent screen for your application.

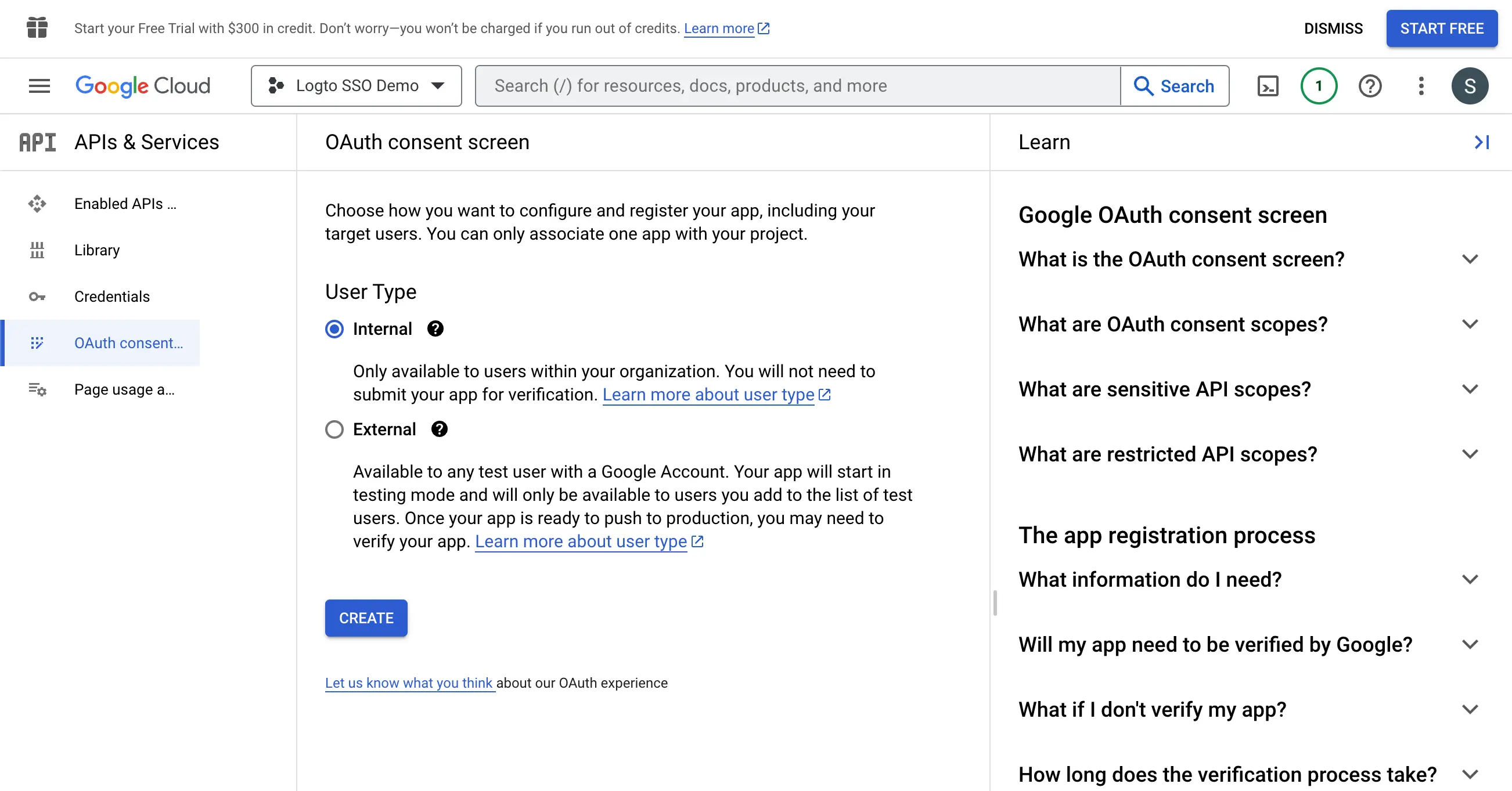

- Navigate to the OAuth consent screen page and select the

Internaluser type. This will make the OAuth application only available to users within your organization.

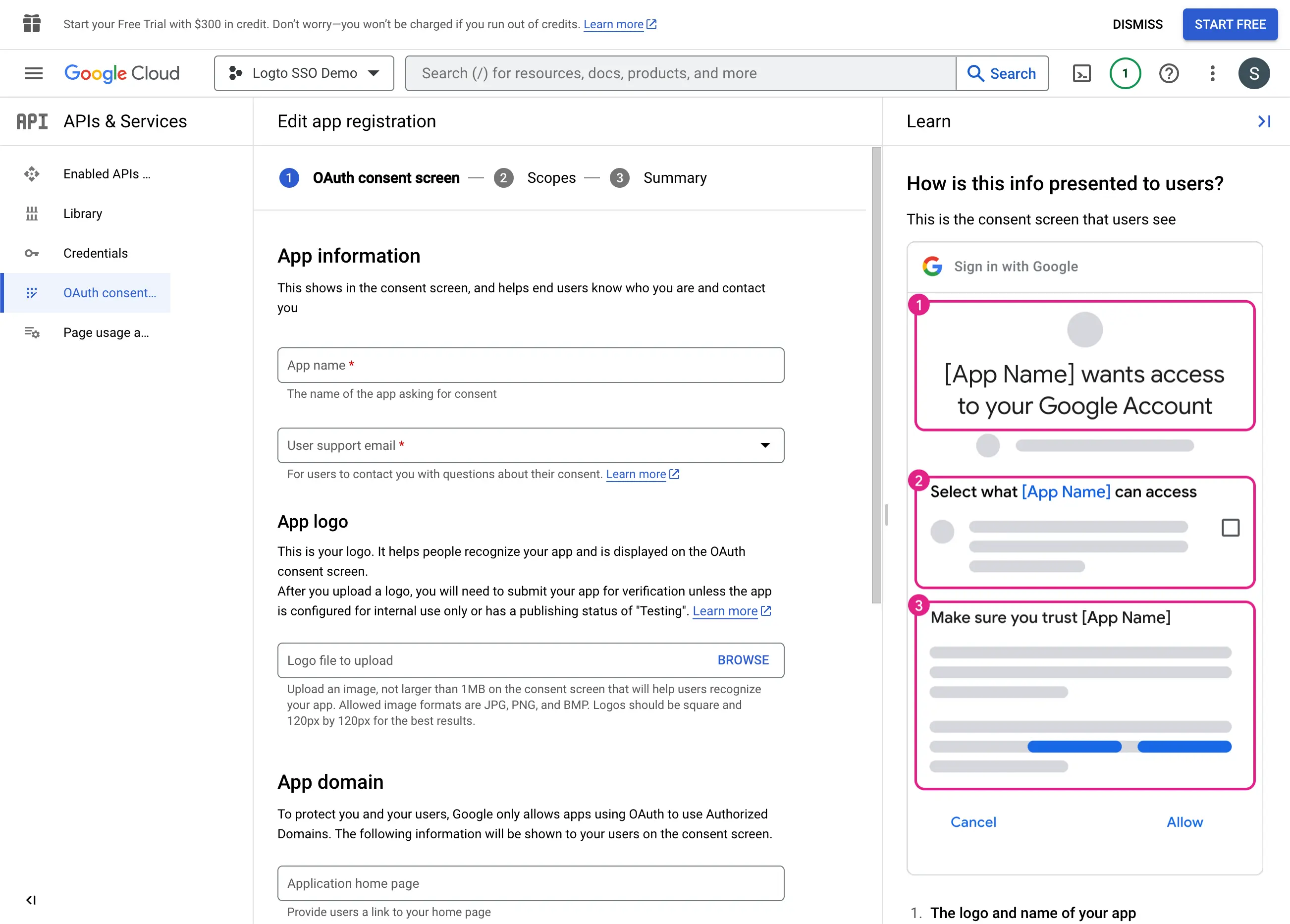

- Fill in the

Consent Screensettings following the instructions on the page. You need to provide the following minimum information:

- Application name: The name of your application. It will be displayed on the consent screen.

- Support email: The support email of your application. It will be displayed on the consent screen.

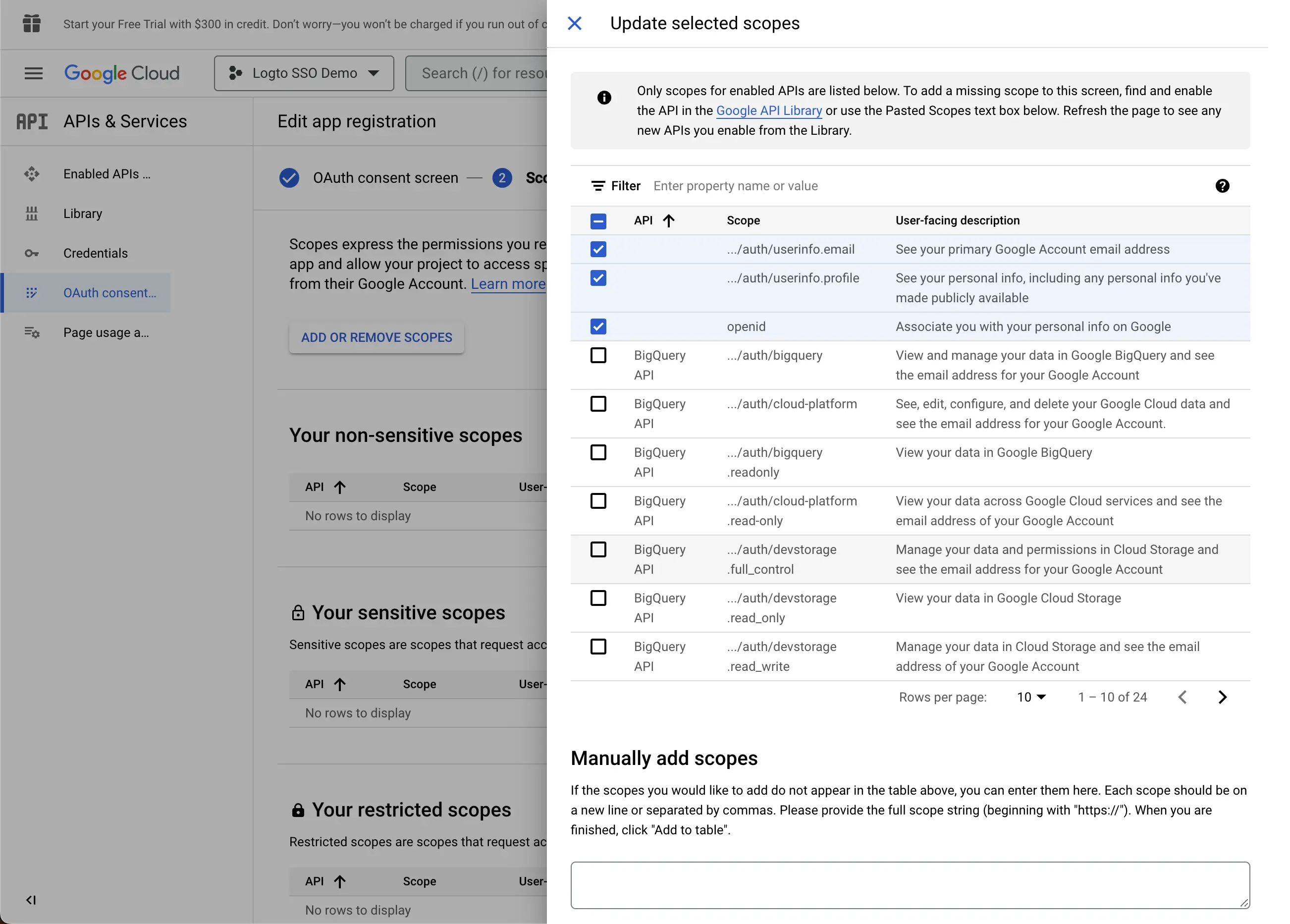

- Set the

Scopesfor your application. In order to retrieve the user's identity information and email address properly from the IdP, Logto SSO connectors need to grant the following scopes from the IdP:

- openid: This scope is required for OIDC authentication. It is used to retrieve the ID token and get access to the userInfo endpoint of the IdP.

- profile: This scope is required for accessing the user's basic profile information.

- email: This scope is required for accessing the user's email address.

Click the Save button to save the consent screen settings.

Step 3: Create a new OAuth credential

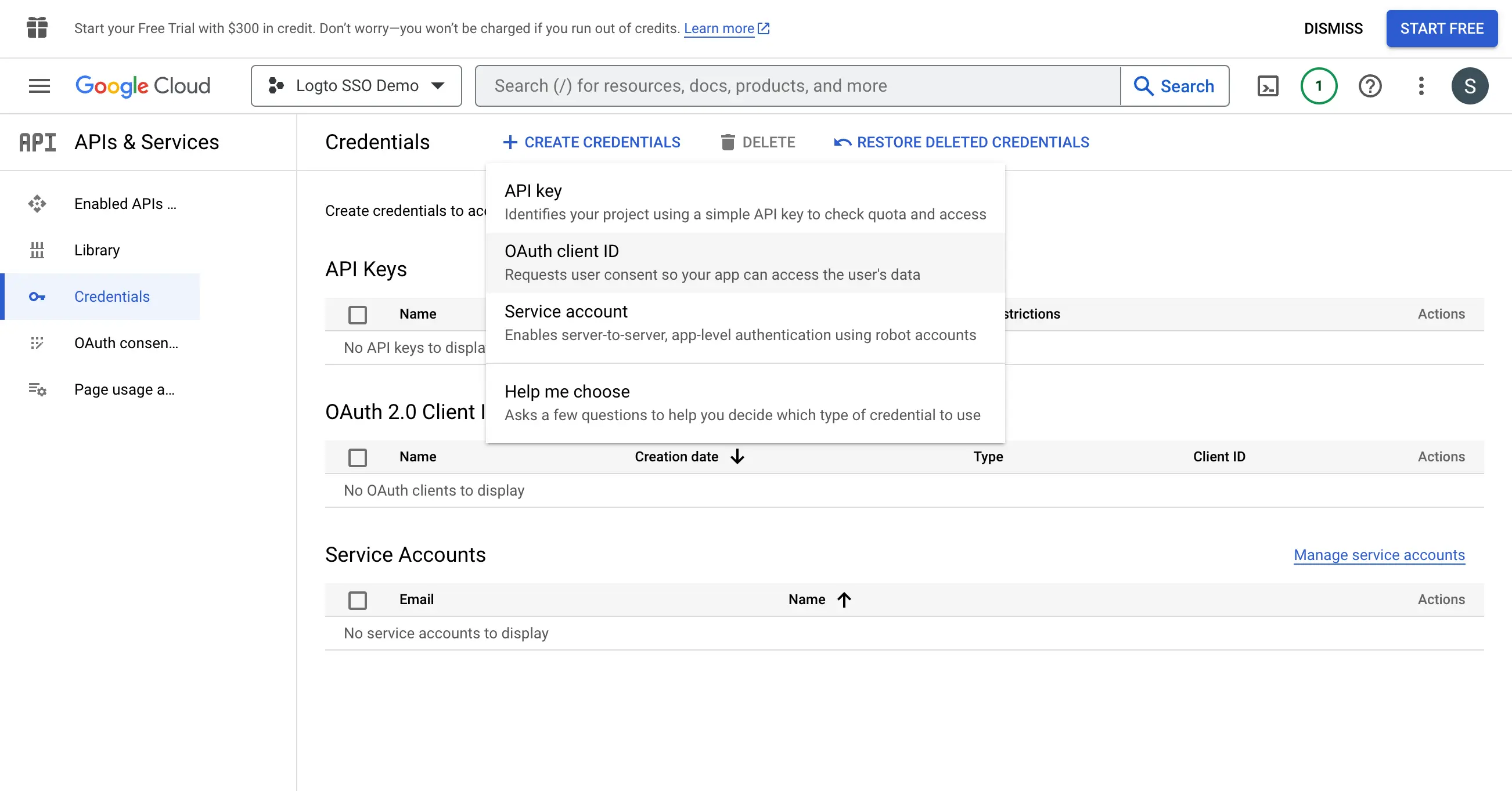

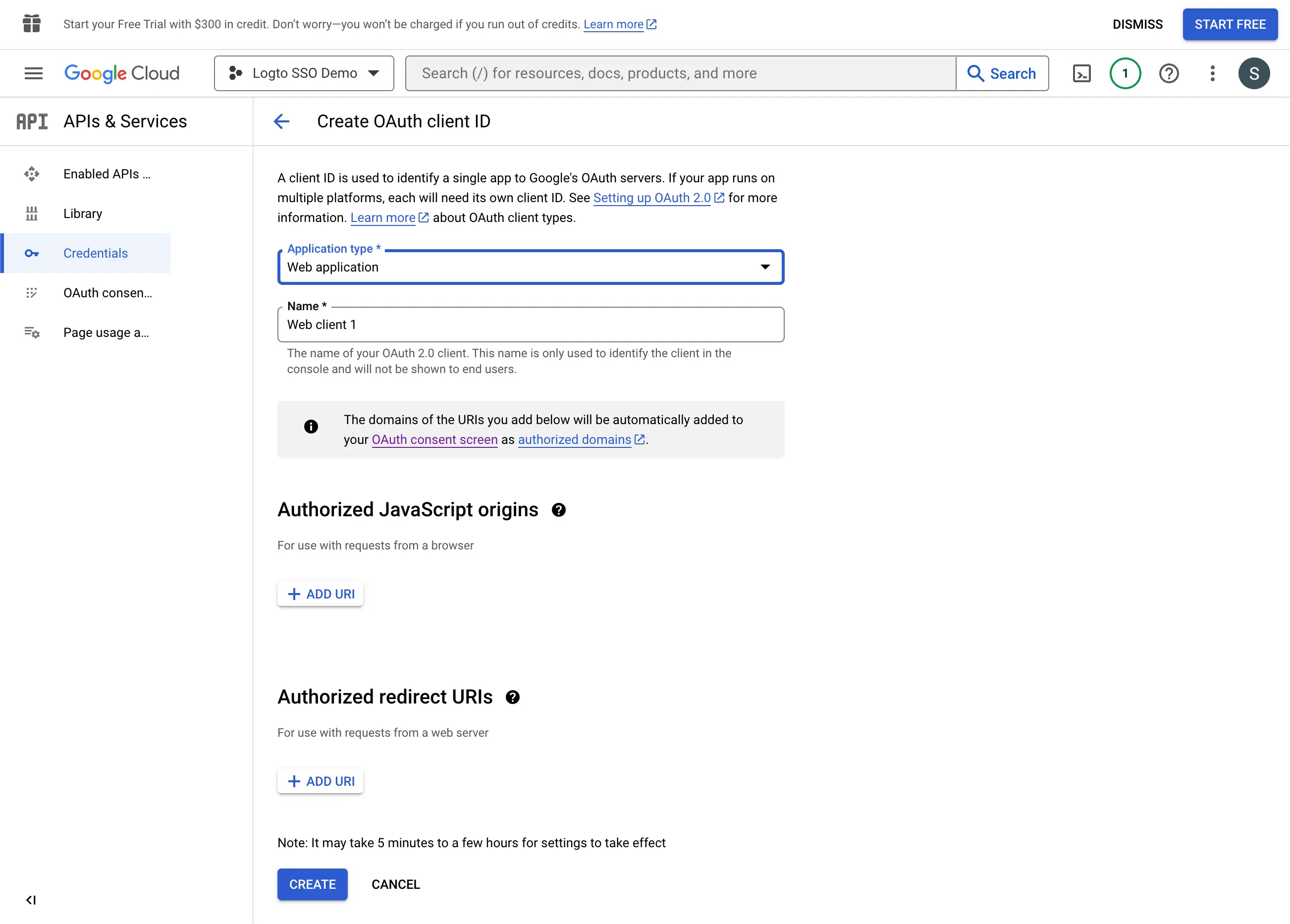

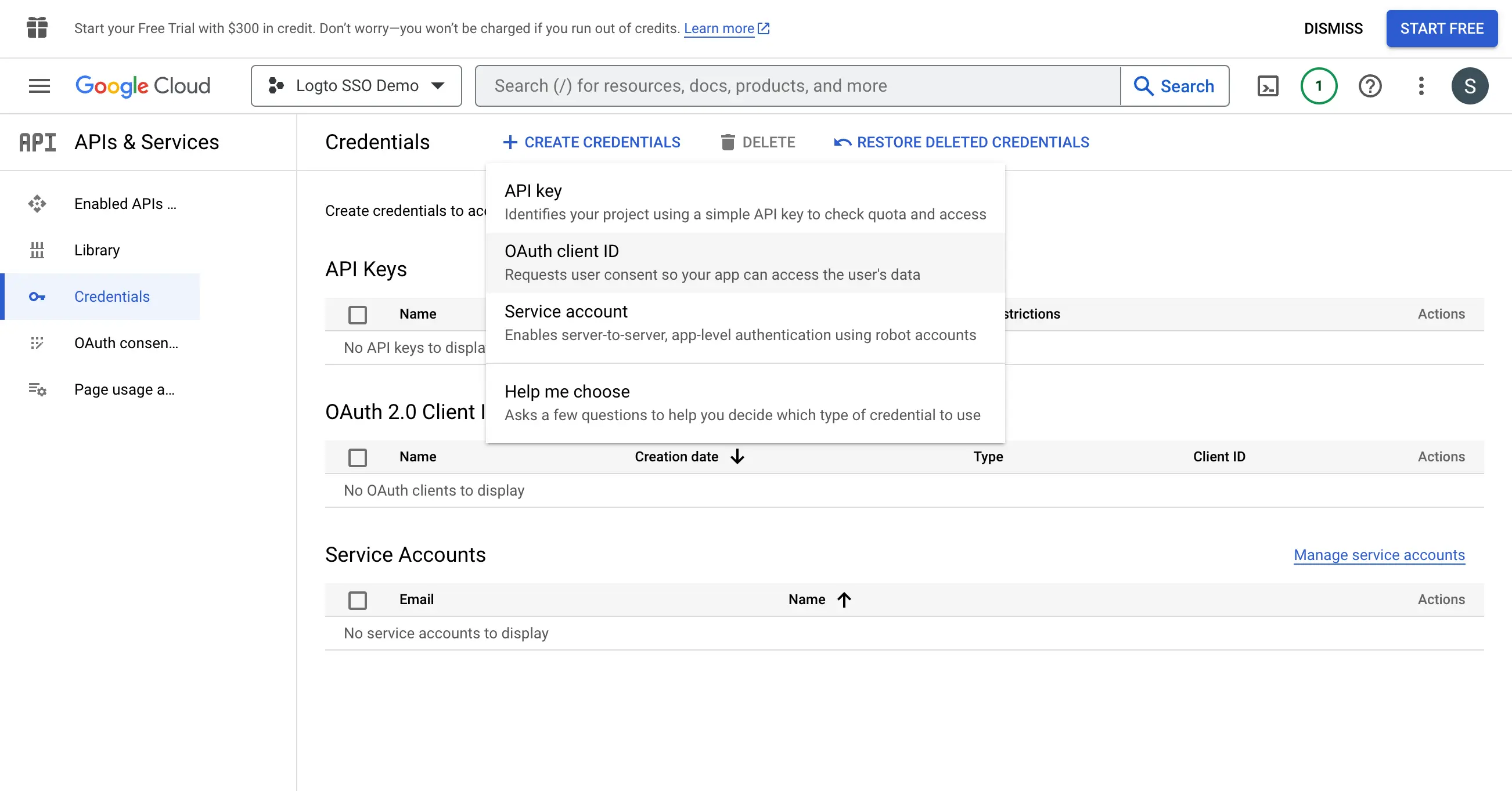

Navigate to the Credentials page and click the Create Credentials button. Select the OAuth client ID option from the dropdown menu to create a new OAuth credential for your application.

Continue setting up the OAuth credential by filling up the following information:

- Select the

Web applicationas the application type. - Fill in the

Nameof your client application,Logto SSO Connectorfor example. This will help you to identify the credentials in the future. - Fill in the

Authorized redirect URIswith the Logto callback URI. This is the URI that Google will redirect the user's browser after successful authentication. After a user successfully authenticates with the IdP, the IdP redirects the user's browser back to this designated URI along with an authorization code. Logto will complete the authentication process based on the authorization code received from this URI. - Fill in the

Authorized JavaScript originswith the Logto callback URI's origin. This ensures only your Logto application can send requests to the Google OAuth server. - Click the

Createbutton to create the OAuth credential.

Step 4: Set up Logto connector with the client credentials

After successfully creating the OAuth credential, you will receive a prompt modal with the client ID and client secret.

Copy the Client ID and Client secret and fill in the corresponding fields on Logto’s SSO connector Connection tab.

Now you have successfully configured a Google Workspace SSO connector on Logto.

Step 5: Additional Scopes (Optional)

Use the Scope field to add additional scopes to your OAuth request. This will allow you to request more information from the Google OAuth server. Please refer to the Google OAuth Scopes documentation for more information.

Regardless of the custom scope settings, Logto will always send the openid, profile, and email scopes to the IdP. This is to ensure that Logto can retrieve the user's identity information and email address properly.

Step 6: Set email domains and enable the SSO connector

Provide the email domains of your organization on Logto’s connector SSO experience tab. This will enable the SSO connector as an authentication method for those users.

Users with email addresses in the specified domains will be redirected to use your SSO connector as their only authentication method.

For more information about the Google Workspace SSO connector, please check Google OpenID Connector.

Save your configuration

Double check you have filled out necessary values in the Logto connector configuration area. Click "Save and Done" (or "Save changes") and the Google Workspace enterprise SSO connector should be available now.

Enable Google Workspace enterprise SSO connector in Sign-in Experience

You don’t need to configure enterprise connectors individually, Logto simplifies SSO integration into your applications with just one click.

- Navigate to: Console > Sign-in experience > Sign-up and sign-in.

- Enable the "Enterprise SSO" toggle.

- Save changes.

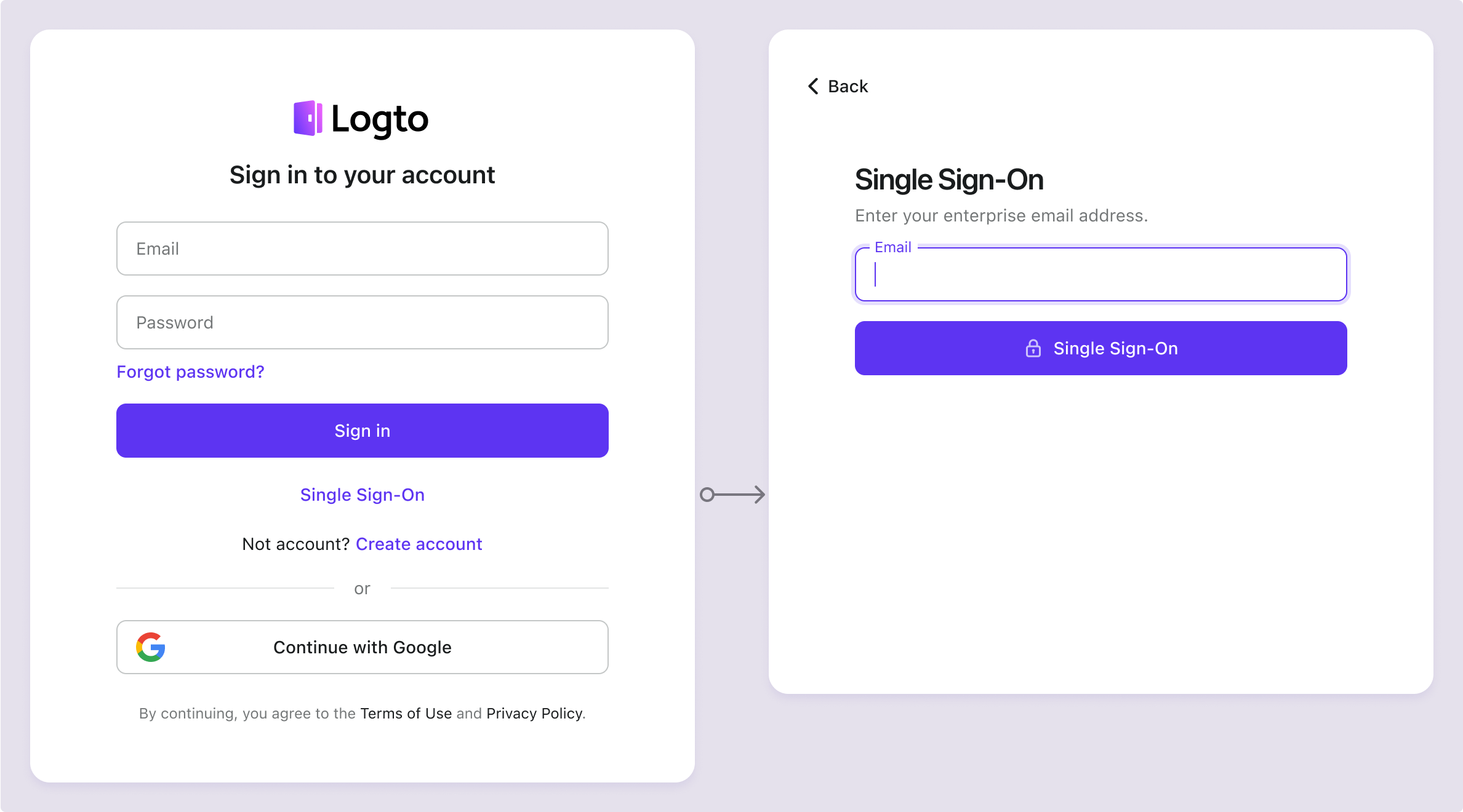

Once enabled, a "Single Sign-On" button will appear on your sign-in page. Enterprise users with SSO-enabled email domains can access your services using their enterprise identity providers (IdPs).

To learn more about the SSO user experience, including SP-initiated SSO and IdP-initiated SSO, refer to User flows: Enterprise SSO.

Testing and Validation

Return to your Flutter app. You should now be able to sign in with Google Workspace enterprise SSO. Enjoy!

Further readings

End-user flows: Logto provides a out-of-the-box authentication flows including MFA and enterprise SSO, along with powerful APIs for flexible implementation of account settings, security verification, and multi-tenant experience.

Authorization: Authorization defines the actions a user can do or resources they can access after being authenticated. Explore how to protect your API for native and single-page applications and implement Role-based Access Control (RBAC).

Organizations: Particularly effective in multi-tenant SaaS and B2B apps, the organization feature enable tenant creation, member management, organization-level RBAC, and just-in-time-provisioning.

Customer IAM series Our serial blog posts about Customer (or Consumer) Identity and Access Management, from 101 to advanced topics and beyond.