Logto is an Auth0 alternative designed for modern apps and SaaS products. It offers both Cloud and Open-source services to help you quickly launch your identity and management (IAM) system. Enjoy authentication, authorization, and multi-tenant management all in one.

We recommend starting with a free development tenant on Logto Cloud. This allows you to explore all the features easily.

In this article, we will go through the steps to quickly build the Azure AD sign-in experience (user authentication) with PHP and Logto.

Prerequisites

- A running Logto instance. Check out the introduction page to get started.

- Basic knowledge of PHP.

- A usable Azure AD account.

Create an application in Logto

Logto is based on OpenID Connect (OIDC) authentication and OAuth 2.0 authorization. It supports federated identity management across multiple applications, commonly called Single Sign-On (SSO).

To create your Traditional web application, simply follow these steps:

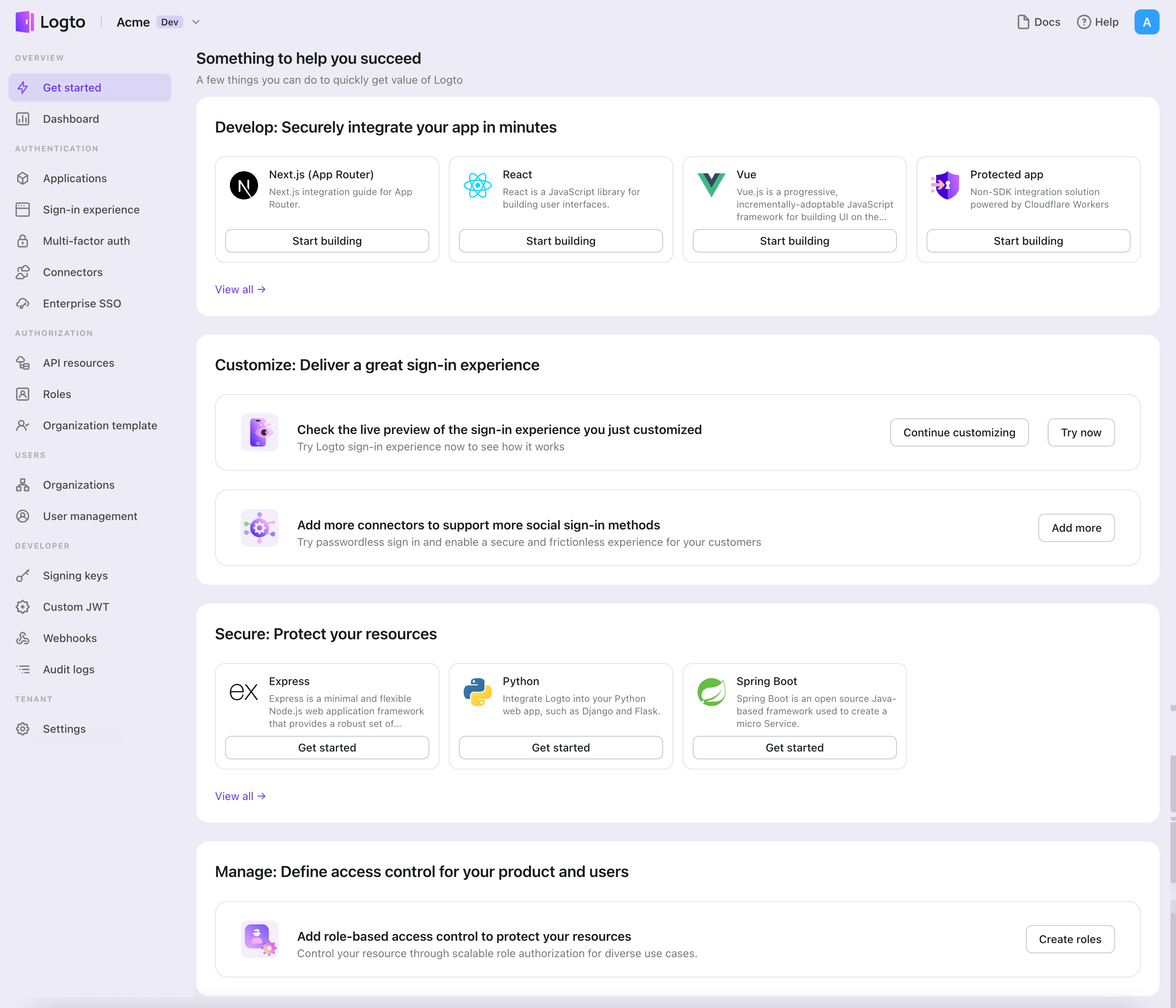

- Open the Logto Console. In the "Get started" section, click the "View all" link to open the application frameworks list. Alternatively, you can navigate to Logto Console > Applications, and click the "Create application" button.

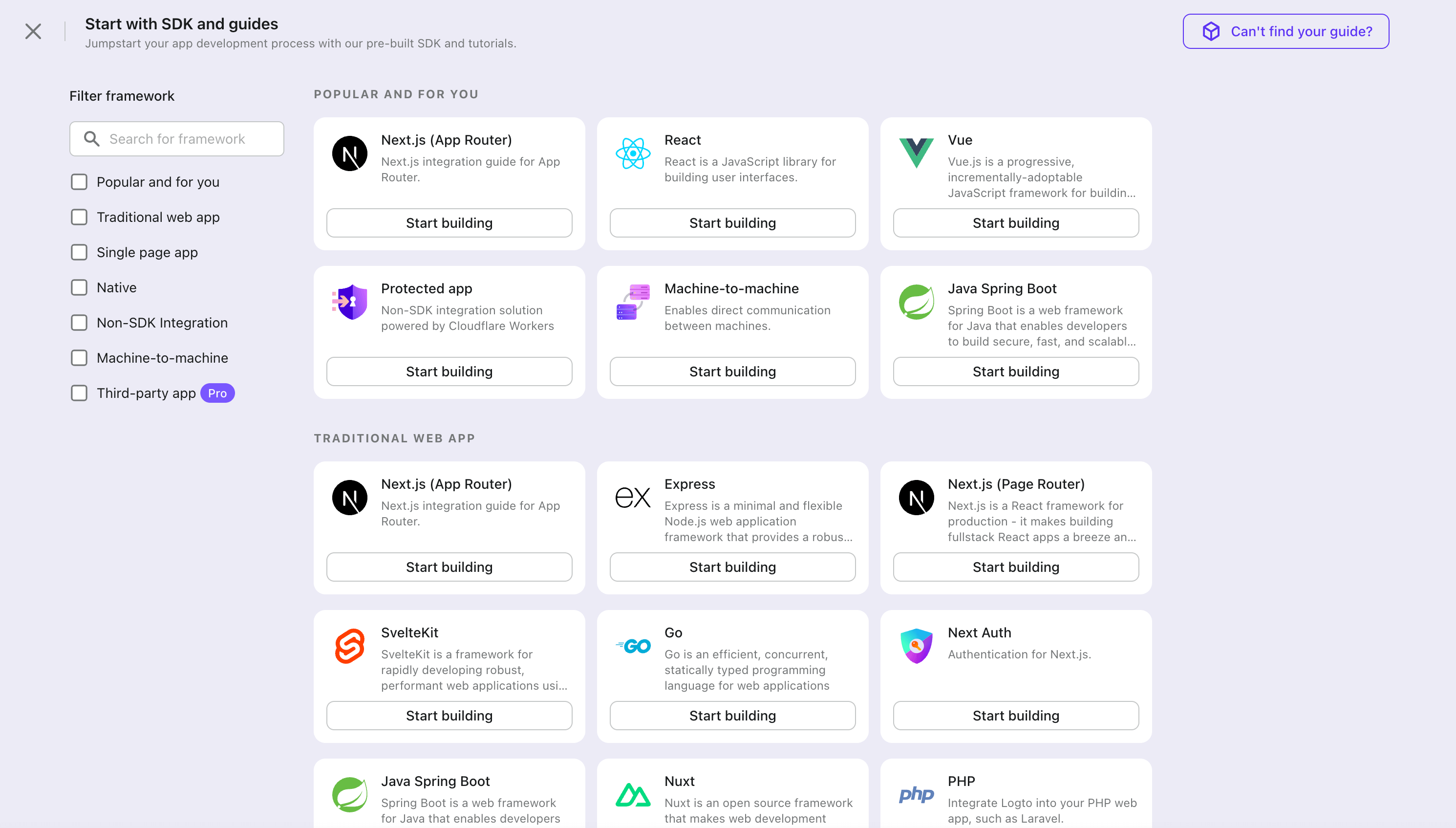

- In the opening modal, click the "Traditional web" section or filter all the available "Traditional web" frameworks using the quick filter checkboxes on the left. Click the "Laravel" framework card to start creating your application.

- Enter the application name, e.g., "Bookstore," and click "Create application".

🎉 Ta-da! You just created your first application in Logto. You'll see a congrats page which includes a detailed integration guide. Follow the guide to see what the experience will be in your application.

Integrate Laravel with Logto

This guide will show you how to integrate Logto into your PHP web application.

- The example uses Laravel, but the concepts are the same for other frameworks.

Installation

composer require logto/sdk

Init LogtoClient

First, create a Logto config:

use Logto\Sdk\LogtoClient;

use Logto\Sdk\LogtoConfig;

$client = new LogtoClient(

new LogtoConfig(

endpoint: "https://you-logto-endpoint.app",

appId: "replace-with-your-app-id",

appSecret: "replace-with-your-app-secret",

),

);

You can find and copy "App Secret" from application details page in Admin Console:

By default, the SDK uses the built-in PHP session to store the Logto data. If you want to use other storage, you can pass a custom storage object as the second parameter:

$client = new LogtoClient(

new LogtoConfig(

// ...

),

new YourCustomStorage(),

);

See Storage for more details.

Configure redirect URIs

Before we dive into the details, here's a quick overview of the end-user experience. The sign-in process can be simplified as follows:

- Your app invokes the sign-in method.

- The user is redirected to the Logto sign-in page. For native apps, the system browser is opened.

- The user signs in and is redirected back to your app (configured as the redirect URI).

Regarding redirect-based sign-in

- This authentication process follows the OpenID Connect (OIDC) protocol, and Logto enforces strict security measures to protect user sign-in.

- If you have multiple apps, you can use the same identity provider (Logto). Once the user signs in to one app, Logto will automatically complete the sign-in process when the user accesses another app.

To learn more about the rationale and benefits of redirect-based sign-in, see Logto sign-in experience explained.

In the following code snippets, we assume your app is running on http://localhost:3000/.

Configure redirect URIs

Switch to the application details page of Logto Console. Add a redirect URI http://localhost:3000/callback.

Just like signing in, users should be redirected to Logto for signing out of the shared session. Once finished, it would be great to redirect the user back to your website. For example, add http://localhost:3000/ as the post sign-out redirect URI section.

Then click "Save" to save the changes.

Handle callback

After the user signs in, Logto will redirect the user to the callback URL you set in the Logto Console. In this example, we use /callback as the callback URL:

Route::get('/callback', function () {

try {

$client->handleSignInCallback(); // Handle a lot of stuff

} catch (\Throwable $exception) {

return $exception; // Change this to your error handling logic

}

return redirect('/'); // Redirect the user to the home page after a successful sign-in

});

Implement sign-in route

In your web application, add a route to properly handle the sign-in request from users. For example:

Route::get('/sign-in', function () {

return redirect($client->signIn('http://localhost:3000/callback'));

});

Replace http://localhost:3000/callback with the callback URL you set in your Logto Console for this application.

If you want to show the sign-up page on the first screen, you can set interactionMode to signUp:

Route::get('/sign-in', function () {

return redirect($client->signIn('http://localhost:3000/callback', InteractionMode::signUp));

});

Now, whenever your users visit http://localhost:3000/sign-in, it will start a new sign-in attempt and redirect the user to the Logto sign-in page.

Note Creating a sign-in route isn't the only way to start a sign-in attempt. You can always use the

signInmethod to get the sign-in URL and redirect the user to it.

Implement sign-out route

After the user makes a signing-out request, Logto will clear all user authentication information in the session.

To clean up the PHP session and Logto session, a sign-out route can be implemented as follows:

Route::get('/sign-out', function () {

return redirect(

// Redirect the user to the home page after a successful sign-out

$client->signOut('http://localhost:3000/')

);

});

postLogoutRedirectUri is optional, and if not provided, the user will be redirected to a Logto default page after a successful sign-out (without redirecting back to your application).

Note The name

postLogoutRedirectUriis from the OpenID Connect RP-Initiated Logout specification. Although Logto uses "sign-out" instead of "logout", the concept is the same.

Handle authentication status

In Logto SDK, we can use $client->isAuthenticated() to check the authentication status, if the user is signed in, the value will be true, otherwise, the value will be false.

We also need to implement a home page for demonstration:

- If the user is not signed in, show a sign-in button;

- If the user is signed in, show a sign-out button.

Route::get('/', function () {

if ($client->isAuthenticated() === false) {

return "Not authenticated <a href='/sign-in'>Sign in</a>";

}

return "<a href='/sign-out'>Sign out</a>";

});

Checkpoint: Test your application

Now, you can test your application:

- Run your application, you will see the sign-in button.

- Click the sign-in button, the SDK will init the sign-in process and redirect you to the Logto sign-in page.

- After you signed in, you will be redirected back to your application and see the sign-out button.

- Click the sign-out button to clear token storage and sign out.

Add Azure AD connector

To enable quick sign-in and improve user conversion, connect with Laravel as an identity provider. The Logto social connector helps you establish this connection in minutes by allowing several parameter inputs.

To add a social connector, simply follow these steps:

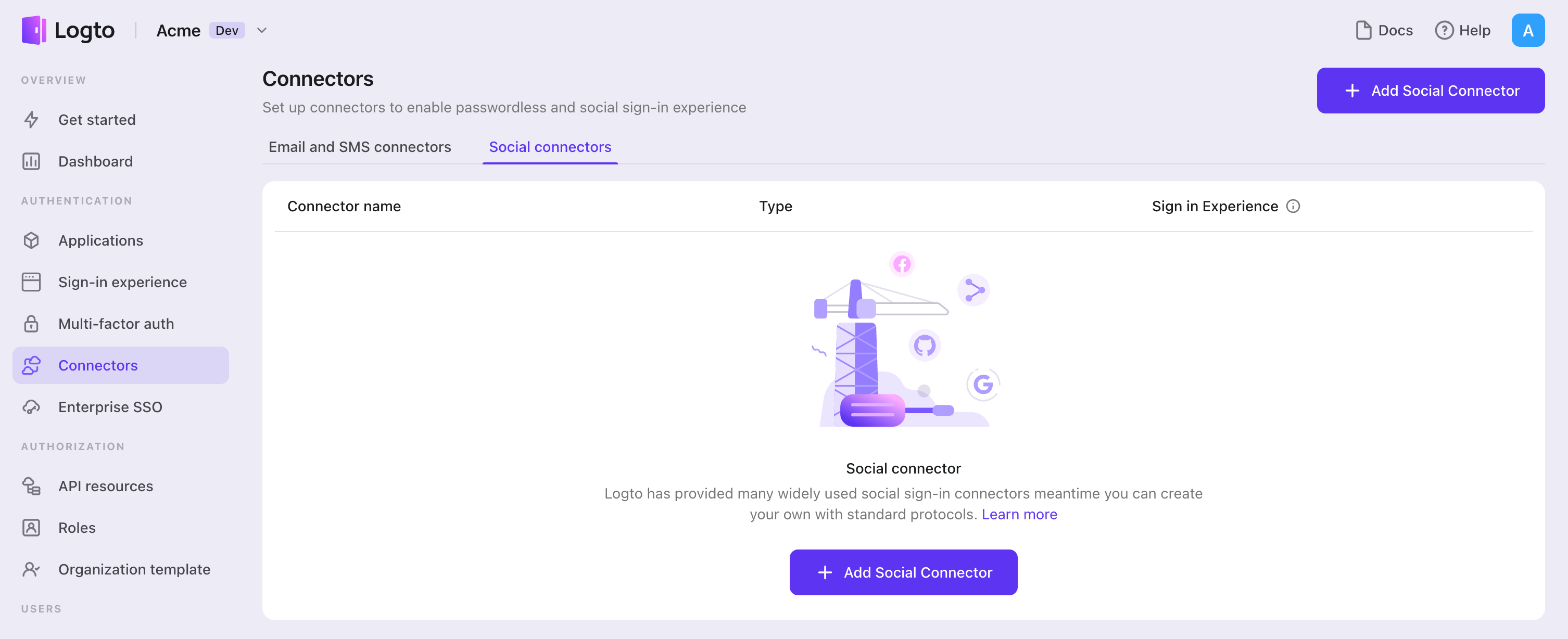

- Navigate to Console > Connectors > Social Connectors.

- Click "Add social connector" and select "Azure AD".

- Follow the README guide and complete required fields and customize settings.

If you are following the in-place Connector guide, you can skip the next section.

Set up Azure AD

Set up Microsoft Azure AD in the Azure Portal

- Visit the Azure Portal and sign in with your Azure account. You need to have an active subscription to access Microsoft Azure AD.

- Click the Azure Active Directory from the services they offer, and click the App Registrations from the left menu.

- Click New Registration at the top, enter a description, select your access type and add your Redirect URI, which will redirect the user to the application after logging in. In our case, this will be

${your_logto_endpoint}/callback/${connector_id}. e.g.https://foo.logto.app/callback/${connector_id}. Theconnector_idcan be also found on the top bar of the Logto Admin Console connector details page. You can copy theCallback URIin the configuration section. - Select Web as Platform.

Fill in the configuration in Logto

| Name | Type |

|---|---|

| clientId | string |

| clientSecret | string |

| tenantId | string |

| cloudInstance | string |

Client ID

You may find the Application (client) ID in the Overview section of your newly created application in the Azure Portal.

Client Secret

- In your newly created application, click the Certificates & Secrets to get a client secret, and click the New client secret from the top.

- Enter a description and an expiration.

- This will only show your client secret once. Fill the value to the Logto connector configuration and save it to a secure location.

Cloud Instance

Usually, it is https://login.microsoftonline.com/. See Azure AD authentication endpoints for more information.

Tenant ID

Logto will use this field to construct the authorization endpoints. This value is dependent on the access type you selected when creating the application in the Azure Portal.

- If you select Accounts in this organizational directory only for access type then you need to enter your {TenantID}. You can find the tenant ID in the Overview section of your Azure Active Directory.

- If you select Accounts in any organizational directory for access type then you need to enter organizations.

- If you select Accounts in any organizational directory or personal Microsoft accounts for access type then you need to enter common.

- If you select Personal Microsoft accounts only for access type then you need to enter consumers.

Save your configuration

Double check you have filled out necessary values in the Logto connector configuration area. Click "Save and Done" (or "Save changes") and the Azure AD connector should be available now.

Enable Azure AD connector in Sign-in Experience

Once you create a social connector successfully, you can enable it as a "Continue with Azure AD" button in Sign-in Experience.

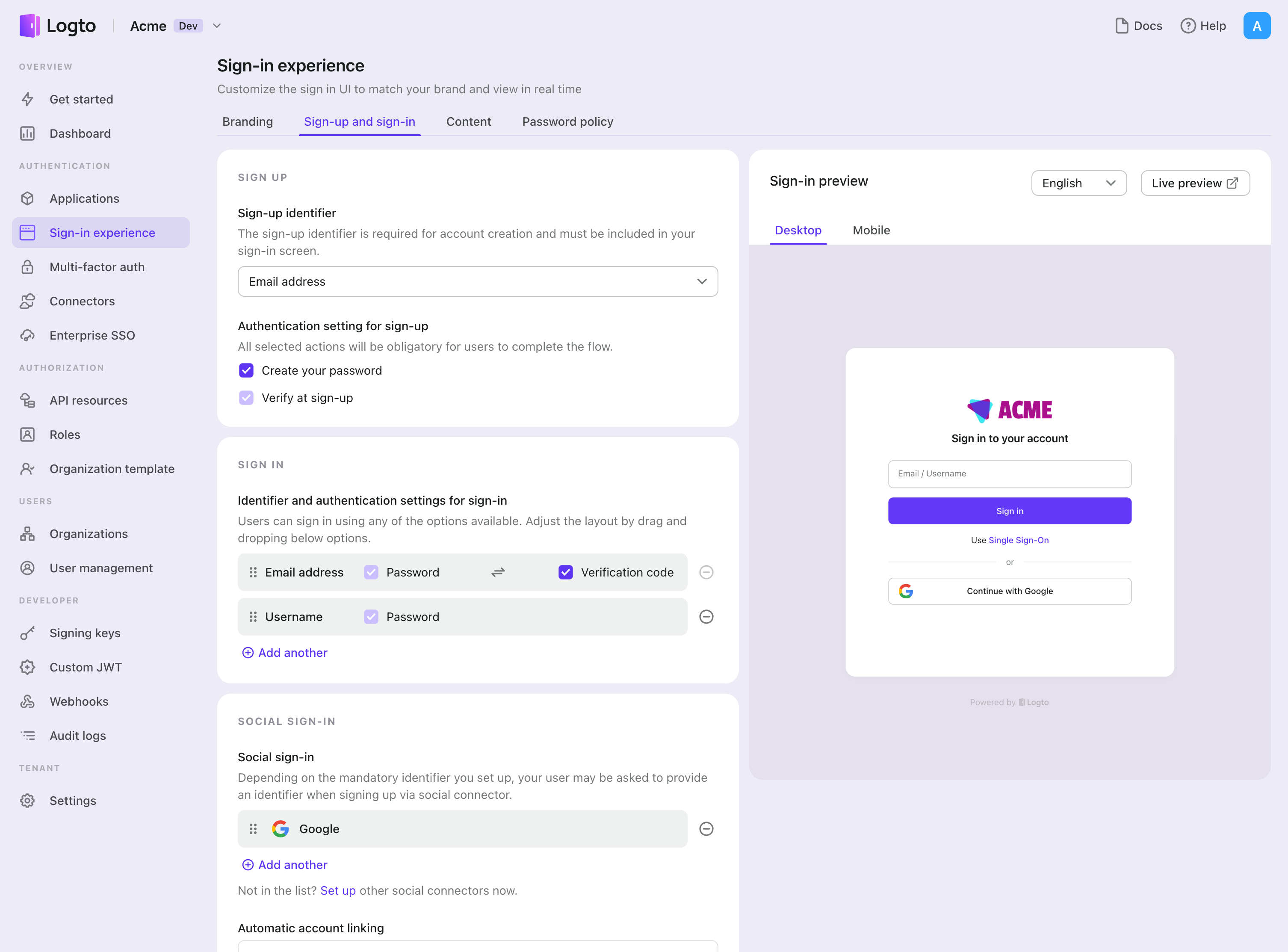

- Navigate to Console > Sign-in experience > Sign-up and sign-in.

- (Optional) Choose "Not applicable" for sign-up identifier if you need social login only.

- Add configured Azure AD connector to the "Social sign-in" section.

Testing and Validation

Return to your PHP app. You should now be able to sign in with Azure AD. Enjoy!

Further readings

End-user flows: Logto provides a out-of-the-box authentication flows including MFA and enterprise SSO, along with powerful APIs for flexible implementation of account settings, security verification, and multi-tenant experience.

Authorization: Authorization defines the actions a user can do or resources they can access after being authenticated. Explore how to protect your API for native and single-page applications and implement Role-based Access Control (RBAC).

Organizations: Particularly effective in multi-tenant SaaS and B2B apps, the organization feature enable tenant creation, member management, organization-level RBAC, and just-in-time-provisioning.

Customer IAM series Our serial blog posts about Customer (or Consumer) Identity and Access Management, from 101 to advanced topics and beyond.