Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Go と Logto を使用して、SendGrid サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

Logto にアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの Traditional web アプリケーションを作成するには、次の手順に従ってください:

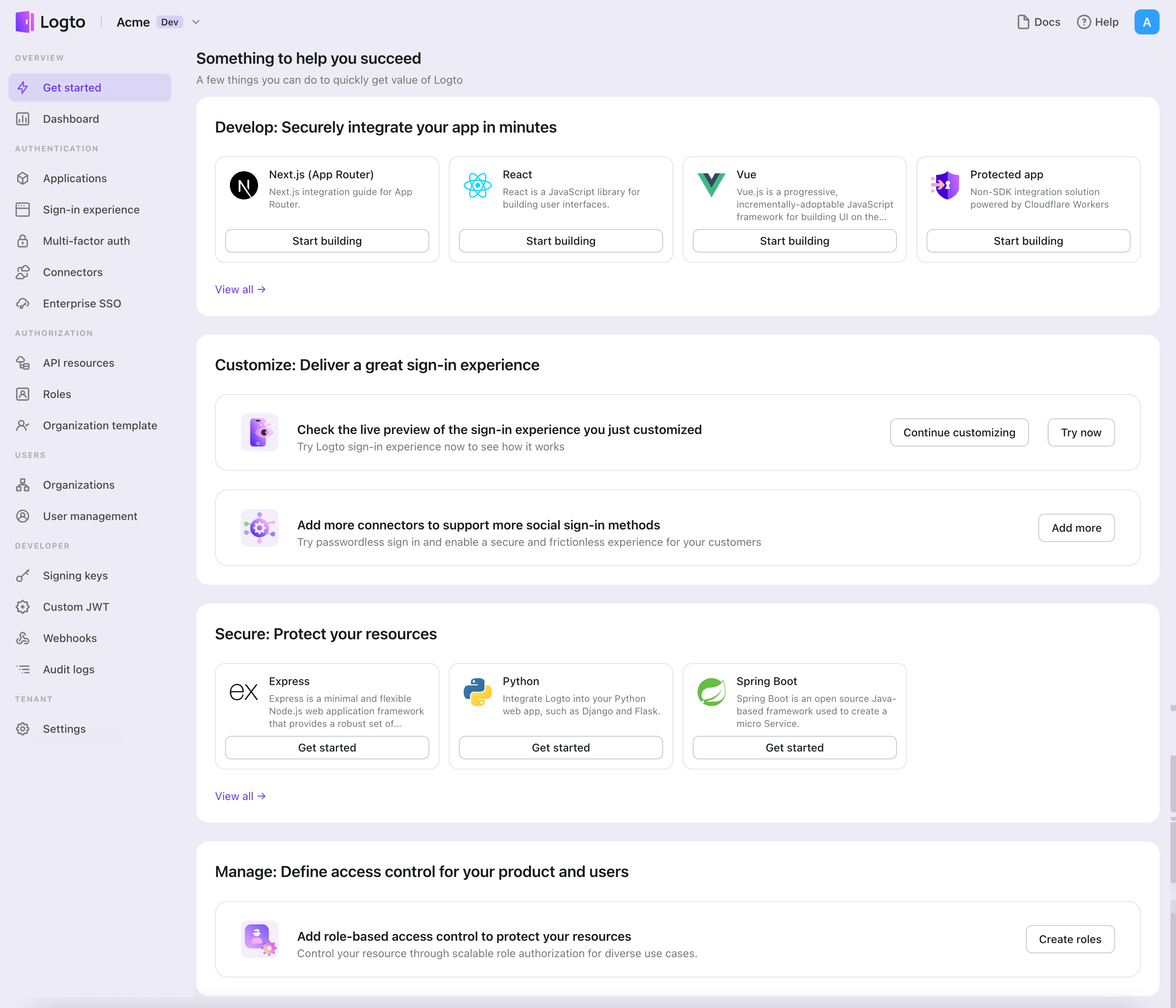

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

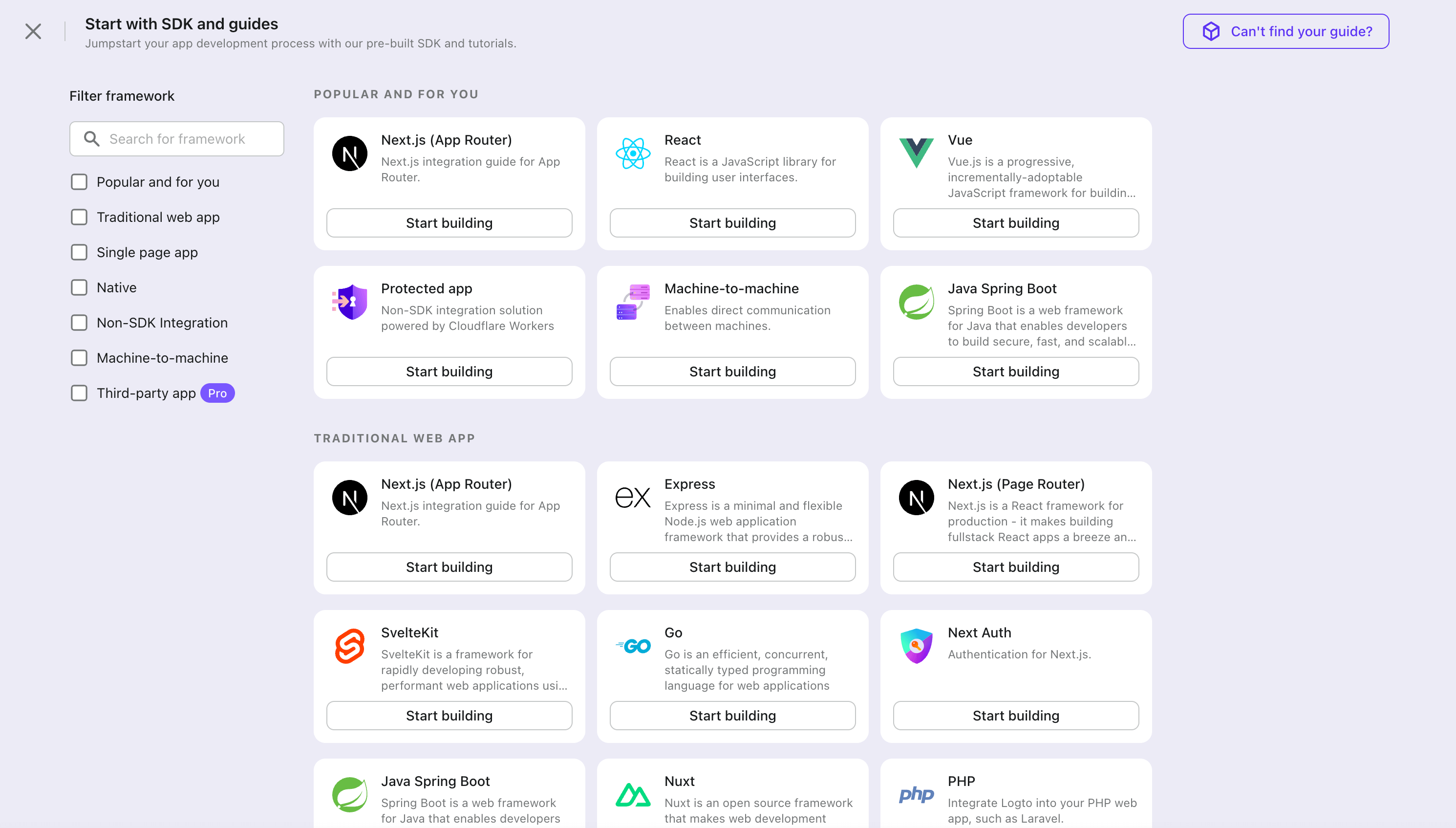

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "Traditional web" フレームワークをフィルタリングするか、"Traditional web" セクションをクリックします。"Go" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Logto SDK を統合する

- 以下のデモンストレーションは Gin Web Framework に基づいて構築されています。同じ手順を踏むことで、他のフレームワークにも Logto を統合できます。

- Go のサンプルプロジェクトは、私たちの Go SDK リポジトリ で利用可能です。

インストール

プロジェクトのルートディレクトリで実行します:

go get github.com/logto-io/go

アプリケーションコードに github.com/logto-io/go/client パッケージを追加します:

// main.go

package main

import (

"github.com/gin-gonic/gin"

// 依存関係を追加

"github.com/logto-io/go/client"

)

func main() {

router := gin.Default()

router.GET("/", func(c *gin.Context) {

c.String(200, "Hello Logto!")

})

router.Run(":3000")

}

セッションストレージを作成する

従来の Web アプリケーションでは、ユーザーの認証 (Authentication) 情報はユーザーセッションに保存されます。

Logto SDK は Storage インターフェースを提供しており、Web フレームワークに基づいて Storage アダプターを実装することで、Logto SDK がユーザーの認証 (Authentication) 情報をセッションに保存できるようにします。

Logto によって保存されるユーザーの認証 (Authentication) 情報がクッキーのサイズ制限を超える可能性があるため、クッキーに基づくセッションの使用は推奨しません。この例では、メモリベースのセッションを使用しています。必要に応じて、Redis や MongoDB などの技術を使用して本番環境でセッションを保存できます。

Logto SDK の Storage タイプは次のとおりです:

package client

type Storage interface {

GetItem(key string) string

SetItem(key, value string)

}

このプロセスを示すために、github.com/gin-contrib/sessions ミドルウェアを例として使用します。

ミドルウェアをアプリケーションに適用し、ルートハンドラーでユーザーリクエストコンテキストからユーザーセッションを取得できるようにします:

package main

import (

"github.com/gin-contrib/sessions"

"github.com/gin-contrib/sessions/memstore"

"github.com/gin-gonic/gin"

"github.com/logto-io/go/client"

)

func main() {

router := gin.Default()

// この例ではメモリベースのセッションを使用しています

store := memstore.NewStore([]byte("your session secret"))

router.Use(sessions.Sessions("logto-session", store))

router.GET("/", func(ctx *gin.Context) {

// ユーザーセッションを取得

session := sessions.Default(ctx)

// ...

ctx.String(200, "Hello Logto!")

})

router.Run(":3000")

}

session_storage.go ファイルを作成し、SessionStorage を定義し、Logto SDK の Storage インターフェースを実装します:

package main

import (

"github.com/gin-contrib/sessions"

)

type SessionStorage struct {

session sessions.Session

}

func (storage *SessionStorage) GetItem(key string) string {

value := storage.session.Get(key)

if value == nil {

return ""

}

return value.(string)

}

func (storage *SessionStorage) SetItem(key, value string) {

storage.session.Set(key, value)

storage.session.Save()

}

これで、ルートハンドラー内で Logto 用のセッションストレージを作成できます:

session := sessions.Default(ctx)

sessionStorage := &SessionStorage{session: session}

LogtoClient を初期化する

まず、Logto の設定を作成します:

func main() {

// ...

logtoConfig := &client.LogtoConfig{

Endpoint: "<your-logto-endpoint>", // 例: http://localhost:3001

AppId: "<your-application-id>",

AppSecret: "<your-application-secret>",

}

// ...

}

「App Secret」は管理コンソールのアプリケーション詳細ページから見つけてコピーできます:

次に、上記の Logto 設定を使用して、各ユーザーリクエストに対して LogtoClient を作成できます:

func main() {

// ...

router.GET("/", func(ctx *gin.Context) {

// LogtoClient を作成

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// Logto を使用してホームページのコンテンツを制御

authState := "このウェブサイトにログインしていません。 :("

if logtoClient.IsAuthenticated() {

authState = "このウェブサイトにログインしています! :)"

}

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>"

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// ...

}

サインインルートを実装する

リダイレクト URI が設定された後、サインインリクエストを処理するために sign-in ルートを追加し、ホームページにサインインリンクも追加します:

func main() {

// ...

// ホームページにサインインリクエストを実行するリンクを追加

router.GET("/", func(ctx *gin.Context) {

// ...

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>" +

// リンクを追加

`<div><a href="/sign-in">Sign In</a></div>`

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// サインインリクエストを処理するためのルートを追加

router.GET("/sign-in", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインインリクエストは Logto によって処理されます。

// ユーザーはサインイン後にリダイレクト URI にリダイレクトされます。

signInUri, err := logtoClient.SignIn("http://localhost:3000/callback")

if err != nil {

ctx.String(http.StatusInternalServerError, err.Error())

return

}

// ユーザーを Logto サインインページにリダイレクトします。

ctx.Redirect(http.StatusTemporaryRedirect, signInUri)

})

// ...

}

これで、ユーザーが http://localhost:3000/sign-in にアクセスすると、Logto サインインページにリダイレクトされます。

コールバックルートを実装する

ユーザーが Logto のサインインページで正常にサインインすると、Logto はユーザーをリダイレクト URI にリダイレクトします。

リダイレクト URI が http://localhost:3000/callback であるため、サインイン後のコールバックを処理するために /callback ルートを追加します。

func main() {

// ...

// サインインコールバックリクエストを処理するためのルートを追加

router.GET("/callback", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインインコールバックリクエストは Logto によって処理されます

err := logtoClient.HandleSignInCallback(ctx.Request)

if err != nil {

ctx.String(http.StatusInternalServerError, err.Error())

return

}

// 開発者が指定したページにジャンプします。

// この例では、ユーザーをホームページに戻します。

ctx.Redirect(http.StatusTemporaryRedirect, "/")

})

// ...

}

サインアウトルートを実装する

ユーザーがサインアウトすると、Logto はユーザーをポストサインアウトリダイレクト URI にリダイレクトします。

次に、sign-out ルートを追加してサインアウトリクエストを処理し、ホームページにサインアウトリンクを追加しましょう:

func main() {

// ...

// ホームページにサインアウトリクエストを実行するリンクを追加

router.GET("/", func(ctx *gin.Context) {

// ...

homePage := `<h1>Hello Logto</h1>` +

"<div>" + authState + "</div>" +

`<div><a href="/sign-in">Sign In</a></div>` +

// リンクを追加

`<div><a href="/sign-out">Sign Out</a></div>`

ctx.Data(http.StatusOK, "text/html; charset=utf-8", []byte(homePage))

})

// サインアウトリクエストを処理するルートを追加

router.GET("/sign-out", func(ctx *gin.Context) {

session := sessions.Default(ctx)

logtoClient := client.NewLogtoClient(

logtoConfig,

&SessionStorage{session: session},

)

// サインアウトリクエストは Logto によって処理されます。

// サインアウト後、ユーザーはポストサインアウトリダイレクト URI にリダイレクトされます。

signOutUri, signOutErr := logtoClient.SignOut("http://localhost:3000")

if signOutErr != nil {

ctx.String(http.StatusOK, signOutErr.Error())

return

}

ctx.Redirect(http.StatusTemporaryRedirect, signOutUri)

})

// ...

}

ユーザーがサインアウトリクエストを行った後、Logto はセッション内のすべてのユーザー認証情報をクリアします。

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

SendGrid コネクターを追加する

Email コネクターは、認証 (Authentication) のためにワンタイムパスワード (OTP) を送信するための方法です。これは、Email ベースの登録、サインイン、二要素認証 (2FA)、アカウント回復を含むパスワードレス認証 (Authentication) をサポートするために Email address の確認を可能にします。 Logto の Email コネクターを使用すると、数分でこれを設定できます。

Email コネクターを追加するには、次の手順に従ってください:

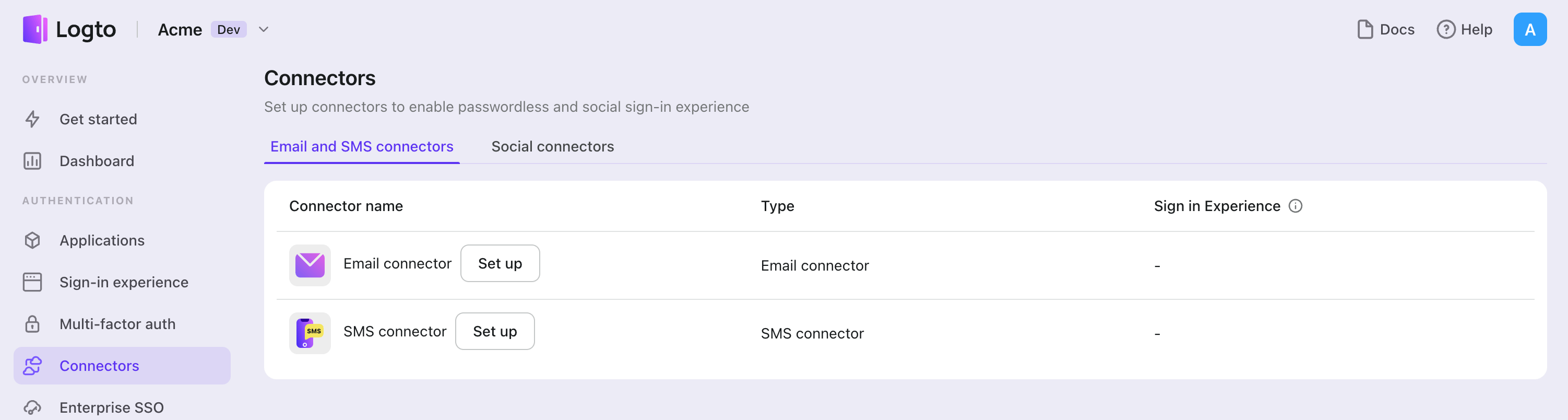

- Console > Connector > Email and SMS connectors に移動します。

- 新しい Email コネクターを追加するには、「Set up」ボタンをクリックし、「SendGrid」を選択します。

- 選択したプロバイダーの README ドキュメントを確認します。

- 「Parameter Configuration」セクションで設定フィールドを完了します。

- JSON エディターを使用して Email テンプレートをカスタマイズします。

- Email address に確認コードを送信して設定をテストします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

SendGrid email connector を設定する

SendGrid アカウントを登録する

SendGrid のウェブサイトで新しいアカウントを作成します。すでにアカウントをお持ちの場合は、このステップをスキップできます。

送信者を確認する

SendGrid コンソールページにアクセスし、SendGrid アカウントでサインインします。

送信者は、検証コードのメールが送信されるアドレスを示します。SendGrid メールサーバーを介してメールを送信するには、少なくとも 1 つの送信者を確認する必要があります。

SendGrid コンソールページから、「Settings」->「Sender Authentication」へサイドバーから移動します。

ドメイン認証は推奨されますが、必須ではありません。「Authenticate Your Domain」カードの「Get started」をクリックし、今後のガイドに従って送信者を SendGrid にリンクして確認します。

パネル内の「Verify a Single Sender」ボタンをクリックすると、送信者を作成するために必要な重要な情報を入力するフォームに焦点が当たります。ガイドに従ってこれらのフィールドをすべて入力し、「Create」ボタンを押します。

単一の送信者が作成されると、送信者のメールアドレスに検証リンク付きのメールが送信されます。メールボックスにアクセスし、検証メールを見つけ、メール内のリンクをクリックして単一の送信者を確認します。これで、SendGrid コネクターを使用して、確認した送信者を介してメールを送信できます。

API キーを作成する

SendGrid コンソールページから始め、「Settings」->「API Keys」へサイドバーから移動します。

API Keys ページの右上隅にある「Create API Key」をクリックします。API キーの名前を入力し、使用ケースに応じて「API Key Permission」をカスタマイズします。この API キーを使用してメールを送信する前に、グローバルな Full Access または Mail Send へのフルアクセスを持つ Restricted Access が必要です。

API キーは、Create API Key プロセスを完了するとすぐに画面に表示されます。この API キーは安全な場所に保存してください。これが唯一の表示機会です。

コネクターを設定する

「API キーを作成する」セクションで作成した API キーを apiKey フィールドに入力します。

送信者の From Address と Nickname を fromEmail と fromName フィールドに入力します。送信者の詳細は "Sender Management" ページで確認できます。fromName はオプションなので、入力をスキップできます。

異なるケースに対して複数の SendGrid メールコネクターテンプレートを追加できます。以下は単一のテンプレートを追加する例です:

- メールのタイトルとして機能する

subjectフィールドを入力します。 - 任意の文字列型の内容で

contentフィールドを入力します。ランダムな検証コードのために{{code}}プレースホルダーを忘れずに残してください。 usageTypeフィールドをRegister、SignIn、ForgotPassword、Genericのいずれかで入力し、異なる使用ケースに対応します。typeフィールドをtext/plainまたはtext/htmlのいずれかで入力し、異なるタイプのコンテンツに対応します。

完全なユーザーフローを有効にするためには、Register、SignIn、ForgotPassword、Generic の usageType を持つテンプレートが必要です。

以下は SendGrid コネクターテンプレート JSON の例です。

[

{

"subject": "<register-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (register template)>",

"usageType": "Register",

"type": "text/plain",

},

{

"subject": "<sign-in-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (sign-in template)>",

"usageType": "SignIn",

"type": "text/plain",

},

{

"subject": "<forgot-password-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (forgot-password template)>",

"usageType": "ForgotPassword",

"type": "text/plain",

},

{

"subject": "<generic-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (generic template)>",

"usageType": "Generic",

"type": "text/plain",

},

]

SendGrid メールコネクターをテストする

メールアドレスを入力し、「Send」をクリックして、設定が「Save and Done」前に機能するかどうかを確認できます。

以上です。サインイン体験でコネクターを有効にするのを忘れないでください。

設定タイプ

| 名前 | タイプ |

|---|---|

| apiKey | string |

| fromEmail | string |

| fromName | string (OPTIONAL) |

| templates | Template[] |

| テンプレートプロパティ | タイプ | 列挙値 |

|---|---|---|

| subject | string | N/A |

| content | string | N/A |

| usageType | enum string | 'Register' | 'SignIn' | 'ForgotPassword' | 'Generic' |

| type | enum string | 'text/plain' | 'text/html' |

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、SendGrid コネクターが利用可能になります。

サインイン体験で SendGrid コネクターを有効にする

コネクターを正常に作成したら、電話番号ベースのパスワードレスログインと登録を有効にできます。

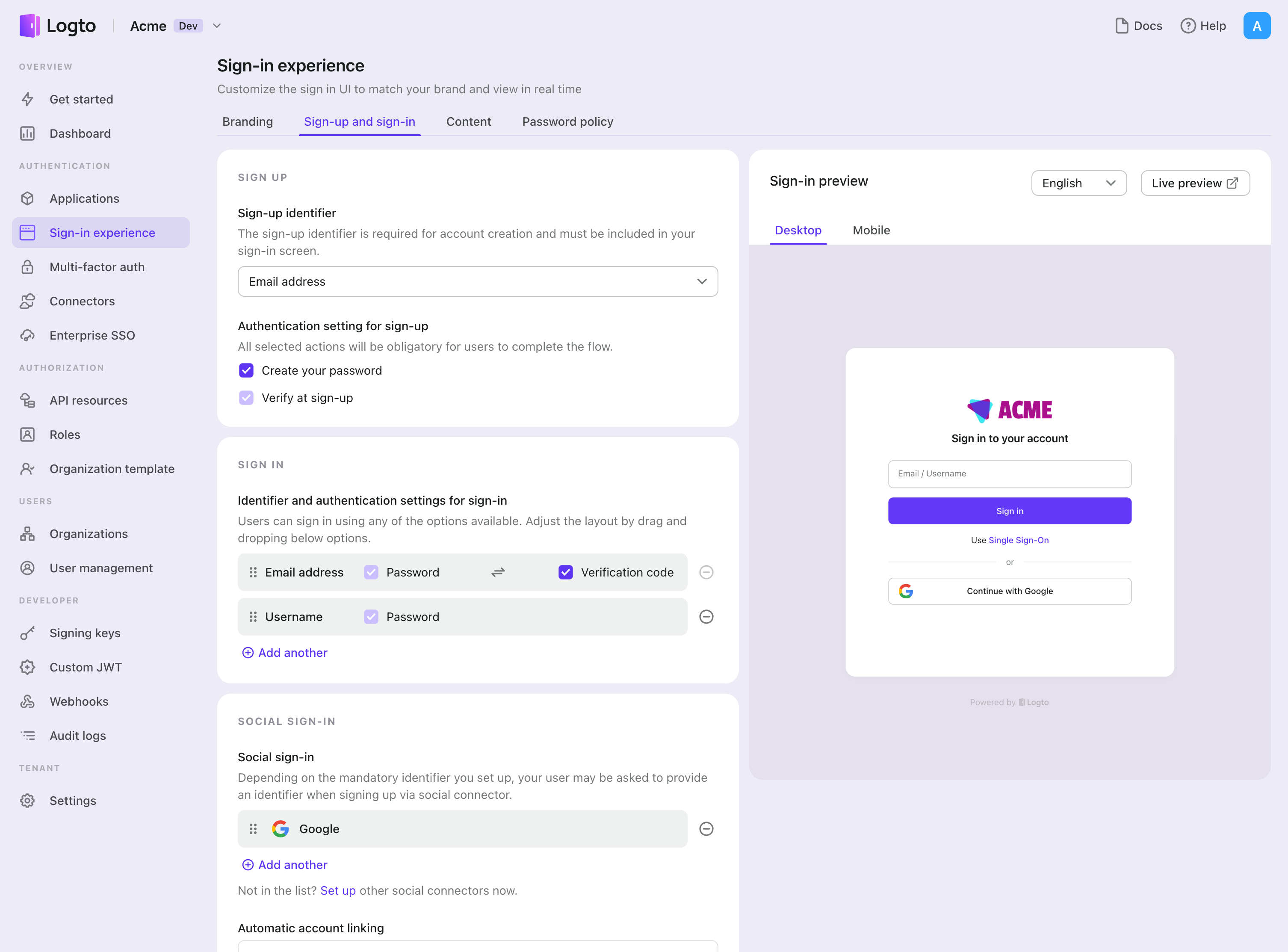

- コンソール > サインイン体験 > サインアップとサインイン に移動します。

- サインアップ方法を設定します(オプション):

- サインアップ識別子として "Email address" または "Email or phone number" を選択します。

- "Verify at sign-up" は強制的に有効化されます。登録時に "Create a password" を有効にすることもできます。

- サインイン方法を設定します:

- サインイン識別子の一つとして Email address を選択します。複数の利用可能な識別子(メール、電話番号、ユーザー名)を提供できます。

- 認証 (Authentication) 要素として "Verification code" および / または "Password" を選択します。

- "Save changes" をクリックし、"Live preview" でテストします。

OTP を使用した登録とログインに加えて、パスワードの回復や ベースのセキュリティ検証を有効にし、Email address をプロファイルにリンクすることもできます。詳細については、エンドユーザーフロー を参照してください。

テストと検証

Go アプリに戻ります。これで SendGrid を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。