Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Python と Logto を使用して、Kakao サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

Logto でアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの Traditional web アプリケーションを作成するには、次の手順に従ってください:

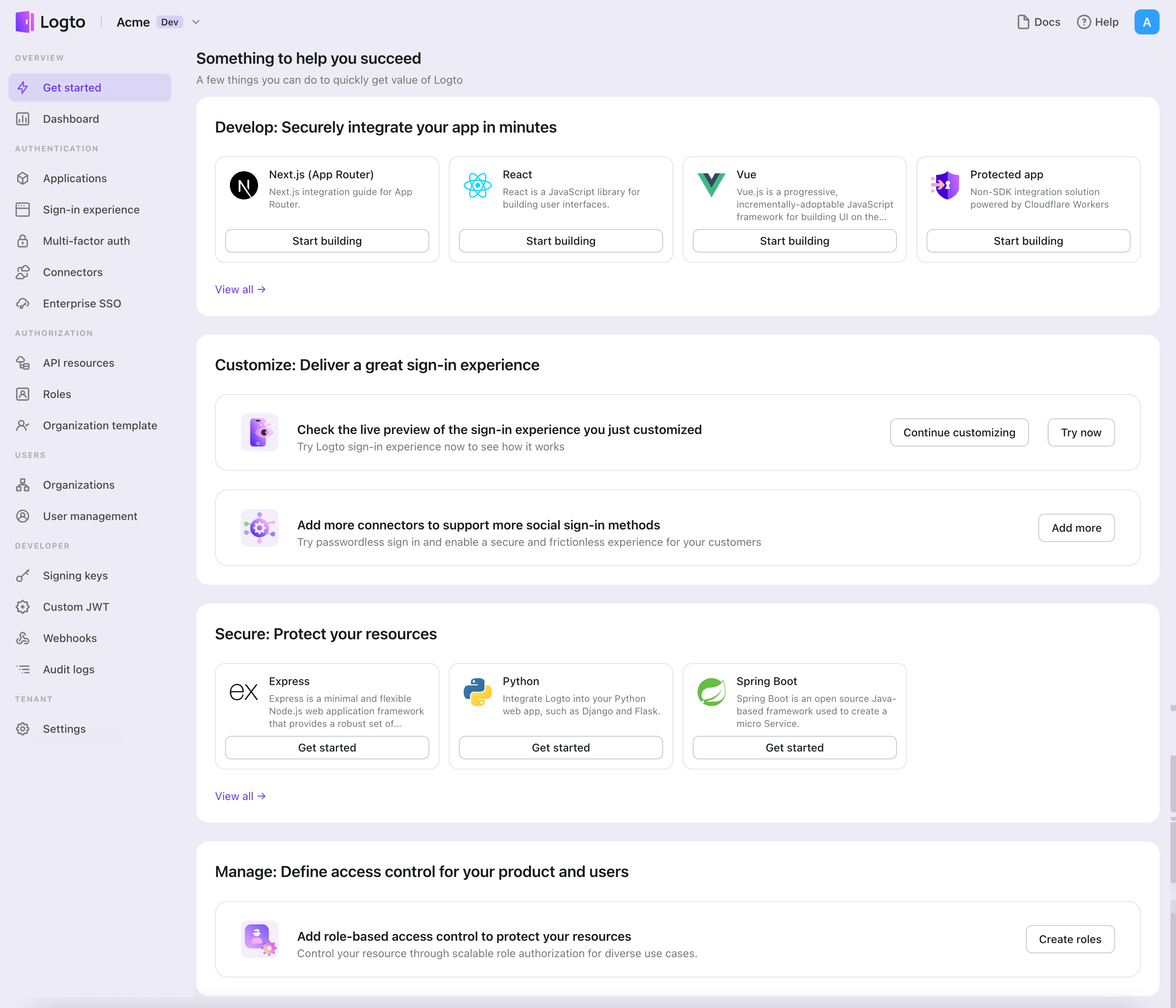

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

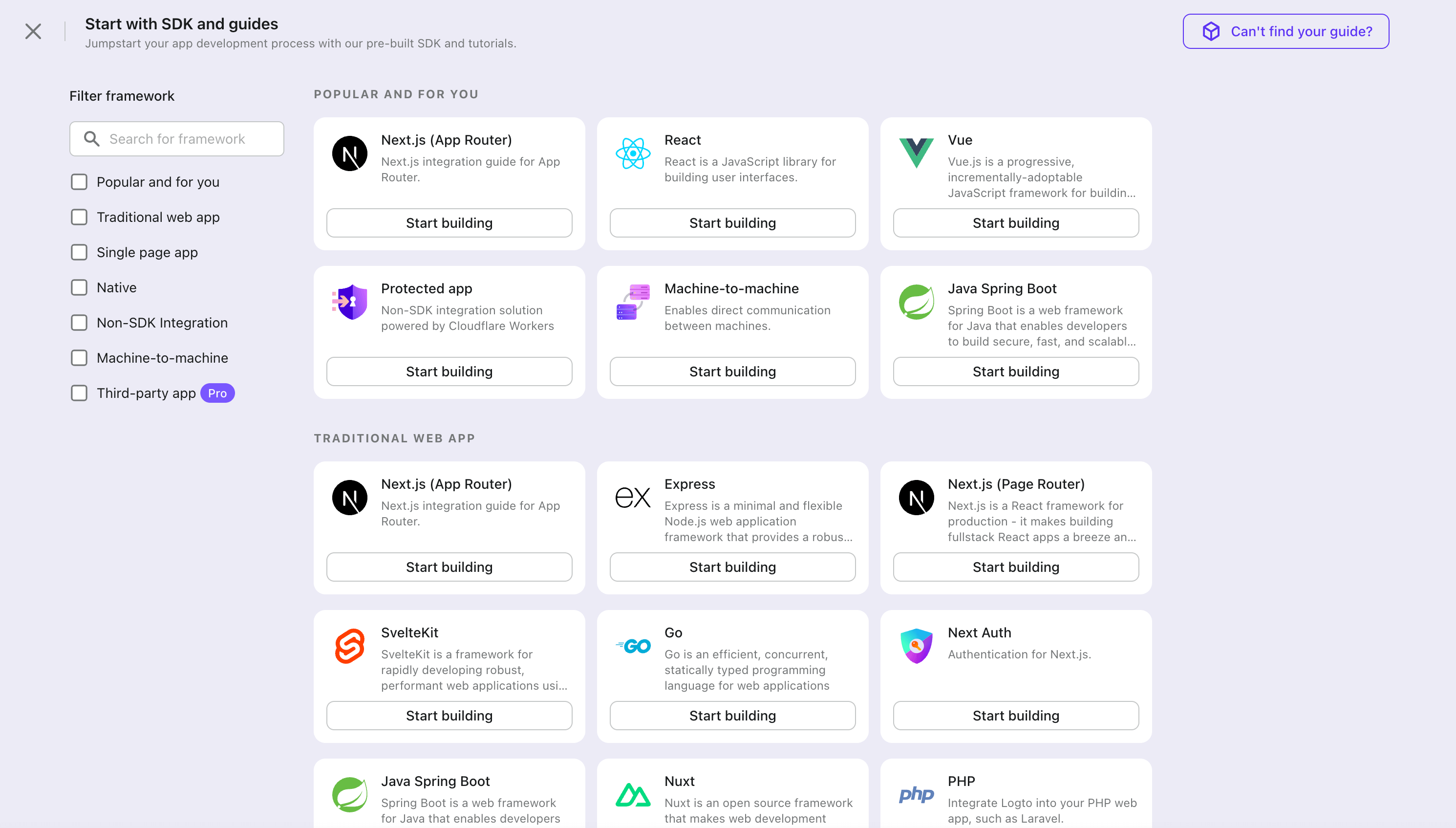

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "Traditional web" フレームワークをフィルタリングするか、"Traditional web" セクションをクリックします。"Flask" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Flask SDK を統合する

- この例では Flask を使用していますが、概念は他のフレームワークでも同じです。

- Python のサンプルプロジェクトは、私たちの Python SDK リポジトリ で利用可能です。

- Logto SDK はコルーチンを活用しているため、非同期関数を呼び出す際には

awaitを使用することを忘れないでください。

インストール

プロジェクトのルートディレクトリで実行します:

pip install logto # または `poetry add logto` などを使用

LogtoClient の初期化

まず、Logto の設定を作成します:

from logto import LogtoClient, LogtoConfig

client = LogtoClient(

LogtoConfig(

endpoint="https://you-logto-endpoint.app", # あなたの Logto エンドポイントに置き換えてください

appId="replace-with-your-app-id",

appSecret="replace-with-your-app-secret",

),

)

「App Secret」は管理コンソールのアプリケーション詳細ページから見つけてコピーできます:

また、デフォルトのメモリストレージを永続的なストレージに置き換えます。例えば:

from logto import LogtoClient, LogtoConfig, Storage

from flask import session

from typing import Union

class SessionStorage(Storage):

def get(self, key: str) -> Union[str, None]:

return session.get(key, None)

def set(self, key: str, value: Union[str, None]) -> None:

session[key] = value

def delete(self, key: str) -> None:

session.pop(key, None)

client = LogtoClient(

LogtoConfig(...),

storage=SessionStorage(),

)

詳細については、Storage を参照してください。

サインインとサインアウトの実装

あなたの Web アプリケーションで、ユーザーからのサインインリクエストを適切に処理するためのルートを追加します。例として /sign-in を使用します:

@app.route("/sign-in")

async def sign_in():

# サインイン URL を取得し、ユーザーをその URL にリダイレクトします

return redirect(await client.signIn(

redirectUri="http://localhost:3000/callback",

))

このアプリケーションの Logto コンソールで設定したコールバック URL に http://localhost:3000/callback を置き換えてください。

最初の画面にサインアップページを表示したい場合は、interactionMode を signUp に設定できます:

@app.route("/sign-in")

async def sign_in():

return redirect(await client.signIn(

redirectUri="http://localhost:3000/callback",

interactionMode="signUp", # 最初の画面にサインアップページを表示

))

これで、ユーザーが http://localhost:3000/sign-in を訪れるたびに、新しいサインイン試行が開始され、ユーザーは Logto のサインインページにリダイレクトされます。

注意 サインインルートを作成することは、サインイン試行を開始する唯一の方法ではありません。

signInメソッドを使用してサインイン URL を取得し、ユーザーをその URL にリダイレクトすることも常に可能です。

ユーザーがサインアウトリクエストを行った後、Logto はセッション内のすべてのユーザー認証情報をクリアします。

Python セッションと Logto セッションをクリーンアップするために、次のようにサインアウトルートを実装できます:

@app.route("/sign-out")

async def sign_out():

return redirect(

# サインアウトが成功した後、ユーザーをホームページにリダイレクト

await client.signOut(postLogoutRedirectUri="http://localhost:3000/")

)

認証 (Authentication) ステータスの処理

Logto SDK では、client.isAuthenticated() を使用して認証 (Authentication) 状態を確認できます。ユーザーがサインインしている場合、この値は true になり、そうでない場合は false になります。

ここでは、デモ用にシンプルなホームページを実装します:

- ユーザーがサインインしていない場合、サインインボタンを表示します。

- ユーザーがサインインしている場合、サインアウトボタンを表示します。

@app.route("/")

async def home():

if client.isAuthenticated() is False:

return "認証されていません <a href='/sign-in'>サインイン</a>"

return "認証されています <a href='/sign-out'>サインアウト</a>"

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

Kakao コネクターを追加する

迅速なサインインを有効にし、ユーザーコンバージョンを向上させるために、アイデンティティプロバイダー (IdP) として Flask を接続します。Logto ソーシャルコネクターは、いくつかのパラメーター入力を許可することで、この接続を数分で確立するのに役立ちます。

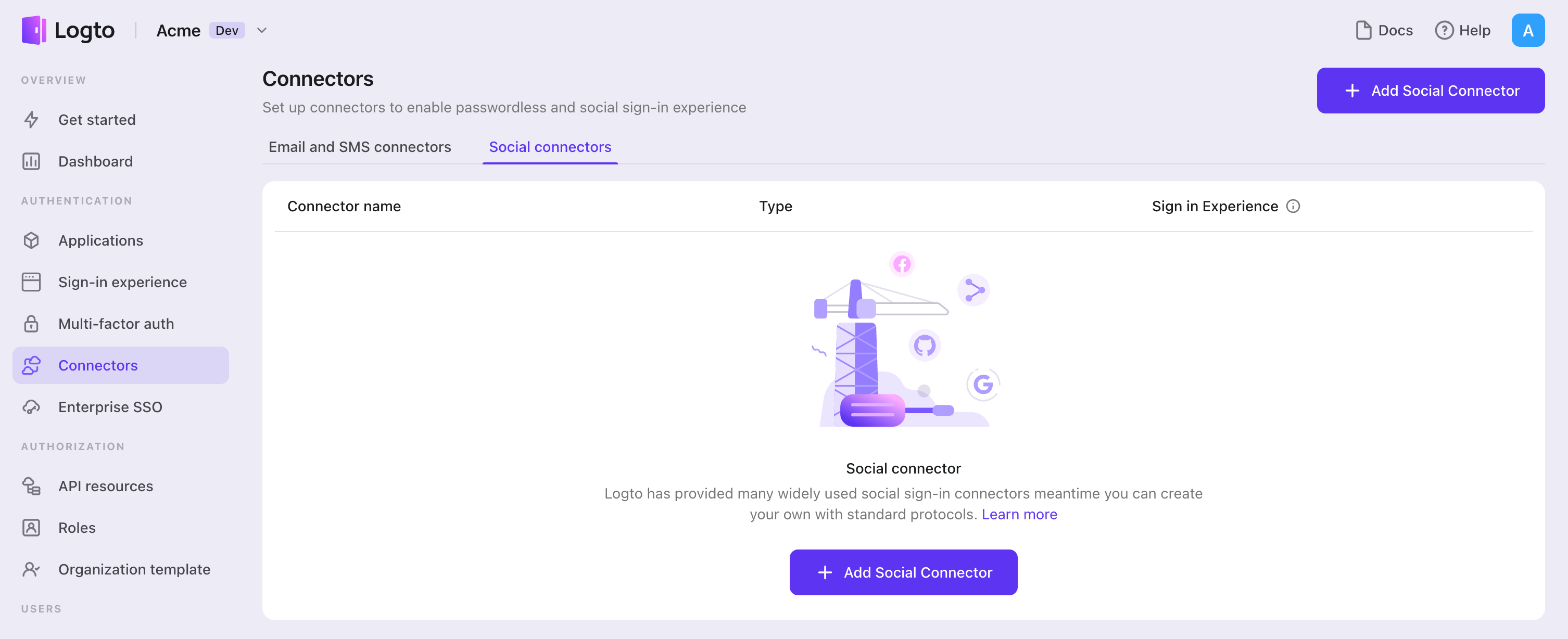

ソーシャルコネクターを追加するには、次の手順に従ってください:

- Console > Connectors > Social Connectors に移動します。

- 「Add social connector」をクリックし、「Kakao」を選択します。

- README ガイドに従い、必要なフィールドを完了し、設定をカスタマイズします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

Kakao login を設定する

Kakao Developers Console でプロジェクトを設定する

- Kakao Developers Console にアクセスし、Kakao アカウントでサインインします。

- アプリケーションを追加 をクリックして新しいプロジェクトを作成するか、既存のプロジェクトを選択します。

Kakao ログインを設定する

Kakao ログインを有効化する

- メニューから 製品設定 -> Kakao ログイン をクリックします。

Kakao ログインの有効化をオンにします。- 以下の URL を

リダイレクト URIに追加します。http(s)://YOUR_URL/callback/${connector_id}(connector_idは Logto 管理コンソールのコネクター詳細ページの上部バーで見つけることができます。)- (

YOUR_URLをLogtoの URL に置き換え、状況に応じてhttpまたはhttpsを選択してください。)

プライバシー設定

- メニューから 製品設定 -> Kakao ログイン -> 同意項目 をクリックします。

ニックネーム、プロフィール画像、およびメールの状態を 必須同意 に変更します(プロジェクト設定によってはメールを 必須同意 に変更できない場合があります)。

セキュリティ設定(オプション)

- メニューから 製品設定 -> Kakao ログイン -> セキュリティ をクリックします。

クライアントシークレットコードをクリックしてシークレットコードを生成します。有効化状態を有効に変更します。(有効にすると、シークレットコードが必要です。)

Logto を設定する

設定タイプ

| 名前 | タイプ |

|---|---|

| clientId | string |

| clientSecret | string? |

clientId

clientId はプロジェクトの REST API キー です。

(Kakao developers console のプロジェクトの 概要 から見つけることができます。)

clientSecret

clientSecret はプロジェクトの シークレットコード です。

(セキュリティ設定(オプション) を確認してください。)

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、Kakao コネクターが利用可能になります。

サインイン体験で Kakao コネクターを有効にする

ソーシャルコネクターを正常に作成したら、サインイン体験で「Kakao で続行」ボタンとして有効にすることができます。

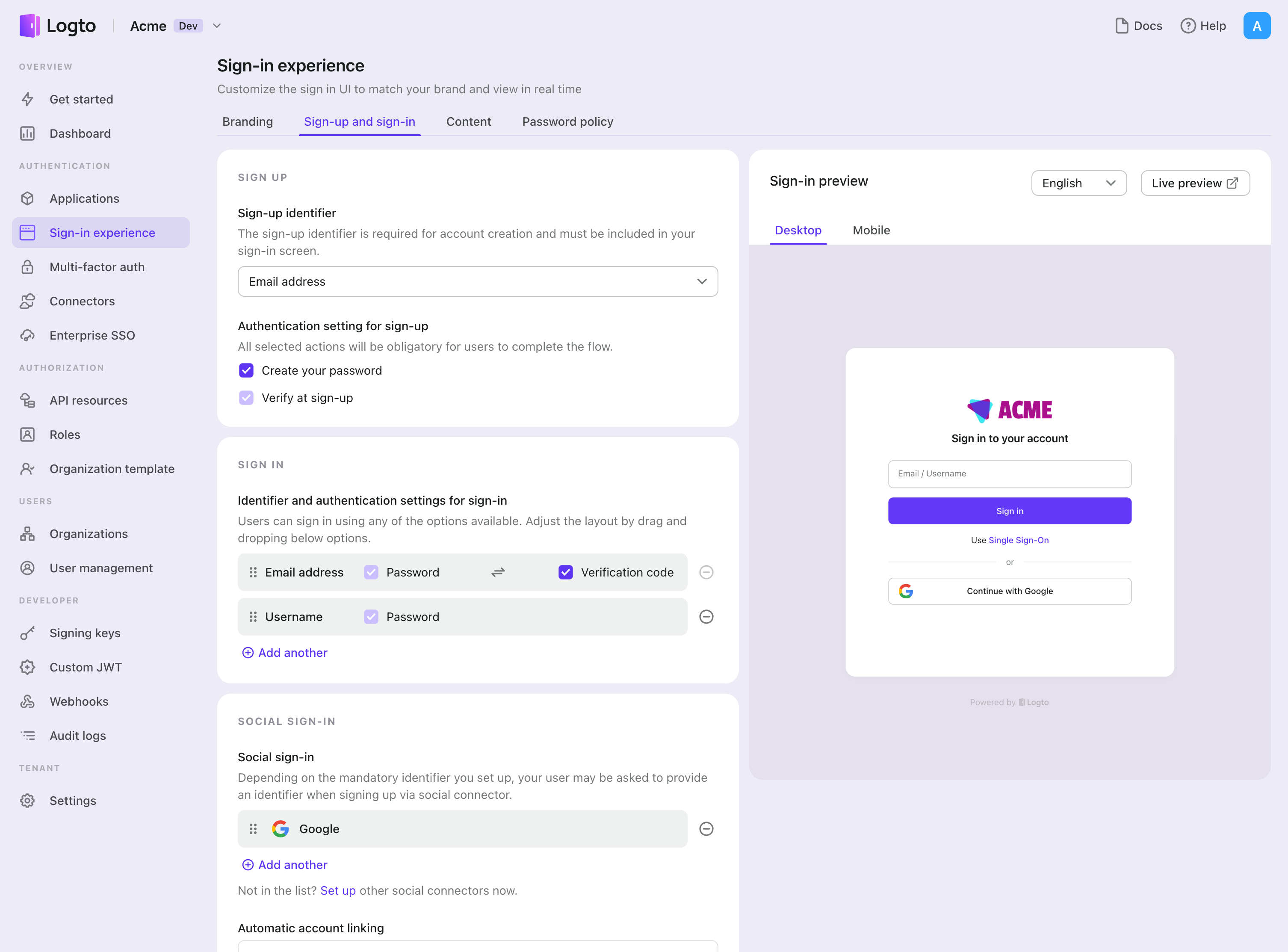

- Console > サインイン体験 > サインアップとサインイン に移動します。

- (オプション)ソーシャルログインのみが必要な場合は、サインアップ識別子に「該当なし」を選択します。

- 設定済みの Kakao コネクターを「ソーシャルサインイン」セクションに追加します。

テストと検証

Python アプリに戻ります。これで Kakao を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。