Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Android (Kotlin / Java) と Logto を使用して、AWS SES サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

- 稼働中の Logto インスタンス。紹介ページ をチェックして始めてください。

- Android (Kotlin / Java) の基本的な知識。

- 使用可能な AWS SES アカウント。

Logto にアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの ネイティブアプリ アプリケーションを作成するには、次の手順に従ってください:

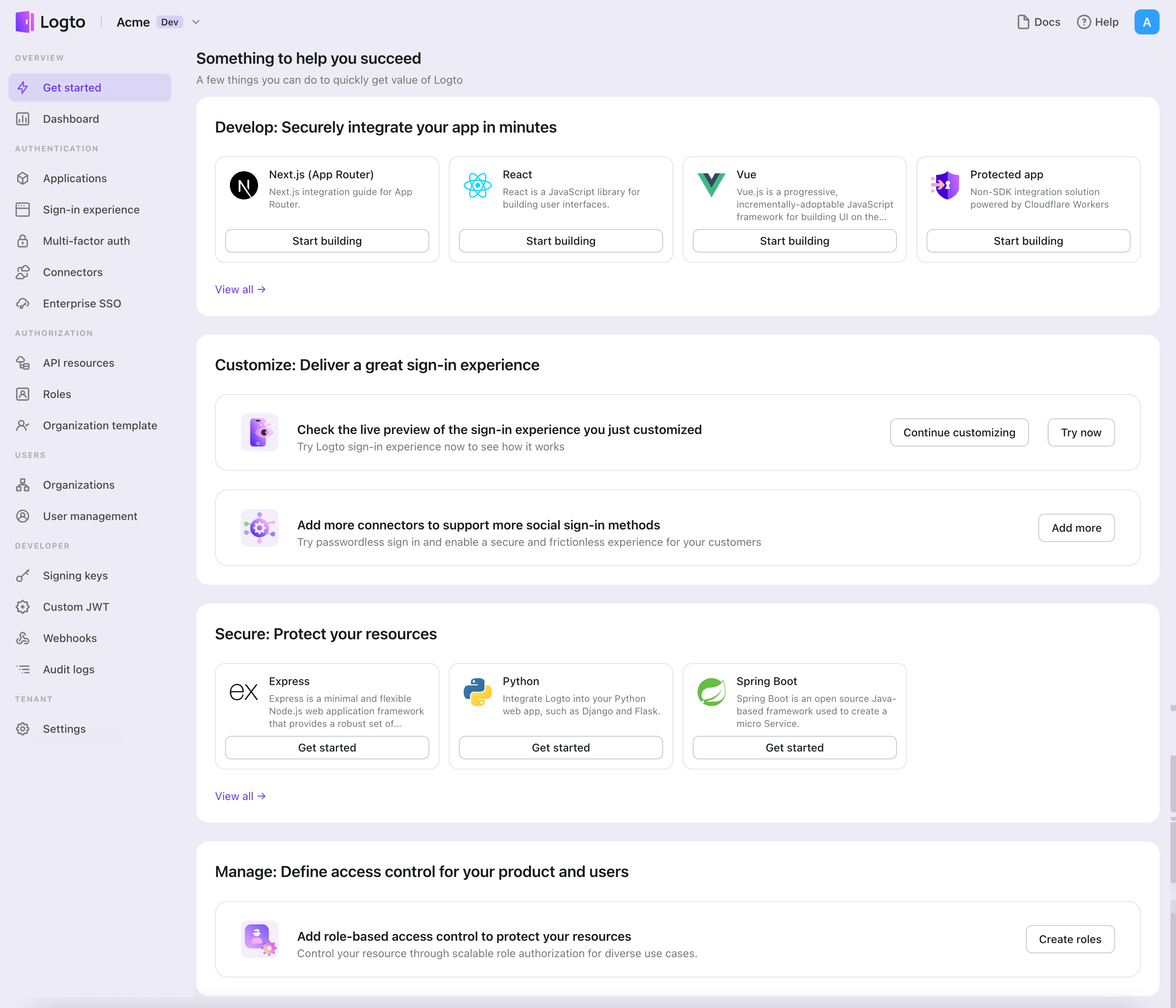

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

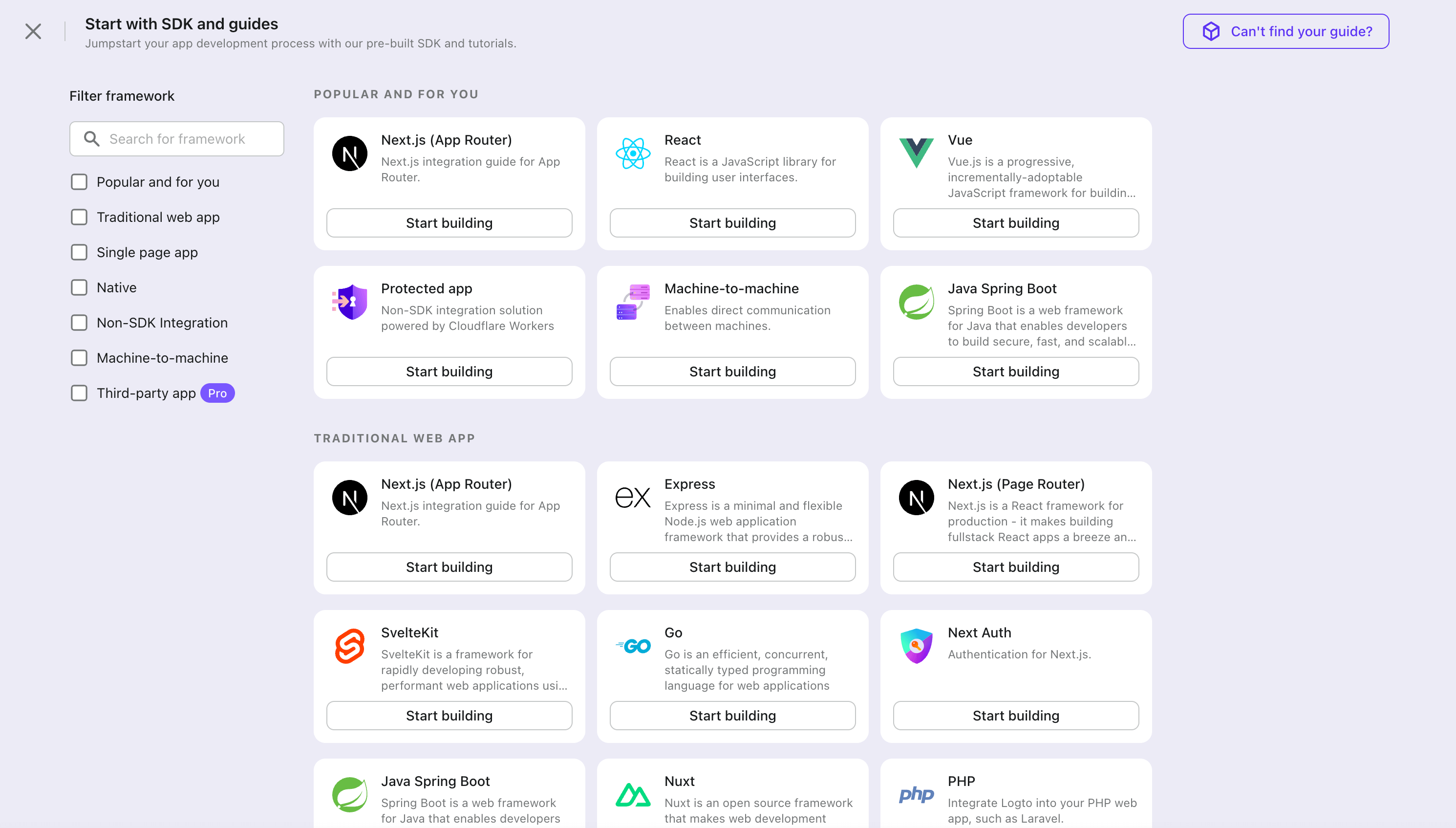

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "ネイティブアプリ" フレームワークをフィルタリングするか、"ネイティブアプリ" セクションをクリックします。"Android" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Logto SDK を統合する

- この例は View システム と View Model に基づいていますが、Jetpack Compose を使用する場合でも概念は同じです。

- この例は Kotlin で書かれていますが、Java でも概念は同じです。

- Kotlin と Java のサンプルプロジェクトは、私たちの SDK リポジトリ で利用可能です。

- チュートリアルビデオは、私たちの YouTube チャンネル で視聴できます。

インストール

Logto Android SDK のサポートされている最小 Android API レベルはレベル 24 です。

Logto Android SDK をインストールする前に、Gradle プロジェクトのビルドファイルで mavenCentral() がリポジトリ設定に追加されていることを確認してください:

dependencyResolutionManagement {

repositories {

mavenCentral()

}

}

Logto Android SDK を依存関係に追加します:

- Kotlin

- Groovy

dependencies {

implementation("io.logto.sdk:android:1.1.3")

}

dependencies {

implementation 'io.logto.sdk:android:1.1.3'

}

SDK はインターネットアクセスが必要なため、次の権限を AndroidManifest.xml ファイルに追加する必要があります:

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

xmlns:tools="http://schemas.android.com/tools">

<!-- インターネット権限を追加 -->

<uses-permission android:name="android.permission.INTERNET" />

<!-- その他の設定... -->

</manifest>

LogtoClient の初期化

LogtoViewModel.kt を作成し、このビューモデルで LogtoClient を初期化します:

//...他のインポート

import io.logto.sdk.android.LogtoClient

import io.logto.sdk.android.type.LogtoConfig

class LogtoViewModel(application: Application) : AndroidViewModel(application) {

private val logtoConfig = LogtoConfig(

endpoint = "<your-logto-endpoint>",

appId = "<your-app-id>",

scopes = null,

resources = null,

usingPersistStorage = true,

)

private val logtoClient = LogtoClient(logtoConfig, application)

companion object {

val Factory: ViewModelProvider.Factory = object : ViewModelProvider.Factory {

@Suppress("UNCHECKED_CAST")

override fun <T : ViewModel> create(

modelClass: Class<T>,

extras: CreationExtras

): T {

// extras から Application オブジェクトを取得

val application = checkNotNull(extras[APPLICATION_KEY])

return LogtoViewModel(application) as T

}

}

}

}

次に、MainActivity.kt のために LogtoViewModel を作成します:

//...他のインポート

class MainActivity : AppCompatActivity() {

private val logtoViewModel: LogtoViewModel by viewModels { LogtoViewModel.Factory }

//...他のコード

}

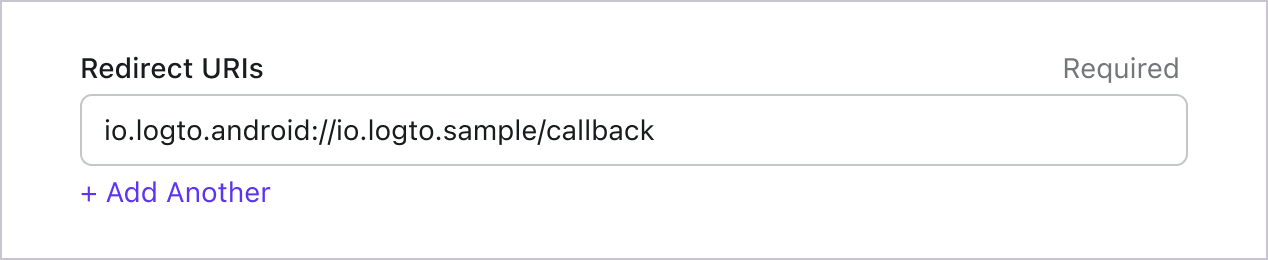

リダイレクト URI の設定

Logto コンソールのアプリケーション詳細ページに切り替えましょう。リダイレクト URI io.logto.android://io.logto.sample/callback を追加し、「変更を保存」をクリックします。

サインインとサインアウトの実装

logtoClient.signIn を呼び出す前に、Admin Console でリダイレクト URI

が正しく設定されていることを確認してください。 :::

logtoClient.signIn を使用してユーザーをサインインし、logtoClient.signOut を使用してユーザーをサインアウトできます。

例えば、Android アプリでは次のようにします:

//...他のインポートと共に

class LogtoViewModel(application: Application) : AndroidViewModel(application) {

// ...他のコード

// 認証 (Authentication) 状態を監視するライブデータを追加

private val _authenticated = MutableLiveData(logtoClient.isAuthenticated)

val authenticated: LiveData<Boolean>

get() = _authenticated

fun signIn(context: Activity) {

logtoClient.signIn(context, "io.logto.android://io.logto.sample/callback") { logtoException ->

logtoException?.let { println(it) }

// ライブデータを更新

_authenticated.postValue(logtoClient.isAuthenticated)

}

}

fun signOut() {

logtoClient.signOut { logtoException ->

logtoException?.let { println(it) }

// ライブデータを更新

_authenticated.postValue(logtoClient.isAuthenticated)

}

}

}

次に、アクティビティ内で signIn と signOut メソッドを呼び出します:

class MainActivity : AppCompatActivity() {

override fun onCreate(savedInstanceState: Bundle?) {

//...他のコード

// レイアウトに id "sign_in_button" を持つボタンがあると仮定

val signInButton = findViewById<Button>(R.id.sign_in_button)

signInButton.setOnClickListener {

logtoViewModel.signIn(this)

}

// レイアウトに id "sign_out_button" を持つボタンがあると仮定

val signOutButton = findViewById<Button>(R.id.sign_out_button)

signOutButton.setOnClickListener {

if (logtoViewModel.authenticated) { // ユーザーが認証 (Authentication) されているか確認

logtoViewModel.signOut()

}

}

// 認証 (Authentication) 状態を監視して UI を更新

logtoViewModel.authenticated.observe(this) { authenticated ->

if (authenticated) {

// ユーザーは認証 (Authentication) されています

signInButton.visibility = View.GONE

signOutButton.visibility = View.VISIBLE

} else {

// ユーザーは認証 (Authentication) されていません

signInButton.visibility = View.VISIBLE

signOutButton.visibility = View.GONE

}

}

}

}

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

AWS SES コネクターを追加する

Email コネクターは、認証 (Authentication) のためにワンタイムパスワード (OTP) を送信するための方法です。これは、Email ベースの登録、サインイン、二要素認証 (2FA)、アカウント回復を含むパスワードレス認証 (Authentication) をサポートするために メールアドレス の確認を可能にします。 Logto の Email コネクターを使用すると、数分でこれを設定できます。

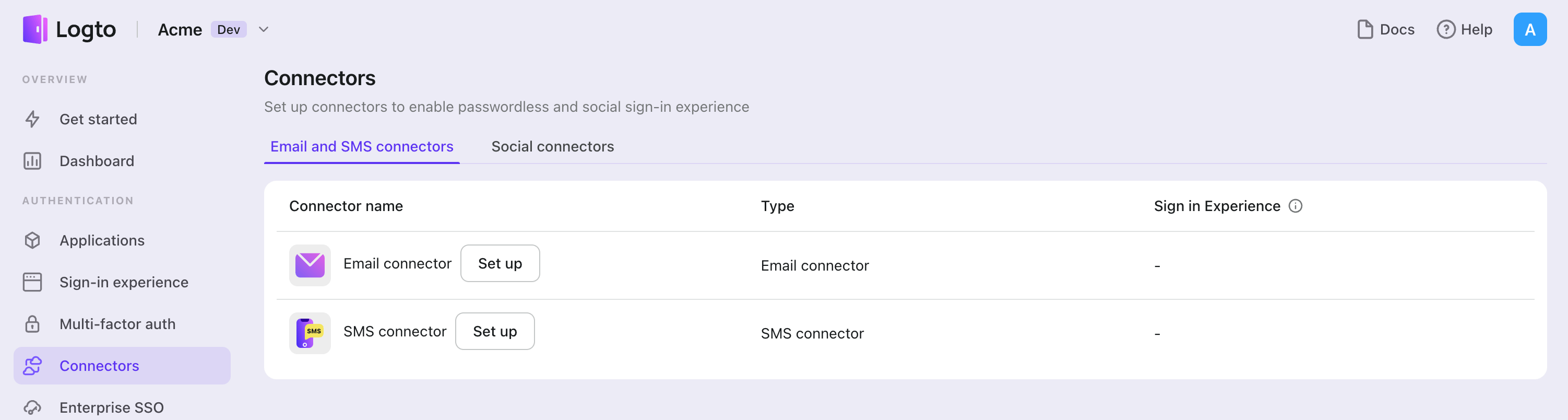

Email コネクターを追加するには、次の手順に従ってください:

- Console > Connector > Email and SMS connectors に移動します。

- 新しい Email コネクターを追加するには、「Set up」ボタンをクリックし、「AWS SES」を選択します。

- 選択したプロバイダーの README ドキュメントを確認します。

- 「Parameter Configuration」セクションで設定フィールドを完了します。

- JSON エディターを使用して Email テンプレートをカスタマイズします。

- メールアドレス に確認コードを送信して設定をテストします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

AWS SES メールコネクター を設定する

AWS サービスコンソールでメールサービスを設定する

AWS アカウントを登録する

AWS にアクセスしてアカウントを登録します。

アイデンティティを作成する

Amazon Simple Email Serviceコンソールに移動します- アイデンティティを作成し、次のオプションのいずれかを選択します

- ドメインを作成する

- メールアドレスを作成する

コネクターの設定

- Amazon コンソールの右上隅にあるユーザー名をクリックして

Security Credentialsに入ります。まだ持っていない場合は、AccessKeyを作成し、慎重に保存してください。 Amazon Simple Email Serviceコネクターの設定を完了します:- ステップ 1 で取得した

AccessKey IDとAccessKey Secretを使用して、それぞれaccessKeyIdとaccessKeySecretを入力します。 region: メール送信に使用するアイデンティティのリージョンをregionフィールドに入力します。emailAddress: メール送信に使用するメールアドレスをLogto\<[email protected]>または\<[email protected]>の形式で入力します。

- ステップ 1 で取得した

以下のパラメーターはオプションです。パラメーターの説明は AWS SES API ドキュメント に記載されています。

feedbackForwardingEmailAddressfeedbackForwardingEmailAddressIdentityArnconfigurationSetName

Amazon SES コネクターをテストする

メールアドレスを入力し、「送信」をクリックして、設定が機能するかどうかを「保存して完了」する前に確認できます。

これで完了です。サインイン体験でコネクターを有効にする のを忘れないでください。

タイプを設定する

| 名前 | タイプ |

|---|---|

| accessKeyId | string |

| accessKeySecret | string |

| region | string |

| emailAddress | string (OPTIONAL) |

| emailAddressIdentityArn | string (OPTIONAL) |

| feedbackForwardingEmailAddress | string (OPTIONAL) |

| feedbackForwardingEmailAddressIdentityArn | string (OPTIONAL) |

| configurationSetName | string (OPTIONAL) |

| templates | Template[] |

| テンプレートプロパティ | タイプ | 列挙値 |

|---|---|---|

| subject | string | N/A |

| content | string | N/A |

| usageType | enum string | 'Register' | 'SignIn' | 'ForgotPassword' | 'Generic' |

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、AWS SES コネクターが利用可能になります。

サインイン体験で AWS SES コネクターを有効にする

コネクターを正常に作成したら、電話番号ベースのパスワードレスログインと登録を有効にできます。

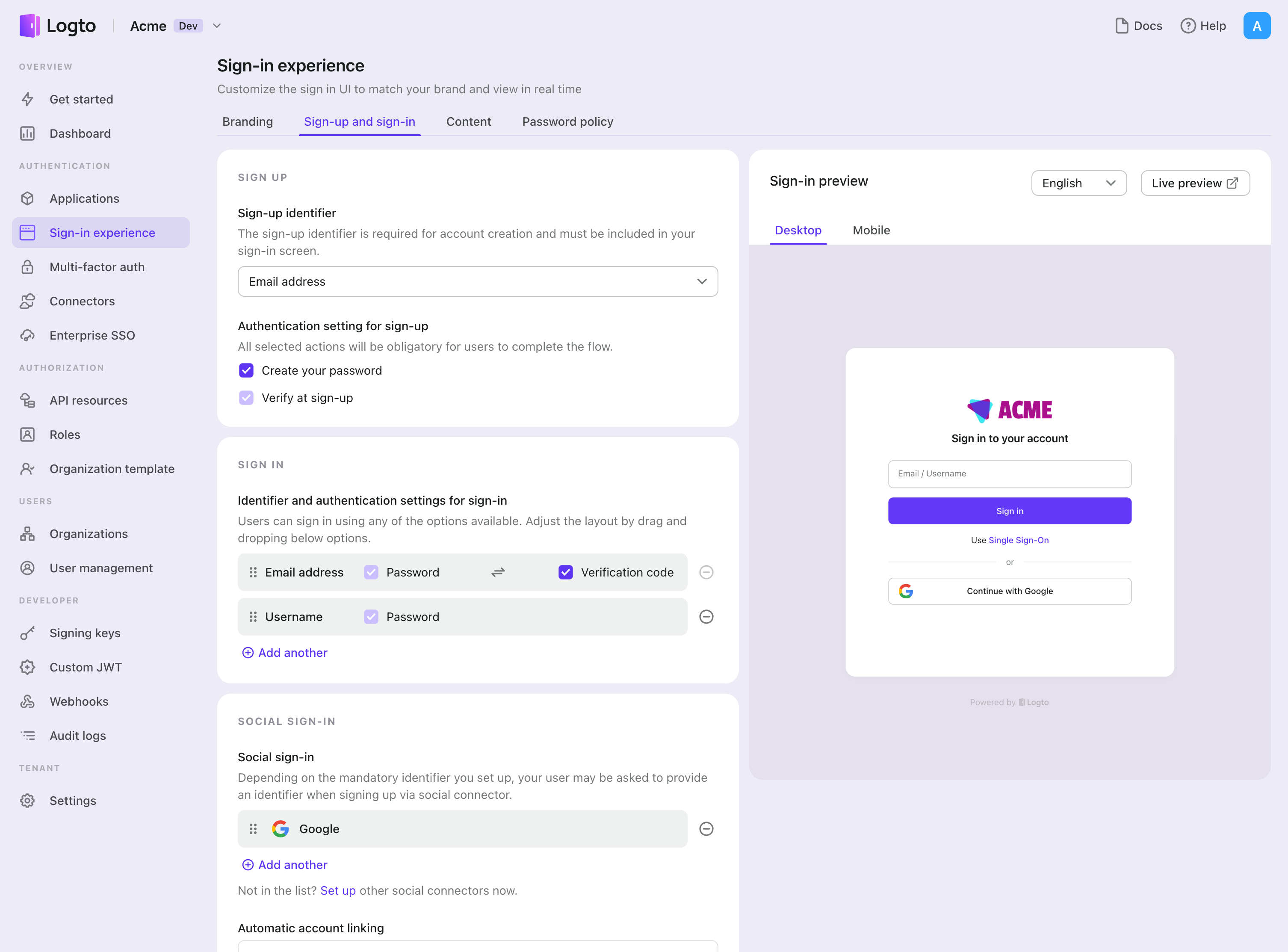

- コンソール > サインイン体験 > サインアップとサインイン に移動します。

- サインアップ方法を設定します(オプション):

- サインアップ識別子として "メールアドレス" または "Email or phone number" を選択します。

- "Verify at sign-up" は強制的に有効化されます。登録時に "Create a password" を有効にすることもできます。

- サインイン方法を設定します:

- サインイン識別子の一つとして メールアドレス を選択します。複数の利用可能な識別子(メール、電話番号、ユーザー名)を提供できます。

- 認証 (Authentication) 要素として "Verification code" および / または "Password" を選択します。

- "Save changes" をクリックし、"Live preview" でテストします。

OTP を使用した登録とログインに加えて、パスワードの回復や ベースのセキュリティ検証を有効にし、メールアドレス をプロファイルにリンクすることもできます。詳細については、エンドユーザーフロー を参照してください。

テストと検証

Android (Kotlin / Java) アプリに戻ります。これで AWS SES を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。