Schütze deine Quarkus-API mit rollenbasierter Zugangskontrolle (RBAC) und JWT-Validierung

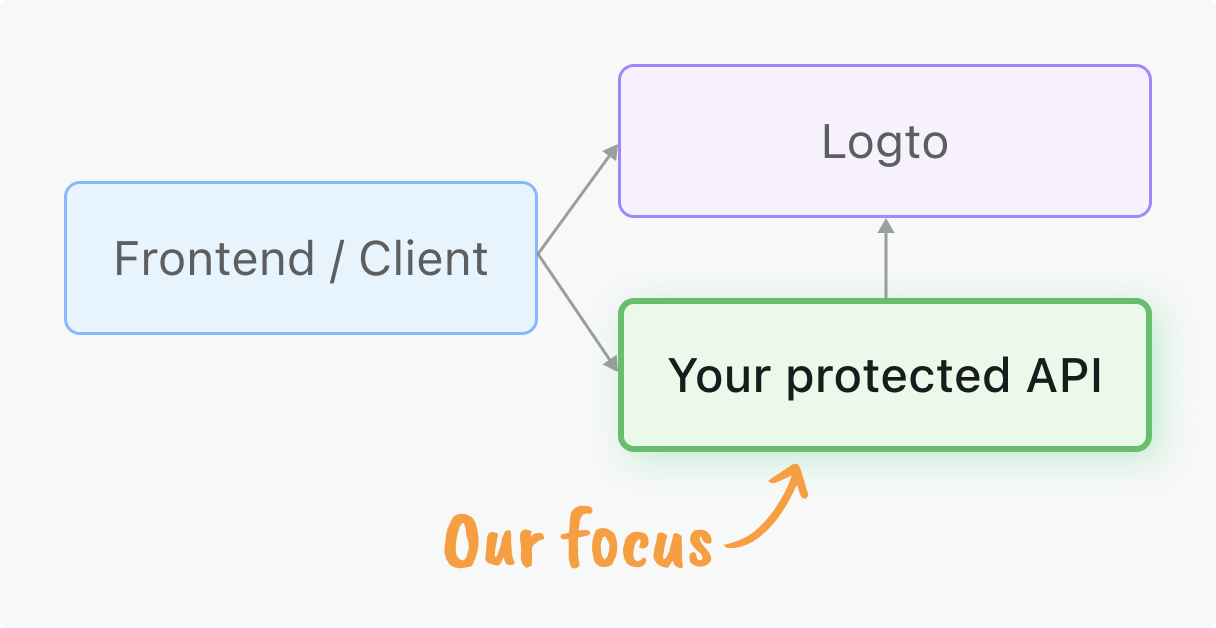

Diese Anleitung hilft dir, Autorisierung zu implementieren, um deine Quarkus-APIs mit rollenbasierter Zugangskontrolle (RBAC) und JSON Web Tokens (JWTs), die von Logto ausgestellt werden, abzusichern.

Bevor du beginnst

Deine Client-Anwendungen müssen Zugangstokens (Access tokens) von Logto erhalten. Falls du die Client-Integration noch nicht eingerichtet hast, schaue dir unsere Schnellstarts für React, Vue, Angular oder andere Client-Frameworks an oder sieh dir unseren Maschine-zu-Maschine-Leitfaden für Server-zu-Server-Zugriff an.

Dieser Leitfaden konzentriert sich auf die serverseitige Validierung dieser Tokens in deiner Quarkus-Anwendung.

Was du lernen wirst

- JWT-Validierung: Lerne, Zugangstokens (Access tokens) zu validieren und Authentifizierungsinformationen zu extrahieren

- Middleware-Implementierung: Erstelle wiederverwendbare Middleware zum Schutz deiner API

- Berechtigungsmodelle: Verstehe und implementiere verschiedene Autorisierungsmuster (Authorization patterns):

- Globale API-Ressourcen für anwendungsweite Endpunkte

- Organisationsberechtigungen für mandantenspezifische Funktionskontrolle

- Organisationsbezogene API-Ressourcen für Multi-Tenant-Datenzugriff

- RBAC-Integration: Erzwinge rollenbasierte Berechtigungen (Role-based permissions) und Berechtigungen (Scopes) in deinen API-Endpunkten

Voraussetzungen

- Neueste stabile Version von Java installiert

- Grundlegendes Verständnis von Quarkus und Web-API-Entwicklung

- Eine konfigurierte Logto-Anwendung (siehe Schnellstarts, falls benötigt)

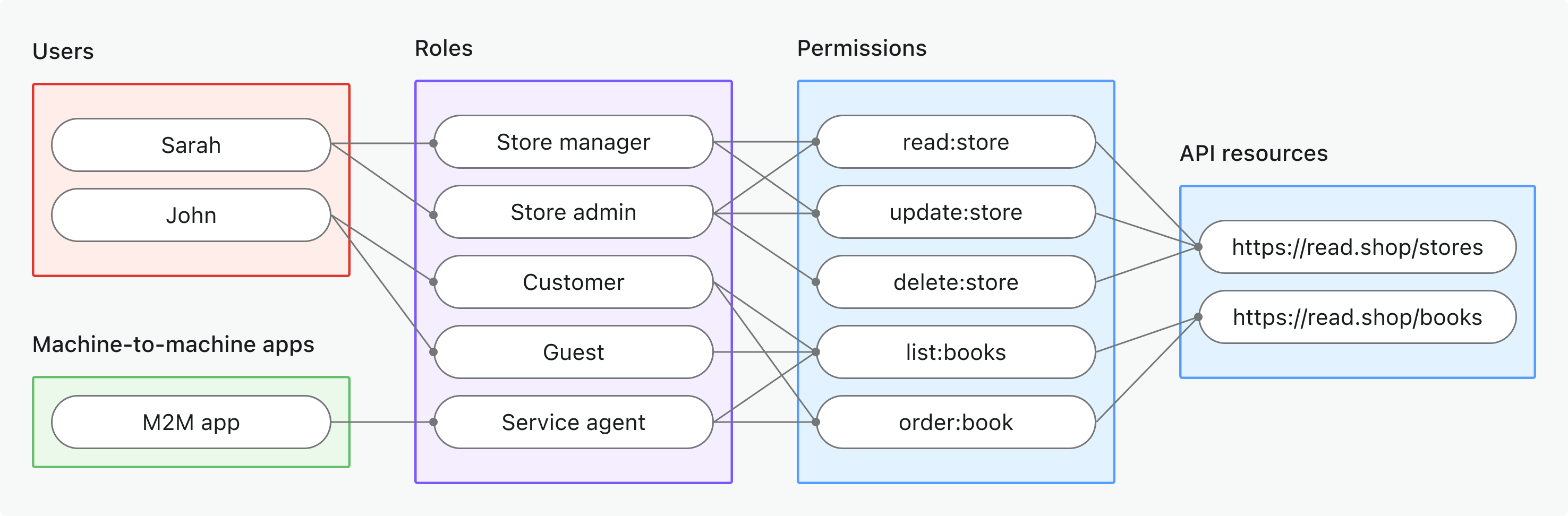

Überblick über Berechtigungsmodelle

Bevor du Schutzmechanismen implementierst, wähle das Berechtigungsmodell, das zu deiner Anwendungsarchitektur passt. Dies steht im Einklang mit den drei Haupt-Autorisierungsszenarien von Logto:

- Globale API-Ressourcen

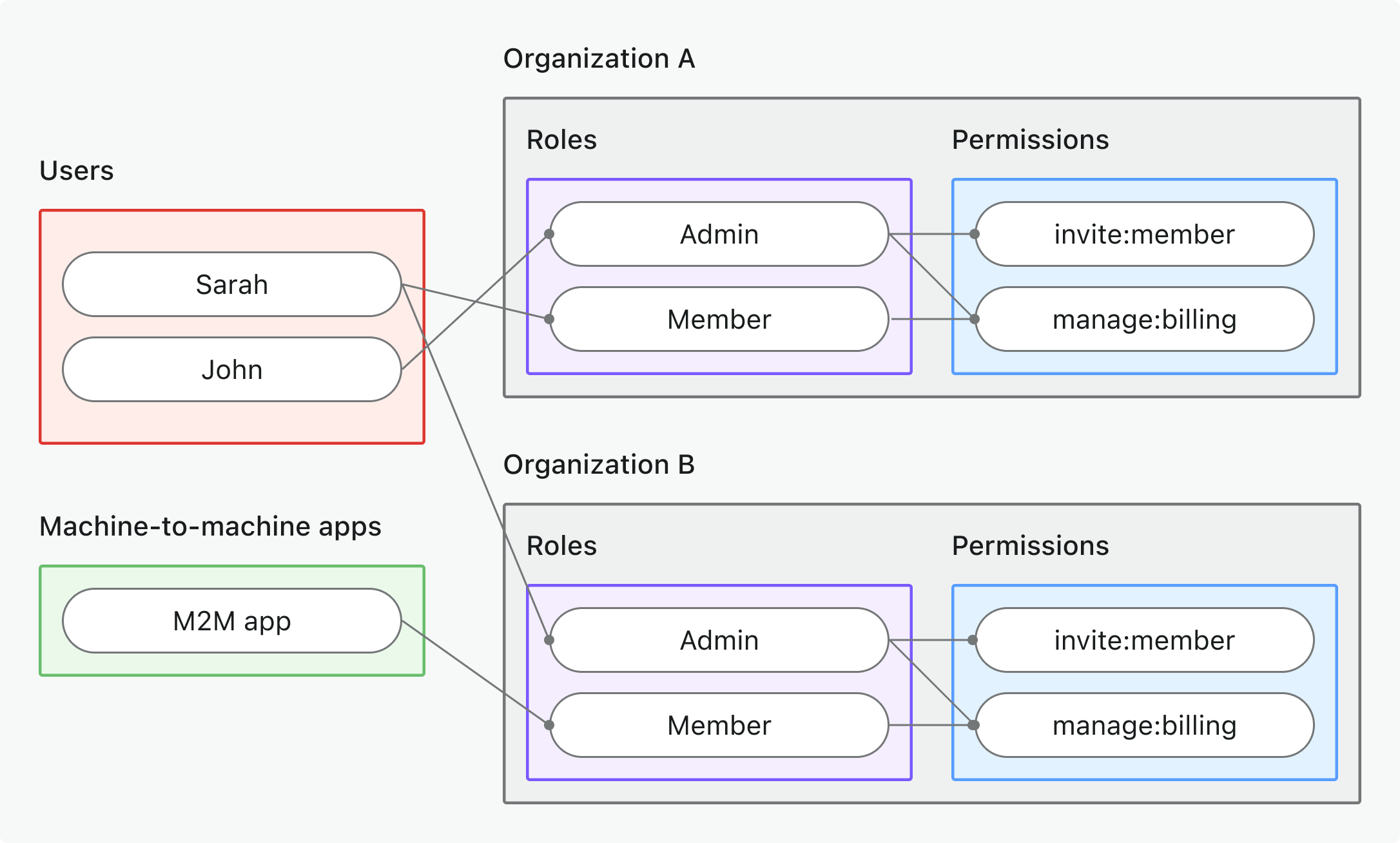

- Organisations-(Nicht-API-)Berechtigungen

- Organisationsbezogene API-Ressourcen

- Anwendungsfall: Schutz von API-Ressourcen, die in deiner gesamten Anwendung geteilt werden (nicht organisationsspezifisch)

- Token-Typ: Zugangstoken (Access token) mit globaler Zielgruppe (Audience)

- Beispiele: Öffentliche APIs, Kernproduktdienste, Admin-Endpunkte

- Am besten geeignet für: SaaS-Produkte mit APIs, die von allen Kunden genutzt werden, Microservices ohne Mandantenisolation

- Mehr erfahren: Globale API-Ressourcen schützen

- Anwendungsfall: Steuerung von organisationsspezifischen Aktionen, UI-Funktionen oder Geschäftslogik (keine APIs)

- Token-Typ: Organisationstoken mit organisationsspezifischer Zielgruppe (Audience)

- Beispiele: Feature-Gating, Dashboard-Berechtigungen, Steuerung von Mitglieder-Einladungen

- Am besten geeignet für: Multi-Tenant-SaaS mit organisationsspezifischen Funktionen und Workflows

- Mehr erfahren: Organisations-(Nicht-API-)Berechtigungen schützen

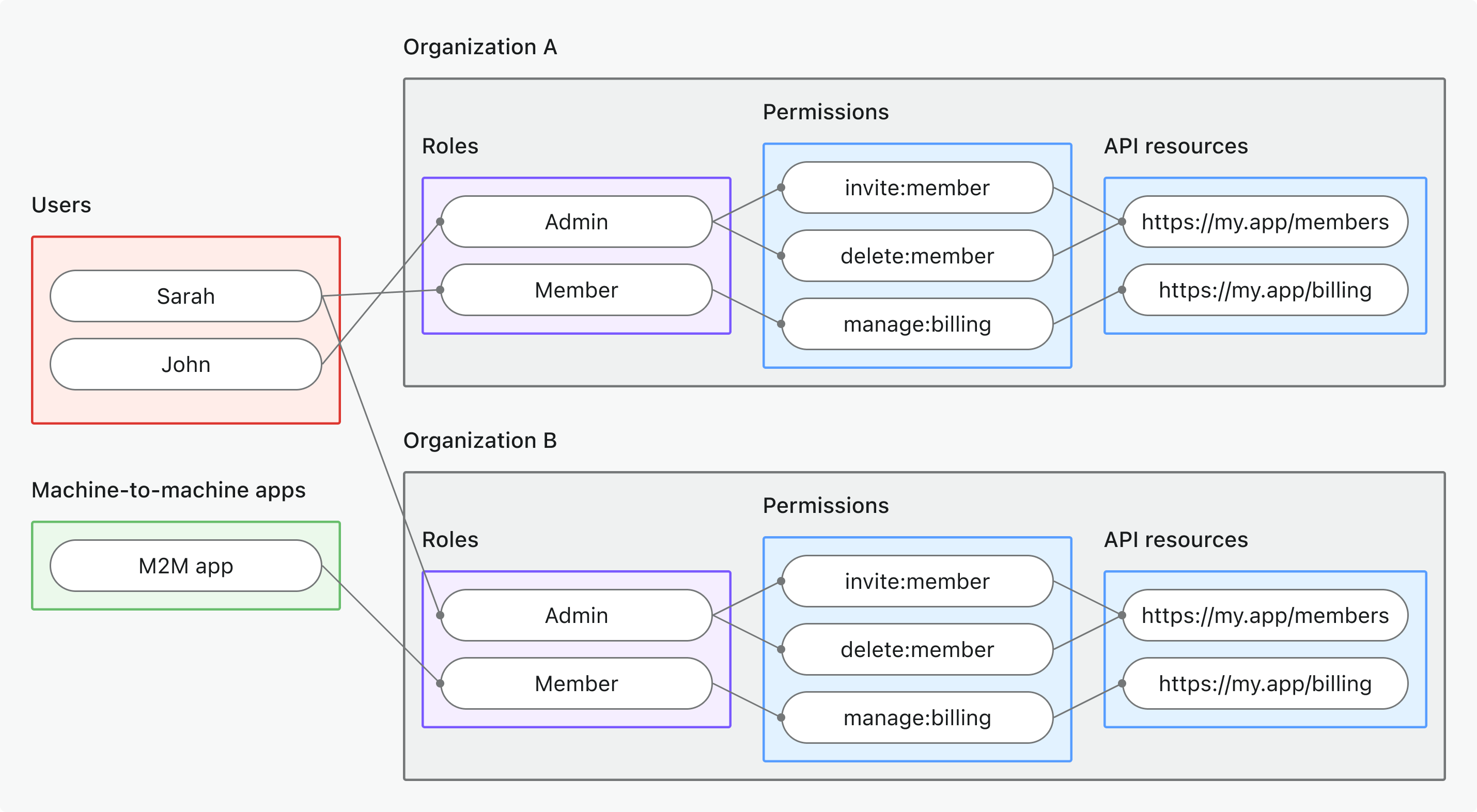

- Anwendungsfall: Schutz von API-Ressourcen, die innerhalb eines bestimmten Organisationskontextes zugänglich sind

- Token-Typ: Organisationstoken mit API-Ressourcen-Zielgruppe (Audience) + Organisationskontext

- Beispiele: Multi-Tenant-APIs, organisationsbezogene Datenendpunkte, mandantenspezifische Microservices

- Am besten geeignet für: Multi-Tenant-SaaS, bei denen API-Daten organisationsbezogen sind

- Mehr erfahren: Organisationsbezogene API-Ressourcen schützen

💡 Wähle dein Modell, bevor du fortfährst – die Umsetzung in diesem Leitfaden bezieht sich durchgehend auf deinen gewählten Ansatz.

Schnelle Vorbereitungsschritte

Logto-Ressourcen & Berechtigungen konfigurieren

- Globale API-Ressourcen

- Organisations-(Nicht-API-)Berechtigungen

- Organisationsbezogene API-Ressourcen

- API-Ressource erstellen: Gehe zu Konsole → API-Ressourcen und registriere deine API (z. B.

https://api.yourapp.com) - Berechtigungen definieren: Füge Berechtigungen wie

read:products,write:ordershinzu – siehe API-Ressourcen mit Berechtigungen definieren - Globale Rollen erstellen: Gehe zu Konsole → Rollen und erstelle Rollen, die deine API-Berechtigungen enthalten – siehe Globale Rollen konfigurieren

- Rollen zuweisen: Weisen Sie Benutzern oder M2M-Anwendungen, die API-Zugriff benötigen, Rollen zu

- Organisationsberechtigungen definieren: Erstelle nicht-API-bezogene Organisationsberechtigungen wie

invite:member,manage:billingin der Organisationstemplate - Organisationsrollen einrichten: Konfiguriere die Organisationstemplate mit organisationsspezifischen Rollen und weise ihnen Berechtigungen zu

- Organisationsrollen zuweisen: Weisen Sie Benutzern innerhalb jedes Organisationskontexts Organisationsrollen zu

- API-Ressource erstellen: Registriere deine API-Ressource wie oben, aber sie wird im Organisationskontext verwendet

- Berechtigungen definieren: Füge Berechtigungen wie

read:data,write:settingshinzu, die auf den Organisationskontext beschränkt sind - Organisationstemplate konfigurieren: Richte Organisationsrollen ein, die deine API-Ressourcenberechtigungen enthalten

- Organisationsrollen zuweisen: Weisen Sie Benutzern oder M2M-Anwendungen Organisationsrollen zu, die API-Berechtigungen enthalten

- Multi-Tenant-Setup: Stelle sicher, dass deine API organisationsbezogene Daten und Validierung verarbeiten kann

Beginne mit unserem Leitfaden zur rollenbasierten Zugangskontrolle (RBAC) für eine Schritt-für-Schritt-Anleitung.

Aktualisiere deine Client-Anwendung

Fordere die passenden Berechtigungen in deinem Client an:

- Benutzer-Authentifizierung: App aktualisieren →, um deine API-Berechtigungen und/oder Organisationskontext anzufordern

- Maschine-zu-Maschine: M2M-Berechtigungen konfigurieren → für Server-zu-Server-Zugriff

Der Prozess beinhaltet in der Regel die Aktualisierung deiner Client-Konfiguration, um eines oder mehrere der folgenden Elemente einzuschließen:

scope-Parameter in OAuth-Flowsresource-Parameter für den Zugriff auf API-Ressourcenorganization_idfür den Organisationskontext

Stelle sicher, dass der Benutzer oder die M2M-App, die du testest, die entsprechenden Rollen oder Organisationsrollen zugewiesen bekommen hat, die die notwendigen Berechtigungen für deine API enthalten.

Initialisiere dein API-Projekt

Um ein neues Quarkus-Projekt zu initialisieren, kannst du entweder die Quarkus CLI oder Maven verwenden:

Verwendung der Quarkus CLI:

quarkus create app com.example:your-api-name \

--extension='resteasy-reactive,smallrye-jwt'

cd your-api-name

Oder mit Maven:

mvn io.quarkus.platform:quarkus-maven-plugin:3.6.0:create \

-DprojectGroupId=com.example \

-DprojectArtifactId=your-api-name \

-Dextensions="resteasy-reactive,smallrye-jwt"

cd your-api-name

Dies erstellt ein grundlegendes Quarkus-Projekt mit den notwendigen Abhängigkeiten:

<?xml version="1.0"?>

<project xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd" xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<modelVersion>4.0.0</modelVersion>

<groupId>com.example</groupId>

<artifactId>your-api-name</artifactId>

<version>1.0.0-SNAPSHOT</version>

<properties>

<compiler-plugin.version>3.11.0</compiler-plugin.version>

<maven.compiler.release>17</maven.compiler.release>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<quarkus.platform.artifact-id>quarkus-bom</quarkus.platform.artifact-id>

<quarkus.platform.group-id>io.quarkus.platform</quarkus.platform.group-id>

<quarkus.platform.version>3.6.0</quarkus.platform.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>${quarkus.platform.group-id}</groupId>

<artifactId>${quarkus.platform.artifact-id}</artifactId>

<version>${quarkus.platform.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>

</project>

Erstelle eine grundlegende Resource:

package com.example;

import jakarta.ws.rs.GET;

import jakarta.ws.rs.Path;

import jakarta.ws.rs.Produces;

import jakarta.ws.rs.core.MediaType;

@Path("/hello")

public class ExampleResource {

@GET

@Produces(MediaType.TEXT_PLAIN)

public String hello() {

return "Hello from Quarkus REST";

}

}

Weitere Informationen zur Einrichtung von Ressourcen, Diensten und anderen Funktionen findest du in der Quarkus-Dokumentation.

Initialisiere Konstanten und Hilfsfunktionen

Definiere die notwendigen Konstanten und Hilfsfunktionen in deinem Code, um die Extraktion und Validierung von Tokens zu handhaben. Eine gültige Anfrage muss einen Authorization-Header in der Form Bearer <Zugangstoken (Access token)> enthalten.

public class AuthorizationException extends RuntimeException {

private final int statusCode;

public AuthorizationException(String message) {

this(message, 403); // Standardmäßig 403 Verboten (Forbidden)

}

public AuthorizationException(String message, int statusCode) {

super(message);

this.statusCode = statusCode;

}

public int getStatusCode() {

return statusCode;

}

}

Informationen über deinen Logto-Mandanten abrufen

Du benötigst die folgenden Werte, um von Logto ausgestellte Tokens zu validieren:

- JSON Web Key Set (JWKS) URI: Die URL zu den öffentlichen Schlüsseln von Logto, die zur Überprüfung von JWT-Signaturen verwendet wird.

- Aussteller (Issuer): Der erwartete Ausstellerwert (die OIDC-URL von Logto).

Zuerst finde den Endpunkt deines Logto-Tenants. Du findest ihn an verschiedenen Stellen:

- In der Logto-Konsole unter Einstellungen → Domains.

- In den Anwendungseinstellungen, die du in Logto konfiguriert hast, unter Einstellungen → Endpoints & Credentials.

Abrufen vom OpenID Connect Discovery-Endpunkt

Diese Werte können vom OpenID Connect Discovery-Endpunkt von Logto abgerufen werden:

https://<your-logto-endpoint>/oidc/.well-known/openid-configuration

Hier ist ein Beispiel für eine Antwort (andere Felder wurden zur Übersichtlichkeit weggelassen):

{

"jwks_uri": "https://your-tenant.logto.app/oidc/jwks",

"issuer": "https://your-tenant.logto.app/oidc"

}

Im Code fest hinterlegen (nicht empfohlen)

Da Logto keine Anpassung der JWKS-URI oder des Ausstellers (Issuer) erlaubt, kannst du diese Werte fest in deinem Code hinterlegen. Dies wird jedoch für Produktionsanwendungen nicht empfohlen, da dies den Wartungsaufwand erhöhen kann, falls sich zukünftig Konfigurationen ändern.

- JWKS URI:

https://<your-logto-endpoint>/oidc/jwks - Aussteller (Issuer):

https://<your-logto-endpoint>/oidc

Token und Berechtigungen validieren

Nach dem Extrahieren des Tokens und dem Abrufen der OIDC-Konfiguration überprüfe Folgendes:

- Signatur: JWT muss gültig und von Logto (über JWKS) signiert sein.

- Aussteller (Issuer): Muss mit dem Aussteller deines Logto-Tenants übereinstimmen.

- Zielgruppe (Audience): Muss mit dem in Logto registrierten Ressourcenindikator der API oder dem Organisationskontext (falls zutreffend) übereinstimmen.

- Ablauf (Expiration): Token darf nicht abgelaufen sein.

- Berechtigungen (Scopes): Token muss die erforderlichen Berechtigungen für deine API / Aktion enthalten. Berechtigungen sind durch Leerzeichen getrennte Zeichenfolgen im

scope-Anspruch. - Organisationskontext: Wenn du API-Ressourcen auf Organisationsebene schützt, überprüfe den

organization_id-Anspruch.

Siehe JSON Web Token, um mehr über die Struktur und Ansprüche von JWT zu erfahren.

Was bei jedem Berechtigungsmodell zu prüfen ist

- Globale API-Ressourcen

- Organisation (nicht-API) Berechtigungen

- API-Ressourcen auf Organisationsebene

- Audience-Anspruch (

aud): API-Ressourcenindikator - Organisations-Anspruch (

organization_id): Nicht vorhanden - Zu prüfende Berechtigungen (

scope): API-Ressourcen-Berechtigungen

- Audience-Anspruch (

aud):urn:logto:organization:<id>(Organisationskontext ist imaud-Anspruch) - Organisations-Anspruch (

organization_id): Nicht vorhanden - Zu prüfende Berechtigungen (

scope): Organisationsberechtigungen

- Audience-Anspruch (

aud): API-Ressourcenindikator - Organisations-Anspruch (

organization_id): Organisations-ID (muss mit Anfrage übereinstimmen) - Zu prüfende Berechtigungen (

scope): API-Ressourcen-Berechtigungen

Für nicht-API-Organisationsberechtigungen wird der Organisationskontext durch den aud-Anspruch

dargestellt (z. B. urn:logto:organization:abc123). Der organization_id-Anspruch ist nur für

Tokens von API-Ressourcen auf Organisationsebene vorhanden.

Validiere immer sowohl Berechtigungen (Scopes) als auch Kontext (Audience, Organisation) für sichere Multi-Tenant-APIs.

Validierungslogik hinzufügen

Wir verwenden je nach Framework unterschiedliche JWT-Bibliotheken. Installiere die erforderlichen Abhängigkeiten:

Füge Folgendes zu deiner pom.xml hinzu:

<dependency>

<groupId>io.quarkus</groupId>

<artifactId>quarkus-smallrye-jwt</artifactId>

</dependency>

<dependency>

<groupId>io.quarkus</groupId>

<artifactId>quarkus-resteasy-reactive</artifactId>

</dependency>

# JWT-Konfiguration

mp.jwt.verify.publickey.location=${JWKS_URI:https://your-tenant.logto.app/oidc/jwks}

mp.jwt.verify.issuer=${JWT_ISSUER:https://your-tenant.logto.app/oidc}

import org.eclipse.microprofile.jwt.JsonWebToken;

import jakarta.enterprise.context.ApplicationScoped;

import jakarta.inject.Inject;

import jakarta.ws.rs.container.ContainerRequestContext;

import jakarta.ws.rs.container.ContainerRequestFilter;

import jakarta.ws.rs.core.Response;

import jakarta.ws.rs.ext.Provider;

import java.util ArrayList;

import java.util.List;

@Provider

@ApplicationScoped

public class JwtVerificationFilter implements ContainerRequestFilter {

@Inject

JsonWebToken jwt;

@Override

public void filter(ContainerRequestContext requestContext) {

if (requestContext.getUriInfo().getPath().startsWith("/api/protected")) {

try {

verifyPayload(jwt);

requestContext.setProperty("auth", jwt);

} catch (AuthorizationException e) {

requestContext.abortWith(

Response.status(e.getStatusCode())

.entity("{\"error\": \"" + e.getMessage() + "\"}")

.build()

);

} catch (Exception e) {

requestContext.abortWith(

Response.status(401)

.entity("{\"error\": \"Ungültiges Token\"}")

.build()

);

}

}

}

private void verifyPayload(JsonWebToken jwt) {

// Die Aussteller (Issuer)-Validierung wird automatisch von der Quarkus JWT-Erweiterung übernommen

// Implementiere hier deine zusätzliche Verifizierungslogik basierend auf dem Berechtigungsmodell

// Verwende die untenstehenden Hilfsmethoden zur Anspruchsextraktion

}

// Hilfsmethoden für Quarkus JWT

private List<String> extractAudiences(JsonWebToken jwt) {

return new ArrayList<>(jwt.getAudience());

}

private String extractScopes(JsonWebToken jwt) {

return jwt.getClaim("scope");

}

private String extractOrganizationId(JsonWebToken jwt) {

return jwt.getClaim("organization_id");

}

}

Implementiere entsprechend deinem Berechtigungsmodell die passende Prüf-Logik:

- Globale API-Ressourcen

- Organisations-(Nicht-API)-Berechtigungen

- Organisationsbezogene API-Ressourcen

// Überprüfe, ob der Audience-Anspruch mit deinem API-Ressourcenindikator übereinstimmt

List<String> audiences = extractAudiences(token); // Framework-spezifische Extraktion

if (!audiences.contains("https://your-api-resource-indicator")) {

throw new AuthorizationException("Ungültige Zielgruppe");

}

// Überprüfe die erforderlichen Berechtigungen für globale API-Ressourcen

List<String> requiredScopes = Arrays.asList("api:read", "api:write"); // Ersetze durch deine tatsächlichen erforderlichen Berechtigungen

String scopes = extractScopes(token); // Framework-spezifische Extraktion

List<String> tokenScopes = scopes != null ? Arrays.asList(scopes.split(" ")) : List.of();

if (!tokenScopes.containsAll(requiredScopes)) {

throw new AuthorizationException("Unzureichende Berechtigung");

}

// Überprüfe, ob der Audience-Anspruch dem Organisationsformat entspricht

List<String> audiences = extractAudiences(token); // Framework-spezifische Extraktion

boolean hasOrgAudience = audiences.stream()

.anyMatch(aud -> aud.startsWith("urn:logto:organization:"));

if (!hasOrgAudience) {

throw new AuthorizationException("Ungültige Zielgruppe für Organisationsberechtigungen");

}

// Überprüfe, ob die Organisations-ID mit dem Kontext übereinstimmt (du musst sie ggf. aus dem Request-Kontext extrahieren)

String expectedOrgId = "your-organization-id"; // Aus dem Request-Kontext extrahieren

String expectedAud = "urn:logto:organization:" + expectedOrgId;

if (!audiences.contains(expectedAud)) {

throw new AuthorizationException("Organisations-ID stimmt nicht überein");

}

// Überprüfe die erforderlichen Organisationsberechtigungen

List<String> requiredScopes = Arrays.asList("invite:users", "manage:settings"); // Ersetze durch deine tatsächlichen erforderlichen Berechtigungen

String scopes = extractScopes(token); // Framework-spezifische Extraktion

List<String> tokenScopes = scopes != null ? Arrays.asList(scopes.split(" ")) : List.of();

if (!tokenScopes.containsAll(requiredScopes)) {

throw new AuthorizationException("Unzureichende Organisationsberechtigung");

}

// Überprüfe, ob der Audience-Anspruch mit deinem API-Ressourcenindikator übereinstimmt

List<String> audiences = extractAudiences(token); // Framework-spezifische Extraktion

if (!audiences.contains("https://your-api-resource-indicator")) {

throw new AuthorizationException("Ungültige Zielgruppe für organisationsbezogene API-Ressourcen");

}

// Überprüfe, ob die Organisations-ID mit dem Kontext übereinstimmt (du musst sie ggf. aus dem Request-Kontext extrahieren)

String expectedOrgId = "your-organization-id"; // Aus dem Request-Kontext extrahieren

String orgId = extractOrganizationId(token); // Framework-spezifische Extraktion

if (!expectedOrgId.equals(orgId)) {

throw new AuthorizationException("Organisations-ID stimmt nicht überein");

}

// Überprüfe die erforderlichen Berechtigungen für organisationsbezogene API-Ressourcen

List<String> requiredScopes = Arrays.asList("api:read", "api:write"); // Ersetze durch deine tatsächlichen erforderlichen Berechtigungen

String scopes = extractScopes(token); // Framework-spezifische Extraktion

List<String> tokenScopes = scopes != null ? Arrays.asList(scopes.split(" ")) : List.of();

if (!tokenScopes.containsAll(requiredScopes)) {

throw new AuthorizationException("Unzureichende organisationsbezogene API-Berechtigungen");

}

Die Hilfsmethoden zum Extrahieren von Ansprüchen sind framework-spezifisch. Siehe die Implementierungsdetails in den oben genannten framework-spezifischen Validierungsdateien.

Middleware auf deine API anwenden

Wende nun die Middleware auf deine geschützten API-Routen an.

import org.eclipse.microprofile.jwt.JsonWebToken;

import jakarta.inject.Inject;

import jakarta.ws.rs.GET;

import jakarta.ws.rs.Path;

import jakarta.ws.rs.Produces;

import jakarta.ws.rs.core.MediaType;

import jakarta.ws.rs.core.Context;

import jakarta.ws.rs.container.ContainerRequestContext;

import java.util.Arrays;

import java.util.List;

import java.util.Map;

@Path("/api")

public class ProtectedResource {

@Inject

JsonWebToken jwt;

@GET

@Path("/protected")

@Produces(MediaType.APPLICATION_JSON)

public Map<String, Object> protectedEndpoint(@Context ContainerRequestContext requestContext) {

// Zugriff auf das JWT direkt über Injection oder Kontext

JsonWebToken token = (JsonWebToken) requestContext.getProperty("auth");

if (token == null) {

token = jwt; // Rückgriff auf injiziertes JWT

}

String scopes = token.getClaim("scope");

List<String> scopeList = scopes != null ? Arrays.asList(scopes.split(" ")) : List.of();

return Map.of(

"sub", token.getSubject(),

"client_id", token.<String>getClaim("client_id"),

"organization_id", token.<String>getClaim("organization_id"),

"scopes", scopeList,

"audience", token.getAudience()

);

}

}

Teste deine geschützte API

Zugangstokens erhalten

Von deiner Client-Anwendung: Wenn du eine Client-Integration eingerichtet hast, kann deine App Tokens automatisch erhalten. Extrahiere das Zugangstoken und verwende es in API-Anfragen.

Zum Testen mit curl / Postman:

-

Benutzertokens: Verwende die Entwicklertools deiner Client-App, um das Zugangstoken aus dem localStorage oder dem Netzwerk-Tab zu kopieren.

-

Maschine-zu-Maschine-Tokens: Verwende den Client-Credentials-Flow. Hier ein nicht-normatives Beispiel mit curl:

curl -X POST https://your-tenant.logto.app/oidc/token \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "grant_type=client_credentials" \

-d "client_id=your-m2m-client-id" \

-d "client_secret=your-m2m-client-secret" \

-d "resource=https://your-api-resource-indicator" \

-d "scope=api:read api:write"Möglicherweise musst du die Parameter

resourceundscopeentsprechend deiner API-Ressource und Berechtigungen anpassen; einorganization_id-Parameter kann ebenfalls erforderlich sein, wenn deine API organisationsgebunden ist.

Möchtest du den Inhalt des Tokens inspizieren? Verwende unseren JWT Decoder, um deine JWTs zu dekodieren und zu überprüfen.

Geschützte Endpunkte testen

Gültige Token-Anfrage

curl -H "Authorization: Bearer eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9..." \

http://localhost:3000/api/protected

Erwartete Antwort:

{

"auth": {

"sub": "user123",

"clientId": "app456",

"organizationId": "org789",

"scopes": ["api:read", "api:write"],

"audience": ["https://your-api-resource-indicator"]

}

}

Fehlendes Token

curl http://localhost:3000/api/protected

Erwartete Antwort (401):

{

"error": "Authorization header is missing"

}

Ungültiges Token

curl -H "Authorization: Bearer invalid-token" \

http://localhost:3000/api/protected

Erwartete Antwort (401):

{

"error": "Invalid token"

}

Berechtigungsmodell-spezifisches Testen

- Globale API-Ressourcen

- Organisations-(Nicht-API)-Berechtigungen

- Organisationsgebundene API-Ressourcen

Testszenarien für APIs, die mit globalen Berechtigungen geschützt sind:

- Gültige Berechtigungen: Teste mit Tokens, die deine erforderlichen API-Berechtigungen enthalten (z. B.

api:read,api:write) - Fehlende Berechtigungen: Erwarte 403 Verboten, wenn das Token die erforderlichen Berechtigungen nicht enthält

- Falsche Zielgruppe: Erwarte 403 Verboten, wenn die Zielgruppe nicht mit der API-Ressource übereinstimmt

# Token mit fehlenden Berechtigungen - erwarte 403

curl -H "Authorization: Bearer token-without-required-scopes" \

http://localhost:3000/api/protected

Testszenarien für organisationsspezifische Zugangskontrolle:

- Gültiges Organisationstoken: Teste mit Tokens, die den korrekten Organisationskontext enthalten (Organisations-ID und Berechtigungen)

- Fehlende Berechtigungen: Erwarte 403 Verboten, wenn der Benutzer keine Berechtigungen für die angeforderte Aktion hat

- Falsche Organisation: Erwarte 403 Verboten, wenn die Zielgruppe nicht mit dem Organisationskontext übereinstimmt (

urn:logto:organization:<organization_id>)

# Token für falsche Organisation - erwarte 403

curl -H "Authorization: Bearer token-for-different-organization" \

http://localhost:3000/api/protected

Testszenarien, die API-Ressourcen-Validierung mit Organisationskontext kombinieren:

- Gültige Organisation + API-Berechtigungen: Teste mit Tokens, die sowohl den Organisationskontext als auch die erforderlichen API-Berechtigungen enthalten

- Fehlende API-Berechtigungen: Erwarte 403 Verboten, wenn das Organisationstoken die erforderlichen API-Berechtigungen nicht enthält

- Falsche Organisation: Erwarte 403 Verboten, wenn auf die API mit einem Token aus einer anderen Organisation zugegriffen wird

- Falsche Zielgruppe: Erwarte 403 Verboten, wenn die Zielgruppe nicht mit der organisationsgebundenen API-Ressource übereinstimmt

# Organisationstoken ohne API-Berechtigungen - erwarte 403

curl -H "Authorization: Bearer organization-token-without-api-scopes" \

http://localhost:3000/api/protected

Weiterführende Literatur

RBAC in der Praxis: Sichere Autorisierung für deine Anwendung implementieren

Entwicklung einer Multi-Tenant-SaaS-Anwendung: Ein vollständiger Leitfaden von Design bis Implementierung